Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Z tego artykułu dowiesz się, jak zintegrować aplikację Blinq z identyfikatorem Microsoft Entra ID. Po zintegrowaniu aplikacji Blinq z identyfikatorem Entra firmy Microsoft można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do aplikacji Blinq.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do aplikacji Blinq przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Wymagania wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Konto użytkownika Microsoft Entra z aktywną subskrypcją. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedna z następujących ról:

- Subskrypcja aplikacji Blinq z obsługą logowania jednokrotnego.

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz SSO Microsoft Entra w środowisku testowym.

- Usługa Blinq obsługuje tylko logowanie jednokrotne (SSO) inicjowane przez usługodawcę (SP).

Uwaga

Identyfikator tej aplikacji ma stałą wartość tekstową, więc w jednym tenancie można skonfigurować tylko jedno wystąpienie.

Dodawanie aplikacji Blinq z galerii

Aby skonfigurować integrację aplikacji Blinq z identyfikatorem Entra firmy Microsoft, należy dodać aplikację Blinq z galerii do swojej listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do Entra ID>Aplikacje dla przedsiębiorstw>Nowa aplikacja.

- W sekcji Dodawanie z galerii wpisz Blinq w polu wyszukiwania.

- Wybierz pozycję Blinq z panelu wyników, a następnie dodaj aplikację. Poczekaj kilka sekund, aż aplikacja zostanie dodana do Twojego tenanta.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do swojego klienta, dodać użytkowników lub grupy do aplikacji, przypisać role oraz przeprowadzić konfigurację logowania jednokrotnego (SSO). Dowiedz się więcej o kreatorach Microsoft 365.

Konfiguracja i testowanie Microsoft Entra SSO dla Blinq

Skonfiguruj i przetestuj Microsoft Entra SSO z Blinq, korzystając z użytkownika testowego o nazwie B.Simon. Aby logowanie jednokrotne działało, należy ustanowić połączenie między użytkownikiem Microsoft Entra a odpowiadającym użytkownikiem w Blinq.

Aby skonfigurować i przetestować Microsoft Entra SSO z aplikacją Blinq, wykonaj następujące kroki:

-

Skonfiguruj Microsoft Entra SSO — aby umożliwić użytkownikom korzystanie z tej funkcji.

- Utwórz użytkownika testowego Microsoft Entra — aby przetestować logowanie jednokrotne Microsoft Entra z użytkownikiem B.Simon.

- Utwórz użytkownika testowego Microsoft Entra — aby umożliwić B.Simon korzystanie z logowania jednokrotnego Microsoft Entra.

-

Skonfiguruj logowanie jednokrotne Blinq — aby skonfigurować ustawienia logowania jednokrotnego po stronie aplikacji.

- Utwórz użytkownika testowego Blinq — aby mieć w Blinq odpowiednik B.Simona połączonego z reprezentacją użytkownika w Microsoft Entra ID.

- Testowanie logowania jednokrotnego — aby sprawdzić, czy konfiguracja działa.

Konfiguracja systemu Microsoft Entra SSO

Wykonaj następujące kroki, aby włączyć SSO Microsoft Entra w centrum administracyjnym Microsoft Entra.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do Entra ID>Aplikacje korporacyjne>Blinq>Logowanie jednokrotne.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML wybierz ikonę ołówka podstawową konfigurację protokołu SAML , aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące kroki:

a. W polu tekstowym Identyfikator (identyfikator jednostki) wpisz adres URL:

https://auth.blinq.me/b. W polu tekstowym Adres URL odpowiedzi wpisz adres URL, korzystając z następującego wzorca:

https://auth.blinq.me/authorize/callback/<ID>c. W polu tekstowym Adres URL logowania wpisz adres URL, korzystając z następującego wzorca:

https://auth.blinq.me/authorize/callback/<ID>Uwaga

Te wartości nie są prawdziwe. Zaktualizuj te wartości przy użyciu rzeczywistego adresu URL odpowiedzi i adresu URL logowania. Skontaktuj się z zespołem pomocy technicznej aplikacji Blinq , aby uzyskać te wartości. Możesz również odwołać się do wzorców przedstawionych w sekcji Podstawowa konfiguracja protokołu SAML w centrum administracyjnym firmy Microsoft Entra.

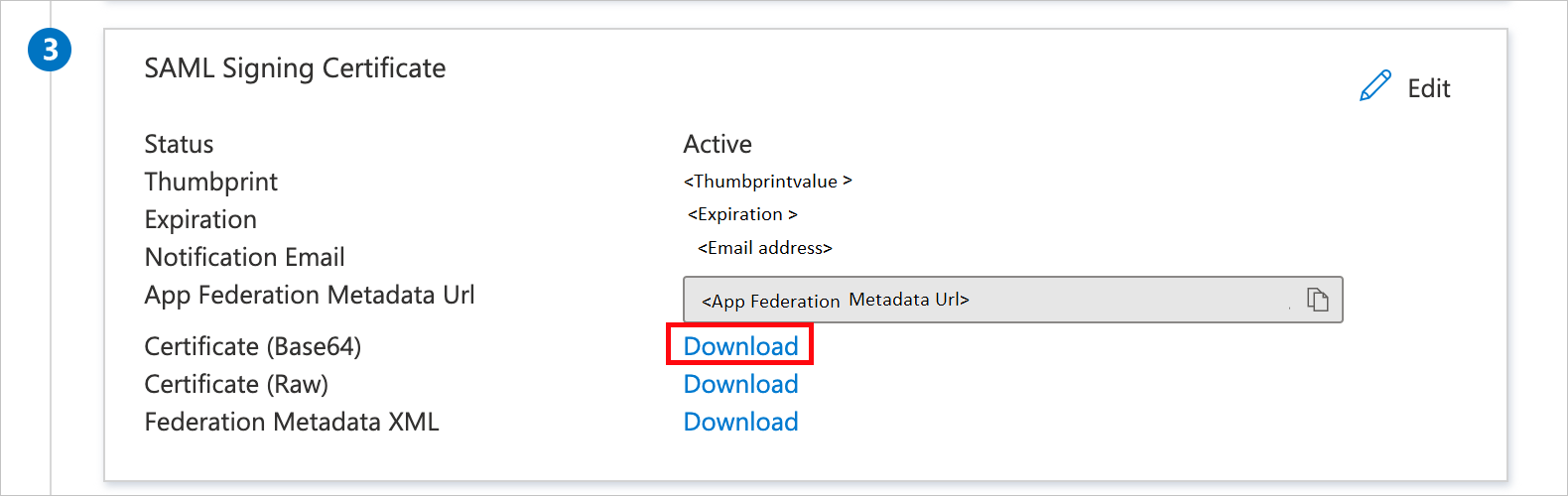

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML znajdź pozycję Certyfikat (Base64) i wybierz pozycję Pobierz , aby pobrać certyfikat i zapisać go na komputerze.

W sekcji Konfigurowanie aplikacji Blinq skopiuj odpowiednie adresy URL zgodnie z wymaganiami.

Tworzenie i przypisywanie użytkownika testowego aplikacji Microsoft Entra

Postępuj zgodnie z wytycznymi w przewodniku "Szybki start: tworzenie i przypisywanie konta użytkownika"

Konfigurowanie Blinq logowania jednokrotnego

Zaloguj się do firmowej witryny Blinq jako administrator.

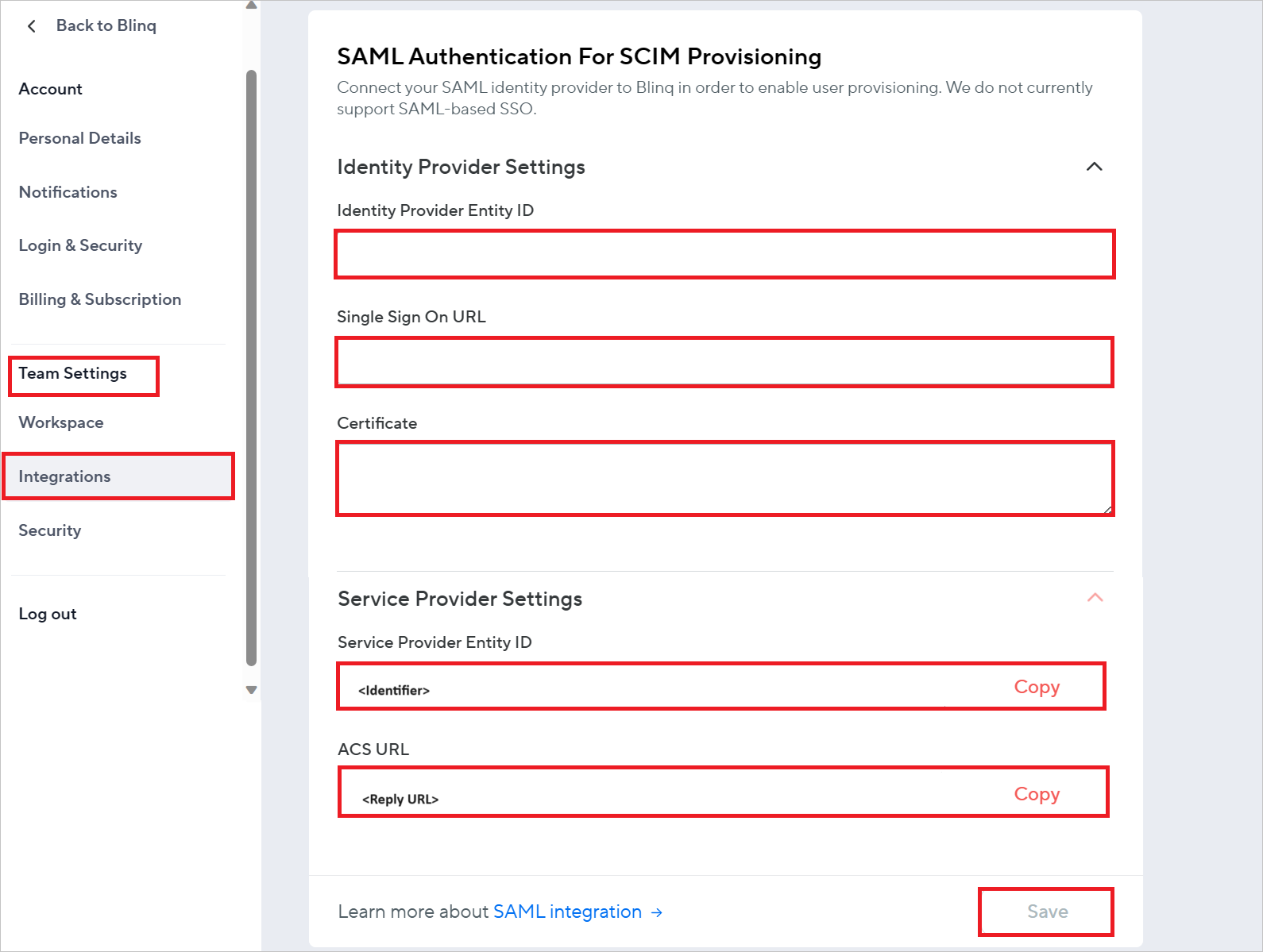

Przejdź do Moje Zespoły>Ustawienia Zespołu>Integracje i wykonaj następujące kroki:

W polu tekstowym Identity Provider Entity ID (Identyfikator jednostki dostawcy tożsamości) wklej wartość Identyfikator Microsoft Entra, którą skopiowałeś z centrum administracyjnego Microsoft Entra.

W polu tekstowym Adres URL logowania jednokrotnego wklej wartość adresu URL logowania skopiowaną z centrum administracyjnego firmy Microsoft Entra.

Otwórz pobrany certyfikat (Base64) w Notatniku i wklej zawartość w polu tekstowym Certyfikat .

Skopiuj identyfikator jednostki dostawcy usług i wklej go w polu tekstowym Identyfikator (identyfikator jednostki) w sekcji Podstawowa konfiguracja protokołu SAML w centrum administracyjnym firmy Microsoft Entra.

Skopiuj adres URL usługi ACS i wklej go w polu tekstowym Adres URL odpowiedzi w sekcji Podstawowa konfiguracja protokołu SAML w centrum administracyjnym firmy Microsoft Entra.

Wybierz Zapisz

Tworzenie użytkownika testowego aplikacji Blinq

W innym oknie przeglądarki internetowej zaloguj się do witryny internetowej Blinq jako administrator.

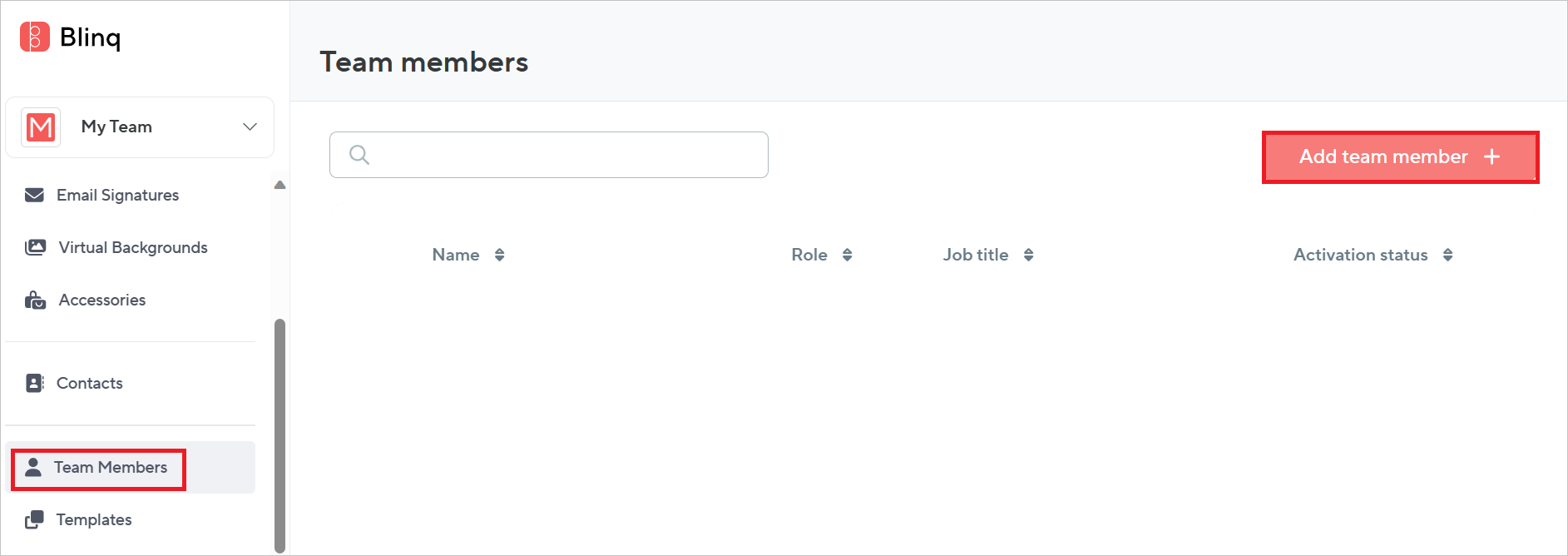

Przejdź do pozycji Członkowie zespołu i wybierz pozycję Dodaj członka zespołu +.

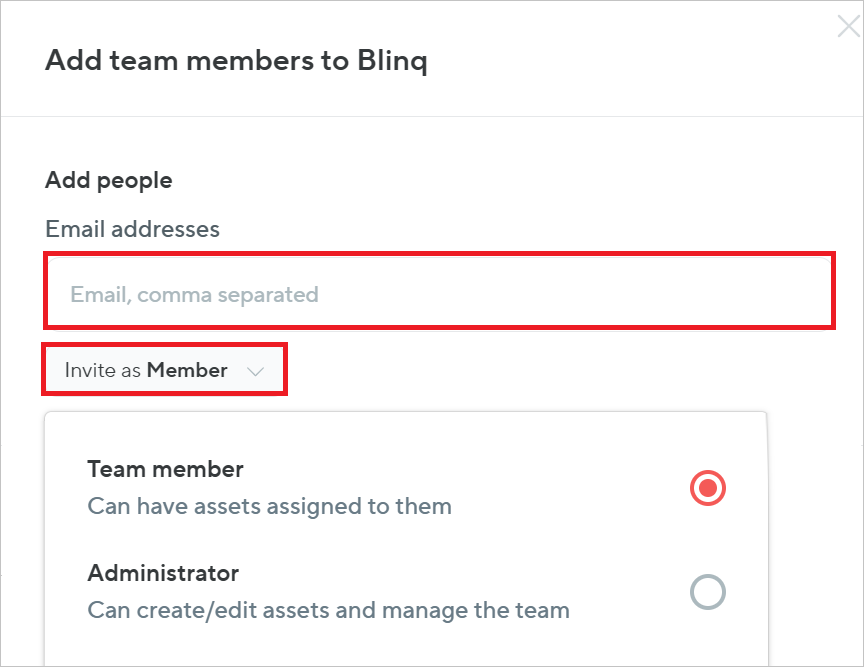

Wykonaj następujące kroki na poniższej stronie.

W polu tekstowym Email wprowadź prawidłowy adres e-mail użytkownika.

Zaproś jako członka lub administratora z listy rozwijanej zgodnie z wymaganiami Twojej organizacji.

Testowanie SSO

W tej sekcji przetestujesz konfigurację jednokrotnego logowania Microsoft Entra, korzystając z następujących opcji.

Wybierz pozycję Testuj tę aplikację w centrum administracyjnym firmy Microsoft Entra. Ta opcja przekierowuje do adresu URL logowania Blinq, gdzie można zainicjować proces logowania.

Przejdź bezpośrednio do adresu URL logowania Blinq i rozpocznij proces logowania z tego miejsca.

Możesz użyć usługi Microsoft My Apps. Po wybraniu kafelka Blinq w obszarze Moje aplikacje ta opcja przekierowuje do adresu URL logowania Blinq. Aby uzyskać więcej informacji na temat moich aplikacji, zobacz

Introduction to the My Apps ( Wprowadzenie do aplikacji My Apps).

Powiązana zawartość

Po skonfigurowaniu usługi Blinq możesz wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą usługi Microsoft Defender for Cloud Apps.