Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym artykule dowiesz się, jak zintegrować Check Point Remote Secure Access VPN z Microsoft Entra ID. Po zintegrowaniu Check Point Remote Secure Access VPN z Microsoft Entra ID, można wykonywać następujące czynności:

- Zarządzaj w Microsoft Entra ID, kto ma dostęp do Zdalnego dostępu VPN firmy Check Point.

- Pozwól użytkownikom na automatyczne logowanie się do Check Point Remote Secure Access VPN za pomocą kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Wymagania wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Konto użytkownika Microsoft Entra z aktywną subskrypcją. Jeśli jeszcze go nie masz, możesz Utworzyć konto bezpłatnie.

- Jedna z następujących ról:

- Subskrypcja aplikacji Check Point Remote Secure Access VPN z obsługą logowania jednokrotnego.

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz Microsoft Entra SSO (logowanie jednokrotne) w środowisku testowym.

- Usługa Check Point Remote Secure Access VPN obsługuje jednokrotne logowanie (SSO) inicjowane przez dostawcę usług (SP).

Dodawanie VPN zdalnego bezpiecznego dostępu Check Point z galerii

Aby skonfigurować integrację zdalnego dostępu VPN Check Point w Microsoft Entra ID, należy dodać Check Point Remote Secure Access VPN z galerii do listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do Entra ID>Aplikacje dla przedsiębiorstw>Nowa aplikacja.

- W sekcji Dodawanie z galerii wpisz Check Point Remote Secure Access VPN w polu wyszukiwania.

- Wybierz pozycję Check Point Remote Secure Access VPN z panelu wyników, a następnie dodaj aplikację. Poczekaj kilka sekund, aż aplikacja zostanie dodana do dzierżawy.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do swojego klienta, dodać użytkowników lub grupy do aplikacji, przypisać role oraz przeprowadzić konfigurację logowania jednokrotnego (SSO). Dowiedz się więcej o kreatorach Microsoft 365.

Konfiguracja i testowanie logowania jednokrotnego Microsoft Entra dla rozwiązania Check Point Remote Secure Access VPN

Skonfiguruj i przetestuj Microsoft Entra SSO z Check Point Remote Secure Access VPN przy użyciu użytkownika testowego o nazwie B.Simon. Aby logowanie jednokrotne (SSO) działało, należy ustanowić powiązanie między użytkownikiem Microsoft Entra a powiązanym użytkownikiem w usłudze Check Point Remote Secure Access VPN.

Aby skonfigurować i przetestować Microsoft Entra SSO z Check Point Remote Secure Access VPN, wykonaj następujące kroki:

Skonfiguruj Microsoft Entra SSO — aby umożliwić użytkownikom korzystanie z tej funkcji.

- Tworzenie testowego użytkownika Microsoft Entra — aby przetestować jednokrotne logowanie Microsoft Entra z użytkownikiem B.Simon.

- Przypisz użytkownika testowego Microsoft Entra — aby umożliwić użytkownikowi B.Simon korzystanie z logowania jednokrotnego Microsoft Entra.

Skonfiguruj Check Point Remote Secure Access VPN SSO, aby umożliwić użytkownikom korzystanie z tej funkcji.

- Utwórz testowego użytkownika VPN Check Point Remote Secure Access — aby mieć odpowiednik B. Simona w VPN Check Point Remote Secure Access, który jest połączony z reprezentacją użytkownika Microsoft Entra.

Testowanie logowania jednokrotnego — aby sprawdzić, czy konfiguracja działa.

Konfigurowanie jednokrotnego logowania Microsoft Entra

Wykonaj następujące kroki, aby włączyć Microsoft Entra SSO (logowanie jednokrotne).

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do Entra ID>Aplikacje korporacyjne>Check Point Remote Secure Access VPN>Jednokrotnego logowania.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

Na stronie Konfigurowanie logowania jednokrotnego z SAML wybierz ikonę ołówka dla Podstawowa konfiguracja SAML, aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML wprowadź wartości następujących pól:

W polu tekstowym Identyfikator (identyfikator jednostki) wpisz adres URL, używając następującego wzorca:

https://<GATEWAY_IP>/saml-vpn/spPortal/ACS/ID/<IDENTIFIER_UID>W polu tekstowym Adres URL odpowiedzi wpisz adres URL, korzystając z następującego wzorca:

https://<GATEWAY_IP>/saml-vpn/spPortal/ACS/Login/<IDENTIFIER_UID>W polu tekstowym Adres URL logowania wpisz adres URL, używając następującego wzorca:

https://<GATEWAY_IP>/saml-vpn/

Uwaga

Te wartości nie są prawdziwe. Zaktualizuj te wartości przy użyciu rzeczywistego identyfikatora, adresu URL odpowiedzi i adresu URL logowania. Aby uzyskać te wartości, skontaktuj się z zespołem wsparcia klienta Check Point Remote Secure Access VPN. Możesz również odwołać się do wzorców przedstawionych w sekcji Podstawowa konfiguracja protokołu SAML.

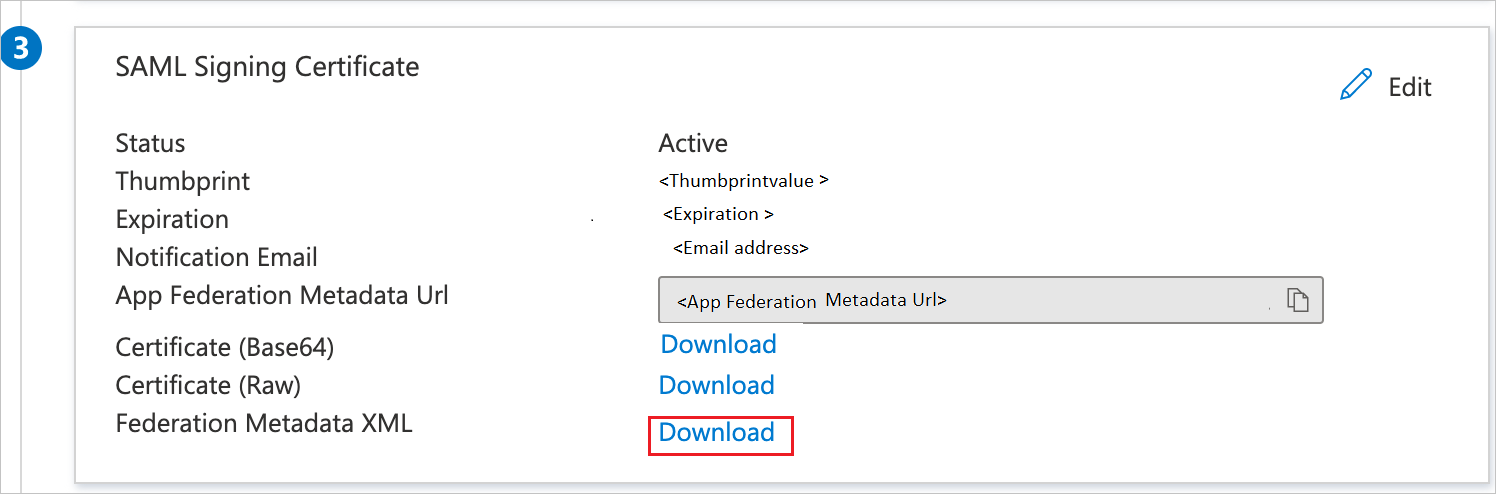

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu SAML, w sekcji Certyfikat podpisywania SAML, znajdź Federation Metadata XML i wybierz Pobierz, aby pobrać certyfikat i zapisać go na komputerze.

W sekcji Konfigurowanie sieci VPN zdalnego dostępu do punktu kontrolnego skopiuj odpowiednie adresy URL zgodnie z wymaganiami.

Tworzenie i przypisywanie użytkownika testowego aplikacji Microsoft Entra

Postępuj zgodnie z wytycznymi w przewodniku szybkiego startu dotyczącym tworzenia i przypisywania konta użytkownika, aby utworzyć testowe konto użytkownika o nazwie B.Simon.

Konfigurowanie SSO sieci VPN zdalnego dostępu przez Check Point

Konfigurowanie obiektu profilu użytkownika zewnętrznego

Uwaga

Ta sekcja jest potrzebna tylko wtedy, gdy nie chcesz używać lokalnej usługi Active Directory (LDAP).

Skonfiguruj ogólny profil użytkownika w starszej wersji smartDashboard:

W SmartConsole przejdź do Zarządzanie i ustawienia modułów>.

W sekcji Mobile Access wybierz pozycję Konfiguruj w obszarze SmartDashboard. Otwiera się starszy SmartDashboard.

W okienku Obiekty sieciowe wybierz pozycję Użytkownicy.

Kliknij prawym przyciskiem myszy puste miejsce i wybierz Nowy > Profil Użytkownika Zewnętrznego >, Dopasuj wszystkich użytkowników.

Skonfiguruj właściwości profilu użytkownika zewnętrznego:

Na stronie Właściwości ogólne:

- W polu Nazwa profilu użytkownika zewnętrznego pozostaw nazwę domyślną

generic* - W polu Data wygaśnięcia ustaw odpowiednią datę

- W polu Nazwa profilu użytkownika zewnętrznego pozostaw nazwę domyślną

Na stronie Uwierzytelnianie

- Z listy rozwijanej Schemat uwierzytelniania wybierz pozycję

undefined

- Z listy rozwijanej Schemat uwierzytelniania wybierz pozycję

Na stronach Lokalizacja, Godzina i Szyfrowanie:

- Konfigurowanie innych odpowiednich ustawień

Kliknij przycisk OK.

Na górnym pasku narzędzi wybierz pozycję Aktualizuj (lub naciśnij Ctrl + S).

Zamknij SmartDashboard.

W rozwiązaniu SmartConsole zainstaluj zasady kontroli dostępu.

Konfigurowanie sieci VPN dostępu zdalnego

Otwórz obiekt odpowiedniej bramy zabezpieczeń.

Na stronie Właściwości ogólne włącz oprogramowanie IPSec VPN.

W drzewie po lewej stronie wybierz stronę IPSec VPN .

W sekcji Ta brama zabezpieczeń uczestniczy w następujących społecznościach sieci VPN, wybierz pozycję Dodaj i wybierz pozycję Społeczność dostępu zdalnego.

W drzewie po lewej stronie wybierz pozycję Klienci > sieci VPN Dostęp zdalny.

Włącz tryb odwiedzającego wsparcia.

W drzewie po lewej stronie wybierz opcję Klienci VPN Tryb Biura>.

Wybierz pozycję Zezwalaj na tryb pakietu Office i wybierz odpowiednią metodę trybu pakietu Office.

W drzewie po lewej stronie wybierz pozycję Klienci > sieci VPN Ustawienia portalu SAML.

Upewnij się, że główny adres URL zawiera w pełni kwalifikowaną nazwę domeny bramy. Ta nazwa domeny powinna kończyć się sufiksem DNS zarejestrowanym przez organizację. Na przykład:

https://gateway1.company.com/saml-vpn.Upewnij się, że certyfikat jest zaufany przez przeglądarkę użytkowników końcowych.

Kliknij przycisk OK.

Skonfiguruj obiekt dostawcy tożsamości

Wykonaj następujące kroki dla każdej bramy bezpieczeństwa, która uczestniczy w zdalnym dostępie VPN.

W obszarze SmartConsole w widoku Bramy i serwery wybierz pozycję Nowy > dostawca > tożsamości użytkownika/tożsamości>.

W oknie Nowy dostawca tożsamości, wykonaj następujące kroki.

a. W polu Brama wybierz bramę zabezpieczeń, która musi przeprowadzić uwierzytelnianie SAML.

b. W polu Usługa wybierz z listy rozwijanej pozycję Sieć VPN dostępu zdalnego.

c. Skopiuj wartość Identyfikator (identyfikator jednostki), wklej tę wartość w polu tekstowym Identyfikator w sekcji Podstawowa konfiguracja protokołu SAML.

d. Skopiuj wartość Adresu URL odpowiedzi, wklej ją w polu tekstowym Adres URL odpowiedzi w sekcji Podstawowa konfiguracja SAML.

e. Wybierz pozycję Importuj plik metadanych, aby przekazać pobrany plik XML metadanych federacji.

Uwaga

Alternatywnie, możesz również wybrać opcję Wstaw ręcznie, aby ręcznie wkleić Identyfikator jednostki i wartości Adresu URL logowania do odpowiednich pól, a następnie załadować plik certyfikatu.

f. Kliknij przycisk OK.

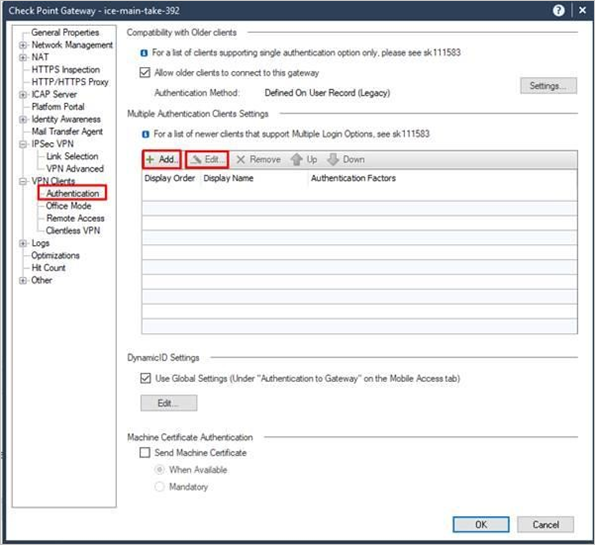

Skonfiguruj dostawcę tożsamości jako metodę uwierzytelniania

Otwórz obiekt odpowiedniej bramy zabezpieczeń.

Na stronie

Uwierzytelnianie klientów sieci VPN : a. Wyczyść pole wyboru Zezwalaj starszym klientom na łączenie się z tą bramą.

b. Dodaj nowy obiekt lub edytuj istniejący obszar.

Wprowadź nazwę i nazwę wyświetlaną, a następnie dodaj/edytuj metodę uwierzytelniania: jeśli opcja logowania jest używana w GWs, którzy uczestniczą w mep, w celu umożliwienia bezproblemowego środowiska użytkownika nazwa powinna zaczynać się od

SAMLVPN_prefiksu.

Wybierz opcję Dostawca tożsamości, wybierz zielony

+przycisk i wybierz odpowiedni obiekt Dostawcy tożsamości.

W oknie Wiele opcji logowania: w okienku po lewej stronie wybierz pozycję Katalogi użytkowników , a następnie wybierz pozycję Konfiguracja ręczna. Dostępne są dwie opcje:

- Jeśli nie chcesz używać lokalnej usługi Active Directory (LDAP), wybierz tylko profile użytkowników zewnętrznych i wybierz przycisk OK.

- Jeśli chcesz użyć lokalne Active Directory (LDAP), wybierz tylko użytkowników LDAP, a następnie w polu Typ wyszukiwania LDAP wybierz pozycję adres e-mail. Następnie wybierz opcję OK.

Skonfiguruj wymagane ustawienia w bazie danych zarządzania:

Zamknij SmartConsole.

Połącz się z narzędziem GuiDBEdit z serwerem zarządzania (zobacz sk13009).

W lewym górnym okienku przejdź do pozycji Edytuj > obiekty sieciowe.

W prawym górnym okienku wybierz obiekt Security Gateway.

W dolnym okienku przejdź do realms_for_blades>vpn.

Jeśli nie chcesz używać lokalnej usługi Active Directory (LDAP), ustaw do_ldap_fetch na wartość false i do_generic_fetchna true. Następnie wybierz opcję OK. Jeśli chcesz użyć lokalnego Active Directory (LDAP), ustaw do_ldap_fetch na true i do_generic_fetch na false. Następnie wybierz opcję OK.

Powtórz kroki od 4 do 6 dla wszystkich odpowiednich bram zabezpieczeń.

Zapisz wszystkie zmiany, wybierając pozycję Plik>Zapisz wszystko.

Zamknij narzędzie GuiDBEdit.

Każda brama zabezpieczeń i każdy blok oprogramowania mają oddzielne ustawienia. Przejrzyj ustawienia w poszczególnych bramach zabezpieczeń i modułach oprogramowania, które wykorzystują uwierzytelnianie (VPN, Mobile Access i Identity Awareness).

Upewnij się, że wybierasz opcję Użytkownicy LDAP tylko dla modułów oprogramowania wykorzystujących LDAP.

Upewnij się, że wybrano opcję Profile użytkowników zewnętrznych tylko dla Software Blades, które nie używają LDAP.

Zainstaluj zasady kontroli dostępu w każdej bramie zabezpieczeń.

Instalacja i konfiguracja klienta usługi VPN RA

Zainstaluj klienta sieci VPN.

Ustaw tryb przeglądarki dla dostawcy tożsamości (opcjonalnie).

Domyślnie klient systemu Windows używa przeglądarki osadzonej, a klient systemu macOS używa przeglądarki Safari do uwierzytelniania w portalu dostawcy tożsamości. W przypadku klientów z systemem Windows zmień to zachowanie, aby zamiast tego używać programu Internet Explorer:

Na komputerze klienckim otwórz edytor zwykłego tekstu jako administrator.

trac.defaultsOtwórz plik w edytorze tekstów.W 32-bitowym systemie Windows:

%ProgramFiles%\CheckPoint\Endpoint Connect\trac.defaultsW 64-bitowym systemie Windows:

%ProgramFiles(x86)%\CheckPoint\Endpoint Connect\trac.defaults

Zmień wartość atrybutu

idp_browser_modezembeddednaIE.Zapisz plik.

Uruchom ponownie usługę klienta VPN Check Point Endpoint Security.

Otwórz wiersz polecenia systemu Windows jako administrator i uruchom następujące polecenia:

# net stop TracSrvWrapper# net start TracSrvWrapperRozpocznij uwierzytelnianie za pomocą przeglądarki uruchomionej w tle:

Na komputerze klienckim otwórz edytor zwykłego tekstu jako administrator.

trac.defaultsOtwórz plik w edytorze tekstów.W 32-bitowym systemie Windows:

%ProgramFiles%\CheckPoint\Endpoint Connect\trac.defaultsW 64-bitowym systemie Windows:

%ProgramFiles(x86)%\CheckPoint\Endpoint Connect\trac.defaultsW systemie macOS:

/Library/Application Support/Checkpoint/Endpoint Security/Endpoint Connect/trac.defaults

Zmień wartość

idp_show_browser_primary_auth_flownafalse.Zapisz plik.

Uruchom ponownie usługę klienta VPN Check Point Endpoint Security.

Na klientach z systemem Windows otwórz wiersz polecenia systemu Windows jako administrator i uruchom następujące polecenia:

# net stop TracSrvWrapper# net start TracSrvWrapperNa klientach z systemem macOS uruchom:

sudo launchctl stop com.checkpoint.epc.servicesudo launchctl start com.checkpoint.epc.service

Tworzenie użytkownika testowego aplikacji Check Point Remote Secure Access VPN

W tej sekcji utworzysz użytkownika Britta Simon w usłudze Check Point Remote Secure Access VPN. Skontaktuj się z zespołem wsparcia dla Check Point Remote Secure Access VPN, aby dodać użytkowników na platformie Check Point Remote Secure Access VPN. Użytkownicy muszą być utworzeni i aktywowani przed rozpoczęciem korzystania z logowania jednokrotnego.

Testowanie logowania jednokrotnego

Otwórz klienta sieci VPN i wybierz pozycję Połącz z....

Wybierz pozycję Lokacja z listy rozwijanej i wybierz pozycję Połącz.

W oknie logowania Microsoft Entra, zaloguj się, używając poświadczeń Microsoft Entra, które utworzyłeś w sekcji Utwórz testowego użytkownika Microsoft Entra.

Powiązana zawartość

Po skonfigurowaniu VPN Zdalnego Bezpiecznego Dostępu Check Point można wymusić kontrolę sesji, chroniącą przed eksfiltracją i infiltracją poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą Microsoft Defender for Cloud Apps.