Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Z tego artykułu dowiesz się, jak zintegrować aplikację Contentstack z identyfikatorem Entra firmy Microsoft. Po zintegrowaniu aplikacji Contentstack z identyfikatorem Entra firmy Microsoft można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do aplikacji Contentstack.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do aplikacji Contentstack przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Wymagania wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Konto użytkownika Microsoft Entra z aktywną subskrypcją. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedna z następujących ról:

- Subskrypcja aplikacji Contentstack z obsługą logowania jednokrotnego .

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz jednokrotne logowanie Microsoft Entra w środowisku testowym.

- Platforma Contentstack obsługuje logowanie jednokrotne inicjowane zarówno przez SP, jak i IDP.

- Platforma Contentstack obsługuje aprowizację użytkowników w trybie just-in-time.

Dodawanie aplikacji Contentstack z galerii

Aby skonfigurować integrację aplikacji Contentstack z identyfikatorem Entra firmy Microsoft, należy dodać aplikację Contentstack z galerii do swojej listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do Entra ID>Aplikacje przedsiębiorstwa>Nowa aplikacja.

- W sekcji Dodawanie z galerii wpisz Contentstack w polu wyszukiwania.

- Wybierz pozycję Contentstack z panelu wyników, a następnie dodaj aplikację. Zaczekaj kilka sekund, aż aplikacja zostanie dodana do Twojej dzierżawy.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do tenanta, dodać użytkowników lub grupy do aplikacji, przypisać role oraz przejść przez konfigurację logowania jednokrotnego (SSO). Dowiedz się więcej o kreatorach Microsoft 365.

Konfiguracja i testowanie usługi Microsoft Entra SSO dla Contentstack

Skonfiguruj i przetestuj Microsoft Entra SSO z aplikacją Contentstack przy użyciu użytkownika testowego o nazwie B.Simon. Aby logowanie jednokrotne (SSO) działało, należy ustanowić relację powiązania między użytkownikiem Microsoft Entra a powiązanym użytkownikiem w Contentstack.

Aby skonfigurować i przetestować Microsoft Entra SSO (Logowanie jednokrotne) z Contentstack, wykonaj następujące kroki:

-

Skonfiguruj SSO Microsoft Entra — aby umożliwić użytkownikom skorzystanie z tej funkcji.

- Utwórz testowego użytkownika Microsoft Entra — aby przetestować logowanie jednokrotne Microsoft Entra z B.Simon.

- Przypisz użytkownika testowego Microsoft Entra — aby umożliwić B.Simon korzystanie z logowania jednokrotnego Microsoft Entra.

-

Konfigurowanie logowania jednokrotnego aplikacji Contentstack — aby skonfigurować ustawienia logowania jednokrotnego po stronie aplikacji.

- Tworzenie użytkownika testowego aplikacji Contentstack — aby mieć w aplikacji Contentstack odpowiednik użytkownika B.Simon połączony z reprezentacją użytkownika w usłudze Microsoft Entra.

- Testowanie logowania jednokrotnego — aby sprawdzić, czy konfiguracja działa.

Konfigurowanie Microsoft Entra SSO

Wykonaj następujące kroki, aby włączyć jednokrotne logowanie (SSO) w centrum administracyjnym Microsoft Entra.

Zaloguj się do centrum administracyjnego Microsoft Entra jako administrator aplikacji w chmurze i przejdź do Entra ID>aplikacje dla przedsiębiorstw.

Teraz wybierz pozycję + Nowa aplikacja i wyszukaj pozycję Contentstack, a następnie wybierz pozycję Utwórz. Po utworzeniu przejdź teraz do pozycji Konfigurowanie logowania jednokrotnego lub wybierz link Logowanie jednokrotne z menu po lewej stronie.

Następnie na stronie Wybierz metodę logowania jednokrotnego wybierz pozycję SAML.

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML wybierz ikonę ołówka podstawową konfigurację protokołu SAML , aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML należy wykonać kilka kroków. Aby uzyskać informacje niezbędne do wykonania tych kroków, najpierw należy przejść do aplikacji Contentstack i utworzyć nazwę logowania jednokrotnego i adres URL usługi ACS w następujący sposób:

a. Zaloguj się do swojego konta Contentstack, przejdź do strony Ustawienia organizacji i wybierz kartę logowanie jednokrotne.

b. Wprowadź wybraną nazwę logowania jednokrotnego i wybierz Utwórz.

Uwaga

Jeśli na przykład nazwa firmy to "Acme, Inc". wprowadź tutaj "acme". Ta nazwa jest używana jako jedno z poświadczeń logowania przez użytkowników organizacji podczas logowania. Nazwa logowania jednokrotnego może zawierać tylko alfabety (małe litery), cyfry (0–9) i/lub łączniki (-).

c. Po wybraniu pozycji Utwórz spowoduje to wygenerowanie adresu URL usługi Assertion Consumer Service lub adresu URL usługi ACS oraz innych szczegółów, takich jak identyfikator jednostki, atrybuty i format NameID.

W sekcji Podstawowa konfiguracja protokołu SAML wklej Identyfikator jednostki oraz Adres URL usługi ACS wygenerowane w powyższym zestawie kroków do pól Identyfikator (identyfikator jednostki) i Adres URL odpowiedzi i zapisz wpisy.

W polu tekstowym Identyfikator wklej wartość ID jednostki, którą skopiowałeś z Contentstack.

W polu tekstowym Adres URL odpowiedzi wklej ACS URL skopiowany z Contentstack.

To krok jest opcjonalny. Jeśli chcesz skonfigurować aplikację w trybie inicjowanym przez dostawcę usług, wprowadź adres URL logowania w odpowiedniej sekcji:

Uwaga

Adres URL One-Select SSO (czyli adres URL logowania) można znaleźć po zakończeniu konfigurowania SSO Contentstack.

Aplikacja Contentstack oczekuje, że asercje SAML będą w określonym formacie, co wymaga dodania niestandardowych mapowań atrybutów do konfiguracji atrybutów tokenu SAML. Poniższy zrzut ekranu przedstawia listę atrybutów domyślnych.

Oprócz powyższych, aplikacja Contentstack oczekuje jeszcze kilku atrybutów, które zostaną przekazane z powrotem w odpowiedzi SAML, które są pokazane poniżej. Atrybuty te są również wstępnie wypełnione, ale możesz je przejrzeć zgodnie ze swoimi wymaganiami. To krok jest opcjonalny.

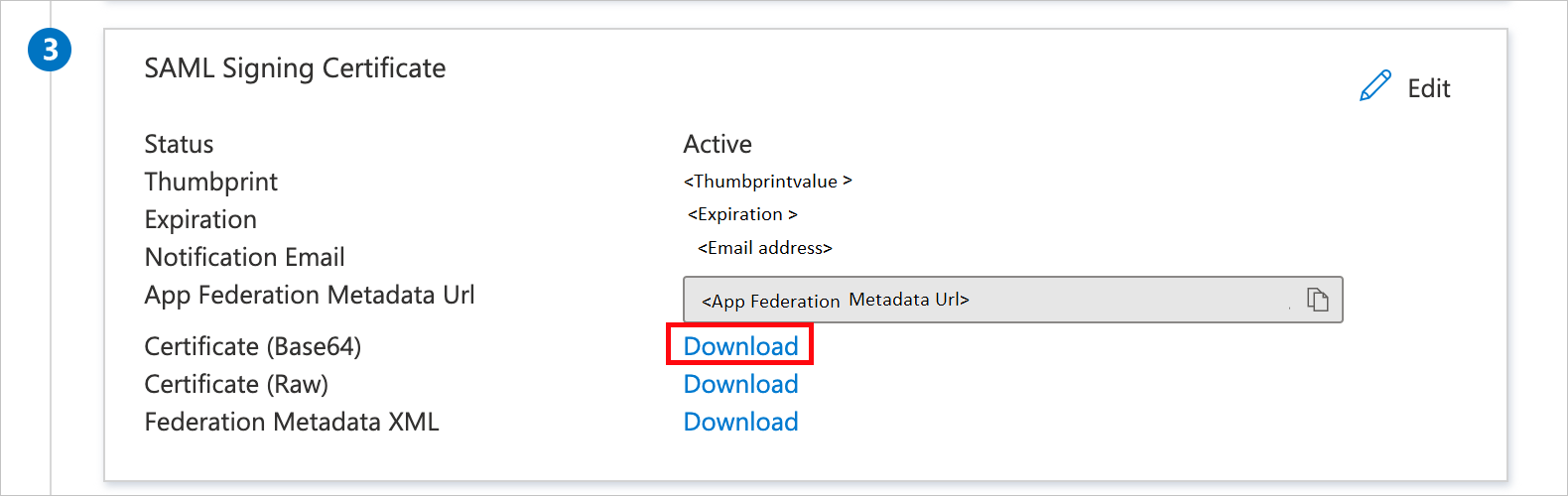

Nazwisko Atrybut źródłowy Ról user.assignedroles Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML znajdź pozycję Certyfikat (Base64) i wybierz pozycję Pobierz , aby pobrać certyfikat i zapisać go na komputerze.

W sekcji Konfigurowanie aplikacji Contentstack skopiuj odpowiednie adresy URL zgodnie z wymaganiami.

Tworzenie i przypisywanie użytkownika testowego aplikacji Microsoft Entra

Postępuj zgodnie z wytycznymi w przewodniku "Szybki start: tworzenie i przypisywanie konta użytkownika"

Konfiguracja SSO w Contentstack

Zaloguj się do firmowej witryny aplikacji Contentstack jako administrator.

Przejdź do strony Ustawienia organizacji i wybierz kartę Logowanie jednokrotne w menu po lewej stronie.

Na stronie Logowanie jednokrotne przejdź do sekcji Konfiguracja logowania jednokrotnego i wykonaj następujące kroki:

Wprowadź wybraną prawidłową nazwę logowania jednokrotnego i wybierz pozycję Utwórz.

Uwaga

Jeśli na przykład nazwa firmy to "Acme, Inc". wprowadź tutaj "acme". Ta nazwa jest używana jako jedno z poświadczeń logowania przez użytkowników organizacji podczas logowania. Nazwa logowania jednokrotnego może zawierać tylko alfabety (małe litery), cyfry (0–9) i/lub łączniki (-).

Po wybraniu pozycji Utwórz spowoduje to wygenerowanie adresu URL usługi Assertion Consumer Service lub adresu URL usługi ACS oraz innych szczegółów, takich jak identyfikator jednostki, atrybuty i format NameID , a następnie wybranie pozycji Dalej.

Przejdź do karty Konfiguracja IdP i wykonaj następujące kroki:

W polu tekstowym Single Sign-On Url wklej adres URL logowania, który skopiowałeś z centrum administracyjnego Microsoft Entra.

Otwórz pobrany certyfikat (Base64) z centrum administracyjnego firmy Microsoft Entra i przekaż go do pola Certyfikat .

Wybierz pozycję Dalej.

Następnie należy utworzyć mapowanie ról w Contentstack.

Uwaga

Będziesz mógł wyświetlić i przejść ten krok tylko wtedy, gdy mapowanie ról dostawcy tożsamości jest częścią planu Contentstack.

W sekcji Zarządzanie użytkownikami na stronie Konfiguracja logowania jednokrotnego aplikacji Contentstack jest wyświetlany tryb ścisły (autoryzowanie dostępu do użytkowników organizacji tylko za pośrednictwem logowania jednokrotnego) i Limit czasu sesji (definiowanie czasu trwania sesji dla użytkownika zalogowanego za pośrednictwem logowania jednokrotnego). Poniżej tych opcji zostanie również wyświetlona opcja Ustawienia zaawansowane .

Wybierz pozycję Ustawienia zaawansowane, aby rozwinąć sekcję Mapowanie ról dostawcy tożsamości i przypisać role dostawcy tożsamości do Contentstack. To krok jest opcjonalny.

W sekcji Dodawanie mapowania ról wybierz link + DODAJ MAPOWANIE RÓL, aby dodać szczegóły mapowania roli dostawcy tożsamości, obejmujące poniższe informacje:

W identyfikatorze roli dostawcy tożsamości (IdP), wprowadź identyfikator grupy/roli dostawcy tożsamości (na przykład "developers"), który można znaleźć w swoim manifeście.

W obszarze Role organizacji wybierz rolę Administrator lub Członek do zamapowanej grupy/roli.

W przypadku uprawnieńStack-Level (opcjonalnie) przypisz stosy oraz odpowiadające im role na poziomie stosu do tej roli. Podobnie możesz dodać więcej mapowań ról dla organizacji Contentstack. Aby dodać nowe mapowanie roli, wybierz pozycję + DODAJ MAPOWANIE ROLI i wprowadź szczegóły.

Pozostaw pole Ogranicznik ról puste, ponieważ Microsoft Entra ID zwykle zwraca role w tablicy.

Na koniec zaznacz pole wyboru Włącz mapowanie ról dostawcy tożsamości , aby włączyć tę funkcję, a następnie wybierz Dalej.

Uwaga

Aby uzyskać więcej informacji, zobacz Contentstack SSO guide (Przewodnik dotyczący logowania jednokrotnego w aplikacji Contentstack).

Przed włączeniem logowania jednokrotnego zaleca się przetestowanie ustawień logowania jednokrotnego skonfigurowanych do tej pory. W tym celu wykonaj następujące kroki:

- Wybierz przycisk Testuj logowanie jednokrotne i nastąpi przejście do strony Logowanie aplikacji Contentstack za pośrednictwem logowania jednokrotnego, na której należy określić nazwę logowania jednokrotnego organizacji.

- Następnie wybierz opcję Kontynuuj, aby przejść do strony logowania IdP.

- Zaloguj się na swoje konto, a jeśli uda ci się zalogować do IdP, test zakończy się pomyślnie.

- Po pomyślnym nawiązaniu połączenia zobaczysz komunikat o sukcesie w następującej formie.

Po przetestowaniu ustawień logowania jednokrotnego wybierz pozycję Włącz logowanie jednokrotne, aby włączyć logowanie jednokrotne dla organizacji contentstack.

Po włączeniu tej opcji użytkownicy mogą uzyskiwać dostęp do organizacji za pośrednictwem logowania jednokrotnego. W razie potrzeby możesz również wyłączyć logowanie jednokrotne z tej strony.

Tworzenie użytkownika testowego aplikacji Contentstack

W tej sekcji w aplikacji Contentstack jest tworzony użytkownik o nazwie Britta Simon. Aplikacja Contentstack obsługuje prowizjonowanie użytkowników typu just-in-time, które jest domyślnie włączone. Nie masz żadnych zadań do wykonania w tej sekcji. Jeśli użytkownik jeszcze nie istnieje w aplikacji Contentstack, zostanie utworzony po uwierzytelnieniu.

Testowanie SSO

W tej sekcji przetestujesz konfigurację jednokrotnego logowania Microsoft Entra z następującymi opcjami.

Rozpoczęte przez SP

Wybierz pozycję Testuj tę aplikację w centrum administracyjnym firmy Microsoft Entra. Ta opcja przekierowuje do adresu URL logowania Contentstack, gdzie można rozpocząć proces logowania.

Przejdź bezpośrednio do adresu URL logowania aplikacji Contentstack i zainicjuj przepływ logowania z tego miejsca.

Inicjowane przez IDP (Dostawcę Tożsamości):

- Wybierz pozycję Przetestuj tę aplikację w centrum administracyjnym firmy Microsoft Entra i powinno nastąpić automatyczne zalogowanie do aplikacji Contentstack, dla której skonfigurowano logowanie jednokrotne.

Możesz również użyć Moje aplikacje firmy Microsoft, aby przetestować aplikację w dowolnym trybie. Po wybraniu kafelka Contentstack w sekcji Moje aplikacje, jeśli jest on skonfigurowany w trybie SP, zostaniesz przekierowany na stronę logowania aplikacji, aby zainicjować proces logowania. Jeśli zaś jest on skonfigurowany w trybie IDP, powinieneś zostać automatycznie zalogowany do Contentstack, dla którego skonfigurowano SSO (logowanie jednokrotne). Aby uzyskać więcej informacji na temat moich aplikacji, zobacz

Powiązana zawartość

Po skonfigurowaniu Contentstack możesz wymusić kontrolę sesji, która w czasie rzeczywistym chroni przed eksfiltracją i infiltracją poufnych danych organizacji. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą usługi Microsoft Defender for Cloud Apps.