Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Z tego artykułu dowiesz się, jak zintegrować usługi Coveo Hosted Services z identyfikatorem Entra firmy Microsoft. Coveo to aparat analizy przedsiębiorstwa mający na celu zapewnienie odpowiedniej zawartości w odpowiednim kontekście. Dostęp do platformy Coveo Relevance Platform można skonfigurować za pomocą logowania jednokrotnego za pomocą identyfikatora Entra firmy Microsoft. Po zintegrowaniu usług Coveo Hosted Services z identyfikatorem Entra firmy Microsoft można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do usług Hosted Services Coveo.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do usług Coveo Hosted Services przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Skonfigurujesz i przetestujesz logowanie jednokrotne (SSO) Microsoft Entra dla Coveo Hosted Services w środowisku testowym. Usługa Coveo Hosted Services obsługuje jednokrotne logowanie (ang. single sign-on) inicjowane zarówno przez dostawcę usług (SP), jak i dostawcę tożsamości (IDP).

Uwaga

Identyfikator tej aplikacji jest stałą wartością tekstową, więc w jednej dzierżawie można skonfigurować tylko jedną instancję.

Warunki wstępne

Aby zintegrować usługę Microsoft Entra ID z usługami Coveo Hosted Services, potrzebne są następujące elementy:

- Konto użytkownika Microsoft Entra. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedną z następujących ról: administrator aplikacji , administrator aplikacji w chmurze lub właściciel aplikacji .

- Subskrypcja firmy Microsoft Entra. Jeśli nie masz subskrypcji, możesz uzyskać bezpłatne konto .

- Subskrypcja aplikacji Coveo Hosted Services z obsługą logowania jednokrotnego.

Dodawanie aplikacji i przypisywanie użytkownika testowego

Przed rozpoczęciem procesu konfigurowania logowania jednokrotnego należy dodać aplikację Coveo Hosted Services z galerii Microsoft Entra. Do przypisania do aplikacji i przetestowania konfiguracji logowania jednokrotnego potrzebne jest konto użytkownika testowego.

Dodaj usługi hostowane Coveo z galerii Microsoft Entra

Dodaj usługi Coveo Hosted Services z galerii aplikacji Microsoft Entra, aby skonfigurować logowanie jednokrotne z usługami Coveo Hosted Services. Aby uzyskać więcej informacji na temat dodawania aplikacji z galerii, zobacz Przewodnik Szybki start: Dodawanie aplikacji z galerii.

Tworzenie i przypisywanie użytkownika testowego aplikacji Microsoft Entra

Postępuj zgodnie z wytycznymi w artykule Tworzenie i przypisywanie konta użytkownika , aby utworzyć testowe konto użytkownika o nazwie B.Simon.

Alternatywnie możesz również użyć Kreatora konfiguracji aplikacji korporacyjnej . W tym kreatorze możesz dodać aplikację do dzierżawy, dodać użytkowników/grupy do aplikacji i przypisać role. Kreator udostępnia również link do okienka konfiguracji logowania jednokrotnego. Dowiedz się więcej o asystentach Microsoft 365.

Konfiguracja Microsoft Entra SSO

Wykonaj poniższe kroki, aby włączyć jednokrotne logowanie firmy Microsoft Entra.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do Entra ID>Aplikacje dla przedsiębiorstw>Coveo Hosted Services>Jednokrotne logowanie.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML wybierz ikonę ołówka podstawową konfigurację protokołu SAML , aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące kroki:

a. W polu tekstowym identyfikator wpisz jeden z następujących adresów URL:

Identyfikator https://platform.cloud.coveo.com/saml/metadatahttps://platform-eu.cloud.coveo.com/saml metadatahttps://platform-au.cloud.coveo.com/saml/metadatahttps://platformhipaa.cloud.coveo.com/saml/metadatab. W polu tekstowym Adres URL odpowiedzi wpisz jeden z następujących adresów URL:

adres URL odpowiedzi https://platform.cloud.coveo.com/saml/SSOhttps://platform-eu.cloud.coveo.com/saml/SSOhttps://platform-au.cloud.coveo.com/saml/SSOhttps://platformhipaa.cloud.coveo.com/saml/SSOJeśli chcesz skonfigurować jednokrotne logowanie inicjowane przez dostawcę usług, wykonaj następujący krok:

W polu tekstowym Adres URL logowania wpisz jeden z następujących adresów URL:

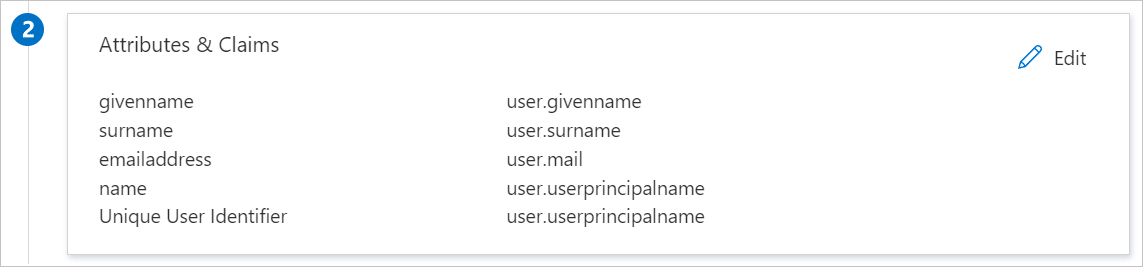

adres URL logowania https://platform.cloud.coveo.com/loginhttps://platform-eu.cloud.coveo.com/loginhttps://platform-au.cloud.coveo.com/loginTwoja aplikacja Coveo Hosted Services oczekuje potwierdzeń SAML w określonym formacie, co wymaga dodania niestandardowych mapowań atrybutów do konfiguracji atrybutów tokenu SAML. Poniższy zrzut ekranu przedstawia przykład tego. Wartość domyślna unikatowego identyfikatora użytkownika to user.userprincipalname , ale Coveo Hosted Services oczekuje, że zostanie ona zamapowana na adres e-mail użytkownika. W tym celu można użyć atrybutu user.mail z listy lub użyć odpowiedniej wartości atrybutu na podstawie konfiguracji organizacji.

Oprócz powyższych aplikacja Coveo Hosted Services oczekuje, że kilka atrybutów zostanie przekazanych z powrotem w odpowiedzi SAML, które są pokazane poniżej. Te atrybuty są również wstępnie wypełnione, ale można je przejrzeć zgodnie z Twoimi wymaganiami.

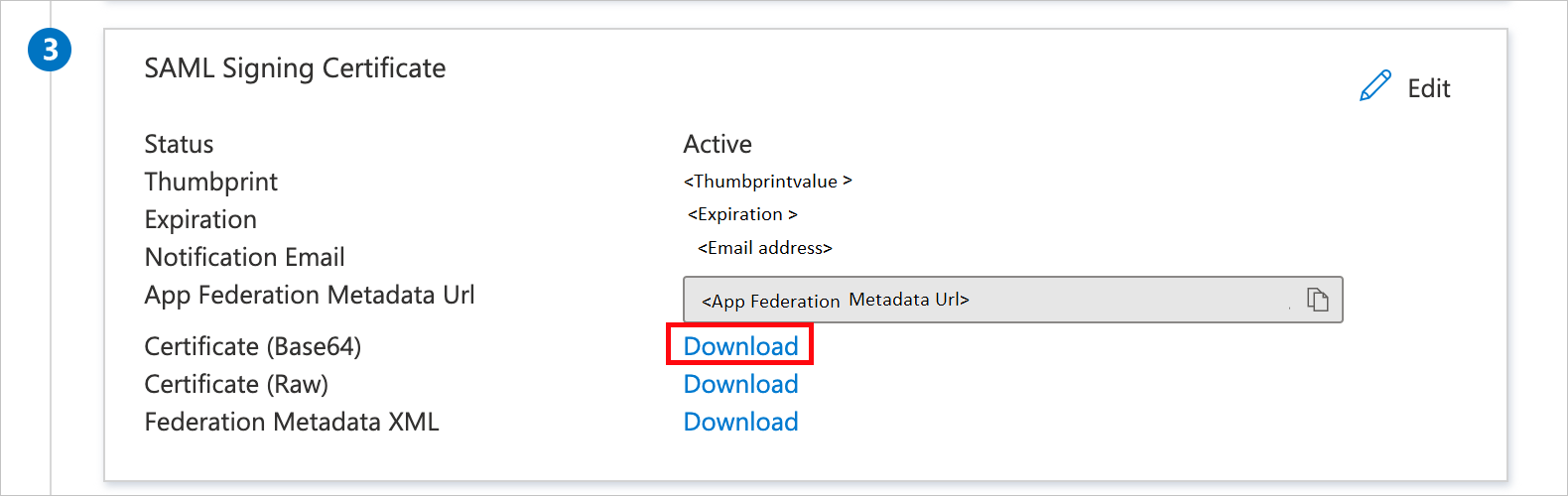

Nazwa Atrybut źródłowy użytkownik.adres.email użytkownik.adres.email grupy użytkowników grupy użytkowników Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML znajdź pozycję Certyfikat (Base64) i wybierz pozycję Pobierz , aby pobrać certyfikat i zapisać go na komputerze.

W sekcji Konfigurowanie usług hostowanych Coveo skopiuj odpowiednie adresy URL zgodnie z wymaganiami.

Konfigurowanie jednokrotnego logowania (SSO) w usługach hostowanych Coveo

Aby skonfigurować logowanie jednokrotne po stronie aplikacji Coveo Hosted Services , musisz wysłać pobrany certyfikat (Base64) i odpowiednie adresy URL skopiowane z konfiguracji aplikacji zespołowi pomocy technicznej aplikacji Coveo Hosted Services. Aby połączenie SAML SSO było prawidłowo skonfigurowane po obu stronach, użytkownicy ustawiają odpowiednie opcje.

Tworzenie użytkownika testowego aplikacji Coveo Hosted Services

W tej sekcji utworzysz użytkownika Britta Simon w aplikacji Coveo Hosted Services. Współpracuj z zespołem wsparcia Coveo Hosted Services, aby dodać użytkowników na platformie Coveo Hosted Services. Przed użyciem logowania jednokrotnego należy utworzyć i aktywować użytkowników.

Testowanie logowania jednokrotnego

W tej sekcji przetestujesz konfigurację jednokrotnego logowania Microsoft Entra z następującymi opcjami.

Inicjowane przez SP:

Wybierz pozycję Przetestuj tę aplikację. Ta opcja przekierowuje do adresu URL logowania usług hostowanych Coveo, w którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do adresu URL strony logowania do usług hostowanych Coveo i rozpocznij stamtąd proces logowania.

Inicjowane przez IDP:

- Wybierz pozycję Przetestuj tę aplikację i powinno nastąpić automatyczne zalogowanie do usług Hosted Services Coveo, dla których skonfigurowano logowanie jednokrotne.

Możesz również użyć aplikacji Microsoft My Apps do przetestowania aplikacji w dowolnym trybie. Po wybraniu kafelka Coveo Hosted Services w obszarze Moje aplikacje, jeśli jest skonfigurowane w trybie dostawcy usługi (SP), nastąpi przekierowanie do strony logowania aplikacji w celu zainicjowania przepływu logowania. Natomiast jeśli jest skonfigurowane w trybie dostawcy tożsamości (IDP), zostaniesz automatycznie zalogowany do usług Coveo Hosted Services, dla których skonfigurowano logowanie jednokrotne. Aby uzyskać więcej informacji, zobacz Microsoft Entra My Apps.

Dodatkowe zasoby

- Co to jest logowanie jednokrotne w usłudze Microsoft Entra ID?

- Planowanie wdrożenia logowania jednokrotnego.

Powiązana zawartość

Po skonfigurowaniu usług Coveo Hosted Można wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą usługi Microsoft Cloud App Security.