Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Z tego artykułu dowiesz się, jak zintegrować aplikację DocuSign z identyfikatorem Microsoft Entra. Po zintegrowaniu aplikacji DocuSign z identyfikatorem Entra firmy Microsoft można wykonywać następujące czynności:

- Użyj identyfikatora Entra firmy Microsoft, aby kontrolować, kto ma dostęp do aplikacji DocuSign.

- Włącz automatyczne logowanie do aplikacji DocuSign dla użytkowników za pośrednictwem kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji: w witrynie Azure Portal.

Wymagania wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Konto użytkownika Microsoft Entra z aktywną subskrypcją. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedna z następujących ról:

- Subskrypcja DocuSign z włączoną obsługą logowania jednokrotnego.

- Kontrola nad domeną DNS. Jest to potrzebne do rejestracji domeny w usłudze DocuSign.

Uwaga

Ta integracja jest również dostępna do użycia w środowisku microsoft Entra US Government Cloud. Tę aplikację można znaleźć w galerii aplikacji microsoft Entra US Government Cloud Application Gallery i skonfigurować ją w taki sam sposób, jak w przypadku chmury publicznej.

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz jednolite logowanie Microsoft Entra w środowisku testowym, aby zweryfikować, czy:

DocuSign obsługuje SSO inicjowane przez dostawcę usług.

Usługa DocuSign obsługuje aprowizację użytkowników typu just in time .

DocuSign obsługuje automatyczne udostępnianie użytkowników .

Dodawanie aplikacji DocuSign z galerii

Aby skonfigurować integrację aplikacji DocuSign z identyfikatorem Entra firmy Microsoft, należy dodać aplikację DocuSign z galerii do swojej listy zarządzanych aplikacji SaaS:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do Entra ID>Enterprise apps>Nowa aplikacja.

- W sekcji Dodawanie z galerii wpisz DocuSign w polu wyszukiwania.

- Wybierz pozycję DocuSign z panelu wyników, a następnie dodaj aplikację. Poczekaj kilka sekund, aż aplikacja zostanie dodana do Twojego tenanta.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do swojego klienta, dodać użytkowników lub grupy do aplikacji, przypisać role oraz przeprowadzić konfigurację logowania jednokrotnego (SSO). Dowiedz się więcej o kreatorach Microsoft 365.

Konfigurowanie i testowanie aplikacji Microsoft Entra SSO dla aplikacji DocuSign

Skonfiguruj i przetestuj Microsoft Entra SSO z DocuSign, używając użytkownika testowego B.Simon. Aby logowanie jednokrotne (SSO) działało, należy ustanowić połączoną relację między użytkownikiem Microsoft Entra a odpowiednim użytkownikiem w aplikacji DocuSign.

Aby skonfigurować i przetestować Microsoft Entra SSO (logowanie jednokrotne) z aplikacją DocuSign, wykonaj następujące kroki:

-

Skonfiguruj SSO Microsoft Entra, aby użytkownicy mogli korzystać z tej funkcji.

- Utwórz użytkownika testowego Microsoft Entra, aby przetestować logowanie jednokrotne Microsoft Entra z kontem B.Simon.

- Przypisz testowego użytkownika Microsoft Entra, aby umożliwić B.Simon korzystanie z jednokrotnego logowania Microsoft Entra.

-

Skonfiguruj jednokrotne logowanie DocuSign (SSO) w celu ustawienia opcji logowania po stronie aplikacji.

- Utwórz użytkownika testowego aplikacji DocuSign , aby wygenerować w aplikacji DocuSign odpowiednik użytkownika B.Simon połączony z reprezentacją użytkownika w usłudze Microsoft Entra.

- Przetestuj logowanie jednokrotne , aby sprawdzić, czy konfiguracja działa.

Konfiguracja systemu Microsoft Entra SSO

Aby włączyć logowanie jednokrotnego uwierzytelniania Microsoft Entra w portalu Azure, wykonaj następujące kroki:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do strony integracji aplikacji >>DocuSign, znajdź sekcję Zarządzanie, a następnie wybierz pozycję Logowanie jednokrotne.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML wybierz ikonę ołówka podstawową konfigurację protokołu SAML , aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące kroki:

a. W polu tekstowym Identyfikator (identyfikator jednostki) wpisz adres URL, korzystając z następującego wzorca:

https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2b. W polu tekstowym Adres URL odpowiedzi wpisz adres URL, używając jednego z następujących wzorców:

Adres URL odpowiedzi Produkcja: https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2/login/<IDPID>https://<subdomain>.docusign.net/SAML/Wystąpienie QA: https://<SUBDOMAIN>.docusign.com/organizations/saml2c. W polu tekstowym Adres URL logowania wpisz adres URL, korzystając z następującego wzorca:

https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2/login/sp/<IDPID>Uwaga

Te wartości w nawiasach są symbolami zastępczymi. Zastąp je wartościami w rzeczywistym identyfikatorze, adresie URL odpowiedzi i adresie URL logowania. Skontaktuj się z zespołem wsparcia Docusign, aby uzyskać informacje na temat tych wartości.

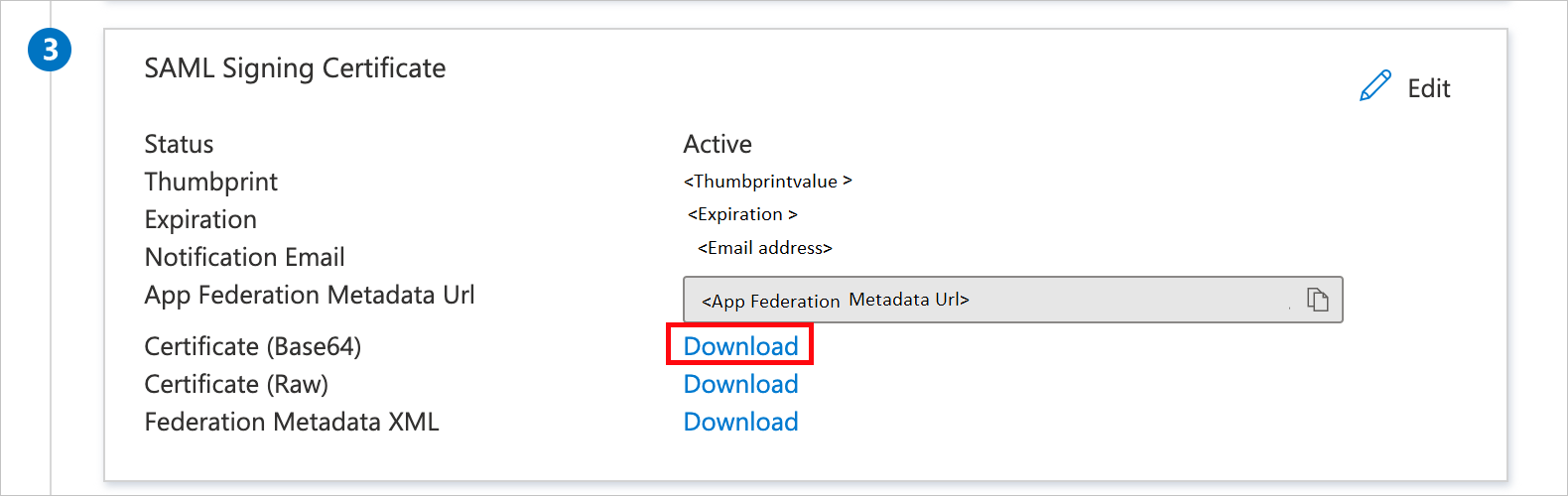

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML znajdź pozycję Certyfikat (Base64). Wybierz pozycję Pobierz , aby pobrać certyfikat i zapisać go na komputerze.

W sekcji Konfigurowanie aplikacji DocuSign skopiuj odpowiedni adres URL (lub adresy URL) zgodnie z wymaganiami.

Tworzenie i przypisywanie użytkownika testowego aplikacji Microsoft Entra

Postępuj zgodnie z wytycznymi w przewodniku "Szybki start: tworzenie i przypisywanie konta użytkownika"

Skonfiguruj DocuSign SSO

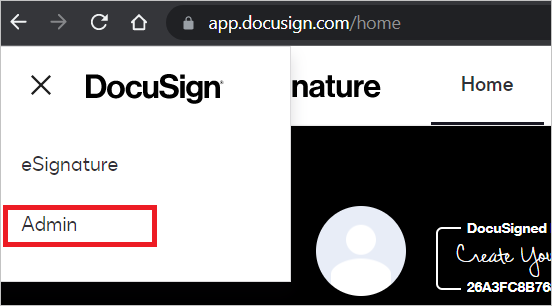

W innym oknie przeglądarki internetowej zaloguj się do firmowej witryny aplikacji DocuSign jako administrator

W lewym górnym rogu strony wybierz pozycję Uruchamianie aplikacji (9 kropek), a następnie wybierz pozycję Administrator.

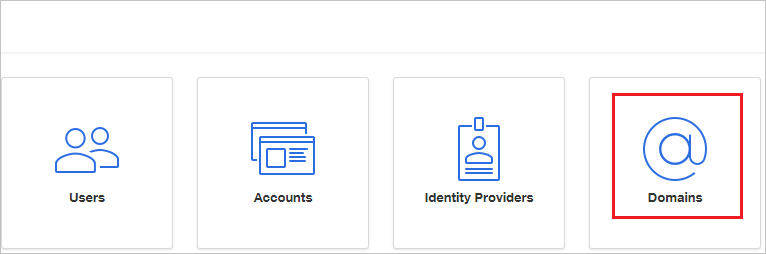

Na stronie rozwiązania domeny wybierz pozycję Domeny.

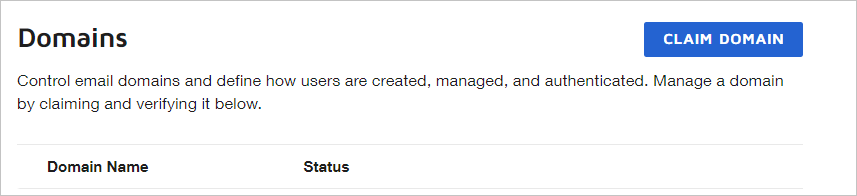

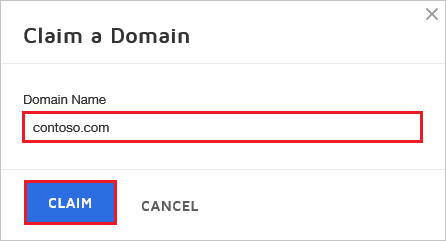

W sekcji Domeny wybierz pozycję ZAREKLAMUJ DOMENĘ.

W oknie dialogowym Zarejestruj domenę w polu Nazwa domeny wpisz domenę firmy, a następnie wybierz ZAREJESTRUJ. Upewnij się, że domena jest zweryfikowana i czy jej stan jest aktywny.

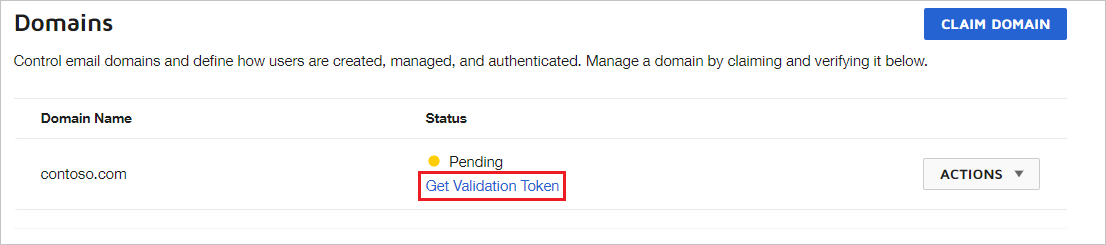

W sekcji Domeny wybierz pozycję Pobierz token weryfikacji nowej domeny dodanej na liście oświadczeń.

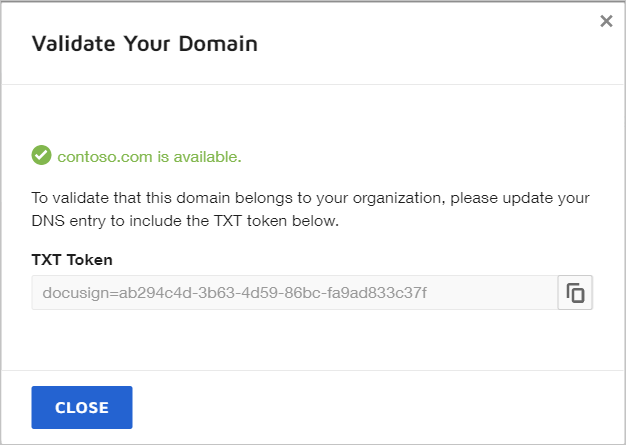

Kopiowanie tokenu TXT

Skonfiguruj swojego dostawcę DNS z tokenem TXT , wykonując następujące kroki:

a. Przejdź do strony zarządzania rekordami DNS domeny.

b. Dodaj nowy rekord TXT.

c. Nazwa: @ lub *.

d. Tekst: wklej wartość tokenu TXT skopiowaną z wcześniejszego kroku.

e. Czas wygaśnięcia: wartość domyślna lub 1 godzina / 3600 sekund.

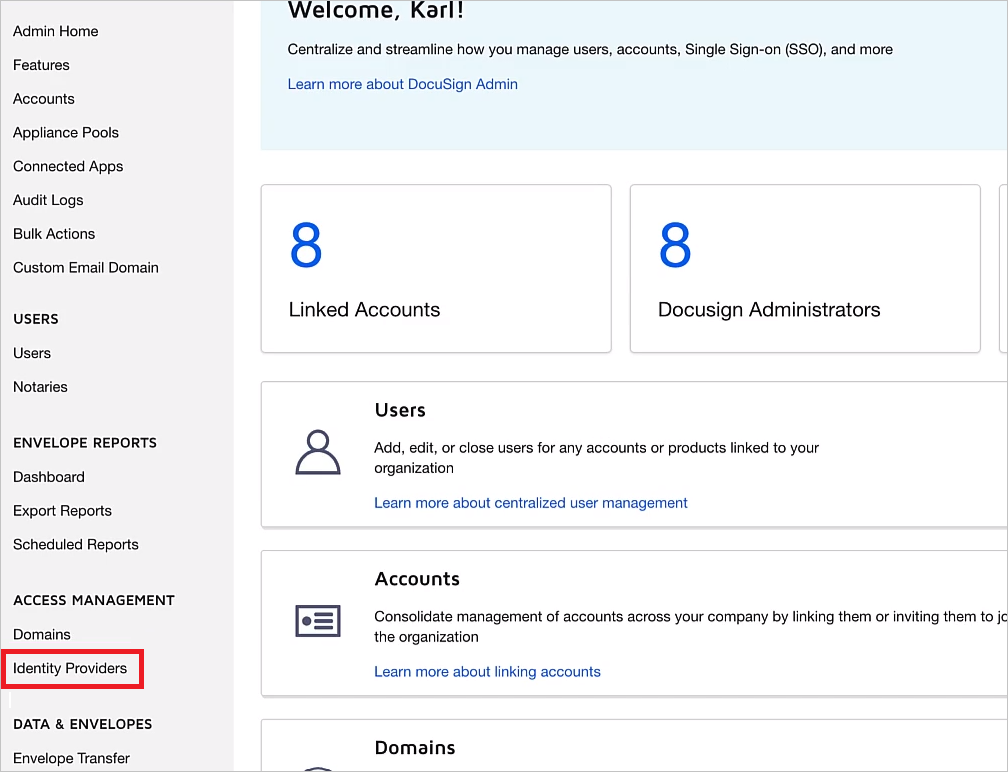

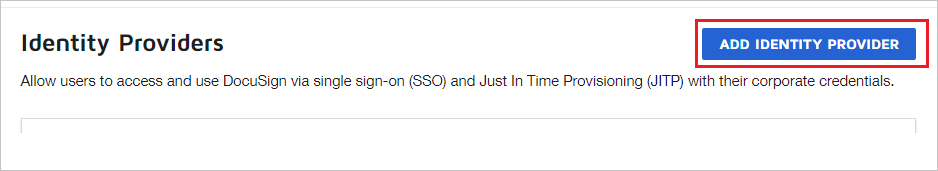

W obszarze nawigacji po lewej stronie wybierz pozycję Dostawcy tożsamości w obszarze ZARZĄDZANIE DOSTĘPEM.

W sekcji Dostawcy tożsamości wybierz pozycję DODAJ DOSTAWCĘ TOŻSAMOŚCI.

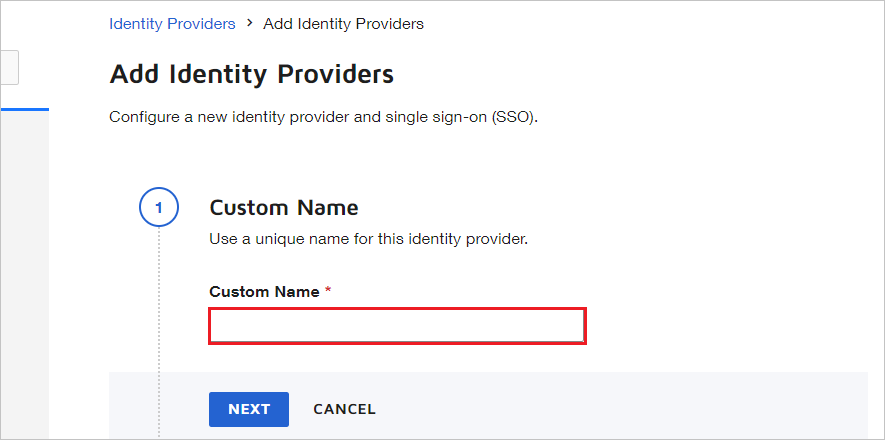

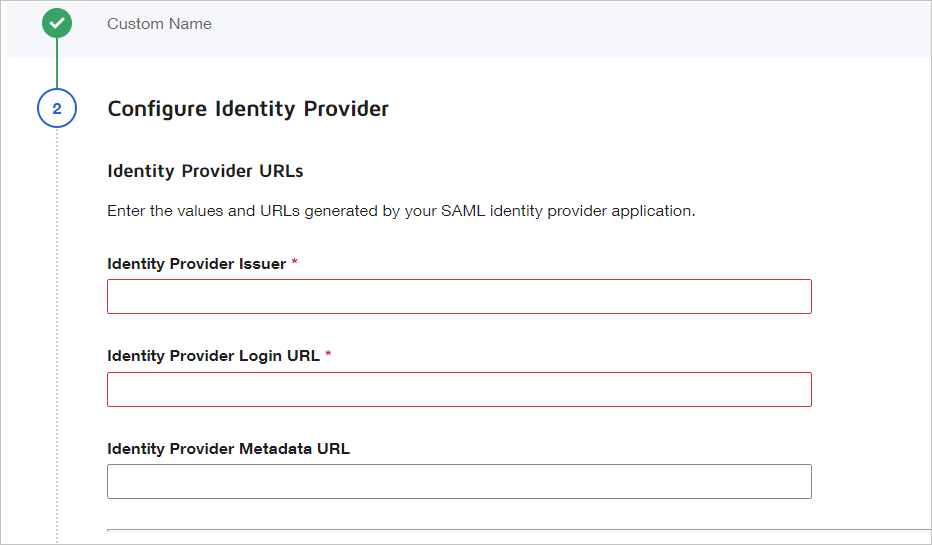

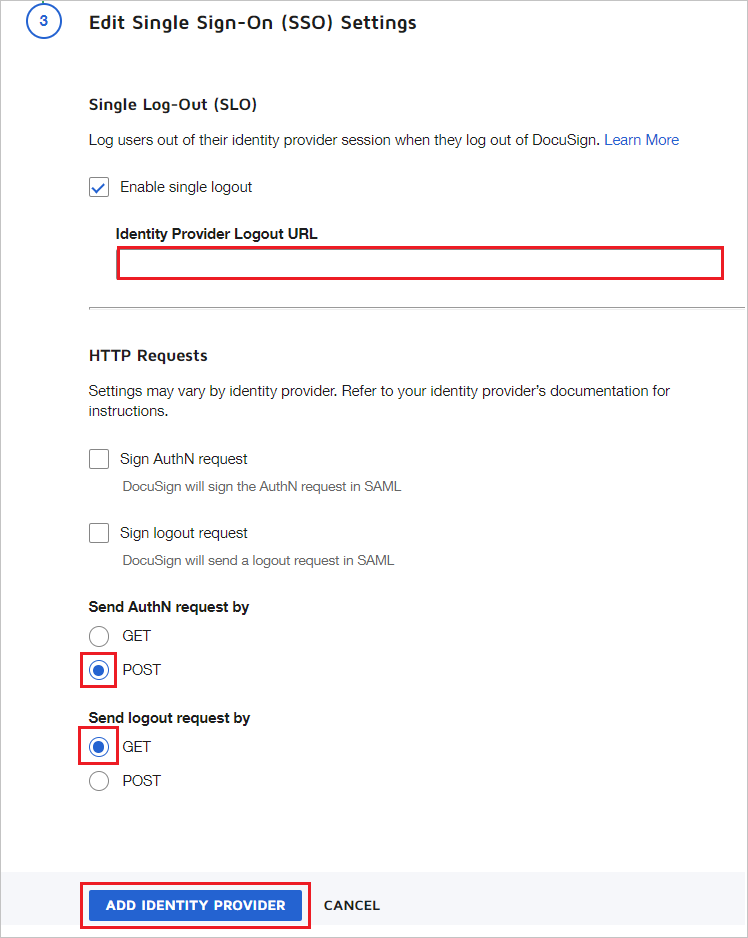

Na stronie Ustawienia dostawcy tożsamości wykonaj następujące kroki:

a. W polu Nazwa niestandardowa wpisz unikatową nazwę konfiguracji. Nie używaj spacji.

b. W polu Wystawca Dostawcy Tożsamości , wklej wartość Identyfikatora Entra firmy Microsoft , którą skopiowałeś.

c. W polu Identity Provider Login URL (Adres URL logowania dostawcy tożsamości) wklej wartość Login URL, którą skopiowałeś z portalu Azure.

d. W polu Adres URL wylogowywania dostawcy tożsamości wklej wartość adresu URL wylogowywania skopiowaną z witryny Azure Portal.

e. W polu Wyślij żądanie AuthN przez wybierz opcję POST.

f. Dla Wyślij żądanie wylogowania przez, wybierz GET.

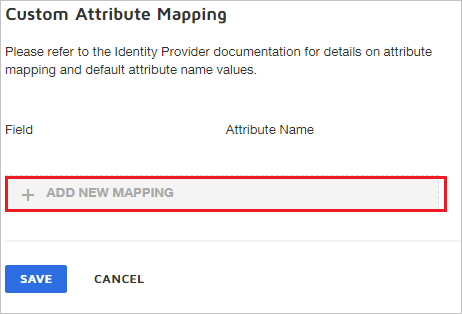

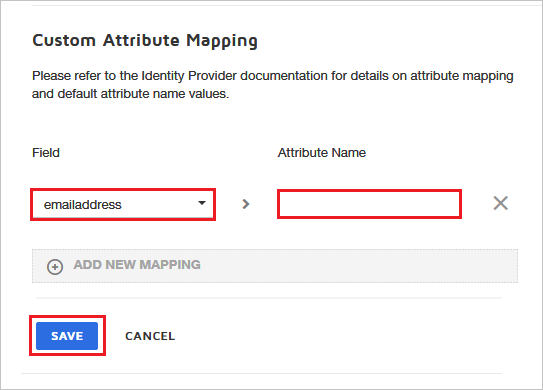

g. W sekcji Mapowanie atrybutów niestandardowych wybierz pozycję DODAJ NOWE MAPOWANIE.

h. Wybierz pole, które chcesz mapować na żądanie Microsoft Entra. W tym przykładzie oświadczenie emailaddress jest przypisywane do wartości

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress. Jest to domyślna nazwa oświadczenia od firmy Microsoft Entra ID dla oświadczenia e-mail. Wybierz pozycję ZAPISZ.

Uwaga

Użyj odpowiedniego identyfikatora użytkownika , aby zamapować użytkownika z identyfikatora Entra firmy Microsoft na mapowanie użytkownika DocuSign. Wybierz odpowiednie pole i wprowadź odpowiednią wartość na podstawie ustawień organizacji. Ustawienie mapowania atrybutów niestandardowych nie jest obowiązkowe.

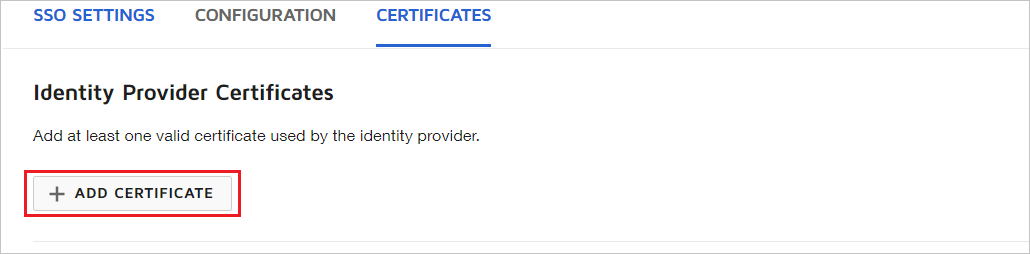

punkt i. W sekcji Identity Provider Certificates (Certyfikaty dostawcy tożsamości ) wybierz pozycję ADD CERTIFICATE (DODAJ CERTYFIKAT), przekaż certyfikat pobrany z witryny Azure Portal i wybierz pozycję SAVE (ZAPISZ).

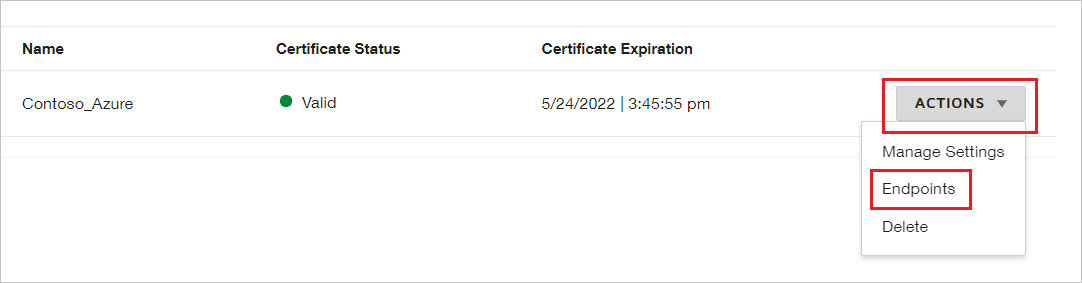

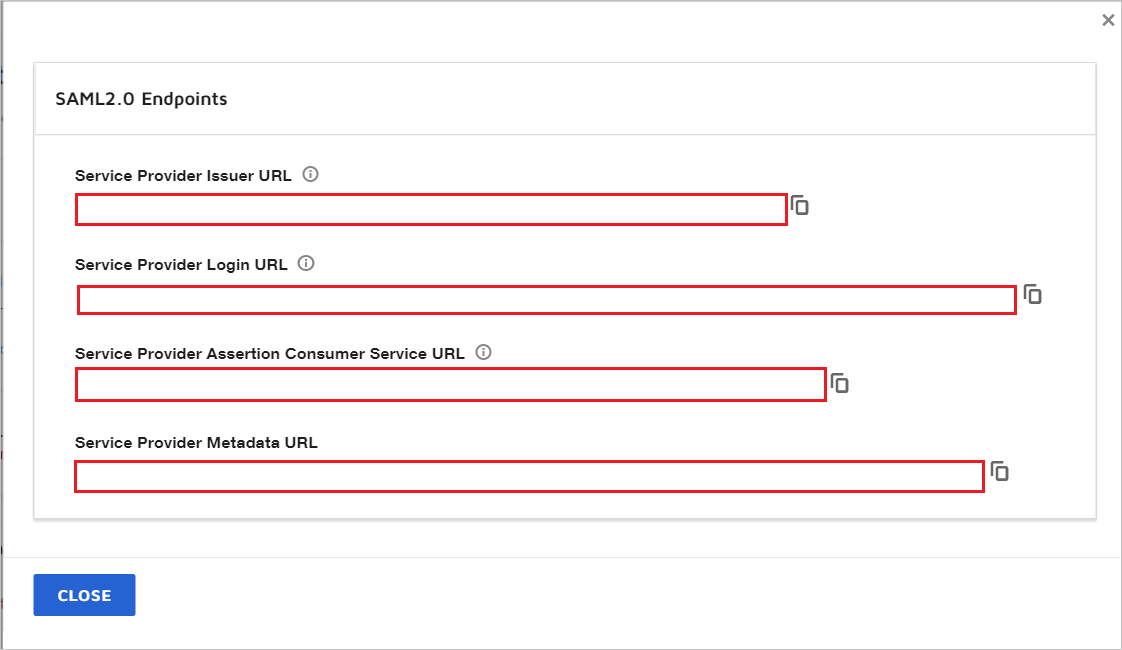

j. W sekcji Dostawcy tożsamości wybierz pozycję AKCJE, a następnie wybierz pozycję Punkty końcowe.

k. W sekcji Wyświetlanie punktów końcowych SAML 2.0 w portalu administracyjnym DocuSign wykonaj następujące kroki:

Skopiuj adres URL wystawcy dostawcy usług, a następnie wklej go w polu Identyfikator w sekcji Podstawowa konfiguracja protokołu SAML .

Skopiuj adres URL usługi Service Provider Assertion Consumer Service, a następnie wklej go w polu Adres URL odpowiedzi w sekcji Podstawowa konfiguracja protokołu SAML .

Skopiuj adres URL logowania dostawcy usług , a następnie wklej go do pola Adres URL logowania w sekcji Podstawowa konfiguracja protokołu SAML . Na końcu adresu URL logowania dostawcy usług uzyskasz wartość IDPID.

Wybierz Zamknij.

Tworzenie użytkownika testowego aplikacji DocuSign

W tej sekcji w aplikacji DocuSign jest tworzony użytkownik o nazwie B.Simon. Aplikacja DocuSign obsługuje aprowizację użytkowników typu just in time, która jest domyślnie włączona. Nie masz żadnych zadań do wykonania w tej sekcji. Jeśli użytkownik jeszcze nie istnieje w aplikacji DocuSign, zostanie utworzony po uwierzytelnieniu.

Uwaga

Jeśli musisz ręcznie utworzyć użytkownika, skontaktuj się z zespołem pomocy technicznej aplikacji DocuSign.

Testowanie SSO

W tej sekcji przetestujesz konfigurację jednokrotnego logowania Microsoft Entra, korzystając z następujących opcji.

Wybierz pozycję Przetestuj tę aplikację. Ta opcja przekierowuje do adresu URL logowania DocuSign, pod którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do adresu URL logowania DocuSign i zainicjuj stamtąd przepływ logowania.

Możesz użyć usługi Microsoft My Apps. Po wybraniu kafelka DocuSign w obszarze Moje aplikacje powinno nastąpić automatyczne zalogowanie do aplikacji DocuSign, dla której skonfigurowano logowanie jednokrotne. Aby uzyskać więcej informacji na temat moich aplikacji, zobacz

Introduction to the My Apps ( Wprowadzenie do aplikacji My Apps).

Powiązana zawartość

Po skonfigurowaniu narzędzia DocuSign możesz wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą usługi Microsoft Defender for Cloud Apps.