Integracja logowania jednokrotnego firmy Microsoft z aplikacją HighQ

Z tego artykułu dowiesz się, jak zintegrować aplikację HighQ z identyfikatorem Entra firmy Microsoft. Thomson Reuters HighQ to proste, elastyczne i rozszerzalne rozwiązanie, które przekształca sposób, w jaki kancelarie prawne i działy prawne firmy pracują i angażują się z klientami i kolegami. Po zintegrowaniu aplikacji HighQ z identyfikatorem Entra firmy Microsoft można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do aplikacji HighQ.

- Umożliwianie użytkownikom automatycznego logowania do aplikacji HighQ przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Skonfigurujesz i przetestujesz logowanie jednokrotne firmy Microsoft Entra dla aplikacji HighQ w środowisku testowym. Usługa HighQ obsługuje tylko logowanie jednokrotne inicjowane przez dostawcę usług.

Aby zintegrować usługę Microsoft Entra ID z aplikacją HighQ, potrzebne są następujące elementy:

- Konto użytkownika Microsoft Entra. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedną z następujących ról: Administracja istrator aplikacji, Administracja istrator aplikacji w chmurze lub właściciel aplikacji.

- Subskrypcja firmy Microsoft Entra. Jeśli nie masz subskrypcji, możesz uzyskać bezpłatne konto.

- Subskrypcja aplikacji HighQ z obsługą logowania jednokrotnego.

Przed rozpoczęciem procesu konfigurowania logowania jednokrotnego należy dodać aplikację HighQ z galerii firmy Microsoft Entra. Do przypisania do aplikacji i przetestowania konfiguracji logowania jednokrotnego potrzebne jest konto użytkownika testowego.

Dodaj aplikację HighQ z galerii aplikacji Microsoft Entra, aby skonfigurować logowanie jednokrotne przy użyciu aplikacji HighQ. Aby uzyskać więcej informacji na temat dodawania aplikacji z galerii, zobacz Przewodnik Szybki start: Dodawanie aplikacji z galerii.

Postępuj zgodnie z wytycznymi w artykule Tworzenie i przypisywanie konta użytkownika, aby utworzyć testowe konto użytkownika o nazwie B.Simon.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do dzierżawy, dodać użytkowników/grupy do aplikacji i przypisać role. Kreator udostępnia również link do okienka konfiguracji logowania jednokrotnego. Dowiedz się więcej o kreatorach platformy Microsoft 365.

Wykonaj poniższe kroki, aby włączyć logowanie jednokrotne firmy Microsoft Entra.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

Przejdź do sekcji Identity Applications Enterprise Applications>HighQ Single sign-on (Aplikacje>dla przedsiębiorstw>HighQ>— logowanie jednokrotne).

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML wybierz ikonę ołówka podstawową konfigurację protokołu SAML, aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące czynności:

a. W polu tekstowym Identyfikator wpisz adres URL, korzystając z następującego wzorca:

https://<CustomerName>/domain.extension/b. W polu tekstowym Adres URL odpowiedzi wpisz adres URL, korzystając z następującego wzorca:

https://<CustomerName>/domain.extension/c. W polu tekstowym Adres URL logowania wpisz adres URL , korzystając z następującego wzorca:

https://<CustomerName>/domain.extension/Uwaga

Te wartości nie są prawdziwe. Należy je zastąpić rzeczywistymi wartościami identyfikatora, adresu URL odpowiedzi i adresu URL logowania. Skontaktuj się z zespołem pomocy technicznej klienta aplikacji HighQ, aby uzyskać te wartości. Możesz również odwołać się do wzorców przedstawionych w sekcji Podstawowa konfiguracja protokołu SAML.

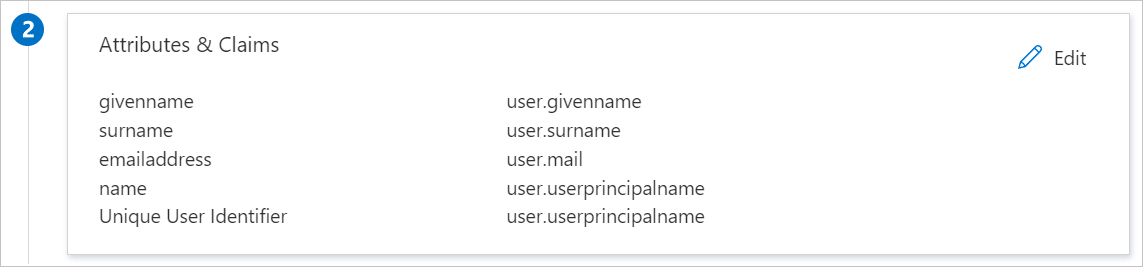

Aplikacja HighQ oczekuje asercji SAML w określonym formacie, co wymaga dodania mapowań atrybutów niestandardowych do konfiguracji atrybutów tokenu SAML. Poniższy zrzut ekranu przedstawia przykład tego działania. Wartość domyślna unikatowego identyfikatora użytkownika to user.userprincipalname , ale highQ oczekuje, że zostanie ona zamapowana na adres e-mail użytkownika. Do tego celu można użyć atrybutu user.mail z listy lub odpowiedniej wartości atrybutu zgodnie z konfiguracją organizacji.

Uwaga

Usuń pozostałe atrybuty domyślne ręcznie z sekcji oświadczeń.

Oprócz powyższych aplikacja HighQ oczekuje, że w odpowiedzi SAML zostanie przekazanych jeszcze kilka atrybutów, które są pokazane poniżej. Te atrybuty są również wstępnie wypełnione, ale można je przejrzeć zgodnie z wymaganiami.

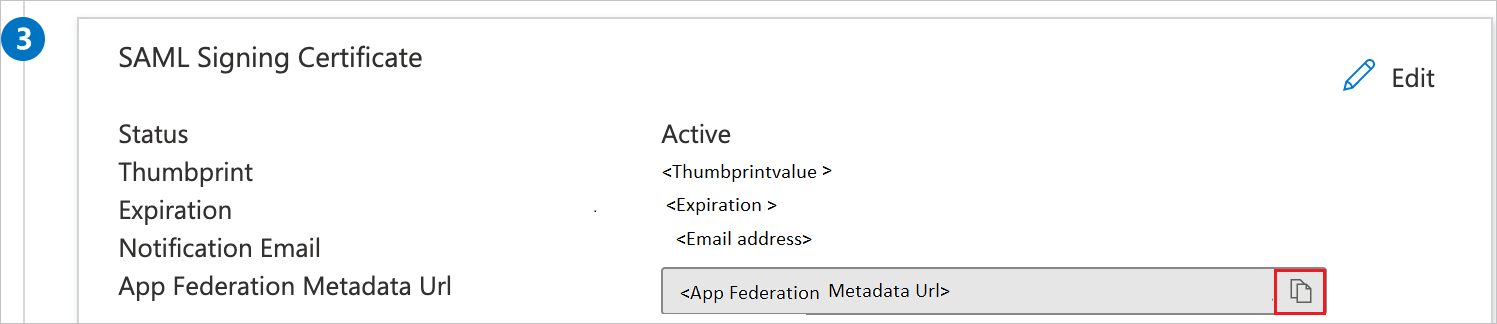

Nazwisko Atrybut źródłowy Adres pocztowy user.mail Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML kliknij przycisk kopiowania, aby skopiować adres URL metadanych federacji aplikacji i zapisać go na komputerze.

Aby skonfigurować logowanie jednokrotne po stronie aplikacji HighQ , musisz wysłać adres URL metadanych federacji aplikacji do zespołu pomocy technicznej aplikacji HighQ. Ustawią oni to ustawienie tak, aby połączenie logowania jednokrotnego SAML było ustawione właściwie po obu stronach.

W tej sekcji utworzysz użytkownika Britta Simon w aplikacji HighQ. We współpracy z zespołem pomocy technicznej aplikacji HighQ dodaj użytkowników na platformie HighQ. Użytkownicy muszą być utworzeni i aktywowani przed rozpoczęciem korzystania z logowania jednokrotnego.

W tej sekcji przetestujesz konfigurację logowania jednokrotnego firmy Microsoft z następującymi opcjami.

Kliknij pozycję Przetestuj tę aplikację. Spowoduje to przekierowanie do adresu URL logowania highQ, pod którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do adresu URL logowania highQ i zainicjuj przepływ logowania z tego miejsca.

Możesz użyć usługi Microsoft Moje aplikacje. Po kliknięciu kafelka HighQ w Moje aplikacje nastąpi przekierowanie do adresu URL logowania highQ. Aby uzyskać więcej informacji, zobacz Microsoft Entra Moje aplikacje.

- Co to jest logowanie jednokrotne w usłudze Microsoft Entra ID?

- Planowanie wdrożenia logowania jednokrotnego.

Po skonfigurowaniu funkcji HighQ można wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą usługi Microsoft Cloud App Security.