Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Z tego artykułu dowiesz się, jak zintegrować program Kronos Workforce Dimensions z identyfikatorem Entra firmy Microsoft. Po zintegrowaniu usługi Kronos Workforce Dimensions z identyfikatorem Entra firmy Microsoft można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do aplikacji Kronos Workforce Dimensions.

- Umożliwianie użytkownikom automatycznego logowania do aplikacji Kronos Workforce Dimensions przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Wymagania wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Konto użytkownika Microsoft Entra z aktywną subskrypcją. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedna z następujących ról:

- Subskrypcja aplikacji Kronos Workforce Dimensions z obsługą logowania jednokrotnego.

Uwaga

Ta integracja jest również dostępna do użycia w środowisku microsoft Entra US Government Cloud. Tę aplikację można znaleźć w galerii aplikacji microsoft Entra US Government Cloud Application Gallery i skonfigurować ją w taki sam sposób, jak w przypadku chmury publicznej.

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz SSO Microsoft Entra w środowisku testowym.

- Aplikacja Kronos Workforce Dimensions obsługuje SSO inicjowane przez SP.

Dodawanie aplikacji Kronos Workforce Dimensions z galerii

Aby skonfigurować integrację aplikacji Kronos Workforce Dimensions z identyfikatorem Entra firmy Microsoft, należy dodać aplikację Kronos Workforce Dimensions z galerii do swojej listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do Entra ID>Aplikacje dla przedsiębiorstw>Nowa aplikacja.

- W sekcji Dodawanie z galerii wpisz Kronos Workforce Dimensions w polu wyszukiwania.

- Wybierz pozycję Kronos Workforce Dimensions z panelu wyników, a następnie dodaj aplikację. Zaczekaj kilka sekund, aż aplikacja zostanie dodana do twojej dzierżawy.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do swojego klienta, dodać użytkowników lub grupy do aplikacji, przypisać role oraz przeprowadzić konfigurację logowania jednokrotnego (SSO). Dowiedz się więcej o asystentach Microsoft 365.

Konfigurowanie i testowanie logowania jednokrotnego Microsoft Entra dla Kronos Workforce Dimensions

Skonfiguruj i przetestuj Microsoft Entra SSO z aplikacją Kronos Workforce Dimensions przy użyciu użytkownika testowego o nazwie B.Simon. Aby logowanie jednokrotne działało, należy ustanowić powiązanie między użytkownikiem Microsoft Entra a odpowiednim użytkownikiem w Kronos Workforce Dimensions.

Aby skonfigurować i przetestować Microsoft Entra SSO z aplikacją Kronos Workforce Dimensions, wykonaj następujące kroki:

-

Skonfiguruj Microsoft Entra SSO — aby umożliwić użytkownikom korzystanie z tej funkcji.

- Utwórz użytkownika testowego usługi Microsoft Entra — aby przetestować jednokrotne logowanie usługi Microsoft Entra z B.Simon.

- Przypisz użytkownika testowego Microsoft Entra — aby umożliwić B.Simon korzystanie z jednokrotnego logowania Microsoft Entra.

-

Konfiguracja SSO dla Kronos Workforce Dimensions — aby skonfigurować ustawienia logowania jednokrotnego po stronie aplikacji.

- Utwórz użytkownika testowego w Kronos Workforce Dimensions — aby mieć w Kronos Workforce Dimensions odpowiednik użytkownika B.Simon, który jest połączony z reprezentacją użytkownika w Microsoft Entra.

- Testowanie logowania jednokrotnego — aby sprawdzić, czy konfiguracja działa.

Skonfiguruj Microsoft Entra SSO

Wykonaj następujące kroki, aby włączyć Microsoft Entra SSO.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do Entra ID>Aplikacje dla przedsiębiorstw>Kronos Workforce Dimensions>logowanie jednokrotne.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

Na stronie Konfigurowanie logowania jednokrotnego z SAML wybierz ikonę ołówka dla Podstawowa konfiguracja SAML, aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące czynności:

a. W polu tekstowym Identyfikator (identyfikator jednostki) wpisz adres URL, używając następującego wzorca:

https://<SUBDOMAIN>.<ENVIRONMENT>.mykronos.com/authn/<TENANT_ID/hsp/<TENANT_NUMBER>b. W polu tekstowym Adres URL logowania wpisz adres URL , używając jednego z następujących wzorców:

Adres URL logowania https://<CUSTOMER>-<ENVIRONMENT>-sso.<ENVIRONMENT>.mykronos.com/https://<CUSTOMER>-sso.<ENVIRONMENT>.mykronos.com/Uwaga

Te wartości nie są prawdziwe. Zaktualizuj te wartości przy użyciu rzeczywistego identyfikatora i adresu URL logowania. Skontaktuj się z zespołem pomocy technicznej klienta aplikacji Kronos Workforce Dimensions, aby uzyskać te wartości. Możesz również odwołać się do wzorców przedstawionych w sekcji Podstawowa konfiguracja protokołu SAML.

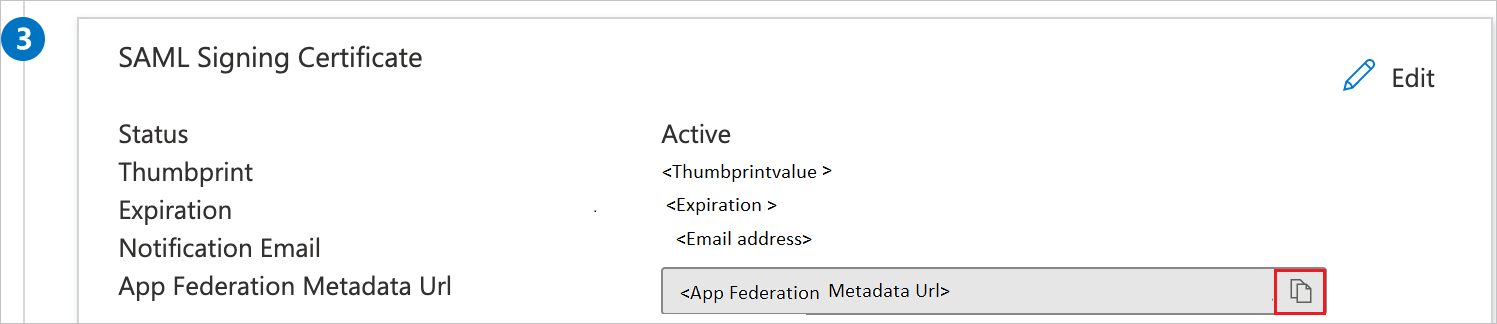

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML wybierz przycisk kopiowania, aby skopiować adres URL metadanych federacji aplikacji i zapisać go na komputerze.

Tworzenie i przypisywanie użytkownika testowego aplikacji Microsoft Entra

Postępuj zgodnie z wytycznymi w przewodniku "Szybki start: tworzenie i przypisywanie konta użytkownika"

Konfiguracja SSO dla Kronos Workforce Dimensions

Aby skonfigurować jednorazowe logowanie (SSO) w aplikacji Kronos Workforce Dimensions, musisz wysłać URL metadanych federacyjnych do zespołu pomocy technicznej Kronos Workforce Dimensions. Ustawiają to ustawienie tak, aby połączenie SAML SSO było skonfigurowane właściwie z obu stron.

Tworzenie użytkownika testowego aplikacji Kronos Workforce Dimensions

W tej sekcji utworzysz użytkownika Britta Simon w aplikacji Kronos Workforce Dimensions. We współpracy z zespołem pomocy technicznej Kronos Workforce Dimensions dodaj użytkowników na platformie Kronos Workforce Dimensions. Użytkownicy muszą być utworzeni i aktywowani przed rozpoczęciem korzystania z logowania jednokrotnego.

Uwaga

Oryginalna dokumentacja firmy Microsoft zaleca skontaktowanie się z pomocą techniczną UKG za pośrednictwem poczty e-mail w celu utworzenia użytkowników firmy Microsoft Entra. Chociaż ta opcja jest dostępna, rozważ następujące opcje samoobsługi.

Proces ręczny

Istnieją dwa sposoby ręcznego tworzenia użytkowników usługi Microsoft Entra w usłudze WFD. Możesz wybrać istniejącego użytkownika, zduplikować go, a następnie zaktualizować wymagane pola, aby ten użytkownik był unikatowy. Ten proces może być czasochłonny i wymaga znajomości interfejsu użytkownika usługi WFD. Alternatywą jest utworzenie użytkownika za pośrednictwem interfejsu API usługi WFD, który jest znacznie szybszy. Ta opcja wymaga umiejętności korzystania z narzędzi API, takich jak Postman, aby zamiast tego wysłać żądanie do interfejsu API. Poniższe instrukcje ułatwią importowanie wstępnie utworzonego przykładu do narzędzia interfejsu API Postman.

Ustawienia

Otwórz narzędzie Postman i zaimportuj następujące pliki:

a. Workforce Dimensions — Utwórz użytkownika.postman_collection.json

b. Microsoft Entra ID to Środowisko WFD Variables.json

W okienku po lewej stronie wybierz przycisk Środowiska .

Wybierz AAD_to_WFD_Env_Variables i dodaj wartości dostarczone przez wsparcie techniczne UKG dotyczące wystąpienia usługi WFD.

Uwaga

access_token i refresh_token powinny być puste, ponieważ zostaną one automatycznie wypełnione w wyniku żądania HTTP uzyskiwania tokenu dostępu.

Otwórz Create Microsoft Entra user in WFD HTTP Request i zaktualizuj wyróżnione właściwości w ładunku JSON.

{ "personInformation": { "accessAssignment": { "accessProfileName": "accessProfileName", "notificationProfileName": "All" }, "emailAddresses": [ { "address": "address” "contactTypeName": "Work" } ], "employmentStatusList": [ { "effectiveDate": "2019-08-15", "employmentStatusName": "Active", "expirationDate": "3000-01-01" } ], "person": { "personNumber": "personNumber", "firstName": "firstName", "lastName": "lastName", "fullName": "fullName", "hireDate": "2019-08-15", "shortName": "shortName" }, "personAuthenticationTypes": [ { "activeFlag": true, "authenticationTypeName": "Federated" } ], "personLicenseTypes": [ { "activeFlag": true, "licenseTypeName": "Employee" }, { "activeFlag": true, "licenseTypeName": "Absence" }, { "activeFlag": true, "licenseTypeName": "Hourly Timekeeping" }, { "activeFlag": true, "licenseTypeName": "Scheduling" } ], "userAccountStatusList": [ { "effectiveDate": "2019-08-15", "expirationDate": "3000-01-01", "userAccountStatusName": "Active" } ] }, "jobAssignment": { "baseWageRates": [ { "effectiveDate": "2019-01-01", "expirationDate": "3000-01-01", "hourlyRate": 20.15 } ], "jobAssignmentDetails": { "payRuleName": "payRuleName", "timeZoneName": "timeZoneName" }, "primaryLaborAccounts": [ { "effectiveDate": "2019-08-15", "expirationDate": "3000-01-01", "organizationPath": "organizationPath" } ] }, "user": { "userAccount": { "logonProfileName": "Default", "userName": "userName" } } }Uwaga

PersonInformation.emailAddress.address i user.userAccount.userName muszą być zgodne z zamierzonym użytkownikiem usługi Microsoft Entra, którego próbujesz utworzyć w usłudze WFD.

W prawym górnym rogu wybierz listę rozwijaną 'Środowiska' i wybierz pozycję AAD_to_WFD_Env_Variables.

Po zaktualizowaniu ładunku JSON i wybraniu poprawnych zmiennych środowiskowych wybierz żądanie HTTP Uzyskiwanie tokenu dostępu i wybierz przycisk Wyślij . Spowoduje to wykorzystanie zaktualizowanych zmiennych środowiskowych do uwierzytelniania w wystąpieniu usługi WFD, a następnie przechowywanie tokenu dostępu w zmiennych środowiskowych do użycia przy wywoływaniu metody tworzenia użytkownika.

Jeśli wywołanie uwierzytelniania zakończyło się pomyślnie, powinna zostać zwrócona odpowiedź 200 z tokenem dostępu. Ten token dostępu będzie teraz również wyświetlany w kolumnie CURRENT VALUE w zmiennych środowiskowych dla wpisu access_token.

Uwaga

Jeśli nie otrzymano access_token, upewnij się, że wszystkie zmienne środowiskowe są poprawne. Poświadczenia użytkownika powinny być kontem superużytkownika.

Po uzyskaniu access_token wybierz żądanie HTTP AAD_to_WFD_Env_Variables i kliknij Wyślij. Jeśli żądanie zakończy się pomyślnie, zostanie zwrócony stan HTTP 200.

Zaloguj się do usługi WFD przy użyciu konta administratora i upewnij się, że nowy użytkownik firmy Microsoft Entra został utworzony w wystąpieniu usługi WFD.

Zautomatyzowany proces

Zautomatyzowany proces składa się z pliku płaskiego w formacie CSV, który umożliwia użytkownikowi wstępne określenie wyróżnionych wartości w ładunku danych z powyższego ręcznego procesu interfejsu API. Plik prosty jest używany przez towarzyszący skrypt programu PowerShell, który zbiorczo tworzy nowych użytkowników usługi WFD. Skrypt przetwarza tworzenie nowych użytkowników w grupach po 70 (wartość domyślna), co można skonfigurować, aby uzyskać optymalną wydajność. Poniższe instrukcje przeprowadzą proces konfigurowania i wykonywania skryptu.

Zapisz pliki AAD_To_WFD.csv i AAD_To_WFD.ps1 lokalnie na komputerze.

Otwórz plik AAD_To_WFD.csv i wypełnij kolumny.

personInformation.accessAssignment.accessProfileName: Specyficzna nazwa profilu dostępu z wystąpienia WFD.

personInformation.emailAddresses.address: musi być zgodna z główną nazwą użytkownika w identyfikatorze Entra firmy Microsoft.

personInformation.personNumber: musi być unikatowy w instancji WFD.

personInformation.firstName: imię użytkownika.

personInformation.lastName: nazwisko użytkownika.

jobAssignment.jobAssignmentDetails.payRuleName: konkretna nazwa reguły płatności w systemie WFD.

jobAssignment.jobAssignmentDetails.timeZoneName: Format strefy czasowej musi być zgodny z wystąpieniem usługi WFD (tj

(GMT -08:00) Pacific Time).jobAssignment.primaryLaborAccounts.organizationPath: Ścieżka organizacji konkretnej struktury biznesowej w instancji WFD.

Zapisz plik .csv.

Right-Select skrypt AAD_To_WFD.ps1 i wybierz Edytuj, aby go zmodyfikować.

Upewnij się, że ścieżka określona w wierszu 15 jest poprawną nazwą/ścieżką do pliku AAD_To_WFD.csv .

Zaktualizuj następujące wiersze, używając wartości dostarczonych przez wsparcie UKG dotyczących Twojego wystąpienia WFD.

Wiersz 33: vanityUrl (adres URL niestandardowy)

Linia 43: appKey

Wiersz 48: client_id (identyfikator klienta)

Linia 49: client_secret

Zapisz i wykonaj skrypt.

Po wyświetleniu monitu podaj poświadczenia Super User dla usługi WFD.

Po zakończeniu skrypt zwróci listę wszystkich użytkowników, których nie udało się utworzyć.

Uwaga

Upewnij się, że sprawdzasz wartości podane w pliku AAD_To_WFD.csv, jeśli jest zwracany w wyniku literówek lub niedopasowania pól w instancji WFD. Błąd może również zostać zwrócony przez WFD API, jeśli wszyscy użytkownicy partii już istnieją w instancji.

Testowanie logowania jednokrotnego

W tej sekcji przetestujesz konfigurację logowania jednokrotnego Microsoft Entra z następującymi opcjami.

Wybierz pozycję Przetestuj tę aplikację. Ta opcja przekierowuje do adresu URL logowania Kronos Workforce Dimensions, pod którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do adresu URL logowania aplikacji Kronos Workforce Dimensions i zainicjuj przepływ logowania z tego miejsca.

Możesz użyć usługi Microsoft Moje aplikacje. Po wybraniu kafelka Kronos Workforce Dimensions w obszarze Moje aplikacje ta opcja przekierowuje do adresu URL logowania aplikacji Kronos Workforce Dimensions. Aby uzyskać więcej informacji na temat Moje aplikacje, zobacz Wprowadzenie do Moje aplikacje.

Powiązana zawartość

Po skonfigurowaniu usługi Kronos Workforce Dimensions można wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą Microsoft Defender for Cloud Apps.