Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Z tego artykułu dowiesz się, jak zintegrować aplikację Palo Alto Networks - GlobalProtect z identyfikatorem Microsoft Entra ID. Po zintegrowaniu aplikacji Palo Alto Networks - GlobalProtect z usługą Microsoft Entra ID można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do aplikacji Palo Alto Networks - GlobalProtect.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do aplikacji Palo Alto Networks - GlobalProtect przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Wymagania wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Konto użytkownika Microsoft Entra z aktywną subskrypcją. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedna z następujących ról:

- Subskrypcja aplikacji Palo Alto Networks - GlobalProtect z obsługą logowania jednokrotnego.

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz SSO Microsoft Entra w środowisku testowym.

- Aplikacja Palo Alto Networks - GlobalProtect obsługuje SSO inicjowane przez dostawcę usług

- Aplikacja Palo Alto Networks - GlobalProtect obsługuje prowizjonowanie użytkownika Just In Time

Dodawanie aplikacji Palo Alto Networks - GlobalProtect z galerii

Aby skonfigurować integrację aplikacji Palo Alto Networks - GlobalProtect z identyfikatorem Microsoft Entra ID, należy dodać aplikację Palo Alto Networks - GlobalProtect z galerii do swojej listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do Entra ID>Aplikacje dla przedsiębiorstw>Nowa aplikacja.

- W sekcji Dodawanie z galerii wpisz Palo Alto Networks - GlobalProtect w polu wyszukiwania.

- Wybierz pozycję Palo Alto Networks - GlobalProtect z panelu wyników, a następnie dodaj aplikację. Zaczekaj kilka sekund, podczas gdy aplikacja jest dodawana do twojej dzierżawy.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do swojego klienta, dodać użytkowników lub grupy do aplikacji, przypisać role oraz przeprowadzić konfigurację logowania jednokrotnego (SSO). Dowiedz się więcej o asystentach Microsoft 365.

Konfiguracja i testowanie Microsoft Entra SSO dla Palo Alto Networks - GlobalProtect

Skonfiguruj i przetestuj aplikację Microsoft Entra SSO z aplikacją Palo Alto Networks - GlobalProtect przy użyciu użytkownika testowego O nazwie B.Simon. Aby SSO działało, należy ustanowić relację podłączenia między użytkownikiem Microsoft Entra a powiązanym użytkownikiem w systemie Palo Alto Networks - GlobalProtect.

Aby skonfigurować i przetestować aplikację Microsoft Entra SSO z aplikacją Palo Alto Networks - GlobalProtect, wykonaj następujące kroki:

-

Skonfiguruj logowanie jednokrotne Microsoft Entra SSO — aby umożliwić użytkownikom korzystanie z tej funkcji.

- Utwórz użytkownika testowego usługi Microsoft Entra — aby przetestować jednokrotne logowanie usługi Microsoft Entra z B.Simon.

- Przypisz użytkownika testowego Microsoft Entra — aby umożliwić B.Simon korzystanie z jednokrotnego logowania do Microsoft Entra.

-

Skonfiguruj aplikację Palo Alto Networks - GlobalProtect SSO — aby skonfigurować ustawienia logowania jednokrotnego po stronie aplikacji.

- Utwórz użytkownika testowego w Palo Alto Networks - GlobalProtect — aby mieć w Palo Alto Networks - GlobalProtect odpowiednika B.Simon połączonego z reprezentacją użytkownika w Microsoft Entra ID.

- Testowanie logowania jednokrotnego — aby sprawdzić, czy konfiguracja działa.

Konfiguruj SSO Microsoft Entra

Wykonaj następujące kroki, aby włączyć Microsoft Entra SSO.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do Entra ID>Aplikacje dla przedsiębiorstw>Palo Alto Networks - GlobalProtect>logowanie jednokrotne.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

Na stronie Konfigurowanie logowania jednokrotnego z SAML wybierz ikonę ołówka dla Podstawowa konfiguracja SAML, aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące czynności:

a. W polu tekstowym Identyfikator (identyfikator jednostki) wpisz adres URL, używając następującego wzorca:

https://<Customer Firewall URL>/SAML20/SPb. W polu tekstowym Adres URL odpowiedzi (adres URL usługi Assertion Consumer Service) wpisz adres URL, korzystając z następującego wzorca:

https://<Customer Firewall URL>/SAML20/SP/ACSc. W polu tekstowym Adres URL logowania wpisz adres URL, używając następującego wzorca:

https://<Customer Firewall URL>Uwaga

Te wartości nie są prawdziwe. Zaktualizuj te wartości przy użyciu rzeczywistego identyfikatora, adresu URL odpowiedzi i adresu URL logowania. Aby uzyskać te wartości, skontaktuj się z zespołem pomocy technicznej aplikacji Palo Alto Networks - GlobalProtect. Możesz również odwołać się do wzorców przedstawionych w sekcji Podstawowa konfiguracja protokołu SAML w centrum administracyjnym firmy Microsoft Entra.

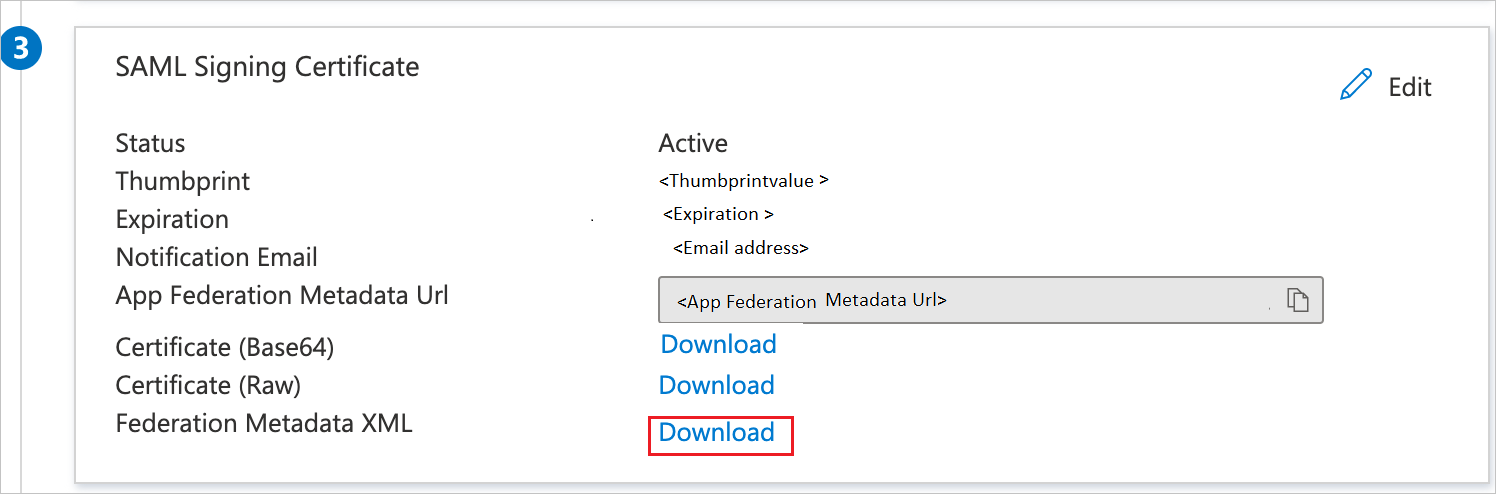

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML znajdź plik XML metadanych federacji i wybierz pozycję Pobierz, aby pobrać plik XML (zawierający również certyfikat SAML) i zapisać go na komputerze.

W sekcji Konfigurowanie aplikacji Palo Alto Networks - GlobalProtect skopiuj odpowiednie adresy URL zgodnie z wymaganiami.

Tworzenie i przypisywanie użytkownika testowego aplikacji Microsoft Entra

Postępuj zgodnie z wytycznymi w przewodniku szybkiego startu dotyczącym tworzenia i przypisywania konta użytkownika, aby utworzyć testowe konto użytkownika o nazwie B.Simon.

Konfigurowanie aplikacji Palo Alto Networks - GlobalProtect SSO

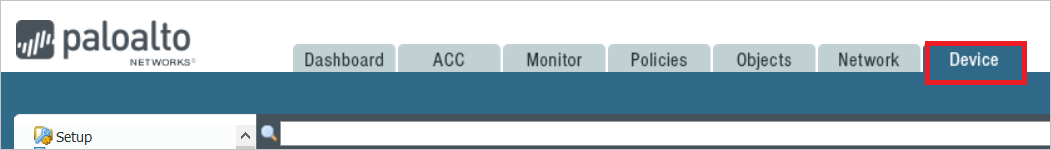

Otwórz aplikację Palo Alto Networks - GlobalProtect jako administrator w innym oknie przeglądarki.

Wybierz Urządzenie.

Wybierz pozycję SAML Identity Provider (Dostawca tożsamości SAML ) na pasku nawigacyjnym po lewej stronie i wybierz pozycję "Importuj", aby zaimportować plik metadanych.

Wykonaj następujące czynności w oknie importowania

a. W polu tekstowym Nazwa profilu podaj nazwę, taką jak Microsoft Entra GlobalProtect.

b. W Identity Provider Metadata wybierz Browse i wybierz plik XML metadanych federacji, który pobrałeś z centrum administracyjnego Microsoft Entra.

c. Opcjonalnie: Usuń zaznaczenie pola wyboru Weryfikuj certyfikat dostawcy tożsamości. Jeśli zaznaczone, certyfikat Microsoft Entra należy również przesłać na zaporę ogniową.

d. Wybierz OK

Uwaga

Jeśli przekazywanie zakończy się niepowodzeniem z komunikatem

Failed to parse IDP Metadatao błędzie, sprawdź, czy masz wymagane uprawnienia administratora w systemie i czy nazwa profilu nie przekracza 31 znaków.

Tworzenie użytkownika testowego aplikacji Palo Alto Networks - GlobalProtect

W tej sekcji w aplikacji Palo Alto Networks - GlobalProtect jest tworzony użytkownik o nazwie B.Simon. Aplikacja Palo Alto Networks - GlobalProtect obsługuje aprowizację użytkowników w trybie just-in-time, która jest włączona domyślnie. Nie masz żadnych zadań do wykonania w tej sekcji. Jeśli użytkownik jeszcze nie istnieje w aplikacji Palo Alto Networks - GlobalProtect, zostanie utworzony po uwierzytelnieniu.

Testowanie SSO

W tej sekcji przetestujesz konfigurację jednokrotnego logowania Microsoft Entra przy użyciu następujących opcji.

Wybierz pozycję Przetestuj tę aplikację. Ta opcja przekierowuje do adresu URL logowania Palo Alto Networks - GlobalProtect, pod którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do adresu URL logowania Palo Alto Networks - GlobalProtect i zainicjuj proces logowania z tego miejsca.

Możesz użyć usługi Microsoft Moje aplikacje. Po wybraniu kafelka Palo Alto Networks - GlobalProtect w obszarze Moje aplikacje powinno nastąpić automatyczne zalogowanie do aplikacji Palo Alto Networks - GlobalProtect, dla której skonfigurowano logowanie jednokrotne. Aby uzyskać więcej informacji na temat Moje aplikacje, zobacz Wprowadzenie do Moje aplikacje.

Powiązana zawartość

Po skonfigurowaniu aplikacji Palo Alto Networks - GlobalProtect możesz wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji w Microsoft Defenderze dla aplikacji chmurowych.