Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Z tego artykułu dowiesz się, jak zintegrować aplikację Pinpoint (SAML) z identyfikatorem Entra firmy Microsoft. Platforma pinpoint DDI ułatwia projektowanie, dostarczanie i śledzenie mieszanych podróży szkoleniowych dla liderów. Pinpoint jest bezproblemowo zintegrowany z wielokrotnie nagradzanymi rozwiązaniami DDI w zakresie rozwoju przywództwa. Po zintegrowaniu aplikacji Pinpoint (SAML) z identyfikatorem Entra firmy Microsoft można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do aplikacji Pinpoint (SAML).

- Umożliwianie użytkownikom automatycznego logowania do aplikacji Pinpoint (SAML) przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Skonfigurujesz i przetestujesz jednokrotne logowanie Microsoft Entra dla aplikacji Pinpoint (SAML) w środowisku testowym. Aplikacja Pinpoint (SAML) obsługuje tylko logowanie jednokrotne inicjowane przez dostawcę usług.

Uwaga

Identyfikator tej aplikacji ma stałą wartość tekstową, więc w jednym tenancie można skonfigurować tylko jedno wystąpienie.

Wymagania wstępne

Aby zintegrować aplikację Microsoft Entra ID z aplikacją Pinpoint (SAML), potrzebne są następujące elementy:

- Konto użytkownika Microsoft Entra. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedną z następujących ról: administrator aplikacji , administrator aplikacji w chmurze lub właściciel aplikacji .

- Subskrypcja firmy Microsoft Entra. Jeśli nie masz subskrypcji, możesz uzyskać bezpłatne konto.

- Subskrypcja aplikacji Pinpoint (SAML) z obsługą logowania jednokrotnego.

Dodawanie aplikacji i przypisywanie użytkownika testowego

Przed rozpoczęciem procesu konfigurowania logowania jednokrotnego należy dodać aplikację Pinpoint (SAML) z galerii firmy Microsoft Entra. Do przypisania do aplikacji i przetestowania konfiguracji logowania jednokrotnego potrzebne jest konto użytkownika testowego.

Dodaj Pinpoint (SAML) z galerii Microsoft Entra

Dodaj aplikację Pinpoint (SAML) z galerii aplikacji Microsoft Entra, aby skonfigurować logowanie jednokrotne przy użyciu programu Pinpoint (SAML). Aby uzyskać więcej informacji na temat dodawania aplikacji z galerii, zobacz Przewodnik Szybki start: Dodawanie aplikacji z galerii.

Tworzenie i przypisywanie użytkownika testowego aplikacji Microsoft Entra

Postępuj zgodnie z wytycznymi w artykule Tworzenie i przypisywanie konta użytkownika , aby utworzyć testowe konto użytkownika o nazwie B.Simon.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do swojego konta, dodać użytkowników/grupy do aplikacji i przypisać role. Kreator udostępnia również link do okienka konfiguracji jednokrotnego logowania. Dowiedz się więcej o narzędziach Microsoft 365.

Konfiguracja systemu Microsoft Entra SSO

Wykonaj poniższe kroki, aby włączyć jednokrotne logowanie za pomocą Microsoft Entra.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do Entra ID>Aplikacje korporacyjne>Pinpoint (SAML)>Jednokrotne logowanie.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML wybierz ikonę ołówka podstawową konfigurację protokołu SAML , aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące kroki:

a. W polu tekstowym Identyfikator wpisz adres URL:

https://login.ddiworld.comb. W polu tekstowym Adres URL odpowiedzi wpisz adres URL:

https://login.ddiworld.com/SAML/sp/profile/post/acsc. W polu tekstowym Adres URL logowania wpisz adres URL, korzystając z następującego wzorca:

https://pinpoint.ddiworld.com/<CustomerName>Uwaga

Ta wartość nie jest prawdziwa. Zaktualizuj tę wartość za pomocą rzeczywistego adresu URL logowania. Aby uzyskać wartość, skontaktuj się z zespołem pomocy technicznej klienta aplikacji Pinpoint (SAML ). Możesz również odwołać się do wzorców przedstawionych w sekcji Podstawowa konfiguracja protokołu SAML.

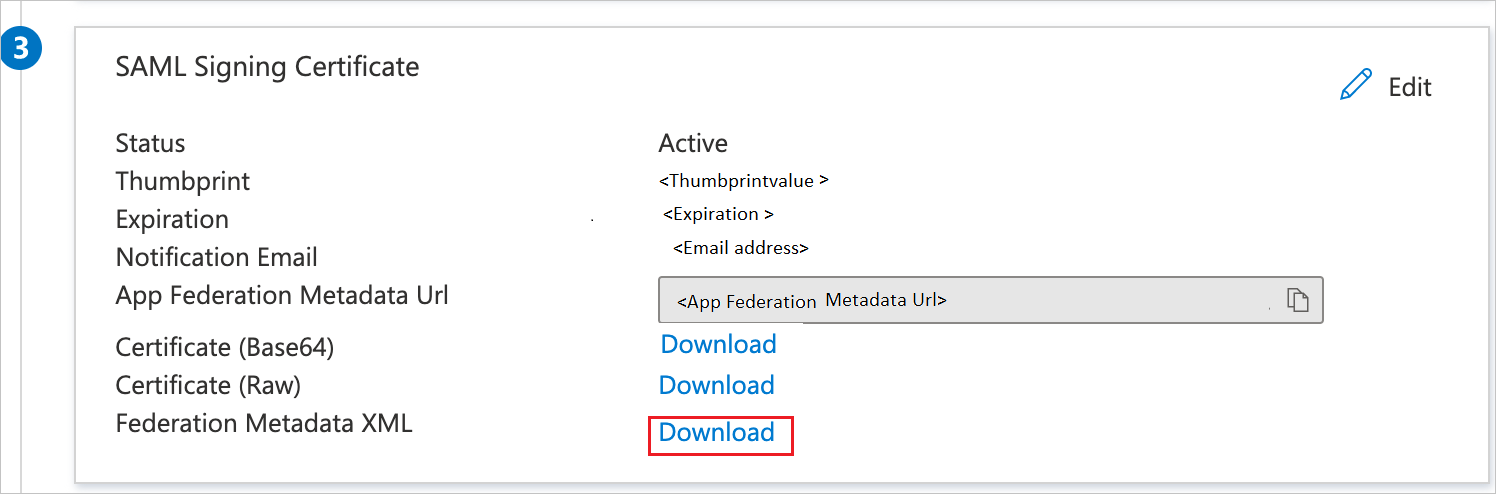

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML znajdź plik XML metadanych federacji i wybierz pozycję Pobierz , aby pobrać certyfikat i zapisać go na komputerze.

W sekcji Konfigurowanie Pinpoint (SAML) skopiuj odpowiednie adresy URL, zgodnie z Twoimi potrzebami.

Konfiguracja jednokrotnego logowania SSO (SAML) dla Pinpoint

Aby skonfigurować logowanie jednokrotne po stronie aplikacji Pinpoint (SAML), należy wysłać pobrany kod XML metadanych federacji i odpowiednie adresy URL skopiowane z konfiguracji aplikacji do zespołu pomocy technicznej aplikacji Pinpoint (SAML). Ustawiają ten parametr, aby połączenie SAML SSO było poprawnie skonfigurowane po obu stronach.

Tworzenie użytkownika testowego aplikacji Pinpoint (SAML)

W tej sekcji utworzysz użytkownika Britta Simon w aplikacji Pinpoint (SAML). We współpracy z zespołem pomocy technicznej aplikacji Pinpoint (SAML) dodaj użytkowników na platformie Pinpoint (SAML). Przed użyciem logowania jednokrotnego należy utworzyć i aktywować użytkowników.

Testowanie SSO

W tej sekcji przetestujesz konfigurację jednokrotnego logowania Microsoft Entra, korzystając z następujących opcji.

Wybierz pozycję Przetestuj tę aplikację. Ta opcja przekierowuje do adresu URL logowania Pinpoint (SAML), w którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do adresu URL logowania (SAML) Pinpoint i zainicjuj proces logowania z tego miejsca.

Możesz użyć usługi Microsoft My Apps. Po wybraniu kafelka Pinpoint (SAML) w obszarze Moje aplikacje, opcja ta przekierowuje do adresu URL logowania Pinpoint (SAML). Aby uzyskać więcej informacji, zobacz Microsoft Entra My Apps.

Dodatkowe zasoby

- Co to jest logowanie jednokrotne w usłudze Microsoft Entra ID?

- Planowanie wdrożenia logowania jednokrotnego.

Powiązana zawartość

Po skonfigurowaniu programu Pinpoint (SAML) możesz wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą usługi Microsoft Cloud App Security.