Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Z tego artykułu dowiesz się, jak zintegrować rfPIO z microsoft Entra ID. Po zintegrowaniu rfPIO z identyfikatorem Entra firmy Microsoft można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do RFPIO.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do konta RFPIO przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Wymagania wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Konto użytkownika Microsoft Entra z aktywną subskrypcją. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedna z następujących ról:

- Subskrypcja aplikacji RFPIO z obsługą logowania jednokrotnego.

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz logowanie jednokrotne firmy Microsoft Entra w środowisku testowym.

RFPIO obsługuje logowanie jednokrotne (SSO) inicjowane przez dostawcę tożsamości i dostawcę usług.

RfPIO obsługuje automatyczne aprowizowanie użytkowników.

Uwaga

Identyfikator tej aplikacji ma stałą wartość tekstową, więc w jednym tenancie można skonfigurować tylko jedno wystąpienie.

Dodawanie aplikacji RFPIO z galerii

Aby skonfigurować integrację rfPIO z identyfikatorem Entra firmy Microsoft, należy dodać rfPIO z galerii do swojej listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego Microsoft Entra z uprawnieniami co najmniej Administratora aplikacji w chmurze.

- Przejdź do Entra ID>Aplikacje dla przedsiębiorstw>Nowa aplikacja.

- W sekcji Dodaj z galerii wpisz RFPIO w polu wyszukiwania.

- Wybierz RFPIO z panelu wyników, a następnie dodaj aplikację. Poczekaj kilka sekund, aż aplikacja zostanie dodana do Twojego tenanta.

Możesz również użyć Kreatora konfiguracji aplikacji Enterprise. W tym kreatorze możesz dodać aplikację do swojego klienta, dodać użytkowników lub grupy do aplikacji, przypisać role oraz przeprowadzić konfigurację logowania jednokrotnego (SSO). Dowiedz się więcej o narzędziach Microsoft 365.

Skonfiguruj i przetestuj Microsoft Entra SSO dla RFPIO

Skonfiguruj i przetestuj jednokrotne logowanie Microsoft Entra z RFPIO przy użyciu użytkownika testowego o nazwie B.Simon. Aby logowanie jednokrotne (SSO) działało, należy ustanowić powiązanie relacji między użytkownikiem firmą Microsoft Entra a powiązanym użytkownikiem RFPIO.

Aby skonfigurować i przetestować Microsoft Entra SSO z programem RFPIO, wykonaj następujące kroki:

-

Skonfiguruj Microsoft Entra SSO — aby użytkownicy mogli korzystać z tej funkcji.

- Utwórz testowego użytkownika Microsoft Entra — aby przetestować jednokrotne logowanie do Microsoft Entra z B.Simon.

- Przypisz użytkownika testowego Microsoft Entra — aby umożliwić B.Simon korzystanie z jednokrotnego logowania do Microsoft Entra.

-

Skonfiguruj logowanie jednokrotne RFPIO - aby skonfigurować ustawienia logowania jednokrotnego po stronie aplikacji.

- Utwórz użytkownika testowego RFPIO — aby w RFPIO istniał odpowiednik użytkownika B.Simon, połączony z reprezentacją użytkownika w usłudze Microsoft Entra.

- test SSO - aby zweryfikować, czy konfiguracja działa.

Konfiguracja systemu Microsoft Entra SSO

Aby włączyć SSO Microsoft Entra, wykonaj następujące kroki.

Zaloguj się do centrum administracyjnego Microsoft Entra z uprawnieniami co najmniej Administratora aplikacji w chmurze.

Przejdź do Entra ID>aplikacji dla przedsiębiorstw>RFPIO>logowanie jednokrotne.

Na stronie Wybierz metodę logowania jednokrotnego wybierz opcję SAML.

Na stronie Konfigurowanie logowania jednokrotnego z SAML wybierz ikonę ołówka dla Podstawowa konfiguracja SAML, aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML, jeśli chcesz skonfigurować aplikację w trybie inicjowanym przez IDP, wykonaj następujące kroki:

a. W polu tekstowym Identyfikator wpisz adres URL:

https://www.rfpio.comb. Wybierz pozycję Ustaw dodatkowe adresy URL.

c. W polu tekstowym Stan przekaźnika wprowadź wartość ciągu. Skontaktuj się z zespołem pomocy technicznej RFPIO , aby uzyskać tę wartość.

Wybierz pozycję Ustaw dodatkowe adresy URL i wykonaj następujący krok, jeśli chcesz skonfigurować aplikację w trybie zainicjowanym przez dostawcę usług :

W polu tekstowym Adres URL logowania wpisz następujący adres URL:

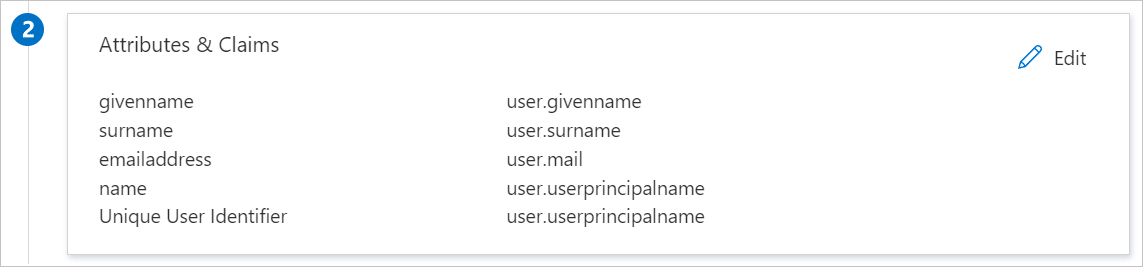

https://www.app.rfpio.comAplikacja RFPIO oczekuje deklaracji SAML w określonym formacie. Wymaga to dodania niestandardowych mapowań atrybutów do konfiguracji atrybutów tokenu SAML. Poniższy zrzut ekranu przedstawia listę atrybutów domyślnych.

Oprócz powyższych, aplikacja RFPIO oczekuje, że kilka atrybutów zostanie przekazanych z powrotem w odpowiedzi SAML, które są pokazane poniżej. Te atrybuty są również domyślnie ustawione, ale można je przejrzeć według własnych potrzeb.

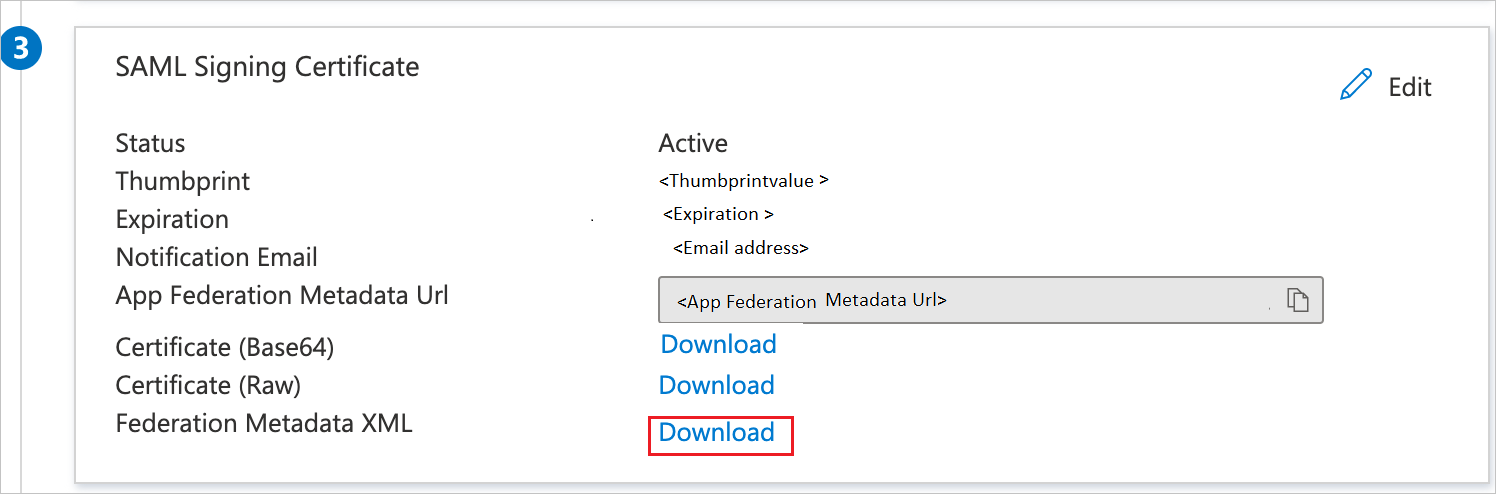

Nazwa Atrybut źródłowy imię imie.uzytkownika nazwisko nazwisko.użytkownika Na stronie Konfigurowanie pojedynczego Sign-On przy użyciu SAML, w sekcji Certyfikatu podpisywania SAML, wybierz pozycję Pobierz, aby pobrać Federation Metadata XML z podanych opcji zgodnie z wymaganiami i zapisać je na komputerze.

W sekcji Konfigurowanie RFPIO skopiuj odpowiednie adresy URL zgodnie ze swoimi wymaganiami.

Tworzenie i przypisywanie użytkownika testowego aplikacji Microsoft Entra

Postępuj zgodnie z wytycznymi w przewodniku szybkiego startu dotyczącym tworzenia i przypisywania konta użytkownika, aby utworzyć testowe konto użytkownika o nazwie B.Simon.

Konfiguracja SSO RFPIO

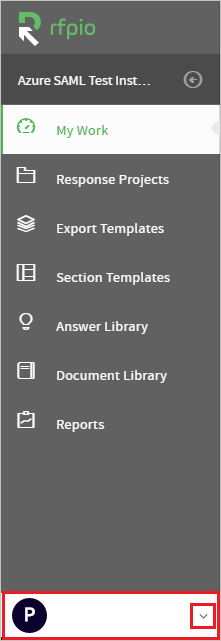

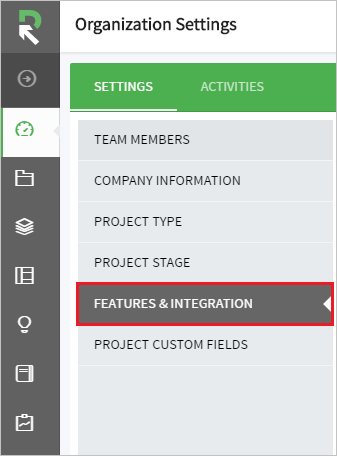

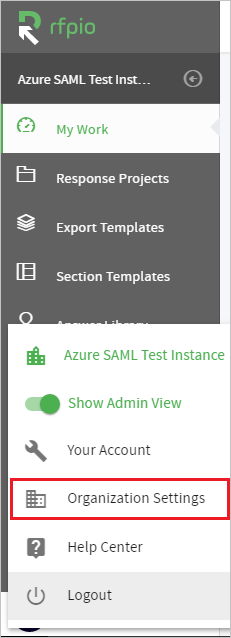

W innym oknie przeglądarki internetowej zaloguj się do witryny RFPIO jako administrator.

Wybierz menu rozwijane w lewym dolnym rogu.

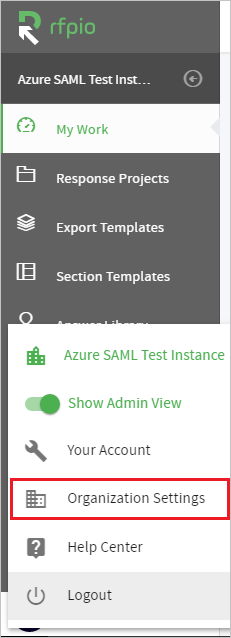

Wybierz Ustawienia organizacji.

Wybierz pozycję FUNKCJE i INTEGRACJA.

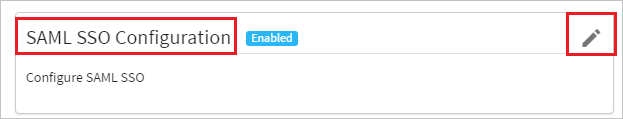

W konfiguracji logowania jednokrotnego SAML wybierz pozycję Edytuj.

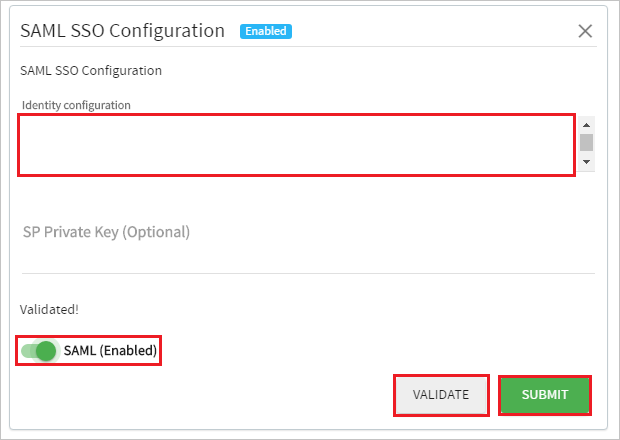

W tej sekcji wykonaj następujące akcje:

a. Skopiuj zawartość pobranych metadanych XML i wklej ją w polu konfiguracji tożsamości .

Uwaga

Aby skopiować zawartość pobranego pliku XML metadanych federacji Użyj Notatnik++ lub odpowiedniego edytora xml .

b. Wybierz Potwierdź.

c. Po wybraniu opcji Weryfikuj, przełącz SAML (włączony) na włączony.

d. Wybierz Prześlij.

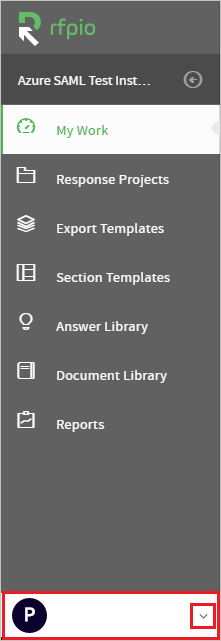

Tworzenie użytkownika testowego RFPIO

Zaloguj się do firmowej witryny RFPIO jako administrator.

Wybierz menu rozwijane w lewym dolnym rogu.

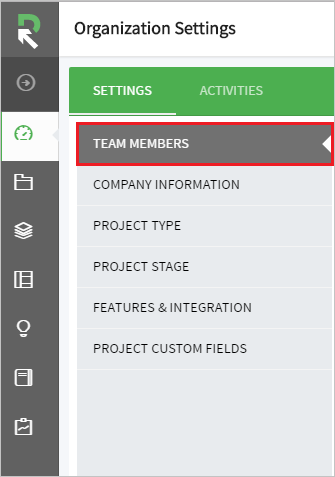

Wybierz Ustawienia organizacji.

Wybierz CZŁONKOWIE ZESPOŁU.

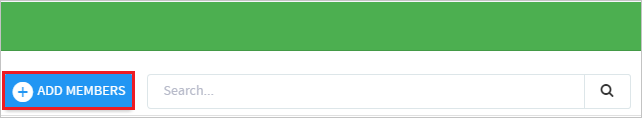

Wybierz pozycję DODAJ CZŁONKÓW.

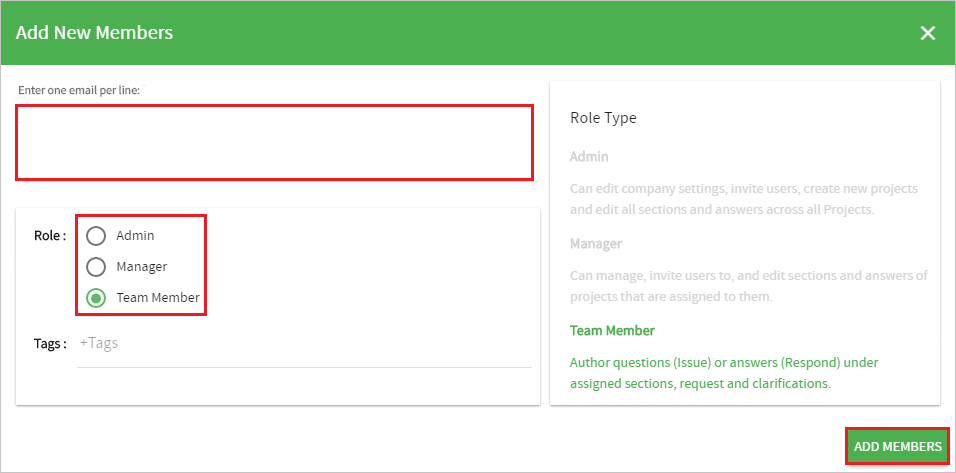

W sekcji Dodaj nowych członków. Wykonaj następujące akcje:

a. Wprowadź adres e-mail w polu Wprowadź jedną wiadomość e-mail na wiersz.

b. Proszę wybrać pozycję Rola zgodnie z Państwa wymaganiami.

c. Wybierz pozycję DODAJ CZŁONKÓW.

Uwaga

Właściciel konta Microsoft Entra otrzymuje wiadomość e-mail i otrzymuje link, aby potwierdzić swoje konto, zanim stanie się aktywne.

Uwaga

RFPIO obsługuje również automatyczną aprowizację użytkowników. Więcej szczegółów na temat konfigurowania automatycznej aprowizacji użytkowników można znaleźć tutaj.

Testowanie SSO

W tej sekcji przetestujesz konfigurację jednokrotnego logowania Microsoft Entra, korzystając z następujących opcji.

Zainicjowano przez SP:

Wybierz pozycję Przetestuj tę aplikację. Ta opcja przekierowuje do adresu URL logowania RFPIO, w którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do adresu logowania RFPIO i rozpocznij proces logowania stamtąd.

Zainicjowano przez IDP:

- Wybierz pozycję Przetestuj tę aplikację i powinno nastąpić automatyczne zalogowanie do aplikacji RFPIO, dla której skonfigurowano logowanie jednokrotne.

Możesz również użyć aplikacji Microsoft My Apps do przetestowania aplikacji w dowolnym trybie. Po wybraniu kafelka RFPIO w obszarze Moje aplikacje, jeśli jest skonfigurowany w trybie SP, nastąpi przekierowanie do strony logowania do aplikacji w celu zainicjowania przepływu logowania i skonfigurowania w trybie dostawcy tożsamości powinno nastąpić automatyczne zalogowanie do trybu RFPIO, dla którego skonfigurowano logowanie jednokrotne. Aby uzyskać więcej informacji na temat moich aplikacji, zobacz

Powiązana zawartość

Po skonfigurowaniu funkcji RFPIO możesz wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę nad sesjami za pomocą Microsoft Defender for Cloud Apps.