Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Z tego artykułu dowiesz się, jak zintegrować usługi SAP Cloud Identity Services z usługą Microsoft Entra ID. Po zintegrowaniu usług SAP Cloud Identity Services z usługą Microsoft Entra ID można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do usług SAP Cloud Identity Services.

- Umożliwianie użytkownikom automatycznego logowania do usług SAP Cloud Identity Services i podrzędnych aplikacji SAP przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Napiwek

Postępuj zgodnie z zaleceniami i najlepszymi praktykami przewodnika "Używanie identyfikatora Entra Microsoft do zabezpieczania dostępu do platform i aplikacji SAP", aby wdrożyć konfigurację.

Wymagania wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Konto użytkownika Microsoft Entra z aktywną subskrypcją. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedna z następujących ról:

- Dzierżawa usług SAP Cloud Identity Services

- Konto użytkownika w usługach SAP Cloud Identity Services z uprawnieniami administratora.

Jeśli nie masz jeszcze użytkowników w usłudze Microsoft Entra ID, zacznij od artykułu o planowaniu wdrażania usługi Microsoft Entra do aprowizacji użytkowników za pomocą aplikacji źródłowych i docelowych SAP. W tym artykule pokazano, jak połączyć Microsoft Entra ze źródłami autorytatywnymi dla listy pracowników w organizacji, takich jak SAP SuccessFactors. Pokazano również, jak używać firmy Microsoft Entra do konfigurowania tożsamości dla tych pracowników, aby mogli zalogować się do co najmniej jednej aplikacji SAP, takiej jak SAP ECC lub SAP S/4HANA.

Jeśli konfigurujesz logowanie jednokrotne w usługach SAP Cloud Identity Services w środowisku produkcyjnym, w którym zarządzasz dostępem do obciążeń SAP przy użyciu usługi Microsoft Entra ID Governance, przed skonfigurowaniem identyfikatora Microsoft Entra ID do zarządzania tożsamościami przed kontynuowaniem zapoznaj się z wymaganiami wstępnymi.

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz logowanie jednokrotne firmy Microsoft Entra w środowisku testowym.

- Usługa SAP Cloud Identity Services obsługuje jednokrotne logowanie inicjowane przez dostawcę usług (SP) i dostawcę tożsamości (IDP).

- Usługa SAP Cloud Identity Services obsługuje automatyczną aprowizację użytkowników.

Zanim zagłębisz się w szczegóły techniczne, konieczne jest zrozumienie koncepcji, które zostaną omówione. Usługi SAP Cloud Identity Services umożliwiają implementowanie logowania jednokrotnego w aplikacjach i usługach SAP z tym samym środowiskiem logowania jednokrotnego co aplikacje inne niż SAP zintegrowane bezpośrednio z identyfikatorem Entra firmy Microsoft jako dostawcą tożsamości.

Usługi SAP Cloud Identity Services działają jako dostawca tożsamości pośredniej dla innych aplikacji SAP, dla których są używane jako systemy docelowe . Identyfikator Entra firmy Microsoft z kolei działa jako wiodący dostawca tożsamości w tej konfiguracji.

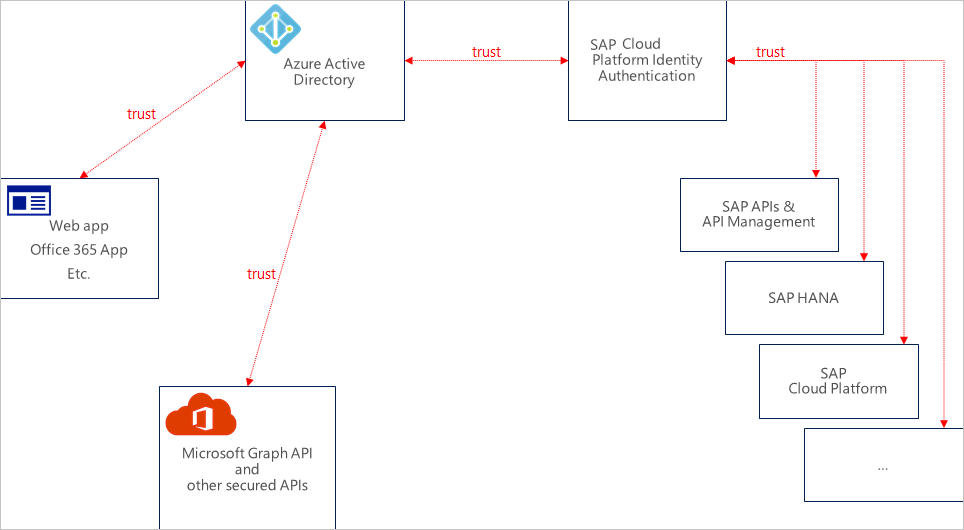

Na poniższym diagramie przedstawiono relację zaufania:

Dzięki tej konfiguracji usługa SAP Cloud Identity Services jest skonfigurowana jako co najmniej jedna aplikacja w usłudze Microsoft Entra ID. Firma Microsoft Entra jest skonfigurowana jako dostawca tożsamości firmowej w usługach SAP Cloud Identity Services.

Wszystkie aplikacje i usługi SAP, które chcesz zapewnić logowanie jednokrotne w ten sposób, są następnie konfigurowane jako aplikacje w usługach SAP Cloud Identity Services.

Przypisanie użytkownika w usłudze Microsoft Entra, do roli aplikacji SAP Cloud Identity Services steruje wydawaniem tokenów Microsoft Entra do SAP Cloud Identity Services. Autoryzacja udzielania dostępu do określonych aplikacji i usług SAP oraz przypisań ról dla tych aplikacji SAP odbywa się w usługach SAP Cloud Identity Services i aplikacjach. Ta autoryzacja może być oparta na użytkownikach i grupach wdrażanych z Microsoft Entra ID.

Uwaga

Obecnie tylko logowanie jednokrotne przez Internet zostało przetestowane przez obie strony. Przepływy, które są niezbędne do nawiązania komunikacji pomiędzy aplikacją a interfejsem API lub pomiędzy interfejsami API, powinny działać, ale nie zostały jeszcze przetestowane. Są one testowane podczas kolejnych działań.

Dodawanie usług SAP Cloud Identity Services z galerii

Aby skonfigurować integrację usług SAP Cloud Identity Services z usługą Microsoft Entra ID, należy dodać usługę SAP Cloud Identity Services z galerii do listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do Entra ID>Aplikacje Przedsiębiorstwa>Nowa aplikacja.

- W sekcji Dodawanie z galerii wpisz SAP Cloud Identity Services w polu wyszukiwania.

- Wybierz pozycję SAP Cloud Identity Services z panelu wyników, a następnie dodaj aplikację. Zaczekaj kilka sekund, aż aplikacja zostanie dodana do dzierżawy.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do swojego klienta, dodać użytkowników lub grupy do aplikacji, przypisać role oraz przeprowadzić konfigurację logowania jednokrotnego (SSO). Dowiedz się więcej o kreatorach platformy Microsoft 365.

Konfiguracja i testowanie Microsoft Entra SSO dla usług SAP Cloud Identity Services

Skonfiguruj i przetestuj jednokrotne logowanie Microsoft Entra z usługą SAP Cloud Identity Services przy użyciu użytkownika testowego B.Simon. Aby logowanie jednokrotne działało, należy ustanowić związek między użytkownikiem Microsoft Entra a powiązanym użytkownikiem w usługach SAP Cloud Identity Services.

Aby skonfigurować i przetestować Microsoft Entra SSO z SAP Cloud Identity Services, wykonaj następujące kroki:

-

Skonfiguruj SSO Microsoft Entra — aby użytkownicy mogli korzystać z tej funkcji.

- Utwórz testowego użytkownika Microsoft Entra — aby przetestować logowanie jednokrotne Microsoft Entra z B.Simon.

- Przypisz użytkownika testowego Microsoft Entra — aby umożliwić B.Simon korzystanie z logowania jednokrotnego Microsoft Entra.

-

Konfigurowanie logowania jednokrotnego usługi SAP Cloud Identity Services — aby skonfigurować ustawienia logowania jednokrotnego po stronie aplikacji.

- Tworzenie użytkownika testowego w SAP Cloud Identity Services — aby mieć w SAP Cloud Identity Services odpowiednik B.Simona połączony z reprezentacją użytkownika w Microsoft Entra.

- Testowanie logowania jednokrotnego — aby sprawdzić, czy konfiguracja działa.

Uzyskiwanie metadanych federacji usług SAP Cloud Identity Services

Zaloguj się do konsoli administracyjnej usług SAP Cloud Identity Services. Adres URL ma następujący wzorzec:

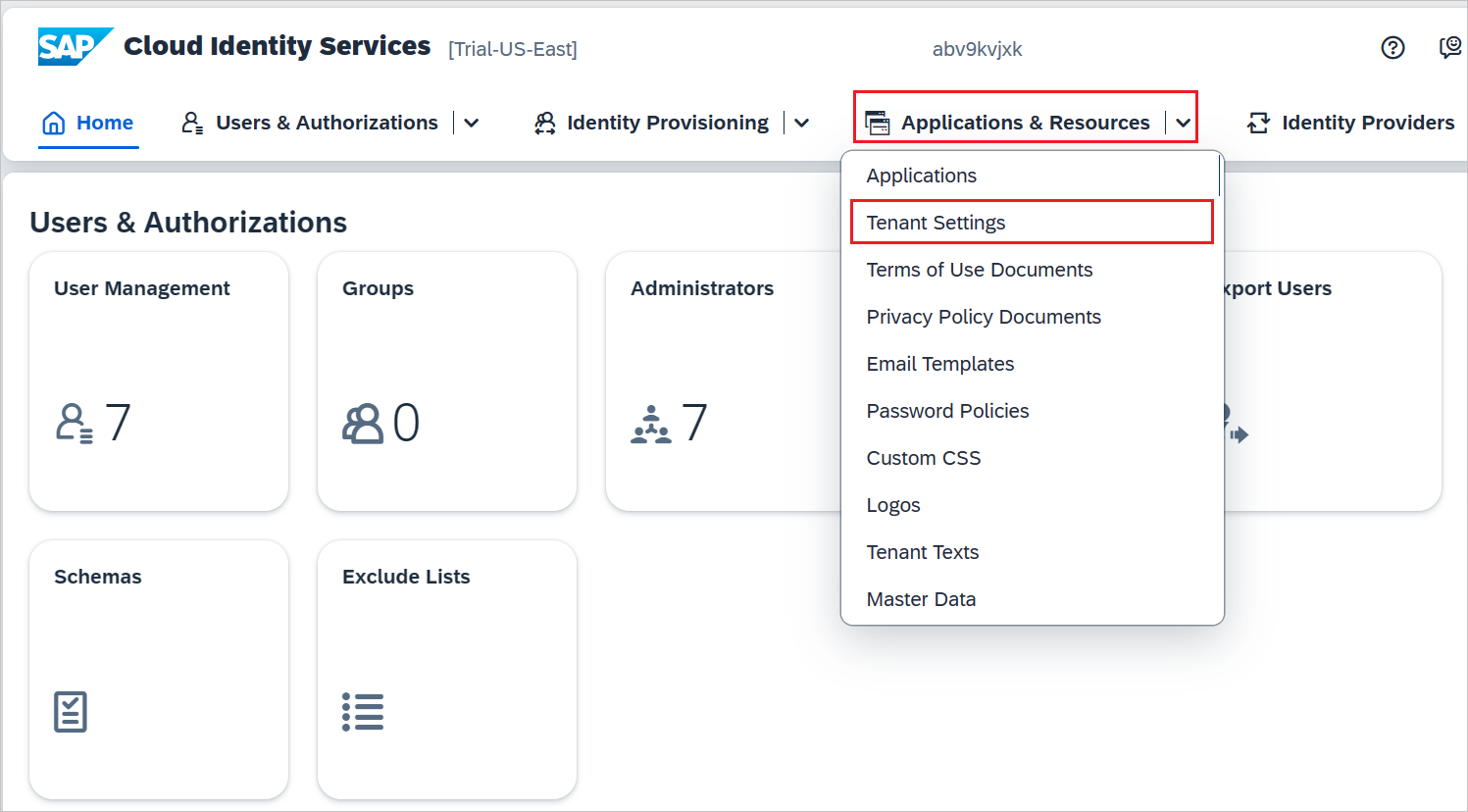

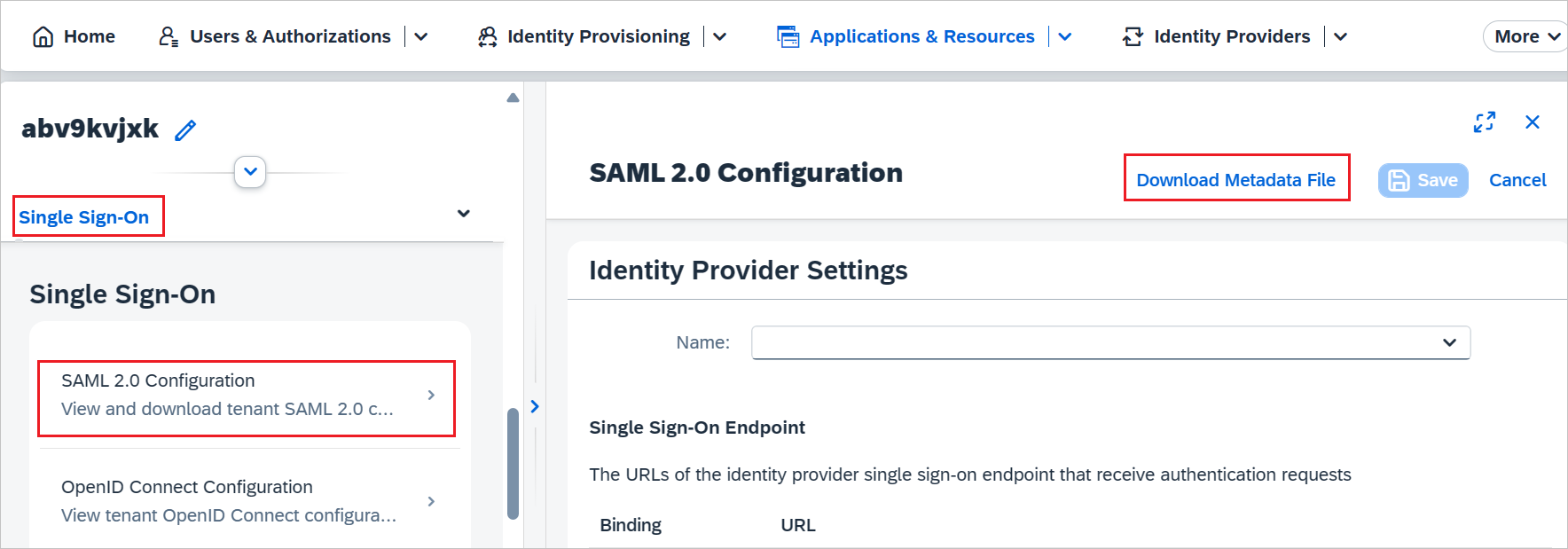

https://<tenant-id>.accounts.ondemand.com/adminlubhttps://<tenant-id>.trial-accounts.ondemand.com/admin.W obszarze Aplikacje i zasoby wybierz pozycję Ustawienia dzierżawy.

Na karcie Logowanie jednokrotne wybierz pozycję SamL 2.0 Configuration (Konfiguracja protokołu SAML 2.0). Następnie wybierz pozycję Pobierz plik metadanych , aby pobrać metadane federacji usług SAP Cloud Identity Services.

Konfigurowanie usługi Microsoft Entra SSO

Wykonaj następujące kroki, aby włączyć logowanie jednokrotne Microsoft Entra.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do aplikacji Entra ID>Dla przedsiębiorstw. Wpisz nazwę aplikacji, taką jak SAP Cloud Identity Services. Wybierz aplikację, a następnie wybierz pozycję Logowanie jednokrotne.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

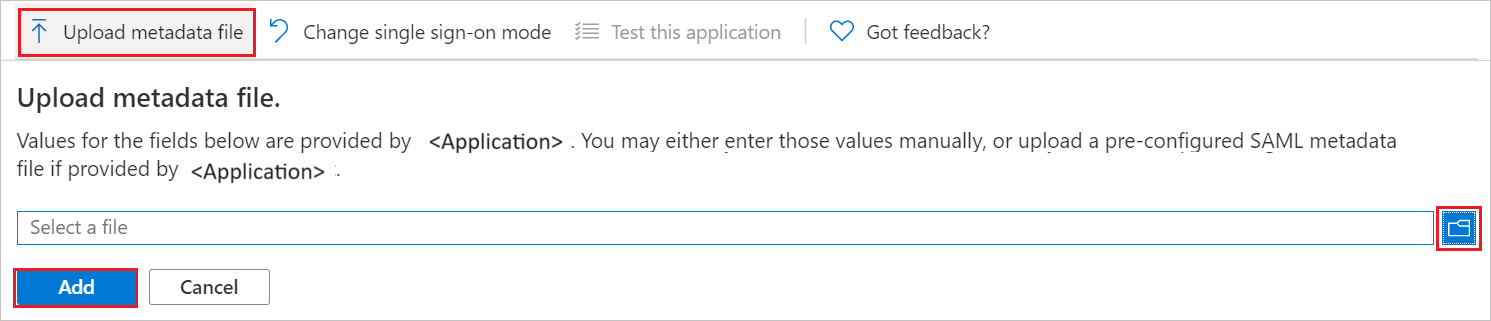

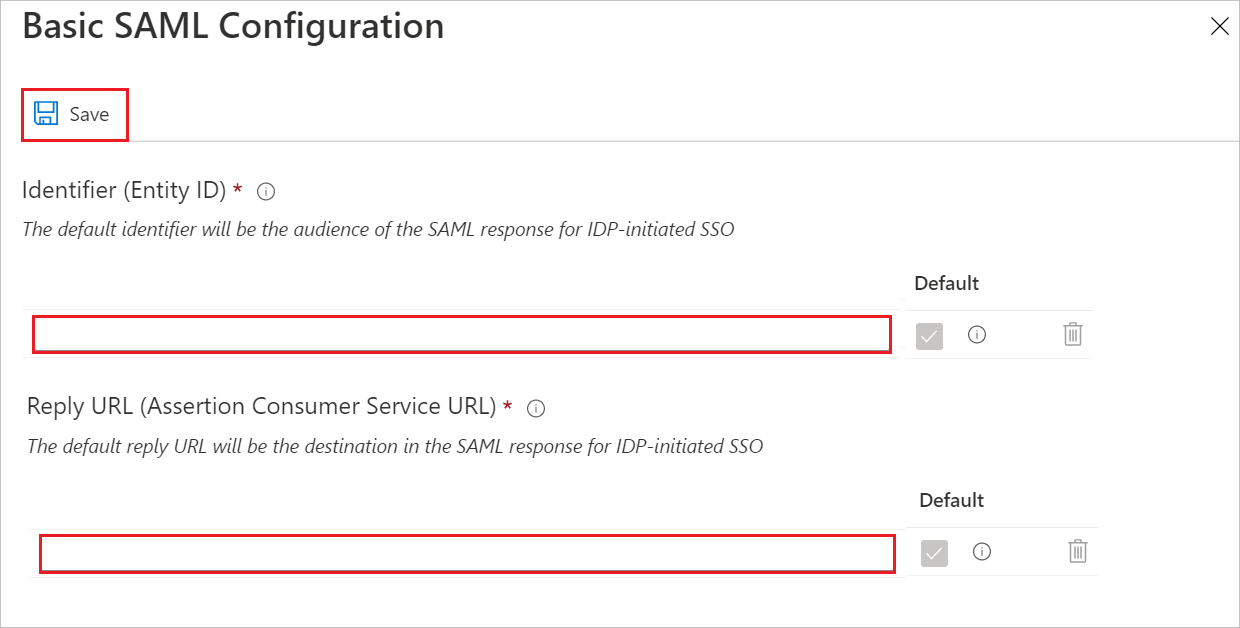

Jeśli w sekcji Podstawowa konfiguracja protokołu SAML masz plik metadanych dostawcy usług z usługi SAP Cloud Identity Services, wykonaj następujące kroki:

a. Wybierz pozycję Przekaż plik metadanych.

b. Wybierz logo folderu , aby wybrać plik metadanych pobrany z oprogramowania SAP, a następnie wybierz pozycję Przekaż.

c. Po pomyślnym przesłaniu pliku metadanych, wartości Identyfikator i Adres URL odpowiedzi zostaną automatycznie wypełnione w sekcji Podstawowa konfiguracja SAML.

Uwaga

Jeśli wartości Identyfikator i Adres URL odpowiedzi nie zostaną wypełnione automatycznie, wypełnij wartości ręcznie zgodnie z wymaganiami.

Jeśli chcesz wprowadzić dalsze konfiguracje, na stronie Skonfiguruj logowanie jednokrotne przy użyciu SAML wybierz ikonę ołówka dla Podstawowej konfiguracji SAML, aby edytować ustawienia.

W polu tekstowym Adres URL logowania (opcjonalnie) wpisz adres URL logowania określonej aplikacji biznesowej.

Uwaga

Zastąp tę wartość rzeczywistym adresem URL logowania. Aby uzyskać więcej informacji, zobacz artykuł bazy wiedzy SAP 3128585. Jeśli masz jakiekolwiek pytania, skontaktuj się z zespołem pomocy technicznej klienta usług SAP Cloud Identity Services .

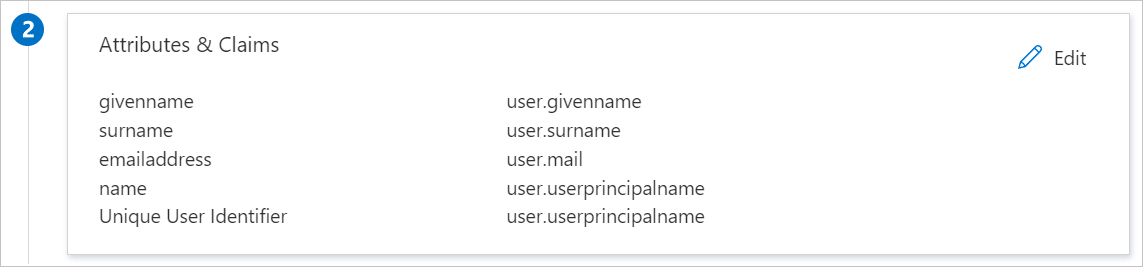

Aplikacja SAP Cloud Identity Services oczekuje asercji SAML w określonym formacie, co wymaga dodania niestandardowych mapowań atrybutów do konfiguracji atrybutów tokenu SAML. Poniższy zrzut ekranu przedstawia listę atrybutów domyślnych.

Oprócz powyższych, aplikacja SAP Cloud Identity Services oczekuje, że kilka atrybutów zostanie przekazanych z powrotem w odpowiedzi SAML, które przedstawiono poniżej. Te atrybuty są również wstępnie wypełnione, ale można je przejrzeć zgodnie z Twoimi wymaganiami.

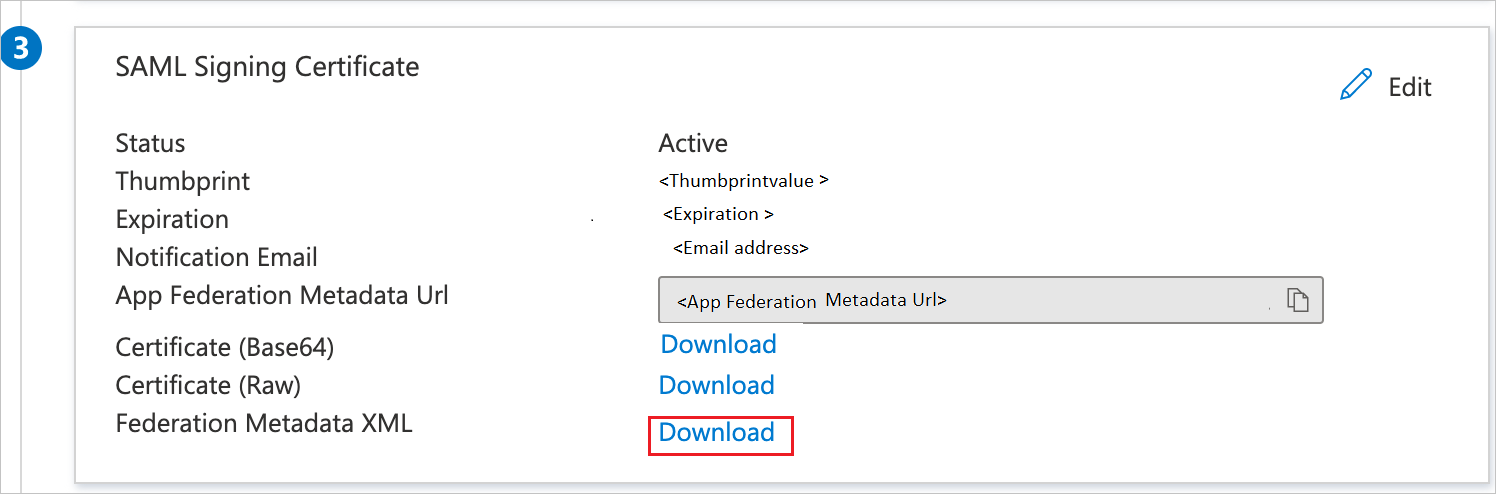

Nazwisko Atrybut źródłowy imię użytkownik.imię Na stronie Konfigurowanie pojedynczego Sign-On przy użyciu języka SAML w sekcji Certyfikat podpisywania SAML wybierz pozycję Pobierz , aby pobrać kod XML metadanych z podanych opcji zgodnie z wymaganiami i zapisać go na komputerze.

W sekcji Konfigurowanie usług SAP Cloud Identity Services skopiuj odpowiednie adresy URL zgodnie z wymaganiami.

Tworzenie i przypisywanie użytkownika testowego aplikacji Microsoft Entra

Postępuj zgodnie z wytycznymi w przewodniku "Szybki start: tworzenie i przypisywanie konta użytkownika"

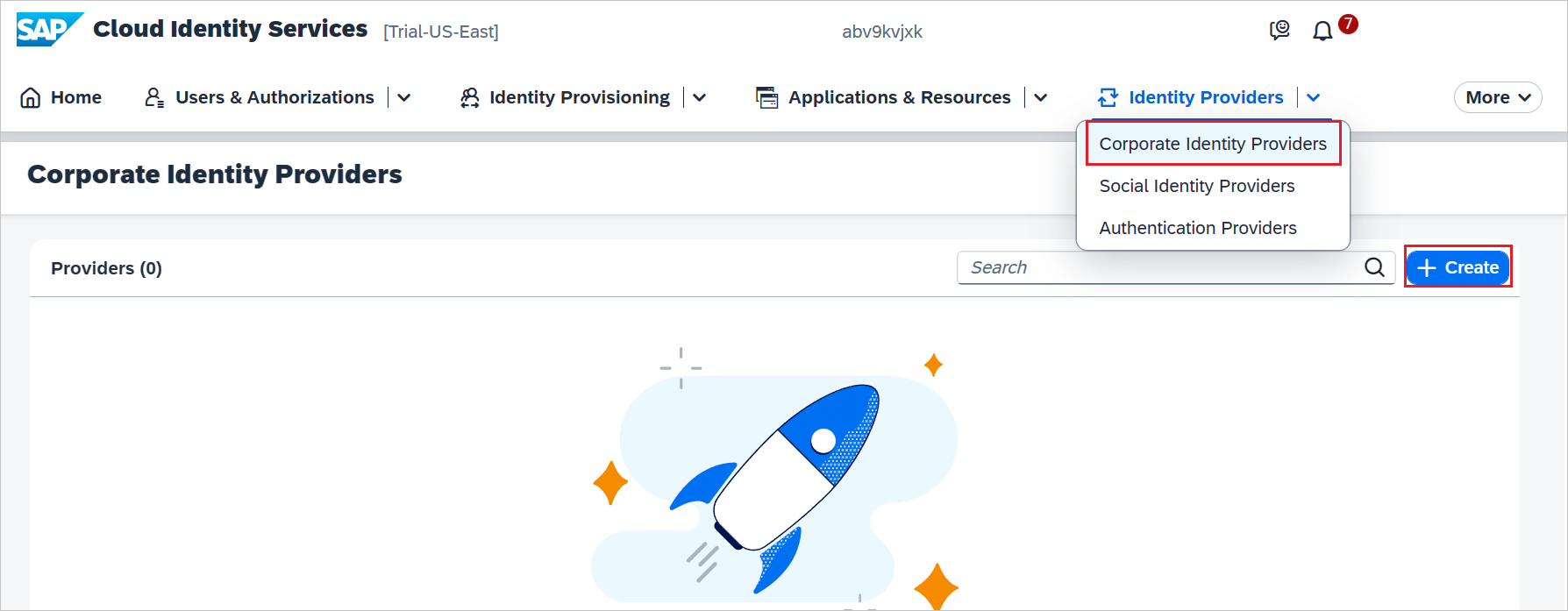

Skonfiguruj SSO usług SAP Cloud Identity Services

W tej sekcji utworzysz dostawcę tożsamości firmowej w konsoli administracyjnej usług SAP Cloud Identity Services. Aby uzyskać więcej informacji, zobacz Tworzenie firmowego dostawcy tożsamości w konsoli administracyjnej.

Zaloguj się do konsoli administracyjnej usług SAP Cloud Identity Services. Adres URL ma następujący wzorzec:

https://<tenant-id>.accounts.ondemand.com/adminlubhttps://<tenant-id>.trial-accounts.ondemand.com/admin.W sekcji Dostawcy tożsamości wybierz panel Dostawcy tożsamości firmowych.

Wybierz + Utwórz, aby utworzyć dostawcę tożsamości.

Wykonaj następujące kroki w oknie dialogowym Tworzenie dostawcy tożsamości .

Zrzut ekranu przedstawiający tworzenie dostawcy tożsamości.

a. Nadaj prawidłową nazwę w polu Nazwa wyświetlana.

b. Z listy rozwijanej wybierz pozycję Microsoft ADFS/Entra ID (SAML 2.0).

c. Wybierz pozycję Utwórz.

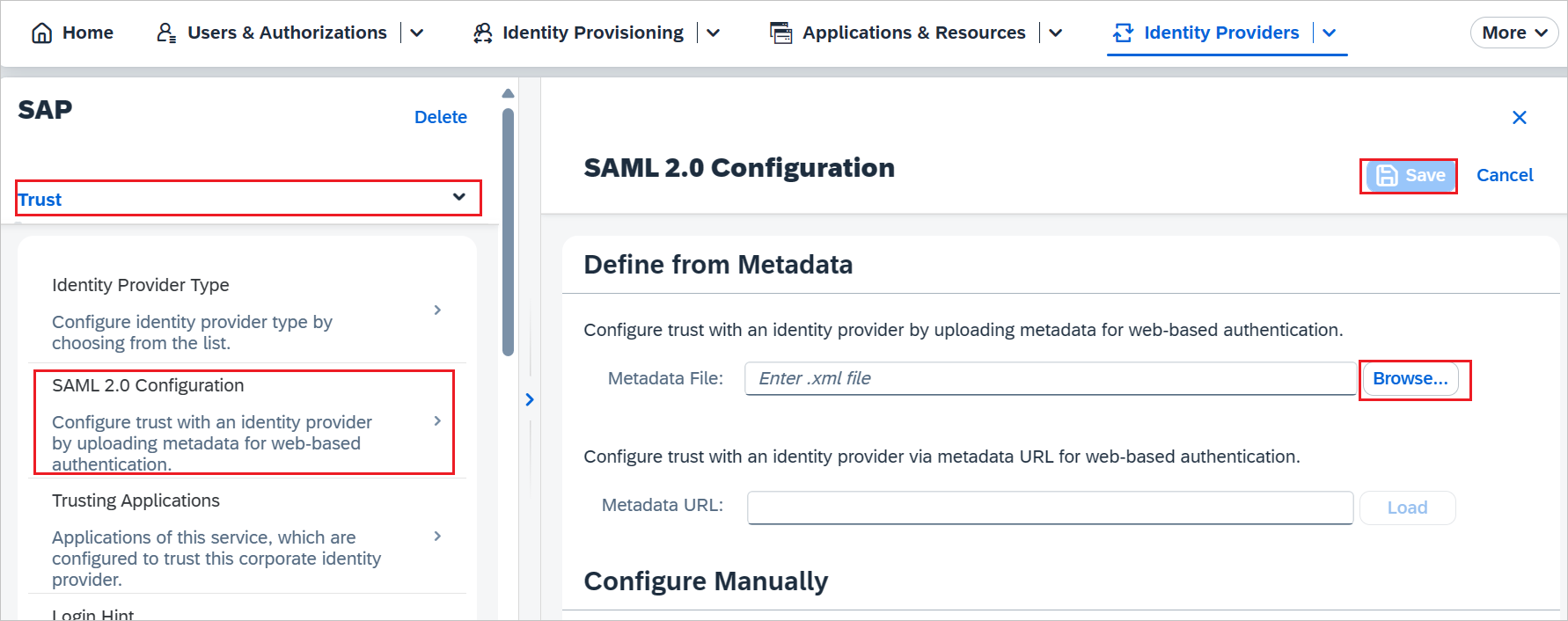

Przejdź do pozycji Zaufanie —> konfiguracja protokołu SAML 2.0. W polu Plik metadanych wybierz pozycję Przeglądaj, aby przekazać plik XML metadanych pobrany z konfiguracji Microsoft Entra Single Sign-On (SSO).

Wybierz pozycję Zapisz.

Wykonuj dalsze czynności tylko, jeśli chcesz dodać i włączyć logowanie jednokrotne dla kolejnej aplikacji SAP. Powtórz kroki opisane w sekcji Dodawanie usług SAP Cloud Identity Services z galerii.

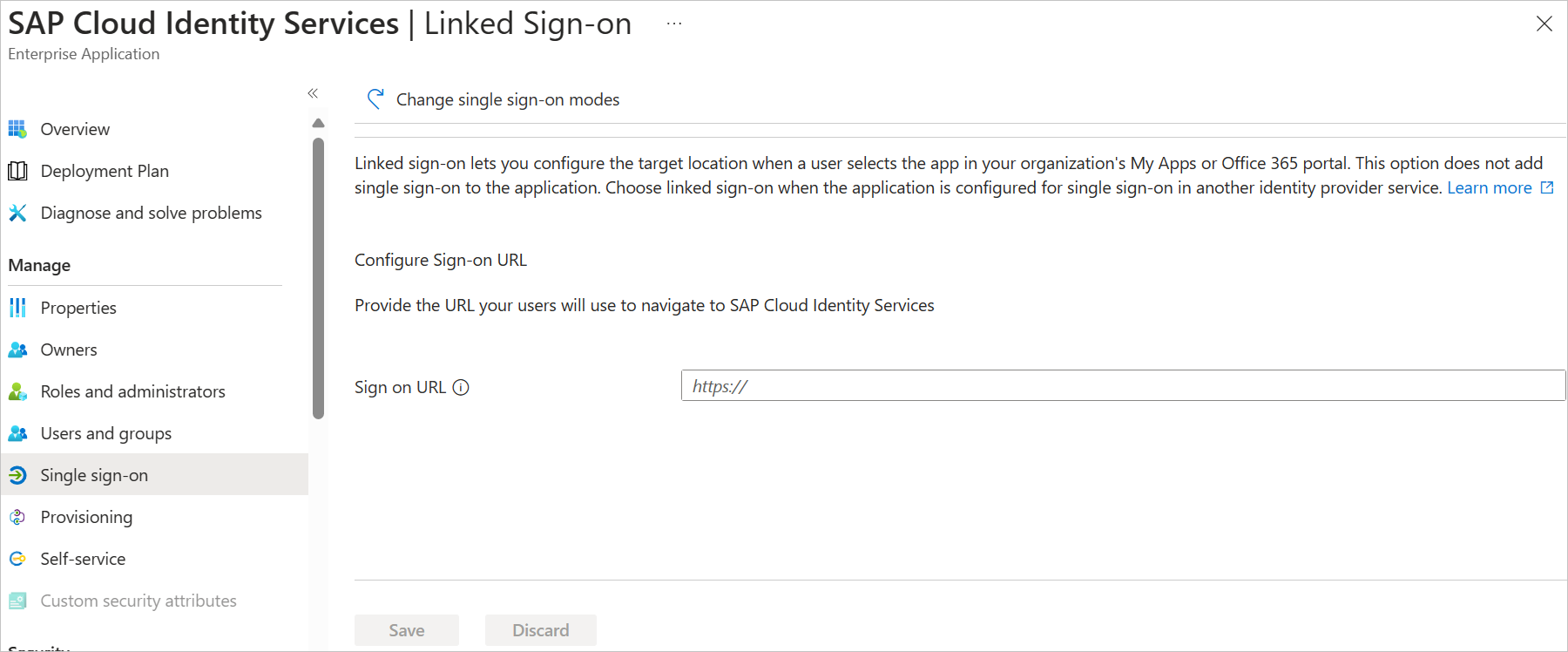

Po stronie Entra, na stronie integracji aplikacji SAP Cloud Identity Services, wybierz Połączone logowanie.

Zapisz konfigurację.

Aby uzyskać więcej informacji, przeczytaj dokumentację dotyczącą usług SAP Cloud Identity Services na stronie Integracja z identyfikatorem Entra firmy Microsoft.

Uwaga

Nowa aplikacja wykorzystuje konfigurację pojedynczego logowania poprzedniej aplikacji SAP. Upewnij się, że używasz tych samych dostawców tożsamości firmowych w konsoli administracyjnej usług SAP Cloud Identity Services.

Tworzenie użytkownika testowego usługi SAP Cloud Identity Services

Nie musisz tworzyć użytkownika w usługach SAP Cloud Identity Services. Użytkownicy, którzy znajdują się w sklepie użytkownika Microsoft Entra, mogą korzystać z funkcji logowania jednokrotnego.

Usługi SAP Cloud Identity Services obsługują opcję federacji tożsamości. Ta opcja umożliwia aplikacji sprawdzenie, czy użytkownicy uwierzytelnieni przez dostawcę tożsamości firmowej istnieją w magazynie użytkowników usług SAP Cloud Identity Services.

Opcja federacji tożsamości jest domyślnie wyłączona. Jeśli federacja tożsamości jest włączona, tylko użytkownicy zaimportowani w usługach SAP Cloud Identity Services mogą uzyskiwać dostęp do aplikacji.

Aby uzyskać więcej informacji na temat włączania lub wyłączania federacji tożsamości za pomocą usług SAP Cloud Identity Services, zobacz "Enable Identity Federation with SAP Cloud Identity Services" (Włączanie federacji tożsamości z usługami SAP Cloud Identity Services) w temacie Configure Identity Federation with the User Store of SAP Cloud Identity Services (Konfigurowanie federacji tożsamości za pomocą usługi SAP Cloud Identity Services).

Uwaga

Usługa SAP Cloud Identity Services obsługuje również automatyczną aprowizację użytkowników. Więcej szczegółów można znaleźć tutaj , aby dowiedzieć się, jak skonfigurować automatyczną aprowizację użytkowników.

Testowanie SSO

W tej sekcji przetestujesz konfigurację logowania jednokrotnego Microsoft Entra z następującymi opcjami, inicjowany przez usługodawcę i inicjowany przez dostawcę tożsamości.

Jeśli wystąpią błędy podczas logowania się do usług SAP Cloud Identity Services z identyfikatorem korelacji, w konsoli administracyjnej usług SAP Cloud Identity Services możesz wyszukać dzienniki rozwiązywania problemów dla tego identyfikatora korelacji. Aby uzyskać więcej informacji, zobacz artykuł z bazy wiedzy SAP 2698571 i bazy wiedzy SAP 3201824.

Zainicjowane przez SP

Wybierz pozycję Przetestuj tę aplikację. Ta opcja przekierowuje do adresu URL logowania usług SAP Cloud Identity Services, pod którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do adresu URL logowania do SAP Cloud Identity Services i zainicjuj tam proces logowania.

Zainicjowane przez IDP

- Wybierz pozycję Przetestuj tę aplikację i powinno nastąpić automatyczne zalogowanie do usług SAP Cloud Identity Services, dla których skonfigurowano logowanie jednokrotne

Możesz również użyć Moje aplikacje firmy Microsoft, aby przetestować aplikację w dowolnym trybie. Po wybraniu kafelka SAP Cloud Identity Services w obszarze Moje aplikacje, jeśli skonfigurowano go w trybie SP, nastąpi przekierowanie do strony logowania do aplikacji w celu zainicjowania przepływu logowania i skonfigurowania w trybie dostawcy tożsamości powinno nastąpić automatyczne zalogowanie do usług SAP Cloud Identity Services, dla których skonfigurowano logowanie jednokrotne. Aby uzyskać więcej informacji na temat moich aplikacji, zobacz

Powiązana zawartość

Aby zsynchronizować użytkowników z firmy Microsoft Entra z usługami SAP Cloud Identity Services, włącz automatyczną aprowizację użytkowników.

Po skonfigurowaniu logowania jednokrotnego do usług SAP Cloud Identity Services można również skonfigurować usługi SAP Cloud Identity Services, aby przekazywać wszystkie żądania logowania jednokrotnego do firmy Microsoft Entra. Gdy ta opcja jest włączona w usługach SAP Cloud Identity Services, za każdym razem, gdy użytkownik próbuje uzyskać dostęp do aplikacji połączonej z usługami SAP Cloud Identity Services po raz pierwszy, usługa SAP Cloud Identity Services przekaże żądanie uwierzytelnienia do firmy Microsoft Entra, nawet jeśli użytkownik ma aktywną sesję w usługach SAP Cloud Identity Services.

Możesz również wymusić kontrole sesji, które chronią eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrole sesji są rozszerzeniem dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą usługi Microsoft Defender for Cloud Apps.

Możesz również zarządzać dostępem do aplikacji SAP BTP przy użyciu usługi Microsoft Entra ID Governance w celu wypełniania grup skojarzonych z rolami w kolekcji ról BTP. Aby uzyskać więcej informacji, zobacz Zarządzanie dostępem do oprogramowania SAP BTP.

Zapoznaj się z zaleceniami i przewodnikiem najlepszych praktyk, aby wdrożyć konfigurację.