Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Z tego artykułu dowiesz się, jak zintegrować Menedżera certyfikatów Sectigo z identyfikatorem Entra firmy Microsoft. Po zintegrowaniu Menedżera certyfikatów Sectigo z identyfikatorem Entra firmy Microsoft można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do Menedżera certyfikatów Sectigo.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do Menedżera certyfikatów Sectigo przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Warunki wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Konto użytkownika Microsoft Entra z aktywną subskrypcją. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedna z następujących ról:

- Konto Menedżera certyfikatów Sectigo.

Uwaga

Sectigo uruchamia wiele instancji Menedżera certyfikatów Sectigo. Główna instancja Menedżera Certyfikatów Sectigo to https://cert-manager.com, a ten adres URL jest używany w tym artykule. Jeśli twoje konto znajduje się na innej instancji, musisz odpowiednio dostosować adresy URL.

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz logowanie jednokrotne firmy Microsoft Entra w środowisku testowym i zintegrujesz Menedżera certyfikatów Sectigo z usługą Microsoft Entra ID.

Menedżer certyfikatów Sectigo obsługuje następujące funkcje:

- Logowanie jednokrotne inicjowane przez dostawcę usług.

- IDP-initiowane logowanie jednokrotne.

Uwaga

Identyfikator tej aplikacji jest stałym ciągiem znaków, więc w ramach jednego najemcy można skonfigurować tylko jedno wystąpienie.

Dodawanie Menedżera certyfikatów Sectigo w witrynie Azure Portal

Aby skonfigurować integrację Menedżera certyfikatów Sectigo z identyfikatorem Entra firmy Microsoft, należy dodać Menedżera certyfikatów Sectigo z galerii do listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do Entra ID>Aplikacje przedsiębiorstwa>Nowa aplikacja.

- W sekcji Dodawanie z galerii wpisz Sectigo Certificate Manager w polu wyszukiwania.

- Wybierz pozycję Sectigo Certificate Manager z panelu wyników, a następnie dodaj aplikację. Poczekaj kilka sekund, aż aplikacja zostanie dodana do twojej dzierżawy.

Alternatywnie możesz użyć również Kreatora konfiguracji aplikacji Enterprise . W tym kreatorze możesz dodać aplikację do swojego klienta, dodać użytkowników lub grupy do aplikacji, przypisać role oraz przeprowadzić konfigurację logowania jednokrotnego (SSO). Dowiedz się więcej o kreatorach platformy Microsoft 365.

Konfiguracja i testowanie usługi Microsoft Entra SSO dla Menedżera Certyfikatów Sectigo

Skonfiguruj i przetestuj Microsoft Entra SSO z Sectigo Certificate Manager, używając użytkownika testowego B.Simon. Aby SSO (logowanie jednokrotne) działało, należy ustanowić wiązanie między użytkownikiem Microsoft Entra a powiązanym użytkownikiem w Menedżerze certyfikatów Sectigo.

Aby skonfigurować i przetestować Microsoft Entra SSO z użyciem Menedżera certyfikatów Sectigo, wykonaj następujące kroki:

-

Skonfiguruj logowanie jednokrotne Microsoft Entra — aby umożliwić użytkownikom korzystanie z tej funkcji.

- Utwórz użytkownika testowego Microsoft Entra — aby przetestować logowanie jednokrotne Microsoft Entra z B. Simon.

- Przypisz użytkownika testowego Microsoft Entra — aby umożliwić B.Simon korzystanie z logowania jednokrotnego Microsoft Entra.

-

Skonfiguruj logowanie jednokrotne Menedżera certyfikatów Sectigo — aby skonfigurować ustawienia logowania jednokrotnego po stronie aplikacji.

- ** Utwórz testowego użytkownika w Menedżerze Certyfikatów Sectigo — aby w Menedżerze Certyfikatów Sectigo mieć odpowiednik użytkownika B.Simon, powiązany z jego reprezentacją w Microsoft Entra.

- Testowanie logowania jednokrotnego — aby sprawdzić, czy konfiguracja działa.

Konfigurowanie logowania jednokrotnego Microsoft Entra

Wykonaj następujące kroki, aby włączyć Microsoft Entra SSO (logowanie jednokrotne).

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do Entra ID>Aplikacje dla przedsiębiorstw>Sectigo Certificate Manager>Jednokrotne logowanie.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML wybierz ikonę ołówka podstawową konfigurację protokołu SAML , aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące kroki:

W polu Identyfikator (identyfikator jednostki) w głównym wystąpieniu Menedżera certyfikatów Sectigo wprowadź wartość https://cert-manager.com/shibboleth.

W polu Adres URL odpowiedzi w głównym wystąpieniu Menedżera certyfikatów Sectigo wprowadź wartość https://cert-manager.com/Shibboleth.sso/SAML2/POST.

Uwaga

Chociaż ogólnie rzecz biorąc, adres URL logowania jest obowiązkowy dla trybu inicjowanego przez dostawcę usług, nie jest wymagany do logowania się z Menedżera certyfikatów Sectigo.

Opcjonalnie, w sekcji Podstawowa konfiguracja protokołu SAML, aby skonfigurować tryb inicjowany przez dostawcę tożsamości i umożliwić działanie testu, wykonaj następujące kroki:

Wybierz pozycję Ustaw dodatkowe adresy URL.

W polu Stan przekaźnika wprowadź adres URL specyficzny dla klienta Menedżera certyfikatów Sectigo. W przypadku głównej instancji Menedżera certyfikatów Sectigo wprowadź wartość https://cert-manager.com/customer/<customerURI>/idp.

W sekcji Atrybuty użytkownika i oświadczenia wykonaj następujące kroki:

Usuń wszystkie oświadczenia dodatkowe .

Wybierz pozycję Dodaj nowe oświadczenie i dodaj następujące cztery oświadczenia:

Nazwa Namespace Źródło Atrybut źródłowy Opis eduPersonPrincipalName (główny identyfikator użytkownika edukacyjnego) pusty Atrybut użytkownik.userprincipalname Musi odpowiadać polu identyfikatora osoby IdP w Menedżerze certyfikatów Sectigo dla administratorów. poczta pusty Atrybut użytkownik.poczta Wymagane givenName pusty Atrybut użytkownik.imię Fakultatywny Sn pusty Atrybut użytkownik.nazwisko Fakultatywny

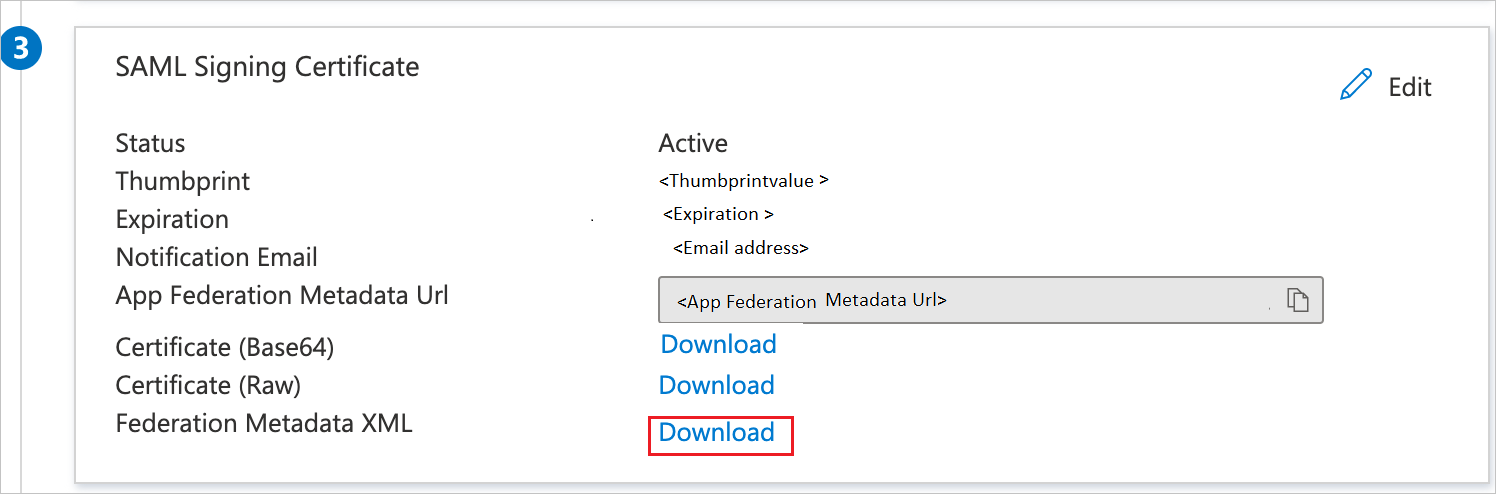

W sekcji Certyfikat podpisywania SAML wybierz pozycję Pobierz obok pozycji Plik XML metadanych federacji. Zapisz plik XML na komputerze.

Tworzenie i przypisywanie użytkownika testowego aplikacji Microsoft Entra

Postępuj zgodnie z wytycznymi w przewodniku "Szybki start: tworzenie i przypisywanie konta użytkownika"

Konfiguracja SSO Menedżera Certyfikatów Sectigo

Aby skonfigurować logowanie jednokrotne po stronie Menedżera certyfikatów Sectigo, wyślij pobrany plik XML metadanych federacji do zespołu pomocy technicznej menedżera certyfikatów Sectigo. Zespół pomocy technicznej menedżera certyfikatów Sectigo używa wysyłanych informacji, aby upewnić się, że połączenie logowania jednokrotnego SAML jest poprawnie ustawione po obu stronach.

Tworzenie użytkownika testowego Menedżera certyfikatów Sectigo

W tej sekcji utworzysz użytkownika o nazwie Britta Simon w Menedżerze certyfikatów Sectigo. Skontaktuj się z zespołem pomocy technicznej menedżera certyfikatów sectigo , aby dodać użytkownika na platformie Menedżera certyfikatów Sectigo. Przed użyciem logowania jednokrotnego należy utworzyć i aktywować użytkowników.

Testowanie logowania jednokrotnego

W tej sekcji przetestujesz konfigurację logowania jednokrotnego firmy Microsoft Entra.

Test z Menedżera Certyfikatów Sectigo (logowanie jednokrotnego inicjowane przez dostawcę usług)

Przejdź do adresu URL dedykowanego dla klienta (dla głównego wystąpienia Menedżera Certyfikatów Sectigo, https://cert-manager.com/customer/<customerURI>/), i wybierz przycisk poniżej tekstu lub Zaloguj się za pomocą. Jeśli konfiguracja jest poprawna, nastąpi automatyczne zalogowanie do Menedżera certyfikatów Sectigo.

Testowanie konfiguracji jednokrotnego logowania do platformy Azure (jednokrotne logowanie inicjowane przez IDP)

W okienku integracji aplikacji Sectigo Certificate Manager wybierz pozycję Logowanie jednokrotne i wybierz przycisk Testuj . Jeśli konfiguracja jest poprawna, nastąpi automatyczne zalogowanie do Menedżera certyfikatów Sectigo.

Testowanie przy użyciu portalu Moje aplikacje (jednokrotne logowanie inicjowane przez dostawcę tożsamości)

Wybierz pozycję Sectigo Certificate Manager (Menedżer certyfikatów Sectigo ) w portalu Moje aplikacje. Jeśli skonfigurowano poprawnie, użytkownik jest automatycznie zalogowany do Menedżera certyfikatów Sectigo. Aby uzyskać więcej informacji na temat portalu Moje aplikacje, zobacz Uzyskiwanie dostępu do aplikacji i korzystanie z nich w portalu Moje aplikacje.

Powiązana zawartość

Po skonfigurowaniu Menedżera certyfikatów Sectigo można wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą usługi Microsoft Defender for Cloud Apps.