Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Z tego artykułu dowiesz się, jak zintegrować aplikację Workday z identyfikatorem Entra firmy Microsoft. Po zintegrowaniu produktu Workday z identyfikatorem Entra firmy Microsoft możesz wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do produktu Workday.

- Umożliwianie użytkownikom automatycznego logowania do aplikacji Workday przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Wymagania wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Konto użytkownika Microsoft Entra z aktywną subskrypcją. Jeśli jeszcze go nie masz, możesz Utworzyć konto bezpłatnie.

- Jedna z następujących ról:

- Subskrypcja aplikacji Workday z obsługą logowania jednokrotnego.

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz Microsoft Entra SSO w środowisku testowym.

Usługa Workday obsługuje logowanie jednokrotne inicjowane przez dostawcę usług.

Aplikację Workday Mobile można teraz skonfigurować z użyciem Microsoft Entra ID dla włączenia SSO. Aby uzyskać więcej informacji na temat konfigurowania, skorzystaj z tego linku.

Uwaga

Identyfikator tej aplikacji jest niezmiennym ciągiem znaków, dlatego w jednym środowisku można skonfigurować tylko jedno wystąpienie.

Dodawanie aplikacji Workday z galerii

Aby skonfigurować integrację aplikacji Workday z identyfikatorem Entra firmy Microsoft, należy dodać aplikację Workday z galerii do swojej listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do Entra ID>Aplikacje dla przedsiębiorstw>Nowa aplikacja.

- W sekcji Dodawanie z galerii wpisz Workday w polu wyszukiwania.

- Wybierz pozycję Workday z panelu wyników, a następnie dodaj aplikację. Zaczekaj kilka sekund w trakcie dodawania aplikacji do Twojej dzierżawy.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do swojego klienta, dodać użytkowników lub grupy do aplikacji, przypisać role oraz przeprowadzić konfigurację logowania jednokrotnego (SSO). Poznaj więcej o kreatorach platformy Microsoft 365.

Konfigurowanie i testowanie aplikacji Microsoft Entra SSO for Workday

Skonfiguruj i przetestuj SSO Microsoft Entra z aplikacją Workday przy użyciu użytkownika testowego o nazwie B.Simon. Aby logowanie jednokrotne działało, należy ustanowić powiązanie między użytkownikiem Microsoft Entra a powiązanym użytkownikiem w Workday.

Aby skonfigurować i przetestować Microsoft Entra SSO z aplikacją Workday, postępuj zgodnie z poniższymi krokami:

-

Skonfiguruj Microsoft Entra SSO, aby umożliwić użytkownikom korzystanie z tej funkcji.

- Utwórz testowego użytkownika Microsoft Entra, aby przetestować jednokrotne logowanie do Microsoft Entra z B.Simon.

- Przypisz użytkownika testowego Microsoft Entra, aby umożliwić B.Simon korzystanie z jednokrotnego logowania Microsoft Entra.

-

Skonfiguruj aplikację Workday , aby skonfigurować ustawienia logowania jednokrotnego po stronie aplikacji.

- Utwórz użytkownika testowego produktu Workday , aby mieć w aplikacji Workday odpowiednik użytkownika B.Simon połączony z reprezentacją użytkownika w usłudze Microsoft Entra.

- Przetestuj logowanie jednokrotne , aby sprawdzić, czy konfiguracja działa.

Skonfiguruj Microsoft Entra SSO

Wykonaj następujące kroki, aby włączyć Microsoft Entra SSO.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do strony integracji aplikacji Entra ID>Dla przedsiębiorstw>Workday , znajdź sekcję Zarządzanie i wybierz pozycję Logowanie jednokrotne.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

Na stronie Konfiguracja jednokrotnego logowania za pomocą SAML wybierz ikonę ołówka dla Podstawowej konfiguracji SAML, aby edytować ustawienia.

Na stronie Podstawowa konfiguracja SAML wprowadź wartości następujących pól:

a. W polu tekstowym Adres URL logowania wpisz adres URL, korzystając z następującego wzorca:

https://impl.workday.com/<tenant>/login-saml2.flexb. W polu tekstowym Adres URL odpowiedzi wpisz adres URL, korzystając z następującego wzorca:

https://impl.workday.com/<tenant>/login-saml.htmldc. W polu tekstowym Adres URL wylogowywania, wpisz adres URL, korzystając z następującego wzorca:

https://impl.workday.com/<tenant>/login-saml.htmldUwaga

Te wartości nie są prawdziwe. Zaktualizuj te wartości przy użyciu rzeczywistego adresu URL logowania, adresu URL odpowiedzi i adresu URL wylogowywania. Adres URL odpowiedzi musi mieć poddomenę, na przykład: www, wd2, wd3, wd3-impl, wd5, wd5-impl). Używanie czegoś takiego jak

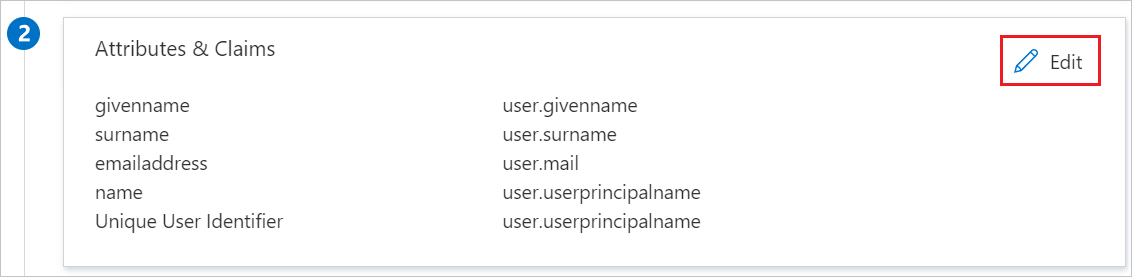

http://www.myworkday.comdziała, alehttp://myworkday.comnie. Skontaktuj się z zespołem pomocy technicznej klienta produktu Workday, aby uzyskać te wartości. Możesz również odwołać się do wzorców przedstawionych w sekcji Podstawowa konfiguracja protokołu SAML.Aplikacja Workday oczekuje asercji SAML w określonym formacie, co wymaga dodania niestandardowych mapowań atrybutów do konfiguracji atrybutów tokenu SAML. Poniższy zrzut ekranu przedstawia listę atrybutów domyślnych, gdzie atrybut nameidentifier jest mapowany na user.userprincipalname. Aplikacja Workday oczekuje, że nameidentifier będzie zmapowany na user.mail, UPN i inne. W związku z tym należy edytować mapowanie atrybutów, wybierając ikonę Edytuj i dokonując zmian w mapowaniu.

Uwaga

Zmapowaliśmy tutaj Name ID z UPN (user.userprincipalname) jako domyślne. Aby prawidłowe działanie SSO, musisz zamapować ID nazwy z rzeczywistym ID użytkownika na twoim koncie Workday (twój adres e-mail, UPN itd.).

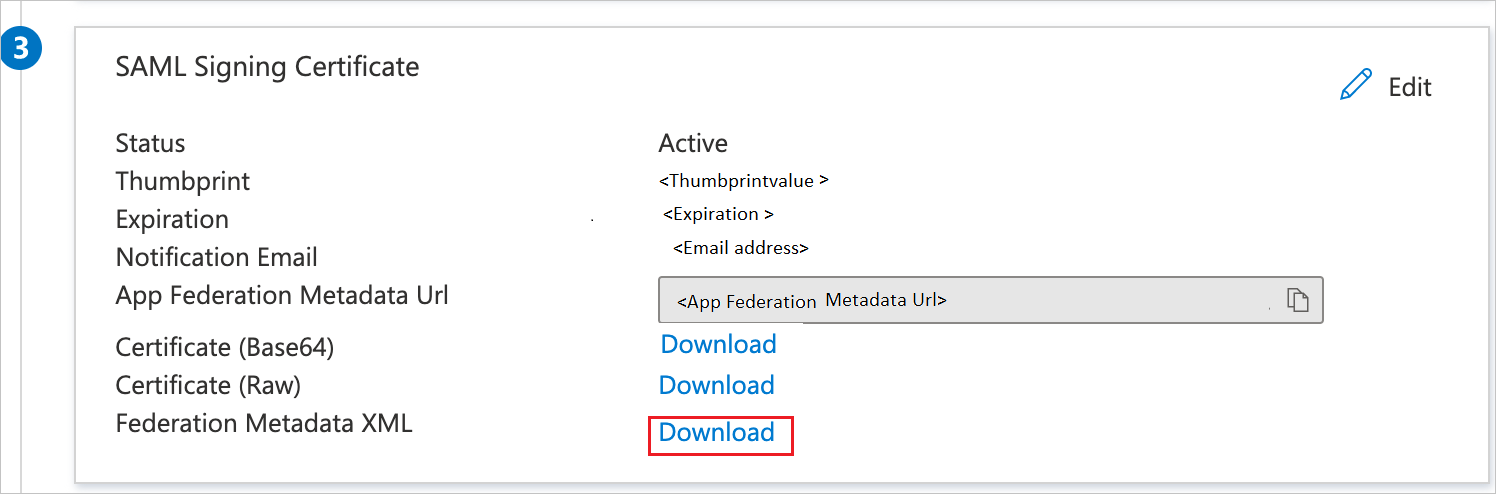

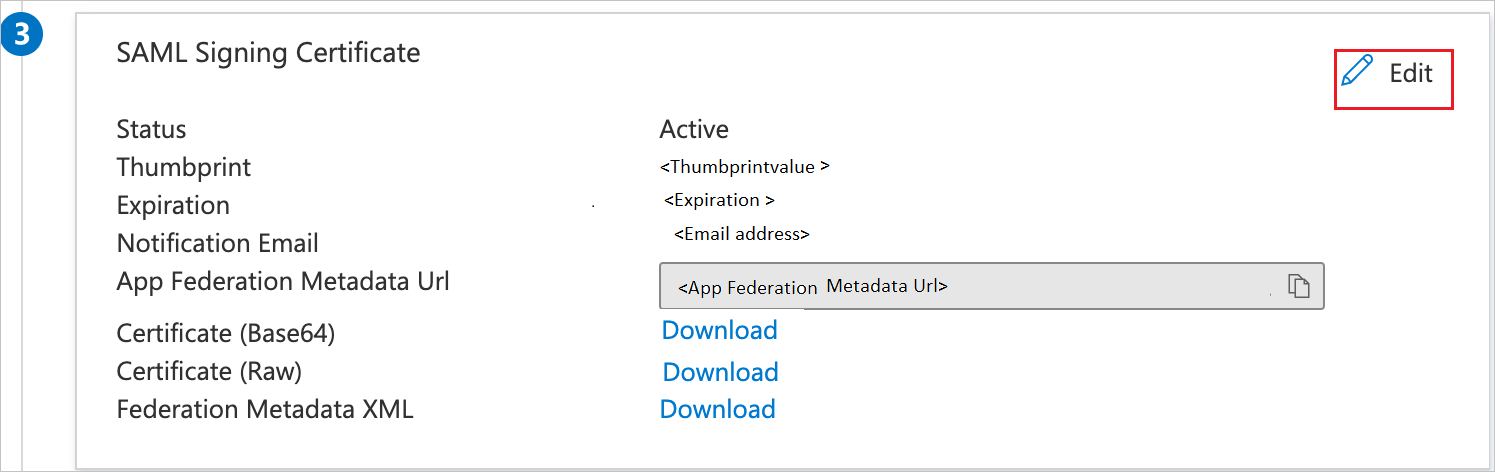

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML, w sekcji Certyfikat podpisywania SAML, znajdź Metadanych XML federacji i wybierz pozycję Pobierz, aby pobrać certyfikat i zapisać go na komputerze.

Aby zmodyfikować opcje podpisywania zgodnie z wymaganiami, wybierz przycisk edytuj, aby otworzyć okno dialogowe certyfikat SAML podpisywania.

a. Wybierz Podpisz odpowiedź SAML i asercja dla Opcji Podpisywania.

b. Wybierz Zapisz

W sekcji Konfigurowanie produktu Workday skopiuj odpowiednie adresy URL na podstawie wymagań.

Tworzenie i przypisywanie użytkownika testowego aplikacji Microsoft Entra

Postępuj zgodnie z wytycznymi w przewodniku szybkiego startu dotyczącym tworzenia i przypisywania konta użytkownika, aby utworzyć testowe konto użytkownika o nazwie B.Simon.

Konfigurowanie produktu Workday

W innym oknie przeglądarki internetowej zaloguj się do firmowej witryny produktu Workday jako administrator.

W polu Wyszukaj, wyszukaj nazwę Edytuj konfigurację dzierżawy — zabezpieczenia w lewej górnej części strony głównej.

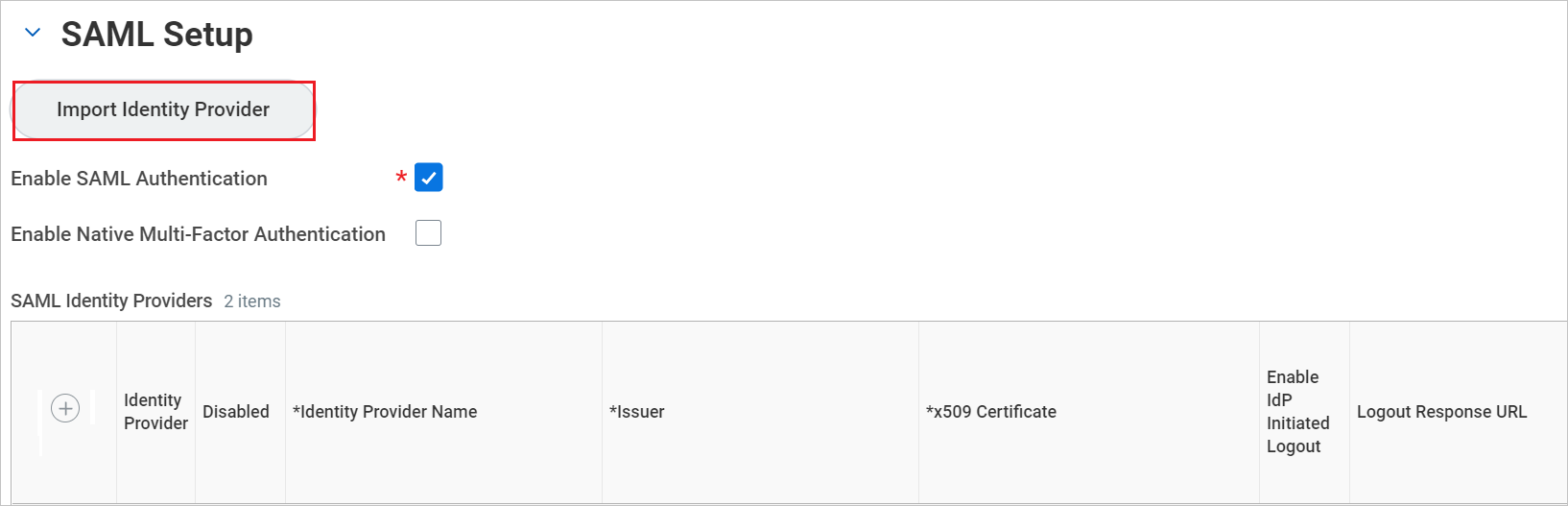

W sekcji Konfiguracja protokołu SAML wybierz pozycję Importuj dostawcę tożsamości.

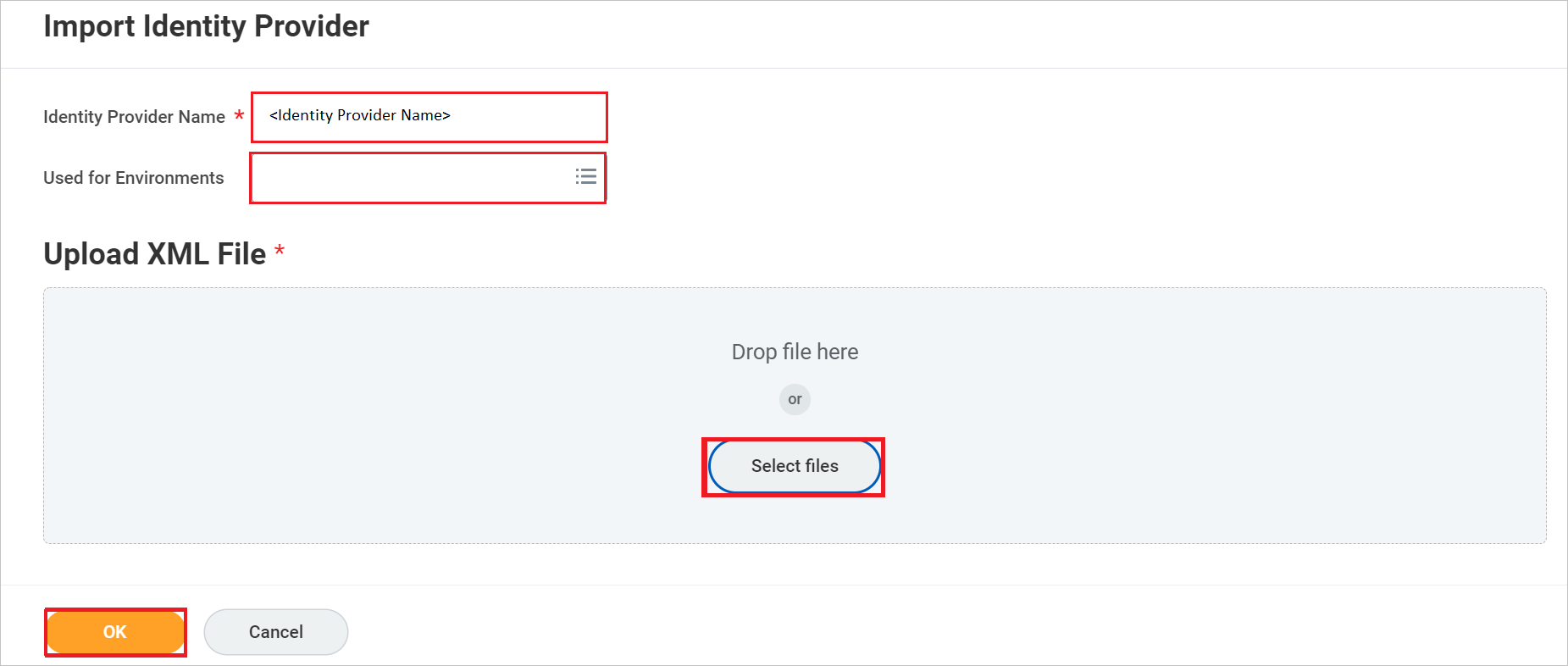

W sekcji Import Identity Provider (Importowanie dostawcy tożsamości) wykonaj następujące kroki:

a. Nadaj Nazwę dostawcy tożsamości jak

AzureADw polu tekstowym.b. W polu tekstowym Używany dla środowisk wybierz odpowiednie nazwy środowisk z listy rozwijanej.

c. Wybierz pozycję Wybierz pliki , aby przekazać pobrany plik XML metadanych federacji .

d. Kliknij przycisk OK.

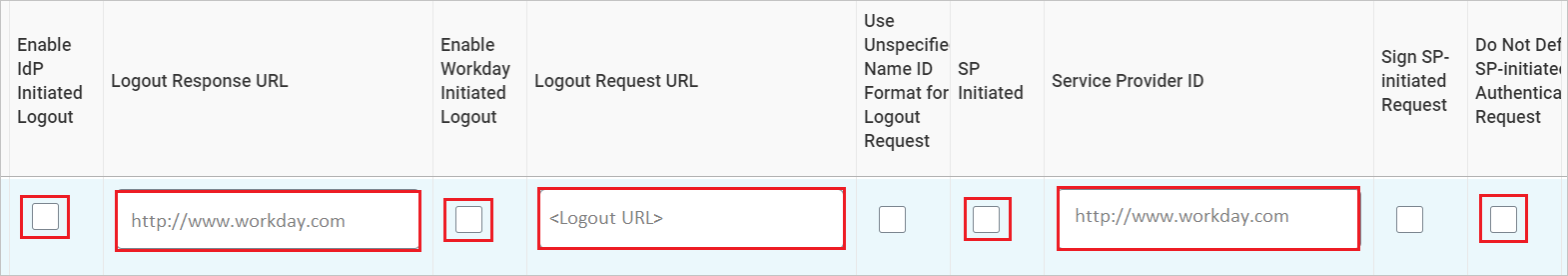

Po wybraniu przycisku OK nowy wiersz zostanie dodany w dostawcy tożsamości SAML , a następnie możesz dodać poniższe kroki dla nowo utworzonego wiersza.

a. Zaznacz pole wyboru Włącz wylogowywanie inicjowane przez dostawcę tożsamości.

b. W polu tekstowym Adres URL odpowiedzi wylogowywania wpisz http://www.workday.com.

c. Zaznacz pole wyboru Włącz wylogowywanie inicjowane przez program Workday .

d. W polu tekstowym żądanie wylogowania URL wklej wartość Adresu URL wylogowania.

e. Zaznacz pole wyboru Zainicjowane przez dostawcę usług .

f. W polu tekstowym Service Provider ID (Identyfikator dostawcy usług) wpisz http://www.workday.com.

g. Wybierz Nie kompresuj żądania uwierzytelniania inicjowanego przez dostawcę.

h. Wybierz OK

punkt i. Jeśli zadanie zostało ukończone pomyślnie, wybierz pozycję Gotowe.

Uwaga

Upewnij się, że logowanie jednokrotne zostało poprawnie skonfigurowane. Jeśli włączysz logowanie jednokrotne przy nieprawidłowej konfiguracji, możesz nie być w stanie wejść do aplikacji przy użyciu swoich poświadczeń i zostać zablokowany. W takiej sytuacji Workday udostępnia zapasowy adres URL do logowania, gdzie użytkownicy mogą się zalogować, używając zwykłej nazwy użytkownika i hasła w następującym formacie: [Twój adres URL produktu Workday]/login.flex?redirect=n

Tworzenie użytkownika testowego produktu Workday

Zaloguj się do firmowej witryny produktu Workday jako administrator.

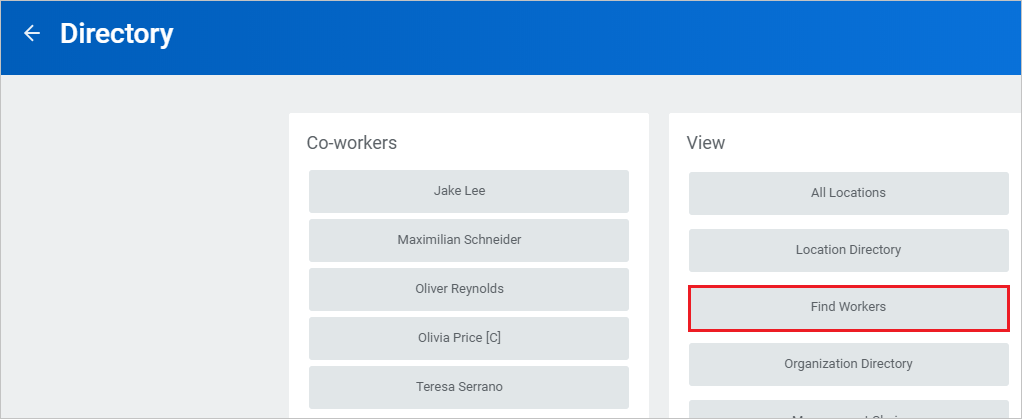

Wybierz Profil w prawym górnym rogu, wybierz Strona główna i wybierz katalog na karcie Aplikacje.

Na stronie Katalog wybierz pozycję Znajdź Pracowników w zakładce widoku.

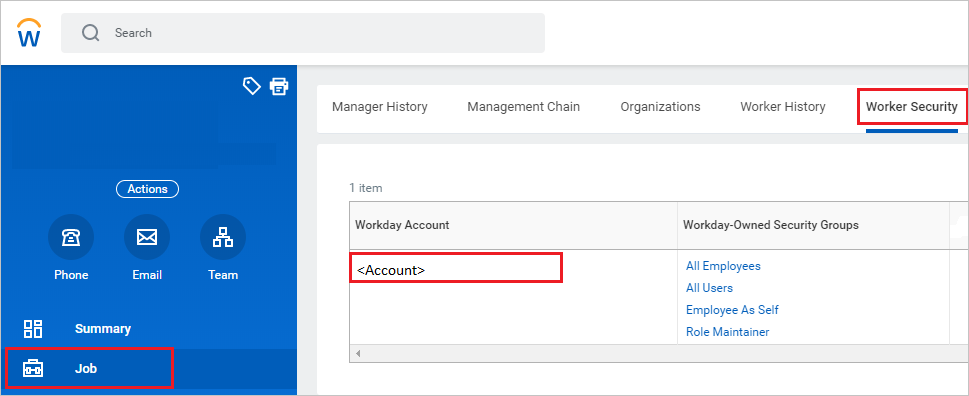

Na stronie Znajdź pracowników wybierz użytkownika z wyników.

Na poniższej stronie wybierz >, a konto Workday musi być zgodne z identyfikatorem Entra firmy Microsoft jako wartością Name ID.

Uwaga

Aby uzyskać więcej informacji na temat tworzenia użytkownika testowego produktu Workday, skontaktuj się z zespołem pomocy technicznej klienta produktu Workday.

Testowanie logowania jednokrotnego

W tej sekcji przetestujesz konfigurację logowania jednokrotnego Microsoft Entra z następującymi opcjami.

Wybierz pozycję Przetestuj tę aplikację. Ta opcja przekierowuje do adresu URL logowania produktu Workday, pod którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do adresu URL logowania Workday i zainicjuj proces logowania z tego miejsca.

Możesz użyć usługi Microsoft Moje aplikacje. Po wybraniu kafelka Workday w obszarze Moje aplikacje powinno nastąpić automatyczne zalogowanie do aplikacji Workday, dla której skonfigurowano logowanie jednokrotne. Aby uzyskać więcej informacji na temat Moje aplikacje, zobacz Wprowadzenie do Moje aplikacje.

Powiązana zawartość

Po skonfigurowaniu produktu Workday możesz wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza dostęp warunkowy. Dowiedz się, jak wymusić kontrolę sesji za pomocą Microsoft Defender dla aplikacji chmurowych.