Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Agent optymalizacji dostępu warunkowego pomaga zapewnić, że wszyscy użytkownicy, aplikacje i tożsamości agentów są chronione przez zasady dostępu warunkowego. Agent może zalecić nowe zasady i zaktualizować istniejące zasady w oparciu o najlepsze rozwiązania zgodne z programem Zero Trust i nauką firmy Microsoft. Agent tworzy również raporty przeglądu zasad (wersja zapoznawcza), które zapewniają wgląd w skoki lub spadki, które mogą wskazywać na błędną konfigurację zasad.

Agent optymalizacji dostępu warunkowego ocenia zasady, takie jak wymaganie uwierzytelniania wieloskładnikowego (MFA), wymuszanie mechanizmów kontroli opartych na urządzeniach (zgodność urządzeń, zasady ochrony aplikacji i urządzenia przyłączone do domeny) oraz blokowanie starszego uwierzytelniania i przepływu kodu urządzenia. Agent ocenia również wszystkie aktualne aktywne polityki, aby zaproponować potencjalną konsolidację podobnych polityk. Gdy agent zidentyfikuje sugestię, możesz umożliwić agentowi zaktualizowanie skojarzonych zasad za pomocą funkcji naprawy jednym kliknięciem.

Ważne

Integracja usługi ServiceNow z agentem optymalizacji dostępu warunkowego jest obecnie dostępna w wersji zapoznawczej. Te informacje odnoszą się do produktu w wersji wstępnej, który może zostać znacząco zmodyfikowany przed wydaniem. Firma Microsoft nie udziela żadnych gwarancji, wyrażonych ani domniemanych, w odniesieniu do podanych tutaj informacji.

Wymagania wstępne

- Musisz mieć co najmniej licencję Microsoft Entra ID P1 .

- Musisz mieć dostępne jednostki obliczeniowe zabezpieczeń (SCU).

- Średnio każde uruchomienie agenta zużywa mniej niż jedną jednostkę SCU.

- Musisz mieć odpowiednią rolę Microsoft Entra.

- Administrator zabezpieczeń jest wymagany do aktywowania agenta po raz pierwszy.

- Role Czytelnik zabezpieczeń i Czytelnik globalny mogą wyświetlać agenta i wszelkie sugestie, ale nie mogą podejmować żadnych działań.

- Role Administrator dostępu warunkowego i Administrator zabezpieczeń mogą wyświetlać agenta i podejmować działania dotyczące sugestii.

- Administratorom dostępu warunkowego można przypisać dostęp do Security Copilot, co daje im możliwość korzystania z tego narzędzia również.

- Aby uzyskać więcej informacji, zobacz Przypisywanie dostępu dla Copilota Zabezpieczeń.

- Kontrolki oparte na urządzeniach wymagają licencji usługi Microsoft Intune.

- Zapoznaj się z artykułem Ochrona prywatności i bezpieczeństwo danych w rozwiązaniu Microsoft Security Copilot.

Ograniczenia

- Po uruchomieniu agentów nie można ich zatrzymać ani wstrzymać. Uruchomienie może potrwać kilka minut.

- W przypadku konsolidacji zasad każdy agent analizuje tylko cztery podobne pary zasad.

- Zalecamy uruchomienie agenta z poziomu centrum administracyjnego firmy Microsoft Entra.

- Skanowanie jest ograniczone do 24-godzinnego okresu.

- Sugestie agenta nie mogą być dostosowane ani zastępowane.

- Agent może przeglądać maksymalnie 300 użytkowników i 150 aplikacji w jednym uruchomieniu.

Jak to działa

Agent optymalizacji dostępu warunkowego skanuje dzierżawę pod kątem nowych użytkowników, aplikacji i tożsamości agentów z ostatnich 24 godzin i określa, czy mają zastosowanie zasady dostępu warunkowego. Jeśli agent znajdzie użytkowników, aplikacje lub tożsamości agentów, które nie są chronione przez zasady dostępu warunkowego, udostępnia sugerowane następne kroki, takie jak włączanie lub modyfikowanie zasad dostępu warunkowego. Możesz przejrzeć sugestię, sposób zidentyfikowania rozwiązania przez agenta i uwzględnić je w zasadach.

Za każdym razem, gdy agent działa, wykonuje następujące kroki. Te początkowe kroki skanowania nie używają żadnych jednostek SCU.

- Agent skanuje wszystkie zasady dostępu warunkowego w Twojej dzierżawie.

- Agent sprawdza luki w zasadach i czy można połączyć jakiekolwiek zasady.

- Agent przegląda poprzednie sugestie, aby nie sugerował ponownie tych samych zasad.

Jeśli agent zidentyfikuje coś, co nie zostało wcześniej zasugerowane, wykonuje następujące kroki. Te kroki działania agenta zużywają jednostki SCU.

- Agent identyfikuje lukę zasad lub parę zasad, które można skonsolidować.

- Agent ocenia wszelkie podane instrukcje niestandardowe.

- Agent tworzy nową zasadę w trybie tylko do raportowania lub przedstawia sugestię zmiany zasad, uwzględniając logikę dostarczoną przez niestandardowe instrukcje.

Uwaga / Notatka

Copilot zabezpieczeń wymaga, aby co najmniej jedna jednostka SCU była aprowizowana w dzierżawie, ale ta jednostka SCU jest rozliczana co miesiąc, nawet jeśli nie wykorzystujesz żadnych jednostek SCU. Wyłączenie agenta nie powoduje zatrzymania miesięcznych rozliczeń dla SCU.

Sugestie dotyczące zasad zidentyfikowane przez agenta obejmują:

- Wymagaj uwierzytelniania wieloskładnikowego: agent identyfikuje użytkowników, którzy nie są objęci zasadami dostępu warunkowego, które wymagają uwierzytelniania wieloskładnikowego i mogą aktualizować zasady.

- Wymagaj kontrolek opartych na urządzeniach: agent może wymuszać mechanizmy kontroli oparte na urządzeniach, takie jak zgodność urządzeń, zasady ochrony aplikacji i urządzenia przyłączone do domeny.

- Blokuj starsze uwierzytelnianie: logowanie kont użytkowników ze starszym uwierzytelnianiem jest zablokowane.

- Blokuj przepływ kodu urządzenia: agent szuka zasad blokujących uwierzytelnianie przepływu kodu urządzenia.

- Ryzykowni użytkownicy: agent sugeruje zasady wymagające bezpiecznej zmiany hasła dla użytkowników wysokiego ryzyka. Wymaga licencji Microsoft Entra ID P2.

- Ryzykowne logowania: agent sugeruje zasady wymagające uwierzytelniania wieloskładnikowego w przypadku logowania wysokiego ryzyka. Wymaga licencji Microsoft Entra ID P2.

- Ryzykowni agenci: Agent sugeruje zasady blokowania uwierzytelniania w przypadku logowania o wysokim ryzyku. Wymaga licencji Microsoft Entra ID P2.

- Konsolidacja zasad: agent skanuje zasady i identyfikuje nakładające się ustawienia. Jeśli na przykład masz więcej niż jedną zasadę z tymi samymi mechanizmami kontroli udzielania, agent sugeruje skonsolidowanie tych zasad w jeden.

- Głęboka analiza: Agent analizuje zasady, które odpowiadają kluczowym scenariuszom w celu identyfikowania zasad odstających, które mają więcej niż zalecaną liczbę wyjątków (co prowadzi do nieoczekiwanych luk w pokryciu) lub brak wyjątków (co prowadzi do ewentualnego zablokowania).

Ważne

Agent nie wprowadza żadnych zmian w istniejących zasadach, chyba że administrator jawnie zatwierdzi sugestię.

Wszystkie nowe zasady sugerowane przez agenta są tworzone w trybie wyłącznie raportowania.

Dwie zasady można skonsolidować, jeśli różnią się nie więcej niż dwoma warunkami lub mechanizmami kontroli.

Wprowadzenie

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator zabezpieczeń.

Na nowej stronie głównej wybierz pozycję Przejdź do agentów z karty powiadomień agenta.

- Możesz również wybrać pozycję Agenci z menu nawigacji po lewej stronie.

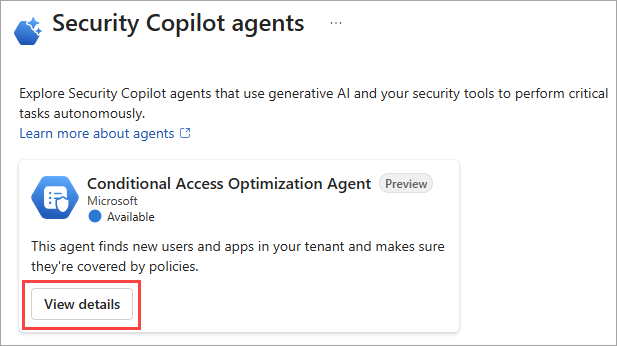

Wybierz pozycję Wyświetl szczegóły na kafelku Agent optymalizacji dostępu warunkowego.

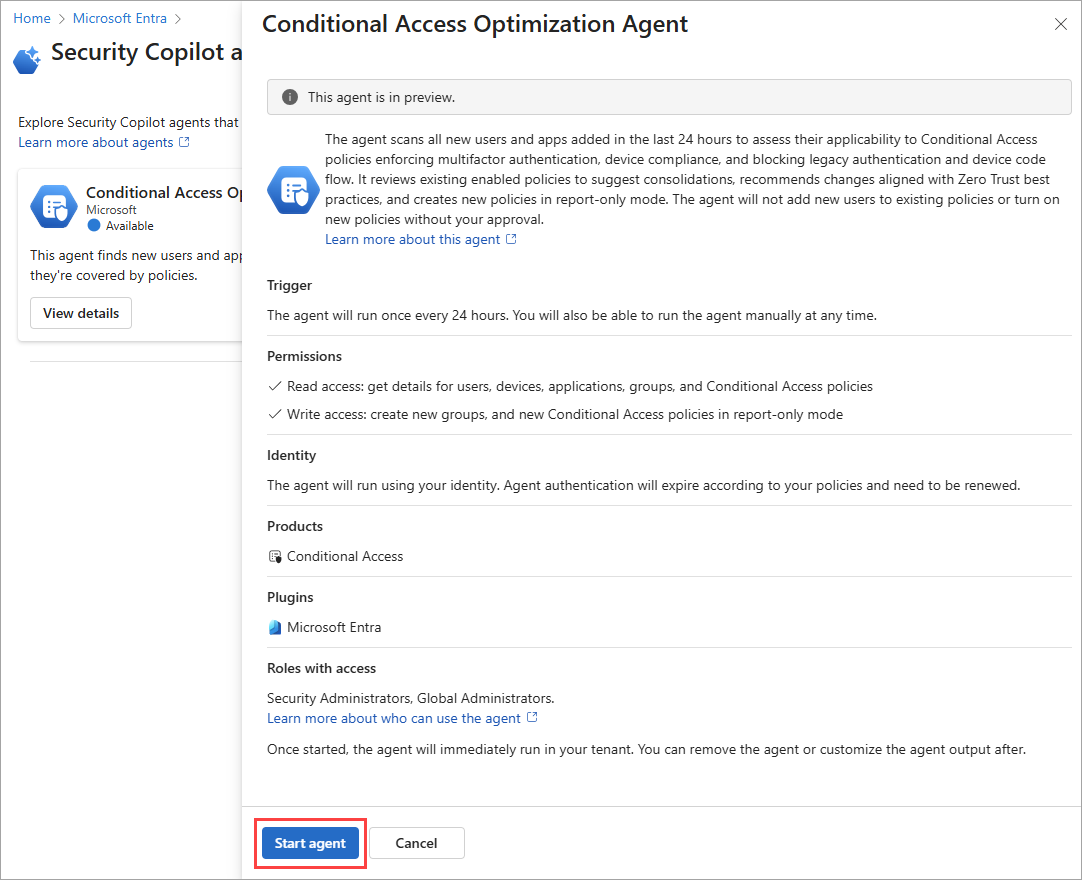

Wybierz Uruchom agenta, aby rozpocząć pierwsze uruchomienie.

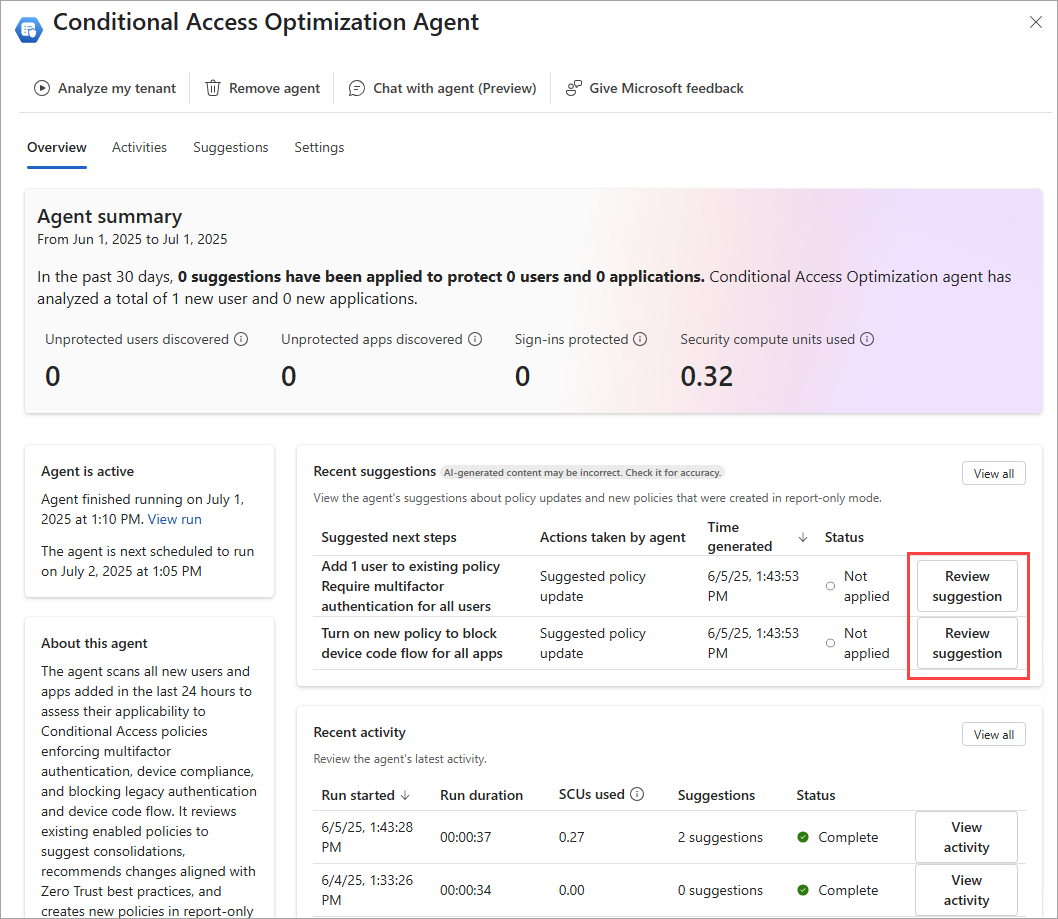

Gdy strona przeglądu agenta zostanie załadowana, wszelkie sugestie pojawiają się w polu Ostatnie sugestie. Jeśli sugestia została zidentyfikowana, możesz przejrzeć zasady, określić wpływ zasad i w razie potrzeby zastosować zmiany. Aby uzyskać więcej informacji, zobacz Przeglądanie i zatwierdzanie sugestii agenta dostępu warunkowego.

Ustawienia

Agent zawiera kilka zaawansowanych ustawień, aby rozszerzyć możliwości, jednocześnie tworząc je unikatowe dla organizacji. Następujące możliwości można skonfigurować na karcie Ustawienia . Aby uzyskać więcej informacji, zobacz Ustawienia agenta optymalizacji dostępu warunkowego.

- Zezwalaj agentowi na automatyczne uruchamianie co 24 godziny

- Ustaw agenta, aby sprawdzić zmiany w użytkownikach i aplikacjach

- Zezwalaj agentowi na tworzenie zasad w trybie tylko do raportów

- Zezwalaj agentowi na wysyłanie powiadomień za pośrednictwem usługi Microsoft Teams

- Zezwalaj agentowi na tworzenie planów wdrażania etapowego

- Włączanie integracji z usługą ServiceNow na potrzeby automatycznego tworzenia biletów

- Udostępnianie agentowi źródeł wiedzy pod kątem sugestii specyficznych dla organizacji

Wbudowane integracje

Agent optymalizacji dostępu warunkowego może zawierać sugestie dotyczące zasad dla organizacji korzystających z usługi Intune na potrzeby zarządzania urządzeniami i globalnego bezpiecznego dostępu w celu uzyskania dostępu do sieci.

Integracja z usługą Intune

Agent optymalizacji dostępu warunkowego integruje się z usługą Microsoft Intune w celu monitorowania zasad zgodności urządzeń i ochrony aplikacji skonfigurowanych w usłudze Intune i identyfikowania potencjalnych luk w wymuszaniu dostępu warunkowego. Takie proaktywne i zautomatyzowane podejście zapewnia, że zasady dostępu warunkowego pozostają zgodne z celami zabezpieczeń organizacji i wymaganiami dotyczącymi zgodności. Sugestie agenta są takie same jak inne sugestie dotyczące zasad, z tą różnicą, że usługa Intune udostępnia część sygnału agentowi.

Sugestie dotyczące konfiguracji agentów dla scenariuszy usługi Intune obejmują określone grupy użytkowników i platformy (iOS lub Android). Na przykład agent identyfikuje aktywne zasady ochrony aplikacji usługi Intune przeznaczone dla grupy "Finanse", ale określa, że nie ma wystarczających zasad dostępu warunkowego, które wymuszają ochronę aplikacji. Agent tworzy zasady tylko dla raportów, które wymagają od użytkowników dostępu do zasobów tylko za pośrednictwem zgodnych aplikacji na urządzeniach z systemem iOS.

Aby zidentyfikować zasady zgodności urządzeń i ochrony aplikacji w usłudze Intune, agent musi działać jako administrator globalny i administrator dostępu warunkowego oraz czytelnik globalny. Administrator dostępu warunkowego nie jest samodzielnie wystarczający, aby agent mógł wygenerować rekomendacje dotyczące usługi Intune.

Globalna integracja zabezpieczonego dostępu

Microsoft Entra Internet Access i Microsoft Entra Private Access (zbiorczo znany jako globalny bezpieczny dostęp) integrują się z agentem optymalizacji dostępu warunkowego, aby udostępnić sugestie specyficzne dla zasad dostępu do sieci organizacji. Sugestia : Włącz nowe zasady, aby wymusić wymagania dostępu do sieci Global Secure Access, pomaga dostosować zasady Global Secure Access, które obejmują lokalizacje sieciowe i chronione aplikacje.

Dzięki tej integracji agent identyfikuje użytkowników lub grupy, które nie są objęte zasadami dostępu warunkowego, aby wymagać dostępu do zasobów firmy tylko za pośrednictwem zatwierdzonych globalnych kanałów bezpiecznego dostępu. Te zasady wymagają od użytkowników łączenia się z zasobami firmowymi przy użyciu bezpiecznej sieci globalnego bezpiecznego dostępu organizacji przed uzyskaniem dostępu do aplikacji i danych firmowych. Użytkownicy łączący się z niezarządzanych lub niezaufanych sieci są monitowani o użycie klienta globalnego bezpiecznego dostępu lub bramy internetowej. Możesz przejrzeć dzienniki logowania, aby zweryfikować zgodne połączenia.

Usuwanie agenta

Jeśli nie chcesz już używać agenta optymalizacji dostępu warunkowego, wybierz pozycję Usuń agenta w górnej części okna agenta. Istniejące dane (działanie agenta, sugestie i metryki) są usuwane, ale wszystkie zasady utworzone lub zaktualizowane na podstawie sugestii agenta pozostają nienaruszone. Wcześniej zastosowane sugestie pozostają niezmienione, dzięki czemu można nadal używać zasad utworzonych lub zmodyfikowanych przez agenta.

Przekazywanie opinii

Użyj przycisku Przekaż opinię firmy Microsoft w górnej części okna agenta, aby przekazać opinię firmie Microsoft na temat agenta.

FAQs

Kiedy należy używać agenta optymalizacji dostępu warunkowego, a kiedy czatu Copilot?

Obie funkcje zapewniają różne szczegółowe informacje na temat zasad dostępu warunkowego. Poniższa tabela zawiera porównanie dwóch funkcji:

| Scenario | Agent optymalizacji dostępu warunkowego | Czat Współpilota |

|---|---|---|

| Scenariusze ogólne | ||

| Wykorzystanie konfiguracji specyficznej dla najemcy | ✅ | |

| Zaawansowane rozumowanie | ✅ | |

| Szczegółowe informacje na żądanie | ✅ | |

| Interaktywne rozwiązywanie problemów | ✅ | |

| Ciągła ocena zasad | ✅ | |

| Sugestie dotyczące automatycznych ulepszeń | ✅ | |

| Uzyskaj wskazówki dotyczące najlepszych praktyk i konfiguracji centrum autoryzacji. | ✅ | ✅ |

| Konkretne scenariusze | ||

| Proaktywne identyfikowanie niechronionych użytkowników lub aplikacji | ✅ | |

| Wymuś uwierzytelnianie wieloskładnikowe i inne podstawowe metody kontroli dla wszystkich użytkowników | ✅ | |

| Ciągłe monitorowanie i optymalizacja polityk urzędu certyfikacji | ✅ | |

| Zmiany zasad jednym kliknięciem | ✅ | |

| Przejrzyj istniejące zasady i przydziały władzy certyfikacji (Czy zasady mają zastosowanie do Alicji?) | ✅ | ✅ |

| Rozwiązywanie problemów z dostępem użytkownika (dlaczego Alicja została poproszona o uwierzytelnianie wieloskładnikowe?) | ✅ |

Aktywowano agenta, ale w stanie działania jest wyświetlany komunikat "Niepowodzenie". Co się dzieje?

Możliwe, że agent został włączony przed programem Microsoft Ignite 2025 przy użyciu konta wymagającego aktywacji roli za pomocą usługi Privileged Identity Management (PIM). Dlatego gdy agent próbował uruchomić, zakończył się niepowodzeniem, ponieważ konto nie ma wymaganych uprawnień w tym czasie. Agenci optymalizacji dostępu warunkowego, którzy zostali włączeni po 17 listopada 2025 r., nie korzystają już z tożsamości użytkownika, który aktywował agenta.

Ten problem można rozwiązać, migrując do korzystania z identyfikatora programu Microsoft Entra Agent. Wybierz pozycję Utwórz tożsamość agenta z komunikatu baneru na stronie agenta lub sekcji Tożsamość i uprawnienia w ustawieniach agenta.