Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Agent optymalizacji dostępu warunkowego pomaga organizacjom zwiększyć poziom zabezpieczeń, analizując zasady dostępu warunkowego pod kątem luk, nakładających się i wyjątków. Ponieważ dostęp warunkowy staje się centralnym składnikiem strategii Zero Trust organizacji, możliwości agenta muszą być konfigurowalne w celu spełnienia unikatowych potrzeb organizacji.

Ustawienia agenta opisane w tym artykule obejmują standardowe opcje, takie jak wyzwalacze, powiadomienia i zakres. Jednak ustawienia obejmują również zaawansowane opcje, takie jak instrukcje niestandardowe, integracje usługi Intune i uprawnienia.

Ważne

Integracja usługi ServiceNow i możliwość przekazywania plików w agencie optymalizacji dostępu warunkowego są obecnie dostępne w wersji zapoznawczej. Te informacje odnoszą się do produktu w wersji wstępnej, który może zostać znacząco zmodyfikowany przed wydaniem. Firma Microsoft nie udziela żadnych gwarancji, wyrażonych ani domniemanych, w odniesieniu do podanych tutaj informacji.

Jak skonfigurować ustawienia agenta

Dostęp do ustawień można uzyskać z dwóch miejsc w centrum administracyjnym firmy Microsoft Entra:

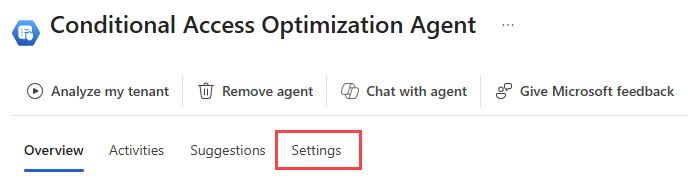

- Z Agentów>Agent optymalizacji dostępu warunkowego>Ustawienia.

- W obszarze Dostęp warunkowy> wybierz kartę Agent optymalizacji dostępu warunkowego w obszarze Podsumowanie zasad>Ustawienia.

Wybierz kategorię z menu po lewej stronie, aby przejść przez wszystkie ustawienia. Po wprowadzeniu jakichkolwiek zmian wybierz przycisk Zapisz w dolnej części strony.

Wyzwalacz

Agent jest skonfigurowany do uruchamiania co 24 godziny na podstawie tego, kiedy został początkowo skonfigurowany. Agent można uruchomić ręcznie w dowolnym momencie.

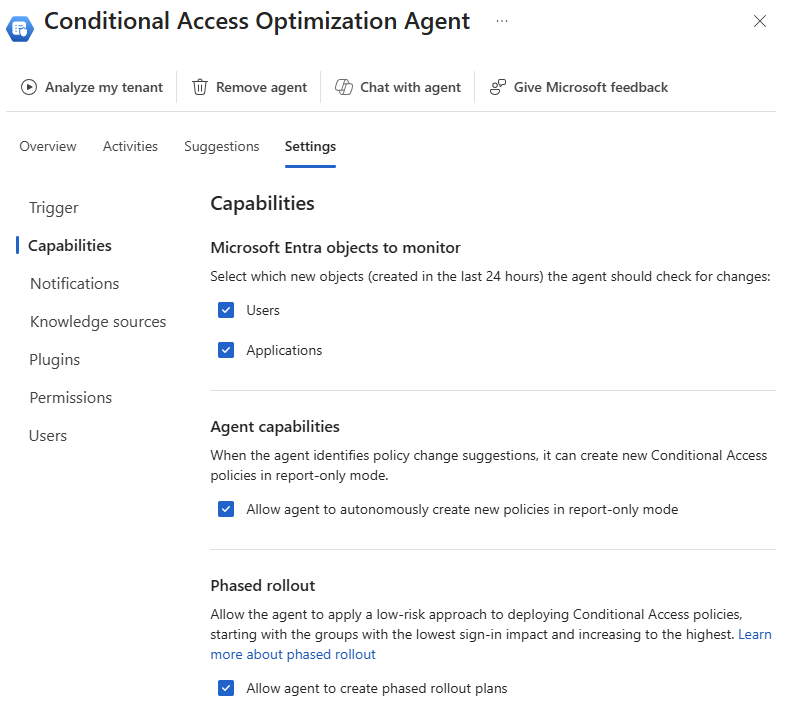

Capabilities

Kategoria Możliwości zawiera ważne ustawienia, które należy przejrzeć.

- Obiekty firmy Microsoft Entra do monitorowania: użyj pól wyboru, aby określić, co agent powinien monitorować podczas wprowadzania zaleceń dotyczących zasad. Domyślnie agent szuka zarówno nowych użytkowników, jak i aplikacji w kontekście najemcy, analizując poprzedni okres 24 godzin.

- Możliwości agenta: domyślnie agent optymalizacji dostępu warunkowego może tworzyć nowe zasady w trybie tylko do raportów. To ustawienie można zmienić, aby administrator musiał zatwierdzić nowe zasady przed jego utworzeniem. Polityka jest nadal tworzona w trybie tylko raportowania, ale tylko po zatwierdzeniu przez administratora. Po przejrzeniu wpływu zasad można włączyć zasady bezpośrednio z poziomu środowiska agenta lub dostępu warunkowego.

- Wdrożenie etapowe: gdy agent tworzy nowe zasady w trybie tylko do raportowania i że zasady spełniają kryteria wdrożenia etapowego, zasady są wdrażane w fazach, dzięki czemu można monitorować efekt nowych zasad. Wdrożenie etapowe jest domyślnie włączone. Aby uzyskać więcej informacji, zobacz Wdrażanie etapowe agenta optymalizacji dostępu warunkowego.

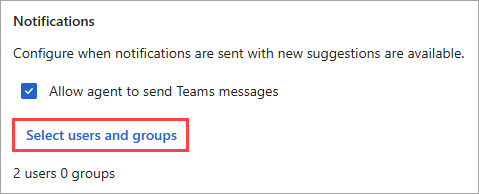

Notifications

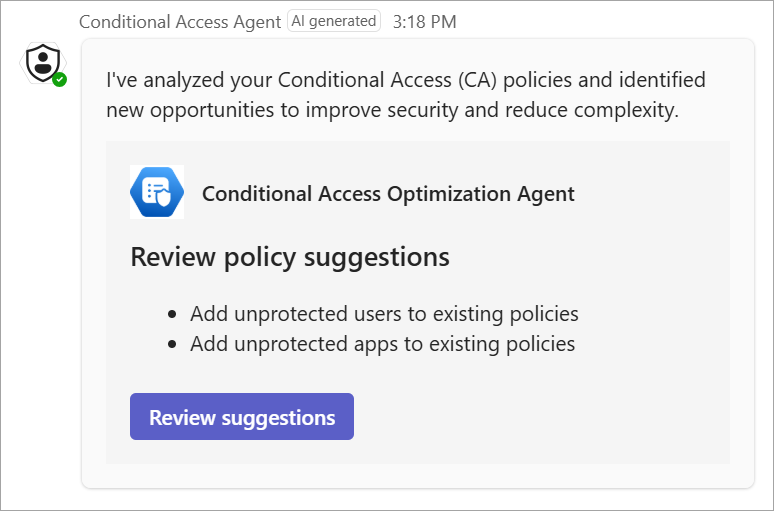

Agent optymalizacji dostępu warunkowego może wysyłać powiadomienia za pośrednictwem usługi Microsoft Teams do wybranego zestawu adresatów. Dzięki aplikacji agenta dostępu warunkowego w usłudze Microsoft Teams adresaci otrzymują powiadomienia bezpośrednio na czacie usługi Teams, gdy agent wyświetla nową sugestię.

Aby dodać aplikację agenta do usługi Microsoft Teams:

W aplikacji Microsoft Teams wybierz pozycję Aplikacje z menu nawigacji po lewej stronie i wyszukaj i wybierz agenta dostępu warunkowego.

Wybierz przycisk Dodaj , a następnie wybierz przycisk Otwórz , aby otworzyć aplikację.

Aby ułatwić dostęp do aplikacji, kliknij prawym przyciskiem myszy ikonę aplikacji w menu nawigacyjnym po lewej i wybierz Przypnij.

Aby skonfigurować powiadomienia w ustawieniach agenta optymalizacji dostępu warunkowego:

W ustawieniach agenta optymalizacji dostępu warunkowego wybierz link Wybierz użytkowników i grupy .

Wybierz użytkowników lub grupy, które chcesz otrzymywać powiadomienia, a następnie wybierz przycisk Wybierz .

W dolnej części strony Ustawienia głównej wybierz przycisk Zapisz .

Możesz wybrać maksymalnie 10 adresatów, aby otrzymywać powiadomienia. Możesz wybrać grupę, aby otrzymywać powiadomienia, ale członkostwo tej grupy nie może przekraczać 10 użytkowników. Jeśli wybierzesz grupę, która ma mniej niż 10 użytkowników, ale więcej zostanie dodanych później, grupa nie otrzyma już powiadomień. Podobnie powiadomienia mogą być wysyłane tylko do pięciu obiektów, takich jak kombinacja poszczególnych użytkowników lub grup. Aby przestać otrzymywać powiadomienia, usuń obiekt użytkownika lub grupę, do której należysz, z listy adresata.

W tej chwili komunikacja agenta jest jednokierunkowa, co oznacza, że można otrzymywać powiadomienia, ale nie można na nie odpowiadać w Microsoft Teams. Aby wykonać działania dotyczące sugestii, wybierz pozycję Przejrzyj sugestię z czatu, aby otworzyć agenta optymalizacji dostępu warunkowego w centrum administracyjnym firmy Microsoft Entra.

Źródła wiedzy

Agent optymalizacji dostępu warunkowego może korzystać z dwóch różnych źródeł wiedzy, aby dostarczać sugestie dostosowane do unikalnej konfiguracji organizacji.

Instrukcje niestandardowe

Zasady można dostosować do własnych potrzeb, używając opcjonalnego pola Instrukcje niestandardowe . To ustawienie umożliwia podanie polecenia do agenta podczas jego działania. Te instrukcje mogą służyć do:

- Dołączanie lub wykluczanie określonych użytkowników, grup i ról

- Wyklucz obiekty z rozważenia przez agenta lub dodania ich do zasad dostępu warunkowego

- Zastosuj wyjątki do określonych zasad, takich jak wykluczenie określonej grupy z zasad, wymaganie uwierzytelniania wieloskładnikowego lub wymaganie zasad zarządzania aplikacjami mobilnymi.

Możesz wprowadzić nazwę lub identyfikator obiektu w instrukcjach niestandardowych. Obie wartości są weryfikowane. Jeśli dodasz nazwę grupy, identyfikator obiektu dla tej grupy zostanie automatycznie dodany w Twoim imieniu. Przykładowe instrukcje niestandardowe:

- "Wyklucz użytkowników w grupie "Break Glass" z dowolnych zasad, które wymagają uwierzytelniania wieloskładnikowego.

- Wyklucz użytkownika z identyfikatorem obiektu dddddddd-3333-4444-5555-eeeeeeeeeeee ze wszystkich zasad

Typowym scenariuszem, który należy wziąć pod uwagę, jest to, że organizacja ma wielu użytkowników-gości, których nie chcesz, aby agent zasugerował dodanie do standardowych zasad dostępu warunkowego. Jeśli agent jest uruchomiony i widzi nowych użytkowników-gości, którzy nie są objęci zalecanymi zasadami, jednostki SCU są wykorzystywane na sugerowanie objęcia tych użytkowników-gości zasadami, które nie są konieczne. Aby zapobiec uwzględnianiu użytkowników-gości przez agenta:

- Utwórz grupę dynamiczną o nazwie "Goście", gdzie

(user.userType -eq "guest"). - Dodaj niestandardową instrukcję na podstawie Twoich potrzeb.

- Wyklucz grupę "Goście" z rozważań agenta.

- "Wyklucz grupę "Goście" z dowolnych zasad zarządzania aplikacjami mobilnymi.

Aby uzyskać więcej informacji na temat używania instrukcji niestandardowych, zapoznaj się z poniższym filmem wideo.

Niektóre treści w filmie wideo, takie jak elementy interfejsu użytkownika, mogą ulec zmianie, ponieważ agent jest często aktualizowany.

Pliki (wersja zapoznawcza)

Agent optymalizacji dostępu warunkowego zawiera mechanizm zapewniający szczegółowe instrukcje dotyczące organizacji. Te instrukcje mogą zawierać informacje, takie jak konwencje nazewnictwa zasad dostępu warunkowego, unikatowe procedury i struktura organizacyjna, dzięki czemu sugestie agenta są jeszcze bardziej istotne dla danego środowiska. Te przekazane pliki tworzą bazę wiedzy dla agenta. Aby uzyskać więcej informacji, zobacz Baza wiedzy agenta optymalizacji dostępu warunkowego.

Ważne

Dane pozostają w agencie i nie są używane do trenowania modelu.

Aby dodać plik do bazy wiedzy:

- Przejdź do agenta optymalizacji dostępu warunkowego>ustawień>plików.

- Wybierz przycisk Przekaż.

- Przeciągnij i upuść plik do otwartego panelu lub wybierz opcję Prześlij plik, aby przejść do pliku na komputerze.

Agent przetwarza plik i analizuje go, aby upewnić się, że zawiera niezbędne informacje.

Wtyczki

Oprócz wbudowanych integracji Intune i Global Secure Access, agent optymalizacji dostępu warunkowego zapewnia również integracje zewnętrzne, aby ułatwić integrację z istniejącymi przepływami pracy.

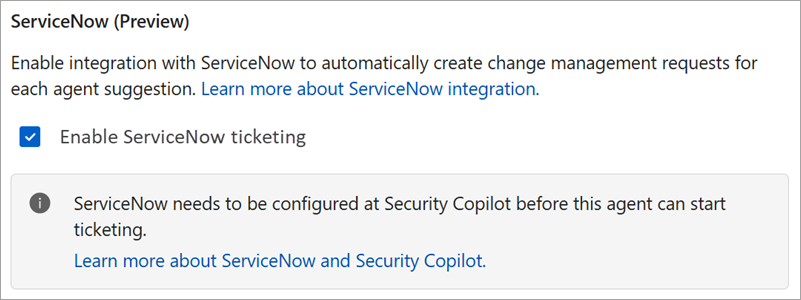

Integracja z usługą ServiceNow (wersja zapoznawcza)

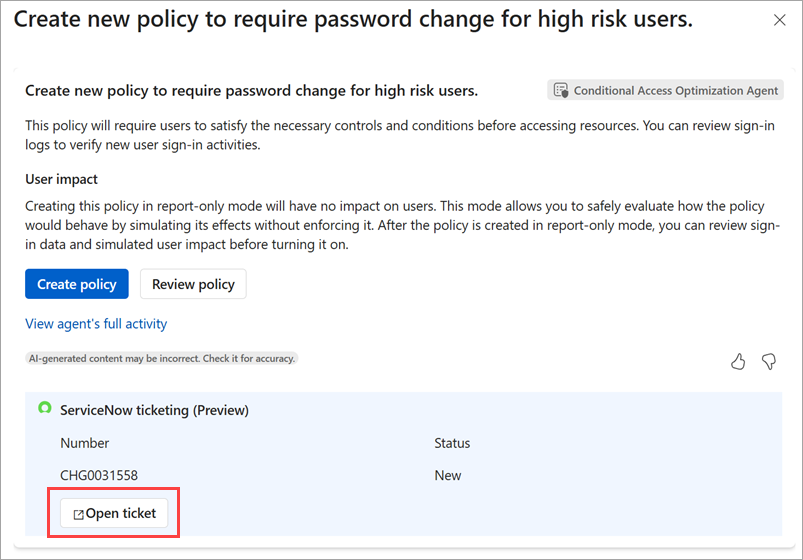

Organizacje korzystające z wtyczki ServiceNow dla rozwiązania Security Copilot mogą teraz mieć agenta optymalizacji dostępu warunkowego do tworzenia żądań zmian usługi ServiceNow dla każdej nowej sugestii wygenerowanej przez agenta. Ta funkcja umożliwia zespołom IT i zespołom ds. zabezpieczeń śledzenie, przeglądanie i odrzucanie sugestii agentów w istniejących przepływach pracy usługi ServiceNow. Obecnie obsługiwane są tylko żądania zmiany (CHG).

Aby korzystać z integracji z usługą ServiceNow, organizacja musi mieć skonfigurowaną wtyczkę ServiceNow .

Po włączeniu wtyczki ServiceNow w ustawieniach agenta optymalizacji dostępu warunkowego każda nowa sugestia agenta tworzy żądanie zmiany usługi ServiceNow. Żądanie zmiany zawiera szczegółowe informacje o sugestii, takie jak typ zasad, użytkownicy lub grupy, których dotyczy problem, oraz uzasadnienie zalecenia. Integracja zapewnia również pętlę opinii: agent monitoruje stan żądania zmiany usługi ServiceNow i może automatycznie implementować zmianę po zatwierdzeniu żądania zmiany.

Permissions

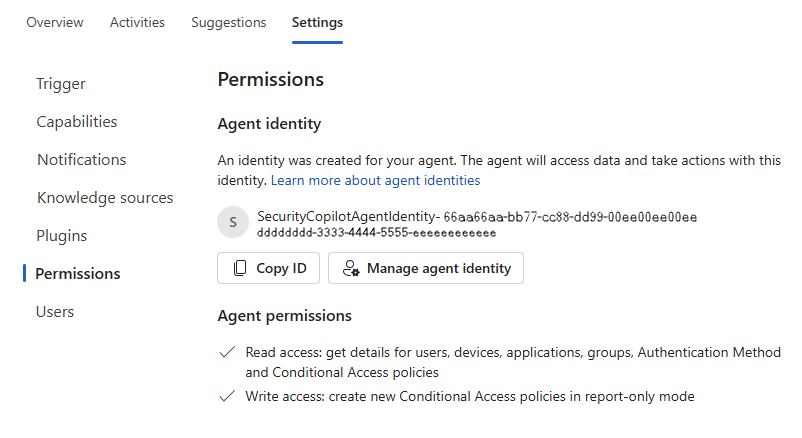

W tej sekcji ustawień agenta opisano tożsamość, w ramach której działa agent, oraz uprawnienia używane do działania.

Tożsamość agenta

Agent optymalizacji dostępu warunkowego obsługuje teraz identyfikator agenta Entra firmy Microsoft, dzięki czemu agent może działać w ramach własnej tożsamości, a nie tożsamości określonego użytkownika. Ta funkcja zwiększa bezpieczeństwo, upraszcza zarządzanie i zapewnia większą elastyczność.

Wybierz pozycję Zarządzaj tożsamością agenta , aby wyświetlić szczegóły agenta w identyfikatorze microsoft Entra Agent.

- Nowe instalacje agenta domyślnie używają tożsamości agenta.

- Istniejące instalacje mogą w dowolnym momencie przełączać się z kontekstu użytkownika w celu uruchamiania w ramach tożsamości agenta.

- Ta zmiana nie ma wpływu na raportowanie ani analizę.

- Nie ma to wpływu na istniejące zasady i zalecenia.

- Klienci nie mogą wrócić do poprzedniego kontekstu użytkownika.

- Administratorzy z rolą Administrator zabezpieczeń mogą wprowadzić tę zmianę. Wybierz pozycję Utwórz tożsamość agenta z komunikatu baneru na stronie agenta lub sekcji Tożsamość i uprawnienia w ustawieniach agenta.

Włączenie i użycie agenta optymalizacji dostępu warunkowego wymaga również ról Security Copilot. Administrator zabezpieczeń domyślnie ma dostęp do rozwiązania Security Copilot. Można przypisać administratorów dostępu warunkowego z dostępem do funkcji Security Copilot. Ta autoryzacja zapewnia administratorom dostępu warunkowego możliwość korzystania z agenta. Aby uzyskać więcej informacji, zobacz Przypisywanie dostępu dla Copilota Zabezpieczeń.

Uprawnienia agenta

Tożsamość agenta posiada następujące uprawnienia do realizacji swoich zadań. Te uprawnienia są przypisywane automatycznie podczas tworzenia tożsamości agenta.

AuditLog.Read.AllCustomSecAttributeAssignment.Read.AllDeviceManagementApps.Read.AllDeviceManagementConfiguration.Read.AllGroupMember.Read.AllLicenseAssignment.Read.AllNetworkAccess.Read.AllPolicy.Create.ConditionalAccessROPolicy.Read.AllRoleManagement.Read.DirectoryUser.Read.All

Użytkownicy

Agent optymalizacji dostępu warunkowego używa kontroli dostępu opartej na rolach do korzystania z agenta. Najmniej uprzywilejowaną rolą wymaganą do korzystania z agenta jest administrator dostępu warunkowego.