Zarządzanie opieką – najlepsze praktyki projektowania i kwestie wymagające rozważenia

Omówienie

Microsoft Cloud for Healthcare obejmuje rozwiązania takie jak aplikacja Care Management, które są oparte na możliwościach Microsoft Dynamics 365, Microsoft 365, Microsoft Azure i Microsoft Power Platform.

Profil pacjenta w ramach rozwiązania wymaga starannego planowania i strategicznego wdrożenia. W tym przewodniku omówimy najlepsze praktyki i kluczowe kwestie dotyczące projektowania bogatego profilu pacjenta. Postępując zgodnie z tymi wytycznymi, wdrażający mogą uwolnić pełny potencjał rozwiązania Microsoft Cloud for Healthcare oraz zmniejsza ryzyko błędów i przeoczeń podczas procesu projektowania i rozwoju, ponieważ zapewnia jasny zestaw wytycznych, których należy przestrzegać.

Względy projektowe dotyczące profili pacjentów, planów opieki i zespołów opiekuńczych

Scenariusz ujednoliconego profilu pacjenta na platformie Microsoft Cloud for Healthcare zapewnia szpitalom 360-stopniową perspektywę pacjenta, aby umożliwić bardziej aktywną interakcję z planami opieki i zespołami opiekuńczymi. Rozwiązanie obejmuje administrację, ludzi (pacjentów i lekarzy), organizacje i lokalizacje, plany opieki, działania w ramach planu opieki, cele planu opieki i szablony. W tej sekcji znajdują się uwagi dotyczące konfiguracji każdej z tych zakładek.

Konfigurowanie ludzi (pacjentów i lekarzy)

Profil pacjenta jest podstawą procesu identyfikacji i przeglądu wszystkich planów i procedur, które będą miały zastosowanie. Można je przeglądać na różne sposoby za pomocą aplikacji do zarządzania opieką lub ujednoliconego widoku pacjenta. Poniżej opisano niektóre obszary, w których można przeglądać i edytować informacje o pacjencie:

- Aplikacja do zarządzania opieką, ludzie: pacjenci i lekarze.

- Komunikuj się ze swoimi pacjentami, korzystając z czatu i połączeń głosowych Microsoft Teams za pomocą Centrum obsługi pacjenta.

- Karty wyników analiz pacjenta dostarczają informacji o pacjentach w odpowiednim kontekście.

- Ujednolicony widok pacjenta wyświetla dane pacjenta w aplikacjach opartych na modelu Dynamics 365, w tym informacje demograficzne i dane kliniczne.

Konfigurowanie planów opieki, celów planu opieki i szablonów

- W kategorii aplikacji Menedżer opieki możesz tworzyć i zarządzać planami opieki nad pacjentem, działaniami planu opieki i celami planu opieki. Plany zarządzania opieką, cele i szablony

- Aby zapoznać się z ulepszonym planem opieki, przejdź do ulepszonego planu opieki

Rozszerzanie aplikacji Zarządzanie opieką

Jeśli wymagań funkcjonalnych nie można spełnić przy zastosowaniu podejścia opartego na konfiguracji i małej ilości kodu, każdą warstwę komponentów tworzącą warstwę architektury rozwiązania można rozszerzyć, stosując poniższe rozważania i zalecenia projektowe.

Rozszerzenie modelu danych

- Rozwiązanie zarządzane: model danych usługi Microsoft Cloud for Healthcare zostanie zainstalowany jako rozwiązanie zarządzane. W celu zapewnienia przyszłej kompatybilności i uniknięcia problemów z segmentacją rozwiązań sugeruje się;

- Tworzenie nowych elementów danych, gdy zachodzi potrzeba zmiany istniejących zarządzanych elementów danych.

- Dodaj tylko te składniki rozwiązania, które są nowe lub zmienione. Nie należy wybierać opcji Dodaj wszystkie zasoby podczas dodawania istniejącej encji do rozwiązania niestandardowego.

- Nowe elementy danych: możesz dodawać nowe pola do istniejących tabel i tworzyć nowe tabele w celu rozszerzenia modelu danych. Należy rozważyć rezygnację z zmiany istniejących typów danych pól, ale nadal można dodawać nowe opcje do istniejących zestawów opcji, takie jak kategorie i typy, lub zwiększać długość pól tekstowych. Dostęp do szczegółów modelu danych znajdziesz tutaj.

- Polimorficzne relacje: branżowy model danych obejmuje polimorficzne relacje, takie jak te znajdujące się w tabeli Grupy, co wymaga wielu wyszukiwań. Obecnie nie ma żadnych ograniczeń ograniczających możliwość rozszerzania tych polimorficznych relacji. Należy jednak pamiętać, że takie rozszerzenia mogą mieć wpływ na możliwość aktualizacji i nie są zalecane.

- Klucz integracji: użyj pola klucza integracji w tabelach, aby umożliwić śledzenie i mapowanie do systemów głównych.

- Tabele referencyjne: dane referencyjne to dane używane do klasyfikowania lub kategoryzowania innych danych. Zwykle mają one charakter statyczny lub zmieniają się powoli w czasie.

Rozszerzenie interfejsu użytkownika

Instytucje opieki zdrowotnej mogą chcieć wprowadzić elementy danych i alerty czasu rzeczywistego z istniejącego systemu głównego, aby rozszerzyć istniejący profil pacjenta i uzupełnić potrzebę zapewnienia całościowego spojrzenia na pacjenta. Te rozszerzenia interfejsu użytkownika można opracować, korzystając z możliwości konfiguracji i dostosowywania PowerApps.

Nowe formularze i widoki Dynamics 365

W przypadku jakichkolwiek zmian w istniejących formularzach i widokach należy rozważyć niezmienianie ich bezpośrednio. Rozważ utworzenie klona istniejących rozwiązań i dokonaj pożądanych zmian, aby zmniejszyć ryzyko problemów związanych z segmentacją rozwiązań.

Kontrolki PCF

Struktura składników PowerApps component framework umożliwia deweloperom i twórcom aplikacji tworzenie składników kodu, które mogą być zagnieżdżone zarówno w aplikacjach opartych na modelu, jak i kanwy. Wykorzystuje TypeScript po stronie klienta do dostępu do danych i CSS do formatowania. Specyficznym zastosowaniem tego modelu jest prezentowanie klientom danych finansowych w ramach interfejsu profilu pacjenta. Takie podejście jest korzystne dla użytkowników połączonych za pośrednictwem urządzeń wspólnych domen i sieci korporacyjnych, ponieważ umożliwia integrację z interfejsami API przedsiębiorstwa bez wystawiania ich na działanie chmury publicznej. Dodatkowo eliminuje konieczność duplikowania danych do modelu danych usługi Microsoft Cloud for Healthcare.

Jednak rezygnacja z kopiowania danych do modelu danych ograniczy użycie niektórych wbudowanych kontroli i modeli przewidywania z analiz klienta. Aby zaradzić temu ograniczeniu, można rozważyć podejście hybrydowe, w którym dostęp w czasie rzeczywistym uzyskuje się poprzez kontrolki PCF, podczas gdy procedury synchronizacji danych nadal replikują dane do modelu danych na potrzeby innych scenariuszy.

Rozszerzenie zabezpieczeń

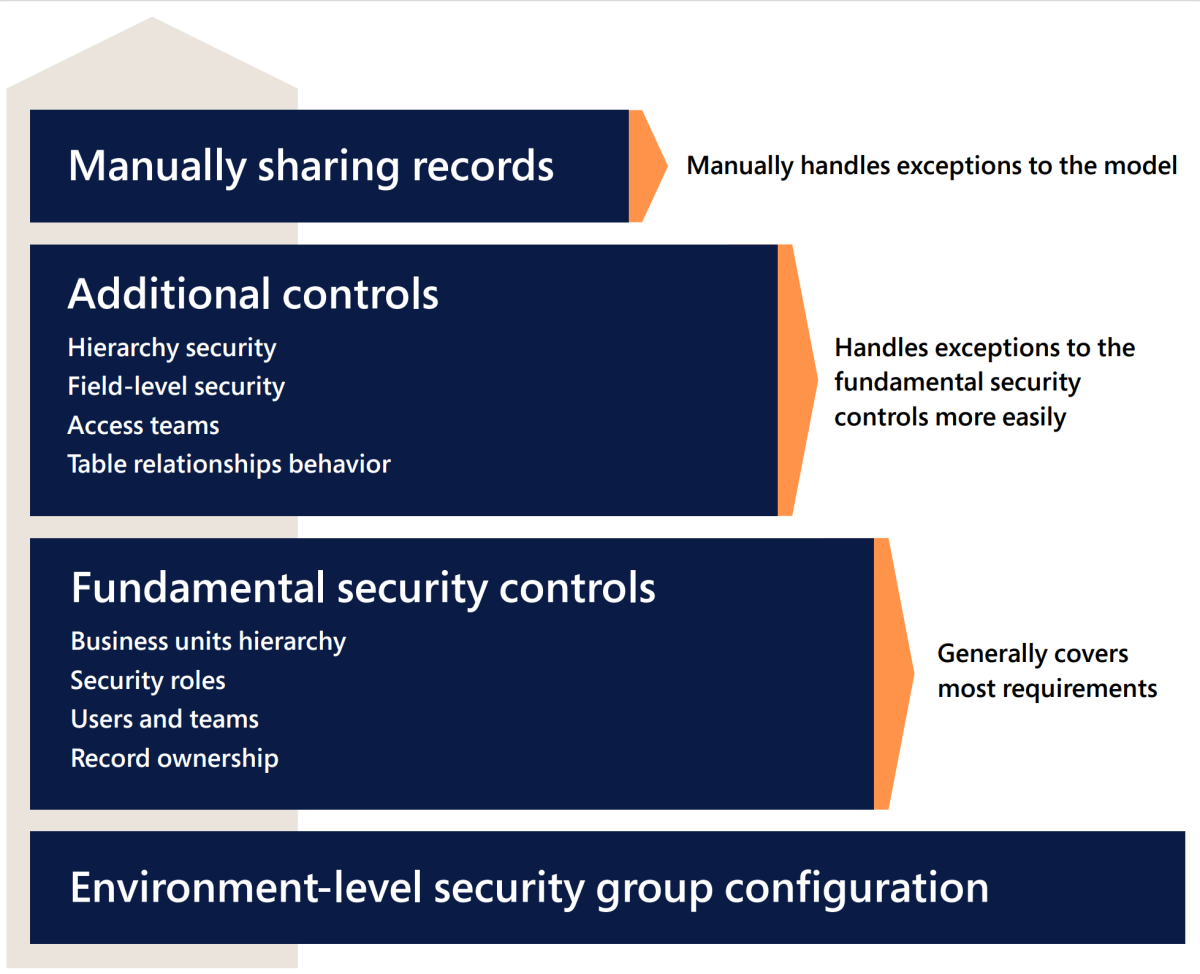

Usługa Microsoft Cloud for Healthcare korzysta z natywnych funkcji zabezpieczeń Dataverse opisanych szczegółowo tutaj. Zaleca się przyjęcie podejścia polegającego na pierwszej konfiguracji, jak pokazano poniżej, w celu zaprojektowania modelu zabezpieczeń z natywnymi składnikami zabezpieczeń w celu zastosowania tych reguł uprawnień.

Przestrzegaj najlepszych praktyk dotyczących bezpieczeństwa udostępnionych w Przewodniku wdrażania Dynamics 365 oraz poniższych dodatkowych praktyk.

- Dataverse Bezpieczeństwo projektuje się z myślą o właścicielu. Należy rozważyć nieprzypisywanie i nieudostępnianie zapisów poszczególnym użytkownikom. Zamiast tego rozważ przypisywanie i udostępnianie rekordów zespołom.

- Jeśli istnieje system rekordów obsługujący te reguły dostępu, rozważ wykonanie procesu synchronizacji wsadowej w celu przekształcenia modelu własności w model zabezpieczeń w aplikacji Dataverse.

- Aby Twój model bezpieczeństwa działał wydajnie, rozważ wykorzystanie własnych zespołów zamiast zespołów zajmujących się dostępem i wyeliminuj lub przynajmniej zoptymalizuj udostępnianie rekordów różnym zespołom.

Maskowanie danych i potrzeby bezpieczeństwa na poziomie pola

Instytucje z dziedziny ochrony zdrowia często stosują dodatkowe środki bezpieczeństwa w celu ochrony wrażliwych danych, takich jak numery ubezpieczenia społecznego (SSN), dane pacjentów, a czasami dane osobowe, takie jak numery telefonów komórkowych i adresy e-mail. Te środki bezpieczeństwa często obejmują ograniczanie dostępu określonym osobom, a nawet maskowanie wyświetlanych poufnych informacji.

Aby wdrożyć te wymagania bezpieczeństwa, można utworzyć nowe profile zabezpieczeń na poziomie pola, które określają uprawnienia do odczytu, aktualizacji i tworzenia dla określonych pól. Profile te można następnie przypisać do użytkowników lub zespołów, zapewniając im kontrolowany dostęp do wrażliwych danych.

Co więcej, jeśli istnieją dodatkowe wymagań zgodności wymagających maskowania danych, możesz to osiągnąć tworząc nową kolumnę PowerFX (wersję zapoznawczą) lub kolumnę obliczeniową. Ta nowa kolumna wygeneruje zamaskowaną wersję oryginalnych danych, zapewniając dodatkową warstwę ochrony danych.

Potrzeby automatyzacji bezpieczeństwa

Automatyzacja zabezpieczeń jest istotnym aspektem współczesnych organizacji, szczególnie w przypadku dużej liczby użytkowników i złożonych scenariuszy. W miarę powiększania się bazy użytkowników i ewolucji dynamiki organizacyjnej zapewnienie solidnych środków bezpieczeństwa staje się coraz większym wyzwaniem. Od dodawania nowych użytkowników po obsługę zmian ról, zespołów i jednostek biznesowych, po udostępnianie nowych środowisk i identyfikację administratorów systemów – każdy scenariusz wymaga szczególnej uwagi w celu ochrony wrażliwych danych i systemów krytycznych. W tym kontekście niezbędne okazuje się wdrożenie zautomatyzowanych protokołów bezpieczeństwa, usprawniających procesy, minimalizujących ryzyko i wzmacniających mechanizmy obronne organizacji przed potencjalnymi zagrożeniami. Dzięki automatyzacji zabezpieczeń firmy mogą skutecznie dostosowywać się do dynamicznych środowisk użytkowników i utrzymywać sprawne i bezpieczne środowisko, które chroni zarówno cenne zasoby, jak i prywatność użytkowników.

Poniżej przedstawiono kilka scenariuszy i podejść do wdrażania zabezpieczeń w zakresie autoryzacji i automatyzacji zadań.

| Scenariusz | Podejścia do implementacji zabezpieczeń |

|---|---|

| Kiedy w modelu bezpieczeństwa wprowadzane są nowe osoby | Każdą osobę powinna reprezentować rola zabezpieczeń w systemie Dynamics ze stosownymi uprawnieniami funkcjonalnymi. Skonfiguruj zespół grupowy w usłudze Dataverse dla każdej osoby i przypisz rola zabezpieczeń dla tej osoby. Skonfiguruj zespoły grupowe w Active Directory dla osób i korzystaj z gotowej integracji do zarządzania członkostwem użytkowników w zespołach grupowych w usłudze Dataverse. Wyeliminuj lub zminimalizuj przypisywanie ról bezpieczeństwa poszczególnym osobom. Zmień parametr dziedziczenia uprawnień członka tylko ról zabezpieczeń na Uprawnienia zespołowe, aby rekordy tworzone przez użytkowników miały zespół jako właściciela, nie pojedyncze osoby. |

| Po udostępnieniu nowych środowisk | Dla każdego środowiska usługi Dataverse należy utworzyć nową grupę zabezpieczeń, aby kontrolować i ograniczać dostęp użytkowników do określonych środowisk. W przeciwnym razie każdy, kto posiada licencję usługi Dataverse, zostanie utworzony jako użytkownik w środowisku. |

| Do aplikacji dodano nowych użytkowników lub niektórzy użytkownicy będą musieli zostać usunięci z aplikacji | Zamiast za każdym razem dodawać/usuwać użytkowników do każdego środowiska, można zastosować podejście grup zagnieżdżonych i dodać zespoły grupowe (np. grupę menedżerów relacji) jako elementy podrzędne do grupy zabezpieczeń środowiska (produkcja-ucp). Dzięki takiemu podejściu użytkownicy dodawani do zespołu grupowego dla określonej roli zostaną automatycznie dodani do środowiska jako użytkownicy i zostanie przypisana im rola. Podobnie, gdy użytkownicy zostaną usunięci z zespołu grupowego, zostaną również usunięci ze środowiska, jeśli nie należą do żadnego innego zespołu grupowego. |

| Gdy obecni użytkownicy zmieniają swój tytuł, rolę lub lokalizację, może to zmienić ich osobę. | Dynamiczny typ członkostwa w Microsoft Entra ID korzysta z reguł biznesowych do dynamicznego zarządzania członkostwem w grupie. Możesz użyć tego dynamicznego typu członkostwa, aby skonfigurować reguły biznesowe w celu zdefiniowania, którzy użytkownicy będą dodawani lub usuwani z zespołu grupowego utworzonego dla danej osoby. Ponieważ Dataverse obecnie obsługuje dynamiczny typ członkostwa, ci nowi lub usunięci członkowie będą automatycznie zsynchronizowani z zespołami grupowymi w usłudze Dataverse, a użytkownik otrzyma najnowszą rolę zabezpieczeń przypisaną do dostępu. |

| Podczas odłączania użytkowników | Tak jak powyżej, użyj dynamicznego typu członkostwa, aby dodać aktywnych użytkowników do grup. Każdy nieaktywny użytkownik zostanie automatycznie usunięty. Do usuwania można skorzystać z przepływów pracy cyklu życia, które można aktualizować i uruchamiać z poziomu portalu Azure lub Microsoft Graph API. |

| Kiedy zmieniają się struktury organizacji | Nie każda zmiana struktury organizacji może wpłynąć na bezpieczeństwo aplikacji. Zastanów się, jak zmieni się własność danych w oparciu o hierarchię własności jednostek biznesowych i odzwierciedl te zmiany w środowisku za pomocą zaktualizowanej konfiguracji jednostek biznesowych. |

| Gdy użytkownicy zmienili zespoły lub jednostki biznesowe, z którymi współpracują | Zaleca się używanie dynamicznego typu członkostwa i grupowanie zespołów podczas przypisywania ról zabezpieczeń zespołom, a także nieprzydzielanie ról zabezpieczeń bezpośrednio użytkownikom. W tym modelu zabezpieczeń zespoły zmieniające użytkowników nie będzie wymagać żadnej automatyzacji, aby odzwierciedlić zmianę, ponieważ autoryzacja będzie opierać się na członkostwie w zespołach grupowych. Jeśli jednostka biznesowa będzie musiała zostać zmieniona w profilu użytkownika, możesz utworzyć power automate, który będzie wyzwalany w przypadku zmiany jednostki biznesowej w systemach podstawowych i użyć akcji SetBusinessSystemUser, aby przenieść użytkownika do innej jednostki biznesowej. |

| Gdy użytkownicy zmieniają swoje stanowisko lub menedżera | Model zabezpieczeń hierarchii jest rozszerzeniem istniejących modeli zabezpieczeń , które korzystają z jednostek biznesowych, ról zabezpieczeń, udostępniania i zespołów. Jeśli zostanie to skonfigurowane w modelu bezpieczeństwa, upewnij się, że informacje o stanowisku i menedżerze w rekordzie użytkownika zostaną zaktualizowane |

Rozszerzenie analityki

Możesz rozszerzyć analitykę, tworząc niestandardowe dashboardy, wykresy i Power BI osadzone dashboardy w Dynamics 365, podobne do Panelu Populacji Pacjentów.

Dalsze szczegółowe wskazówki dotyczące rozszerzania możliwości analitycznych można znaleźć w artykule dotyczącym operacyjnego zbioru danych analitycznych.

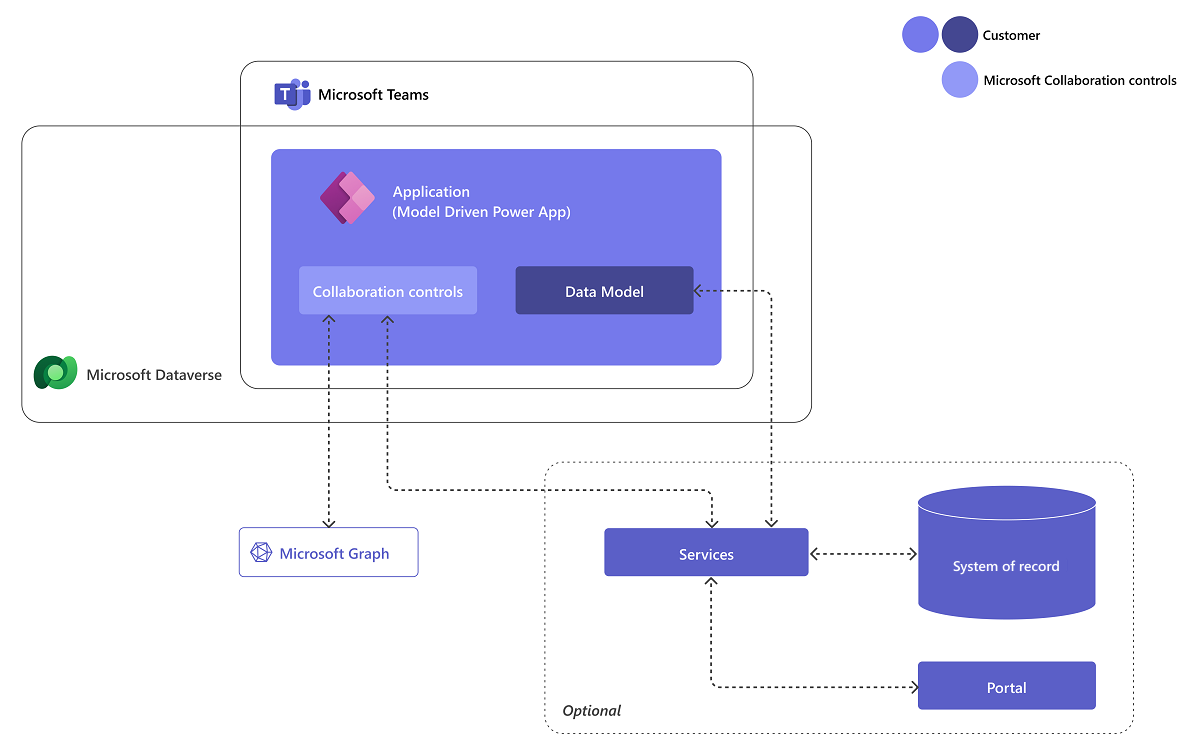

Rozszerzenie współpracy

Elementy sterujące współpracą (wersja zapoznawcza) pomagają tworzyć niestandardowe środowiska współpracy, które można udostępniać bezpośrednio w aplikacji Teams. Do wizyty można dołączyć na wiele sposobów, w zależności od preferencji osoby sprawującej opiekę. Na pulpicie nawigacyjnym i rekordach spotkań znajdują się przyciski umożliwiające opiekunowi dołączenie do spotkania. Aby uzyskać więcej informacji, zapoznaj się z Dostępem do wirtualnego spotkania.

Te kontrolki umożliwiają stosowanie Microsoft 365 oraz Microsoft Teams do zatwierdzeń, plików, spotkań, notatek i zadań, aby umożliwić kontekstową współpracę wokół procesów biznesowych.