Konfigurowanie wirtualnej sieci prywatnej dla aplikacji dla urządzeń z systemem iOS/iPadOS w usłudze Intune

W usłudze Microsoft Intune można tworzyć wirtualne sieci prywatne (VPN) przypisane do aplikacji i korzystać z nich. Ta funkcja jest nazywana siecią VPN dla aplikacji. Wybierasz aplikacje zarządzane, które mogą korzystać z sieci VPN na urządzeniach zarządzanych przez usługę Intune. W przypadku korzystania z sieci VPN dla aplikacji użytkownicy końcowi automatycznie łączą się za pośrednictwem sieci VPN i uzyskują dostęp do zasobów organizacji, takich jak dokumenty.

Ta funkcja ma zastosowanie do:

- System iOS 9 i nowsze

- System iPadOS 13.0 i nowsze

Zapoznaj się z dokumentacją dostawcy sieci VPN, aby sprawdzić, czy sieć VPN obsługuje sieć VPN dla aplikacji.

W tym artykule przedstawiono sposób tworzenia profilu sieci VPN dla aplikacji i przypisywania tego profilu do aplikacji. Wykonaj te kroki, aby utworzyć bezproblemowe środowisko sieci VPN dla aplikacji dla użytkowników końcowych. W przypadku większości sieci VPN, które obsługują sieć VPN dla aplikacji, użytkownik otwiera aplikację i automatycznie nawiązuje połączenie z siecią VPN.

Niektóre sieci VPN zezwalają na uwierzytelnianie nazwy użytkownika i hasła za pomocą sieci VPN dla aplikacji. Co oznacza, że użytkownicy muszą wprowadzić nazwę użytkownika i hasło, aby nawiązać połączenie z siecią VPN.

Ważna

- W systemie iOS/iPadOS sieć VPN dla aplikacji nie jest obsługiwana w przypadku profilów sieci VPN protokołu IKEv2.

Sieć VPN dla aplikacji za pomocą rozwiązania Microsoft Tunnel lub Zscaler

Rozwiązania Microsoft Tunnel i Zscaler Private Access (ZPA) integrują się z identyfikatorem Microsoft Entra na potrzeby uwierzytelniania. W przypadku korzystania z protokołu Tunnel lub ZPA nie są wymagane profile certyfikatów zaufanych ani certyfikatów SCEP ani PKCS (opisane w tym artykule).

Jeśli masz skonfigurowany profil sieci VPN dla aplikacji dla rozwiązania Zscaler, otwarcie jednej ze skojarzonych aplikacji nie spowoduje automatycznego nawiązania połączenia z usługą ZPA. Zamiast tego użytkownik musi zalogować się do aplikacji Zscaler. Następnie dostęp zdalny jest ograniczony do skojarzonych aplikacji.

Wymagania wstępne

Dostawca sieci VPN może mieć inne wymagania dotyczące sieci VPN dla aplikacji, takie jak określony sprzęt lub licencjonowanie. Przed skonfigurowaniem sieci VPN dla aplikacji w usłudze Intune należy zapoznać się z dokumentacją i spełnić te wymagania wstępne.

Wyeksportuj plik zaufanego certyfikatu

.cergłównego z serwera sieci VPN. Ten plik należy dodać do profilu zaufanego certyfikatu utworzonego w usłudze Intune, opisanego w tym artykule.Aby wyeksportować plik:

Na serwerze sieci VPN otwórz konsolę administracyjną.

Upewnij się, że serwer sieci VPN używa uwierzytelniania opartego na certyfikatach.

Wyeksportuj zaufany plik certyfikatu głównego. Ma

.cerrozszerzenie.Dodaj nazwę urzędu certyfikacji, który wystawił certyfikat na potrzeby uwierzytelniania na serwerze sieci VPN.

Jeśli urząd certyfikacji przedstawiony przez urządzenie jest zgodny z urzędem certyfikacji na liście Zaufany urząd certyfikacji na serwerze sieci VPN, serwer sieci VPN pomyślnie uwierzytelnia urządzenie.

Aby udowodnić swoją tożsamość, serwer sieci VPN przedstawia certyfikat, który musi zostać zaakceptowany bez monitu przez urządzenie. Aby potwierdzić automatyczne zatwierdzenie certyfikatu, należy utworzyć profil zaufanego certyfikatu w usłudze Intune (w tym artykule). Profil zaufanego certyfikatu usługi Intune musi zawierać certyfikat główny serwera sieci VPN (

.cerplik) wystawiony przez urząd certyfikacji.-

Aby utworzyć zasady, co najmniej zaloguj się do centrum administracyjnego usługi Microsoft Intune przy użyciu konta z wbudowaną rolą Policy and Profile Manager . Aby uzyskać więcej informacji na temat wbudowanych ról, przejdź do tematu Kontrola dostępu oparta na rolach dla usługi Microsoft Intune.

Krok 1. Tworzenie grupy dla użytkowników sieci VPN

Utwórz lub wybierz istniejącą grupę w usłudze Microsoft Entra ID. Ta grupa:

- Musi obejmować użytkowników lub urządzenia, które będą używać sieci VPN dla aplikacji.

- Otrzyma wszystkie utworzone zasady usługi Intune.

Aby uzyskać instrukcje tworzenia nowej grupy, przejdź do sekcji Dodawanie grup w celu organizowania użytkowników i urządzeń.

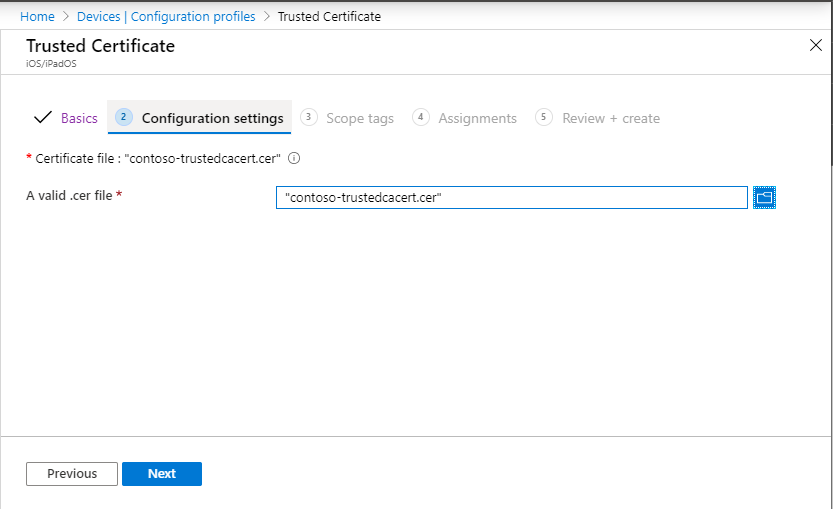

Krok 2. Tworzenie profilu zaufanego certyfikatu

Zaimportuj certyfikat główny serwera sieci VPN wystawiony przez urząd certyfikacji do profilu usługi Intune. Ten certyfikat główny to .cer plik wyeksportowany w obszarze Wymagania wstępne (w tym artykule). Profil zaufanego certyfikatu instruuje urządzenie z systemem iOS/iPadOS, aby automatycznie ufało urzędowi certyfikacji, który przedstawia serwer sieci VPN.

Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

Wybierz kolejno pozycje Urządzenia>Zarządzanie urządzeniami>Konfiguracja>Utwórz>Nowe zasady.

Wprowadź następujące właściwości:

- Platforma: wybierz pozycję iOS/iPadOS.

- Typ profilu: wybierz pozycję Zaufany certyfikat.

Wybierz pozycję Utwórz.

W obszarze Podstawy wprowadź następujące właściwości:

- Nazwa: wprowadź opisową nazwę profilu. Nadaj nazwę profilom, aby można było je później łatwo rozpoznać. Na przykład dobrą nazwą profilu jest profil sieci VPN zaufanego certyfikatu systemu iOS/iPadOS dla całej firmy.

- Opis: wprowadź opis profilu. To ustawienie jest opcjonalne, ale zalecane.

Wybierz pozycję Dalej.

W obszarze Ustawienia konfiguracji wybierz ikonę folderu i przejdź do certyfikatu sieci VPN (

.cerpliku) wyeksportowanego z konsoli administracyjnej sieci VPN.Wybierz pozycję Dalej i kontynuuj tworzenie profilu. Aby uzyskać więcej informacji, przejdź do tematu Tworzenie profilu sieci VPN.

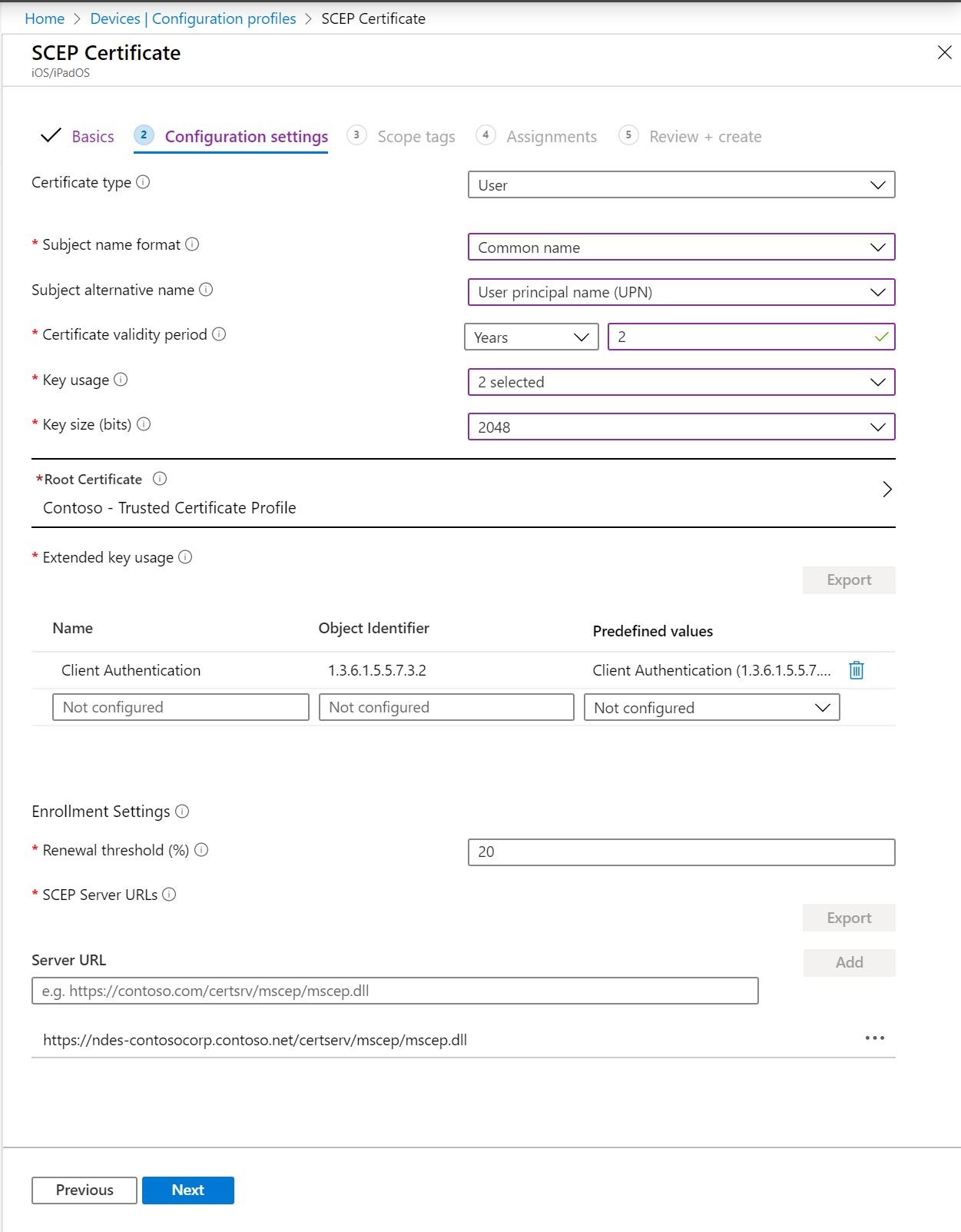

Krok 3. Tworzenie profilu certyfikatu SCEP lub PKCS

Profil zaufanego certyfikatu głównego utworzony w kroku 2 umożliwia urządzeniu automatyczne ufanie serwerowi sieci VPN.

W tym kroku utwórz profil certyfikatu SCEP lub PKCS w usłudze Intune. Certyfikat SCEP lub PKCS udostępnia poświadczenia z klienta sieci VPN systemu iOS/iPadOS do serwera sieci VPN. Certyfikat umożliwia urządzeniu dyskretne uwierzytelnianie bez monitowania o nazwę użytkownika i hasło.

Aby skonfigurować i przypisać certyfikat uwierzytelniania klienta w usłudze Intune, przejdź do jednego z następujących artykułów:

- Konfigurowanie infrastruktury do obsługi protokołu SCEP w usłudze Intune

- Konfigurowanie certyfikatów PKCS i zarządzanie nimi za pomocą usługi Intune

Pamiętaj, aby skonfigurować certyfikat na potrzeby uwierzytelniania klienta. Uwierzytelnianie klienta można ustawić bezpośrednio w profilach certyfikatów protokołu SCEP (rozszerzona lista> użycia kluczy Uwierzytelnianie klienta). W przypadku PKCS ustaw uwierzytelnianie klienta w szablonie certyfikatu w urzędzie certyfikacji.

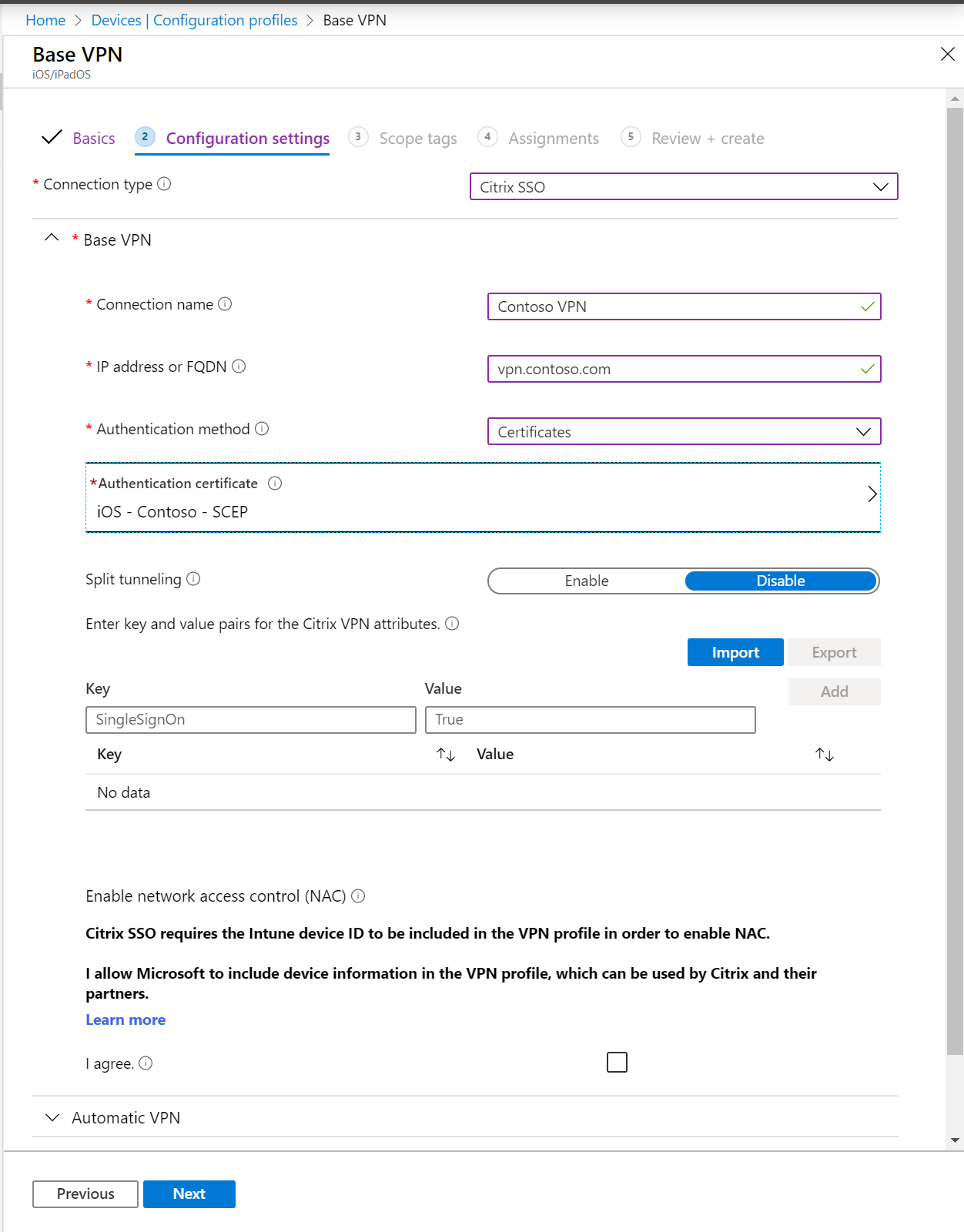

Krok 4. Tworzenie profilu sieci VPN dla aplikacji

Ten profil sieci VPN zawiera certyfikat SCEP lub PKCS, który zawiera poświadczenia klienta, informacje o połączeniu sieci VPN i flagę sieci VPN dla aplikacji, która włącza sieć VPN dla aplikacji używaną przez aplikację systemu iOS/iPadOS.

W centrum administracyjnym usługi Microsoft Intune wybierz pozycję Urządzenia>Zarządzaj urządzeniami>Konfiguracja>Utwórz>nowe zasady.

Wprowadź następujące właściwości i wybierz pozycję Utwórz:

- Platforma: wybierz pozycję iOS/iPadOS.

- Typ profilu: wybierz pozycję VPN.

W obszarze Podstawy wprowadź następujące właściwości:

- Nazwa: wprowadź opisową nazwę profilu niestandardowego. Nadaj nazwę profilom, aby można było je później łatwo rozpoznać. Na przykład dobra nazwa profilu to profil sieci VPN dla aplikacji dla systemu iOS/iPadOS dla aplikacji myApp.

- Opis: wprowadź opis profilu. To ustawienie jest opcjonalne, ale zalecane.

W obszarze Ustawienia konfiguracji skonfiguruj następujące ustawienia:

Typ połączenia: wybierz aplikację klienta sieci VPN.

Podstawowa sieć VPN: skonfiguruj ustawienia. Ustawienia sieci VPN systemu iOS/iPadOS opisują wszystkie ustawienia. W przypadku korzystania z sieci VPN dla aplikacji należy skonfigurować następujące właściwości zgodnie z listą:

- Metoda uwierzytelniania: wybierz pozycję Certyfikaty.

- Certyfikat uwierzytelniania: wybierz istniejący certyfikat > SCEP lub PKCS OK.

- Tunelowanie podzielone: wybierz pozycję Wyłącz , aby wymusić, aby cały ruch korzystał z tunelu VPN, gdy połączenie sieci VPN jest aktywne.

Aby uzyskać informacje na temat innych ustawień, przejdź do pozycji Ustawienia sieci VPN systemu iOS/iPadOS.

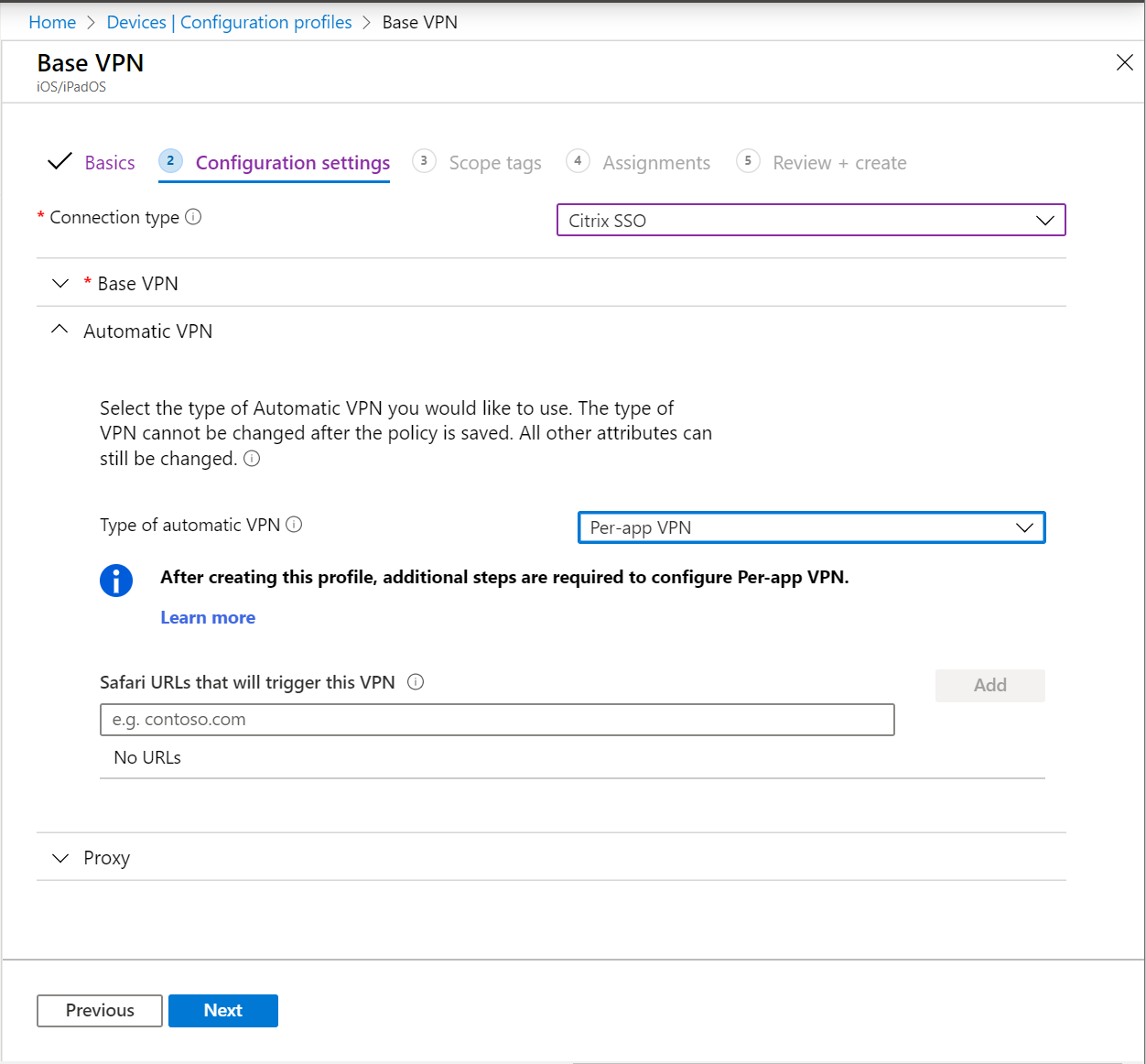

Automatyczna sieć VPN>Typ automatycznej sieci VPN>Sieć VPN dla aplikacji

Wybierz pozycję Dalej i kontynuuj tworzenie profilu. Aby uzyskać więcej informacji, przejdź do tematu Tworzenie profilu sieci VPN.

Krok 5. Kojarzenie aplikacji z profilem sieci VPN

Po dodaniu profilu sieci VPN skojarz aplikację i grupę Microsoft Entra z profilem.

W centrum administracyjnym usługi Microsoft Intune wybierz pozycję Aplikacje>Wszystkie aplikacje.

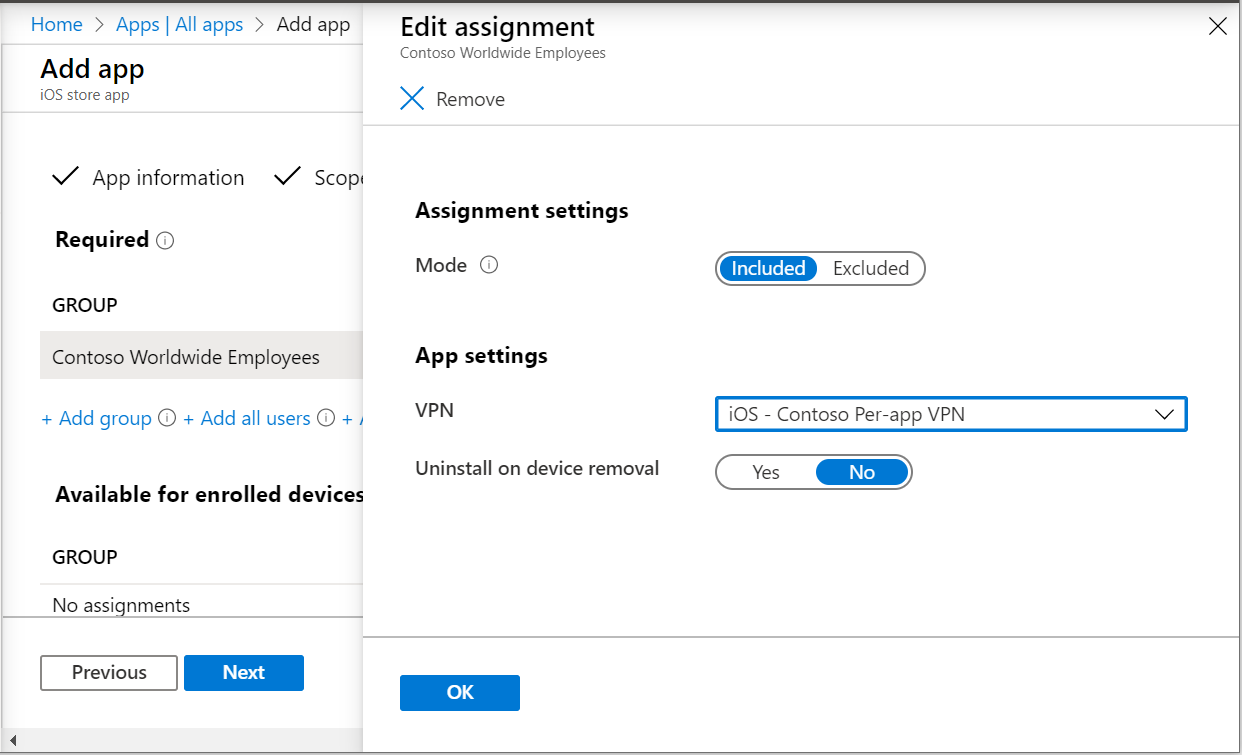

Wybierz aplikację z listy >Właściwości>PrzypisaniaEdytuj>.

Przejdź do sekcji Wymagane lub Dostępne dla zarejestrowanych urządzeń .

Wybierz pozycję Dodaj grupę> Wybierz utworzonągrupę (w tym artykule) > Wybierz.

W sieci VPN wybierz utworzony profil sieci VPN dla aplikacji (w tym artykule).

Wybierz przycisk OK>Zapisz.

Jeśli istnieją wszystkie następujące warunki, skojarzenie między aplikacją a profilem pozostaje do momentu, gdy użytkownik zażąda ponownej instalacji z aplikacji Portal firmy:

- Aplikacja została objęta dostępną intencją instalacji.

- Profil i aplikacja są przypisane do tej samej grupy.

- Użytkownik końcowy zażądał instalacji aplikacji w aplikacji Portal firmy. To żądanie powoduje zainstalowanie aplikacji i profilu na urządzeniu.

- Możesz usunąć lub zmienić konfigurację sieci VPN dla aplikacji z przypisania aplikacji.

Jeśli istnieją wszystkie następujące warunki, skojarzenie między aplikacją a profilem zostanie usunięte podczas następnego zaewidencjonowania urządzenia:

- Aplikacja została objęta wymaganą intencją instalacji.

- Profil i aplikacja są przypisane do tej samej grupy.

- Konfigurację sieci VPN dla aplikacji można usunąć z przypisania aplikacji.

Weryfikowanie połączenia na urządzeniu z systemem iOS/iPadOS

Po skonfigurowaniu sieci VPN dla aplikacji i skojarzeniu z aplikacją sprawdź, czy połączenie działa z urządzenia.

Przed podjęciem próby nawiązania połączenia

Upewnij się, że wdrożono wszystkie zasady opisane w tym artykule w tej samej grupie. W przeciwnym razie środowisko sieci VPN dla aplikacji nie będzie działać.

Jeśli używasz aplikacji Pulse Secure VPN lub niestandardowej aplikacji klienckiej sieci VPN, możesz użyć tunelowania warstwy aplikacji lub warstwy pakietów:

- W przypadku tunelowania w warstwie aplikacji ustaw wartość ProviderType na wartość app-proxy.

- W przypadku tunelowania w warstwie pakietów ustaw wartość ProviderType na packet-tunnel.

Zapoznaj się z dokumentacją dostawcy sieci VPN, aby upewnić się, że używasz poprawnej wartości.

Nawiązywanie połączenia przy użyciu sieci VPN dla aplikacji

Zweryfikuj środowisko bez dotyku, łącząc się bez konieczności wybierania sieci VPN lub wpisywania poświadczeń. Bezdotykowe środowisko oznacza:

- Urządzenie nie prosi o zaufanie do serwera sieci VPN. Co oznacza, że użytkownik nie widzi okna dialogowego Dynamiczne zaufanie .

- Użytkownik nie musi wprowadzać poświadczeń.

- Gdy użytkownik otworzy jedną ze skojarzonych aplikacji, urządzenie użytkownika jest połączone z siecią VPN.

Zasoby

- Aby przejrzeć ustawienia systemu iOS/iPadOS, przejdź do pozycji Ustawienia sieci VPN dla urządzeń z systemem iOS/iPadOS w usłudze Microsoft Intune.

- Aby dowiedzieć się więcej na temat ustawień sieci VPN i usługi Intune, przejdź do tematu Konfigurowanie ustawień sieci VPN w usłudze Microsoft Intune.