Konfigurowanie infrastruktury do obsługi protokołu SCEP za pomocą Intune

Ważna

Aby obsługiwać wymagania systemu Windows dotyczące silnego mapowania certyfikatów SCEP, które zostały wprowadzone i ogłoszone w KB5014754 od 10 maja 2022 r., wprowadziliśmy zmiany w Intune wystawiania certyfikatów SCEP dla nowych i odnowionych certyfikatów SCEP. Dzięki tym zmianom nowe lub odnowione certyfikaty Intune SCEP dla systemów iOS/iPadOS, macOS i Windows zawierają teraz następujący tag w polu Alternatywna nazwa podmiotu (SAN) certyfikatu:URL=tag:microsoft.com,2022-09-14:sid:<value>

Ten tag jest używany przez silne mapowanie w celu powiązania certyfikatu z określonym urządzeniem lub identyfikatorem SID użytkownika z identyfikatora Entra. Dzięki tej zmianie i wymaganiu mapowania identyfikatora SID z identyfikatora Entra:

- Certyfikaty urządzeń są obsługiwane w przypadku urządzeń przyłączonych hybrydowo do systemu Windows, gdy urządzenie ma identyfikator SID w identyfikatorze Entra, który został zsynchronizowany z lokalna usługa Active Directory.

- Certyfikaty użytkownika używają identyfikatora SID użytkownika z identyfikatora Entra zsynchronizowane z lokalna usługa Active Directory.

Urzędy certyfikacji, które nie obsługują tagu adresu URL w sieci SAN, mogą nie wystawiać certyfikatów. Serwery usług certyfikatów Microsoft Active Directory, które zainstalowały aktualizację z KB5014754 obsługują używanie tego tagu. Jeśli używasz urzędu certyfikacji innej firmy, skontaktuj się z dostawcą urzędu certyfikacji, aby upewnić się, że obsługuje ten format lub jak i kiedy ta pomoc techniczna zostanie dodana.

Aby uzyskać więcej informacji, zobacz Porada pomocy technicznej: Implementowanie silnego mapowania w certyfikatach Microsoft Intune — Microsoft Community Hub.

Intune obsługuje używanie protokołu SCEP (Simple Certificate Enrollment Protocol) do uwierzytelniania połączeń z aplikacjami i zasobami firmowymi. Protokół SCEP używa certyfikatu urzędu certyfikacji (CA) w celu zabezpieczenia wymiany komunikatów dla żądania podpisania certyfikatu (CSR). Gdy infrastruktura obsługuje protokół SCEP, można użyć Intune profilów certyfikatów SCEP (typu profilu urządzenia w Intune), aby wdrożyć certyfikaty na urządzeniach.

Łącznik certyfikatów dla Microsoft Intune jest wymagany do używania profilów certyfikatów protokołu SCEP z Intune, gdy używasz również urzędu certyfikacji usług certyfikatów Active Directory, nazywanego również urzędem certyfikacji firmy Microsoft. Łącznik nie jest obsługiwany na tym samym serwerze co urząd wystawiający certyfikaty (CA). Łącznik nie jest wymagany podczas korzystania z urzędów certyfikacji innych firm.

Informacje zawarte w tym artykule mogą pomóc w skonfigurowaniu infrastruktury do obsługi protokołu SCEP podczas korzystania z usług certyfikatów Active Directory. Po skonfigurowaniu infrastruktury można tworzyć i wdrażać profile certyfikatów SCEP przy użyciu Intune.

Porada

Intune obsługuje również używanie certyfikatów public Key Cryptography Standards #12.

Wymagania wstępne dotyczące używania protokołu SCEP dla certyfikatów

Przed kontynuowaniem upewnij się, że utworzono i wdrożono profil zaufanego certyfikatu na urządzeniach korzystających z profilów certyfikatów SCEP. Profile certyfikatów SCEP bezpośrednio odwołują się do profilu zaufanego certyfikatu używanego do aprowizacji urządzeń z certyfikatem zaufanego głównego urzędu certyfikacji.

- Serwery i role serwera

- Konta

- Wymagania dotyczące sieci

- Certyfikaty i szablony

- Wymaganie numeru PIN dla systemu Android Enterprise

Serwery i role serwera

Aby obsługiwać protokół SCEP, następująca infrastruktura lokalna musi działać na serwerach przyłączonych do domeny w usłudze Active Directory, z wyjątkiem serwera serwer proxy aplikacji Sieci Web.

Łącznik certyfikatów dla Microsoft Intune — łącznik certyfikatów dla Microsoft Intune jest wymagany do używania profilów certyfikatów protokołu SCEP z Intune podczas korzystania z urzędu certyfikacji firmy Microsoft. Jest on instalowany na serwerze, na który działa również rola serwera usługi NDES. Łącznik nie jest jednak obsługiwany na tym samym serwerze co urząd wystawiający certyfikaty (CA).

Aby uzyskać informacje o łączniku certyfikatów, zobacz:

Urząd certyfikacji — użyj urzędu certyfikacji przedsiębiorstwa usług certyfikatów usługi Active Directory firmy Microsoft, który działa w wersji Enterprise systemu Windows Server 2008 R2 z dodatkiem Service Pack 1 lub nowszym. Używana wersja systemu Windows Server musi pozostać obsługiwana przez firmę Microsoft. Autonomiczny urząd certyfikacji nie jest obsługiwany. Aby uzyskać więcej informacji, zobacz Instalowanie urzędu certyfikacji.

Jeśli urząd certyfikacji korzysta z systemu Windows Server 2008 R2 z dodatkiem SP1, należy zainstalować poprawkę z KB2483564.

Rola serwera usługi NDES — aby obsługiwać używanie łącznika certyfikatów dla Microsoft Intune za pomocą protokołu SCEP, należy skonfigurować system Windows Server hostujący łącznik certyfikatów z rolą serwera usługi rejestracji urządzeń sieciowych (NDES). Łącznik obsługuje instalację na Windows Server 2012 R2 lub nowszym. W dalszej części tego artykułu przeprowadzimy Cię przez proces instalowania usługi NDES.

- Serwer hostujący usługę NDES i łącznik muszą być przyłączone do domeny i w tym samym lesie co urząd certyfikacji przedsiębiorstwa.

- Nie używaj usługi NDES zainstalowanej na serwerze hostującym urząd certyfikacji przedsiębiorstwa. Ta konfiguracja stanowi zagrożenie bezpieczeństwa w przypadku żądań internetowych usług urzędu certyfikacji, a instalacja łącznika nie jest obsługiwana na tym samym serwerze co urząd wystawiający certyfikaty (CA).

- Konfiguracja zwiększonych zabezpieczeń programu Internet Explorer musi być wyłączona na serwerze hostującym usługę NDES i łącznik Microsoft Intune.

Aby dowiedzieć się więcej o usłudze NDES, zobacz Network Device Enrollment Service Guidance (Wskazówki dotyczące usługi rejestracji urządzeń sieciowych ) w dokumentacji systemu Windows Server oraz Using a Policy Module with the Network Device Enrollment Service (Korzystanie z modułu zasad z usługą rejestracji urządzeń sieciowych). Aby dowiedzieć się, jak skonfigurować wysoką dostępność usługi NDES, zobacz Wysoka dostępność.

Obsługa usługi NDES w Internecie

Aby zezwolić urządzeniom w Internecie na pobieranie certyfikatów, musisz opublikować adres URL usługi NDES poza siecią firmową. W tym celu można użyć zwrotnego serwera proxy, takiego jak serwer proxy aplikacji Microsoft Entra, serwer serwer proxy aplikacji internetowy firmy Microsoft lub usługa lub urządzenie odwrotnego serwera proxy innej firmy.

Microsoft Entra serwera proxy aplikacji — możesz użyć serwera proxy aplikacji Microsoft Entra zamiast dedykowanego serwera serwer proxy aplikacji sieci Web (WAP) do publikowania adresu URL usługi NDES w Internecie. To rozwiązanie umożliwia zarówno urządzeniom intranetowym, jak i internetowym uzyskiwanie certyfikatów. Aby uzyskać więcej informacji, zobacz Integrowanie z serwerem proxy aplikacji Microsoft Entra na serwerze usługi rejestracji urządzeń sieciowych (NDES).

Serwer serwer proxy aplikacji sieci Web — użyj serwera z systemem Windows Server 2012 R2 lub nowszym jako serwer serwer proxy aplikacji sieci Web (WAP), aby opublikować adres URL usługi NDES w Internecie. To rozwiązanie umożliwia zarówno urządzeniom intranetowym, jak i internetowym uzyskiwanie certyfikatów.

Serwer hostujący protokół WAP musi zainstalować aktualizację , która umożliwia obsługę długich adresów URL używanych przez usługę rejestracji urządzeń sieciowych. Ta aktualizacja jest dołączona do pakietu zbiorczego aktualizacji z grudnia 2014 r. lub indywidualnie z KB3011135.

Serwer WAP musi mieć certyfikat SSL zgodny z nazwą opublikowaną dla klientów zewnętrznych i ufać certyfikatowi SSL używanemu na komputerze hostującym usługę NDES. Te certyfikaty umożliwiają serwerowi WAP zakończenie połączenia SSL od klientów i utworzenie nowego połączenia SSL z usługą NDES.

Aby uzyskać więcej informacji, zobacz Planowanie certyfikatów dla protokołu WAP i ogólne informacje o serwerach WAP.

Zwrotny serwer proxy innej firmy — jeśli używasz zwrotnego serwera proxy innej firmy, upewnij się, że serwer proxy obsługuje długie żądanie pobierania identyfikatora URI. W ramach przepływu żądania certyfikatu klient wysyła żądanie z żądaniem certyfikatu w ciągu zapytania. W związku z tym długość identyfikatora URI może być duża i mieć rozmiar do 40 kb.

Ograniczenia protokołu SCEP uniemożliwiają używanie uwierzytelniania wstępnego. W przypadku publikowania adresu URL usługi NDES za pośrednictwem odwrotnego serwera proxy musisz mieć ustawioną wartość Uwierzytelnianie wstępne na wartość Przekazywanie. Intune zabezpiecza adres URL usługi NDES podczas instalowania łącznika certyfikatów Intune, instalując moduł zasad Intune-SCEP na serwerze usługi NDES. Moduł pomaga zabezpieczyć adres URL usługi NDES, uniemożliwiając wystawianie certyfikatów na nieprawidłowe lub zmodyfikowane cyfrowo żądania certyfikatów. Ogranicza to dostęp tylko do Intune zarejestrowanych urządzeń zarządzanych za pomocą Intune, które mają prawidłowo sformułowane żądania certyfikatów.

Gdy profil certyfikatu Intune SCEP jest dostarczany do urządzenia, Intune generuje niestandardowy obiekt blob wyzwania, który szyfruje i podpisuje. Obiekt blob nie jest czytelny dla urządzenia. Tylko moduł zasad i usługa Intune mogą odczytywać i weryfikować obiekt blob wyzwania. Obiekt blob zawiera szczegółowe informacje, które Intune oczekuje, że urządzenie zostanie dostarczone przez urządzenie w żądaniu podpisania certyfikatu (CSR). Na przykład oczekiwana alternatywna nazwa podmiotu i podmiotu (SAN).

Moduł zasad Intune działa w celu zabezpieczenia usługi NDES w następujący sposób:

Podczas próby uzyskania bezpośredniego dostępu do opublikowanego adresu URL usługi NDES serwer zwraca odpowiedź 403 — Zabronione: odmowa dostępu .

Gdy otrzymane jest dobrze sformułowane żądanie certyfikatu SCEP, a ładunek żądania zawiera zarówno obiekt blob wyzwania, jak i plik CSR urządzenia, moduł zasad porównuje szczegóły csr urządzenia z obiektem blob wyzwania:

Jeśli weryfikacja nie powiedzie się, nie zostanie wystawiony żaden certyfikat.

Certyfikat jest wystawiany tylko w przypadku żądań certyfikatu z Intune zarejestrowanego urządzenia, które przechodzi weryfikację obiektu blob wyzwania.

Konta

Aby skonfigurować łącznik do obsługi protokołu SCEP, użyj konta, które ma uprawnienia do konfigurowania usługi NDES w systemie Windows Server i zarządzania urzędem certyfikacji. Aby uzyskać szczegółowe informacje, zobacz Artykuł Accounts in the Prerequisites for the Certificate Connector for Microsoft Intune (Konta w artykule Wymagania wstępne dotyczące łącznika certyfikatów dla Microsoft Intune).

Wymagania dotyczące sieci

Oprócz wymagań sieciowych łącznika certyfikatów zalecamy opublikowanie usługi NDES za pośrednictwem odwrotnego serwera proxy, takiego jak serwer proxy aplikacji Microsoft Entra, serwer proxy dostępu do sieci Web lub serwer proxy innej firmy. Jeśli nie używasz zwrotnego serwera proxy, zezwalaj na ruch TCP na porcie 443 ze wszystkich hostów i adresów IP w Internecie do usługi NDES.

Zezwalaj na wszystkie porty i protokoły niezbędne do komunikacji między usługą NDES i dowolną infrastrukturą pomocniczą w danym środowisku. Na przykład komputer hostujący usługę NDES musi komunikować się z urzędem certyfikacji, serwerami DNS, kontrolerami domeny i ewentualnie innymi usługami lub serwerami w środowisku, takimi jak Configuration Manager.

Certyfikaty i szablony

Poniższe certyfikaty i szablony są używane podczas korzystania z protokołu SCEP.

| Obiektu | Szczegóły |

|---|---|

| Szablon certyfikatu SCEP | Szablon skonfigurowany w urzędzie wystawiającym certyfikaty używany do pełnego filtrowania żądań protokołu SCEP urządzeń. |

| Certyfikat uwierzytelniania serwera | Certyfikat serwera sieci Web zażądany od urzędu wystawiającego certyfikat lub publicznego urzędu certyfikacji. Ten certyfikat SSL jest instalowany i powiązany w usługach IIS na komputerze hostującym usługę NDES. |

| Zaufany certyfikat głównego urzędu certyfikacji | Aby korzystać z profilu certyfikatu protokołu SCEP, urządzenia muszą ufać zaufanemu głównemu urzędowi certyfikacji . Użyj profilu zaufanego certyfikatu w Intune, aby aprowizować certyfikat zaufanego głównego urzędu certyfikacji dla użytkowników i urządzeń. - Użyj jednego certyfikatu zaufanego głównego urzędu certyfikacji na platformę systemu operacyjnego i skojarz ten certyfikat z każdym utworzonym profilem zaufanego certyfikatu. - W razie potrzeby możesz użyć dodatkowych certyfikatów zaufanego głównego urzędu certyfikacji. Na przykład można użyć dodatkowych certyfikatów, aby zapewnić zaufanie do urzędu certyfikacji, który podpisuje certyfikaty uwierzytelniania serwera dla punktów dostępu Wi-Fi. Utwórz dodatkowe certyfikaty zaufanego głównego urzędu certyfikacji na potrzeby wystawiania urzędów certyfikacji. W profilu certyfikatu SCEP utworzonym w Intune należy określić profil zaufanego głównego urzędu certyfikacji dla urzędu wystawiającego certyfikaty. Aby uzyskać informacje o profilu zaufanego certyfikatu, zobacz Eksportowanie certyfikatu zaufanego głównego urzędu certyfikacji i Tworzenie profilów zaufanych certyfikatów w temacie Używanie certyfikatów do uwierzytelniania w Intune. |

Uwaga

Następujący certyfikat nie jest używany z łącznikiem certyfikatów dla Microsoft Intune. Te informacje są udostępniane tym, którzy nie zastąpili jeszcze starszego łącznika dla protokołu SCEP (zainstalowanego przez NDESConnectorSetup.exe) nowym oprogramowaniem łącznika.

| Obiektu | Szczegóły |

|---|---|

| Certyfikat uwierzytelniania klienta | Żądanie od urzędu wystawiającego lub publicznego urzędu certyfikacji. Ten certyfikat jest instalowany na komputerze hostującym usługę NDES i jest on używany przez łącznik certyfikatów dla Microsoft Intune. Jeśli certyfikat zawiera zestaw użycia klucza uwierzytelnianiaklienta i serwera (rozszerzone użycie klucza) w szablonie urzędu certyfikacji używanym do wystawiania tego certyfikatu, możesz użyć tego samego certyfikatu do uwierzytelniania serwera i klienta. |

Wymaganie numeru PIN dla systemu Android Enterprise

W przypadku systemu Android Enterprise wersja szyfrowania na urządzeniu określa, czy urządzenie musi być skonfigurowane przy użyciu numeru PIN, zanim protokół SCEP będzie mógł aprowizować to urządzenie za pomocą certyfikatu. Dostępne typy szyfrowania to:

Szyfrowanie całego dysku, które wymaga, aby urządzenie miało skonfigurowany numer PIN.

Szyfrowanie oparte na plikach, które jest wymagane na urządzeniach zainstalowanych przez producenta OEM z systemem Android 10 lub nowszym. Te urządzenia nie będą wymagać numeru PIN. Urządzenia uaktualnione do systemu Android 10 mogą nadal wymagać numeru PIN.

Uwaga

Microsoft Intune nie może zidentyfikować typu szyfrowania na urządzeniu z systemem Android.

Wersja systemu Android na urządzeniu może mieć wpływ na dostępny typ szyfrowania:

System Android 10 lub nowszy: Urządzenia zainstalowane z systemem Android 10 lub nowszym przez producenta OEM używają szyfrowania opartego na plikach i nie będą wymagać numeru PIN dla protokołu SCEP w celu aprowizowania certyfikatu. Urządzenia uaktualnione do wersji 10 lub nowszej i zaczynają używać szyfrowania opartego na plikach mogą nadal wymagać numeru PIN.

Android 8 do 9: te wersje systemu Android obsługują szyfrowanie oparte na plikach, ale nie jest to wymagane. Każdy producent OEM wybiera typ szyfrowania do zaimplementowania dla urządzenia. Możliwe jest również, że modyfikacje OEM spowodują, że numer PIN nie będzie wymagany nawet wtedy, gdy szyfrowanie całego dysku jest używane.

Aby uzyskać więcej informacji, zobacz następujące artykuły w dokumentacji systemu Android:

Zagadnienia dotyczące urządzeń zarejestrowanych jako dedykowane dla systemu Android Enterprise

W przypadku urządzeń zarejestrowanych jako dedykowane dla systemu Android Enterprise wymuszanie haseł może stanowić wyzwanie.

W przypadku urządzeń z systemem 9.0 lub nowszym, które otrzymują zasady trybu kiosku, możesz użyć zasad zgodności urządzeń lub zasad konfiguracji urządzenia, aby wymusić wymaganie dotyczące hasła. Wyświetl poradę dotyczącą pomocy technicznej: nowe ekrany zgodności oparte na usłudze Google dla trybu kiosku od zespołu pomocy technicznej Intune, aby zrozumieć środowisko urządzenia.

W przypadku urządzeń z systemem 8.x lub starszym można również użyć zasad zgodności urządzeń lub konfiguracji urządzeń, aby wymusić wymaganie dotyczące hasła. Jednak aby skonfigurować numer PIN, należy ręcznie wprowadzić aplikację ustawień na urządzeniu i skonfigurować numer PIN.

Konfigurowanie urzędu certyfikacji

W poniższych sekcjach wykonasz następujące czynności:

- Konfigurowanie i publikowanie wymaganego szablonu usługi NDES

- Ustaw wymagane uprawnienia do odwoływania certyfikatów.

Poniższe sekcje wymagają znajomości Windows Server 2012 R2 lub nowszym oraz usług certyfikatów Active Directory (AD CS).

Uzyskiwanie dostępu do urzędu wystawiającego certyfikaty

Zaloguj się do urzędu wystawiającego certyfikaty przy użyciu konta domeny z uprawnieniami wystarczającymi do zarządzania urzędem certyfikacji.

Otwórz program Microsoft Management Console (MMC) urzędu certyfikacji. Uruchom polecenie "certsrv.msc" lub w Menedżer serwera wybierz pozycję Narzędzia, a następnie urząd certyfikacji.

Wybierz węzeł Szablony certyfikatów, a następnie wybierz pozycję Zarządzanie akcjami>.

Tworzenie szablonu certyfikatu SCEP

Utwórz szablon certyfikatu w wersji 2 (ze zgodnością systemu Windows 2003) do użycia jako szablon certyfikatu SCEP. Można:

- Użyj przystawki Szablony certyfikatów , aby utworzyć nowy szablon niestandardowy.

- Skopiuj istniejący szablon (na przykład szablon serwera sieci Web), a następnie zaktualizuj kopię tak, aby była używana jako szablon usługi NDES.

Skonfiguruj następujące ustawienia na określonych kartach szablonu:

Ogólne:

- Usuń zaznaczenie pola wyboru Publikuj certyfikat w usłudze Active Directory.

- Określ przyjazną nazwę wyświetlaną szablonu , aby można było później zidentyfikować ten szablon.

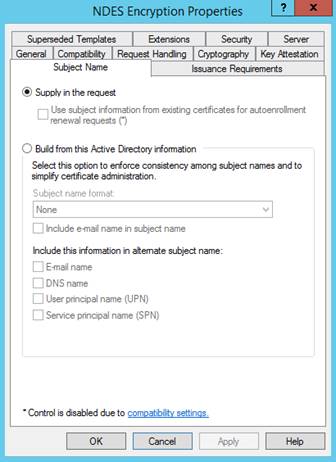

Nazwa podmiotu:

Wybierz pozycję Podaj w żądaniu. Moduł zasad Intune dla usługi NDES wymusza zabezpieczenia.

Rozszerzenia:

Upewnij się, że opis zasad aplikacji obejmuje uwierzytelnianie klienta.

Ważna

Dodaj tylko wymagane zasady aplikacji. Potwierdź swoje wybory u administratorów zabezpieczeń.

W przypadku szablonów certyfikatów systemu iOS/iPadOS i macOS edytuj również pozycję Użycie klucza i upewnij się, że nie wybrano opcji Podpis jest dowodem pochodzenia .

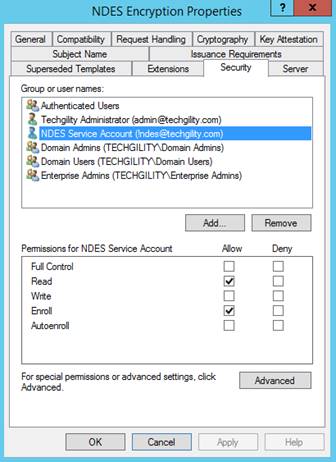

Zabezpieczenia:

Dodaj konto usługi NDES. To konto wymaga uprawnień odczytu i rejestracji do tego szablonu.

Dodaj dodatkowe konta dla administratorów Intune, którzy będą tworzyć profile SCEP. Te konta wymagają uprawnień odczytu do szablonu, aby umożliwić tym administratorom przejście do tego szablonu podczas tworzenia profilów SCEP.

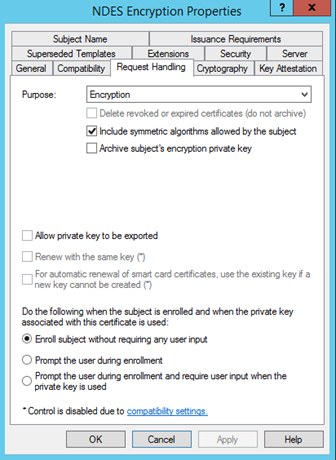

Obsługa żądań:

Poniższy obraz jest przykładem. Konfiguracja może się różnić.

Wymagania dotyczące wystawiania:

Poniższy obraz jest przykładem. Konfiguracja może się różnić.

Zapisz szablon certyfikatu.

Tworzenie szablonu certyfikatu klienta

Uwaga

Następujący certyfikat nie jest używany z łącznikiem certyfikatów dla Microsoft Intune. Te informacje są udostępniane tym, którzy nie zastąpili jeszcze starszego łącznika dla protokołu SCEP (zainstalowanego przez NDESConnectorSetup.exe) nowym oprogramowaniem łącznika.

Łącznik Microsoft Intune wymaga certyfikatu z rozszerzonym użyciem klucza uwierzytelniania klienta i nazwą podmiotu równą FQDN maszyny, na której zainstalowano łącznik. Wymagany jest szablon z następującymi właściwościami:

- Rozszerzenia>Zasady aplikacji muszą zawierać uwierzytelnianie klienta

- Nazwa> podmiotuPodaj w żądaniu.

Jeśli masz już szablon zawierający te właściwości, możesz go ponownie użyć, w przeciwnym razie utwórz nowy szablon, duplikując istniejący lub tworząc szablon niestandardowy.

Tworzenie szablonu certyfikatu serwera

Komunikacja między urządzeniami zarządzanymi i usługami IIS na serwerze usługi NDES korzysta z protokołu HTTPS, który wymaga użycia certyfikatu. Możesz użyć szablonu certyfikatu serwera sieci Web , aby wystawić ten certyfikat. Jeśli wolisz mieć dedykowany szablon, wymagane są następujące właściwości:

- Rozszerzenia>Zasady aplikacji muszą zawierać uwierzytelnianie serwera.

- Nazwa> podmiotuPodaj w żądaniu.

- Na karcie Zabezpieczenia konto komputera serwera usługi NDES musi mieć uprawnienia odczytu i rejestracji .

Uwaga

Jeśli masz certyfikat spełniający zarówno wymagania szablonów certyfikatów klienta, jak i serwera, możesz użyć jednego certyfikatu zarówno dla usług IIS, jak i łącznika certyfikatów.

Udzielanie uprawnień do odwoływania certyfikatów

Aby Intune móc odwoływać certyfikaty, które nie są już wymagane, należy udzielić uprawnień w urzędzie certyfikacji.

Na serwerze hostującym łącznik certyfikatów użyj konta systemowego serwera usługi NDES lub określonego konta, takiego jak konto usługi NDES.

W konsoli urzędu certyfikacji kliknij prawym przyciskiem myszy nazwę urzędu certyfikacji i wybierz pozycję Właściwości.

Na karcie Zabezpieczenia wybierz pozycję Dodaj.

Przyznaj uprawnienie Wystawianie certyfikatów i Zarządzanie nimi :

- Jeśli zdecydujesz się na korzystanie z konta systemu serwera usługi NDES, podaj uprawnienia do serwera usługi NDES.

- Jeśli zdecydujesz się na korzystanie z konta usługi NDES, w zamian podaj uprawnienia dla tego konta.

Modyfikowanie okresu ważności szablonu certyfikatu

Modyfikowanie okresu ważności szablonu certyfikatu jest opcjonalne.

Po utworzeniu szablonu certyfikatu SCEP możesz edytować szablon, aby przejrzeć okres ważności na karcie Ogólne .

Domyślnie Intune używa wartości skonfigurowanej w szablonie, ale można skonfigurować urząd certyfikacji, aby zezwolić żądającemu na wprowadzenie innej wartości, aby można było ustawić tę wartość z poziomu centrum administracyjnego Microsoft Intune.

Zaplanuj użycie okresu ważności wynoszącego co najmniej pięć dni. Gdy okres ważności jest krótszy niż pięć dni, istnieje duże prawdopodobieństwo, że certyfikat przejdzie w stan bliski wygaśnięcia lub wygaśnięcia, co może spowodować odrzucenie certyfikatu przez agenta MDM na urządzeniach przed jego zainstalowaniem.

Ważna

W przypadku systemów iOS/iPadOS i macOS zawsze używaj wartości ustawionej w szablonie.

Aby skonfigurować wartość, którą można ustawić z poziomu centrum administracyjnego Microsoft Intune

W urzędzie certyfikacji uruchom następujące polecenia:

certutil -setreg Policy\EditFlags +EDITF_ATTRIBUTEENDDATE

net stop certsvc

net start certsvc

Publikowanie szablonów certyfikatów

W urzędzie wystawiającym certyfikat użyj przystawki Urząd certyfikacji, aby opublikować szablon certyfikatu. Wybierz węzeł Szablony certyfikatów , wybierz pozycję Akcja>Nowy>szablon certyfikatu do wystawienia, a następnie wybierz szablon certyfikatu utworzony w poprzedniej sekcji.

Sprawdź, czy szablon został opublikowany, wyświetlając go w folderze Szablony certyfikatów .

Konfigurowanie usługi NDES

Poniższe procedury mogą pomóc w skonfigurowaniu usługi rejestracji urządzeń sieciowych (NDES) do użycia z Intune. Są one podane jako przykłady, ponieważ rzeczywista konfiguracja może się różnić w zależności od wersji systemu Windows Server. Upewnij się, że wymagane konfiguracje dodawane tak jak te dla .NET Framework spełniają wymagania wstępne łącznika certyfikatów dla Microsoft Intune.

Aby uzyskać więcej informacji na temat usługi NDES, zobacz Network Device Enrollment Service Guidance (Wskazówki dotyczące usługi rejestracji urządzeń sieciowych).

Instalowanie usługi NDES

Na serwerze, który będzie hostem usługi NDES, zaloguj się jako administrator przedsiębiorstwa, a następnie użyj Kreatora dodawania ról i funkcji , aby zainstalować usługę NDES:

W Kreatorze wybierz pozycję Usługi certyfikatów Active Directory , aby uzyskać dostęp do usług ról usługi AD CS. Wybierz pozycję Usługa rejestracji urządzeń sieciowych, usuń zaznaczenie urzędu certyfikacji, a następnie ukończ pracę kreatora.

Porada

W obszarze Postęp instalacji nie wybieraj pozycji Zamknij. Zamiast tego wybierz link Konfiguruj usługi certyfikatów Active Directory na serwerze docelowym . Zostanie otwarty kreator konfiguracji usługi AD CS , którego użyjesz do następnej procedury w tym artykule Konfigurowanie usługi NDES. Po otwarciu konfiguracji usługi AD CS można zamknąć kreatora Dodawania ról i funkcji.

Po dodaniu usługi NDES do serwera kreator instaluje również usługi IIS. Upewnij się, że usługi IIS mają następujące konfiguracje:

Serwer> sieci WebZabezpieczeń>Filtrowanie żądań

Serwer> sieci WebTworzenie> aplikacjiASP.NET 3.5

Instalacja ASP.NET 3.5 instaluje .NET Framework 3.5. Podczas instalowania .NET Framework 3.5 zainstaluj zarówno podstawową funkcję .NET Framework 3.5, jak i aktywację HTTP.

Serwer> sieci WebTworzenie> aplikacjiASP.NET 4.7.2

Instalacja ASP.NET 4.7.2 instaluje .NET Framework 4.7.2. Podczas instalowania .NET Framework 4.7.2 zainstaluj podstawową funkcję .NET Framework 4.7.2, ASP.NET 4.7.2 i funkcjęaktywacji HTTPusług> WCF.

Narzędzia do> zarządzaniaZgodność >zarządzania usługami IIS 6Zgodność metabazy usług IIS 6

Narzędzia do> zarządzaniaZgodność >zarządzania usługami IIS 6Zgodność usług IIS 6 WMI

Na serwerze dodaj konto usługi NDES jako członka lokalnej grupy IIS_IUSR .

W razie potrzeby skonfiguruj główną nazwę usługi (SPN) w usłudze Active Directory. Aby uzyskać informacje o sposobie ustawiania nazwy SPN, zobacz Sprawdzanie, czy jest konieczne ustawienie głównej nazwy usługi dla usługi NDES.

Konfigurowanie usługi NDES

Aby skonfigurować usługę NDES, użyj konta administratora przedsiębiorstwa.

Na komputerze hostującym usługę NDES otwórz kreatora konfiguracji usługi AD CS , a następnie wprowadź następujące aktualizacje:

Porada

Jeśli kontynuujesz pracę od ostatniej procedury i klikniesz link Konfiguruj usługi certyfikatów Active Directory na serwerze docelowym , ten kreator powinien być już otwarty. W przeciwnym razie otwórz Menedżer serwera, aby uzyskać dostęp do konfiguracji po wdrożeniu dla usług certyfikatów Active Directory.

- W obszarze Usługi ról wybierz usługę rejestracji urządzeń sieciowych.

- W obszarze Konto usługi dla usługi NDES określ konto usługi NDES.

- W obszarze Urząd certyfikacji dla usługi NDES kliknij pozycję Wybierz, a następnie wybierz urząd wystawiający certyfikat, w którym skonfigurowano szablon certyfikatu.

- W obszarze Kryptografia usługi NDES ustaw długość klucza, aby spełnić wymagania firmy.

- W obszarze Potwierdzenie wybierz pozycję Konfiguruj , aby ukończyć pracę kreatora.

Po zakończeniu działania kreatora zaktualizuj następujący klucz rejestru na komputerze hostującym usługę NDES:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Aby zaktualizować ten klucz, zidentyfikuj cel szablonów certyfikatów (znajdujący się na karcie Obsługa żądań ). Następnie zaktualizuj odpowiedni wpis rejestru, zastępując istniejące dane nazwą szablonu certyfikatu (a nie nazwą wyświetlaną szablonu) określoną podczas tworzenia szablonu certyfikatu.

Poniższa tabela mapuje przeznaczenie szablonu certyfikatu na wartości w rejestrze:

Przeznaczenie szablonu certyfikatu (na karcie Obsługa żądań) Wartość rejestru do edycji Wartość widoczna w centrum administracyjnym Microsoft Intune profilu SCEP Podpis SignatureTemplate Podpis cyfrowy Szyfrowanie EncryptionTemplate Szyfrowanie kluczy Podpis i szyfrowanie GeneralPurposeTemplate Szyfrowanie kluczy

Podpis cyfrowyJeśli na przykład celem szablonu certyfikatu jest szyfrowanie, edytuj wartość EncryptionTemplate tak, aby była nazwą szablonu certyfikatu.

Uruchom ponownie serwer hostujący usługę NDES. Nie używaj polecenia iisreset; Usługa iireset nie wykonuje wymaganych zmian.

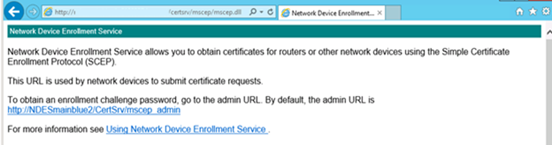

Przejdź do http:// Server_FQDN/certsrv/mscep/mscep.dll. Powinna zostać wyświetlona strona usługi NDES podobna do poniższej ilustracji:

Jeśli adres internetowy zwraca niedostępną usługę 503, sprawdź przeglądarkę zdarzeń komputerów. Ten błąd często występuje, gdy pula aplikacji jest zatrzymana z powodu braku uprawnień dla konta usługi NDES.

Instalowanie i wiązanie certyfikatów na serwerze hostującym usługę NDES

Na serwerze usługi NDES dodaj certyfikat uwierzytelniania serwera.

Certyfikat uwierzytelniania serwera

Ten certyfikat jest używany w usługach IIS. Jest to prosty certyfikat serwera sieci Web, który umożliwia klientowi ufanie adresowi URL usługi NDES.

Zażądaj certyfikatu uwierzytelniania serwera z wewnętrznego urzędu certyfikacji lub publicznego urzędu certyfikacji, a następnie zainstaluj certyfikat na serwerze.

W zależności od sposobu uwidaczniania usługi NDES w Internecie istnieją różne wymagania.

Dobra konfiguracja to:

- Nazwa podmiotu: ustaw nazwę CN (pospolitą) z wartością, która musi być równa FQDN serwera, na którym instalujesz certyfikat (serwer usługi NDES).

- Alternatywna nazwa podmiotu: ustaw wpisy DNS dla każdego adresu URL, na który odpowiada usługa NDES, na przykład wewnętrzną nazwę FQDN i zewnętrzne adresy URL.

Uwaga

Jeśli używasz serwera proxy aplikacji Microsoft Entra, łącznik serwera proxy aplikacji Microsoft Entra przetłumaczy żądania z zewnętrznego adresu URL na wewnętrzny adres URL. W związku z tym usługa NDES będzie odpowiadać tylko na żądania kierowane do wewnętrznego adresu URL, zwykle nazwy FQDN serwera usługi NDES.

W takiej sytuacji zewnętrzny adres URL nie jest wymagany.

Wiązanie certyfikatu uwierzytelniania serwera w usługach IIS:

Po zainstalowaniu certyfikatu uwierzytelniania serwera otwórz Menedżera usług IIS i wybierz domyślną witrynę sieci Web. W okienku Akcje wybierz pozycję Powiązania.

Wybierz pozycję Dodaj, ustaw pozycję Typ na https, a następnie potwierdź, że port to 443.

W przypadku certyfikatu SSL określ certyfikat uwierzytelniania serwera.

Uwaga

Podczas konfigurowania usługi NDES dla łącznika certyfikatów dla Microsoft Intune jest używany tylko certyfikat uwierzytelniania serwera. Jeśli konfigurujesz usługę NDES do obsługi starszego łącznika certyfikatów (NDESConnectorSetup.exe), musisz również skonfigurować certyfikat uwierzytelniania klienta. Można użyć pojedynczego certyfikatu do uwierzytelniania serwera i uwierzytelniania klienta , gdy ten certyfikat jest skonfigurowany tak, aby spełniał kryteria obu zastosowań. Jeśli chodzi o nazwę podmiotu, musi ona spełniać wymagania dotyczące certyfikatu uwierzytelniania klienta .

Poniżej przedstawiono informacje dla tych, którzy nie zastąpili jeszcze starszego łącznika dla protokołu SCEP (zainstalowanego przez NDESConnectorSetup.exe) nowym oprogramowaniem łącznika.

Certyfikat uwierzytelniania klienta

Ten certyfikat jest używany podczas instalowania łącznika certyfikatów dla Microsoft Intune do obsługi protokołu SCEP.

Zażądaj i zainstaluj certyfikat uwierzytelniania klienta z wewnętrznego urzędu certyfikacji lub publicznego urzędu certyfikacji.

Certyfikat musi spełniać następujące wymagania:

- Rozszerzone użycie klucza: ta wartość musi obejmować uwierzytelnianie klienta.

- Nazwa podmiotu: ustaw nazwę CN (nazwa pospolita) z wartością, która musi być równa FQDN serwera, na którym jest instalowany certyfikat (serwer usługi NDES).

Pobieranie, instalowanie i konfigurowanie łącznika certyfikatów dla Microsoft Intune

Aby uzyskać wskazówki, zobacz Instalowanie i konfigurowanie łącznika certyfikatów dla Microsoft Intune.

- Łącznik certyfikatów jest instalowany na serwerze z uruchomioną usługą NDES.

- Łącznik nie jest obsługiwany na tym samym serwerze co urząd wystawiający certyfikaty (CA).

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla