Zasady ochrony konta dla zabezpieczeń punktu końcowego w usłudze Intune

Zasady zabezpieczeń punktu końcowego usługi Intune umożliwiają ochronę konta w celu ochrony tożsamości i kont użytkowników oraz zarządzania wbudowanymi członkostwami w grupach na urządzeniach.

Ważna

W lipcu 2024 r. następujące profile usługi Intune do ochrony tożsamości i ochrony konta zostały przestarzałe i zastąpione nowym skonsolidowanym profilem o nazwie Ochrona konta. Ten nowszy profil znajduje się w węźle zasad ochrony konta zabezpieczeń punktu końcowego i jest jedynym szablonem profilu, który pozostaje dostępny do tworzenia nowych wystąpień zasad na potrzeby ochrony tożsamości i konta. Ustawienia z tego nowego profilu są również dostępne w katalogu ustawień.

Wszystkie utworzone przez Ciebie wystąpienia następujących starszych profilów pozostają dostępne do użycia i edycji:

- Ochrona tożsamości — wcześniej dostępna w obszarzeKonfiguracja>urządzeń>Utwórz>nowe zasady>Systemu Windows 10 i nowszych>szablonów>Ochrona tożsamości

- Ochrona konta (wersja zapoznawcza) — wcześniej dostępna w programie Endpoint Security>Account Protection w> systemieWindows 10 i nowszych>wersjach ochrony konta (wersja zapoznawcza)

Znajdź zasady zabezpieczeń punktu końcowego dla ochrony konta w obszarze Zarządzanie w węźle Zabezpieczenia punktu końcowegocentrum administracyjnego usługi Microsoft Intune.

Wymagania wstępne dotyczące profilów ochrony konta

- Aby obsługiwać profil ochrony konta , na urządzeniach musi działać system Windows 10 lub Windows 11.

- Aby obsługiwać profil członkostwa w lokalnej grupie użytkowników , na urządzeniach musi działać system Windows 10 20H2 lub nowszy lub Windows 11.

- Aby obsługiwać rozwiązanie *Hasło administratora lokalnego (Windows LAPS), zobacz Wymagania wstępne w usłudze Microsoft Intune dla systemu Windows LAPS.

Kontrola dostępu oparta na rolach (RBAC)

Aby uzyskać wskazówki dotyczące przypisywania odpowiedniego poziomu uprawnień i praw do zarządzania profilami ochrony konta usługi Intune, zobacz Przypisywanie zasad kontroli dostępu na podstawie ról dla punktu końcowego.

Profile ochrony konta

Platforma: Windows:

Profile:

Ochrona konta — ustawienia zasad ochrony konta ułatwiają ochronę poświadczeń użytkownika. Zasady ochrony konta koncentrują się na ustawieniach usługi Windows Hello dla firm, które obejmują zarówno ustawienia o zakresie urządzenia , jak i o zakresie użytkownika , oraz funkcję Credential Guard, która jest częścią zarządzania tożsamościami i dostępem systemu Windows.

- Funkcja Windows Hello dla firm zastępuje hasła silnym uwierzytelnianiem dwuskładnikowym na komputerach i urządzeniach przenośnych.

- Funkcja Credential Guard pomaga chronić poświadczenia i wpisy tajne używane z urządzeniami.

Aby dowiedzieć się więcej, zobacz Zarządzanie tożsamościami i dostępem w dokumentacji zarządzania tożsamościami i dostępem systemu Windows.

Ustawienia w tym profilu są również dostępne w wykazie ustawień.

Rozwiązanie do obsługi haseł administratora lokalnego (Windows LAPS) — ten profil służy do konfigurowania systemu Windows LAPS na urządzeniach. System Windows LAPS umożliwia zarządzanie pojedynczym kontem administratora lokalnego na urządzeniu. Zasady usługi Intune mogą określać, do którego konta administratora lokalnego ma zastosowanie przy użyciu ustawienia zasad Nazwa konta administratora.

Aby uzyskać więcej informacji na temat zarządzania systemem WINDOWS LAPS za pomocą usługi Intune, zobacz:

- Dowiedz się więcej o obsłudze usługi Intune dla systemu Windows LAPS.

- Zarządzanie zasadami LAPS

Członkostwo w lokalnej grupie użytkowników — ten profil służy do dodawania, usuwania lub zastępowania członków wbudowanych grup lokalnych na urządzeniach z systemem Windows. Na przykład lokalna grupa Administratorzy ma szerokie prawa. Za pomocą tych zasad można edytować członkostwo grupy administratorów, aby zablokować ją dla zestawu wyłącznie zdefiniowanych elementów członkowskich.

Korzystanie z tego profilu zostało szczegółowo opisane w poniższej sekcji Zarządzanie grupami lokalnymi na urządzeniach z systemem Windows.

Zarządzanie grupami lokalnymi na urządzeniach z systemem Windows

Użyj profilu członkostwa lokalnej grupy użytkowników , aby zarządzać użytkownikami należącymi do wbudowanych grup lokalnych na urządzeniach z systemem Windows 10 20H2 i nowszym oraz urządzeniami z systemem Windows 11.

Porada

Aby dowiedzieć się więcej na temat obsługi zarządzania uprawnieniami administratora przy użyciu grup Microsoft Entra, zobacz Zarządzanie uprawnieniami administratora przy użyciu grup Microsoft Entra w dokumentacji usługi Microsoft Entra.

Konfigurowanie profilu

Ten profil zarządza członkostwem w grupie lokalnej na urządzeniach za pośrednictwem dostawcy CSP zasad — LocalUsersAndGroups. Dokumentacja dostawcy CSP zawiera więcej szczegółów na temat sposobu stosowania konfiguracji oraz często zadawane pytania dotyczące korzystania z dostawcy CSP.

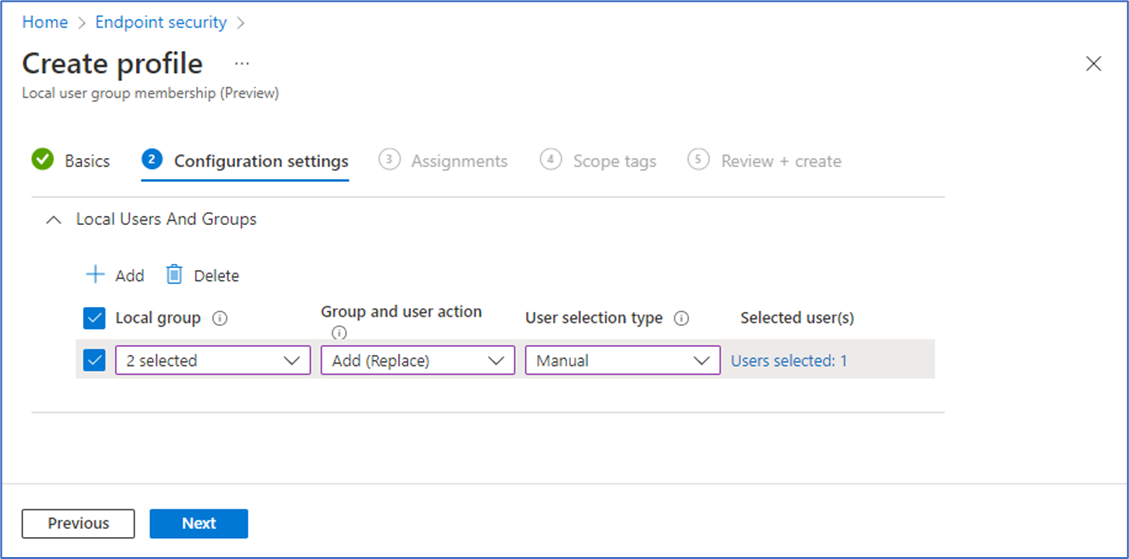

Po skonfigurowaniu tego profilu na stronie Ustawienia konfiguracji można utworzyć wiele reguł do zarządzania wbudowanymi grupami lokalnymi, które chcesz zmienić, akcją grupy do wykonania i metodą wybierania użytkowników.

Poniżej przedstawiono konfiguracje, które można wykonać:

- Grupa lokalna: wybierz co najmniej jedną grupę z listy rozwijanej. Wszystkie te grupy stosują tę samą akcję Grupy i użytkownika do przypisanych użytkowników. Możesz utworzyć więcej niż jedną grupę grup lokalnych w jednym profilu i przypisać różne akcje i grupy użytkowników do każdej grupy grup lokalnych.

Uwaga

Lista grup lokalnych jest ograniczona do sześciu wbudowanych grup lokalnych, które mają gwarancję, że zostaną ocenione podczas logowania, jak opisano w dokumentacji Jak zarządzać lokalną grupą administratorów na urządzeniach przyłączonych do usługi Microsoft Entra .

Akcja grupowania i użytkownika: skonfiguruj akcję do zastosowania do wybranych grup. Ta akcja dotyczy użytkowników wybranych dla tej samej akcji i grupowania kont lokalnych. Akcje, które można wybrać, obejmują:

- Dodaj (aktualizuj): dodaje członków do wybranych grup. Członkostwo w grupie dla użytkowników, którzy nie są określone przez zasady, nie ulega zmianie.

- Usuń (aktualizacja): usuń członków z wybranych grup. Członkostwo w grupie dla użytkowników, którzy nie są określone przez zasady, nie ulega zmianie.

- Dodaj (Zamień): zastąp elementy członkowskie wybranych grup nowymi elementami członkowskimi określonymi dla tej akcji. Ta opcja działa w taki sam sposób jak grupa z ograniczeniami, a wszystkie elementy członkowskie grupy, które nie są określone w zasadach, są usuwane.

Uwaga

Jeśli ta sama grupa jest skonfigurowana z akcją Zastąp i Aktualizuj, zostanie wygrana akcja Zastąp. Nie jest to uznawane za konflikt. Taka konfiguracja może wystąpić podczas wdrażania wielu zasad na tym samym urządzeniu lub gdy ten dostawca CSP jest również skonfigurowany przy użyciu programu Microsoft Graph.

Typ wyboru użytkownika: wybierz sposób wybierania użytkowników. Dostępne opcje:

- Użytkownicy: wybierz użytkowników i grupy użytkowników z identyfikatora Microsoft Entra. (Obsługiwane tylko w przypadku urządzeń przyłączonych do usługi Microsoft Entra).

- Ręczne: ręczne określanie użytkowników i grup usługi Microsoft Entra według nazwy użytkownika, domeny\nazwy użytkownika lub identyfikatora zabezpieczeń grup (SID). (Obsługiwane w przypadku urządzeń przyłączonych do platformy Microsoft Entra i urządzeń przyłączonych hybrydowo do usługi Microsoft Entra).

Wybrani użytkownicy: W zależności od wybranego typu wyboru użytkownika użyj jednej z następujących opcji:

Wybierz użytkowników: wybierz użytkowników i grupy użytkowników z witryny Microsoft Entra.

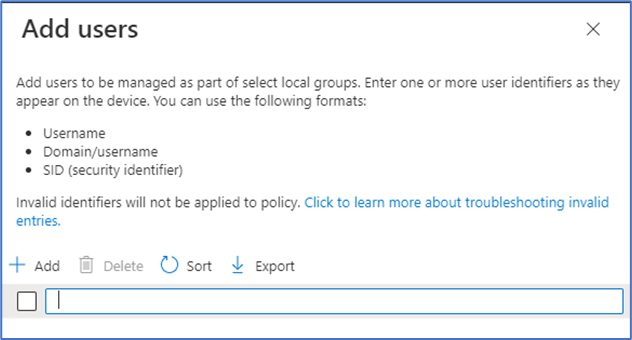

Dodaj użytkowników: ta opcja otwiera okienko Dodawanie użytkowników , w którym można określić jeden lub więcej identyfikatorów użytkowników wyświetlanych na urządzeniu. Użytkownik można określić według identyfikatora zabezpieczeń (SID),domeny\nazwy użytkownika lub nazwy użytkownika.

Wybranie opcji Ręczne może być przydatne w scenariuszach, w których chcesz zarządzać lokalnymi użytkownikami usługi Active Directory z usługi Active Directory do grupy lokalnej dla urządzenia przyłączanego hybrydowo do usługi Microsoft Entra. Obsługiwane formaty identyfikowania wyboru użytkownika w kolejności od najbardziej do najmniej preferowanej są za pośrednictwem identyfikatora SID, domeny\nazwy użytkownika lub nazwy użytkownika członka. Wartości z usługi Active Directory muszą być używane w przypadku urządzeń przyłączonych hybrydowo, a wartości z identyfikatora Entra firmy Microsoft muszą być używane do dołączania do usługi Microsoft Entra. Identyfikatory SID grupy Microsoft Entra można uzyskać przy użyciu interfejsu API programu Graph dla grup.

Konflikty

Jeśli zasady powodują konflikt członkostwa w grupie, ustawienia powodujące konflikt z poszczególnych zasad nie są wysyłane do urządzenia. Zamiast tego konflikt jest zgłaszany dla tych zasad w centrum administracyjnym usługi Microsoft Intune. Aby rozwiązać konflikt, skonfiguruj ponownie co najmniej jedną zasadę.

Raportowanie

Po zaewidencjonowaniu i zastosowaniu zasad w centrum administracyjnym zostanie wyświetlony stan urządzeń i użytkowników jako pomyślny lub o błędzie.

Ponieważ zasady mogą zawierać wiele reguł, należy wziąć pod uwagę następujące kwestie:

- Podczas przetwarzania zasad dla urządzeń widok stanu dla każdego ustawienia wyświetla stan grupy reguł, tak jakby był to jedno ustawienie.

- Każda reguła w zasadach, która powoduje błąd, jest pomijana i nie jest wysyłana do urządzeń.

- Każda reguła, która zakończy się powodzeniem, jest wysyłana do urządzeń, które mają zostać zastosowane.