Zarządzanie zabezpieczeniami urządzeń za pomocą zasad zabezpieczeń punktu końcowego w usłudze Microsoft Intune

Jako administrator zabezpieczeń zajmujący się zabezpieczeniami urządzeń użyj zasad zabezpieczeń punktu końcowego usługi Intune, aby zarządzać ustawieniami zabezpieczeń na urządzeniach. Te profile są podobne w koncepcji do szablonu zasad konfiguracji urządzenia lub punktu odniesienia zabezpieczeń, które są logicznymi grupami powiązanych ustawień. Jednak w przypadku, gdy profile konfiguracji urządzeń i punkty odniesienia zabezpieczeń obejmują wiele różnych ustawień poza zakresem zabezpieczania punktów końcowych, każdy profil zabezpieczeń punktu końcowego koncentruje się na określonym podzestawie zabezpieczeń urządzeń.

W przypadku korzystania z zasad zabezpieczeń punktu końcowego wraz z innymi typami zasad, takimi jak punkty odniesienia zabezpieczeń lub szablony ochrony punktu końcowego z zasad konfiguracji urządzeń, ważne jest opracowanie planu korzystania z wielu typów zasad w celu zminimalizowania ryzyka konfliktu ustawień. Punkty odniesienia zabezpieczeń, zasady konfiguracji urządzeń i zasady zabezpieczeń punktu końcowego są traktowane przez usługę Intune jako równe źródła ustawień konfiguracji urządzeń. Konflikt ustawień występuje, gdy urządzenie odbiera dwie różne konfiguracje dla ustawienia z wielu źródeł. Wiele źródeł może zawierać oddzielne typy zasad i wiele wystąpień tych samych zasad.

Gdy usługa Intune ocenia zasady dla urządzenia i identyfikuje konfiguracje powodujące konflikt dla danego ustawienia, to ustawienie może zostać oflagowane z powodu błędu lub konfliktu i nie może zostać zastosowane do urządzenia. Aby uzyskać informacje, które mogą pomóc w zarządzaniu konfliktami, zobacz następujące wskazówki dotyczące zasad i profilu:

Dostępne typy zasad zabezpieczeń punktu końcowego

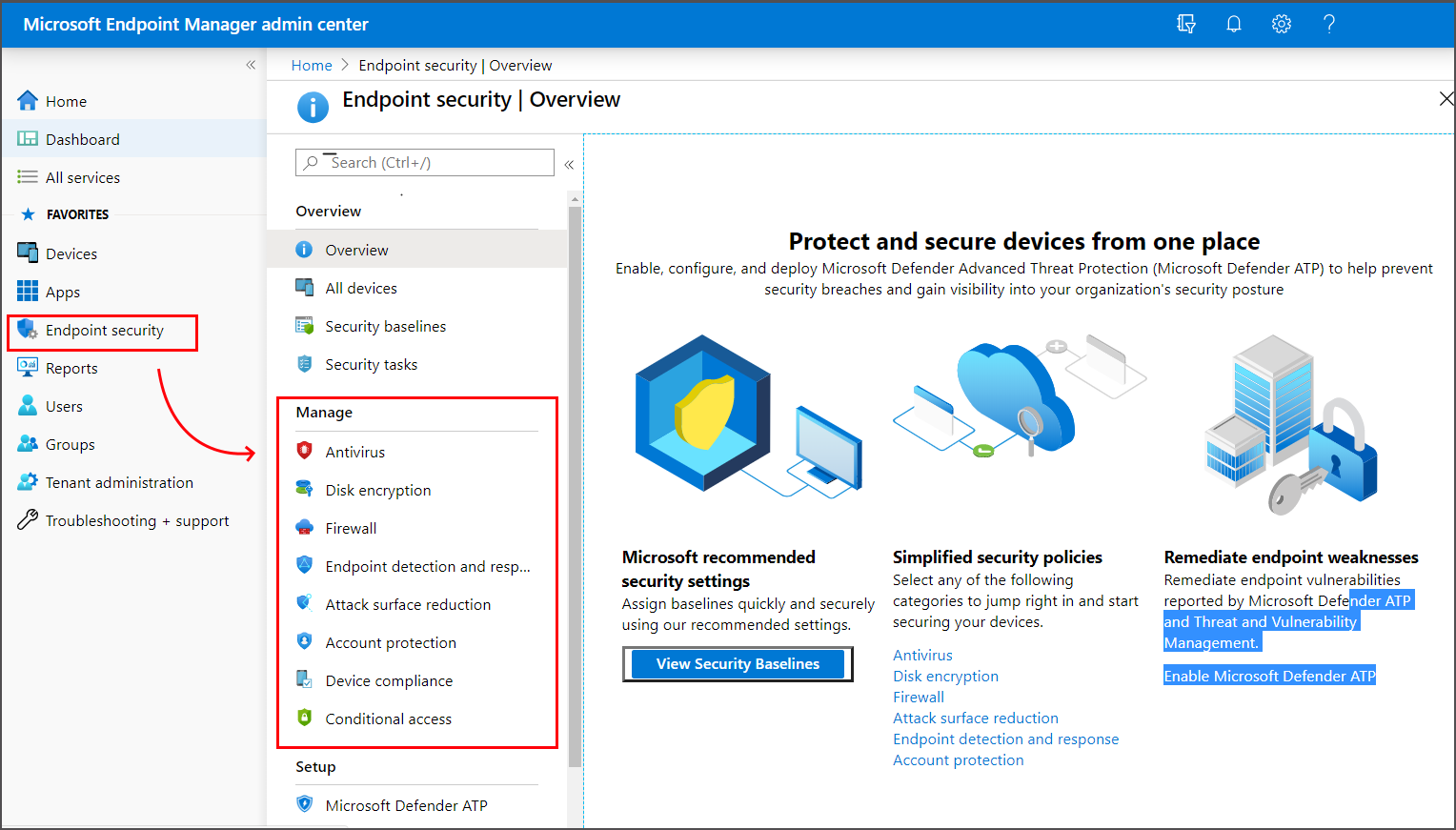

Zasady zabezpieczeń punktu końcowego znajdziesz w obszarze Zarządzanie w węźle Zabezpieczenia punktu końcowegocentrum administracyjnego usługi Microsoft Intune.

Poniżej przedstawiono krótkie opisy każdego typu zasad zabezpieczeń punktu końcowego. Aby dowiedzieć się więcej o nich, w tym o dostępnych profilach dla każdego z nich, skorzystaj z linków do zawartości dedykowanej poszczególnym typom zasad:

Ochrona konta — zasady ochrony konta ułatwiają ochronę tożsamości i kont użytkowników. Zasady ochrony konta koncentrują się na ustawieniach funkcji Windows Hello i funkcji Credential Guard, które są częścią zarządzania tożsamościami i dostępem systemu Windows.

Oprogramowanie antywirusowe — zasady ochrony antywirusowej pomagają administratorom zabezpieczeń skoncentrować się na zarządzaniu odrębną grupą ustawień programu antywirusowego dla urządzeń zarządzanych.

Kontrola aplikacji dla firm (wersja zapoznawcza) — zarządzanie zatwierdzonymi aplikacjami dla urządzeń z systemem Windows przy użyciu zasad kontroli aplikacji dla firm i instalatorów zarządzanych dla usługi Microsoft Intune. Zasady kontroli aplikacji usługi Intune dla firm to implementacja kontroli aplikacji usługi Windows Defender (WDAC).

Zmniejszanie obszaru podatnego na ataki — gdy program antywirusowy Defender jest używany na urządzeniach z systemem Windows 10/11, użyj zasad zabezpieczeń punktu końcowego usługi Intune, aby zmniejszyć obszar ataków, aby zarządzać tymi ustawieniami dla urządzeń.

Szyfrowanie dysków — profile szyfrowania dysków zabezpieczeń punktu końcowego koncentrują się tylko na ustawieniach odpowiednich dla wbudowanej metody szyfrowania urządzeń, takiej jak FileVault lub BitLocker. Dzięki temu administratorzy zabezpieczeń mogą łatwo zarządzać ustawieniami szyfrowania dysków bez konieczności nawigowania po wielu niepowiązanych ustawieniach.

Wykrywanie punktów końcowych i reagowanie na nie — w przypadku integracji usługi Microsoft Defender for Endpoint z usługą Intune użyj zasad zabezpieczeń punktu końcowego na potrzeby wykrywania punktów końcowych i reagowania na nie (EDR), aby zarządzać ustawieniami EDR i dołączać urządzenia do usługi Microsoft Defender for Endpoint.

Zapora — użyj zasad zapory zabezpieczeń punktu końcowego w usłudze Intune, aby skonfigurować wbudowaną zaporę urządzeń z systemem macOS i Windows 10/11.

Poniższe sekcje dotyczą wszystkich zasad zabezpieczeń punktu końcowego.

Przypisywanie kontroli dostępu na podstawie ról dla zasad zabezpieczeń punktu końcowego

Aby zarządzać zasadami zabezpieczeń punktu końcowego usługi Intune, należy użyć konta, które obejmuje uprawnienie kontroli dostępu opartej na rolach (RBAC) usługi Intune dla zasad oraz określone prawa związane z zadaniem, którym zarządzasz.

Uwaga

Przed czerwcem 2024 r. zasady zabezpieczeń punktu końcowego usługi Intune były zarządzane za pomocą praw udostępnianych przez uprawnienie Punkty odniesienia zabezpieczeń . Począwszy od czerwca 2024 r., usługa Intune zaczęła wydawać szczegółowe uprawnienia do zarządzania poszczególnymi obciążeniami zabezpieczeń punktów końcowych.

Za każdym razem, gdy nowe szczegółowe uprawnienia dla obciążenia zabezpieczeń punktu końcowego są dodawane do usługi Intune, te same prawa są usuwane z uprawnienia Punkty odniesienia zabezpieczeń . Jeśli używasz ról niestandardowych z uprawnieniem Punkty odniesienia zabezpieczeń, nowe uprawnienie RBAC jest automatycznie przypisywane do ról niestandardowych z tymi samymi prawami, które zostały przyznane za pośrednictwem uprawnień Punkt odniesienia zabezpieczeń . To automatyczne przypisanie gwarantuje, że administratorzy nadal mają te same uprawnienia, jakie mają dzisiaj.

Role rbac i uprawnienia do zarządzania obciążeniami zabezpieczeń punktu końcowego

Podczas przypisywania uprawnień RBAC do zarządzania aspektami zabezpieczeń punktu końcowego zalecamy przypisanie administratorom minimalnych uprawnień wymaganych do wykonywania określonych zadań. Każde z uprawnień RBAC, które zarządzają zabezpieczeniami punktu końcowego, obejmuje następujące prawa, które można indywidualnie przyznać lub wstrzymać podczas tworzenia niestandardowej roli RBAC:

- Przypisz

- Tworzenie

- Usuń

- Odczyt

- Aktualizacja

- Wyświetlanie raportów

Używanie niestandardowych ról RBAC

Następujące uprawnienia obejmują prawa do obciążeń zabezpieczeń punktu końcowego:

Kontrola aplikacji dla firm — przyznaje prawa do zarządzania zasadami i raportami kontroli aplikacji .

Zmniejszanie obszaru podatnego na ataki — przyznaje prawa do zarządzania niektórymi, ale nie wszystkimi zasadami i raportami dotyczącymi zmniejszania obszaru ataków . W przypadku tego obciążenia następujące profile (szablony) nadal wymagają praw udostępnianych przez uprawnienie Punkty odniesienia zabezpieczeń :

- Izolacja aplikacji i przeglądarki systemu Windows

- Ochrona sieci Web systemu Windows

- Kontrolka aplikacji systemu Windows

- Ochrona przed lukami w zabezpieczeniach systemu Windows

Wykrywanie i reagowanie na punkty końcowe — przyznaje prawa do zarządzania zasadami i raportami wykrywania i reagowania na punkty końcowe (EDR).

Punkty odniesienia zabezpieczeń — przyznaje uprawnienia do zarządzania wszystkimi obciążeniami zabezpieczeń punktów końcowych, które nie mają dedykowanego przepływu pracy.

Konfiguracje urządzeń — ustawienie Wyświetl raporty odpowiednie dla konfiguracji urządzeń przyznaje również prawa do wyświetlania, generowania i eksportowania raportów dla zasad zabezpieczeń punktu końcowego.

Ważna

Szczegółowe uprawnienia programu antywirusowego dla zasad zabezpieczeń punktu końcowego mogą być tymczasowo widoczne w niektórych dzierżawach. To uprawnienie nie zostało wydane i nie jest obsługiwane do użycia. Konfiguracje uprawnień programu antywirusowego są ignorowane przez usługę Intune. Gdy program antywirusowy stanie się dostępny jako szczegółowe uprawnienie, jego dostępność zostanie ogłoszona w artykule Co nowego w usłudze Microsoft Intune .

Używanie wbudowanych ról RBAC

Następujące wbudowane role RBAC usługi Intune mogą być również przypisane do administratorów w celu zapewnienia uprawnień do zarządzania niektórymi lub wszystkimi zadaniami dla obciążeń i raportów zabezpieczeń punktu końcowego.

- Operator pomocy technicznej

- Operator tylko do odczytu

- Menedżer zabezpieczeń punktów końcowych

Aby uzyskać więcej informacji o określonych uprawnieniach i prawach, które obejmuje każda rola, zobacz Wbudowane uprawnienia roli dla usługi Microsoft Intune.

Zagadnienia dotyczące nowych uprawnień zabezpieczeń punktu końcowego

Po dodaniu nowych szczegółowych uprawnień dla obciążeń zabezpieczeń punktu końcowego nowe uprawnienie obciążenia ma taką samą strukturę uprawnień i praw jak uprawnienie Punkty odniesienia zabezpieczeń . Obejmuje to zarządzanie zasadami zabezpieczeń w ramach tych obciążeń, które mogą zawierać nakładające się ustawienia w innych typach zasad, takich jak zasady punktu odniesienia zabezpieczeń lub zasady wykazu ustawień, które podlegają osobnym uprawnieniom RBAC.

Jeśli używasz scenariusza zarządzania ustawieniami zabezpieczeń usługi Defender for Endpoint , te same zmiany uprawnień RBAC mają zastosowanie do portalu usługi Microsoft Defender w celu zarządzania zasadami zabezpieczeń.

Tworzenie zasad zabezpieczeń punktu końcowego

Poniższa procedura zawiera ogólne wskazówki dotyczące tworzenia zasad zabezpieczeń punktu końcowego:

Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

Wybierz pozycję Zabezpieczenia punktu końcowego , a następnie wybierz typ zasad, które chcesz skonfigurować, a następnie wybierz pozycję Utwórz zasady. Wybierz spośród następujących typów zasad:

- Ochrona konta

- Program antywirusowy

- Kontrola aplikacji (wersja zapoznawcza)

- Zmniejszanie obszaru podatnego na ataki

- Szyfrowanie dysków

- Wykrywanie i reagowanie dotyczące punktów końcowych

- Zapora

Wprowadź następujące właściwości:

- Platforma: wybierz platformę, dla której tworzysz zasady. Dostępne opcje zależą od wybranego typu zasad.

- Profil: wybierz spośród dostępnych profilów wybranej platformy. Aby uzyskać informacje o profilach, zobacz dedykowaną sekcję w tym artykule dotyczącą wybranego typu zasad.

Wybierz pozycję Utwórz.

Na stronie Podstawowe wprowadź nazwę i opis dla profilu, a następnie wybierz pozycję Dalej.

Na stronie Ustawienia konfiguracji rozwiń każdą grupę ustawień i skonfiguruj ustawienia, które chcesz zarządzać przy użyciu tego profilu.

Po zakończeniu konfigurowania ustawień wybierz pozycję Dalej.

Na stronie Tagi zakresu wybierz pozycję Wybierz tagi zakresu , aby otworzyć okienko Wybierz tagi , aby przypisać tagi zakresu do profilu.

Wybierz przycisk Dalej, aby kontynuować.

Na stronie Przypisania wybierz grupy, które otrzymają ten profil. Aby uzyskać więcej informacji na temat przypisywania profilów, zobacz Przypisywanie profilów użytkowników i urządzeń.

Wybierz pozycję Dalej.

Na stronie Przeglądanie + tworzenie po zakończeniu wybierz pozycję Utwórz. Nowy profil zostanie wyświetlony na liście po wybraniu typu zasad dla utworzonego profilu.

Duplikowanie zasad

Zasady zabezpieczeń punktu końcowego obsługują duplikowanie w celu utworzenia kopii oryginalnych zasad. Scenariusz duplikowania zasad jest przydatny, jeśli chcesz przypisać podobne zasady do różnych grup, ale nie chcesz ręcznie ponownie tworzyć całych zasad. Zamiast tego można zduplikować oryginalne zasady, a następnie wprowadzić tylko zmiany wymagane przez nowe zasady. Możesz zmienić tylko określone ustawienie i grupę, do których są przypisane zasady.

Podczas tworzenia duplikatu nadasz kopii nową nazwę. Kopia jest wykonywana z tymi samymi konfiguracjami ustawień i tagami zakresu co oryginalny, ale nie będzie miała żadnych przypisań. Aby utworzyć przypisania, musisz później edytować nowe zasady.

Następujące typy zasad obsługują duplikowanie:

- Ochrona konta

- Kontrola aplikacji (wersja zapoznawcza)

- Program antywirusowy

- Zmniejszanie obszaru podatnego na ataki

- Szyfrowanie dysków

- Wykrywanie i reagowanie dotyczące punktów końcowych

- Zapora

Po utworzeniu nowych zasad przejrzyj i edytuj zasady, aby wprowadzić zmiany w konfiguracji.

Aby zduplikować zasady

- Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

- Wybierz zasady, które chcesz skopiować. Następnie wybierz pozycję Duplikuj. Jeśli funkcja Duplikuj nie jest dostępna, wybierz wielokropek (...) po prawej stronie zasad, a następnie wybierz pozycję Duplikuj.

- Podaj nową nazwę zasad, a następnie wybierz pozycję Zapisz.

Aby edytować zasady

- Wybierz nowe zasady, a następnie wybierz pozycję Właściwości.

- Wybierz pozycję Ustawienia, aby rozwinąć listę ustawień konfiguracji w zasadach. Nie można zmodyfikować ustawień z tego widoku, ale możesz sprawdzić, jak są skonfigurowane.

- Aby zmodyfikować zasady, wybierz pozycję Edytuj dla każdej kategorii, w której chcesz wprowadzić zmianę:

- Podstawy

- Przypisania

- Tagi zakresu

- Ustawienia konfiguracji

- Po wprowadzeniu zmian wybierz pozycję Zapisz , aby zapisać zmiany. Przed wprowadzeniem zmian do dodatkowych kategorii należy zapisać zmiany w jednej kategorii.

Zarządzanie konfliktami

Wiele ustawień urządzeń, które można zarządzać przy użyciu zasad zabezpieczeń punktu końcowego (zasad zabezpieczeń) jest również dostępnych za pośrednictwem innych typów zasad w usłudze Intune. Te inne typy zasad obejmują zasady konfiguracji urządzeń i punkty odniesienia zabezpieczeń. Ponieważ ustawienia mogą być zarządzane za pomocą kilku różnych typów zasad lub wielu wystąpień tego samego typu zasad, należy przygotować się do identyfikowania i rozwiązywania konfliktów zasad dla urządzeń, które nie są zgodne z oczekiwanymi konfiguracjami.

- Punkty odniesienia zabezpieczeń mogą ustawić wartość inną niż domyślna dla ustawienia, aby było zgodne z zalecaną konfiguracją adresów odniesienia.

- Inne typy zasad, w tym zasady zabezpieczeń punktu końcowego, domyślnie ustawiają wartość Nieskonfigurowane . Te inne typy zasad wymagają jawnej konfiguracji ustawień w zasadach.

Niezależnie od metody zasad zarządzanie tym samym ustawieniem na tym samym urządzeniu za pomocą wielu typów zasad lub za pośrednictwem wielu wystąpień tego samego typu zasad może powodować konflikty, których należy unikać.

Informacje zawarte w poniższych linkach mogą pomóc w identyfikowaniu i rozwiązywaniu konfliktów:

- Rozwiązywanie problemów z zasadami i profilami w usłudze Intune

- Monitorowanie punktów odniesienia zabezpieczeń

Następne kroki

Zarządzanie zabezpieczeniami punktu końcowego w usłudze Intune

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla