Zarządzanie zatwierdzonymi aplikacjami dla urządzeń z systemem Windows przy użyciu zasad kontroli aplikacji dla firm i instalatorów zarządzanych dla usługi Microsoft Intune

Ta funkcja jest dostępna w publicznej wersji zapoznawczej.

Każdego dnia nowe złośliwe pliki i aplikacje pojawiają się w środowisku naturalnym. W przypadku uruchamiania na urządzeniach w organizacji stwarzają one ryzyko, które może być trudne do zarządzania lub zapobiegania. Aby zapobiec uruchamianiu niepożądanych aplikacji na zarządzanych urządzeniach z systemem Windows, możesz użyć zasad kontroli aplikacji usługi Microsoft Intune dla firm.

Zasady kontroli aplikacji dla firm w usłudze Intune są częścią zabezpieczeń punktu końcowego i używają dostawcy CSP Windows ApplicationControl do zarządzania dozwolonymi aplikacjami na urządzeniach z systemem Windows.

Dostępne również za pośrednictwem zasad kontroli aplikacji dla firm można użyć zasad instalatora zarządzanego w celu dodania rozszerzenia do zarządzania usługi Intune do dzierżawy jako instalatora zarządzanego. Przy użyciu tego rozszerzenia jako instalatora zarządzanego aplikacje wdrażane za pośrednictwem usługi Intune są automatycznie oznaczane przez instalatora. Otagowane aplikacje mogą być identyfikowane przez zasady kontroli aplikacji dla firm jako bezpieczne aplikacje, które mogą być uruchamiane na urządzeniach.

Rozszerzenie do zarządzania usługi Intune to usługa Intune, która uzupełnia funkcje mdm systemu Windows 10 dla urządzeń z systemem Windows 10 i Windows 11. Ułatwia to instalowanie aplikacji Win32 i skryptów programu PowerShell na urządzeniach zarządzanych.

Instalator zarządzany używa reguły funkcji AppLocker do oznaczania aplikacji instalowanych jako zaufane przez organizację Aby uzyskać więcej informacji, zobacz Zezwalaj na aplikacje zainstalowane przez instalatora zarządzanego w dokumentacji zabezpieczeń systemu Windows.

Korzystanie z instalatora zarządzanego nie jest wymagane do korzystania z zasad kontroli aplikacji dla firm.

Informacje zawarte w tym artykule mogą pomóc w następujących czynnościach:

- Skonfiguruj rozszerzenie zarządzania usługi Intune jako instalator zarządzany.

- Skonfiguruj zabezpieczenia punktu końcowego Zasady kontroli aplikacji dla firm.

Aby uzyskać powiązane informacje, zobacz Windows Defender Application Control (Kontrola aplikacji usługi Windows Defender ) w dokumentacji zabezpieczeń systemu Windows.

Uwaga

Zasady kontroli aplikacji dla firm a profile kontroli aplikacji: zasady kontroli aplikacji usługi Intune dla firm korzystają z dostawcy CSP ApplicationControl. Zasady zmniejszania obszaru podatnego na ataki w usłudze Intune używają dostawcy CSP funkcji AppLocker dla swoich profilów kontroli aplikacji. System Windows wprowadził dostawca CSP ApplicationControl w celu zastąpienia dostawcy CSP funkcji AppLocker. System Windows nadal obsługuje dostawca CSP funkcji AppLocker, ale nie dodaje już do niego nowych funkcji. Zamiast tego programowanie jest kontynuowane za pośrednictwem dostawcy CSP ApplicationControl.

Dotyczy:

- Windows 10

- Windows 11

Wymagania wstępne

Urządzeń

Następujące urządzenia są obsługiwane w przypadku zasad kontroli aplikacji dla firm po zarejestrowaniu ich w usłudze Intune:

Windows Enterprise lub Education:

- System Windows 10 w wersji 1903 lub nowszej

- Windows 11 w wersji 1903 lub nowszej

Windows Professional:

Windows 11 SE:

- System Windows 11 SE jest obsługiwany tylko dla dzierżaw edukacyjnych. Aby uzyskać więcej informacji, zobacz Zasady kontroli aplikacji dla firm dla dzierżaw edukacyjnych w dalszej części tego artykułu.

Azure Virtual Desktop (AVD):

- Urządzenia AVD są obsługiwane do korzystania z zasad kontroli aplikacji dla firm

- Aby kierować urządzenia z wieloma sesjami AVD, użyj węzła Kontrola aplikacji dla firm w usłudze Endpoint Security. Jednak kontrola aplikacji dla firm to tylko zakres urządzenia.

Urządzenia współzarządzane:

- Aby obsługiwać kontrolę aplikacji dla zasad biznesowych na urządzeniach współzarządzanych , ustaw suwak suwaka programu Endpoint Protection na intune.

Kontrola aplikacji usługi Windows Defender dla firm

Zobacz Wymagania dotyczące wersji systemu Windows i licencjonowania w temacieInformacje o kontroli aplikacji dla systemu Windows w dokumentacji zabezpieczeń systemu Windows.

Kontrola dostępu oparta na rolach

Aby zarządzać zasadami kontroli aplikacji dla firm, konto musi mieć przypisaną rolę kontroli dostępu opartej na rolach (RBAC) usługi Intune, która zawiera wystarczające uprawnienia i prawa do wykonania żądanego zadania.

Poniżej przedstawiono dostępne zadania z wymaganymi uprawnieniami i prawami.

Włączanie korzystania z zarządzanego instalatora — konto musi mieć przypisaną rolę administratora usługi Intune. Włączenie instalatora jest zdarzeniem jednorazowym.

Ważna

Firma Microsoft rekomenduje używanie ról z najmniejszą liczbą uprawnień. Pomaga to zwiększyć bezpieczeństwo organizacji. Administrator usługi Intune i podobne konta to role o wysokim poziomie uprawnień, które powinny być ograniczone do scenariuszy, które nie mogą używać innej roli.

Zarządzanie zasadami kontroli aplikacji dla firm — konta muszą mieć uprawnienie Kontrola aplikacji dla firm , które obejmuje prawa do usuwania, odczytu, przypisywania, tworzenia, aktualizowania i wyświetlania raportów.

Wyświetlanie raportów dla zasad kontroli aplikacji dla firm — konta muszą mieć jedno z następujących uprawnień i uprawnień:

- Uprawnienie Kontrola aplikacji dla firm z wyświetlenia raportów.

- Uprawnienie Organizacji do odczytu.

Aby uzyskać wskazówki dotyczące przypisywania odpowiedniego poziomu uprawnień i praw do zarządzania zasadami kontroli aplikacji usługi Intune dla firm, zobacz Przypisywanie zasad kontroli dostępu na podstawie ról dla punktu końcowego.

Pomoc techniczna dla instytucji rządowych w chmurze

Zasady kontroli aplikacji zabezpieczeń punktu końcowego usługi Intune i konfigurowanie zarządzanego instalatora są obsługiwane w następujących środowiskach suwerennej chmury:

- Chmury dla instytucji rządowych USA

- 21Vianet

Wprowadzenie do instalatorów zarządzanych

Za pomocą zabezpieczeń punktu końcowego usługi Intune App Control dla firm możesz użyć zasad, aby dodać rozszerzenie zarządzania usługi Intune jako instalator zarządzany na zarządzanych urządzeniach z systemem Windows.

Po włączeniu instalatora zarządzanego wszystkie kolejne aplikacje wdrażane na urządzeniach z systemem Windows za pośrednictwem usługi Intune są oznaczone tagiem instalatora zarządzanego. Tag określa, że aplikacja została zainstalowana przez znane źródło i może być zaufana. Tagowanie aplikacji przez instalatora zarządzanego jest następnie używane przez zasady app control dla firm do automatycznego identyfikowania aplikacji jako zatwierdzonych do uruchamiania na urządzeniach w środowisku.

Zasady kontroli aplikacji dla firm to implementacja usługi Windows Defender Application Control (WDAC). Aby dowiedzieć się więcej na temat tagowania aplikacji i WDAC, zobacz Informacje o kontroli aplikacji dla systemu Windows i przewodnik tagowania identyfikatora aplikacji WDAC (AppId) w dokumentacji kontroli aplikacji usługi Windows Defender.

Zagadnienia dotyczące korzystania z instalatora zarządzanego:

Ustawienie instalatora zarządzanego to konfiguracja dla całej dzierżawy, która ma zastosowanie do wszystkich zarządzanych urządzeń z systemem Windows.

Po włączeniu rozszerzenia zarządzania usługi Intune jako instalatora zarządzanego wszystkie aplikacje wdrażane na urządzeniach z systemem Windows za pośrednictwem usługi Intune są oznaczone znakiem instalatora zarządzanego.

Sam ten tag nie ma wpływu na to, które aplikacje mogą być uruchamiane na urządzeniach. Tag jest używany tylko w przypadku przypisywania zasad WDAC, które określają, które aplikacje mogą być uruchamiane na zarządzanych urządzeniach.

Ponieważ nie ma tagowania wstecznego, wszystkie aplikacje na urządzeniach, które zostały wdrożone przed włączeniem instalatora zarządzanego, nie są oznaczane tagiem. Jeśli zastosujesz zasady WDAC, musisz uwzględnić jawne konfiguracje, aby umożliwić uruchamianie tych nieoznakowanych aplikacji.

Te zasady można wyłączyć, edytując zasady Instalatora zarządzanego. Wyłączenie zasad uniemożliwia tagowanie kolejnych aplikacji za pomocą zarządzanego instalatora. Aplikacje, które zostały wcześniej zainstalowane i oznaczone tagiem, pozostają oznakowane. Aby uzyskać informacje o ręcznym czyszczeniu instalatora zarządzanego po wyłączeniu zasad, zobacz Usuwanie rozszerzenia zarządzania usługi Intune jako instalatora zarządzanego w dalszej części tego artykułu.

Dowiedz się więcej o sposobie ustawiania instalatora zarządzanego przez usługę Intune w dokumentacji zabezpieczeń systemu Windows.

Ważna

Potencjalny wpływ na zdarzenia zbierane przez integracje usługi Log Analytics

Log Analytics to narzędzie w witrynie Azure Portal, którego klienci mogą używać do zbierania danych ze zdarzeń zasad funkcji AppLocker. W tej publicznej wersji zapoznawczej po zakończeniu akcji zgody zasady funkcji AppLocker zaczną wdrażać na odpowiednich urządzeniach w dzierżawie. W zależności od konfiguracji usługi Log Analytics, zwłaszcza jeśli zbierasz niektóre bardziej pełne dzienniki, spowoduje to wzrost zdarzeń generowanych przez zasady funkcji AppLocker. Jeśli Twoja organizacja korzysta z usługi Log Analytics, zalecamy zapoznanie się z konfiguracją usługi Log Analytics, aby umożliwić:

- Zapoznaj się z konfiguracją usługi Log Analytics i upewnij się, że istnieje odpowiedni limit zbierania danych, aby uniknąć nieoczekiwanych kosztów rozliczeń.

- Całkowicie wyłącz zbieranie zdarzeń funkcji AppLocker w usłudze Log Analytics (błąd, ostrzeżenie, informacje) z wyjątkiem dzienników msi i skryptów.

Dodawanie instalatora zarządzanego do dzierżawy

Poniższa procedura przeprowadzi Cię przez proces dodawania rozszerzenia zarządzania usługi Intune jako instalatora zarządzanego dla dzierżawy. Usługa Intune obsługuje zasady jednego zarządzanego instalatora.

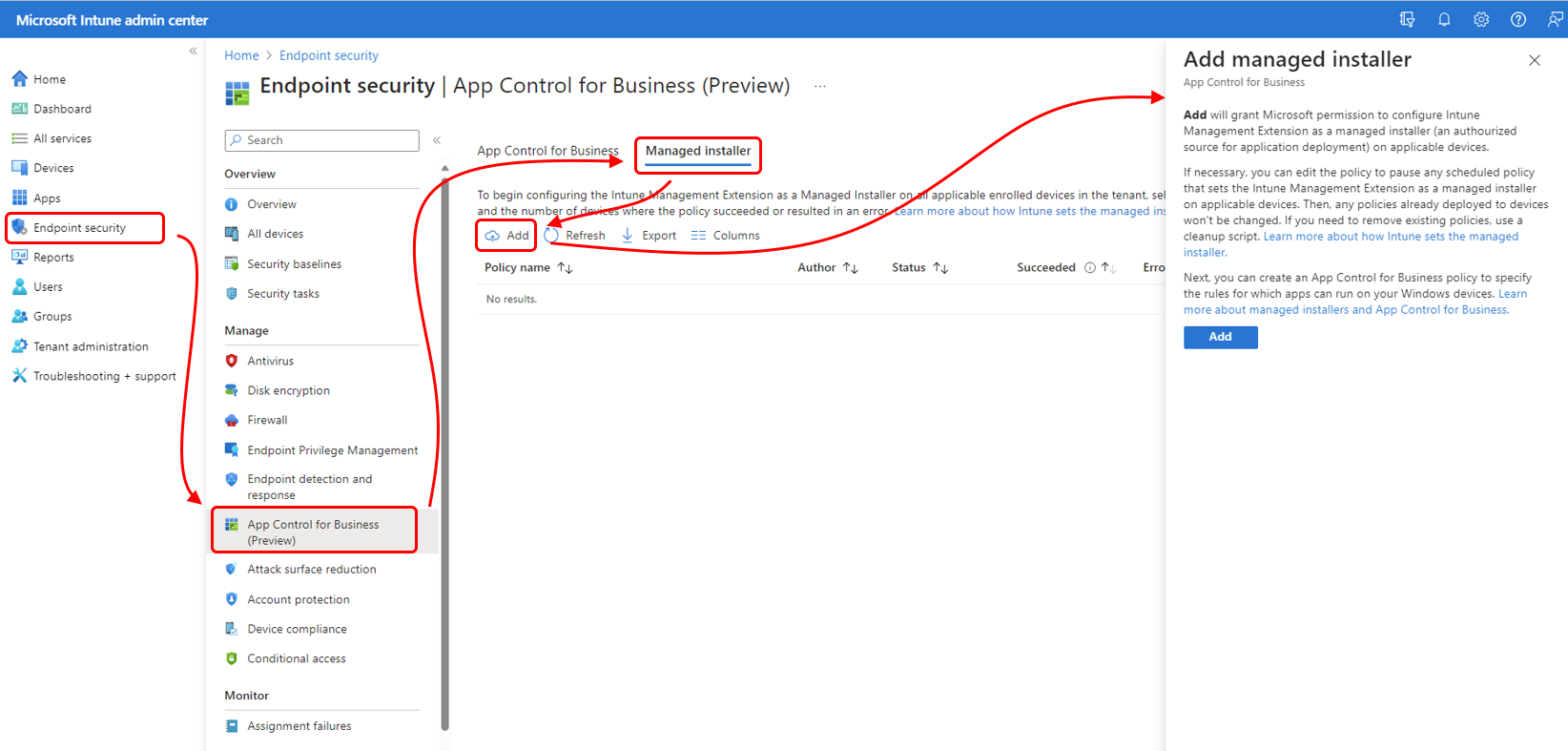

W centrum administracyjnym usługi Microsoft Intune przejdź do pozycji Zabezpieczenia punktu końcowego (wersja zapoznawcza), wybierz kartę Instalator zarządzany , a następnie wybierz pozycję *Dodaj. Zostanie otwarte okienko Dodaj instalatora zarządzanego .

Wybierz pozycję Dodaj, a następnie pozycję Tak , aby potwierdzić dodanie rozszerzenia zarządzania usługi Intune jako instalatora zarządzanego.

Po dodaniu instalatora zarządzanego w niektórych rzadkich przypadkach może być konieczne odczekanie do 10 minut, zanim nowe zasady zostaną dodane do dzierżawy. Wybierz pozycję Odśwież , aby okresowo aktualizować centrum administracyjne, dopóki nie będzie dostępne.

Zasady są gotowe w usłudze, gdy usługa Intune wyświetla zasady instalatora zarządzanego o nazwie Instalator zarządzany — Rozszerzenie zarządzania usługi Intune ze stanem Aktywny. Po stronie klienta może być konieczne odczekanie do godziny na rozpoczęcie dostarczania zasad.

Teraz możesz wybrać zasady, aby edytować ich konfigurację. Tylko dwa następujące obszary zasad obsługują zmiany:

Ustawienia: Edytowanie ustawień zasad powoduje otwarcie okienka Rezygnacja dla instalatora zarządzanego , w którym można zmienić wartość ustawienia Ustaw instalatora zarządzanego między włączaniem i wyłączaniem. Po dodaniu instalatora ustawienie Ustaw instalator zarządzany jest domyślnie włączone. Przed zmianą konfiguracji zapoznaj się z zachowaniem opisanym w okienku Włączanie i wyłączanie.

Tagi zakresu: można dodawać i modyfikować tagi zakresu przypisane do tych zasad. Dzięki temu można określić, którzy administratorzy mogą wyświetlać szczegóły zasad.

Zanim zasady będą obowiązywać, należy utworzyć i wdrożyć zasady kontroli aplikacji dla firm, aby określić reguły, dla których aplikacje mogą być uruchamiane na urządzeniach z systemem Windows.

Aby uzyskać więcej informacji, zobacz Zezwalaj na aplikacje zainstalowane przez instalatora zarządzanego w dokumentacji zabezpieczeń systemu Windows.

Ważna

Ryzyko potencjalnego braku rozruchu z scalania zasad funkcji AppLocker

Podczas włączania instalatora zarządzanego za pośrednictwem usługi Intune zasady funkcji AppLocker z fikcyjną regułą są wdrażane i scalane z istniejącymi zasadami funkcji AppLocker na urządzeniu docelowym. Jeśli istniejące zasady funkcji AppLocker zawierają właściwość RuleCollection zdefiniowaną jako NotConfigured z pustym zestawem reguł, zostaną scalone jako NotConfigured z regułą fikcyjną. Kolekcja reguł NotConfigured będzie domyślnie wymuszana, jeśli w kolekcji są zdefiniowane jakiekolwiek reguły. Gdy reguła fikcyjna jest jedyną skonfigurowaną regułą, oznacza to, że załadowanie lub wykonanie czegokolwiek innego zostanie zablokowane. Może to spowodować nieoczekiwane problemy, takie jak niepowodzenie uruchamiania aplikacji i niepowodzenie rozruchu lub zalogowanie się do systemu Windows. Aby uniknąć tego problemu, zalecamy usunięcie wszelkich elementów RuleCollection zdefiniowanych jako NotConfigured z pustym zestawem reguł z istniejących zasad funkcji AppLocker, jeśli są obecnie dostępne.

- Instalator zarządzany może włączyć zatrzymane lub wyłączone zasady App-Locker (na komputerach docelowych) wymuszane z obiektu zasad grupy.

Usuwanie rozszerzenia zarządzania usługi Intune jako instalatora zarządzanego

Jeśli to konieczne, możesz przestać konfigurować rozszerzenie zarządzania usługi Intune jako instalator zarządzany dla dzierżawy. Wymaga to wyłączenia zasad instalatora zarządzanego. Po wyłączeniu zasad można użyć dodatkowych akcji oczyszczania.

Wyłącz zasady rozszerzenia zarządzania usługi Intune (wymagane)

Poniższa konfiguracja jest wymagana, aby zatrzymać dodawanie rozszerzenia zarządzania usługi Intune jako instalatora zarządzanego do urządzeń.

W centrum administracyjnym przejdź do pozycji Zabezpieczenia punktu końcowego (wersja zapoznawcza), wybierz kartę Instalator zarządzany , a następnie wybierz zasadę Instalator zarządzany — Rozszerzenie zarządzania usługi Intune .

Edytuj zasady i zmień pozycję Ustaw instalator zarządzany na Wył., a następnie zapisz zasady.

Nowe urządzenia nie będą konfigurowane przy użyciu rozszerzenia zarządzania usługi Intune jako instalatora zarządzanego. Nie powoduje to usunięcia rozszerzenia zarządzania usługi Intune jako instalatora zarządzanego z urządzeń, które są już skonfigurowane do jego używania.

Usuwanie rozszerzenia zarządzania usługi Intune jako instalatora zarządzanego na urządzeniach (opcjonalnie)

Opcjonalny krok oczyszczania umożliwia uruchomienie skryptu w celu usunięcia rozszerzenia zarządzania usługi Intune jako zarządzanego instalatora na urządzeniach, które już je zainstalowały. Ten krok jest opcjonalny, ponieważ ta konfiguracja nie ma wpływu na urządzenia, chyba że używasz również zasad kontroli aplikacji dla firm, które odwołują się do zarządzanego instalatora.

Pobierz skryptCatCleanIMEOnly.ps1 programu PowerShell. Ten skrypt jest dostępny w https://aka.ms/intune_WDAC/CatCleanIMEOnlydownload.microsoft.com.

Uruchom ten skrypt na urządzeniach z rozszerzeniem do zarządzania usługi Intune ustawionym jako instalator zarządzany. Ten skrypt usuwa tylko rozszerzenie zarządzania usługi Intune jako instalator zarządzany.

Uruchom ponownie usługę rozszerzenia zarządzania usługi Intune, aby powyższe zmiany zaczęły obowiązywać.

Aby uruchomić ten skrypt, możesz użyć usługi Intune do uruchamiania skryptów programu PowerShell lub innych wybranych metod.

Usuń wszystkie zasady funkcji AppLocker z urządzenia (opcjonalnie)

Aby usunąć wszystkie zasady funkcji Windows AppLocker z urządzenia, możesz użyć skryptuCatCleanAll.ps1 programu PowerShell. Ten skrypt usuwa nie tylko rozszerzenie zarządzania usługi Intune jako instalator zarządzany, ale wszystkie instalatory zarządzane i wszystkie zasady oparte na funkcji Windows AppLocker z urządzenia. Przed użyciem tego skryptu upewnij się, że rozumiesz, że twoje organizacje używają zasad funkcji AppLocker.

Pobierz skryptCatCleanAll.ps1 programu PowerShell. Ten skrypt jest dostępny w https://aka.ms/intune_WDAC/CatCleanAlldownload.microsoft.com.

Uruchom ten skrypt na urządzeniach z rozszerzeniem do zarządzania usługi Intune ustawionym jako instalator zarządzany. Ten skrypt usuwa tylko rozszerzenie zarządzania usługi Intune jako instalator zarządzany.

Uruchom ponownie usługę rozszerzenia zarządzania usługi Intune, aby powyższe zmiany zaczęły obowiązywać.

Aby uruchomić ten skrypt, możesz użyć usługi Intune do uruchamiania skryptów programu PowerShell lub innych wybranych metod.

Wprowadzenie do zasad kontroli aplikacji dla firm

Dzięki zasadom kontroli aplikacji kontroli aplikacji dla firm w usłudze Intune możesz zarządzać aplikacjami na zarządzanych urządzeniach z systemem Windows. Uruchamianie wszystkich aplikacji, które nie są jawnie dozwolone przez zasady, jest blokowane, chyba że skonfigurowano zasady do korzystania z trybu inspekcji. W trybie inspekcji zasady umożliwiają uruchamianie wszystkich aplikacji i rejestrowanie ich lokalnie na kliencie.

Aby zarządzać aplikacjami dozwolonymi lub zablokowanymi, usługa Intune używa dostawcy CSP Windows ApplicationControl na urządzeniach z systemem Windows.

Podczas tworzenia zasad kontroli aplikacji dla firm należy wybrać format ustawień konfiguracji do użycia:

Wprowadź dane XML — jeśli zdecydujesz się wprowadzić dane XML, musisz podać zasady z zestawem niestandardowych właściwości XML definiujących zasady kontroli aplikacji dla firm.

Wbudowane kontrolki — ta opcja jest najprostszą ścieżką do skonfigurowania, ale pozostaje zaawansowanym wyborem. Dzięki wbudowanym kontrolom można łatwo zatwierdzać wszystkie aplikacje instalowane przez instalatora zarządzanego oraz ufać składnikom systemu Windows i aplikacjom ze sklepu.

Więcej szczegółów na temat tych opcji można znaleźć w interfejsie użytkownika podczas tworzenia zasad, a także szczegółowo w poniższej procedurze, która przeprowadzi Cię przez proces tworzenia zasad.

Po utworzeniu zasad kontroli aplikacji dla firm można rozszerzyć zakres tych zasad, tworząc zasady uzupełniające , które dodają więcej reguł w formacie XML do tych oryginalnych zasad. W przypadku korzystania z zasad uzupełniających pierwotne zasady są określane jako zasady podstawowe.

Uwaga

Jeśli dzierżawa jest dzierżawcą edukacyjnym, zobacz Zasady kontroli aplikacji dla firm dla dzierżaw edukacyjnych , aby dowiedzieć się więcej o dodatkowej obsłudze urządzeń i zasadach kontroli aplikacji dla firm dla tych urządzeń.

Tworzenie zasad kontroli aplikacji dla firm

Poniższa procedura ułatwia utworzenie pomyślnej kontroli aplikacji dla firm. Te zasady są traktowane jako zasady podstawowe , jeśli chcesz utworzyć zasady uzupełniające w celu rozszerzenia zakresu zaufania zdefiniowanego za pomocą tych zasad.

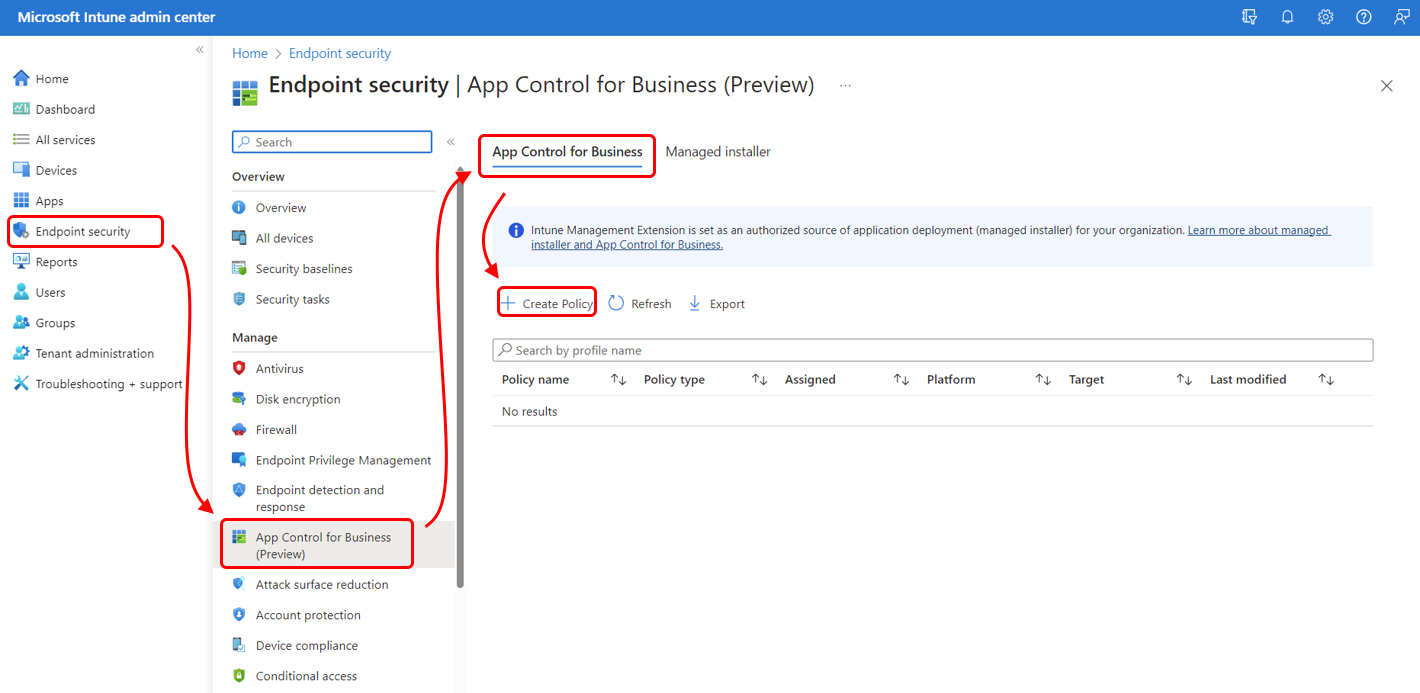

Zaloguj się do centrum administracyjnego usługi Microsoft Intune i przejdź do obszaru Kontrola aplikacji zabezpieczeń> punktu końcowegodla firm (wersja zapoznawcza)> wybierz kartę >Kontrola aplikacji dla firm, a następnie wybierz pozycję Utwórz zasady. Zasady kontroli aplikacji dla firm są automatycznie przypisywane do typu platformy systemu Windows 10 lub nowszego.

W obszarze Podstawy wprowadź następujące właściwości:

- Nazwa: wprowadź opisową nazwę profilu. Profile nazw, dzięki czemu można je łatwo zidentyfikować później.

- Opis: wprowadź opis profilu. To ustawienie jest opcjonalne, ale zalecane.

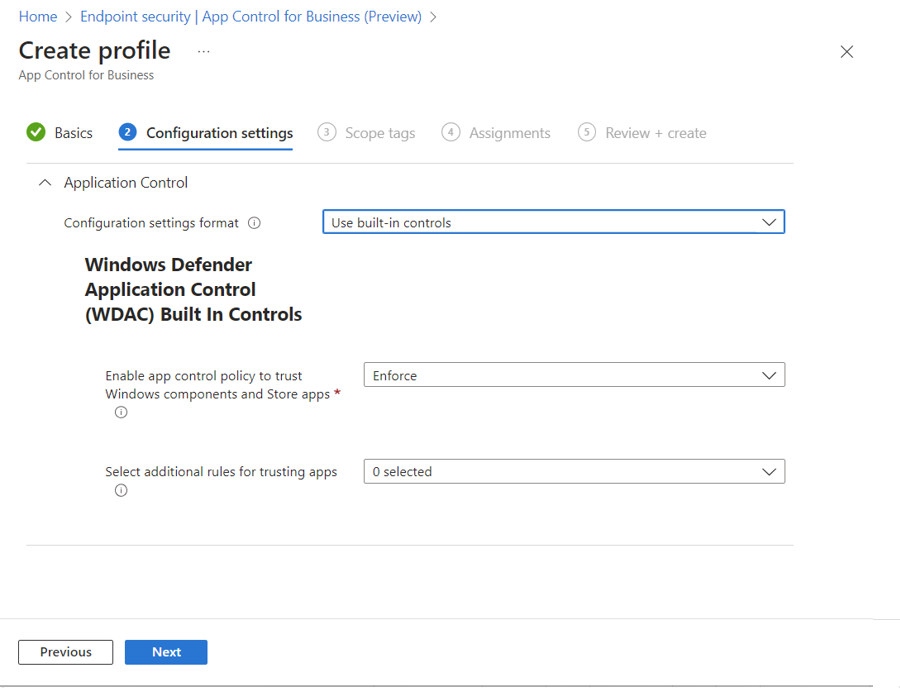

W obszarze Ustawienia konfiguracji wybierz format ustawień konfiguracji:

Wprowadź dane XML — w tej opcji musisz podać niestandardowe właściwości XML, aby zdefiniować zasady kontroli aplikacji dla firm. Jeśli wybierzesz tę opcję, ale nie dodasz właściwości XLM do zasad, działa ona jako Nies skonfigurowano. Nieskonfigurowane zasady kontroli aplikacji dla firm skutkują zachowaniem domyślnym na urządzeniu bez dodatkowych opcji z dostawcy CSP ApplicationControl.

Wbudowane kontrolki — ta opcja powoduje, że zasady nie używają niestandardowego kodu XML. Zamiast tego skonfiguruj następujące ustawienia:

Włącz zaufanie do składników systemu Windows i aplikacji sklepowych — gdy to ustawienie jest włączone (domyślnie), urządzenia zarządzane mogą uruchamiać składniki systemu Windows i aplikacje ze sklepu, a także inne aplikacje, które można skonfigurować jako zaufane. Aplikacje, które nie są zdefiniowane jako zaufane przez te zasady, nie mogą być uruchomione.

To ustawienie obsługuje również tryb tylko inspekcji . W trybie inspekcji wszystkie zdarzenia są rejestrowane w lokalnych dziennikach klienta, ale uruchamianie aplikacji nie jest blokowane.

Wybierz dodatkowe opcje aplikacji ufających — dla tego ustawienia możesz wybrać jedną lub obie z następujących opcji:

Ufaj aplikacjom o dobrej reputacji — ta opcja umożliwia urządzeniom uruchamianie renomowanych aplikacji zgodnie z definicją programu Microsoft Intelligent Security Graph. Aby uzyskać informacje na temat korzystania z usługi Intelligent Security Graph (ISG), zobacz Zezwalaj na renomowanych aplikacji za pomocą usługi Intelligent Security Graph (ISG) w dokumentacji zabezpieczeń systemu Windows.

Ufaj aplikacjom z zarządzanych instalatorów — ta opcja umożliwia urządzeniom uruchamianie aplikacji wdrożonych przez autoryzowane źródło, które jest instalatorem zarządzanym. Dotyczy to aplikacji wdrażanych za pośrednictwem usługi Intune po skonfigurowaniu rozszerzenia zarządzania usługi Intune jako instalatora zarządzanego.

Zachowanie wszystkich innych aplikacji i plików, które nie są określone przez reguły w tych zasadach, zależy od konfiguracji opcji Włącz zaufanie składników systemu Windows i aplikacji ze sklepu:

- Jeśli jest włączona, na urządzeniach nie można uruchamiać plików i aplikacji.

- Jeśli ustawiono opcję Tylko inspekcja, pliki i aplikacje są poddawane inspekcji tylko w lokalnych dziennikach klienta.

Na stronie Tagi zakresu wybierz odpowiednie tagi zakresu do zastosowania, a następnie wybierz pozycję Dalej.

W polu Przypisania wybierz grupy, które odbierają zasady, ale należy wziąć pod uwagę, że zasady WDAC mają zastosowanie tylko do zakresu urządzenia. Aby kontynuować, wybierz pozycję Dalej.

Aby uzyskać więcej informacji na temat przypisywania profilów, zobacz Przypisywanie profilów użytkowników i urządzeń.

W obszarze Przeglądanie i tworzenie przejrzyj ustawienia, a następnie wybierz pozycję Utwórz. Po wybraniu pozycji Utwórz zmiany zostaną zapisane, a profil przypisany. Zasady są również wyświetlane na liście zasad.

Korzystanie z zasad uzupełniających

Co najmniej jedna zasada uzupełniająca może pomóc rozwinąć podstawowe zasady kontroli aplikacji dla firm, aby zwiększyć krąg zaufania do tych zasad. Zasady uzupełniające mogą rozszerzać tylko jedną zasadę podstawową, ale wiele dodatków może rozwinąć te same zasady podstawowe. Po dodaniu zasad uzupełniających aplikacje dozwolone przez zasady podstawowe i ich zasady uzupełniające mogą być uruchamiane na urządzeniach.

Zasady uzupełniające muszą mieć format XML i muszą odwoływać się do identyfikatora zasad zasad podstawowych.

Identyfikator zasad zasad podstawowych kontroli aplikacji dla firm zależy od konfiguracji zasad podstawowych:

Zasady podstawowe tworzone przy użyciu niestandardowego kodu XML mają unikatowy identyfikator PolicyID oparty na tej konfiguracji XML.

Zasady podstawowe, które są tworzone przy użyciu wbudowanych kontrolek dla kontroli aplikacji dla firm, mają jeden z czterech możliwych identyfikatorów PolicyID, które są określane przez możliwe kombinacje wbudowanych ustawień. W poniższej tabeli zidentyfikowano kombinacje i powiązany identyfikator PolicyID:

PolicyID zasad podstawowych Opcje w zasadach WDAC (inspekcja lub wymuszanie) {A8012CFC-D8AE-493C-B2EA-510F035F1250} Włączanie zasad kontroli aplikacji w celu zaufania składnikom systemu Windows i aplikacjom ze Sklepu {D6D6C2D6-E8B6-4D8F-8223-14BE1DE562FF} Włącz zasady kontroli aplikacji, aby ufać składnikom systemu Windows i aplikacjom

ze Sklepu i

ufać aplikacjom z dobrą reputacją{63D1178A-816A-4AB6-8ECD-127F2DF0CE47} Włączanie zasad kontroli aplikacji w celu zaufania składnikom systemu Windows i aplikacjom

ze sklepu oraz

aplikacjom zaufania z zarządzanych instalatorów{2DA0F72D-1688-4097-847D-C42C39E631BC} Włącz zasady kontroli aplikacji, aby ufać składnikom systemu Windows i aplikacjom

ze Sklepu I

ufaj aplikacjom z dobrą reputacją

I

ufaj aplikacjom z zarządzanych instalatorów

Mimo że dwie zasady kontroli aplikacji dla firm korzystające z tej samej konfiguracji wbudowanych kontrolek mają ten sam identyfikator PolicyID, można zastosować różne zasady uzupełniające na podstawie przypisań dla zasad.

Rozważmy następujący scenariusz:

Tworzysz dwie zasady podstawowe, które korzystają z tej samej konfiguracji i dlatego mają ten sam identyfikator PolicyID. Jedna z nich jest wdrażana w zespole wykonawczym, a druga jest wdrażana w zespole pomocy technicznej.

Następnie utworzysz zasady uzupełniające, które umożliwiają uruchamianie innych aplikacji wymaganych przez zespół wykonawczy. Te zasady uzupełniające należy przypisać do tej samej grupy, zespołu wykonawczego.

Następnie utworzysz drugą zasadę uzupełniającą, która umożliwia uruchamianie różnych narzędzi wymaganych przez zespół pomocy technicznej. Te zasady są przypisywane do grupy Pomoc techniczna.

W wyniku tych wdrożeń obie zasady uzupełniające mogą modyfikować oba wystąpienia zasad podstawowych. Jednak z powodu odrębnych i oddzielnych przypisań pierwsza zasada uzupełniająca modyfikuje tylko dozwolone aplikacje przypisane do zespołu wykonawczego, a druga zasada modyfikuje tylko dozwolone aplikacje używane przez zespół pomocy technicznej.

Tworzenie zasad uzupełniających

Użyj Kreatora kontroli aplikacji usługi Windows Defender lub poleceń cmdlet programu PowerShell, aby wygenerować zasady kontroli aplikacji dla firm w formacie XML.

Aby dowiedzieć się więcej o Kreatorze, zobacz kreatora aka.ms/wdacWizard lub Microsoft WDAC.

Podczas tworzenia zasad w formacie XML musi on odwoływać się do identyfikatora zasad zasad podstawowych.

Po utworzeniu zasad uzupełniających kontroli aplikacji dla firm w formacie XML zaloguj się do centrum administracyjnego usługi Microsoft Intune i przejdź do obszaru Kontrola aplikacji zabezpieczeń> punktu końcowegodla firm (wersja zapoznawcza)> wybierz kartę Kontrola aplikacji dla firm, a następnie wybierz pozycję Utwórz zasady.

W obszarze Podstawy wprowadź następujące właściwości:

Nazwa: wprowadź opisową nazwę profilu. Profile nazw, dzięki czemu można je łatwo zidentyfikować później.

Opis: wprowadź opis profilu. To ustawienie jest opcjonalne, ale zalecane.

W obszarze Ustawienia konfiguracji w obszarze Format ustawień konfiguracji wybierz pozycję Wprowadź dane XML i przekaż plik XML.

W obszarze Przypisania wybierz te same grupy przypisane do zasad podstawowych, do których mają zostać zastosowane zasady uzupełniające, a następnie wybierz pozycję Dalej.

W obszarze Przeglądanie i tworzenie przejrzyj ustawienia, a następnie wybierz pozycję Utwórz. Po wybraniu pozycji Utwórz zmiany zostaną zapisane, a profil przypisany. Zasady są również wyświetlane na liście zasad.

App Control for Business policies for Education tenants (Kontrola aplikacji dla firm dla dzierżaw edukacyjnych)

Zasady kontroli aplikacji dla firm w dzierżawach dla organizacji edukacyjnych obsługują również system Windows 11 SE oprócz obsługiwanych platform w wymaganiach wstępnych.

Windows 11 SE to pierwszy w chmurze system operacyjny zoptymalizowany pod kątem użycia w klasach. Podobnie jak usługa Intune for Education, system Windows SE 11 nadaje priorytet produktywności, prywatności uczniów i uczeniu się oraz obsługuje tylko funkcje i aplikacje, które są niezbędne dla edukacji.

Aby ułatwić tę optymalizację, zasady WDAC i rozszerzenie zarządzania usługi Intune są konfigurowane automatycznie dla urządzeń z systemem Windows 11 SE:

Obsługa usługi Intune dla urządzeń z systemem Windows 11 SE obejmuje wdrażanie wstępnie zdefiniowanych zasad WDAC z zestawem aplikacji w dzierżawach EDU. Te zasady są wdrażane automatycznie i nie można ich zmienić.

W przypadku dzierżaw EDU usługi Intune rozszerzenie zarządzania usługi Intune jest automatycznie ustawiane jako Instalator zarządzany. Ta konfiguracja jest automatyczna i nie można jej zmienić.

Usuwanie zasad kontroli aplikacji dla firm

Zgodnie z opisem w temacie Wdrażanie zasad WDAC przy użyciu zarządzania urządzeniami przenośnymi (MDM) (Windows 10) — zabezpieczenia systemu Windows w dokumentacji zabezpieczeń systemu Windows, zasady usunięte z interfejsu użytkownika usługi Intune są usuwane z systemu i z urządzeń, ale pozostają w mocy do następnego ponownego uruchomienia komputera.

Aby wyłączyć lub usunąć wymuszanie WDAC:

Zastąp istniejące zasady nową wersją zasad, która będzie

Allow /*wyglądać podobnie jak reguły w przykładowych zasadach znalezionych na urządzeniach z systemem Windows pod adresem%windir%\schemas\CodeIntegrity\ExamplePolicies\AllowAll.xmlTa konfiguracja usuwa wszystkie bloki, które w przeciwnym razie mogłyby pozostać na urządzeniu po usunięciu zasad.

Po wdrożeniu zaktualizowanych zasad można usunąć nowe zasady z portalu usługi Intune.

Ta sekwencja uniemożliwia zablokowanie czegokolwiek i całkowicie usuwa zasady WDAC podczas następnego ponownego rozruchu.

Monitorowanie zasad kontroli aplikacji dla firm i instalatora zarządzanego

Po przypisaniu urządzeń do zasad kontroli aplikacji dla firm i instalatora zarządzanego można wyświetlić szczegóły zasad w centrum administracyjnym.

- Aby wyświetlać raporty, twoje konto musi mieć uprawnienie do odczytu dla kategorii Kontroli dostępu opartej na rolach usługi Intune organizacji.

Aby wyświetlić raporty, zaloguj się do centrum administracyjnego usługi Intune i przejdź do węzła Kontrola konta. (Zabezpieczenia> punktu końcowegoKontrola konta (wersja zapoznawcza)). W tym miejscu możesz wybrać kartę szczegółów zasad, które chcesz wyświetlić:

Instalator zarządzany

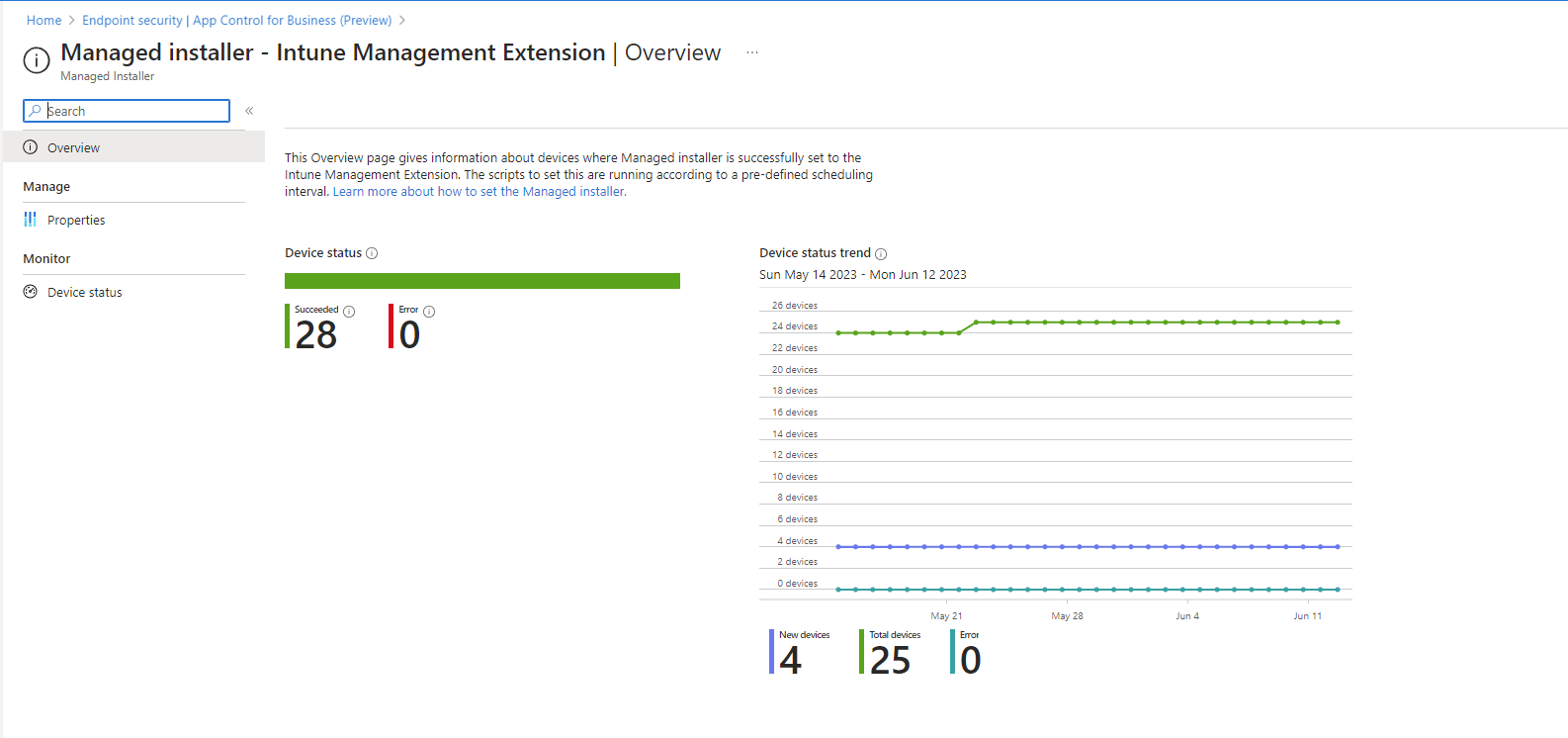

Na karcie Instalator zarządzany można wyświetlić stan, liczbę sukcesów i szczegóły błędów dla zasad Managed installer — Intune Management Extension :

Wybierz nazwę zasad, aby otworzyć stronę Przegląd, na której można wyświetlić następujące informacje:

Stan urządzenia, statyczna liczba powodzeń a błędy.

Trend stanu urządzenia, historyczny wykres przedstawiający oś czasu i liczbę urządzeń w każdej kategorii szczegółów.

Szczegóły raportu obejmują:

Powodzenie — urządzenia, które pomyślnie zastosowały zasady.

Błąd — urządzenia z błędami.

Nowe urządzenia — nowe urządzenia identyfikują urządzenia, które ostatnio zastosowały zasady.

Aktualizacja sekcji Stan urządzenia i Trend stanu urządzenia może potrwać do 24 godzin w sekcji Przegląd.

Podczas wyświetlania szczegółów zasad możesz wybrać pozycję Stan urządzenia (poniżej pozycji Monitor), aby otworzyć widok zasad oparty na urządzeniu. W widoku Stan urządzenia są wyświetlane następujące szczegóły, których można użyć do identyfikowania problemów w przypadku niepowodzenia pomyślnego zastosowania zasad przez urządzenie:

- Nazwa urządzenia

- Nazwa użytkownika

- Wersja systemu operacyjnego

- Stan instalatora zarządzanego (powodzenie lub błąd)

Aktualizacja widoku zasad opartego na urządzeniu może potrwać kilka minut po faktycznym odebraniu zasad przez urządzenie.

Kontrola aplikacji dla firm

Na karcie Kontrola aplikacji dla firm możesz wyświetlić listę zasad kontroli aplikacji dla firm oraz podstawowe informacje, w tym informacje o tym, czy zostały przypisane i kiedy zostały ostatnio zmodyfikowane.

Wybierz zasady, aby otworzyć widok zawierający więcej opcji raportu:

Opcje raportu dla zasad obejmują:

Stan zaewidencjonowania urządzenia i użytkownika — prosty wykres przedstawiający liczbę urządzeń zgłaszających każdy dostępny stan dla tych zasad.

Wyświetl raport — spowoduje to otwarcie widoku z listą urządzeń, które otrzymały te zasady. W tym miejscu możesz wybrać urządzenia do przeglądania szczegółowego i wyświetlić ich format ustawień zasad kontroli aplikacji dla firm.

Widok zasad zawiera również następujące kafelki raportu:

Stan przypisania urządzenia — ten raport przedstawia wszystkie urządzenia objęte zasadami, w tym urządzenia w stanie oczekiwania na przypisanie zasad.

W tym raporcie możesz wybrać wartości stanu przypisania , które chcesz wyświetlić, a następnie wybrać pozycję Generuj raport , aby odświeżyć widok raportu dla poszczególnych urządzeń, które otrzymały zasady, ich ostatniego aktywnego użytkownika i stanu przypisania.

Możesz również wybrać urządzenia do przeglądania szczegółowego i wyświetlić ich format ustawień zasad kontroli aplikacji dla firm.

Stan ustawienia — w tym raporcie jest wyświetlana liczba urządzeń, które zgłaszają stan Powodzenie, Błąd lub Konflikt dla ustawień z tych zasad.

Często zadawane pytania

Kiedy należy ustawić rozszerzenie zarządzania usługi Intune jako instalator zarządzany?

Zalecamy skonfigurowanie rozszerzenia zarządzania usługi Intune jako instalatora zarządzanego przy następnej dostępnej okazji.

Po ustawieniu kolejne aplikacje wdrażane na urządzeniach są odpowiednio oznaczane w celu obsługi zasad WDAC, które ufają aplikacjom z zarządzanych instalatorów.

W środowiskach, w których aplikacje wdrożone przed skonfigurowaniem instalatora zarządzanego zalecamy wdrożenie nowych zasad WDAC w trybie inspekcji , aby można było zidentyfikować aplikacje, które zostały wdrożone, ale nie zostały oznaczone jako zaufane. Następnie możesz przejrzeć wyniki inspekcji i określić, które aplikacje powinny być zaufane. W przypadku aplikacji, którym będziesz ufać i zezwalać na uruchamianie, możesz utworzyć niestandardowe zasady WDAC, aby zezwolić na te aplikacje.

Pomocne może być zapoznanie się z zaawansowanym wyszukiwaniem zagrożeń, które jest funkcją w usłudze Microsoft Defender for Endpoint , która ułatwia wykonywanie zapytań dotyczących zdarzeń inspekcji na wielu maszynach zarządzanych przez administratorów IT i ułatwia tworzenie zasad.

Co mam zrobić ze starymi zasadami kontroli aplikacji z moich zasad zmniejszania obszaru ataków

Możesz zauważyć wystąpienia zasad kontroli aplikacji w interfejsie użytkownika usługi Intune w obszarze Endpoint Security>Attach Surface Reduction lub w obszarze Zarządzanie>urządzeniami>Konfiguracja. Zostaną one wycofane w przyszłej wersji.

Co zrobić, jeśli na tym samym urządzeniu mam wiele zasad podstawowych lub uzupełniających?

Przed systemem Windows 10 1903 kontrola aplikacji dla firm obsługiwała tylko jedną aktywną zasadę w systemie w danym momencie. To zachowanie znacznie ogranicza klientów w sytuacjach, w których przydałoby się wiele zasad o różnych intencjach. Obecnie na tym samym urządzeniu jest obsługiwanych wiele zasad podstawowych i uzupełniających. Dowiedz się więcej o wdrażaniu wielu zasad kontroli aplikacji dla firm.

W powiązanej notatce nie ma już ograniczenia 32 zasad aktywnych na tym samym urządzeniu dla kontroli aplikacji dla firm. Ten problem został rozwiązany w przypadku urządzeń z systemem Windows 10 1903 lub nowszym z aktualizacją zabezpieczeń systemu Windows wydaną 12 marca 2024 r. lub później. Oczekuje się, że starsze wersje systemu Windows otrzymają tę poprawkę w przyszłych aktualizacjach zabezpieczeń systemu Windows.

Czy funkcja wyboru instalatora zarządzanego dla moich aplikacji zestawu dzierżaw zainstalowanego z programu Configuration Manager z odpowiednim tagiem?

L.p. Ta wersja koncentruje się na ustawianiu aplikacji zainstalowanych z usługi Intune przy użyciu rozszerzenia do zarządzania usługi Intune jako instalatora zarządzanego. Nie można ustawić programu Configuration Manager jako instalatora zarządzanego.

Jeśli jest wymagane ustawienie programu Configuration Manager jako instalatora zarządzanego, możesz zezwolić na to zachowanie z poziomu programu Configuration Manager. Jeśli masz już skonfigurowany program Configuration Manager jako instalator zarządzany, oczekiwane zachowanie polega na tym, że nowe zasady funkcji AppLocker rozszerzenia zarządzania usługi Intune zostaną scalone z istniejącymi zasadami programu Configuration Manager.

Jakie kwestie należy wziąć pod uwagę w przypadku urządzeń entra hybrid join (HAADJ) w mojej organizacji, które chcą korzystać z instalatora zarządzanego?

Urządzenia przyłączania hybrydowego Entra wymagają łączności z lokalnym kontrolerem domeny (DC), aby zastosować zasady grupy, w tym zasady instalatora zarządzanego (za pośrednictwem funkcji AppLocker). Bez łączności kontrolera domeny, zwłaszcza podczas aprowizacji rozwiązania Autopilot, zasady instalatora zarządzanego nie zostaną pomyślnie zastosowane. Rozważać:

Zamiast tego użyj rozwiązania Autopilot z sprzężeniami Entra. Aby uzyskać więcej informacji, zobacz nasze zalecenie, dla której opcji dołączania entra wybrać.

W przypadku przyłączania hybrydowego Entra wybierz jedną lub obie z następujących opcji:

- Użyj metod aprowizacji urządzeń, które zapewniają łączność kontrolera domeny w momencie instalacji aplikacji, ponieważ rozwiązanie Autopilot może nie działać tutaj.

- Wdróż aplikacje po zakończeniu aprowizacji rozwiązania Autopilot, aby nawiązać łączność kontrolera domeny w momencie instalacji aplikacji i zastosować zasady Instalatora zarządzanego.