Zarządzanie regułami zmniejszania obszaru ataków przy użyciu zasad Microsoft Intune

Gdy program antywirusowy Defender jest używany na urządzeniach Windows 10 i Windows 11, możesz użyć zasad zabezpieczeń punktu końcowego Microsoft Intune do zmniejszenia obszaru ataków, aby zarządzać tymi ustawieniami na urządzeniach.

Zasady zmniejszania obszaru ataków (ASR) umożliwiają ograniczenie obszaru ataków urządzeń przez zminimalizowanie miejsc, w których organizacja jest podatna na ataki cybernetyczne i ataki. Intune zasady usługi ASR obsługują następujące profile:

Reguły zmniejszania obszaru podatnego na ataki: użyj tego profilu do kierowania zachowań, których złośliwe oprogramowanie i złośliwe aplikacje zwykle używają do infekowania komputerów. Przykłady tych zachowań obejmują używanie plików wykonywalnych i skryptów w aplikacjach pakietu Office, pocztę internetową, która próbuje pobrać lub uruchomić pliki, oraz zaciemnione lub w inny sposób podejrzane zachowania skryptów, których aplikacje zwykle nie inicjują podczas normalnej codziennej pracy.

Kontrola urządzenia: użyj tego profilu, aby zezwalać, blokować i w inny sposób zabezpieczać nośniki wymienne za pośrednictwem kontrolek, które mogą monitorować i zapobiegać zagrożeniom ze strony nieautoryzowanych urządzeń peryferyjnych przed naruszeniem urządzeń. funkcje kontroli, aby zapobiec zagrożeniom w nieautoryzowanych urządzeniach peryferyjnych przed naruszeniem urządzeń.

Aby uzyskać więcej informacji, zobacz Omówienie zmniejszania obszaru ataków w dokumentacji ochrony przed zagrożeniami systemu Windows.

Zasady zmniejszania obszaru ataków znajdują się w węźle Zabezpieczenia punktu końcowegocentrum administracyjnego Microsoft Intune.

Dotyczy:

- Windows 10

- Windows 11

- Windows Server (za pośrednictwem scenariusza zarządzania ustawieniami zabezpieczeń Ochrona punktu końcowego w usłudze Microsoft Defender)

Wymagania wstępne dotyczące profilów zmniejszania obszaru ataków

- Urządzenia muszą działać Windows 10 lub Windows 11

- Program antywirusowy Defender musi być podstawowym programem antywirusowym na urządzeniu

Obsługa zarządzania zabezpieczeniami dla Ochrona punktu końcowego w usłudze Microsoft Defender:

Jeśli używasz usługi Security Management dla Ochrona punktu końcowego w usłudze Microsoft Defender do obsługi urządzeń dołączonych do usługi Defender bez rejestracji za pomocą Intune, redukcja obszaru ataków dotyczy urządzeń z systemem Windows 10, Windows 11 i Windows Server. Aby uzyskać więcej informacji, zobacz Reguły asr obsługiwane systemy operacyjne w dokumentacji ochrony przed zagrożeniami systemu Windows.

Obsługa klientów Configuration Manager:

Ten scenariusz jest w wersji zapoznawczej i wymaga użycia Configuration Manager bieżącej wersji gałęzi 2006 lub nowszej.

Konfigurowanie dołączania dzierżawy dla urządzeń Configuration Manager — aby obsługiwać wdrażanie zasad zmniejszania obszaru podatnego na ataki na urządzenia zarządzane przez Configuration Manager, skonfiguruj dołączanie dzierżawy. Konfigurowanie dołączania dzierżawy obejmuje konfigurowanie kolekcji urządzeń Configuration Manager w celu obsługi zasad zabezpieczeń punktu końcowego z Intune.

Aby skonfigurować dołączanie dzierżawy, zobacz Konfigurowanie dołączania dzierżawy do zasad ochrony punktu końcowego.

Kontrola dostępu oparta na rolach (RBAC)

Aby uzyskać wskazówki dotyczące przypisywania odpowiedniego poziomu uprawnień i praw do zarządzania Intune zasad zmniejszania obszaru podatnego na ataki, zobacz Przypisywanie zasad kontroli dostępu na podstawie ról dla punktu końcowego.

Profile zmniejszania obszaru podatnego na ataki

Dostępne profile zasad zmniejszania obszaru ataków zależą od wybranej platformy.

Uwaga

Począwszy od kwietnia 2022 r., zaczęły być dostępne nowe profile zasad zmniejszania obszaru podatnego na ataki. Gdy nowy profil stanie się dostępny, używa tej samej nazwy profilu, który zastępuje i zawiera te same ustawienia co starszy profil, ale w nowszym formacie ustawień, jak pokazano w katalogu ustawień. Utworzone wcześniej wystąpienia tych profilów pozostają dostępne do użycia i edycji, ale wszystkie nowo utworzone wystąpienia będą w nowym formacie. Zaktualizowano następujące profile:

- Reguły zmniejszania obszaru ataków (5 kwietnia 2022 r.)

- Exploit Protection (5 kwietnia 2022 r.)

- Kontrola urządzenia (23 maja 2022 r.)

- Izolacja aplikacji i przeglądarki (18 kwietnia 2023 r.)

Urządzenia zarządzane przez Intune

Platforma: Windows:

Profile dla tej platformy są obsługiwane na urządzeniach Windows 10 i Windows 11 zarejestrowanych w Intune.

- Reguły zmniejszania obszaru podatnego na ataki

Dostępne profile dla tej platformy obejmują:

Reguły zmniejszania obszaru podatnego na ataki — skonfiguruj ustawienia dla reguł zmniejszania obszaru ataków, które są ukierunkowane na zachowania, których złośliwe oprogramowanie i złośliwe aplikacje zwykle używają do infekowania komputerów, w tym:

- Pliki wykonywalne i skrypty używane w aplikacjach pakietu Office lub pocztą internetową, które próbują pobrać lub uruchomić pliki

- Zaciemnione lub w inny sposób podejrzane skrypty

- Zachowania, których aplikacje zwykle nie zaczynają się podczas normalnej codziennej pracy

Zmniejszenie obszaru ataków oznacza oferowanie atakującym mniejszej liczby sposobów przeprowadzania ataków.

Zachowanie scalania dla reguł zmniejszania obszaru ataków w Intune:

Reguły zmniejszania obszaru podatnego na ataki obsługują łączenie ustawień z różnych zasad w celu utworzenia nadzbioru zasad dla każdego urządzenia. Ustawienia, które nie są w konflikcie, są scalane, a ustawienia, które są w konflikcie, nie są dodawane do nadzbioru reguł. Wcześniej, jeśli dwie zasady zawierały konflikty dla jednego ustawienia, obie zasady były oflagowane jako będące w konflikcie i żadne ustawienia z żadnego z profilów nie były wdrażane.

Zachowanie scalania reguł zmniejszania obszaru podatnego na ataki jest następujące:

- Reguły zmniejszania obszaru ataków z następujących profilów są oceniane dla każdego urządzenia, do których mają zastosowanie reguły:

- Zasady konfiguracji > urządzeń > Profil > ochrony punktu końcowego Microsoft Defender zmniejszanie obszaru ataków funkcji Exploit Guard >

- Zasady zmniejszania obszaru podatnego na ataki zabezpieczeń > punktu końcowego Reguły >zmniejszania obszaru ataków

- Punkty odniesienia > zabezpieczeń > punktu końcowego Ochrona punktu końcowego w usłudze Microsoft Defender reguły zmniejszania obszaru podatnego na ataki według planu bazowego>.

- Ustawienia, które nie mają konfliktów, są dodawane do nadzbioru zasad dla urządzenia.

- Jeśli co najmniej dwie zasady mają ustawienia powodujące konflikt, ustawienia powodujące konflikt nie są dodawane do połączonych zasad, a ustawienia, które nie powodują konfliktu, są dodawane do zasad nadzbioru, które mają zastosowanie do urządzenia.

- Tylko konfiguracje ustawień powodujących konflikt są wstrzymywane.

Device Control — ustawienia sterowania urządzeniami umożliwiają skonfigurowanie urządzeń pod kątem podejścia warstwowego w celu zabezpieczenia nośnika wymiennego. Ochrona punktu końcowego w usłudze Microsoft Defender udostępnia wiele funkcji monitorowania i kontroli, aby zapobiec zagrożeniom w nieautoryzowanych urządzeniach peryferyjnych przed naruszeniem urządzeń.

Intune profile do obsługi sterowania urządzeniami:

- Scalanie zasad dla identyfikatorów urządzeń USB.

- Ustawienia wielokrotnego użytku

Aby dowiedzieć się więcej na temat Ochrona punktu końcowego w usłudze Microsoft Defender kontrolki urządzenia, zobacz następujące artykuły w dokumentacji usługi Defender:

Izolacja aplikacji i przeglądarki — zarządzanie ustawieniami usługi Windows Defender Application Guard (Application Guard) w ramach usługi Defender for Endpoint. Application Guard pomaga zapobiegać starym i nowo pojawiającym się atakom oraz może izolować witryny zdefiniowane przez przedsiębiorstwo jako niezaufane, definiując jednocześnie, które lokacje, zasoby w chmurze i sieci wewnętrzne są zaufane.

Aby dowiedzieć się więcej, zobacz Application Guard w dokumentacji Ochrona punktu końcowego w usłudze Microsoft Defender.

Kontrola aplikacji — ustawienia kontroli aplikacji mogą pomóc w ograniczeniu zagrożeń bezpieczeństwa, ograniczając aplikacje, które użytkownicy mogą uruchamiać, oraz kod uruchamiany w jądrze System Core. Zarządzaj ustawieniami, które mogą blokować niepodpisane skrypty i tożsamości msi oraz ograniczać Windows PowerShell do uruchamiania w ograniczonym trybie języka.

Aby dowiedzieć się więcej, zobacz Application Control (Kontrola aplikacji) w dokumentacji Ochrona punktu końcowego w usłudze Microsoft Defender.

Uwaga

Jeśli to ustawienie jest używane, zachowanie dostawcy CSP funkcji AppLocker obecnie monituje użytkownika końcowego o ponowne uruchomienie komputera po wdrożeniu zasad.

Exploit Protection — ustawienia ochrony przed lukami w zabezpieczeniach mogą pomóc w ochronie przed złośliwym oprogramowaniem, które wykorzystuje luki w zabezpieczeniach do infekowania urządzeń i rozprzestrzeniania się. Ochrona przed lukami w zabezpieczeniach składa się z wielu środków zaradczych, które mogą mieć zastosowanie do systemu operacyjnego lub poszczególnych aplikacji.

Ochrona sieci Web (Starsza wersja Microsoft Edge) — ustawienia, które można zarządzać na potrzeby ochrony sieci Web w Ochrona punktu końcowego w usłudze Microsoft Defender skonfigurować ochronę sieci w celu zabezpieczenia maszyn przed zagrożeniami internetowymi. W przypadku integracji przeglądarki Microsoft Edge lub przeglądarek innych firm, takich jak Chrome i Firefox, ochrona w Internecie zatrzymuje zagrożenia internetowe bez internetowego serwera proxy i może chronić maszyny, gdy znajdują się poza siecią lub w środowisku lokalnym. Ochrona w Internecie zatrzymuje dostęp do następujących elementów:

- Witryny wyłudzające informacje

- Wektory złośliwego oprogramowania

- Witryny wykorzystujące luki w zabezpieczeniach

- Witryny niezaufane lub o niskiej reputacji

- Witryny, które zostały zablokowane przy użyciu niestandardowej listy wskaźników.

Aby dowiedzieć się więcej, zobacz Temat Ochrona w internecie w dokumentacji Ochrona punktu końcowego w usłudze Microsoft Defender.

Urządzenia zarządzane przez usługę Defender dla zarządzania ustawieniami zabezpieczeń punktu końcowego

Jeśli używasz scenariusza zarządzania zabezpieczeniami dla Ochrona punktu końcowego w usłudze Microsoft Defender do obsługi urządzeń zarządzanych przez usługę Defender, które nie są zarejestrowane w usłudze Intune, możesz użyć platformy Windows do zarządzania ustawieniami na urządzeniach z systemem Windows 10, Windows 11i Windows Server. Aby uzyskać więcej informacji, zobacz Reguły asr obsługiwane systemy operacyjne w dokumentacji ochrony przed zagrożeniami systemu Windows.

Profile obsługiwane w tym scenariuszu obejmują:

-

Reguły zmniejszania obszaru podatnego na ataki — skonfiguruj ustawienia reguł zmniejszania obszaru ataków, które są ukierunkowane na zachowania, których złośliwe oprogramowanie i złośliwe aplikacje zwykle używają do infekowania komputerów, w tym:

- Pliki wykonywalne i skrypty używane w aplikacjach pakietu Office lub pocztą internetową, które próbują pobierać lub uruchamiać pliki.

- Zaciemnione lub w inny sposób podejrzane skrypty.

- Zachowania, których aplikacje zwykle nie zaczynają się podczas normalnej codziennej pracy Zmniejszanie obszaru ataków, oznacza oferowanie atakującym mniejszej liczby sposobów przeprowadzania ataków.

Ważna

Tylko profil reguł zmniejszania obszaru ataków jest obsługiwany przez usługę Security Management dla Ochrona punktu końcowego w usłudze Microsoft Defender. Wszystkie inne profile zmniejszania obszaru ataków nie są obsługiwane.

Urządzenia zarządzane przez Configuration Manager

Zmniejszanie obszaru podatnego na ataki

Obsługa urządzeń zarządzanych przez Configuration Manager jest dostępna w wersji zapoznawczej.

Zarządzaj ustawieniami zmniejszania obszaru ataków dla urządzeń Configuration Manager, gdy używasz dołączania dzierżawy.

Ścieżka zasad:

- Zabezpieczenia > punktu końcowego Dołączanie systemu Windows redukcji > powierzchni (ConfigMgr)

Profile:

- Izolacja aplikacji i przeglądarki (ConfigMgr)

- Reguły zmniejszania obszaru ataków (ConfigMgr)

- Exploit Protection(ConfigMgr)(wersja zapoznawcza)

- Web Protection (ConfigMgr)(wersja zapoznawcza)

Wymagana wersja Configuration Manager:

- Configuration Manager bieżącej wersji gałęzi 2006 lub nowszej

Obsługiwane platformy urządzeń Configuration Manager:

- Windows 10 lub nowszy (x86, x64, ARM64)

- Windows 11 i nowsze (x86, x64, ARM64)

Grupy ustawień wielokrotnego użytku dla profilów kontroli urządzeń

W publicznej wersji zapoznawczej profile kontroli urządzeń obsługują używanie grup ustawień wielokrotnego użytku , aby ułatwić zarządzanie ustawieniami dla następujących grup ustawień na urządzeniach dla platformy systemu Windows :

Urządzenie drukarki: dla urządzenia drukarki są dostępne następujące ustawienia profilu sterowania urządzenia:

- PrimaryId

- PrinterConnectionID

- VID_PID

Aby uzyskać informacje o opcjach urządzeń drukarki, zobacz Omówienie ochrony drukarek w dokumentacji Ochrona punktu końcowego w usłudze Microsoft Defender.

Magazyn wymienny: dla magazynu wymiennego są dostępne następujące ustawienia profilu sterowania urządzeniami:

- Klasa urządzenia

- Identyfikator urządzenia

- Identyfikator sprzętu

- Identyfikator wystąpienia

- Identyfikator podstawowy

- Identyfikator produktu

- Numer seryjny

- Identyfikator dostawcy

- Identyfikator dostawcy i identyfikator produktu

Aby uzyskać informacje o opcjach magazynu wymiennego, zobacz Ochrona punktu końcowego w usłudze Microsoft Defender Device Control Removable Storage Access Control in the Ochrona punktu końcowego w usłudze Microsoft Defender dokumentacji.

W przypadku korzystania z grupy ustawień wielokrotnego użytku z profilem kontroli urządzenia skonfigurujesz opcję Akcje , aby zdefiniować sposób używania ustawień w tych grupach.

Każda reguła dodawana do profilu może obejmować zarówno grupy ustawień wielokrotnego użytku, jak i poszczególne ustawienia, które są dodawane bezpośrednio do reguły. Rozważ jednak użycie każdej reguły dla grup ustawień wielokrotnego użytku lub do zarządzania ustawieniami dodanymi bezpośrednio do reguły. Ta separacja może pomóc uprościć przyszłe konfiguracje lub zmiany, które możesz wprowadzić.

Aby uzyskać wskazówki dotyczące konfigurowania grup wielokrotnego użytku, a następnie dodawania ich do tego profilu, zobacz Używanie grup ustawień wielokrotnego użytku z zasadami Intune.

Wykluczenia reguł zmniejszania obszaru ataków

Intune obsługuje następujące dwa ustawienia, aby wykluczyć określone ścieżki plików i folderów z oceny według reguł zmniejszania obszaru ataków:

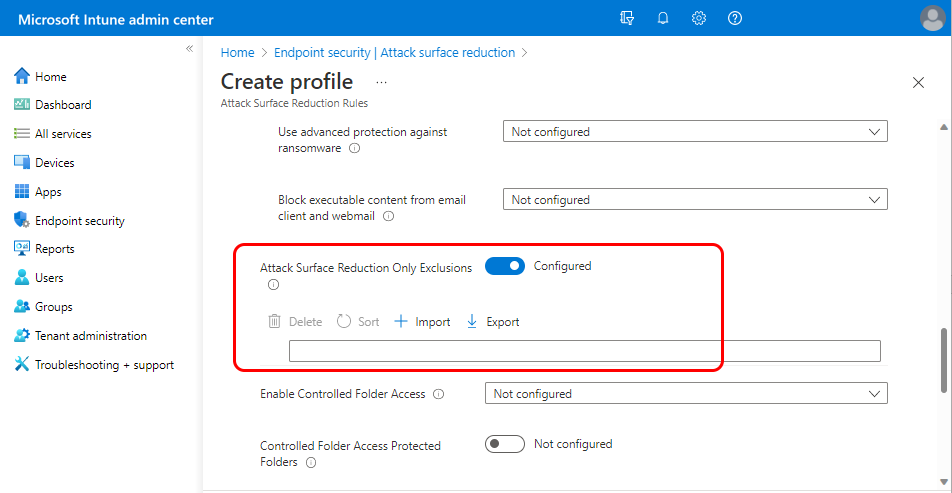

Globalne: użyj tylko wykluczeń zmniejszania obszaru podatnego na ataki.

Jeśli do urządzenia przypisano co najmniej jedną zasadę, która konfiguruje wykluczenia tylko do zmniejszania obszaru podatnego na ataki, skonfigurowane wykluczenia mają zastosowanie do wszystkich reguł zmniejszania obszaru ataków przeznaczonych dla tego urządzenia. Takie zachowanie występuje, ponieważ urządzenia otrzymują nadzbiór ustawień reguły zmniejszania obszaru ataków ze wszystkich odpowiednich zasad, a w przypadku poszczególnych ustawień nie można zarządzać wykluczeniami ustawień. Aby uniknąć stosowania wykluczeń do wszystkich ustawień na urządzeniu, nie używaj tego ustawienia. Zamiast tego skonfiguruj wykluczenia tylko dla reguły usługi ASR dla poszczególnych ustawień.

Aby uzyskać więcej informacji, zobacz dokumentację dostawcy CSP usługi Defender: Defender/AttackSurfaceReductionOnlyExclusions.

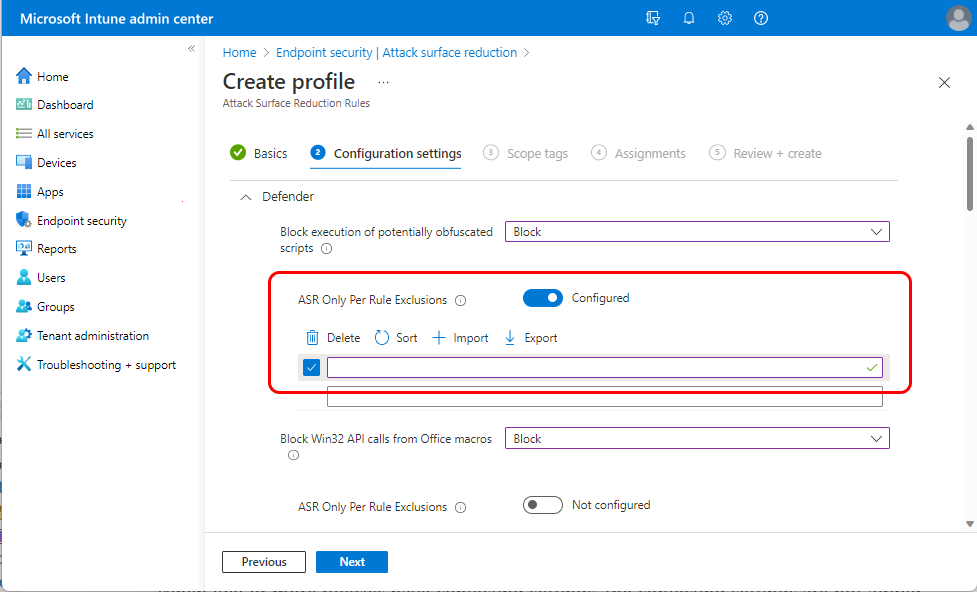

Ustawienia indywidualne: używanie tylko usługi ASR dla wykluczeń reguły

Po ustawieniu odpowiedniego ustawienia w profilu reguły zmniejszania obszaru ataków na coś innego niż Nieskonfigurowane Intune jest dostępna opcja używania wykluczeń tylko dla reguły asr dla danego ustawienia. Za pomocą tej opcji można skonfigurować wykluczenie pliku i folderu odizolowane od poszczególnych ustawień, co jest sprzeczne z ustawieniem globalnym Wykluczenia tylko do zmniejszania obszaru podatnego na ataki, które stosuje swoje wykluczenia do wszystkich ustawień na urządzeniu.

Domyślnie dla wykluczeń tylko dla reguły usługi ASR jest ustawiona wartość Nieskonfigurowane.

Ważna

Zasady usługi ASR nie obsługują funkcji scalania dla wykluczeń tylko dla reguły usługi ASR, a konflikt zasad może spowodować, że wiele zasad, które konfigurują wykluczenia tylko dla reguły usługi ASR dla tego samego konfliktu urządzenia. Aby uniknąć konfliktów, połącz konfiguracje dla wykluczeń tylko dla reguły usługi ASR w jedną zasadę usługi ASR. Badamy dodawanie scalania zasad dla wykluczeń tylko dla reguły asr w przyszłej aktualizacji.

Scalanie zasad dla ustawień

Scalanie zasad pomaga uniknąć konfliktów, gdy wiele profilów, które mają zastosowanie do tego samego urządzenia, konfiguruje to samo ustawienie z różnymi wartościami, tworząc konflikt. Aby uniknąć konfliktów, Intune ocenia odpowiednie ustawienia z każdego profilu, który ma zastosowanie do urządzenia. Te ustawienia następnie scalają się w jeden nadzbiór ustawień.

W przypadku zasad zmniejszania obszaru ataków następujące profile obsługują scalanie zasad:

- Kontrola urządzenia

Scalanie zasad dla profilów kontroli urządzeń

Profile sterowania urządzeniami obsługują scalanie zasad dla identyfikatorów urządzeń USB. Ustawienia profilu, które zarządzają identyfikatorami urządzeń i obsługują scalanie zasad, obejmują:

- Zezwalaj na instalację urządzeń sprzętowych według identyfikatorów urządzeń

- Blokuj instalację urządzeń sprzętowych według identyfikatorów urządzeń

- Zezwalaj na instalację urządzeń sprzętowych według klas konfiguracji

- Blokuj instalację urządzeń sprzętowych według klas konfiguracji

- Zezwalaj na instalację urządzeń sprzętowych według identyfikatorów wystąpień urządzenia

- Blokuj instalację urządzeń sprzętowych według identyfikatorów wystąpień urządzeń

Scalanie zasad ma zastosowanie do konfiguracji każdego ustawienia w różnych profilach, które stosują to określone ustawienie do urządzenia. Wynikiem jest pojedyncza lista dla każdego z obsługiwanych ustawień stosowanych do urządzenia. Przykład:

Scalanie zasad ocenia listy klas konfiguracji , które zostały skonfigurowane w każdym wystąpieniu opcji Zezwalaj na instalację urządzeń sprzętowych przez klasy konfiguracji , które mają zastosowanie do urządzenia. Listy są scalane w jedną listę dozwolonych, gdzie wszystkie zduplikowane klasy konfiguracji są usuwane.

Usunięcie duplikatów z listy odbywa się w celu usunięcia wspólnego źródła konfliktów. Połączona lista dozwolonych jest następnie dostarczana do urządzenia.

Scalanie zasad nie porównuje ani nie scala konfiguracji z różnych ustawień. Przykład:

Rozwinięcie pierwszego przykładu, w którym wiele list z pozycji Zezwalaj na instalację urządzeń sprzętowych przez klasy konfiguracji zostało scalonych w jedną listę, istnieje kilka wystąpień opcji Blokuj instalację urządzeń sprzętowych przez klasy konfiguracji , które mają zastosowanie do tego samego urządzenia. Wszystkie powiązane listy blokowe scalają się w jedną listę bloków dla urządzenia, które następnie jest wdrażane na urządzeniu.

- Lista dozwolonych klas konfiguracji nie jest porównywana ani scalona z listą bloków klas konfiguracji.

- Zamiast tego urządzenie odbiera obie listy, ponieważ pochodzą z dwóch odrębnych ustawień. Następnie urządzenie wymusza najbardziej restrykcyjne ustawienie instalacji według klas konfiguracji.

W tym przykładzie klasa konfiguracji zdefiniowana na liście bloków zastępuje tę samą klasę konfiguracji, jeśli zostanie znaleziona na liście dozwolonych. W rezultacie klasa konfiguracji jest zablokowana na urządzeniu.

Następne kroki

Konfigurowanie zasad zabezpieczeń punktu końcowego.

Wyświetl szczegóły ustawień w profilach profilów zmniejszania obszaru ataków.