Zasady zapory dla zabezpieczeń punktu końcowego w Intune

Użyj zasad zapory zabezpieczeń punktu końcowego w Intune, aby skonfigurować wbudowaną zaporę urządzeń z systemem macOS i Windows.

Chociaż można skonfigurować te same ustawienia zapory przy użyciu profilów programu Endpoint Protection na potrzeby konfiguracji urządzenia, profile konfiguracji urządzeń obejmują dodatkowe kategorie ustawień. Te dodatkowe ustawienia nie są związane z zaporami i mogą skomplikować zadanie konfigurowania tylko ustawień zapory dla danego środowiska.

Znajdź zasady zabezpieczeń punktu końcowego dla zapór w obszarze Zarządzanie w węźle Zabezpieczenia punktu końcowegocentrum administracyjnego Microsoft Intune.

Wymagania wstępne dotyczące profilów zapory

- Windows 10

- Windows 11

- Windows Server 2012 R2 lub nowszym (w scenariuszu zarządzania ustawieniami zabezpieczeń Ochrona punktu końcowego w usłudze Microsoft Defender)

- Dowolna obsługiwana wersja systemu macOS

Ważna

System Windows zaktualizował sposób, w jaki dostawca usług konfiguracji zapory systemu Windows wymusza reguły z niepodzielnych bloków reguł zapory. Dostawca CSP zapory systemu Windows na urządzeniu implementuje ustawienia reguły zapory z zasad zapory zabezpieczeń punktu końcowego Intune. Począwszy od następujących wersji systemu Windows, zaktualizowane zachowanie dostawcy CSP wymusza teraz stosowanie reguł zapory typu "wszystko lub nic" z każdego niepodzielnego bloku reguł:

- Windows 11 21H2

- Windows 11 22H2

- Windows 10 21H2

Na urządzeniach z wcześniejszą wersją systemu Windows dostawca CSP przetwarza reguły zapory w niepodzielnym bloku reguł, jedną regułę (lub ustawienie) jednocześnie. Celem jest zastosowanie wszystkich reguł w tym bloku niepodzielnym lub żadnej z nich. Jeśli jednak dostawca CSP napotka problem z zastosowaniem dowolnej reguły z bloku, dostawca CSP przestanie stosować kolejne reguły, ale nie wycofa reguły z tego bloku, który został już pomyślnie zastosowany. To zachowanie może spowodować częściowe wdrożenie reguł zapory na urządzeniu.

Kontrola dostępu oparta na rolach (RBAC)

Aby uzyskać wskazówki dotyczące przypisywania odpowiedniego poziomu uprawnień i praw do zarządzania zasadami zapory Intune, zobacz Przypisywanie zasad kontroli dostępu na podstawie ról dla punktu końcowego.

Profile zapory

Urządzenia zarządzane przez Intune

Platforma: macOS:

- Zapora systemu macOS — włącza i konfiguruje ustawienia wbudowanej zapory w systemie macOS.

Platforma: Windows:

Aby uzyskać informacje na temat konfigurowania ustawień w następujących profilach, zobacz Dostawca usługi konfiguracji zapory (CSP).

Uwaga

Począwszy od 5 kwietnia 2022 r., platforma Windows 10 i nowsze zostały zastąpione przez platformę Windows 10, Windows 11 i Windows Server, która jest teraz nazywana bardziej po prostu systemem Windows.

Platforma systemu Windows obsługuje urządzenia komunikujące się za pośrednictwem Microsoft Intune lub Ochrona punktu końcowego w usłudze Microsoft Defender. Te profile dodają również obsługę platformy systemu Windows Server, która nie jest obsługiwana za pośrednictwem Microsoft Intune natywnie.

Profile dla tej nowej platformy używają formatu ustawień, jak można znaleźć w katalogu ustawień. Każdy nowy szablon profilu dla tej nowej platformy zawiera te same ustawienia co starszy szablon profilu, który zastępuje. Dzięki tej zmianie nie można już tworzyć nowych wersji starych profilów. Istniejące wystąpienia starego profilu pozostają dostępne do użycia i edycji.

Zapora systemu Windows — skonfiguruj ustawienia zapory systemu Windows z zabezpieczeniami zaawansowanymi. Zapora systemu Windows zapewnia oparte na hoście dwukierunkowe filtrowanie ruchu sieciowego dla urządzenia i może blokować nieautoryzowany ruch sieciowy przepływający do lub z urządzenia lokalnego.

Reguły zapory systemu Windows — definiowanie szczegółowych reguł zapory, w tym określonych portów, protokołów, aplikacji i sieci oraz zezwalania na ruch sieciowy lub blokowania go. Każde wystąpienie tego profilu obsługuje maksymalnie 150 reguł niestandardowych.

Porada

Użycie ustawienia Identyfikator aplikacji zasad opisanego w artykule MdmStore/FirewallRules/{FirewallRuleName}/PolicyAppId CSP wymaga, aby środowisko używało tagowania w usłudze Windows Defender Application Control (WDAC). Aby uzyskać więcej informacji, zobacz następujące artykuły dotyczące usługi Windows Defender:

Reguły zapory funkcji Hyper-V systemu Windows Szablon Reguły zapory funkcji Hyper-V systemu Windows umożliwia kontrolowanie reguł zapory, które będą stosowane do określonych kontenerów funkcji Hyper-V w systemie Windows, w tym aplikacji takich jak Podsystem Windows dla systemu Linux (WSL) i Podsystem Windows dla systemu Android (WSA)

Dodawanie grup ustawień wielokrotnego użytku do profilów reguł zapory

W publicznej wersji zapoznawczej profile reguł Zapory systemu Windows obsługują używanie grup ustawień wielokrotnego użytku dla następujących platform:

- Windows 10

- Windows 11

Następujące ustawienia profilu reguł zapory są dostępne w grupach ustawień wielokrotnego użytku:

- Zakresy zdalnych adresów IP

- Definicje nazw FQDN i automatyczne rozpoznawanie

Podczas konfigurowania reguły zapory w celu dodania co najmniej jednej grupy ustawień wielokrotnego użytku skonfigurujesz również reguły Akcja, aby zdefiniować sposób używania ustawień w tych grupach.

Każda reguła dodawana do profilu może obejmować zarówno grupy ustawień wielokrotnego użytku, jak i poszczególne ustawienia, które są dodawane bezpośrednio do reguły. Rozważ jednak użycie każdej reguły dla grup ustawień wielokrotnego użytku lub do zarządzania ustawieniami dodanymi bezpośrednio do reguły. Ta separacja może pomóc uprościć przyszłe konfiguracje lub zmiany, które możesz wprowadzić.

Uwaga

Reguły FQDN dla ruchu przychodzącego nie są obsługiwane natywnie. Istnieje jednak możliwość użycia skryptów wstępnego nawodnienia do generowania przychodzących wpisów IP dla reguły. Aby uzyskać więcej informacji, zobacz Dynamiczne słowa kluczowe Zapory systemu Windows w dokumentacji zapory systemu Windows.

Aby uzyskać wymagania wstępne i wskazówki dotyczące konfigurowania grup wielokrotnego użytku, a następnie dodawania ich do tego profilu, zobacz Używanie grup ustawień wielokrotnego użytku z zasadami Intune.

Urządzenia zarządzane przez Configuration Manager

Zapora

Obsługa urządzeń zarządzanych przez Configuration Manager jest dostępna w wersji zapoznawczej.

Zarządzaj ustawieniami zasad zapory dla urządzeń Configuration Manager, gdy używasz dołączania dzierżawy.

Ścieżka zasad:

- Zapora zabezpieczeń > punktu końcowego

Profile:

- Zapora systemu Windows (ConfigMgr)

Wymagana wersja Configuration Manager:

- Configuration Manager bieżącej wersji gałęzi 2006 lub nowszej z aktualizacją w konsoli Configuration Manager poprawki 2006 (KB4578605)

Obsługiwane platformy urządzeń Configuration Manager:

- Windows 11 i nowsze (x86, x64, ARM64)

- Windows 10 lub nowszy (x86, x64, ARM64)

Połączenia reguł zapory i konflikty zasad

Zaplanuj stosowanie zasad zapory do urządzenia przy użyciu tylko jednej zasady. Użycie pojedynczego wystąpienia zasad i typu zasad pomaga uniknąć stosowania dwóch oddzielnych zasad do tego samego ustawienia, co powoduje konflikty. Jeśli występuje konflikt między dwoma wystąpieniami zasad lub typami zasad, które zarządzają tym samym ustawieniem z różnymi wartościami, ustawienie nie jest wysyłane do urządzenia.

Ta forma konfliktu zasad dotyczy profilu Zapory systemu Windows , który może powodować konflikt z innymi profilami zapory systemu Windows, lub konfiguracji zapory dostarczanej przez inny typ zasad, taki jak konfiguracja urządzenia.

Profile zapory systemu Windows nie powodują konfliktu z profilami reguł zapory systemu Windows .

W przypadku korzystania z profilów reguł zapory systemu Windows można zastosować wiele profilów reguł do tego samego urządzenia. Jednak gdy istnieją różne reguły dla tego samego elementu z różnymi konfiguracjami, obie są wysyłane do urządzenia i powodują konflikt na tym urządzeniu.

- Jeśli na przykład jedna reguła blokuje Teams.exe przez zaporę, a druga zezwala na Teams.exe, obie reguły są dostarczane do klienta. Ten wynik różni się od konfliktów utworzonych przez inne zasady dla ustawień zapory.

Jeśli reguły z wielu profilów reguł nie powodują konfliktu ze sobą, urządzenia scalą reguły z każdego profilu, aby utworzyć połączoną konfigurację reguł zapory na urządzeniu. To zachowanie umożliwia wdrożenie więcej niż 150 reguł obsługiwanych przez poszczególne profile na urządzeniu.

- Na przykład masz dwa profile reguł zapory systemu Windows. Pierwszy profil umożliwia Teams.exe przez zaporę. Drugi profil umożliwia Outlook.exe przez zaporę. Gdy urządzenie odbiera oba profile, urządzenie jest skonfigurowane tak, aby zezwalało na obie aplikacje za pośrednictwem zapory.

Raporty zasad zapory

Raporty dotyczące zasad zapory zawierają szczegółowe informacje o stanie zapory dla zarządzanych urządzeń. Raporty zapory obsługują urządzenia zarządzane z następującymi systemami operacyjnymi.

- Windows 10/11

Podsumowanie

Podsumowanie jest widokiem domyślnym po otwarciu węzła Zapora. Otwórz centrum administracyjne Microsoft Intune, a następnie przejdź do pozycjiPodsumowaniezapory>zabezpieczeń> punktu końcowego.

Ten widok zawiera następujące informacje:

- Zagregowana liczba urządzeń z wyłączoną zaporą.

- Lista zasad zapory, łącznie z nazwą, typem, przypisaniem i godziną ostatniej modyfikacji.

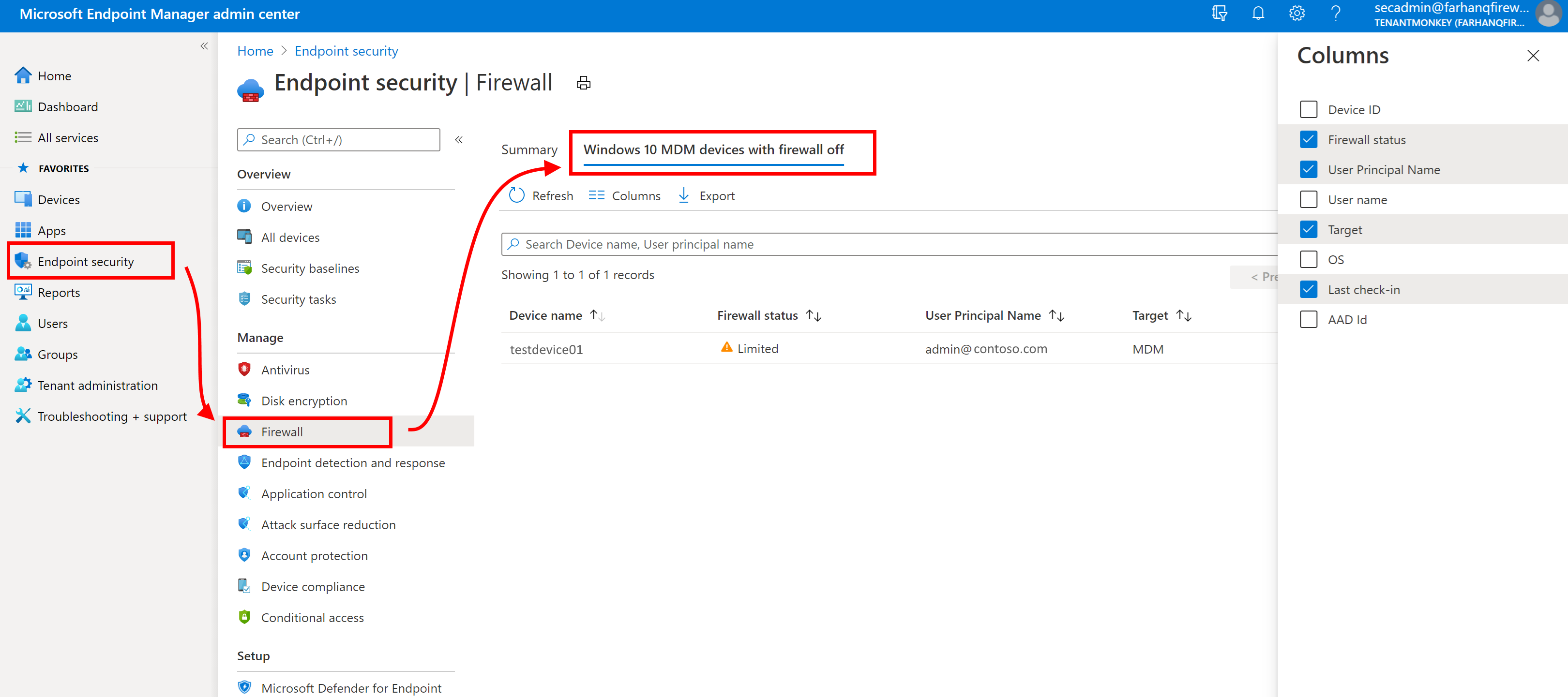

Urządzenia MDM uruchomione Windows 10 lub nowszym z wyłączoną zaporą

Ten raport znajduje się w węźle Zabezpieczenia punktu końcowego. Otwórz centrum administracyjne Microsoft Intune, a następnie przejdź do obszaru Zabezpieczenia punktu końcowego> Urządzenia MDMzapory>działające Windows 10 lub nowszym z wyłączoną zaporą.

Dane są zgłaszane za pośrednictwem dostawcy CSP DeviceStatus systemu Windows i identyfikują każde urządzenie, na którym zapora jest wyłączona. Domyślnie widoczne szczegóły obejmują:

- Nazwa urządzenia

- Stan zapory

- Główna nazwa użytkownika

- Target (Metoda zarządzania urządzeniami)

- Czas ostatniego zaewidencjonowania

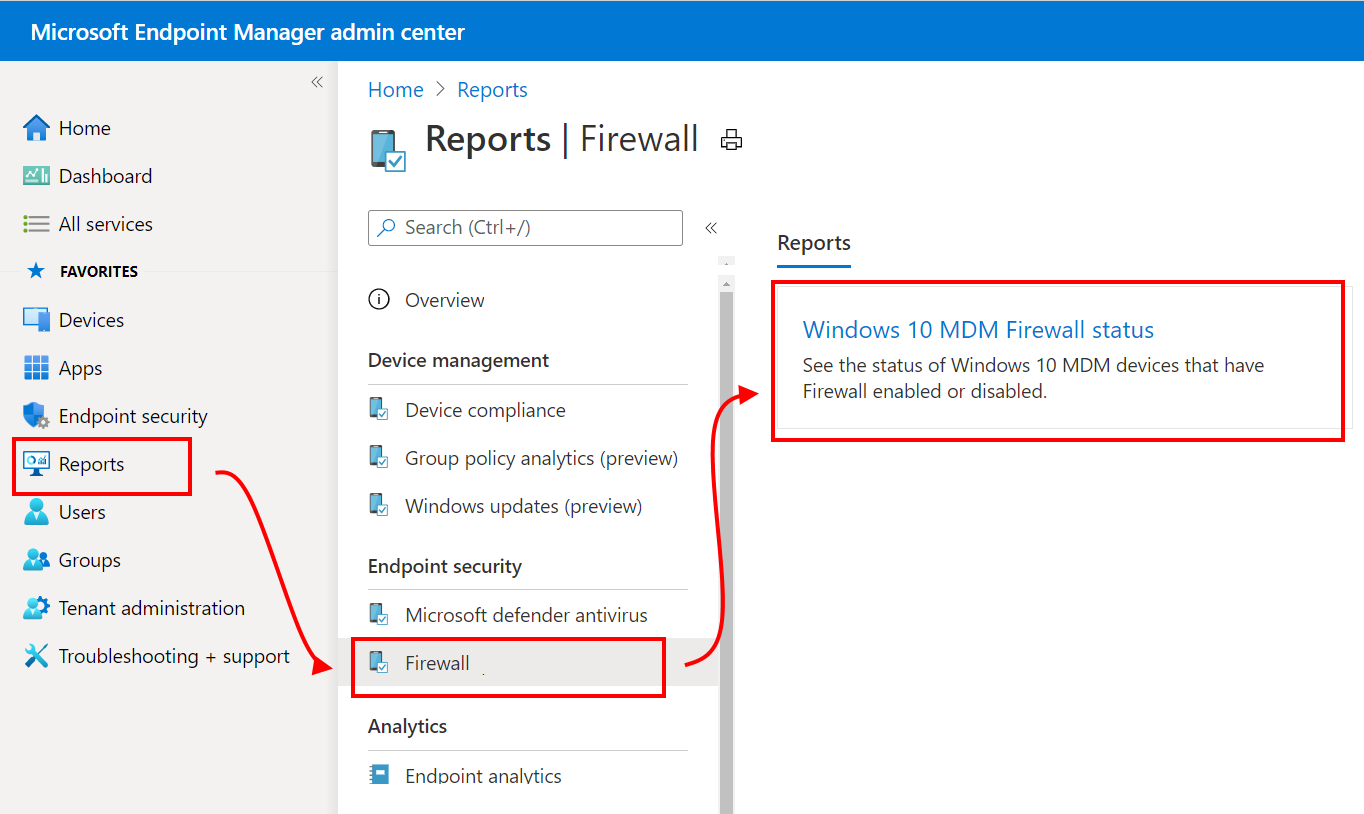

Stan zapory mdm dla Windows 10 i nowszych

Ten raport organizacyjny jest również opisany w temacie Intune Reports.This organizational report (Raporty Intune).

Jako raport organizacyjny ten raport jest dostępny w węźle Raporty . Otwórz centrum administracyjne Microsoft Intune, a następnie przejdź do pozycji Raporty>stanu zapory MDM zaporydla> Windows 10 i nowszych.

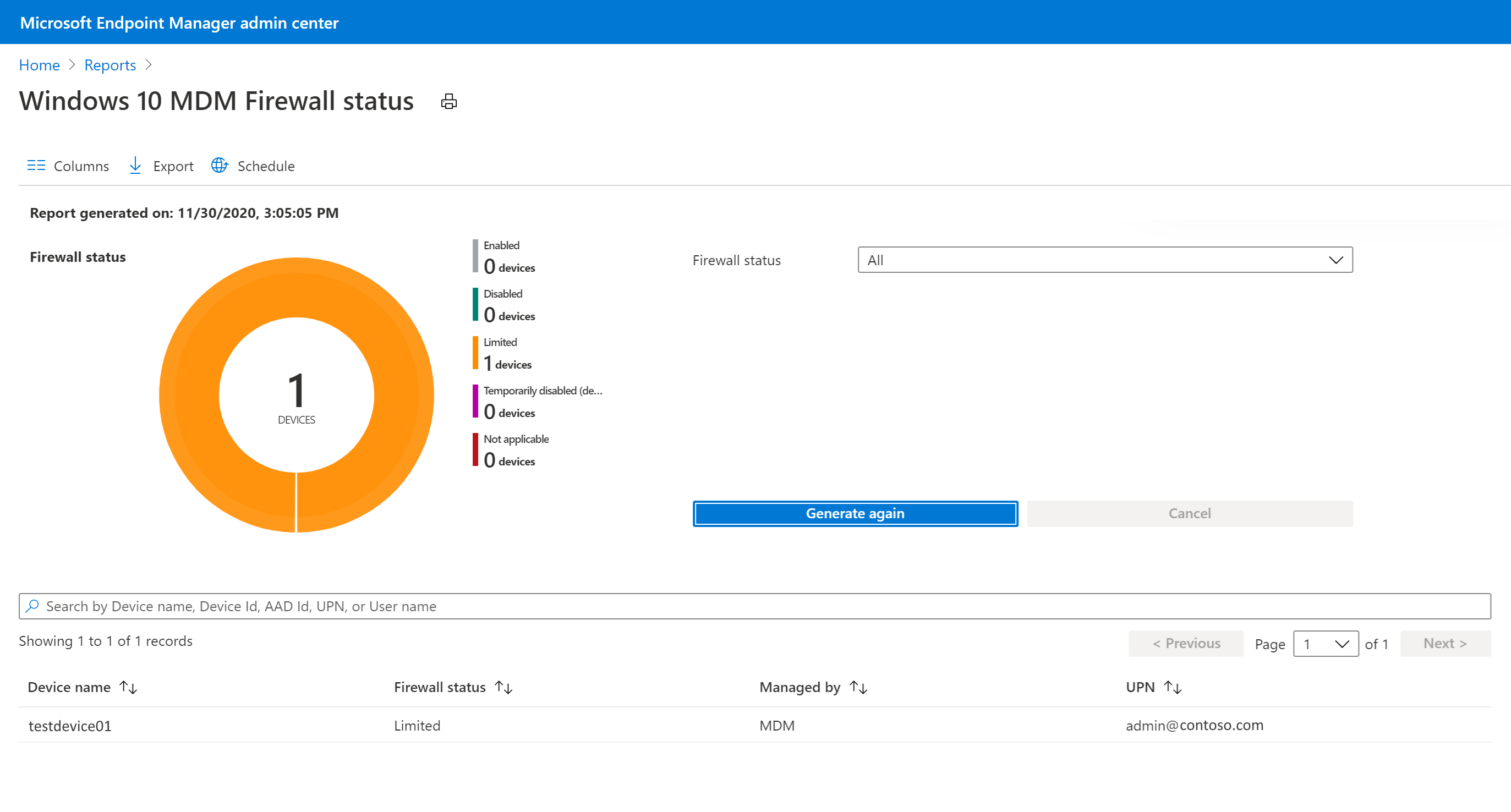

Dane są zgłaszane za pośrednictwem dostawcy CSP DeviceStatus systemu Windows i raportują stan zapory na zarządzanych urządzeniach. Zwroty dla tego raportu można filtrować przy użyciu co najmniej jednej kategorii szczegółów stanu.

Szczegóły stanu obejmują:

- Włączone — zapora jest włączona i pomyślnie zgłaszana.

- Wyłączone — zapora jest wyłączona.

- Ograniczone — zapora nie monitoruje wszystkich sieci lub niektóre reguły są wyłączone.

- Tymczasowo wyłączone (ustawienie domyślne) — zapora tymczasowo nie monitoruje wszystkich sieci

- Nie dotyczy — urządzenie nie obsługuje raportowania zapory.

Zwroty dla tego raportu można filtrować przy użyciu co najmniej jednej kategorii szczegółów stanu.

Badanie problemów dotyczących reguł zapory

Aby dowiedzieć się więcej na temat reguł zapory w Intune i sposobu rozwiązywania typowych problemów, zobacz następujący blog Intune Sukces klienta:

Dodatkowe typowe problemy z regułami zapory:

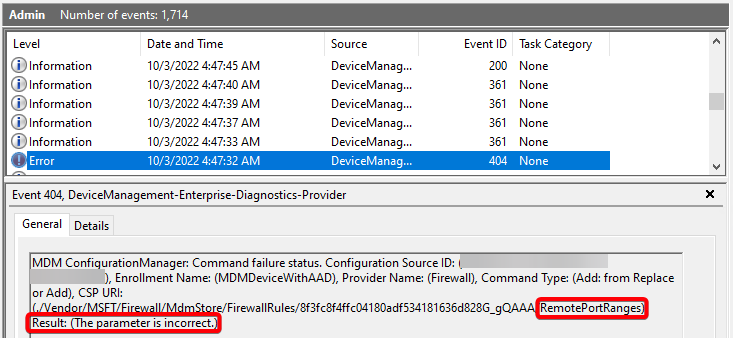

Podgląd zdarzeń: RemotePortRanges lub LocalPortRanges "Parametr jest niepoprawny"

- Sprawdź, czy skonfigurowane zakresy są rosnąco (przykład: 1–5 jest poprawny, 5–1 spowoduje ten błąd)

- Sprawdź, czy skonfigurowane zakresy znajdują się w ogólnym zakresie portów od 0 do 65535

- Jeśli zakresy portów zdalnych lub zakresy portów lokalnych są skonfigurowane w regule, protokół musi być również skonfigurowany z 6 (TCP) lub 17 (UDP)

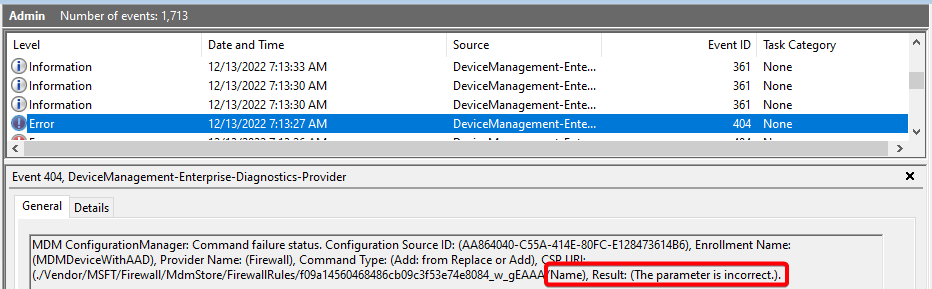

Podgląd zdarzeń: "... Nazwa), Wynik: (Parametr jest nieprawidłowy)"

- Jeśli przechodzenie krawędzi jest włączone w regule, kierunek reguły musi być ustawiony na "Ta reguła ma zastosowanie do ruchu przychodzącego".

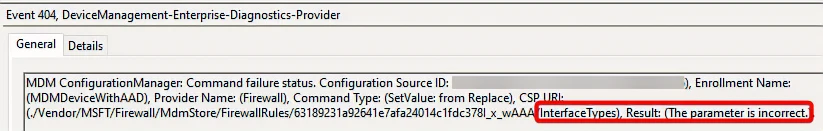

Podgląd zdarzeń: "... InterfaceTypes), Result: (Parametr jest niepoprawny)"

- Jeśli typ interfejsu "Wszystkie" jest włączony w regule, nie można wybrać innych typów interfejsów.

Następne kroki

Konfigurowanie zasad zabezpieczeń punktu końcowego

Wyświetl szczegóły ustawień w przestarzałych profilach zapory dla przestarzałej Windows 10 i nowszej platformy: