Uwierzytelnianie wieloskładnikowe dla platformy Microsoft 365

Hasła są najczęstszą metodą uwierzytelniania logowania na komputerze lub w usłudze online, ale są również najbardziej narażone. Osoby mogą wybierać łatwe hasła i używać tych samych haseł do wielu logowań na różnych komputerach i usługach.

Aby zapewnić dodatkowy poziom zabezpieczeń dla logowań, należy użyć uwierzytelniania wieloskładnikowego (MFA), które używa zarówno hasła, które powinno być silne, jak i dodatkowej metody weryfikacji opartej na:

- Coś, co masz z tobą, które nie jest łatwo zduplikowane, takie jak smartfon.

- Coś, co masz unikatowo i biologicznie, takie jak odciski palców, twarz lub inny atrybut biometryczny.

Dodatkowa metoda weryfikacji jest stosowana dopiero po zweryfikowaniu hasła użytkownika. W przypadku uwierzytelniania wieloskładnikowego nawet w przypadku naruszenia silnego hasła użytkownika osoba atakująca nie ma telefonu inteligentnego ani odcisku palca, aby ukończyć logowanie.

Obsługa uwierzytelniania wieloskładnikowego na platformie Microsoft 365

Domyślnie zarówno platforma Microsoft 365, jak i Office 365 obsługują uwierzytelnianie wieloskładnikowe dla kont użytkowników przy użyciu:

- Wiadomość SMS wysłana na telefon, która wymaga od użytkownika wpisania kodu weryfikacyjnego.

- Rozmowa telefoniczna.

- Aplikacja Microsoft Authenticator na telefon inteligentny.

W obu przypadkach logowanie uwierzytelniania wieloskładnikowego używa metody "coś, co nie jest łatwo zduplikowane" na potrzeby dodatkowej weryfikacji. Istnieje wiele sposobów włączania uwierzytelniania wieloskładnikowego dla platformy Microsoft 365 i Office 365:

- Z wartościami domyślnymi zabezpieczeń

- Z zasadami dostępu warunkowego

- Dla każdego konta użytkownika (niezalecane)

Te sposoby są oparte na planie platformy Microsoft 365.

| Plan | Zalecenie | Typ klienta |

|---|---|---|

| Wszystkie plany platformy Microsoft 365 | Użyj wartości domyślnych zabezpieczeń, które wymagają uwierzytelniania wieloskładnikowego dla wszystkich kont użytkowników. Uwierzytelnianie wieloskładnikowe dla poszczególnych użytkowników można również skonfigurować na poszczególnych kontach użytkowników, ale nie jest to zalecane. |

Małe firmy |

| Microsoft 365 Business Premium Microsoft 365 E3 licencje Microsoft Entra ID P1 |

Użyj domyślnych zabezpieczeń lub zasad dostępu warunkowego , aby wymagać uwierzytelniania wieloskładnikowego dla kont użytkowników na podstawie członkostwa w grupie, aplikacji lub innych kryteriów. | Małe firmy do przedsiębiorstwa |

| Microsoft 365 E5 licencje Microsoft Entra ID P2 |

Użyj Ochrona tożsamości Microsoft Entra, aby wymagać uwierzytelniania wieloskładnikowego na podstawie kryteriów ryzyka logowania. | Enterprise |

Ustawienia domyślne zabezpieczeń

Wartości domyślne zabezpieczeń to nowa funkcja dla platformy Microsoft 365 i Office 365 płatnych lub próbnych subskrypcji utworzonych po 21 października 2019 r. Te subskrypcje mają włączone wartości domyślne zabezpieczeń, które:

- Wymaga, aby wszyscy użytkownicy korzystali z uwierzytelniania wieloskładnikowego z aplikacją Microsoft Authenticator.

- Blokuje starsze uwierzytelnianie.

Użytkownicy mają 14 dni na zarejestrowanie się w usłudze MFA w aplikacji Microsoft Authenticator ze swoich smartfonów, co rozpoczyna się od pierwszego zalogowania się po włączeniu ustawień domyślnych zabezpieczeń. Po upływie 14 dni użytkownik nie będzie mógł się zalogować do momentu ukończenia rejestracji usługi MFA.

Ustawienia domyślne zabezpieczeń zapewniają, że wszystkie organizacje mają podstawowy poziom zabezpieczeń logowania użytkownika, który jest domyślnie włączony. Wartości domyślne zabezpieczeń można wyłączyć na korzyść uwierzytelniania wieloskładnikowego z zasadami dostępu warunkowego.

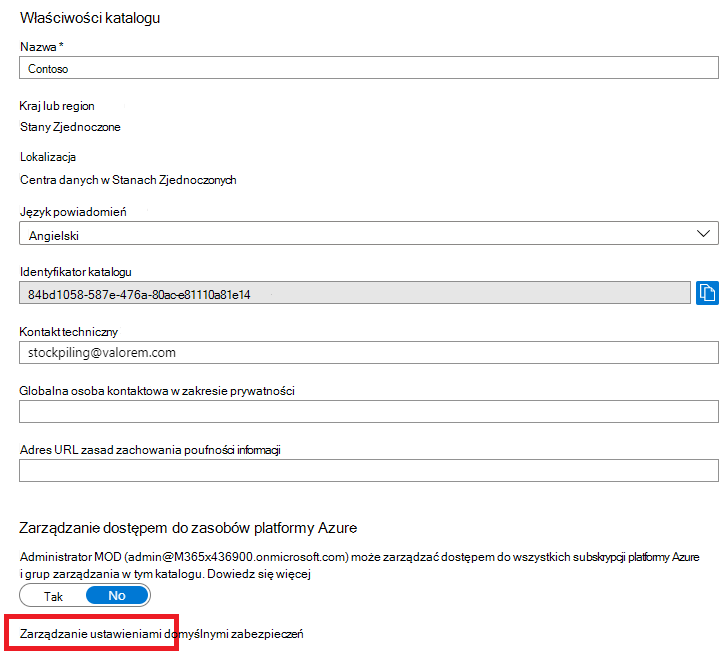

Ustawienia domyślne zabezpieczeń można włączyć lub wyłączyć w okienku Właściwości dla identyfikatora Microsoft Entra w Azure Portal.

Domyślnych zabezpieczeń można używać w dowolnym planie platformy Microsoft 365.

Aby uzyskać więcej informacji, zobacz omówienie ustawień domyślnych zabezpieczeń.

Zasady dostępu warunkowego

Zasady dostępu warunkowego to zestaw reguł określających warunki, w których logowania są oceniane i dozwolone. Można na przykład utworzyć zasady dostępu warunkowego, które stanowią:

- Jeśli nazwa konta użytkownika jest członkiem grupy dla użytkowników, do których przypisano role programu Exchange, użytkownika, hasła, zabezpieczeń, programu SharePoint lub administratora globalnego, przed zezwoleniem na dostęp należy wymagać uwierzytelniania wieloskładnikowego.

Te zasady umożliwiają wymaganie uwierzytelniania wieloskładnikowego na podstawie członkostwa w grupie, zamiast próbować skonfigurować indywidualne konta użytkowników dla uwierzytelniania wieloskładnikowego, gdy są przypisane lub nieprzypisane z tych ról administratora.

Możesz również użyć zasad dostępu warunkowego, aby uzyskać bardziej zaawansowane możliwości, takie jak wymaganie uwierzytelniania wieloskładnikowego dla określonych aplikacji lub logowanie ze zgodnego urządzenia, takiego jak laptop z systemem Windows 10.

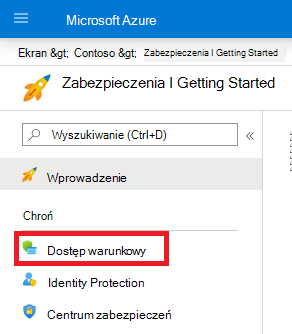

Zasady dostępu warunkowego można skonfigurować w okienku Zabezpieczenia dla identyfikatora Microsoft Entra w Azure Portal.

Zasady dostępu warunkowego można używać z:

- Microsoft 365 Business Premium

- Microsoft 365 E3 i E5

- Microsoft Entra licencji P1 i Microsoft Entra ID P2

W przypadku małych firm z Microsoft 365 Business Premium można łatwo używać zasad dostępu warunkowego, wykonując następujące czynności:

- Utwórz grupę zawierającą konta użytkowników, które wymagają uwierzytelniania wieloskładnikowego.

- Włącz zasady Wymagaj uwierzytelniania wieloskładnikowego dla administratorów globalnych .

- Utwórz zasady dostępu warunkowego opartego na grupach z następującymi ustawieniami:

- > Przypisania Użytkownicy i grupy: nazwa grupy z kroku 1 powyżej.

- Przypisania Aplikacje > lub akcje w chmurze: wszystkie aplikacje w chmurze.

- Mechanizmy kontroli > dostępu Udziel > dostępu > Wymagaj uwierzytelniania wieloskładnikowego.

- Włącz zasady.

- Dodaj konto użytkownika do grupy utworzonej w kroku 1 powyżej i przetestuj.

- Aby wymagać uwierzytelniania wieloskładnikowego dla dodatkowych kont użytkowników, dodaj je do grupy utworzonej w kroku 1.

Te zasady dostępu warunkowego umożliwiają wdrażanie wymagań uwierzytelniania wieloskładnikowego dla użytkowników we własnym tempie.

Przedsiębiorstwa powinny używać typowych zasad dostępu warunkowego , aby skonfigurować następujące zasady:

- Wymagaj uwierzytelniania wieloskładnikowego dla administratorów

- Wymagaj uwierzytelniania wieloskładnikowego dla wszystkich użytkowników

- Blokowanie starszego uwierzytelniania

Aby uzyskać więcej informacji, zobacz to omówienie dostępu warunkowego.

Ochrona tożsamości Microsoft Entra

Dzięki Ochrona tożsamości Microsoft Entra można utworzyć dodatkowe zasady dostępu warunkowego, aby wymagać uwierzytelniania wieloskładnikowego, gdy ryzyko logowania jest średnie lub wysokie.

Można użyć zasad dostępu warunkowego Ochrona tożsamości Microsoft Entra i opartych na ryzyku z:

- Microsoft 365 E5

- licencje Microsoft Entra ID P2

Aby uzyskać więcej informacji, zobacz omówienie Ochrona tożsamości Microsoft Entra.

Starsza wersja uwierzytelniania wieloskładnikowego dla użytkownika (niezalecana)

Należy używać domyślnych zabezpieczeń lub zasad dostępu warunkowego, aby wymagać uwierzytelniania wieloskładnikowego na potrzeby logowania do konta użytkownika. Jeśli jednak żadna z tych opcji nie może być używana, firma Microsoft zdecydowanie zaleca uwierzytelnianie wieloskładnikowe dla kont użytkowników, które mają role administratora, zwłaszcza rolę administratora globalnego, dla dowolnej subskrypcji rozmiaru.

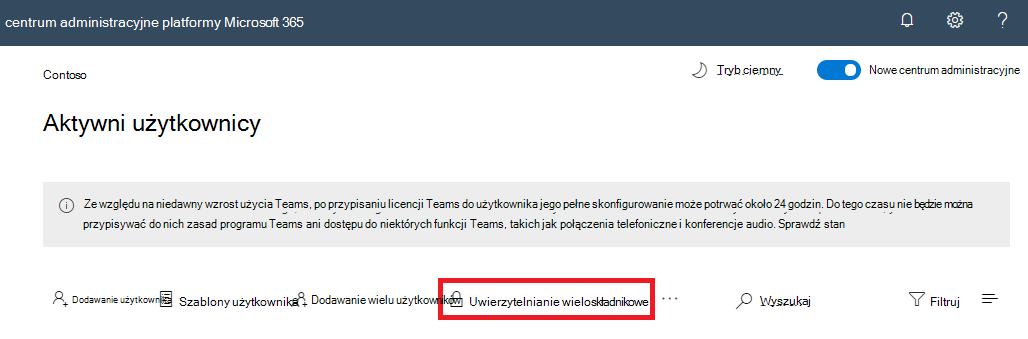

Uwierzytelnianie wieloskładnikowe dla poszczególnych kont użytkowników jest włączane w okienku Aktywni użytkownicy Centrum administracyjne platformy Microsoft 365.

Po włączeniu przy następnym logowaniu użytkownika zostanie wyświetlony monit o zarejestrowanie się w usłudze MFA oraz wybranie i przetestowanie dodatkowej metody weryfikacji.

Używanie tych metod razem

W tej tabeli przedstawiono wyniki włączania uwierzytelniania wieloskładnikowego z ustawieniami domyślnymi zabezpieczeń, zasadami dostępu warunkowego i ustawieniami konta poszczególnych użytkowników.

| Element | Włączone | Wyłączona | Pomocnicza metoda uwierzytelniania |

|---|---|---|---|

| Ustawienia domyślne zabezpieczeń | Nie można używać zasad dostępu warunkowego | Może używać zasad dostępu warunkowego | Aplikacja Microsoft Authenticator |

| Zasady dostępu warunkowego | Jeśli są włączone, nie można włączyć wartości domyślnych zabezpieczeń | Jeśli wszystkie są wyłączone, można włączyć ustawienia domyślne zabezpieczeń | Określony przez użytkownika podczas rejestracji uwierzytelniania wieloskładnikowego |

| Starsza wersja uwierzytelniania wieloskładnikowego dla użytkownika (niezalecana) | Zastępuje wartości domyślne zabezpieczeń i zasady dostępu warunkowego wymagające uwierzytelniania wieloskładnikowego przy każdym logowaniu | Zastępowane przez wartości domyślne zabezpieczeń i zasady dostępu warunkowego | Określony przez użytkownika podczas rejestracji uwierzytelniania wieloskładnikowego |

Jeśli ustawienia domyślne zabezpieczeń są włączone, podczas następnego logowania wszyscy nowi użytkownicy będą monitować o rejestrację usługi MFA i użycie aplikacji Microsoft Authenticator.

Sposoby zarządzania ustawieniami uwierzytelniania wieloskładnikowego

Istnieją dwa sposoby zarządzania ustawieniami uwierzytelniania wieloskładnikowego.

W Azure Portal możesz:

- Włączanie i wyłączanie ustawień domyślnych zabezpieczeń

- Konfigurowanie zasad dostępu warunkowego

W Centrum administracyjne platformy Microsoft 365 można skonfigurować ustawienia uwierzytelniania wieloskładnikowego dla poszczególnych użytkowników i usługi.

Następne kroki

Konfigurowanie uwierzytelniania wieloskładnikowego dla platformy Microsoft 365

Zawartość pokrewna

Włączanie uwierzytelniania wieloskładnikowego (wideo)

Włączanie uwierzytelniania wieloskładnikowego dla telefonu (wideo)