Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ten artykuł dotyczy zarówno Microsoft 365 Enterprise, jak i Office 365 Enterprise.

Przed rozpoczęciem planowania sieci na potrzeby łączności sieciowej platformy Microsoft 365 ważne jest zrozumienie zasad łączności w celu bezpiecznego zarządzania ruchem na platformie Microsoft 365 i uzyskania najlepszej możliwej wydajności. Ten artykuł ułatwia zrozumienie najnowszych wskazówek dotyczących bezpiecznej optymalizacji łączności sieciowej platformy Microsoft 365.

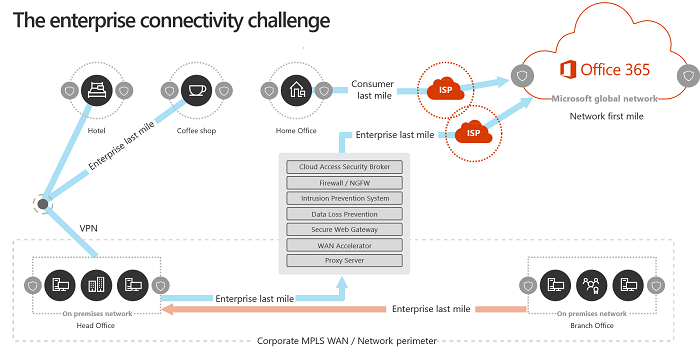

Tradycyjne sieci przedsiębiorstwa są przeznaczone przede wszystkim w celu zapewnienia użytkownikom dostępu do aplikacji i danych hostowanych w obsługiwanych przez firmę centrach danych z silnymi zabezpieczeniami obwodowymi. Tradycyjny model zakłada, że użytkownicy będą uzyskiwać dostęp do aplikacji i danych z wewnątrz obwodu sieci firmowej, za pośrednictwem linków sieci WAN z oddziałów lub zdalnie za pośrednictwem połączeń sieci VPN.

Wdrożenie aplikacji SaaS, takich jak microsoft 365, przenosi pewną kombinację usług i danych poza obwód sieci. Bez optymalizacji ruch między użytkownikami a aplikacjami SaaS podlega opóźnieniom wprowadzonym przez inspekcję pakietów, spinki do włosów sieci, przypadkowe połączenia z geograficznie odległymi punktami końcowymi i inne czynniki. Możesz zapewnić najlepszą wydajność i niezawodność platformy Microsoft 365, rozumiejąc i implementując wytyczne dotyczące optymalizacji kluczy.

W tym artykule dowiesz się więcej na temat:

- Architektura platformy Microsoft 365 , która ma zastosowanie do łączności klienta z chmurą

- Zaktualizowano zasady i strategie łączności platformy Microsoft 365 dotyczące optymalizacji ruchu sieciowego i środowiska użytkownika końcowego

- Usługa internetowa punktów końcowych platformy Microsoft 365, która umożliwia administratorom sieci korzystanie ze strukturalnej listy punktów końcowych do użycia w optymalizacji sieci

- Wskazówki dotyczące optymalizacji łączności z usługami Microsoft 365

- Porównanie zabezpieczeń obwodowych sieci z zabezpieczeniami punktu końcowego

- Opcje optymalizacji przyrostowej dla ruchu platformy Microsoft 365

- Test łączności platformy Microsoft 365, narzędzie do testowania podstawowej łączności z platformą Microsoft 365

Architektura platformy Microsoft 365

Microsoft 365 to rozproszona chmura typu oprogramowanie jako usługa (SaaS), która zapewnia scenariusze produktywności i współpracy za pośrednictwem zróżnicowanego zestawu mikrousługow i aplikacji. Przykłady obejmują Exchange Online, SharePoint Online, Microsoft Teams, Exchange Online Protection, Office w przeglądarce i wiele innych. Chociaż określone aplikacje platformy Microsoft 365 mogą mieć swoje unikatowe funkcje, ponieważ dotyczą sieci klientów i łączności z chmurą, wszystkie one współdzielą niektóre kluczowe podmioty zabezpieczeń, cele i wzorce architektury. Te zasady i wzorce architektury dotyczące łączności są typowe dla wielu innych chmur SaaS. Jednocześnie różnią się one od typowych modeli wdrażania chmur typu "platforma jako usługa" i "infrastruktura jako usługa", takich jak platforma Microsoft Azure.

Jedną z najważniejszych cech architektury platformy Microsoft 365 (często pomijaną lub błędnie interpretowaną przez architektów sieci) jest to, że jest to naprawdę globalna usługa rozproszona w kontekście sposobu łączenia się z nią przez użytkowników. Lokalizacja docelowej dzierżawy platformy Microsoft 365 jest ważna, aby zrozumieć lokalizację, w której dane klientów są przechowywane w chmurze. Jednak środowisko użytkownika platformy Microsoft 365 nie obejmuje bezpośredniego łączenia się z dyskami zawierającymi dane. Środowisko użytkownika platformy Microsoft 365 (w tym wydajność, niezawodność i inne ważne cechy jakości) obejmuje łączność za pośrednictwem wysoce rozproszonych drzwi frontowych usługi, które są skalowane w poziomie w setkach lokalizacji firmy Microsoft na całym świecie. W większości przypadków najlepsze środowisko użytkownika jest osiągane przez umożliwienie sieci klienta kierowania żądań użytkowników do najbliższego punktu wejścia usługi Microsoft 365. Jest to preferowane zamiast nawiązywania połączenia z usługą Microsoft 365 za pośrednictwem punktu ruchu wychodzącego w centralnej lokalizacji lub regionie.

W przypadku większości klientów użytkownicy platformy Microsoft 365 są dystrybuowane w wielu lokalizacjach. Aby osiągnąć najlepsze wyniki, zasady opisane w tym dokumencie powinny być sprawdzane z punktu widzenia skalowania w poziomie (nie skalowania w górę). Skupiając się również na optymalizacji łączności z najbliższym punktem obecności w globalnej sieci firmy Microsoft, a nie na lokalizacji geograficznej dzierżawy platformy Microsoft 365. Zasadniczo oznacza to, że nawet jeśli dane dzierżawy platformy Microsoft 365 mogą być przechowywane w określonej lokalizacji geograficznej, środowisko platformy Microsoft 365 dla tej dzierżawy pozostaje rozproszone. Może znajdować się w bardzo bliskiej (sieciowej) pobliżu każdej lokalizacji użytkownika końcowego, którą ma dzierżawca.

Zasady łączności platformy Microsoft 365

Firma Microsoft zaleca następujące zasady, aby osiągnąć optymalną łączność i wydajność platformy Microsoft 365. Użyj tych zasad łączności platformy Microsoft 365, aby zarządzać ruchem i uzyskać najlepszą wydajność podczas nawiązywania połączenia z platformą Microsoft 365.

Głównym celem projektu sieci powinno być zminimalizowanie opóźnienia przez skrócenie czasu rundy (RTT) z sieci do sieci globalnej firmy Microsoft, sieci publicznej sieci szkieletowej firmy Microsoft, która łączy wszystkie centra danych firmy Microsoft z małymi opóźnieniami i punktami wejścia aplikacji w chmurze rozłożonymi na całym świecie. Więcej informacji na temat globalnej sieci firmy Microsoft można znaleźć w artykułach How Microsoft builds its fast and reliable global network (Jak firma Microsoft tworzy swoją szybką i niezawodną sieć globalną).

Identyfikowanie i rozróżnianie ruchu platformy Microsoft 365

Identyfikowanie ruchu sieciowego platformy Microsoft 365 jest pierwszym krokiem do odróżnienia tego ruchu od ogólnego ruchu sieciowego powiązanego z Internetem. Łączność z platformą Microsoft 365 można zoptymalizować, implementując kombinację metod, takich jak optymalizacja tras sieciowych, reguły zapory, ustawienia serwera proxy przeglądarki. Ponadto korzystne jest również pomijanie urządzeń inspekcji sieci dla niektórych punktów końcowych.

Aby uzyskać więcej informacji na temat metod optymalizacji platformy Microsoft 365, zobacz sekcję Optymalizowanie łączności z usługami Microsoft 365 .

Firma Microsoft publikuje wszystkie punkty końcowe platformy Microsoft 365 jako usługę internetową i zapewnia wskazówki dotyczące najlepszego wykorzystania tych danych. Aby uzyskać więcej informacji na temat pobierania i pracy z punktami końcowymi platformy Microsoft 365, zobacz artykuł Adresy URL i zakresy adresów IP platformy Microsoft 365.

Połączenia sieciowe ruchu wychodzącego lokalnie

Lokalny ruch wychodzący DNS i Internet ma kluczowe znaczenie dla zmniejszenia opóźnienia połączenia i zapewnienia, że połączenia użytkowników są nawiązywane do najbliższego punktu wejścia do usług Microsoft 365. W złożonej topologii sieci ważne jest, aby razem zaimplementować zarówno lokalny system DNS, jak i lokalny internetowy ruch wychodzący. Aby uzyskać więcej informacji na temat sposobu, w jaki platforma Microsoft 365 kieruje połączenia klienta do najbliższego punktu wejścia, zobacz artykuł Łączność klienta.

Przed pojawieniem się usług w chmurze, takich jak Microsoft 365, łączność z Internetem użytkowników końcowych jako czynnik projektowy architektury sieci była stosunkowo prosta. Gdy usługi internetowe i witryny internetowe są dystrybuowane na całym świecie, opóźnienie między firmowymi punktami ruchu wychodzącego i dowolnym docelowym punktem końcowym jest w dużej mierze funkcją odległości geograficznej.

W tradycyjnej architekturze sieci wszystkie wychodzące połączenia internetowe przechodzą przez sieć firmową i wychodzące z centralnej lokalizacji. W miarę dojrzewania ofert firmy Microsoft w chmurze rozproszona architektura sieci dostępna z Internetu stała się kluczowa dla obsługi usług w chmurze wrażliwych na opóźnienia. Globalna sieć firmy Microsoft została zaprojektowana w celu spełnienia wymagań dotyczących opóźnień dzięki infrastrukturze usługi Distributed Service Front Door, dynamicznej sieci szkieletowej globalnych punktów wejścia, która kieruje przychodzące połączenia usługi w chmurze do najbliższego punktu wejścia. Ma to na celu zmniejszenie długości "ostatniej mili" dla klientów chmury firmy Microsoft przez efektywne skrócenie trasy między klientem a chmurą.

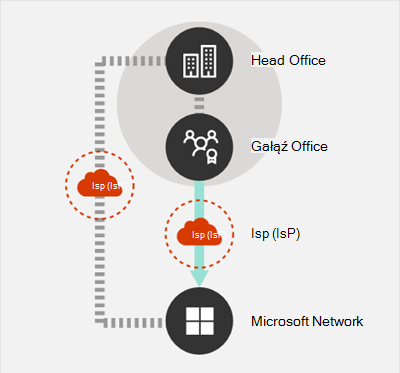

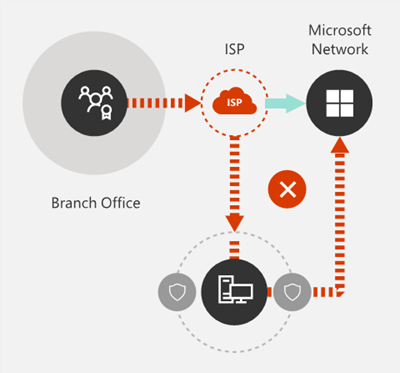

Sieci WAN przedsiębiorstwa są często przeznaczone do obsługi ruchu sieciowego do centrali firmy w celu przeprowadzenia inspekcji przed wyjściem do Internetu, zwykle za pośrednictwem co najmniej jednego serwera proxy. Na poniższym diagramie przedstawiono taką topologię sieci.

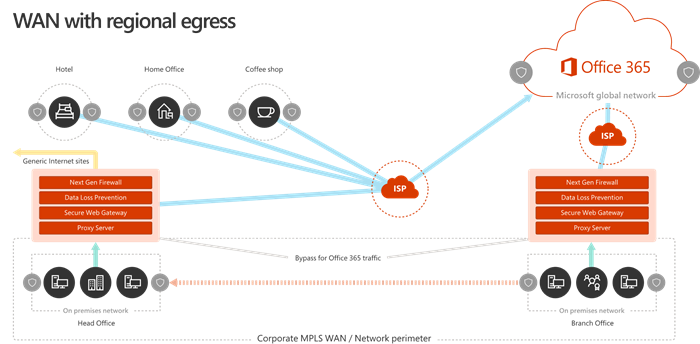

Ponieważ platforma Microsoft 365 działa w globalnej sieci microsoft, która obejmuje serwery frontonu na całym świecie, często serwer frontonu znajduje się w pobliżu lokalizacji użytkownika. Dzięki zapewnieniu lokalnego ruchu wychodzącego z Internetu i skonfigurowaniu wewnętrznych serwerów DNS w celu zapewnienia lokalnego rozpoznawania nazw dla punktów końcowych platformy Microsoft 365 ruch sieciowy przeznaczony dla platformy Microsoft 365 może łączyć się z serwerami frontonu platformy Microsoft 365 możliwie najbliżej użytkownika. Na poniższym diagramie przedstawiono przykład topologii sieci, która umożliwia użytkownikom łączącym się z głównego biura, biura oddziału i lokalizacji zdalnych podążanie najkrótszą trasą do najbliższego punktu wejścia platformy Microsoft 365.

Skrócenie ścieżki sieciowej do punktów wejścia platformy Microsoft 365 w ten sposób może zwiększyć wydajność łączności i środowisko użytkownika końcowego na platformie Microsoft 365. Może również pomóc zmniejszyć wpływ przyszłych zmian architektury sieci na wydajność i niezawodność platformy Microsoft 365.

Ponadto żądania DNS mogą wprowadzać opóźnienie, jeśli odpowiadający serwer DNS jest odległy lub zajęty. Opóźnienie rozpoznawania nazw można zminimalizować, aprowizując lokalne serwery DNS w lokalizacjach gałęzi i upewniając się, że są one odpowiednio skonfigurowane do buforowania rekordów DNS.

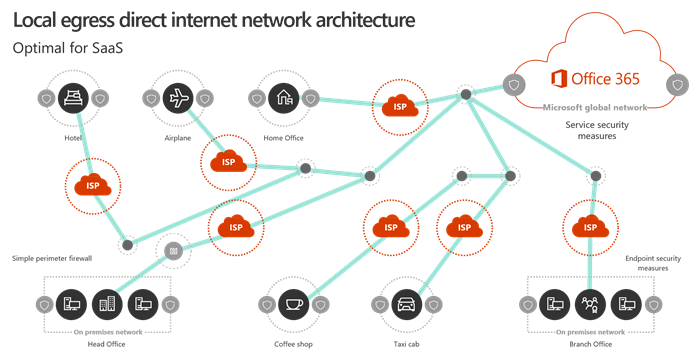

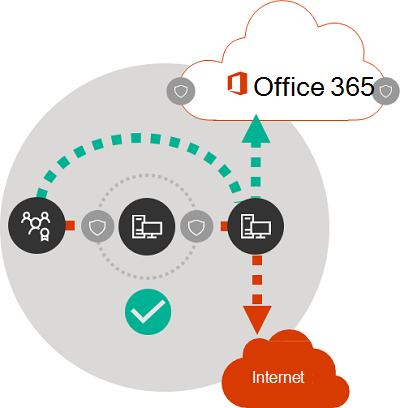

Chociaż regionalny ruch wychodzący może działać dobrze dla platformy Microsoft 365, optymalnym modelem łączności byłoby zawsze zapewnienie ruchu wychodzącego sieci w lokalizacji użytkownika, niezależnie od tego, czy znajduje się on w sieci firmowej, czy w odległych lokalizacjach, takich jak domy, hotele, kawiarnie i lotniska. Ten lokalny model bezpośredniego ruchu wychodzącego jest reprezentowany na poniższym diagramie.

Przedsiębiorstwa, które przyjęły usługę Microsoft 365, mogą skorzystać z architektury usługi Front Door usługi rozproszonej firmy Microsoft, zapewniając, że połączenia użytkowników z platformą Microsoft 365 będą miały najkrótszą możliwą trasę do najbliższego punktu wejścia do sieci globalnej firmy Microsoft. Lokalna architektura sieci wychodzącej umożliwia kierowanie ruchu platformy Microsoft 365 przez najbliższy ruch wychodzący, niezależnie od lokalizacji użytkownika.

Architektura ruchu wychodzącego lokalnego zapewnia następujące korzyści w stosunku do tradycyjnego modelu:

- Zapewnia optymalną wydajność platformy Microsoft 365 dzięki optymalizacji długości trasy. Połączenia użytkowników końcowych są dynamicznie kierowane do najbliższego punktu wejścia platformy Microsoft 365 przez infrastrukturę usługi Distributed Service Front Door.

- Zmniejsza obciążenie infrastruktury sieci firmowej, zezwalając na ruch wychodzący lokalny.

- Zabezpiecza połączenia na obu końcach przy użyciu zabezpieczeń punktów końcowych klienta i funkcji zabezpieczeń w chmurze.

Unikanie sieciowych spinek do włosów

Ogólnie rzecz biorąc, najkrótsza, najbardziej bezpośrednia trasa między użytkownikiem a najbliższym punktem końcowym platformy Microsoft 365 oferuje najlepszą wydajność. Spin sieciowy występuje, gdy ruch sieci WAN lub sieci VPN powiązany z określonym miejscem docelowym jest najpierw kierowany do innej lokalizacji pośredniej (takiej jak stos zabezpieczeń, broker dostępu do chmury lub brama internetowa oparta na chmurze), wprowadzając opóźnienia i potencjalne przekierowanie do geograficznie odległego punktu końcowego. Spinki do włosów sieci są również spowodowane przez nieefektywność routingu/komunikacji równorzędnej lub nieoptymalne (zdalne) odnośniki DNS.

Aby upewnić się, że łączność z usługą Microsoft 365 nie podlega spince sieci nawet w przypadku ruchu wychodzącego lokalnego, sprawdź, czy usługodawca internetowy, który jest używany do zapewnienia ruchu wychodzącego z Internetu dla lokalizacji użytkownika, ma bezpośrednią relację komunikacji równorzędnej z globalną siecią Microsoft w pobliżu tej lokalizacji. Możesz również skonfigurować routing ruchu wychodzącego, aby wysyłać bezpośrednio zaufany ruch platformy Microsoft 365. Dzieje się tak w przeciwieństwie do serwera proxy lub tunelowania przez dostawcę zabezpieczeń sieci opartej na chmurze lub w chmurze, który przetwarza ruch związany z Internetem. Lokalne rozpoznawanie nazw DNS punktów końcowych platformy Microsoft 365 pomaga zapewnić, że oprócz routingu bezpośredniego najbliższe punkty wejścia platformy Microsoft 365 są używane na potrzeby połączeń użytkowników.

Jeśli używasz sieci opartej na chmurze lub usług zabezpieczeń dla ruchu platformy Microsoft 365, upewnij się, że wynik spinki do włosów jest oceniany, a jego wpływ na wydajność platformy Microsoft 365 jest zrozumiały. Można to zrobić, sprawdzając liczbę i lokalizacje lokalizacji dostawców usług, za pośrednictwem których ruch jest przekazywany w związku z liczbą oddziałów i punktów komunikacji równorzędnej usługi Microsoft Global Network, jakością relacji komunikacji równorzędnej sieci dostawcy usług z usługodawcą isp i firmą Microsoft oraz wpływem wydajności zaplecza w infrastrukturze dostawcy usług.

Ze względu na dużą liczbę rozproszonych lokalizacji z punktami wejścia platformy Microsoft 365 i ich bliskość do użytkowników końcowych kierowanie ruchu platformy Microsoft 365 do dowolnej sieci innej firmy lub dostawcy zabezpieczeń może mieć negatywny wpływ na połączenia platformy Microsoft 365, jeśli sieć dostawcy nie jest skonfigurowana pod kątem optymalnej komunikacji równorzędnej platformy Microsoft 365.

Ocena pomijania serwerów proxy, urządzeń inspekcji ruchu i zduplikowanych technologii zabezpieczeń

Klienci korporacyjni powinni zapoznać się ze swoimi metodami bezpieczeństwa sieci i ograniczania ryzyka w szczególności w przypadku ruchu powiązanego z platformą Microsoft 365 i korzystać z funkcji zabezpieczeń platformy Microsoft 365, aby zmniejszyć zależność od natrętnych, wpływających na wydajność i kosztownych technologii zabezpieczeń sieciowych dla ruchu sieciowego platformy Microsoft 365.

Większość sieci przedsiębiorstwa wymusza zabezpieczenia sieci dla ruchu internetowego przy użyciu technologii, takich jak serwery proxy, inspekcja protokołu TLS, inspekcja pakietów i systemy zapobiegania utracie danych. Te technologie zapewniają istotne ograniczenie ryzyka dla ogólnych żądań internetowych, ale mogą znacznie zmniejszyć wydajność, skalowalność i jakość środowiska użytkownika końcowego w przypadku zastosowania do punktów końcowych platformy Microsoft 365.

Usługa internetowa punktów końcowych platformy Microsoft 365

Administratorzy usługi Microsoft 365 mogą używać skryptu lub wywołania REST, aby korzystać ze strukturalnej listy punktów końcowych z usługi sieci Web punktów końcowych platformy Microsoft 365 i aktualizować konfiguracje zapór obwodowych i innych urządzeń sieciowych. Dzięki temu ruch związany z platformą Microsoft 365 jest identyfikowany, odpowiednio traktowany i zarządzany inaczej niż ruch sieciowy powiązany z ogólnymi i często nieznanymi witrynami internetowymi. Aby uzyskać więcej informacji na temat korzystania z usługi sieci Web punktów końcowych platformy Microsoft 365, zobacz artykuł Adresy URL i zakresy adresów IP platformy Microsoft 365.

Skrypty PAC (automatyczna konfiguracja serwera proxy)

Administratorzy platformy Microsoft 365 mogą tworzyć skrypty PAC (automatyczna konfiguracja serwera proxy), które mogą być dostarczane do komputerów użytkowników za pośrednictwem urządzenia WPAD lub obiektu zasad grupy. Skrypty PAC mogą służyć do obejścia serwerów proxy dla żądań platformy Microsoft 365 od użytkowników sieci WAN lub vpn, dzięki czemu ruch platformy Microsoft 365 może korzystać z bezpośrednich połączeń internetowych zamiast przechodzić przez sieć firmową.

Aby uzyskać więcej informacji na temat optymalizowania łączności sieciowej na urządzeniach klienckich za pomocą plików PAC, zobacz Zarządzanie punktami końcowymi platformy Microsoft 365.

Funkcje zabezpieczeń platformy Microsoft 365

Firma Microsoft jest przejrzysta w zakresie zabezpieczeń centrum danych, zabezpieczeń operacyjnych i zmniejszania ryzyka wokół serwerów platformy Microsoft 365 i punktów końcowych sieci, które reprezentują. Wbudowane funkcje zabezpieczeń platformy Microsoft 365 są dostępne w celu zmniejszenia ryzyka bezpieczeństwa sieci, takiego jak Ochrona przed utratą danych w Microsoft Purview, oprogramowanie antywirusowe, uwierzytelnianie wieloskładnikowe, skrytka klienta, usługa Defender dla platformy Microsoft 365, analiza zagrożeń platformy Microsoft 365, wskaźnik bezpieczeństwa platformy Microsoft 365, Exchange Online Protectioni zabezpieczenia DDOS sieci.

Aby uzyskać więcej informacji na temat zabezpieczeń centrum danych firmy Microsoft i sieci globalnej, zobacz Centrum zaufania firmy Microsoft.

Optymalizowanie łączności z usługami Microsoft 365

Usługi Platformy Microsoft 365 to kolekcja dynamicznych, współzależnych i głęboko zintegrowanych produktów, aplikacji i usług. Podczas konfigurowania i optymalizowania łączności z usługami Platformy Microsoft 365 nie jest możliwe połączenie określonych punktów końcowych (domen) z kilkoma scenariuszami platformy Microsoft 365 w celu zaimplementowania listy dozwolonych na poziomie sieci. Firma Microsoft nie obsługuje selektywnej listy dozwolonych, ponieważ powoduje ona łączność i zdarzenia usługi dla użytkowników. Administratorzy sieci powinni zatem zawsze stosować wytyczne platformy Microsoft 365 dotyczące listy dozwolonych dla sieci i typowych optymalizacji sieci do pełnego zestawu wymaganych punktów końcowych sieci (domen), które są regularnie publikowane i aktualizowane. Chociaż upraszczamy punkty końcowe sieci platformy Microsoft 365 w odpowiedzi na opinie klientów, administratorzy sieci powinni pamiętać o następujących podstawowych wzorcach w istniejącym zestawie punktów końcowych:

- Jeśli to możliwe, opublikowane punkty końcowe domeny będą zawierać symbole wieloznaczne, aby znacznie zmniejszyć nakład pracy związanej z konfiguracją sieci dla klientów.

- Platforma Microsoft 365 ogłosiła inicjatywę konsolidacji domeny (cloud.microsoft), zapewniając klientom sposób uproszczenia konfiguracji sieci i automatycznego naliczania optymalizacji sieci dla tej domeny dla wielu bieżących i przyszłych usług platformy Microsoft 365.

- Wyłączne użycie domeny głównej cloud.microsoft na potrzeby izolacji zabezpieczeń i określonych funkcji. Dzięki temu zespoły ds. sieci klientów i zabezpieczeń mogą ufać domenom platformy Microsoft 365, jednocześnie poprawiając łączność z tymi punktami końcowymi i unikając niepotrzebnego przetwarzania zabezpieczeń sieci.

- Niektóre definicje punktów końcowych określają unikatowe prefiksy adresów IP odpowiadające ich domenom. Ta funkcja obsługuje klientów z skomplikowanymi strukturami sieci, umożliwiając im stosowanie precyzyjnych optymalizacji sieci przy użyciu szczegółów prefiksu IP.

Następujące konfiguracje sieci są zalecane dla wszystkich "wymaganych" punktów końcowych sieci platformy Microsoft 365 (domen) i kategorii:

- Jawne zezwalanie na punkty końcowe sieci platformy Microsoft 365 na urządzeniach sieciowych i usługach, przez które przechodzą połączenia użytkownika (np. urządzenia zabezpieczeń obwodowych sieci, takie jak serwery proxy, zapory, DNS, rozwiązania zabezpieczeń sieci w chmurze itp.)

- Pomiń domeny platformy Microsoft 365 od odszyfrowywania protokołu TLS, przechwytywania ruchu, głębokiej inspekcji pakietów oraz filtrowania pakietów sieciowych i zawartości. Należy pamiętać, że wiele wyników, dla których klienci korzystają z tych technologii sieciowych w kontekście niezaufanych/niezarządzanych aplikacji, może być osiąganych przez funkcje zabezpieczeń platformy Microsoft 365 natywnie.

- Bezpośredni dostęp do Internetu powinien być traktowany priorytetowo dla domen platformy Microsoft 365 przez zmniejszenie zależności od zaplecza sieci rozległej (WAN), unikanie sieciowych spinek do włosów i włączanie bardziej wydajnego ruchu wychodzącego z Internetu lokalnego dla użytkowników i bezpośrednio do sieci firmy Microsoft.

- Upewnij się, że rozpoznawanie nazw DNS odbywa się w pobliżu ruchu wychodzącego sieci, aby upewnić się, że połączenia są obsługiwane za pośrednictwem najbardziej optymalnej usługi Microsoft 365 front door.

- Określanie priorytetów połączeń platformy Microsoft 365 wzdłuż ścieżki sieciowej, zapewniając pojemność i jakość usług dla środowisk platformy Microsoft 365.

- Pomijanie urządzeń korygowania ruchu, takich jak serwery proxy i usługi sieci VPN.

Klienci ze złożonymi topologiami sieci, implementujący optymalizacje sieci, takie jak routing niestandardowy, obejście serwera proxy oparte na adresach IP i sieć VPN tunelu podzielonego, mogą wymagać informacji prefiksu IP oprócz domen. Aby ułatwić tym scenariuszom klientów, punkty końcowe sieci platformy Microsoft 365 są pogrupowane w kategorie, aby nadać priorytet i ułatwić konfigurację tych dodatkowych optymalizacji sieci. Punkty końcowe sieci sklasyfikowane w kategoriach "Optymalizuj" i "Zezwalaj" mają duże natężenie ruchu i są wrażliwe na opóźnienia sieci i wydajność, a klienci mogą chcieć zoptymalizować łączność z tymi punktami. Punkty końcowe sieci w kategoriach "Optymalizuj" i "Zezwalaj" mają adresy IP wymienione wraz z domenami. Punkty końcowe sieci sklasyfikowane w kategorii "Domyślne" nie mają skojarzonych z nimi adresów IP, ponieważ mają one bardziej dynamiczny charakter, a adresy IP zmieniają się wraz z upływem czasu.

Dodatkowe zagadnienia dotyczące sieci

Podczas optymalizowania łączności z platformą Microsoft 365 niektóre konfiguracje sieci mogą mieć negatywny wpływ na dostępność, współdziałanie, wydajność i środowisko użytkownika platformy Microsoft 365. Firma Microsoft nie przetestowała następujących scenariuszy sieciowych z naszymi usługami i wiadomo, że powodują problemy z łącznością.

- Zakończenie protokołu TLS lub głęboka inspekcja pakietów wszelkich domen M365 z serwerami proxy klienta lub innymi typami urządzeń lub usług sieciowych.

- Blokowanie określonych protokołów lub wersji protokołów, takich jak QUIC, WebSocket itd. przez pośrednią infrastrukturę sieci lub usługę.

- Wymuszanie obniżenia lub przejścia w tryb failover protokołów (takich jak UDP —> TCP, TLS1.3 --> TLS1.2 --> TLS1.1) używanych między aplikacjami klienckimi i usługami platformy Microsoft 365.

- Routing połączeń za pośrednictwem infrastruktury sieciowej stosującej własne uwierzytelnianie, takie jak uwierzytelnianie serwera proxy.

Zalecamy, aby klienci unikali używania tych technik sieciowych do ruchu kierowanego do domen platformy Microsoft 365 i pomijali je w przypadku połączeń platformy Microsoft 365.

Firma Microsoft zaleca skonfigurowanie zautomatyzowanego systemu w celu regularnego pobierania i stosowania listy punktów końcowych sieci M365. Aby uzyskać więcej informacji, zobacz Zarządzanie zmianami adresów IP i adresów URL platformy Microsoft 365 .

Porównanie zabezpieczeń obwodowych sieci z zabezpieczeniami punktu końcowego

Celem tradycyjnych zabezpieczeń sieci jest wzmocnienie obwodu sieci firmowej przed nieautoryzowanym dostępem i złośliwymi lukami w zabezpieczeniach. Ponieważ organizacje przyjmują platformę Microsoft 365, niektóre usługi sieciowe i dane są częściowo lub całkowicie migrowane do chmury. Jeśli chodzi o wszelkie fundamentalne zmiany w architekturze sieci, ten proces wymaga ponownej ewaluacji zabezpieczeń sieci, która uwzględnia nowe czynniki:

- W miarę wdrażania usług w chmurze usługi sieciowe i dane są dystrybuowane między lokalnymi centrami danych i chmurą, a zabezpieczenia obwodowe nie są już odpowiednie samodzielnie.

- Użytkownicy zdalni łączą się z zasobami firmy zarówno w lokalnych centrach danych, jak i w chmurze z niekontrolowanych lokalizacji, takich jak domy, hotele i kawiarnie.

- Specjalnie utworzone funkcje zabezpieczeń są coraz częściej wbudowane w usługi w chmurze i mogą potencjalnie uzupełniać lub zastępować istniejące systemy zabezpieczeń.

Firma Microsoft oferuje szeroką gamę funkcji zabezpieczeń platformy Microsoft 365 i zapewnia nakazowe wskazówki dotyczące stosowania najlepszych rozwiązań w zakresie zabezpieczeń, które mogą pomóc w zapewnieniu bezpieczeństwa danych i sieci dla platformy Microsoft 365. Zalecane najlepsze rozwiązania obejmują:

Korzystanie z uwierzytelniania wieloskładnikowego (MFA) Uwierzytelnianie wieloskładnikowe dodaje dodatkową warstwę ochrony do silnej strategii haseł, wymagając od użytkowników potwierdzenia połączenia telefonicznego, wiadomości SMS lub powiadomienia aplikacji na smartfonie po poprawnym wprowadzeniu hasła.

Użyj Microsoft Defender for Cloud Apps Konfigurowanie zasad, aby śledzić nietypowe działania i działać na nich. Skonfiguruj alerty za pomocą Microsoft Defender for Cloud Apps, aby administratorzy mogli przeglądać nietypowe lub ryzykowne działania użytkowników, takie jak pobieranie dużych ilości danych, wiele nieudanych prób logowania lub połączenia z nieznanych lub niebezpiecznych adresów IP.

Konfigurowanie ochrony przed utratą danych (DLP) DLP umożliwia identyfikowanie poufnych danych i tworzenie zasad, które uniemożliwiają użytkownikom przypadkowe lub celowe udostępnianie danych. DLP działa na platformie Microsoft 365, w tym Exchange Online, SharePoint Online i OneDrive, dzięki czemu użytkownicy mogą zachować zgodność bez przerywania przepływu pracy.

Używanie skrytki klienta Jako administrator platformy Microsoft 365 możesz użyć skrytki klienta, aby kontrolować, w jaki sposób inżynier pomocy technicznej firmy Microsoft uzyskuje dostęp do danych podczas sesji pomocy. W przypadkach, gdy inżynier wymaga dostępu do danych w celu rozwiązania i rozwiązania problemu, skrytka klienta umożliwia zatwierdzenie lub odrzucenie żądania dostępu.

Używanie wskaźnika bezpieczeństwa

Narzędzie do analizy zabezpieczeń, które zaleca, co można zrobić, aby jeszcze bardziej zmniejszyć ryzyko. Wskaźnik bezpieczeństwa analizuje ustawienia i działania platformy Microsoft 365 i porównuje je z punktem odniesienia ustanowionym przez firmę Microsoft. Otrzymasz wynik na podstawie tego, jak dobrze jesteś zgodny z najlepszymi rozwiązaniami w zakresie zabezpieczeń.

Całościowe podejście do zwiększonych zabezpieczeń powinno obejmować następujące kwestie:

- Przesuń nacisk z zabezpieczeń obwodowych na zabezpieczenia punktów końcowych, stosując funkcje zabezpieczeń klienta pakietu Office i oparte na chmurze.

- Zmniejszanie obwodu zabezpieczeń do centrum danych

- Włączanie równoważnego zaufania dla urządzeń użytkowników w biurze lub w lokalizacjach zdalnych

- Skoncentruj się na zabezpieczaniu lokalizacji danych i lokalizacji użytkownika

- Zarządzane maszyny użytkowników mają większe zaufanie do zabezpieczeń punktu końcowego

- Całościowe zarządzanie wszystkimi zabezpieczeniami informacji, nie skupiając się wyłącznie na obwodzie

- Ponowne definiowanie sieci WAN i tworzenie zabezpieczeń sieci obwodowej dzięki umożliwieniu zaufanemu ruchowi obejścia urządzeń zabezpieczeń i oddzielenia urządzeń niezarządzanych od sieci Wi-Fi gościa

- Zmniejszanie wymagań dotyczących zabezpieczeń sieci w korporacyjnej przeglądarce sieci WAN

- Niektóre urządzenia zabezpieczeń obwodowych sieci, takie jak zapory, są nadal wymagane, ale obciążenie jest zmniejszane

- Zapewnia lokalny ruch wychodzący dla ruchu platformy Microsoft 365

- Ulepszenia można rozwiązywać przyrostowo zgodnie z opisem w sekcji Optymalizacja przyrostowa . Niektóre techniki optymalizacji mogą oferować lepsze współczynniki kosztów i korzyści w zależności od architektury sieci i należy wybrać optymalizacje, które mają największy sens w organizacji.

Aby uzyskać więcej informacji na temat zabezpieczeń i zgodności platformy Microsoft 365, zobacz artykuły Zabezpieczenia platformy Microsoft 365 i Microsoft Purview.

Optymalizacja przyrostowa

Przedstawiliśmy idealny model łączności sieciowej dla usługi SaaS we wcześniejszej części tego artykułu, ale w przypadku wielu dużych organizacji z historycznie złożonymi architekturami sieci nie jest praktyczne bezpośrednie wprowadzanie wszystkich tych zmian. W tej sekcji omówimy wiele zmian przyrostowych, które mogą pomóc zwiększyć wydajność i niezawodność platformy Microsoft 365.

Metody, których użyjesz do optymalizacji ruchu platformy Microsoft 365, różnią się w zależności od topologii sieci i zaimplementowanych urządzeń sieciowych. Duże przedsiębiorstwa z wieloma lokalizacjami i złożonymi rozwiązaniami w zakresie zabezpieczeń sieci muszą opracować strategię obejmującą większość lub wszystkie zasady wymienione w sekcji Zasady łączności platformy Microsoft 365 , podczas gdy mniejsze organizacje mogą wymagać uwzględnienia tylko jednej lub dwóch.

Optymalizację można podejść jako proces przyrostowy, stosując każdą metodę kolejno. W poniższej tabeli wymieniono metody optymalizacji kluczy w kolejności ich wpływu na opóźnienia i niezawodność dla największej liczby użytkowników.

| Metoda optymalizacji | Opis | Wpływ |

|---|---|---|

| Lokalne rozpoznawanie nazw DNS i ruch wychodzący z Internetu | Aprowizuj lokalne serwery DNS w każdej lokalizacji i upewnij się, że połączenia platformy Microsoft 365 są wychodzące do Internetu jak najbliżej lokalizacji użytkownika. | Minimalizowanie opóźnienia Ulepszanie niezawodnej łączności z najbliższym punktem wejścia platformy Microsoft 365 |

| Dodawanie regionalnych punktów ruchu wychodzącego | Jeśli sieć firmowa ma wiele lokalizacji, ale tylko jeden punkt ruchu wychodzącego, dodaj regionalne punkty ruchu wychodzącego, aby umożliwić użytkownikom nawiązywanie połączenia z najbliższym punktem wejścia platformy Microsoft 365. | Minimalizowanie opóźnienia Ulepszanie niezawodnej łączności z najbliższym punktem wejścia platformy Microsoft 365 |

| Pomijanie serwerów proxy i urządzeń inspekcji | Skonfiguruj przeglądarki przy użyciu plików PAC, które wysyłają żądania platformy Microsoft 365 bezpośrednio do punktów ruchu wychodzącego. Skonfiguruj routery brzegowe i zapory, aby zezwolić na ruch platformy Microsoft 365 bez inspekcji. |

Minimalizowanie opóźnienia Zmniejszenie obciążenia urządzeń sieciowych |

| Włączanie bezpośredniego połączenia dla użytkowników sieci VPN | W przypadku użytkowników sieci VPN włącz połączenia platformy Microsoft 365, aby nawiązywać połączenia bezpośrednio z sieci użytkownika, a nie przez tunel VPN, implementując tunelowanie podzielone. | Minimalizowanie opóźnienia Ulepszanie niezawodnej łączności z najbliższym punktem wejścia platformy Microsoft 365 |

| Migrowanie z tradycyjnej sieci WAN do sieci SD-WAN | SD-WANs (Software Defined Wide Area Networks) upraszcza zarządzanie siecią WAN i poprawia wydajność, zastępując tradycyjne routery sieci WAN urządzeniami wirtualnymi, podobnie jak wirtualizacja zasobów obliczeniowych przy użyciu maszyn wirtualnych. | Zwiększanie wydajności i możliwości zarządzania ruchem sieci WAN Zmniejszenie obciążenia urządzeń sieciowych |

Artykuły pokrewne

Omówienie łączności sieciowej platformy Microsoft 365

Zarządzanie punktami końcowymi platformy Microsoft 365

Zakresy adresów IP i adresów IP platformy Microsoft 365

Adres IP i URL usługi sieci Web platformy Microsoft 365

Ocena łączności sieciowej na platformie Microsoft 365

Planowanie sieci i dostrajanie wydajności dla platformy Microsoft 365

Dostrajanie wydajności platformy Microsoft 365 przy użyciu punktów odniesienia i historii wydajności

Plan rozwiązywania problemów z wydajnością dla platformy Microsoft 365

Test łączności platformy Microsoft 365

Jak firma Microsoft tworzy swoją szybką i niezawodną sieć globalną