Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Uwaga

Ten artykuł jest częścią zestawu artykułów dotyczących optymalizacji platformy Microsoft 365 dla użytkowników zdalnych.

- Aby zapoznać się z omówieniem korzystania z tunelowania podzielonego sieci VPN w celu optymalizacji łączności platformy Microsoft 365 dla użytkowników zdalnych, zobacz Omówienie: tunelowanie podzielone sieci VPN dla platformy Microsoft 365.

- Aby uzyskać szczegółowe wskazówki dotyczące implementowania tunelowania podzielonego sieci VPN, zobacz Implementing VPN split tunneling for Microsoft 365 (Implementowanie tunelowania podzielonego sieci VPN dla platformy Microsoft 365).

- Aby uzyskać wskazówki dotyczące zabezpieczania ruchu multimedialnego usługi Teams w środowiskach tunelowania podzielonego sieci VPN, zobacz Zabezpieczanie ruchu multimedialnego usługi Teams na potrzeby tunelowania podzielonego sieci VPN.

- Aby uzyskać informacje o sposobie konfigurowania Stream i zdarzeń na żywo w środowiskach sieci VPN, zobacz Specjalne zagadnienia dotyczące Stream i zdarzeń na żywo w środowiskach sieci VPN.

- Aby uzyskać informacje na temat optymalizacji wydajności dzierżawy platformy Microsoft 365 na całym świecie dla użytkowników w Chinach, zobacz Optymalizacja wydajności platformy Microsoft 365 dla chińskich użytkowników.

Na poniższej liście zobaczysz najpopularniejsze scenariusze sieci VPN widoczne w środowiskach przedsiębiorstwa. Większość klientów tradycyjnie obsługuje model 1 (wymuszony tunel VPN). Ta sekcja pomoże Ci szybko i bezpiecznie przejść do modelu 2, który jest osiągalny przy stosunkowo niewielkim wysiłku i ma ogromne korzyści dla wydajności sieci i środowiska użytkownika.

| Model | Opis |

|---|---|

| 1. Wymuszony tunel VPN | 100% ruchu trafia do tunelu sieci VPN, w tym lokalnego, internetowego i całego protokołu O365/M365 |

| 2. Wymuszony tunel VPN z kilkoma wyjątkami | Tunel VPN jest domyślnie używany (domyślne punkty trasy do sieci VPN) z kilkoma najważniejszymi scenariuszami wykluczenia, które mogą przejść bezpośrednio |

| 3. Wymuszony tunel VPN z szerokimi wyjątkami | Tunel VPN jest domyślnie używany (domyślne punkty trasy do sieci VPN), z szerokimi wyjątkami, które mogą być bezpośrednie (na przykład wszystkie platformy Microsoft 365, Wszystkie usługi Salesforce, Wszystkie powiększenie) |

| 4. Tunel selektywny vpn | Tunel VPN jest używany tylko w przypadku usług opartych na sieciach corpnet. Trasa domyślna (Internet i wszystkie usługi internetowe) przebiega bezpośrednio. |

| 5. Brak sieci VPN | Odmiana nr 2. Zamiast starszej wersji sieci VPN wszystkie usługi corpnet są publikowane za pomocą nowoczesnych metod zabezpieczeń (takich jak Zscaler ZPA, Tożsamość Microsoft Entra proxy/MCAS itp.) |

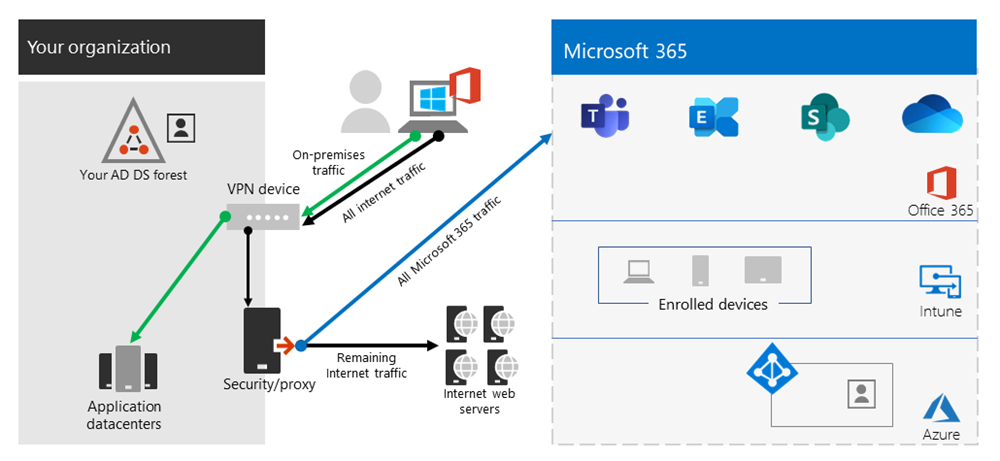

1. Wymuszony tunel VPN

Najbardziej typowy scenariusz początkowy dla większości klientów korporacyjnych. Używana jest wymuszona sieć VPN, co oznacza, że 100% ruchu jest kierowane do sieci firmowej niezależnie od tego, czy punkt końcowy znajduje się w sieci firmowej, czy nie. Każdy ruch zewnętrzny (Internetowy), taki jak microsoft 365 lub przeglądanie Internetu, jest następnie przypięty z powrotem z lokalnego sprzętu zabezpieczającego, takiego jak serwery proxy. W obecnym klimacie, w którym prawie 100% użytkowników pracuje zdalnie, ten model powoduje duże obciążenie infrastruktury sieci VPN i może znacznie utrudnić wydajność całego ruchu firmowego, a tym samym wydajne działanie przedsiębiorstwa w czasie kryzysu.

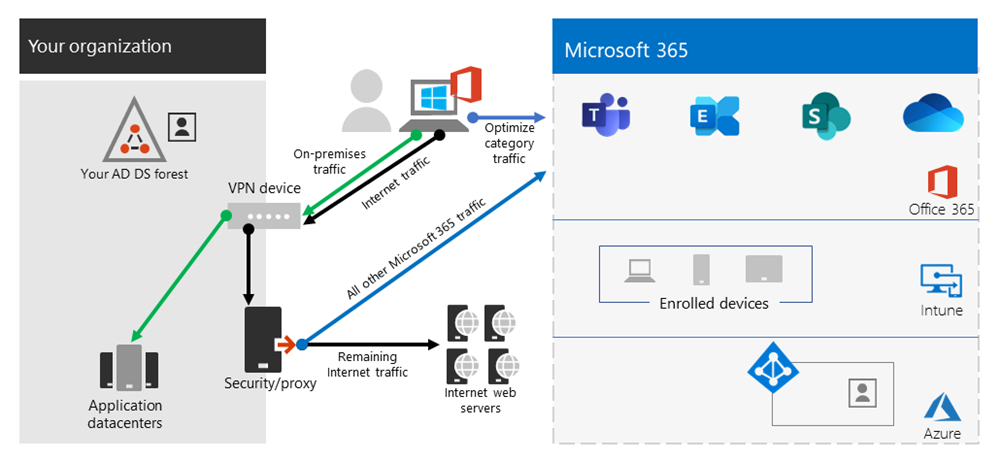

2. Wymuszony tunel VPN z niewielką liczbą zaufanych wyjątków

Znacznie bardziej wydajne działanie przedsiębiorstwa. Ten model umożliwia kilka kontrolowanych i zdefiniowanych punktów końcowych, które są wrażliwe na duże obciążenie i opóźnienia, aby ominąć tunel VPN i przejść bezpośrednio do usługi Microsoft 365. Znacznie zwiększa to wydajność odciążonych usług, a także zmniejsza obciążenie infrastruktury sieci VPN, co pozwala na działanie elementów, które nadal wymagają działania z mniejszą rywalizacją o zasoby. Jest to model, który ten artykuł koncentruje się na pomocy w przejściu do, ponieważ umożliwia szybkie wykonywanie prostych, zdefiniowanych akcji z licznymi pozytywnymi wynikami.

3. Wymuszony tunel VPN z szerokimi wyjątkami

Rozszerza zakres modelu 2. Zamiast wysyłać bezpośrednio niewielką grupę zdefiniowanych punktów końcowych, zamiast tego wysyła cały ruch bezpośrednio do zaufanych usług, takich jak Microsoft 365 i SalesForce. Dodatkowo zmniejsza to obciążenie firmowej infrastruktury sieci VPN i poprawia wydajność zdefiniowanych usług. Ponieważ ten model może zająć więcej czasu na ocenę wykonalności i wdrożenie, prawdopodobnie jest to krok, który można wykonać iteracyjnie w późniejszym terminie po pomyślnym wdrożeniu modelu drugiego.

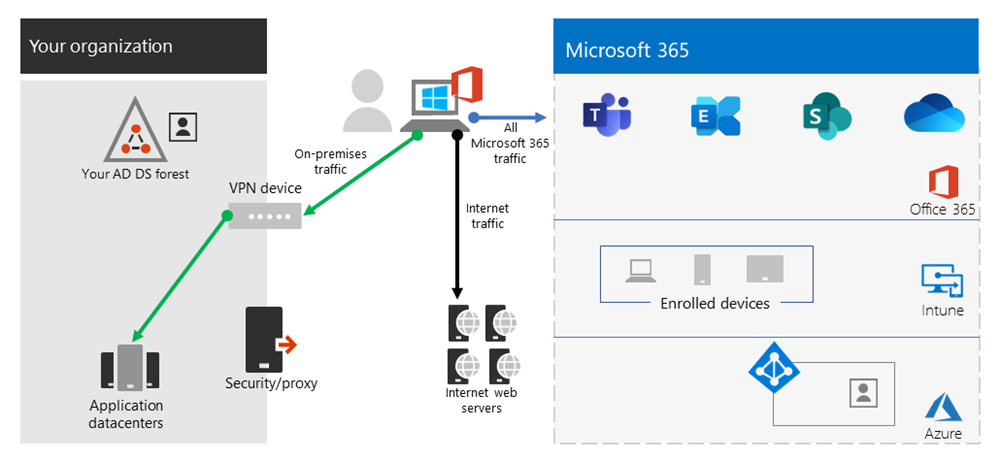

4. Tunel selektywny vpn

Odwraca trzeci model, ponieważ tylko ruch zidentyfikowany jako mający firmowy adres IP jest wysyłany w dół tunelu SIECI VPN, a zatem ścieżka internetowa jest domyślną trasą dla wszystkich innych. Ten model wymaga, aby organizacja była na dobrej drodze do Zero Trust w stanie bezpiecznie zaimplementować ten model. Należy zauważyć, że ten model lub jego odmiana prawdopodobnie stanie się z czasem niezbędną wartością domyślną, ponieważ więcej usług odchodzi od sieci firmowej i do chmury.

Firma Microsoft używa tego modelu wewnętrznie. Aby uzyskać więcej informacji na temat implementacji tunelowania podzielonego sieci VPN przez firmę Microsoft, zobacz Running on VPN: How Microsoft is keeping its remote workforce connected (Uruchamianie w sieci VPN: jak firma Microsoft utrzymuje połączenie ze swoimi zdalnymi pracownikami).

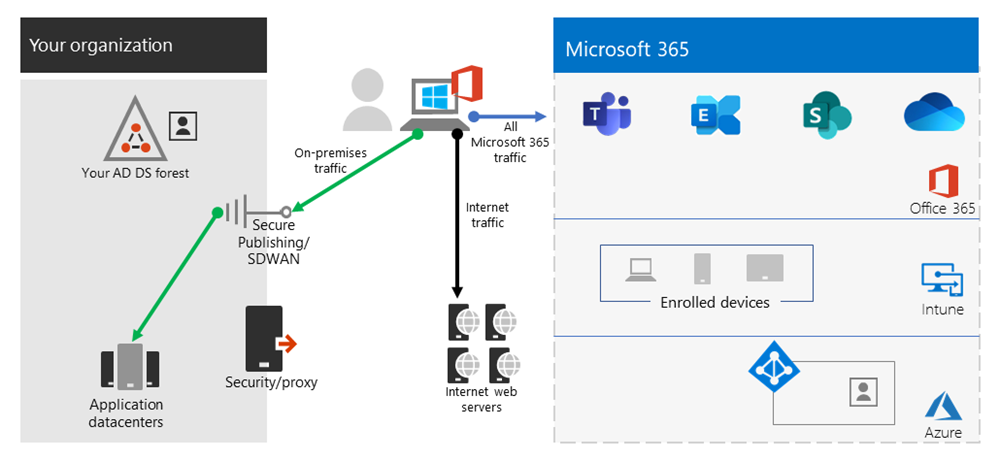

5. Brak sieci VPN

Bardziej zaawansowana wersja modelu numer 2, w której wszelkie usługi wewnętrzne są publikowane za pomocą nowoczesnego podejścia zabezpieczeń lub rozwiązania SDWAN, takiego jak serwer proxy Tożsamość Microsoft Entra, Defender for Cloud Apps, Zscaler ZPA itp.

Artykuły pokrewne

Omówienie: tunelowanie podzielone sieci VPN dla platformy Microsoft 365

Implementowanie tunelowania podzielonego sieci VPN dla platformy Microsoft 365

Zabezpieczanie ruchu multimediów aplikacji Teams na potrzeby tunelowania podziału sieci VPN

Specjalne zagadnienia dotyczące Stream i wydarzeń na żywo w środowiskach sieci VPN

Optymalizacja wydajności platformy Microsoft 365 dla chińskich użytkowników

Zasady łączności sieciowej platformy Microsoft 365

Ocena łączności sieciowej na platformie Microsoft 365

Dostrajanie sieci i wydajności platformy Microsoft 365

Uruchamianie w sieci VPN: Jak firma Microsoft utrzymuje połączenie ze swoimi zdalnymi pracownikami