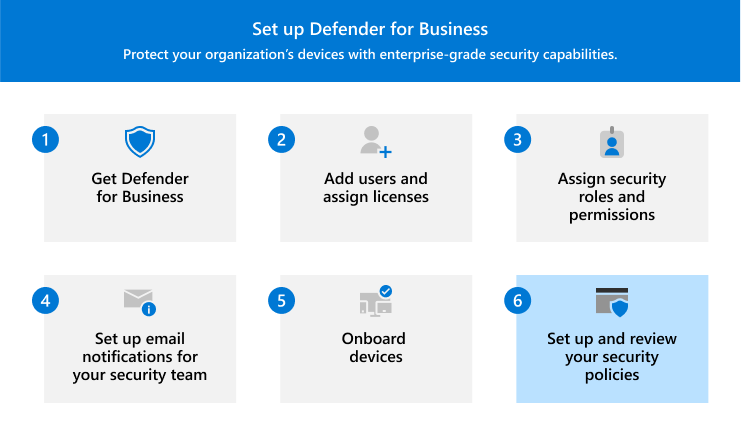

Konfigurowanie, przeglądanie i edytowanie zasad zabezpieczeń i ustawień w Microsoft Defender dla Firm

W tym artykule przedstawiono sposób przeglądania, tworzenia lub edytowania zasad zabezpieczeń oraz przechodzenia do ustawień zaawansowanych w usłudze Defender dla firm.

Zasady domyślne

Podczas konfigurowania (lub utrzymywania) usługi Defender dla Firm ważną częścią procesu jest przeglądanie domyślnych zasad, takich jak:

Dodatkowe zasady

Oprócz domyślnych zasad zabezpieczeń można dodać inne zasady, takie jak:

- Filtrowanie zawartości sieci Web

- Kontrolowany dostęp do folderu (wymaga Microsoft Intune)

- Reguły zmniejszania obszaru ataków (reguły asr są skonfigurowane w Intune)

Zaawansowane funkcje i ustawienia

Możesz wyświetlać i edytować ustawienia zaawansowanych funkcji, takich jak:

- Włączanie (lub wyłączanie) zaawansowanych funkcji;

- Określanie strefy czasowej do użycia w portalu Microsoft Defender;

- Czy mają być odbierane funkcje w wersji zapoznawczej w miarę ich udostępniania.

Wybieranie miejsca zarządzania zasadami zabezpieczeń i urządzeniami

Przed rozpoczęciem konfigurowania zasad zabezpieczeń musisz wybrać portal, którego chcesz użyć. Do dołączania urządzeń i tworzenia lub edytowania zasad zabezpieczeń można użyć portalu Microsoft Defender lub centrum administracyjnego Microsoft Intune. W poniższej tabeli wyjaśniono obie opcje.

| Opcja | Opis |

|---|---|

| Portal usługi Microsoft Defender | Portal Microsoft Defender (https://security.microsoft.com/) to punkt obsługi do zarządzania urządzeniami firmy, zasadami zabezpieczeń i ustawieniami zabezpieczeń w usłudze Defender dla Firm. Dzięki uproszczonemu procesowi konfiguracji można używać portalu Microsoft Defender do dołączania urządzeń, uzyskiwania dostępu do zasad i ustawień zabezpieczeń, korzystania z pulpitu nawigacyjnego Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender oraz wyświetlania zdarzeń i zarządzania nimi w jednym miejscu. Należy pamiętać, że obecnie kontrolowane reguły dostępu do folderów i zmniejszania obszaru podatnego na ataki są konfigurowane i konfigurowane w centrum administracyjnym Microsoft Intune. |

| centrum administracyjne Microsoft Intune | Centrum administracyjne Microsoft Intune (https://intune.microsoft.com/) umożliwia zarządzanie urządzeniami i aplikacjami pracowników, w tym sposobem uzyskiwania dostępu do danych firmy. Możesz dołączać urządzenia i uzyskiwać dostęp do zasad zabezpieczeń i ustawień w Intune. Możesz również użyć Intune, aby skonfigurować i skonfigurować reguły zmniejszania obszaru ataków w usłudze Defender for Business. Intune nie jest uwzględniona w autonomicznej wersji usługi Defender for Business, ale można ją dodać. Jeśli Twoja firma używa Intune, możesz nadal używać jej do zarządzania urządzeniami i zasadami zabezpieczeń. Aby dowiedzieć się więcej, zobacz Zarządzanie zabezpieczeniami urządzeń przy użyciu zasad zabezpieczeń punktu końcowego w Microsoft Intune |

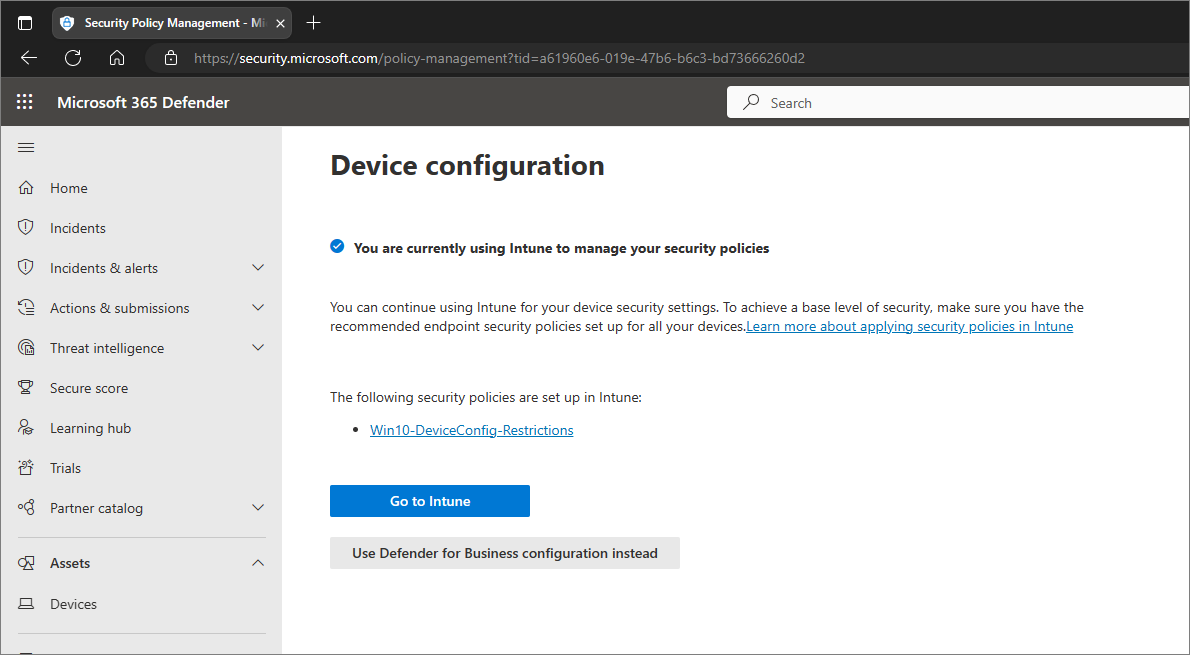

Jeśli używasz Intune i próbujesz wyświetlić lub edytować zasady zabezpieczeń w portalu Microsoft Defender, przechodząc do pozycji Konfiguracja zarządzania konfiguracją>urządzenia, zostanie wyświetlony monit o wybranie, czy nadal korzystać z Intune, czy przełączyć się na korzystanie z Microsoft Defender portalu, jak pokazano na poniższym zrzucie ekranu:

Na powyższym obrazie zamiast tego użyj konfiguracji usługi Defender for Business przy użyciu portalu Microsoft Defender, który zapewnia uproszczone środowisko konfiguracji przeznaczone dla małych i średnich firm. Jeśli zdecydujesz się na korzystanie z portalu Microsoft Defender, musisz usunąć wszystkie istniejące zasady zabezpieczeń w Intune, aby uniknąć konfliktów zasad. Aby uzyskać więcej informacji, zobacz Temat Muszę rozwiązać konflikt zasad.

Uwaga

Jeśli zarządzasz zasadami zabezpieczeń w portalu Microsoft Defender, możesz wyświetlić te zasady w centrum administracyjnym Intune, gdzie są one wymienione jako zasady ochrony antywirusowej lub zapory. Podczas wyświetlania zasad zapory w centrum administracyjnym Intune zostaną wyświetlone dwie zasady: jedna zasada ochrony zapory, a druga dla reguł niestandardowych.

Listę zasad można wyeksportować za pośrednictwem centrum administracyjnego Microsoft Intune.

Następne kroki

- Przejrzyj lub edytuj zasady ochrony nowej generacji , aby zastosować ochronę antywirusową/chroniącą przed złośliwym kodem i włączyć ochronę sieci.

- Przejrzyj lub edytuj zasady zapory.

- Skonfiguruj zasady filtrowania zawartości internetowej i automatycznie włącz ochronę w Internecie.

- Skonfiguruj zasady dostępu do kontrolowanych folderów na potrzeby ochrony przed oprogramowaniem wymuszającym okup.

- Włącz reguły zmniejszania obszaru ataków.

- Przejrzyj ustawienia funkcji zaawansowanych i portalu Microsoft Defender.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla