Omówienie wdrażania reguł zmniejszania obszaru podatnego na ataki

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

Powierzchnie ataków to wszystkie miejsca, w których twoja organizacja jest narażona na ataki cybernetyczne i ataki. Zmniejszenie obszaru ataków oznacza ochronę urządzeń i sieci organizacji, co sprawia, że osoby atakujące mają mniej sposobów ataku. Konfigurowanie Ochrona punktu końcowego w usłudze Microsoft Defender reguł zmniejszania obszaru podatnego na ataki może pomóc.

Reguły zmniejszania obszaru ataków dotyczą pewnych zachowań oprogramowania, takich jak:

- Uruchamianie plików wykonywalnych i skryptów, które próbują pobrać lub uruchomić pliki

- Uruchamianie zaciemnionych lub w inny sposób podejrzanych skryptów

- Zachowania, których aplikacje zwykle nie występują podczas normalnej codziennej pracy

Zmniejszając różne powierzchnie ataków, możesz przede wszystkim zapobiec atakom.

Ta kolekcja wdrożeń zawiera informacje o następujących aspektach reguł zmniejszania obszaru ataków:

- wymagania dotyczące reguł zmniejszania obszaru podatnego na ataki

- planowanie wdrożenia reguł zmniejszania obszaru ataków

- reguły zmniejszania obszaru podatnego na ataki testowe

- konfigurowanie i włączanie reguł zmniejszania obszaru ataków

- najlepsze rozwiązania dotyczące zasad zmniejszania obszaru podatnego na ataki

- reguły zmniejszania obszaru ataków — zaawansowane wyszukiwanie zagrożeń

- podgląd zdarzeń reguł zmniejszania obszaru ataków

Kroki wdrażania reguł zmniejszania obszaru podatnego na ataki

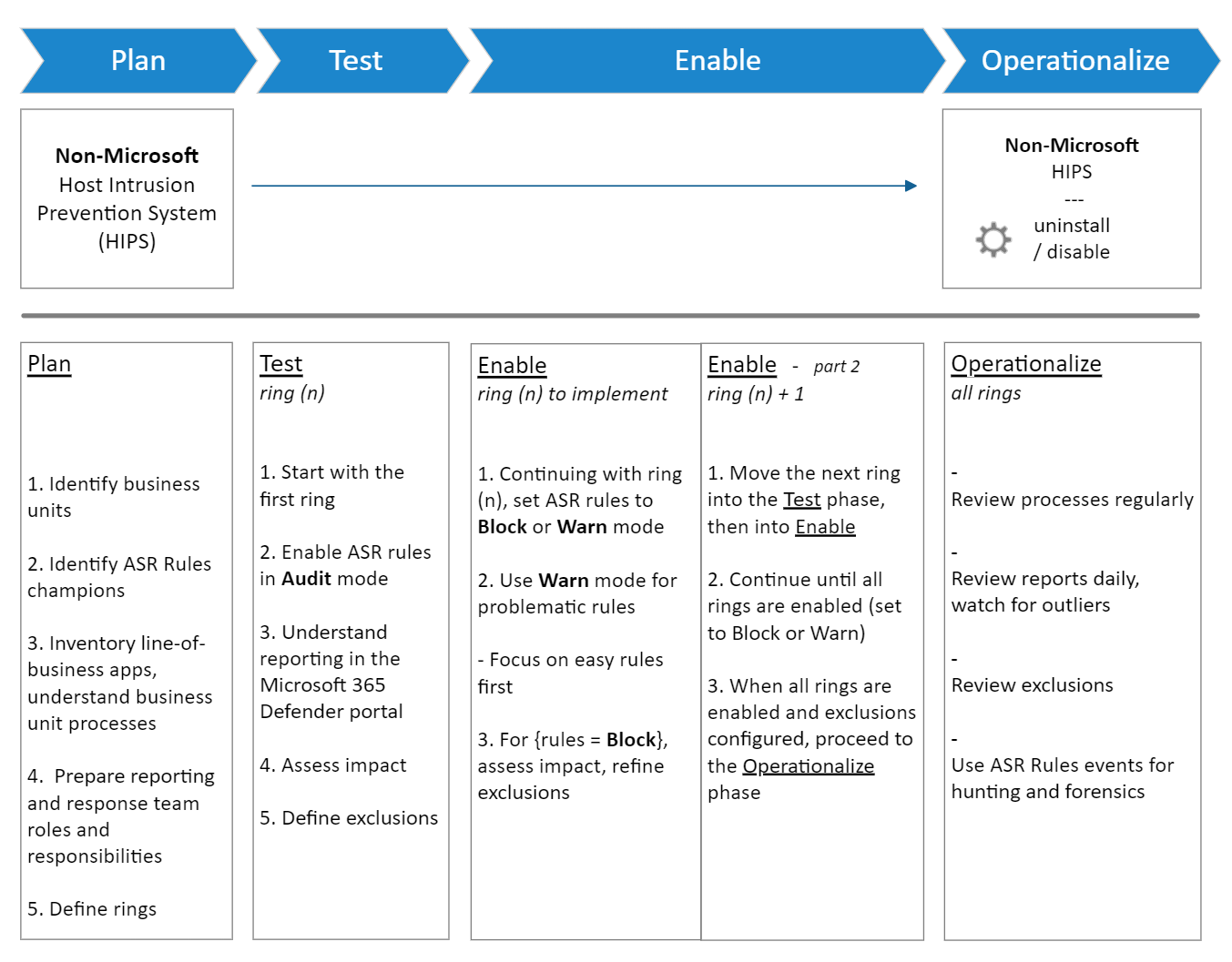

Podobnie jak w przypadku każdej nowej implementacji na szeroką skalę, która może potencjalnie wpłynąć na twoje operacje biznesowe, ważne jest, aby być metodycznym w planowaniu i implementacji. Staranne planowanie i wdrażanie reguł zmniejszania obszaru podatnego na ataki jest niezbędne, aby zapewnić, że działają najlepiej w przypadku unikatowych przepływów pracy klientów. Aby pracować w środowisku, należy dokładnie zaplanować, przetestować, zaimplementować i zoperalizować reguły zmniejszania obszaru podatnego na ataki.

Ważne zastrzeżenie przed wdrożeniem

Zalecamy włączenie następujących trzech standardowych reguł ochrony. Aby uzyskać ważne informacje na temat dwóch typów reguł zmniejszania obszaru ataków, zobacz Reguły zmniejszania obszaru podatnego na ataki według typu.

- Blokuj kradzież poświadczeń z podsystemu lokalnego urzędu zabezpieczeń systemu Windows (lsass.exe)

- Blokowanie nadużyć wobec wykorzystywanych, narażonych na zagrożenia podpisanych kierowców

- Blokowanie trwałości za pomocą subskrypcji zdarzeń Instrumentacji zarządzania Windows (WMI)

Zazwyczaj można włączyć standardowe reguły ochrony z minimalnym lub żadnym zauważalnym wpływem na użytkownika końcowego. Aby uzyskać prostą metodę włączania standardowych reguł ochrony, zobacz Uproszczona standardowa opcja ochrony.

Uwaga

W przypadku klientów, którzy korzystają z systemu HIPS firmy innej niż Microsoft i przechodzą na Ochrona punktu końcowego w usłudze Microsoft Defender reguły zmniejszania obszaru podatnego na ataki, firma Microsoft zaleca uruchomienie rozwiązania HIPS wraz z wdrażaniem reguł zmniejszania obszaru podatnego na ataki do momentu przejścia z trybu inspekcji na tryb blokowy. Należy pamiętać, że aby uzyskać rekomendacje dotyczące wykluczeń, musisz skontaktować się z dostawcą oprogramowania antywirusowego spoza firmy Microsoft.

Przed rozpoczęciem testowania lub włączenia reguł zmniejszania obszaru ataków

Podczas wstępnego przygotowywania ważne jest zrozumienie możliwości wprowadzonych systemów. Zrozumienie możliwości ułatwia określenie, które reguły zmniejszania obszaru ataków są najważniejsze dla ochrony organizacji. Ponadto istnieje kilka wymagań wstępnych, które należy spełnić podczas przygotowywania wdrożenia zmniejszania obszaru podatnego na ataki.

Ważna

Ten przewodnik zawiera obrazy i przykłady, które pomogą Ci zdecydować, jak skonfigurować reguły zmniejszania obszaru ataków; te obrazy i przykłady mogą nie odzwierciedlać najlepszych opcji konfiguracji środowiska.

Przed rozpoczęciem zapoznaj się z omówieniem zmniejszania obszaru podatnego na ataki i demistyfikacją reguł zmniejszania obszaru podatnego na ataki — część 1 , aby uzyskać podstawowe informacje. Aby zrozumieć obszary pokrycia i potencjalnego wpływu, zapoznaj się z bieżącym zestawem reguł zmniejszania obszaru podatnego na ataki; zobacz Dokumentacja reguł zmniejszania obszaru podatnego na ataki. Podczas zapoznania się z zestawem reguł zmniejszania obszaru ataków zanotuj mapowania identyfikatorów GUID dla reguł; zobacz Attack surface reduction rule to GUID matrix (Reguła zmniejszania obszaru podatnego na ataki) do macierzy GUID.

Reguły zmniejszania obszaru ataków to tylko jedna z możliwości zmniejszania obszaru ataków w ramach Ochrona punktu końcowego w usłudze Microsoft Defender. Ten dokument zawiera bardziej szczegółowe informacje na temat efektywnego wdrażania reguł zmniejszania obszaru podatnego na ataki w celu powstrzymania zaawansowanych zagrożeń, takich jak oprogramowanie wymuszające okup obsługiwane przez człowieka i inne zagrożenia.

Lista reguł zmniejszania obszaru ataków według kategorii

W poniższej tabeli przedstawiono reguły zmniejszania obszaru ataków według kategorii:

| Zagrożenia polimorficzne | Przenoszenie poprzeczne & kradzież poświadczeń | Reguły aplikacji zwiększających produktywność | reguły Email | Reguły skryptów | Reguły błędów |

|---|---|---|---|---|---|

| Blokuj uruchamianie plików wykonywalnych, chyba że spełniają one kryteria występowania (1000 maszyn), wieku lub listy zaufanych | Blokuj tworzenie procesów pochodzących z poleceń PSExec i WMI | Blokuj aplikacjom pakietu Office możliwość tworzenia zawartości wykonywalnej | Blokuj zawartość wykonywalną z klienta poczty e-mail i poczty internetowej | Blokuj zaciemniony kod JS/VBS/PS/macro | Blokowanie nadużyć wobec wykorzystywanych kierowców podpisanych w trudnej sytuacji [1] |

| Blokuj niezaufane i niepodpisane procesy uruchamiane z portu USB | Blokuj kradzież poświadczeń z podsystemu lokalnego urzędu zabezpieczeń systemu Windows (lsass.exe)[2] | Blokuj aplikacjom pakietu Office możliwość tworzenia procesów podrzędnych | Blokuj tworzenie procesów podrzędnych tylko aplikacjom komunikacyjnym pakietu Office | Blokowanie uruchamiania pobranej zawartości wykonywalnej JS/VBS | |

| Korzystanie z zaawansowanej ochrony przed oprogramowaniem wymuszającym okup | Blokowanie trwałości za pośrednictwem subskrypcji zdarzeń WMI | Blokuj aplikacjom pakietu Office wstrzykiwanie kodu do innych procesów | Blokuj aplikacjom komunikacyjnym pakietu Office możliwość tworzenia procesów podrzędnych | ||

| Zablokuj programowi Adobe Reader tworzenie procesów podrzędnych |

(1) Blokuj nadużywanie wykorzystywanych, narażonych na zagrożenia podpisanych sterowników jest teraz dostępny w obszarze Endpoint Security>Attack Surface Reduction.

(2) Niektóre reguły zmniejszania obszaru podatnego na ataki generują znaczny szum, ale nie blokują funkcjonalności. Jeśli na przykład aktualizujesz przeglądarę Chrome, przeglądarka Chrome uzyskuje dostęp do lsass.exe; hasła są przechowywane w systemie lsass na urządzeniu. Przeglądarka Chrome nie powinna jednak uzyskiwać dostępu do urządzenia lokalnego lsass.exe. Jeśli włączysz regułę, aby zablokować dostęp do lsass, zobaczysz wiele zdarzeń. Te zdarzenia są dobrymi zdarzeniami, ponieważ proces aktualizacji oprogramowania nie powinien uzyskiwać dostępu do lsass.exe. Użycie tej reguły uniemożliwia aktualizacjom przeglądarki Chrome uzyskiwanie dostępu do plików lsass, ale nie blokuje aktualizowania przeglądarki Chrome. Dotyczy to również innych aplikacji, które wywołują niepotrzebne wywołania lsass.exe. Blokuj dostęp do reguły lsass blokuje niepotrzebne wywołania lsass, ale nie blokuje uruchamiania aplikacji.

Wymagania dotyczące infrastruktury zmniejszania obszaru podatnego na ataki

Mimo że istnieje wiele metod implementowania reguł zmniejszania obszaru ataków, ten przewodnik jest oparty na infrastrukturze składającej się z

- Microsoft Entra ID

- Microsoft Intune

- urządzenia Windows 10 i Windows 11

- licencje Ochrona punktu końcowego w usłudze Microsoft Defender E5 lub Windows E5

Aby w pełni wykorzystać reguły zmniejszania obszaru ataków i raportowanie, zalecamy użycie licencji Microsoft Defender XDR E5 lub Windows E5 i A5. Dowiedz się więcej na stronie Minimalne wymagania dotyczące Ochrona punktu końcowego w usłudze Microsoft Defender.

Uwaga

Istnieje wiele metod konfigurowania reguł zmniejszania obszaru ataków. Reguły zmniejszania obszaru ataków można skonfigurować przy użyciu: Microsoft Intune, Programu PowerShell, zasady grupy, Microsoft Configuration Manager (ConfigMgr), Intune identyfikatora OMA-URI. Jeśli używasz innej konfiguracji infrastruktury niż wymieniona w temacie Wymagania dotyczące infrastruktury, możesz dowiedzieć się więcej na temat wdrażania reguł zmniejszania obszaru ataków przy użyciu innych konfiguracji tutaj: Włącz reguły zmniejszania obszaru ataków.

Zależności reguł zmniejszania obszaru ataków

Microsoft Defender program antywirusowy musi być włączony i skonfigurowany jako podstawowe rozwiązanie antywirusowe i musi być w następującym trybie:

- Podstawowe rozwiązanie antywirusowe/chroniące przed złośliwym kodem

- Stan: Tryb aktywny

program antywirusowy Microsoft Defender nie może być w żadnym z następujących trybów:

- Pasywne

- Tryb pasywny z wykrywaniem punktów końcowych i odpowiedzią (EDR) w trybie bloku

- Ograniczone okresowe skanowanie (LPS)

- Wyłączony

Aby uzyskać więcej informacji, zobacz Ochrona dostarczana w chmurze i program antywirusowy Microsoft Defender.

Aby włączyć reguły zmniejszania obszaru ataków, należy włączyć usługę Cloud Protection (MAPS)

program antywirusowy Microsoft Defender bezproblemowo współpracuje z usługami firmy Microsoft w chmurze. Te usługi ochrony w chmurze, nazywane również usługą Microsoft Advanced Protection Service (MAPS), zwiększają standardową ochronę w czasie rzeczywistym, zapewniając prawdopodobnie najlepszą ochronę antywirusową. Ochrona w chmurze ma kluczowe znaczenie dla zapobiegania naruszeniom złośliwego oprogramowania i krytycznego składnika reguł zmniejszania obszaru podatnego na ataki. Włącz ochronę dostarczaną przez chmurę w programie antywirusowym Microsoft Defender.

Microsoft Defender składniki programu antywirusowego muszą być bieżącymi wersjami reguł zmniejszania obszaru ataków

Następujące Microsoft Defender wersje składników programu antywirusowego muszą być nie więcej niż dwie wersje starsze niż najbardziej obecnie dostępna wersja:

- Microsoft Defender wersja aktualizacji platformy antywirusowej — platforma programu antywirusowego Microsoft Defender jest aktualizowana co miesiąc.

- wersja aparatu antywirusowego Microsoft Defender — aparat antywirusowy Microsoft Defender jest aktualizowany co miesiąc.

- Microsoft Defender analizy zabezpieczeń oprogramowania antywirusowego — firma Microsoft stale aktualizuje Microsoft Defender analizę zabezpieczeń (znaną również jako definicja i podpis) w celu rozwiązania najnowszych zagrożeń i uściślenia logiki wykrywania.

Utrzymywanie bieżących wersji programu antywirusowego Microsoft Defender pomaga zmniejszyć liczbę fałszywie dodatnich reguł zmniejszania obszaru ataków i zwiększa możliwości wykrywania oprogramowania antywirusowego Microsoft Defender. Aby uzyskać więcej informacji na temat bieżących wersji i sposobu aktualizowania różnych składników programu antywirusowego Microsoft Defender, odwiedź stronę Microsoft Defender Obsługa platformy antywirusowej.

Zastrzeżeniem

Niektóre reguły nie działają dobrze, jeśli niepodpisane, wewnętrznie opracowane aplikacje i skrypty są w dużym użyciu. Wdrożenie reguł zmniejszania obszaru podatnego na ataki jest trudniejsze, jeśli podpisywanie kodu nie jest wymuszane.

Inne artykuły w tej kolekcji wdrożeń

Reguły zmniejszania obszaru ataków testowych

Włączanie reguł zmniejszania obszaru ataków

Operacjonalizowanie reguł zmniejszania obszaru podatnego na ataki

Dokumentacja reguł zmniejszania obszaru podatnego na ataki

Odwołanie

Blogi

Demistyfikacja reguł zmniejszania obszaru podatnego na ataki — część 1

Demistyfikacja reguł zmniejszania powierzchni ataków — część 2

Demistyfikacja reguł zmniejszania powierzchni ataków — część 3

Demistyfikacja reguł zmniejszania obszaru podatnego na ataki — część 4

Zbieranie reguł zmniejszania obszaru podatnego na ataki

Omówienie zmniejszania obszaru ataków

Używanie reguł zmniejszania obszaru ataków w celu zapobiegania infekcji złośliwym oprogramowaniem

Włączanie reguł zmniejszania obszaru ataków — alternatywne konfiguracje

Dokumentacja reguł zmniejszania obszaru podatnego na ataki

Zmniejszanie obszaru podatnego na ataki — często zadawane pytania

Microsoft Defender

Ochrona i oprogramowanie antywirusowe Microsoft Defender dostarczane w chmurze

Włączanie ochrony dostarczanej w chmurze w programie antywirusowym Microsoft Defender

Konfigurowanie i weryfikowanie wykluczeń na podstawie rozszerzenia, nazwy lub lokalizacji

obsługa platformy antywirusowej Microsoft Defender

Omówienie spisu w centrum administracyjnym Aplikacje Microsoft 365

Twórca plan wdrożenia dla systemu Windows

Przypisywanie profilów urządzeń w Microsoft Intune

Lokacje zarządzania

centrum administracyjne Microsoft Intune

Zmniejszanie obszaru podatnego na ataki

Konfiguracje reguł zmniejszania obszaru ataków

Wykluczenia reguł zmniejszania obszaru ataków

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla