Rozwiązywanie problemów z wynikami fałszywie pozytywnymi/negatywnymi w ochronie punktu końcowego w usłudze Microsoft Defender

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender — Plan 1

- Defender for Endpoint Plan 2

- Program antywirusowy Microsoft Defender

Platformy

- System Windows

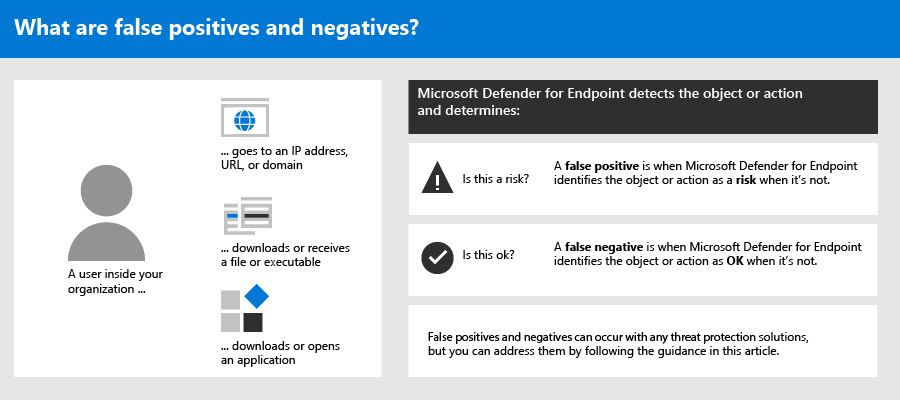

W rozwiązaniach ochrony punktu końcowego wynik fałszywie dodatni jest jednostką, taką jak plik lub proces, który został wykryty i zidentyfikowany jako złośliwy, mimo że jednostka w rzeczywistości nie stanowi zagrożenia. Fałszywie ujemny jest jednostką, która nie została wykryta jako zagrożenie, mimo że w rzeczywistości jest złośliwa. Wyniki fałszywie dodatnie/ujemne mogą wystąpić w przypadku dowolnego rozwiązania ochrony przed zagrożeniami, w tym usługi Defender for Endpoint.

Na szczęście można podjąć kroki w celu rozwiązania i zmniejszenia tego rodzaju problemów. Jeśli widzisz wyniki fałszywie dodatnie/ujemne występujące w usłudze Defender for Endpoint, operacje zabezpieczeń mogą podjąć kroki w celu ich rozwiązania przy użyciu następującego procesu:

- Przeglądanie i klasyfikowanie alertów

- Przejrzyj podjęte akcje korygowania

- Przeglądanie i definiowanie wykluczeń

- Przesyłanie jednostki do analizy

- Przeglądanie i dostosowywanie ustawień ochrony przed zagrożeniami

Możesz uzyskać pomoc, jeśli nadal masz problemy z wynikami fałszywie dodatnimi/ujemnymi po wykonaniu zadań opisanych w tym artykule. Zobacz Nadal potrzebujesz pomocy?

Uwaga

Ten artykuł jest przeznaczony jako wskazówki dla operatorów zabezpieczeń i administratorów zabezpieczeń, którzy korzystają z usługi Defender for Endpoint.

Część 1. Przeglądanie i klasyfikowanie alertów

Jeśli zostanie wyświetlony alert , który powstał, ponieważ coś zostało wykryte jako złośliwe lub podejrzane i nie powinno być, możesz pominąć alert dla tej jednostki. Można również pomijać alerty, które niekoniecznie są fałszywie dodatnie, ale są nieistotne. Zalecamy również sklasyfikowanie alertów.

Zarządzanie alertami i klasyfikowanie wyników prawdziwie/fałszywie dodatnich pomaga wytrenować rozwiązanie ochrony przed zagrożeniami i może zmniejszyć liczbę wyników fałszywie dodatnich lub fałszywie ujemnych w czasie. Wykonanie tych kroków pomaga również zmniejszyć szum w kolejce, dzięki czemu zespół ds. zabezpieczeń może skupić się na elementach roboczych o wyższym priorytecie.

Określanie, czy alert jest dokładny

Przed sklasyfikowaniem lub pominięciem alertu określ, czy alert jest dokładny, fałszywie dodatni, czy niegroźny.

W portalu Microsoft Defender w okienku nawigacji wybierz pozycję Zdarzenia & alerty, a następnie wybierz pozycję Alerty.

Wybierz alert, aby wyświetlić więcej szczegółów na jego temat. (Aby uzyskać pomoc dotyczącą tego zadania, zobacz Przeglądanie alertów w usłudze Defender for Endpoint).

W zależności od stanu alertu wykonaj kroki opisane w poniższej tabeli:

Stan alertu Co robić Alert jest dokładny Przypisz alert, a następnie zbadaj go dalej. Alert jest fałszywie dodatni 1. Sklasyfikowanie alertu jako fałszywie dodatniego.

2. Pomiń alert.

3. Twórca wskaźnik dla Ochrona punktu końcowego w usłudze Microsoft Defender.

4. Prześlij plik do firmy Microsoft do analizy.Alert jest dokładny, ale niegroźny (nieistotny) Zaklasyfikuj alert jako prawdziwie dodatni, a następnie pomiń alert.

Klasyfikowanie alertu

Alerty można sklasyfikować jako fałszywie dodatnie lub prawdziwie dodatnie w portalu Microsoft Defender. Klasyfikowanie alertów ułatwia trenowanie usługi Defender dla punktu końcowego, dzięki czemu z czasem zobaczysz więcej prawdziwych alertów i mniej fałszywych alertów.

W portalu Microsoft Defender w okienku nawigacji wybierz pozycję Zdarzenia & alerty, wybierz pozycję Alerty, a następnie wybierz alert.

Dla wybranego alertu wybierz pozycję Zarządzaj alertem. Zostanie otwarte okienko wysuwane.

W sekcji Zarządzanie alertem w polu Klasyfikacja zaklasyfikuj alert (prawdziwie dodatni, informacyjny, oczekiwany lub fałszywie dodatni).

Porada

Aby uzyskać więcej informacji na temat pomijania alertów, zobacz Zarządzanie alertami usługi Defender for Endpoint. Jeśli organizacja korzysta z serwera zarządzania informacjami o zabezpieczeniach i zdarzeniami (SIEM), należy również zdefiniować regułę pomijania.

Pomijanie alertu

Jeśli masz alerty, które są wynikiem fałszywie dodatnim lub są prawdziwie dodatnie, ale dla nieistotnych zdarzeń, możesz pominąć te alerty w Microsoft Defender XDR. Pomijanie alertów pomaga zmniejszyć szum w kolejce.

W portalu Microsoft Defender w okienku nawigacji wybierz pozycję Zdarzenia & alerty, a następnie wybierz pozycję Alerty.

Wybierz alert, który chcesz pominąć, aby otworzyć okienko Szczegóły .

W okienku Szczegóły wybierz wielokropek (...), a następnie Twórca regułę pomijania.

Określ wszystkie ustawienia reguły pomijania, a następnie wybierz pozycję Zapisz.

Porada

Potrzebujesz pomocy dotyczącej reguł pomijania? Zobacz Pomijanie alertu i tworzenie nowej reguły pomijania.

Część 2. Przegląd akcji korygowania

Akcje korygowania, takie jak wysłanie pliku do kwarantanny lub zatrzymanie procesu, są podejmowane w przypadku jednostek (takich jak pliki), które są wykrywane jako zagrożenia. Kilka typów akcji korygowania odbywa się automatycznie za pośrednictwem zautomatyzowanego badania i programu antywirusowego Microsoft Defender:

- Kwarantanna pliku

- Usuwanie klucza rejestru

- Zabij proces

- Zatrzymywanie usługi

- Wyłączanie sterownika

- Usuwanie zaplanowanego zadania

Inne akcje, takie jak uruchamianie skanowania antywirusowego lub zbieranie pakietu badania, są wykonywane ręcznie lub za pośrednictwem odpowiedzi na żywo. Nie można cofnąć akcji wykonywanych za pośrednictwem odpowiedzi na żywo.

Po przejrzeniu alertów następnym krokiem jest przejrzenie akcji korygowania. Jeśli jakiekolwiek akcje zostały podjęte w wyniku wyników fałszywie dodatnich, można cofnąć większość rodzajów akcji korygowania. W szczególności możesz:

- Przywracanie pliku poddanej kwarantannie z Centrum akcji

- Cofnij wiele akcji jednocześnie

- Usuń plik z kwarantanny na wielu urządzeniach. i

- Przywróć plik z kwarantanny

Po zakończeniu przeglądania i cofania akcji, które zostały wykonane w wyniku wyników fałszywie dodatnich, przejdź do przeglądu lub zdefiniowania wykluczeń.

Przejrzyj ukończone akcje

W portalu Microsoft Defender wybierz pozycję Akcje & przesyłania, a następnie wybierz pozycję Centrum akcji.

Wybierz kartę Historia , aby wyświetlić listę wykonanych akcji.

Wybierz element, aby wyświetlić więcej szczegółów dotyczących podjętej akcji korygowania.

Przywracanie pliku poddanej kwarantannie z Centrum akcji

W portalu Microsoft Defender wybierz pozycję Akcje & przesyłania, a następnie wybierz pozycję Centrum akcji.

Na karcie Historia wybierz akcję, którą chcesz cofnąć.

W okienku wysuwanym wybierz pozycję Cofnij. Jeśli nie można cofnąć akcji za pomocą tej metody, nie zobaczysz przycisku Cofnij . (Aby dowiedzieć się więcej, zobacz Cofnij ukończone akcje).

Cofnij wiele akcji jednocześnie

W portalu Microsoft Defender wybierz pozycję Akcje & przesyłania, a następnie wybierz pozycję Centrum akcji.

Na karcie Historia wybierz akcje, które chcesz cofnąć.

W okienku wysuwanym po prawej stronie ekranu wybierz pozycję Cofnij.

Usuwanie pliku z kwarantanny na wielu urządzeniach

W portalu Microsoft Defender wybierz pozycję Akcje & przesyłania, a następnie wybierz pozycję Centrum akcji.

Na karcie Historia wybierz plik z plikiem Kwarantanna typu Akcja.

W okienku po prawej stronie ekranu wybierz pozycję Zastosuj do X więcej wystąpień tego pliku, a następnie wybierz pozycję Cofnij.

Przeglądanie komunikatów poddanych kwarantannie

W portalu Microsoft Defender w okienku nawigacji w obszarze Email & współpracy wybierz pozycję Śledzenie komunikatów programu Exchange.

Wybierz komunikat, aby wyświetlić szczegóły.

Przywróć plik z kwarantanny

Możesz wycofać i usunąć plik z kwarantanny, jeśli ustalono, że jest on czysty po badaniu. Uruchom następujące polecenie na każdym urządzeniu, na którym plik został poddany kwarantannie.

Otwórz wiersz polecenia jako administrator na urządzeniu:

- Przejdź do pozycji Start i wpisz cmd.

- Kliknij prawym przyciskiem myszy wiersz polecenia i wybierz pozycję Uruchom jako administrator.

Wpisz następujące polecenie i naciśnij klawisz Enter:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -AllWażna

W niektórych scenariuszach nazwa zagrożenia może być wyświetlana jako

EUS:Win32/CustomEnterpriseBlock!cl. Usługa Defender for Endpoint przywróci wszystkie niestandardowe zablokowane pliki, które zostały poddane kwarantannie na tym urządzeniu w ciągu ostatnich 30 dni. Plik, który został poddany kwarantannie jako potencjalne zagrożenie sieciowe, może nie być możliwy do odzyskania. Jeśli użytkownik spróbuje przywrócić plik po kwarantannie, ten plik może być niedostępny. Może to być spowodowane tym, że system nie ma już poświadczeń sieciowych umożliwiających dostęp do pliku. Zazwyczaj jest to wynikiem tymczasowego logowania do systemu lub folderu udostępnionego, a tokeny dostępu wygasły.W okienku po prawej stronie ekranu wybierz pozycję Zastosuj do X więcej wystąpień tego pliku, a następnie wybierz pozycję Cofnij.

Część 3. Przeglądanie lub definiowanie wykluczeń

Uwaga

Przed zdefiniowaniem wykluczenia zapoznaj się ze szczegółowymi informacjami w temacie Zarządzanie wykluczeniami dla programu antywirusowego Ochrona punktu końcowego w usłudze Microsoft Defender i Microsoft Defender. Należy pamiętać, że każde zdefiniowane wykluczenie obniża poziom ochrony.

Wykluczenie to jednostka, taka jak plik lub adres URL, określona jako wyjątek dla akcji korygowania. Wykluczona jednostka nadal może stać się wykryta, ale nie są podejmowane żadne akcje korygujące dla tej jednostki. Oznacza to, że wykryty plik lub proces nie zostanie zatrzymany, wysłany do kwarantanny, usunięty lub w inny sposób zmieniony przez Ochrona punktu końcowego w usłudze Microsoft Defender.

Aby zdefiniować wykluczenia w Ochrona punktu końcowego w usłudze Microsoft Defender, wykonaj następujące zadania:

- Definiowanie wykluczeń dla programu antywirusowego Microsoft Defender

- Twórca "zezwalaj" na wskaźniki dla Ochrona punktu końcowego w usłudze Microsoft Defender

Uwaga

Microsoft Defender wykluczenia programu antywirusowego mają zastosowanie tylko do ochrony antywirusowej, a nie do innych funkcji Ochrona punktu końcowego w usłudze Microsoft Defender. Aby ogólnie wykluczyć pliki, użyj wykluczeń dla programu antywirusowego Microsoft Defender i niestandardowych wskaźników dla Ochrona punktu końcowego w usłudze Microsoft Defender.

Procedury opisane w tej sekcji opisują sposób definiowania wykluczeń i wskaźników.

Wykluczenia dla programu antywirusowego Microsoft Defender

Ogólnie rzecz biorąc, nie należy definiować wykluczeń dla programu antywirusowego Microsoft Defender. Upewnij się, że wykluczenia są definiowane oszczędnie i że uwzględniane są tylko pliki, foldery, procesy i pliki otwierane przez proces, które są wynikiem fałszywie dodatnim. Ponadto należy regularnie przeglądać zdefiniowane wykluczenia. Zalecamy używanie Microsoft Intune do definiowania lub edytowania wykluczeń programu antywirusowego, jednak można użyć innych metod, takich jak zasady grupy (zobacz Zarządzanie Ochrona punktu końcowego w usłudze Microsoft Defender.

Porada

Potrzebujesz pomocy dotyczącej wykluczeń oprogramowania antywirusowego? Zobacz Konfigurowanie i weryfikowanie wykluczeń dla programu antywirusowego Microsoft Defender.

Zarządzanie wykluczeniami antywirusowymi (dla istniejących zasad) przy użyciu Intune

W centrum administracyjnym Microsoft Intune wybierz pozycjęProgram antywirusowyzabezpieczeń> punktu końcowego, a następnie wybierz istniejące zasady. (Jeśli nie masz istniejących zasad lub chcesz utworzyć nowe zasady, przejdź do pozycji Użyj Intune, aby utworzyć nowe zasady antywirusowe z wykluczeniami).

Wybierz pozycję Właściwości, a następnie obok pozycji Ustawienia konfiguracji wybierz pozycję Edytuj.

Rozwiń węzeł Microsoft Defender Wykluczenia antywirusowe, a następnie określ wykluczenia.

- Wykluczone rozszerzenia to wykluczenia definiowane przez rozszerzenie typu pliku. Te rozszerzenia dotyczą dowolnej nazwy pliku, która ma zdefiniowane rozszerzenie bez ścieżki pliku lub folderu. Rozdzielać każdy typ pliku na liście musi być oddzielony znakiem

|. Na przykładlib|obj. Aby uzyskać więcej informacji, zobacz ExcludedExtensions. - Wykluczone ścieżki to wykluczenia definiowane przez ich lokalizację (ścieżkę). Te typy wykluczeń są również nazywane wykluczeniami plików i folderów. Oddziel każdą ścieżkę na liście znakiem

|. Na przykładC:\Example|C:\Example1. Aby uzyskać więcej informacji, zobacz ExcludedPaths (Wykluczone ścieżki). - Wykluczone procesy to wykluczenia dla plików otwieranych przez niektóre procesy. Rozdziel każdy typ pliku na liście znakiem

|. Na przykładC:\Example. exe|C:\Example1.exe. Te wykluczenia nie są przeznaczone dla rzeczywistych procesów. Aby wykluczyć procesy, można użyć wykluczeń plików i folderów. Aby uzyskać więcej informacji, zobacz ExcludedProcesses.

- Wykluczone rozszerzenia to wykluczenia definiowane przez rozszerzenie typu pliku. Te rozszerzenia dotyczą dowolnej nazwy pliku, która ma zdefiniowane rozszerzenie bez ścieżki pliku lub folderu. Rozdzielać każdy typ pliku na liście musi być oddzielony znakiem

Wybierz pozycję Przeglądanie i zapisywanie, a następnie wybierz pozycję Zapisz.

Tworzenie nowych zasad ochrony antywirusowej z wykluczeniami przy użyciu Intune

W centrum administracyjnym Microsoft Intune wybierz pozycjęProgram antywirusowy> zabezpieczeń >punktu końcowego+ zasady Twórca.

Wybierz platformę (taką jak Windows 10, Windows 11 i Windows Server).

W obszarze Profil wybierz pozycję Microsoft Defender Wykluczenia programu antywirusowego, a następnie wybierz pozycję Twórca.

W kroku profilu Twórca określ nazwę i opis profilu, a następnie wybierz pozycję Dalej.

Na karcie Ustawienia konfiguracji określ wykluczenia programu antywirusowego, a następnie wybierz pozycję Dalej.

- Wykluczone rozszerzenia to wykluczenia definiowane przez rozszerzenie typu pliku. Te rozszerzenia dotyczą dowolnej nazwy pliku, która ma zdefiniowane rozszerzenie bez ścieżki pliku lub folderu. Rozdziel każdy typ pliku na liście znakiem

|. Na przykładlib|obj. Aby uzyskać więcej informacji, zobacz ExcludedExtensions. - Wykluczone ścieżki to wykluczenia definiowane przez ich lokalizację (ścieżkę). Te typy wykluczeń są również nazywane wykluczeniami plików i folderów. Oddziel każdą ścieżkę na liście znakiem

|. Na przykładC:\Example|C:\Example1. Aby uzyskać więcej informacji, zobacz ExcludedPaths (Wykluczone ścieżki). - Wykluczone procesy to wykluczenia dla plików otwieranych przez niektóre procesy. Rozdziel każdy typ pliku na liście znakiem

|. Na przykładC:\Example. exe|C:\Example1.exe. Te wykluczenia nie są przeznaczone dla rzeczywistych procesów. Aby wykluczyć procesy, można użyć wykluczeń plików i folderów. Aby uzyskać więcej informacji, zobacz ExcludedProcesses.

- Wykluczone rozszerzenia to wykluczenia definiowane przez rozszerzenie typu pliku. Te rozszerzenia dotyczą dowolnej nazwy pliku, która ma zdefiniowane rozszerzenie bez ścieżki pliku lub folderu. Rozdziel każdy typ pliku na liście znakiem

Na karcie Tagi zakresu , jeśli używasz tagów zakresu w organizacji, określ tagi zakresu dla utworzonych zasad. (Zobacz tagi zakresu).

Na karcie Przypisania określ użytkowników i grupy, do których mają być stosowane zasady, a następnie wybierz pozycję Dalej. (Jeśli potrzebujesz pomocy dotyczącej przypisań, zobacz Przypisywanie profilów użytkowników i urządzeń w Microsoft Intune).

Na karcie Przeglądanie i tworzenie przejrzyj ustawienia, a następnie wybierz pozycję Twórca.

Wskaźniki dla usługi Defender dla punktu końcowego

Wskaźniki (w szczególności wskaźniki naruszenia zabezpieczeń lub IoCs) umożliwiają zespołowi ds. operacji zabezpieczeń definiowanie wykrywania, zapobiegania i wykluczania jednostek. Można na przykład określić niektóre pliki, które mają zostać pominięte podczas skanowania i akcji korygowania w Ochrona punktu końcowego w usłudze Microsoft Defender. Wskaźniki mogą też służyć do generowania alertów dla niektórych plików, adresów IP lub adresów URL.

Aby określić jednostki jako wykluczenia dla usługi Defender for Endpoint, utwórz wskaźniki "zezwalaj" dla tych jednostek. Takie wskaźniki "zezwalaj" mają zastosowanie do ochrony następnej generacji i zautomatyzowanego badania & korygowania.

Wskaźniki "Zezwalaj" można utworzyć dla:

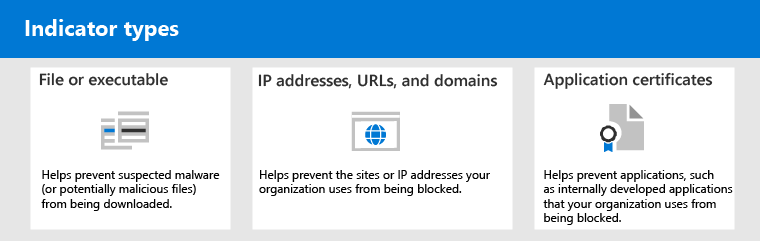

Wskaźniki dla plików

Utworzenie wskaźnika "zezwalaj" dla pliku, takiego jak plik wykonywalny, pomaga zapobiegać blokowi plików używanych przez organizację. Pliki mogą zawierać przenośne pliki wykonywalne (PE), takie jak .exe i .dll pliki.

Przed utworzeniem wskaźników dla plików upewnij się, że zostały spełnione następujące wymagania:

- Microsoft Defender program antywirusowy jest skonfigurowany z włączoną ochroną opartą na chmurze (zobacz Zarządzanie ochroną opartą na chmurze)

- Wersja klienta ochrony przed złośliwym kodem to 4.18.1901.x lub nowsza wersja

- Urządzenia są uruchomione Windows 10, wersja 1703 lub nowsza lub Windows 11; Windows Server 2012 R2 i Windows Server 2016 z nowoczesnym ujednoliconym rozwiązaniem w usłudze Defender for Endpoint, Windows Server 2019 lub Windows Server 2022

- Funkcja Blokuj lub zezwalaj jest włączona

Wskaźniki adresów IP, adresów URL lub domen

Utworzenie wskaźnika "zezwalaj" dla adresu IP, adresu URL lub domeny pomaga zapobiegać blokowi witryn lub adresów IP używanych przez organizację.

Przed utworzeniem wskaźników dla adresów IP, adresów URL lub domen upewnij się, że zostały spełnione następujące wymagania:

- Ochrona sieci w usłudze Defender dla punktu końcowego jest włączona w trybie bloku (zobacz Włączanie ochrony sieci)

- Wersja klienta ochrony przed złośliwym kodem to 4.18.1906.x lub nowsza wersja

- Urządzenia są uruchomione Windows 10, wersja 1709 lub nowsza lub Windows 11

Niestandardowe wskaźniki sieciowe są włączone w Microsoft Defender XDR. Aby dowiedzieć się więcej, zobacz Funkcje zaawansowane.

Wskaźniki certyfikatów aplikacji

Utworzenie wskaźnika "zezwalania" dla certyfikatu aplikacji pomaga zapobiegać blokom aplikacji, takich jak aplikacje opracowane wewnętrznie, których używa organizacja. .CER lub .PEM rozszerzenia plików są obsługiwane.

Przed utworzeniem wskaźników dla certyfikatów aplikacji upewnij się, że zostały spełnione następujące wymagania:

- Microsoft Defender program antywirusowy jest skonfigurowany z włączoną ochroną opartą na chmurze (zobacz Zarządzanie ochroną opartą na chmurze

- Wersja klienta ochrony przed złośliwym kodem to 4.18.1901.x lub nowsza wersja

- Urządzenia są uruchomione Windows 10, wersja 1703 lub nowsza lub Windows 11; Windows Server 2012 R2 i Windows Server 2016 z nowoczesnym ujednoliconym rozwiązaniem w usłudze Defender for Endpoint, Windows Server 2019 lub Windows Server 2022

- Definicje ochrony przed wirusami i zagrożeniami są aktualne

Porada

Podczas tworzenia wskaźników można zdefiniować je jeden po drugim lub zaimportować wiele elementów jednocześnie. Należy pamiętać, że istnieje limit 15 000 wskaźników dla jednej dzierżawy. Ponadto może być konieczne zebranie pewnych szczegółów, takich jak informacje o skrótie pliku. Przed utworzeniem wskaźników należy zapoznać się z wymaganiami wstępnymi.

Część 4. Przesyłanie pliku do analizy

Jednostki, takie jak pliki i wykrywanie bez plików, można przesyłać do firmy Microsoft w celu analizy. Badacze zabezpieczeń firmy Microsoft analizują wszystkie zgłoszenia, a ich wyniki pomagają w informowaniu usługi Defender for Endpoint Threat Protection o możliwościach ochrony przed zagrożeniami. Po zalogowaniu się w witrynie przesyłania możesz śledzić swoje zgłoszenia.

Przesyłanie pliku do analizy

Jeśli masz plik, który został błędnie wykryty jako złośliwy lub został pominięty, wykonaj następujące kroki, aby przesłać plik do analizy.

Zapoznaj się z wytycznymi tutaj: Prześlij pliki do analizy.

Prześlij pliki w usłudze Defender for Endpoint lub odwiedź witrynę przesyłania Microsoft Security Intelligence i prześlij pliki.

Przesyłanie wykrywania bez plików do analizy

Jeśli coś zostało wykryte jako złośliwe oprogramowanie na podstawie zachowania i nie masz pliku, możesz przesłać Mpsupport.cab plik do analizy. Plik .cab można uzyskać za pomocą narzędzia Microsoft Malware Protection Command-Line Utility (MPCmdRun.exe) w Windows 10 lub Windows 11.

Przejdź do

C:\ProgramData\Microsoft\Windows Defender\Platform\<version>pozycji , a następnie uruchom polecenieMpCmdRun.exejako administrator.Wpisz ciąg

mpcmdrun.exe -GetFiles, a następnie naciśnij klawisz Enter.Generowany jest plik .cab zawierający różne dzienniki diagnostyczne. Lokalizacja pliku jest określona w danych wyjściowych wiersza polecenia. Domyślnie lokalizacja to

C:\ProgramData\Microsoft\Microsoft Defender\Support\MpSupportFiles.cab.Zapoznaj się z wytycznymi tutaj: Prześlij pliki do analizy.

Odwiedź witrynę przesyłania Microsoft Security Intelligence (https://www.microsoft.com/wdsi/filesubmission) i prześlij pliki .cab.

Co się stanie po przesłaniu pliku?

Twoje przesłanie jest natychmiast skanowane przez nasze systemy, aby dać Ci najnowszą determinację, nawet zanim analityk zacznie zajmować się Twoją sprawą. Możliwe, że plik mógł już zostać przesłany i przetworzony przez analityka. W takich przypadkach decyzja jest podejmowana szybko.

W przypadku zgłoszeń, które nie zostały jeszcze przetworzone, są one traktowane priorytetowo do analizy w następujący sposób:

- Powszechnie stosowane pliki, które mogą mieć wpływ na dużą liczbę komputerów, mają wyższy priorytet.

- Uwierzytelnieni klienci, zwłaszcza klienci korporacyjni z prawidłowymi identyfikatorami Software Assurance (SAID), mają wyższy priorytet.

- Zgłoszenia oflagowane jako wysoki priorytet przez posiadaczy SAID są natychmiast zwracane na uwagę.

Aby sprawdzić aktualizacje dotyczące przesyłania, zaloguj się w witrynie przesyłania Microsoft Security Intelligence.

Porada

Aby dowiedzieć się więcej, zobacz Przesyłanie plików do analizy.

Część 5. Przeglądanie i dostosowywanie ustawień ochrony przed zagrożeniami

Usługa Defender for Endpoint oferuje szeroką gamę opcji, w tym możliwość dostosowywania ustawień dla różnych funkcji i możliwości. Jeśli otrzymujesz wiele wyników fałszywie dodatnich, zapoznaj się z ustawieniami ochrony przed zagrożeniami w organizacji. Może być konieczne wprowadzenie pewnych zmian:

- Ochrona dostarczana przez chmurę

- Korygowanie potencjalnie niechcianych aplikacji

- Zautomatyzowane badanie i korygowanie

Ochrona dostarczana przez chmurę

Sprawdź poziom ochrony dostarczanej w chmurze pod kątem programu antywirusowego Microsoft Defender. Domyślnie ochrona dostarczana w chmurze jest ustawiona na Wartość Nieskonfigurowane. Zalecamy jednak włączenie tej opcji. Aby dowiedzieć się więcej na temat konfigurowania ochrony dostarczanej w chmurze, zobacz Włączanie ochrony w chmurze w programie antywirusowym Microsoft Defender.

Aby edytować lub ustawić ustawienia ochrony dostarczanej w chmurze, można użyć Intune lub innych metod, takich jak zasady grupy.

Zobacz Włączanie ochrony w chmurze w programie antywirusowym Microsoft Defender.

Korygowanie potencjalnie niechcianych aplikacji

Potencjalnie niechciane aplikacje (PUA) to kategoria oprogramowania, która może powodować powolne działanie urządzeń, wyświetlanie nieoczekiwanych reklam lub instalowanie innego oprogramowania, które może być nieoczekiwane lub niepożądane. Przykłady PUA obejmują oprogramowanie reklamowe, oprogramowanie do tworzenia pakietów i oprogramowanie do uchylania się od płacenia podatków, które zachowuje się inaczej w przypadku produktów zabezpieczających. Chociaż pua nie jest uważany za złośliwe oprogramowanie, niektóre rodzaje oprogramowania są PUA na podstawie ich zachowania i reputacji.

Aby dowiedzieć się więcej na temat usługi PUA, zobacz Wykrywanie i blokowanie potencjalnie niechcianych aplikacji.

W zależności od aplikacji używanych przez organizację wyniki fałszywie dodatnie mogą być wynikiem ustawień ochrony pua. W razie potrzeby rozważ uruchomienie ochrony pua w trybie inspekcji przez pewien czas lub zastosuj ochronę pua do podzestawu urządzeń w organizacji. Ochronę pua można skonfigurować dla przeglądarki Microsoft Edge i programu antywirusowego Microsoft Defender.

Zalecamy używanie Intune do edytowania lub ustawiania ustawień ochrony pua. Można jednak użyć innych metod, takich jak zasady grupy.

Zobacz Konfigurowanie ochrony pua w programie antywirusowym Microsoft Defender.

Zautomatyzowane badanie i korygowanie

Funkcje zautomatyzowanego badania i korygowania (AIR) mają na celu zbadanie alertów i podjęcie natychmiastowych działań w celu rozwiązania problemów z naruszeniami. Po wyzwoleniu alertów i uruchomieniu zautomatyzowanego dochodzenia dla każdego badanego dowodu jest generowany werdykt. Werdykty mogą być złośliwe, podejrzane lub nie znaleziono zagrożeń.

W zależności od poziomu automatyzacji ustawionego dla organizacji i innych ustawień zabezpieczeń akcje korygowania są podejmowane w przypadku artefaktów, które są uważane za złośliwe lub podejrzane. W niektórych przypadkach akcje korygowania są wykonywane automatycznie; W innych przypadkach akcje korygowania są wykonywane ręcznie lub tylko po zatwierdzeniu przez zespół ds. operacji zabezpieczeń.

- Dowiedz się więcej o poziomach automatyzacji; a następnie

- Konfigurowanie funkcji AIR w usłudze Defender for Endpoint.

Ważna

Zalecamy korzystanie z pełnej automatyzacji w celu zautomatyzowanego badania i korygowania. Nie wyłączaj tych możliwości z powodu fałszywie dodatniego wyniku. Zamiast tego użyj wskaźników "zezwalaj" w celu zdefiniowania wyjątków i zachowania ustawień zautomatyzowanego badania i korygowania, aby automatycznie podejmować odpowiednie działania. Poniższe wskazówki pomagają zmniejszyć liczbę alertów, które musi obsłużyć zespół ds. operacji zabezpieczeń.

Nadal potrzebujesz pomocy?

Jeśli udało Ci się wykonać wszystkie kroki opisane w tym artykule i nadal potrzebujesz pomocy, skontaktuj się z pomocą techniczną.

W portalu Microsoft Defender w prawym górnym rogu wybierz znak zapytania (?), a następnie wybierz pozycję Pomoc techniczna firmy Microsoft.

W oknie Asystent pomocy technicznej opisz swój problem, a następnie wyślij wiadomość. W tym miejscu możesz otworzyć żądanie obsługi.

Zobacz też

- Zarządzanie usługą Defender dla punktu końcowego

- Zarządzanie wykluczeniami dla programu antywirusowego Ochrona punktu końcowego w usłudze Microsoft Defender i Microsoft Defender

- Omówienie portalu Microsoft Defender

- Ochrona punktu końcowego w usłudze Microsoft Defender na komputerze Mac

- Ochrona punktu końcowego w usłudze Microsoft Defender na Linuxie

- Konfiguruj ochronę punktu końcowego w usłudze Microsoft Defender w opcjach systemu iOS

- Konfiguruj ochronę punktu końcowego w usłudze Microsoft Defender w opcjach systemu Android

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla