Usługa Microsoft Intune bezpiecznie zarządza tożsamościami, zarządza aplikacjami i urządzeniami

Organizacje obsługują pracowników hybrydowych i zdalnych stają przed wyzwaniem zarządzania różnymi urządzeniami, które uzyskują dostęp do zasobów organizacji. Pracownicy i uczniowie muszą współpracować, pracować z dowolnego miejsca oraz bezpiecznie uzyskiwać dostęp do tych zasobów i łączyć się z nimi. Administratorzy muszą chronić dane organizacji, zarządzać dostępem użytkowników końcowych i obsługiwać użytkowników z dowolnego miejsca pracy.

✅ Aby ułatwić sobie radzenie z tymi wyzwaniami i zadaniami, skorzystaj z usługi Intune.

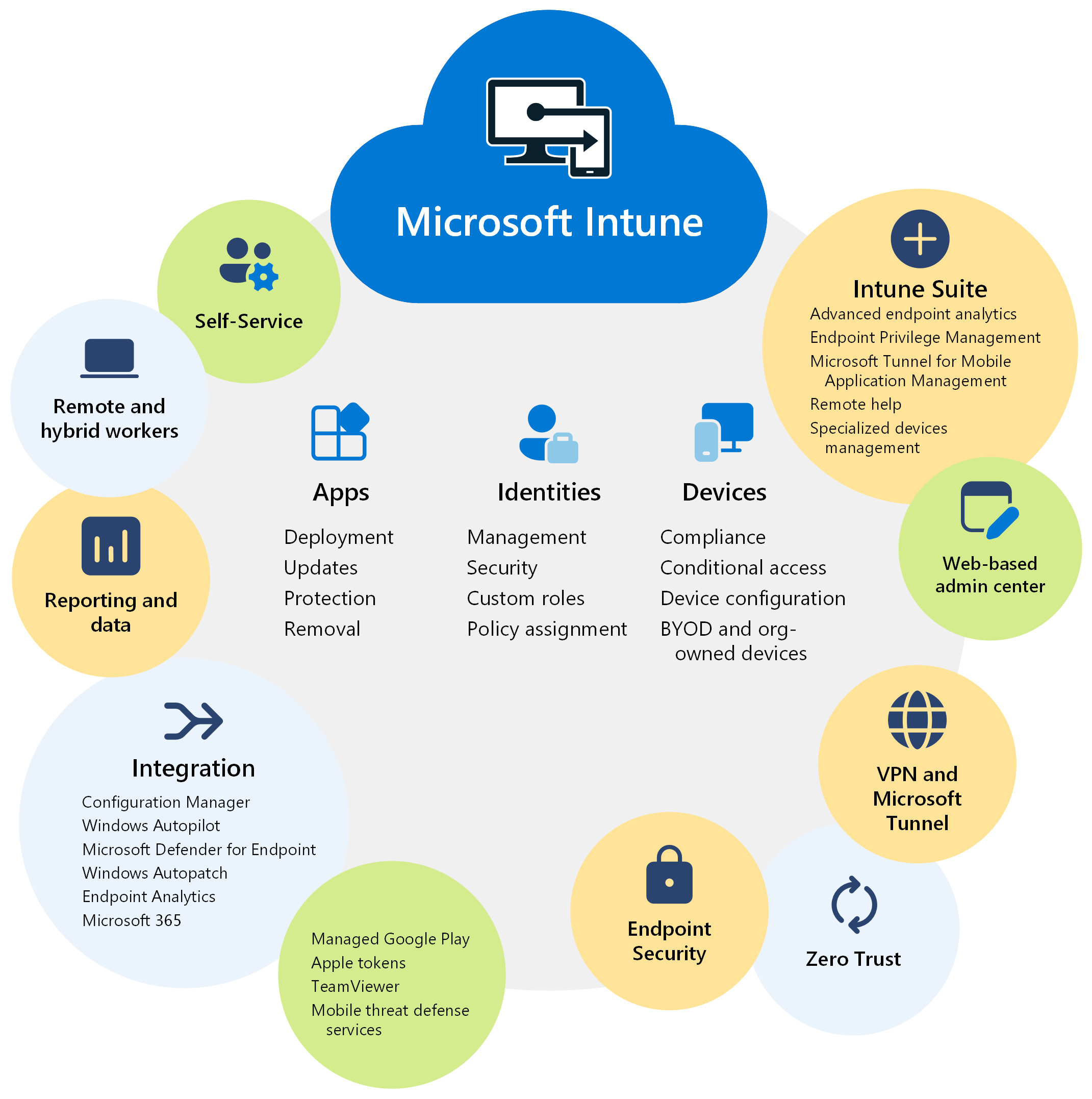

Intune to oparte na chmurze rozwiązanie do zarządzania punktami końcowymi. Zarządza ono dostępem użytkowników do zasobów organizacji oraz upraszcza zarządzanie aplikacjami i urządzeniami na wielu urządzeniach, a w tym na urządzeniach przenośnych, komputerach stacjonarnych i wirtualnych punktach końcowych.

Dostęp i dane można chronić na urządzeniach osobistych należących do organizacji i użytkowników. Ponadto usługa Intune ma funkcje zgodności i raportowania, które obsługują model zabezpieczeń Zero Trust.

W tym artykule wymieniono niektóre funkcje i zalety usługi Microsoft Intune.

Porada

- Aby uzyskać usługę Intune, przejdź do pozycji Licencje dostępne dla usługi Microsoft Intune i 30-dniowa wersja próbna usługi Intune.

- Aby uzyskać więcej informacji o planach licencjonowania usługi Intune, przejdź do możliwości i plany usługi Intune.

- Aby uzyskać informacje o tym, co oznacza natywne dla chmury, zobacz Dowiedz się więcej o punktach końcowych natywnych dla chmury.

Najważniejsze funkcje i korzyści

Oto niektóre kluczowe funkcje i zalety zawarte w usłudze Intune:

✅Zarządzaj użytkownikami i urządzeniami

Korzystając z usługi Intune możesz zarządzać urządzeniami należącymi do organizacji i urządzeniami należącymi do użytkowników końcowych. Usługa Microsoft Intune obsługuje urządzenia klienckie z systemami Android, Android Open Source Project (AOSP), iOS/iPadOS, Linux Ubuntu Desktop, macOS i Windows. Za pomocą usługi Intune możesz używać tych urządzeń do bezpiecznego uzyskiwania dostępu do zasobów organizacji przy użyciu utworzonych zasad.

Aby uzyskać więcej informacji, zobacz:

- Zarządzanie tożsamościami przy użyciu usługi Microsoft Intune

- Zarządzanie urządzeniami przy użyciu usługi Microsoft Intune

- Obsługiwane systemy operacyjne w usłudze Microsoft Intune

Uwaga

Jeśli zarządzasz lokalnym systemem Windows Server, możesz użyć programu Configuration Manager.

✅Uprość zarządzanie aplikacjami

Usługa Intune ma wbudowane środowisko aplikacji, w tym wdrażanie, aktualizację i usuwanie aplikacji. Możesz:

- Łączyć się z aplikacjami i dystrybuować je z prywatnych sklepów z aplikacjami.

- Włączyć aplikacje platformy Microsoft 365, w tym aplikację Microsoft Teams.

- Wdrożyć aplikacje Win32 i biznesowe (LOB).

- Utworzyć zasady ochrony aplikacji, które chronią dane w aplikacji.

- Zarządzać dostępem do aplikacji i ich danych.

Aby uzyskać więcej informacji, zobacz Zarządzanie aplikacjami przy użyciu usługi Microsoft Intune.

✅Zautomatyzuj wdrażanie zasad

Możesz tworzyć zasady dla aplikacji, zabezpieczeń, konfiguracji urządzenia, zgodności, dostępu warunkowego i nie tylko. Gdy zasady będą gotowe, możesz je wdrożyć w grupach użytkowników i grupach urządzeń. Aby otrzymać te zasady, urządzenia potrzebują tylko dostępu do Internetu.

Aby uzyskać więcej informacji, przejdź do tematu Przypisywanie zasad w usłudze Microsoft Intune.

✅Korzystaj z funkcji samoobsługowych

Pracownicy i uczniowie mogą używać funkcji samoobsługowych w aplikacji Portal firmy i witrynie internetowej do resetowania numeru PIN/hasła, instalowania aplikacji, dołączania do grup i nie tylko. Możesz dostosować aplikację Portal firmy, aby zmniejszyć liczbę wywołań pomocy technicznej.

Aby uzyskać więcej informacji, zobacz Konfigurowanie aplikacji Portalu firmy w usłudze Intune, witryny internetowej Portal firmy i aplikacji usługi Intune.

✅Integruj z obroną przed zagrożeniami mobilnymi

Usługa Intune integruje się z platformą Ochrona punktu końcowego w usłudze Microsoft Defender i usługami partnerów z innych firm. W przypadku tych usług skupiono się na zabezpieczeniach punktów końcowych. Możesz tworzyć zasady, które reagują na zagrożenia, wykonują analizę ryzyka w czasie rzeczywistym i automatyzują korygowanie.

Aby uzyskać więcej informacji, przejdź do integracji obrony przed zagrożeniami mobilnymi usługi z usługą Intune.

✅Korzystaj z internetowego centrum administracyjnego

Centrum administracyjne usługi Intune koncentruje się na zarządzaniu punktami końcowymi, w tym na raportowaniu opartym na danych. Administratorzy mogą logować się do centrum administracyjnego z dowolnego urządzenia, które ma dostęp do Internetu.

Aby uzyskać więcej informacji, przejdź do Przewodnika po centrum administracyjnym usługi Intune. Aby zalogować się do centrum administracyjnego, przejdź do centrum administracyjnego usługi Microsoft Intune.

To centrum administracyjne używa interfejsów API REST usługi Microsoft Graph do programowego uzyskiwania dostępu do usługi Intune. Każda akcja w centrum administracyjnym jest wywołaniem usługi Microsoft Graph. Jeśli nie znasz usługi Graph i chcesz dowiedzieć się więcej, przejdź do Integracji usługi Graph z usługą Microsoft Intune.

✅Zaawansowane zarządzanie punktami końcowymi i zabezpieczenia

Plan Microsoft Intune Suite oferuje różne funkcje, takie jak Pomoc zdalna, Zarządzanie uprawnieniami punktu końcowego, Microsoft Tunnel dla MAM i inne.

Aby uzyskać więcej informacji, przejdź do Funkcje planu Intune Suite.

Porada

Zapoznaj się z modułem szkoleniowym, aby dowiedzieć się, jak korzystać z nowoczesnego zarządzania punktami końcowymi za pomocą usługi Intune.

✅Używanie rozwiązania Microsoft Copilot w usłudze Intune na potrzeby analizy generowanej przez sztuczną inteligencję

Funkcja Copilot w usłudze Intune jest dostępna i posiada możliwości, które są obsługiwane przez usługę Copilot dla rozwiązań zabezpieczających.

Funkcja Copilot może podsumować istniejące zasady, udostępnić więcej informacji dotyczących ustawień, w tym rekomendowane wartości i potencjalne konflikty. Możesz również uzyskać szczegółowe informacje o urządzeniu i rozwiązać problemy z urządzeniem.

Aby uzyskać więcej informacji, zobacz Funkcja Microsoft Copilot w usłudze Intune.

Integracja z innymi usługami i aplikacjami firmy Microsoft

Usługa Microsoft Intune integruje się z innymi produktami i usługami firmy Microsoft, które koncentrują się na zarządzaniu punktami końcowymi, a w tym:

Programem Configuration Manager do lokalnego zarządzania punktami końcowymi i systemem Windows Server, łącznie z wdrażaniem aktualizacji oprogramowania i zarządzaniem centrami danych

Usług Intune i programu Configuration Manager można używać razem w scenariuszu współzarządzania, dołączania dzierżawy lub używania obu tych opcji. Dzięki tym opcjom możesz korzystać z zalet internetowego centrum administracyjnego i z innych funkcji chmurowych dostępnych w usłudze Intune.

Aby uzyskać bardziej szczegółowe informacje, przejdź do:

Rozwiązanie Windows Autopilot na potrzeby nowoczesnego wdrażania i inicjowania obsługi systemu operacyjnego

Za pomocą rozwiązania Windows Autopilot można inicjować obsługę nowych urządzeń i wysyłać te urządzenia bezpośrednio do użytkowników od producenta OEM lub dostawcy urządzeń. W przypadku istniejących urządzeń ponownie dostosować te urządzenia do korzystania z rozwiązania Windows Autopilot i wdrożyć najnowszą wersję systemu Windows.

Aby uzyskać bardziej szczegółowe informacje, przejdź do:

Analiza punktu końcowego na potrzeby widoczności i raportowania w środowiskach użytkowników końcowych, łącznie z wydajnością i niezawodnością urządzeń

Za pomocą analizy punktu końcowego można łatwiej identyfikować zasady lub problemy sprzętowe spowalniające urządzenia. Zawiera ona również wskazówki, które mogą pomóc w aktywnym ulepszaniu środowisk użytkownika końcowego i zmniejszeniu liczby biletów pomocy technicznej.

Aby uzyskać bardziej szczegółowe informacje, przejdź do:

Platforma Microsoft 365 do zwiększania produktywności użytkowników końcowych aplikacji pakietu Office, a w tym Outlook, Teams, Sharepoint, OneDrive i nie tylko

Za pomocą usługi Intune możesz wdrażać aplikacje Microsoft 365 dla użytkowników i urządzeń w organizacji. Możesz również wdrożyć te aplikacje, gdy użytkownicy logują się po raz pierwszy.

Aby uzyskać bardziej szczegółowe informacje, przejdź do:

Ochrona punktu końcowego w usłudze Microsoft Defender ułatwia przedsiębiorstwom zapobieganie zagrożeniom, wykrywanie ich, badanie i reagowanie na nie

W usłudze Intune można utworzyć połączenie typu usługa-usługa między usługą Intune a ochroną punktu końcowego w usłudze Microsoft Defender. Po nawiązaniu połączenia między nimi możesz utworzyć zasady, które skanują pliki, wykrywają zagrożenia i zgłaszają poziomy zagrożeń w ochronie punktu końcowego w usłudze Microsoft Defender. Możesz również utworzyć zasady zgodności, które ustawiają dopuszczalny poziom ryzyka. W połączeniu z dostępem warunkowym możesz zablokować dostęp do zasobów organizacji dla niezgodnych urządzeń.

Aby uzyskać bardziej szczegółowe informacje, przejdź do:

Autopoprawka Windows na potrzeby automatycznego stosowania poprawek systemu Windows, aplikacji Microsoft 365 dla przedsiębiorstw, przeglądarki Microsoft Edge i aplikacji Microsoft Teams

Autopoprawka Windows to usługa oparta na chmurze. Utrzymuje ono aktualność oprogramowania, udostępnia użytkownikom najnowsze narzędzia zwiększające produktywność, minimalizuje infrastrukturę lokalną i pomaga zwolnić administratorów IT, aby mogli koncentrować się na innych projektach. Autopoprawka Windows używa usługi Microsoft Intune do zarządzania poprawkami dla urządzeń zarejestrowanych w usłudze Intune lub urządzeń używających współzarządzania (Intune + Configuration Manager).

Aby uzyskać bardziej szczegółowe informacje, przejdź do:

Integracja z urządzeniami i aplikacjami partnerów innych firm

Centrum administracyjne usługi Intune ułatwia łączenie się z różnymi usługami partnerskimi, a w tym:

Zarządzany sklep Google Play dla aplikacji dla systemu Android: po nawiązaniu połączenia z kontem zarządzanego sklepu Google Play administratorzy mogą uzyskiwać dostęp do prywatnego sklepu organizacji dla aplikacji dla systemu Android i wdrażać te aplikacje na Twoich urządzeniach.

Aby uzyskać więcej informacji, zobacz Dodawanie zarządzanych aplikacji ze sklepu Google Play do urządzeń z systemem Android Enterprise za pomocą usługi Intune.

Tokeny i certyfikaty firmy Apple na potrzeby rejestracji i aplikacji: po ich dodaniu urządzenia z systemami iOS/iPadOS i macOS mogą rejestrować się w usłudze Intune i odbierać zasady z usługi Intune. Administratorzy mogą uzyskiwać dostęp do licencji aplikacji dla systemów iOS/iPad i macOS zakupionych zbiorczo oraz wdrażać te aplikacje na Twoich urządzeniach.

Aby uzyskać więcej informacji, zobacz:

TeamViewer dla pomocy zdalnej: po nawiązaniu połączenia z kontem programu TeamViewer możesz zdalnie pomagać urządzeniom za pomocą programu TeamViewer.

Aby uzyskać więcej informacji, zobacz Używanie programu TeamViewer do zdalnego administrowania urządzeniami usługi Intune.

Dzięki tym usługom usługa Intune:

- Zapewnia administratorom uproszczony dostęp do usług aplikacji partnerów innych firm.

- Może zarządzać setkami aplikacji partnerów innych firm.

- Obsługuje aplikacje publicznego sklepu detalicznego, aplikacje biznesowe (LOB), aplikacje prywatne niedostępne w sklepie publicznym, aplikacje niestandardowe i nie tylko.

Aby uzyskać więcej specyficznych dla platformy wymagań dotyczących rejestrowania urządzeń partnerów innych firm w usłudze Intune, zobacz:

- Przewodnik wdrażania: rejestrowanie urządzeń z systemem Android w usłudze Microsoft Intune

- Przewodnik wdrażania: rejestrowanie urządzeń z systemem iOS/iPadOS w usłudze Microsoft Intune

- Przewodnik wdrażania: rejestrowanie urządzeń z systemem Linux w usłudze Microsoft Intune

- Przewodnik wdrażania: rejestrowanie urządzeń z systemem macOS w usłudze Microsoft Intune

Rejestrowanie w zarządzaniu urządzeniami, zarządzaniu aplikacjami lub obu tych elementach

✅ Urządzenia należące do organizacji są rejestrowane w usłudze Intune na potrzeby zarządzania urządzeniami przenośnymi (MDM). Rozwiązanie MDM jest skoncentrowane na urządzeniach, dlatego funkcje urządzenia są konfigurowane na podstawie tego, kto ich potrzebuje. Na przykład można skonfigurować urządzenie tak, aby zezwalało na dostęp do sieci Wi-Fi, ale tylko wtedy, gdy zalogowany użytkownik należy do organizacji.

W usłudze Intune tworzysz zasady, które konfigurują funkcje i ustawienia oraz zapewniają zabezpieczenia i ochronę. Urządzenia są w pełni zarządzane przez Twoją organizację, łącznie z tożsamościami użytkowników, którzy się logują, zainstalowanymi aplikacjami i danymi, do których uzyskano dostęp.

Podczas rejestrowania urządzeń można wdrożyć zasady w trakcie procesu rejestracji. Po zakończeniu rejestracji urządzenie jest gotowe do użycia.

✅ w przypadku urządzeń osobistych w scenariuszach BYOD (bring-your-own-device, przynieś własne urządzenie) można używać usługi Intune do zarządzania aplikacjami mobilnymi (MAM). Zarządzanie aplikacjami mobilnymi jest skoncentrowane na użytkowniku, dlatego dane aplikacji są chronione niezależnie od urządzenia używanego do uzyskiwania dostępu do tych danych. Skoncentrowano się na aplikacjach, a w tym na bezpiecznym uzyskiwaniu dostępu do aplikacji i ochronie danych w aplikacjach.

Dzięki funkcji MAM możesz wykonywać następujące czynności:

- Publikować aplikacje mobilne dla użytkowników.

- Konfigurować aplikacje i automatycznie je aktualizować.

- Wyświetlać raporty danych, które koncentrują się na spisie aplikacji i ich użyciu.

✅Można również używać razem zarządzania urządzeniami przenośnymi i zarządzania aplikacjami mobilnymi. Jeśli Twoje urządzenia są zarejestrowane i istnieją aplikacje, które wymagają dodatkowych zabezpieczeń, możesz również użyć zasad ochrony aplikacji MAM.

Aby uzyskać więcej informacji, zobacz:

Ochrona danych na dowolnym urządzeniu

Usługa Intune umożliwia ochronę danych na urządzeniach zarządzanych (zarejestrowanych w usłudze Intune) i ochronę danych na urządzeniach niezarządzanych (niezarejestrowanych w usłudze Intune). Usługa Intune może izolować dane organizacji od danych osobowych. Chodzi o to, aby chronić informacje firmowe przy użyciu skonfigurowanych i wdrożonych zasad.

W przypadku urządzeń należących do organizacji chcesz mieć pełną kontrolę nad urządzeniami, a zwłaszcza nad zabezpieczeniami. Gdy urządzenia są rejestrowane, otrzymują reguły i ustawienia zabezpieczeń.

Na urządzeniach zarejestrowanych w usłudze Intune można wykonywać następujące czynności:

- Tworzyć i wdrażać zasady konfigurujące ustawienia zabezpieczeń, ustawiają wymagania dotyczące haseł, wdrażają certyfikaty i nie tylko.

- Używaj usług obrony przed zagrożeniami mobilnymi do skanowania urządzeń, wykrywania zagrożeń i ich korygowania.

- Wyświetlaj dane i raporty, które mierzą zgodność z ustawieniami i regułami zabezpieczeń.

- Użyj dostępu warunkowego, aby zezwolić na dostęp zarządzanych i zgodnych urządzeń tylko do zasobów, aplikacji i danych organizacji.

- Usuń dane organizacji w przypadku zgubienia lub kradzieży urządzenia.

W przypadku urządzeń osobistych użytkownicy mogą nie chcieć, aby ich administratorzy IT mieli pełną kontrolę. Aby zapewnić obsługę hybrydowego środowiska roboczego, udostępnij użytkownikom opcje. Na przykład użytkownicy rejestrują swoje urządzenia, jeśli chcą mieć pełny dostęp do zasobów organizacji. Lub, jeśli ci użytkownicy chcą uzyskać dostęp tylko do programu Outlook lub usługi Microsoft Teams, użyj zasad ochrony aplikacji, które wymagają uwierzytelniania wieloskładnikowego (MFA).

Na urządzeniach korzystających z zarządzania aplikacjami można wykonywać następujące czynności:

- Ochrona danych aplikacji za pomocą usług obrony przed zagrożeniami mobilnymi. Usługa może skanować urządzenia, wykrywać zagrożenia i oceniać ryzyko.

- Zapobiegać kopiowaniu i wklejaniu danych organizacji do aplikacji osobistych.

- Używać zasad ochrony aplikacji w aplikacjach i na urządzeniach niezarządzanych zarejestrowanych w usłudze MDM innej firmy lub partnera.

- Używać dostępu warunkowego, aby ograniczyć aplikacje, które mogą uzyskiwać dostęp do poczty e-mail i plików organizacji.

- Usuwać dane organizacji w aplikacjach.

Aby uzyskać więcej informacji, zobacz:

- Ochrona danych i urządzeń za pomocą usługi Microsoft Intune

- Integracja obrony przed zagrożeniami mobilnymi z usługą Intune

Upraszczanie dostępu

Usługa Intune ułatwia organizacjom obsługę pracowników, którzy mogą pracować z dowolnego miejsca. Istnieją funkcje, które można skonfigurować i które umożliwiają użytkownikom łączenie się z organizacją niezależnie od tego, gdzie się znajdują.

Ta sekcja zawiera niektóre typowe funkcje, które można skonfigurować w usłudze Intune.

Używanie funkcji Windows Hello dla firm zamiast haseł

Funkcja Windows Hello dla firm pomaga chronić się przed atakami wyłudzającymi informacje i innymi zagrożeniami bezpieczeństwa. Pomaga to również użytkownikom szybciej i łatwiej logować się na swoich urządzeniach i aplikacjach.

Funkcja Windows Hello dla firm zastępuje hasła numerem PIN lub biometrią, taką jak odcisk palca lub rozpoznawanie twarzy. Te informacje biometryczne są przechowywane lokalnie na urządzeniach i nigdy nie są wysyłane do zewnętrznych urządzeń lub serwerów.

Aby uzyskać więcej informacji, zobacz:

- Omówienie funkcji Windows Hello dla firm

- Zarządzanie usługą Windows Hello dla firm na urządzeniach podczas rejestrowania w usłudze Intune

- Zarządzanie tożsamościami przy użyciu usługi Microsoft Intune

Tworzenie połączenia sieci VPN dla użytkowników zdalnych

Zasady sieci VPN zapewniają użytkownikom bezpieczny dostęp zdalny do sieci organizacji.

Korzystając z typowych partnerów połączenia sieci VPN, takich jak Check Point, Cisco, Microsoft Tunnel, NetMotion, Pulse Secure i nie tylko, możesz utworzyć zasady sieci VPN z ustawieniami sieci. Gdy zasady będą gotowe, należy wdrożyć te zasady dla użytkowników i urządzeń, które muszą zdalnie połączyć się z siecią.

W zasadach sieci VPN można użyć certyfikatów do uwierzytelniania połączenia sieci VPN. W przypadku korzystania z certyfikatów użytkownicy końcowi nie muszą wprowadzać nazw użytkowników i haseł.

Aby uzyskać więcej informacji, zobacz:

- Tworzenie profilów sieci VPN w celu nawiązania połączenia z serwerami sieci VPN w usłudze Intune

- Używaj certyfikatów do uwierzytelniania w usłudze Microsoft Intune

- Dowiedz się więcej o rozwiązaniu Microsoft Tunnel dla usługi Intune

- Rozwiązanie Microsoft Tunnel do zarządzania aplikacjami mobilnymi

Tworzenie połączenia Wi-Fi dla użytkowników lokalnych

Użytkownicy, którzy muszą łączyć się lokalnie z siecią organizacji, mogą utworzyć zasady sieci Wi-Fi z ustawieniami sieci. Możesz nawiązać połączenie z określonym identyfikatorem SSID, wybrać metodę uwierzytelniania, użyć serwera proxy i nie tylko. Możesz również skonfigurować zasady, aby automatycznie łączyć się z siecią Wi-Fi, gdy urządzenie znajduje się w zasięgu.

W zasadach sieci Wi-Fi można użyć certyfikatów do uwierzytelniania połączenia Wi-Fi. W przypadku korzystania z certyfikatów użytkownicy końcowi nie muszą wprowadzać nazw użytkowników i haseł.

Gdy zasady będą gotowe, zostaną one wdrożone dla lokalnych użytkowników i urządzeń, które muszą łączyć się z siecią lokalną.

Aby uzyskać więcej informacji, zobacz:

- Tworzenie zasad sieci Wi-Fi w celu nawiązania połączenia z sieciami Wi-Fi w usłudze Intune

- Używanie certyfikatów do uwierzytelniania w usłudze Microsoft Intune

Włączanie logowania jednokrotnego (SSO) w aplikacjach i usługach

Po włączeniu logowania jednokrotnego użytkownicy mogą automatycznie logować się do aplikacji i usług przy użyciu konta organizacji Microsoft Entra, a w tym do niektórych aplikacji partnerskich do ochrony przed zagrożeniami mobilnymi.

Konkretnie:

Na urządzeniach z systemem Windows logowanie jednokrotne jest automatycznie wbudowane i używane do logowania się do aplikacji i witryn internetowych korzystających z tożsamości Microsoft Entra na potrzeby uwierzytelniania, a w tym aplikacji Microsoft 365. Możesz również włączyć logowanie jednokrotne w zasadach sieci VPN i Wi-Fi.

Na urządzeniach z systemami iOS/iPadOS i macOS możesz użyć wtyczki logowania jednokrotnego Microsoft Enterprise, aby automatycznie logować się do aplikacji i witryn internetowych używających tożsamości Microsoft Entra do uwierzytelniania, a w tym aplikacji platformy Microsoft 365.

Aby uzyskać więcej informacji, zobacz Omówienie logowania jednokrotnego (SSO) i opcje dotyczące urządzeń firmy Apple w usłudze Microsoft Intune.

Na urządzeniach z systemem Android możesz włączyć logowanie jednokrotne w aplikacjach systemu Android za pomocą biblioteki Microsoft Authentication Library (MSAL).

Aby uzyskać więcej informacji, zobacz:

- Jak działa logowanie jednokrotne do zasobów lokalnych na urządzeniach dołączonych do usługi Microsoft Entra

- Używanie wtyczki logowania jednokrotnego Microsoft Enterprise na urządzeniach z systemem iOS/iPadOS i macOS w usłudze Microsoft Intune

- Włączanie logowania jednokrotnego między aplikacjami w systemie Android przy użyciu biblioteki MSAL

Artykuły pokrewne

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla