laboratorium ewaluacji Ochrona punktu końcowego w usłudze Microsoft Defender

Ważna

Laboratorium oceny Ochrona punktu końcowego w usłudze Microsoft Defender zostało wycofane w styczniu 2024 r.

Dotyczy:

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Ważna

Ponieważ firma Microsoft nadal ocenia wartość udostępnianych funkcji i usług, firma Microsoft podjęła decyzję o wycofaniu laboratorium ewaluacji usługi Defender. Ta zmiana zostanie wprowadzona w połowie stycznia 2024 r. i ma zostać ukończona pod koniec stycznia 2024 r.

Przeprowadzenie kompleksowej oceny produktu w zakresie zabezpieczeń może być złożonym procesem wymagającym skomplikowanego środowiska i konfiguracji urządzenia, zanim będzie można faktycznie przeprowadzić kompleksową symulację ataku. Zwiększenie złożoności to wyzwanie związane ze śledzeniem sytuacji, w której działania symulacji, alerty i wyniki są odzwierciedlane podczas oceny.

Laboratorium ewaluacyjne Ochrona punktu końcowego w usłudze Microsoft Defender ma na celu wyeliminowanie złożoności konfiguracji urządzenia i środowiska, dzięki czemu można skoncentrować się na ocenie możliwości platformy, uruchamianiu symulacji oraz wyświetlaniu funkcji zapobiegania, wykrywania i korygowania w działaniu.

Dzięki uproszczonemu środowisku konfiguracji możesz skupić się na uruchamianiu własnych scenariuszy testowych i wstępnie utworzonych symulacji, aby zobaczyć, jak działa usługa Defender for Endpoint.

Będziesz mieć pełny dostęp do zaawansowanych możliwości platformy, takich jak zautomatyzowane badania, zaawansowane wyszukiwanie zagrożeń i analiza zagrożeń, co pozwala przetestować kompleksowy stos ochrony, który oferuje usługa Defender for Endpoint.

Można dodawać urządzenia Windows 10, Windows 11, Windows Server 2019, Windows Server 2016 i Linux (Ubuntu), które są wstępnie skonfigurowane w celu zainstalowania najnowszych wersji systemu operacyjnego i odpowiednich składników zabezpieczeń, a także pakietu Office 2019 Standard.

Można również zainstalować symulatory zagrożeń. Usługa Defender for Endpoint nawiązała współpracę z wiodącymi w branży platformami symulacji zagrożeń, które ułatwiają testowanie możliwości usługi Defender for Endpoint bez konieczności opuszczania portalu.

Zainstaluj preferowany symulator, uruchom scenariusze w laboratorium ewaluacyjnym i natychmiast zobacz, jak działa platforma — wszystko to jest wygodnie dostępne bez dodatkowych kosztów. Będziesz mieć również wygodny dostęp do szerokiej gamy symulacji, do których można uzyskiwać dostęp i uruchamiać z katalogu symulacji.

Przed rozpoczęciem

Aby uzyskać dostęp do laboratorium oceny, musisz spełnić wymagania licencyjne lub mieć dostęp próbny do Ochrona punktu końcowego w usłudze Microsoft Defender.

Musisz mieć uprawnienia Do zarządzania ustawieniami zabezpieczeń :

- Twórca laboratorium

- urządzenia Twórca

- Resetuj hasło

- symulacje Twórca

Jeśli włączono kontrolę dostępu opartą na rolach (RBAC) i utworzono co najmniej jedną grupę maszyn, użytkownicy muszą mieć dostęp do wszystkich grup maszyn.

Aby uzyskać więcej informacji, zobacz Twórca i zarządzanie rolami.

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Rozpoczynanie pracy z laboratorium

Dostęp do laboratorium można uzyskać z menu. W menu nawigacji wybierz pozycję Ocena i samouczki Laboratorium ewaluacji>.

Uwaga

- W zależności od wybranego typu struktury środowiska urządzenia będą dostępne przez określoną liczbę godzin od dnia aktywacji.

- Każde środowisko jest aprowizowane z ograniczonym zestawem urządzeń testowych. Po użyciu aprowizowanych urządzeń i usunięciu ich można zażądać większej liczby urządzeń.

- Zasoby laboratorium można żądać raz w miesiącu.

Masz już laboratorium? Pamiętaj, aby włączyć nowe symulatory zagrożeń i mieć aktywne urządzenia.

Konfigurowanie laboratorium ewaluacyjnego

W okienku nawigacji wybierz pozycję Ocena & samouczków>Laboratorium ewaluacji, a następnie wybierz pozycję Laboratorium konfiguracji.

W zależności od potrzeb ewaluacyjnych można skonfigurować środowisko z mniejszą liczbą urządzeń przez dłuższy okres lub więcej urządzeń przez krótszy okres. Wybierz preferowaną konfigurację laboratorium, a następnie wybierz pozycję Dalej.

(Opcjonalnie) W laboratorium można zainstalować symulatory zagrożeń.

Ważna

Najpierw musisz zaakceptować i wyrazić zgodę na postanowienia i instrukcje dotyczące udostępniania informacji.

Wybierz agenta symulacji zagrożeń, którego chcesz użyć, i wprowadź swoje szczegóły. Możesz również zainstalować symulatory zagrożeń w późniejszym czasie. Jeśli zdecydujesz się zainstalować agentów symulacji zagrożeń podczas instalacji laboratorium, skorzystasz z zalet ich wygodnej instalacji na dodanych urządzeniach.

Przejrzyj podsumowanie i wybierz pozycję Laboratorium konfiguracji.

Po zakończeniu procesu konfiguracji laboratorium można dodawać urządzenia i uruchamiać symulacje.

Dodawanie urządzeń

Po dodaniu urządzenia do środowiska usługa Defender for Endpoint konfiguruje dobrze skonfigurowane urządzenie ze szczegółami połączenia. Możesz dodać Windows 10, Windows 11, Windows Server 2019, Windows Server 2016 i Linux (Ubuntu).

Urządzenie zostanie skonfigurowane z najbardziej aktualną wersją systemu operacyjnego i pakietu Office 2019 Standard, a także innymi aplikacjami, takimi jak Java, Python i SysIntenals.

Jeśli podczas instalacji laboratorium wybrano opcję dodania symulatora zagrożeń, na dodanych urządzeniach na wszystkich urządzeniach zostanie zainstalowany agent symulatora zagrożeń.

Urządzenie zostanie automatycznie dołączone do dzierżawy z zalecanymi składnikami zabezpieczeń systemu Windows włączonymi i w trybie inspekcji — bez wysiłku po twojej stronie.

Następujące składniki zabezpieczeń są wstępnie skonfigurowane na urządzeniach testowych:

- Zmniejszanie obszaru podatnego na ataki

- Blokuj od pierwszego wejrzenia

- Kontrolowany dostęp do folderu

- Ochrona przed wykorzystywaniem

- Ochrona sieci

- Potencjalnie niechciane wykrywanie aplikacji

- Ochrona dostarczana przez chmurę

- Microsoft Defender SmartScreen

Uwaga

Microsoft Defender program antywirusowy będzie włączony (nie w trybie inspekcji). Jeśli program antywirusowy Microsoft Defender zablokuje uruchamianie symulacji, możesz wyłączyć ochronę urządzenia w czasie rzeczywistym za pośrednictwem Zabezpieczenia Windows. Aby uzyskać więcej informacji, zobacz Konfigurowanie zawsze włączonej ochrony.

Ustawienia zautomatyzowanego badania będą zależeć od ustawień dzierżawy. Zostanie on domyślnie skonfigurowany jako półautomatyczny. Aby uzyskać więcej informacji, zobacz Omówienie zautomatyzowanych badań.

Uwaga

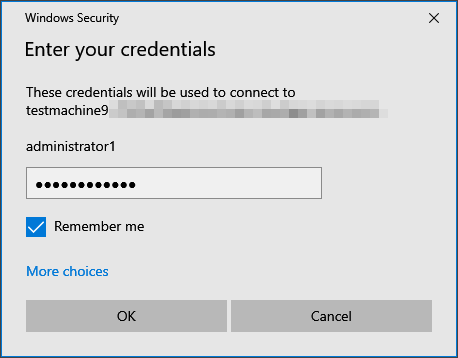

Połączenie z urządzeniami testowymi odbywa się przy użyciu protokołu RDP. Upewnij się, że ustawienia zapory zezwalają na połączenia RDP.

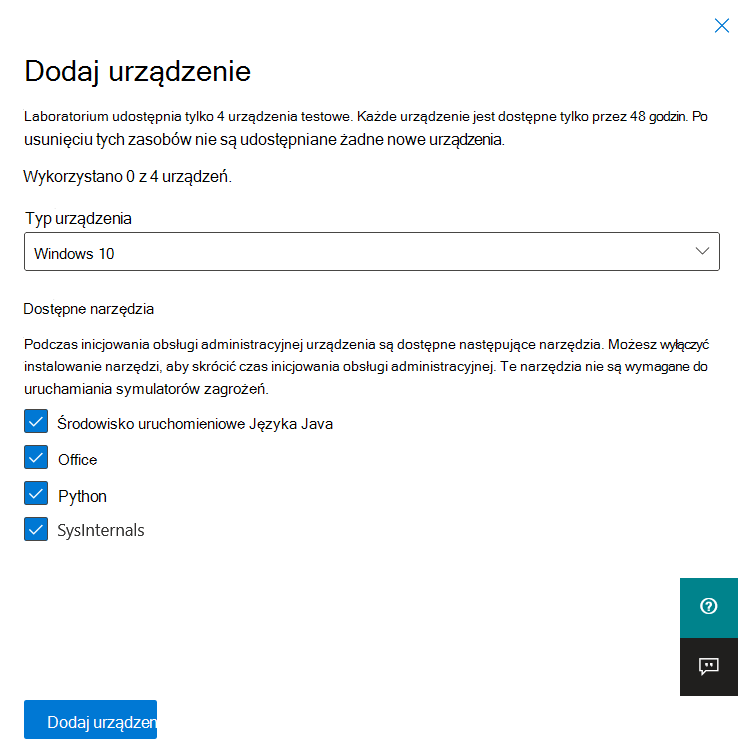

Na pulpicie nawigacyjnym wybierz pozycję Dodaj urządzenie.

Wybierz typ urządzenia do dodania. Możesz dodać Windows 10, Windows 11, Windows Server 2019, Windows Server 2016 i Linux (Ubuntu).

Uwaga

Jeśli coś pójdzie nie tak z procesem tworzenia urządzenia, otrzymasz powiadomienie i będziesz musiał przesłać nowe żądanie. Jeśli tworzenie urządzenia zakończy się niepowodzeniem, nie zostanie ono zliczone do ogólnego dozwolonego limitu przydziału.

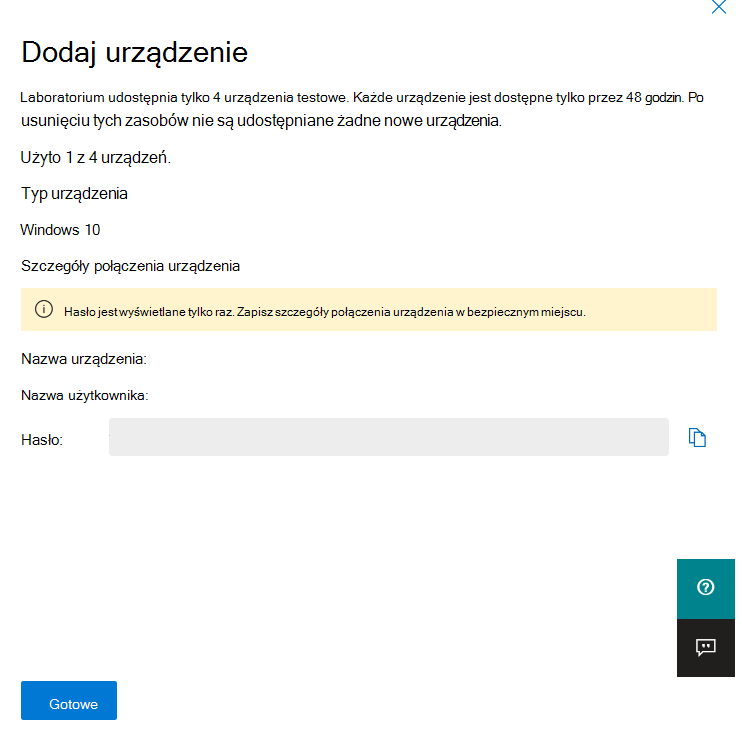

Zostaną wyświetlone szczegóły połączenia. Wybierz pozycję Kopiuj , aby zapisać hasło dla urządzenia.

Uwaga

Hasło jest wyświetlane tylko raz. Pamiętaj, aby zapisać go do późniejszego użycia.

Rozpoczyna się konfigurowanie urządzenia. Może to potrwać do około 30 minut.

Zobacz stan urządzeń testowych, poziomy ryzyka i narażenia oraz stan instalacji symulatora, wybierając kartę Urządzenia .

Porada

W kolumnie Stan symulatora możesz zatrzymać kursor na ikonie informacji, aby poznać stan instalacji agenta.

Dodawanie kontrolera domeny

Dodaj kontroler domeny do uruchamiania złożonych scenariuszy, takich jak przenoszenie boczne i ataki wieloetapowe na wielu urządzeniach.

Uwaga

Obsługa domeny jest dostępna tylko w portalu Microsoft Defender (security.microsoft.com).

Na pulpicie nawigacyjnym wybierz pozycję Dodaj urządzenie.

Wybierz pozycję Windows Server 2019, a następnie wybierz pozycję Ustaw jako kontroler domeny.

Po aprowizowaniu kontrolera domeny będzie można tworzyć urządzenia przyłączone do domeny, klikając pozycję Dodaj urządzenie. Następnie wybierz pozycję Windows 10/Windows 11 i wybierz pozycję Dołącz do domeny.

Uwaga

Jednocześnie może istnieć tylko jeden kontroler domeny. Urządzenie kontrolera domeny pozostanie aktywne tak długo, jak długo będzie z nim połączone urządzenie na żywo.

Żądanie większej liczby urządzeń

Gdy wszystkie istniejące urządzenia są używane i usuwane, możesz poprosić o więcej urządzeń. Zasoby laboratorium można żądać raz w miesiącu.

Na pulpicie nawigacyjnym laboratorium ewaluacyjnego wybierz pozycję Zażądaj większej liczby urządzeń.

Wybierz konfigurację.

Prześlij żądanie.

Po pomyślnym przesłaniu żądania zobaczysz zielony baner potwierdzający i datę ostatniego przesłania.

Stan żądania można znaleźć na karcie Akcje użytkownika , która zostanie zatwierdzona w ciągu kilku godzin.

Po zatwierdzeniu żądane urządzenia zostaną dodane do konfiguracji laboratorium i będzie można utworzyć więcej urządzeń.

Porada

Aby uzyskać więcej informacji z laboratorium, nie zapomnij zapoznać się z naszą biblioteką symulacji.

Symulowanie scenariuszy ataków

Użyj urządzeń testowych, aby uruchamiać własne symulacje ataków, łącząc się z nimi.

Scenariusze ataków można symulować przy użyciu:

- Scenariusze ataku "Zrób to sam"

- Symulatory zagrożeń

Zaawansowane wyszukiwanie zagrożeń umożliwia również wykonywanie zapytań dotyczących danych i analizy zagrożeń w celu wyświetlania raportów dotyczących pojawiających się zagrożeń.

Scenariusze ataków typu "zrób to sam"

Jeśli szukasz wstępnie wykonanej symulacji, możesz użyć scenariuszy ataku "Zrób to sam". Te skrypty są bezpieczne, udokumentowane i łatwe w użyciu. Te scenariusze będą odzwierciedlać możliwości usługi Defender for Endpoint i przeprowadzą Cię przez środowisko badania.

Uwaga

Połączenie z urządzeniami testowymi odbywa się przy użyciu protokołu RDP. Upewnij się, że ustawienia zapory zezwalają na połączenia RDP.

Połącz się z urządzeniem i uruchom symulację ataku, wybierając pozycję Połącz.

W przypadku urządzeń z systemem Linux: należy użyć lokalnego klienta SSH i dostarczonego polecenia.

Wprowadź hasło, które zostało wyświetlone podczas kroku tworzenia urządzenia.

Uruchom symulacje ataków samodzielnych na urządzeniu.

Scenariusze symulatora zagrożeń

Jeśli podczas instalacji laboratorium wybrano instalację dowolnego z obsługiwanych symulatorów zagrożeń, możesz uruchomić wbudowane symulacje na urządzeniach laboratorium ewaluacyjnego.

Uruchamianie symulacji zagrożeń przy użyciu platform innych firm to dobry sposób oceny Ochrona punktu końcowego w usłudze Microsoft Defender możliwości w granicach środowiska laboratoryjnego.

Uwaga

Przed uruchomieniem symulacji upewnij się, że zostały spełnione następujące wymagania:

- Urządzenia muszą zostać dodane do laboratorium ewaluacji

- Symulatory zagrożeń muszą być zainstalowane w laboratorium ewaluacyjnym

W portalu wybierz pozycję Twórca symulacji.

Wybierz symulator zagrożeń.

Wybierz symulację lub przejrzyj galerię symulacji, aby przejrzeć dostępne symulacje.

Możesz przejść do galerii symulacji z:

- Główny pulpit nawigacyjny oceny na kafelku Omówienie symulacji lub

- Przechodząc z okienka nawigacji Ewaluacja i samouczki>Symulacja & samouczków, wybierz pozycję Wykaz symulacji.

Wybierz urządzenia, na których chcesz uruchomić symulację.

Wybierz pozycję Twórca symulacji.

Wyświetl postęp symulacji, wybierając kartę Symulacje . Wyświetl stan symulacji, aktywne alerty i inne szczegóły.

Po uruchomieniu symulacji zachęcamy do przejścia przez pasek postępu laboratorium i zbadania, Ochrona punktu końcowego w usłudze Microsoft Defender wyzwoliły zautomatyzowane badanie i korygowanie. Zapoznaj się z dowodami zebranymi i przeanalizowanymi przez funkcję.

Wyszukiwanie dowodów ataków dzięki zaawansowanemu wyszukiwaniu przy użyciu zaawansowanego języka zapytań i nieprzetworzonych danych telemetrycznych oraz zapoznanie się z niektórymi zagrożeniami na całym świecie udokumentowane w analizie zagrożeń.

Galeria symulacji

Ochrona punktu końcowego w usłudze Microsoft Defender nawiązała współpracę z różnymi platformami symulacji zagrożeń, aby zapewnić wygodny dostęp do testowania możliwości platformy bezpośrednio z poziomu portalu.

Wyświetl wszystkie dostępne symulacje, przechodząc dokatalogu Symulacjei samouczki Symulacje> z menu.

Lista obsługiwanych agentów symulacji zagrożeń innych firm jest wyświetlana, a w wykazie znajdują się określone typy symulacji wraz ze szczegółowymi opisami.

Możesz wygodnie uruchomić dowolną dostępną symulację bezpośrednio z katalogu.

Każda symulacja zawiera szczegółowy opis scenariusza ataku i odwołania, takie jak używane techniki ataków MITRE i przykładowe uruchamiane zaawansowane zapytania wyszukiwania zagrożeń.

Przykłady:

Raport ewaluacji

Raporty laboratorium podsumowują wyniki symulacji przeprowadzonych na urządzeniach.

Szybko zobaczysz następujące elementy:

- Zdarzenia, które zostały wyzwolone

- Wygenerowane alerty

- Oceny na poziomie narażenia

- Zaobserwowano kategorie zagrożeń

- Źródła wykrywania

- Zautomatyzowane badania

Przekazywanie opinii

Twoja opinia pomaga nam lepiej chronić środowisko przed zaawansowanymi atakami. Podziel się swoim doświadczeniem i wrażeniami z możliwości produktu i wyników oceny.

Daj nam znać, co myślisz, wybierając pozycję Przekaż opinię.

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla