Dołączanie do Ochrona punktu końcowego w usłudze Microsoft Defender

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender

- Microsoft Defender XDR

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Dołączanie urządzeń przy użyciu dowolnego z obsługiwanych narzędzi do zarządzania

Używane narzędzie wdrażania wpływa na sposób dołączania punktów końcowych do usługi.

Aby rozpocząć dołączanie urządzeń:

- Przejdź do pozycji Wybierz metodę wdrażania.

- Wybierz system operacyjny dla urządzeń, które chcesz dołączyć.

- Wybierz narzędzie, którego chcesz użyć.

- Postępuj zgodnie z instrukcjami, aby dołączyć urządzenia.

Ten film wideo zawiera krótkie omówienie procesu dołączania oraz różnych narzędzi i metod.

Wdrażanie przy użyciu podejścia opartego na pierścieniu

Nowe wdrożenia

Podejście oparte na pierścieniu to metoda identyfikowania zestawu punktów końcowych do dołączenia i sprawdzania, czy pewne kryteria zostały spełnione przed kontynuowaniem wdrażania usługi na większym zestawie urządzeń. Możesz zdefiniować kryteria zakończenia dla każdego pierścienia i upewnić się, że są one spełnione przed przejściem do następnego pierścienia. Wdrożenie oparte na pierścieniu pomaga zmniejszyć potencjalne problemy, które mogą wystąpić podczas wdrażania usługi.

Ta tabela zawiera przykładowe pierścienie wdrażania, których można użyć:

| Pierścień wdrożenia | Opis |

|---|---|

| Oceny | Pierścień 1: Zidentyfikuj 50 urządzeń do dołączenia do usługi w celu przetestowania. |

| Pilot | Pierścień 2. Identyfikowanie i dołączanie kolejnych 50–100 punktów końcowych w środowisku produkcyjnym. Ochrona punktu końcowego w usłudze Microsoft Defender obsługuje różne punkty końcowe, które można dołączyć do usługi, aby uzyskać więcej informacji, zobacz Wybieranie metody wdrażania. |

| Pełne wdrożenie | Pierścień 3. Wdrażanie usługi w pozostałej części środowiska w większych przyrostach. Aby uzyskać więcej informacji, zobacz Wprowadzenie do wdrożenia Ochrona punktu końcowego w usłudze Microsoft Defender. |

Kryteria zakończenia

Przykładowy zestaw kryteriów zakończenia dla każdego pierścienia może obejmować:

- Urządzenia są wyświetlane na liście spisu urządzeń

- Alerty są wyświetlane na pulpicie nawigacyjnym

- Uruchamianie testu wykrywania

- Uruchamianie symulowanego ataku na urządzenie

Istniejące wdrożenia

Punkty końcowe systemu Windows

W przypadku systemów Windows i/lub Windows Server należy wybrać kilka maszyn do przetestowania z wyprzedzeniem (przed wtorkiem poprawki) przy użyciu programu weryfikacji aktualizacji zabezpieczeń (SUVP).

Więcej informacji można znaleźć w następujących artykułach:

- Co to jest program sprawdzania poprawności aktualizacji zabezpieczeń

- Program walidacji aktualizacji oprogramowania i Centrum firmy Microsoft ds. ochrony przed złośliwym oprogramowaniem Establishment — interaktywna oś czasu TwC — część 4

Punkty końcowe inne niż Windows

W systemach macOS i Linux można korzystać z kilku systemów i uruchamiać je w kanale beta.

Uwaga

Najlepiej, aby co najmniej jeden administrator zabezpieczeń i jeden deweloper mogli znaleźć problemy ze zgodnością, wydajnością i niezawodnością, zanim kompilacja przejdzie do bieżącego kanału.

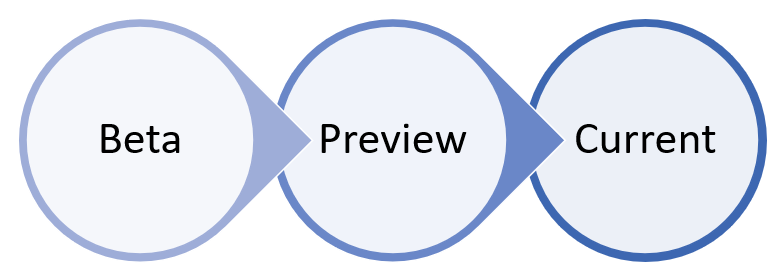

Wybór kanału określa typ i częstotliwość aktualizacji oferowanych urządzeniu. Urządzenia w wersji beta to pierwsze urządzenia, które otrzymują aktualizacje i nowe funkcje, a następnie wersja zapoznawcza i ostatnia wersja bieżąca.

Aby zapoznać się z nowymi funkcjami i przekazać wczesną opinię, zaleca się skonfigurowanie niektórych urządzeń w przedsiębiorstwie do korzystania z wersji beta lub wersji zapoznawczej.

Ostrzeżenie

Przełączenie kanału po początkowej instalacji wymaga ponownej instalacji produktu. Aby przełączyć kanał produktu: odinstaluj istniejący pakiet, skonfiguruj ponownie urządzenie do korzystania z nowego kanału i wykonaj kroki opisane w tym dokumencie, aby zainstalować pakiet z nowej lokalizacji.

Przykładowe wdrożenia

Aby udostępnić wskazówki dotyczące wdrożeń, w tej sekcji przeprowadzimy Cię przez proces dołączania punktów końcowych przy użyciu dwóch narzędzi wdrażania.

Narzędzia w przykładowych wdrożeniach to:

Aby uzyskać dodatkowe informacje i wskazówki, zapoznaj się z dokumentem PDF lub programem Visio , aby wyświetlić różne ścieżki wdrażania usługi Defender for Endpoint.

Przykładowe wdrożenia przeprowadzą Cię przez proces konfigurowania niektórych funkcji usługi Defender for Endpoint, ale w następnym kroku znajdziesz bardziej szczegółowe informacje na temat konfigurowania funkcji usługi Defender dla punktów końcowych.

Następny krok

Po dołączeniu punktów końcowych przejdź do następnego kroku, w którym skonfigurujesz różne możliwości, takie jak wykrywanie i reagowanie na punkty końcowe, ochrona następnej generacji i zmniejszanie obszaru ataków.

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla