Automatyczne zakłócenie ataku w Microsoft Defender XDR

Dotyczy:

- Microsoft Defender XDR

Microsoft Defender XDR skoreluje miliony pojedynczych sygnałów w celu zidentyfikowania aktywnych kampanii ransomware lub innych zaawansowanych ataków w środowisku z wysokim zaufaniem. Mimo że atak jest w toku, Defender XDR zakłóca atak, automatycznie zawierając naruszone zasoby używane przez osobę atakującą przez automatyczne zakłócenie ataku.

Automatyczne zakłócenie ataku ogranicza ruch boczny na wczesnym etapie i zmniejsza ogólny wpływ ataku, od powiązanych kosztów po utratę produktywności. Jednocześnie pozostawia zespołom ds. operacji zabezpieczeń pełną kontrolę nad badaniem, korygowaniem i przywracaniem zasobów do trybu online.

Ten artykuł zawiera omówienie zautomatyzowanych zakłóceń ataku i zawiera linki do kolejnych kroków i innych zasobów.

Jak działa automatyczne zakłócenie ataku

Automatyczne zakłócenie ataków ma na celu powstrzymanie ataków w toku, ograniczenie wpływu na zasoby organizacji i zapewnienie zespołom ds. zabezpieczeń więcej czasu na całkowite skorygowanie ataku. Zakłócenie ataku korzysta z pełnej gamy naszych sygnałów rozszerzonego wykrywania i reagowania (XDR), biorąc pod uwagę cały atak, aby działać na poziomie zdarzenia. Ta funkcja jest w przeciwieństwie do znanych metod ochrony, takich jak zapobieganie i blokowanie na podstawie jednego wskaźnika naruszenia zabezpieczeń.

Chociaż wiele platform XDR i orkiestracji zabezpieczeń, automatyzacji i reagowania (SOAR) umożliwia tworzenie automatycznych akcji reagowania, automatyczne zakłócenia ataków są wbudowane i korzystają ze szczegółowych informacji od badaczy zabezpieczeń firmy Microsoft i zaawansowanych modeli sztucznej inteligencji w celu przeciwdziałania złożoności zaawansowanych ataków. Automatyczne zakłócenie ataku uwzględnia cały kontekst sygnałów z różnych źródeł w celu określenia zagrożonych zasobów.

Automatyczne zakłócenie ataku działa w trzech kluczowych etapach:

- Używa ona możliwości Defender XDR do korelowania sygnałów z wielu różnych źródeł w pojedynczym zdarzeniu o wysokim poziomie zaufania dzięki szczegółowym informacji z punktów końcowych, tożsamości, narzędzi do poczty e-mail i współpracy oraz aplikacji SaaS.

- Identyfikuje zasoby kontrolowane przez osobę atakującą i używane do rozprzestrzeniania ataku.

- Automatycznie podejmuje akcje reagowania w odpowiednich produktach Microsoft Defender, aby powstrzymać atak w czasie rzeczywistym przez odizolowanie dotkniętych zasobów.

Ta zmieniająca grę możliwość ogranicza postęp aktora zagrożeń na wczesnym etapie i znacznie zmniejsza ogólny wpływ ataku, od powiązanych kosztów po utratę produktywności.

Ustanawianie wysokiego zaufania podczas podejmowania automatycznych działań

Rozumiemy, że podejmowanie automatycznych działań czasami wiąże się z wahaniami ze strony zespołów ds. zabezpieczeń, biorąc pod uwagę potencjalny wpływ, jaki może mieć na organizację. W związku z tym możliwości automatycznego zakłócania ataków w Defender XDR są zaprojektowane tak, aby polegać na sygnałach o wysokiej wierności. Wykorzystuje również korelację zdarzeń Defender XDR z milionami sygnałów produktu Defender w wiadomościach e-mail, tożsamościach, aplikacjach, dokumentach, urządzeniach, sieciach i plikach. Szczegółowe informacje z ciągłego badania tysięcy zdarzeń przez zespół badawczy ds. zabezpieczeń firmy Microsoft zapewniają, że automatyczne zakłócenie ataku utrzymuje wysoki stosunek sygnału do szumu (SNR).

Badania są integralną częścią monitorowania naszych sygnałów i krajobrazu zagrożeń związanych z atakiem w celu zapewnienia wysokiej jakości i dokładnej ochrony.

Porada

W tym artykule opisano sposób działania zakłóceń ataku. Aby skonfigurować te możliwości, zobacz Konfigurowanie możliwości zakłóceń ataków w Microsoft Defender XDR.

Zautomatyzowane akcje reagowania

Automatyczne zakłócenie ataku używa akcji odpowiedzi XDR opartych na firmie Microsoft. Przykłady tych akcji to:

Urządzenie zawiera — w oparciu o możliwości Ochrona punktu końcowego w usłudze Microsoft Defender ta akcja jest automatycznym powstrzymywaniem podejrzanego urządzenia w celu zablokowania wszelkiej komunikacji przychodzącej/wychodzącej z tym urządzeniem.

Wyłącz użytkownika — na podstawie możliwości Microsoft Defender for Identity ta akcja jest automatycznym zawieszeniem konta, którego zabezpieczenia zostały naruszone, aby zapobiec dodatkowym uszkodzeniom, takim jak przenoszenie boczne, złośliwe użycie skrzynki pocztowej lub wykonywanie złośliwego oprogramowania.

Zawiera użytkownika — na podstawie możliwości Ochrona punktu końcowego w usłudze Microsoft Defender ta akcja odpowiedzi automatycznie zawiera podejrzane tożsamości tymczasowo, aby pomóc zablokować wszelkie ruchy boczne i zdalne szyfrowanie związane z komunikacją przychodzącą z dołączonymi urządzeniami usługi Defender for Endpoint.

Aby uzyskać więcej informacji, zobacz akcje korygowania w Microsoft Defender XDR.

Zautomatyzowane akcje reagowania na oprogramowanie SAP za pomocą usługi Microsoft Sentinel (wersja zapoznawcza)

Jeśli używasz ujednoliconej platformy operacji zabezpieczeń , a także wdrażasz rozwiązanie Microsoft Sentinel dla aplikacji SAP, możesz również wdrożyć automatyczne zakłócenia ataków dla oprogramowania SAP.

Na przykład wdróż zakłócenia ataku na platformie SAP, aby zawierały naruszone zasoby, blokując podejrzanych użytkowników SAP w przypadku ataku manipulacji procesami finansowymi.

Po zminimalizowaniu ryzyka administratorzy Microsoft Defender mogą ręcznie odblokować użytkowników, którzy zostali automatycznie zablokowani przez reakcję na zakłócenia ataku. Możliwość ręcznego odblokowania użytkowników jest dostępna w centrum akcji Microsoft Defender i tylko dla użytkowników, którzy zostali zablokowani przez zakłócenia ataku.

Aby uzyskać więcej informacji, zobacz Śledzenie akcji w centrum akcji i Wdrażanie automatycznego ataku na platformę SAP.

Określanie, kiedy wystąpi zakłócenie ataku w twoim środowisku

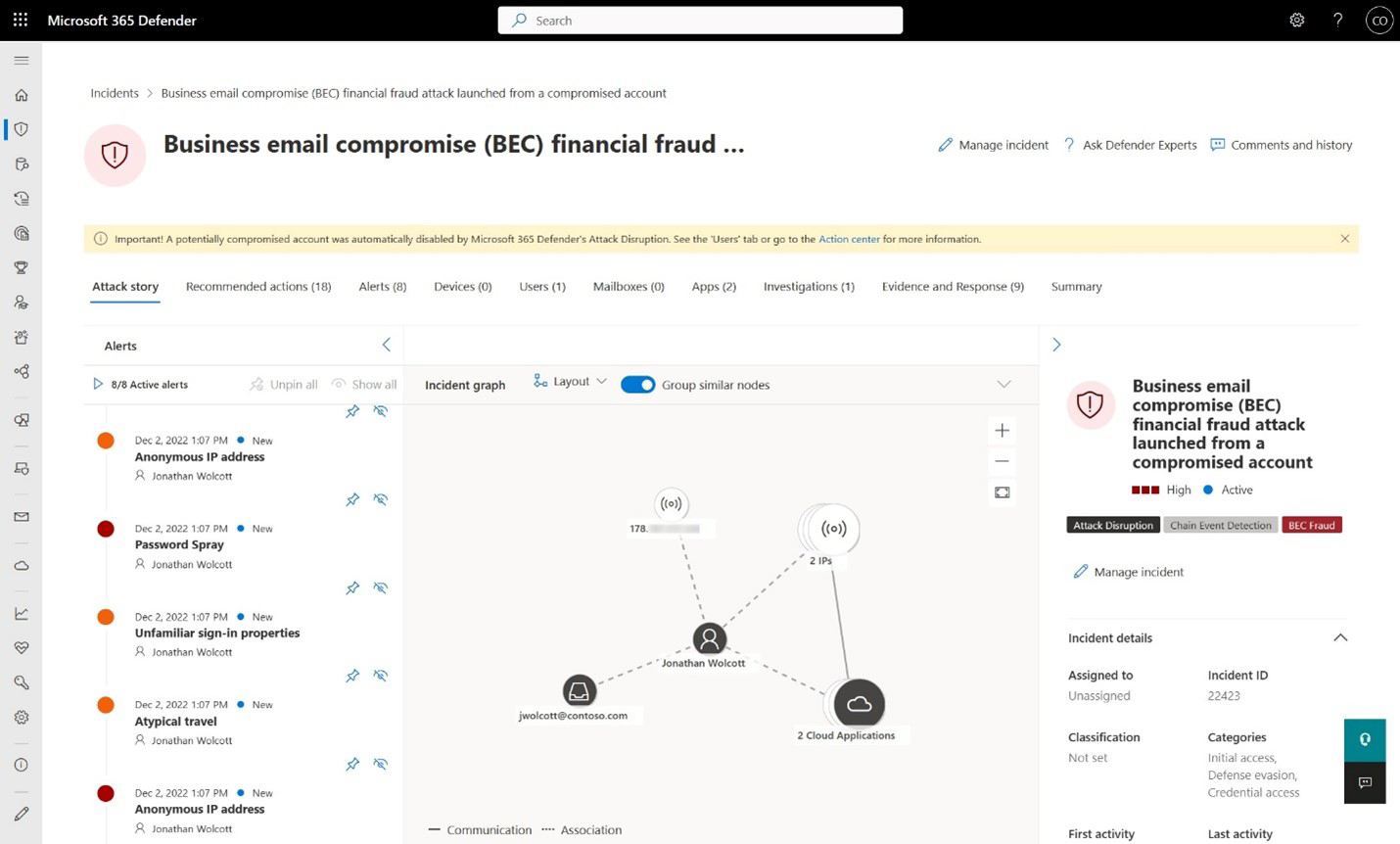

Strona incydentu Defender XDR będzie odzwierciedlać automatyczne akcje zakłócania ataków w historii ataku i stan wskazywany przez żółty pasek (Rysunek 1). Zdarzenie pokazuje dedykowany tag zakłóceń, wyróżnia stan zasobów zawartych w grafie zdarzenia i dodaje akcję do Centrum akcji.

Rysunek 1. Widok incydentu przedstawiający żółty pasek, na którym wykonywano akcję automatycznego zakłócenia ataku

Rysunek 1. Widok incydentu przedstawiający żółty pasek, na którym wykonywano akcję automatycznego zakłócenia ataku

Środowisko użytkownika Defender XDR teraz zawiera dodatkowe wskazówki wizualne, aby zapewnić widoczność tych automatycznych akcji. Można je znaleźć w następujących środowiskach:

W kolejce zdarzeń:

- Obok zdarzeń, których dotyczy problem, pojawia się tag o nazwie Zakłócenie ataku

Na stronie zdarzenia:

- Tag zatytułowany Zakłócenie ataku

- Żółty baner w górnej części strony, który wyróżnia akcję automatyczną

- Bieżący stan zasobu jest wyświetlany na wykresie zdarzenia, jeśli akcja jest wykonywana na zasobie, na przykład konto jest wyłączone lub urządzenie zawarte

Za pośrednictwem interfejsu API:

Ciąg (zakłócenie ataku) jest dodawany do końca tytułów zdarzeń z dużym zaufaniem, które prawdopodobnie zostaną automatycznie zakłócone. Przykład:

Atak na oszustwa finansowe BEC uruchomiony z konta z naruszeniem zabezpieczeń (zakłócenie ataku)

Aby uzyskać więcej informacji, zobacz wyświetlanie szczegółów i wyników zakłóceń ataku.

Następne kroki

- Konfigurowanie automatycznych zakłóceń ataku w Microsoft Defender XDR

- Wyświetlanie szczegółów i wyników

- Pobieranie powiadomień e-mail dotyczących akcji odpowiedzi

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla