Krok nr 1. Zwiększanie zabezpieczeń logowania dla hybrydowych procesów roboczych za pomocą uwierzytelniania wieloskładnikowego

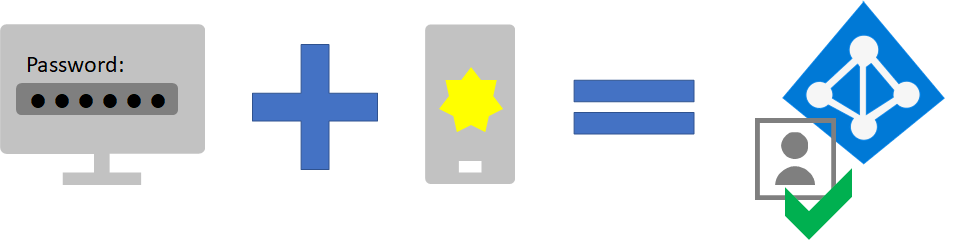

Aby zwiększyć bezpieczeństwo logowań hybrydowych procesów roboczych, użyj uwierzytelniania wieloskładnikowego (MFA). Uwierzytelnianie wieloskładnikowe wymaga, aby logowania użytkowników podlegać dodatkowej weryfikacji poza hasłem konta użytkownika. Nawet jeśli złośliwy użytkownik określi hasło konta użytkownika, musi być również w stanie odpowiedzieć na dodatkową weryfikację, taką jak wiadomość SMS wysłana do smartfona przed udzieleniem dostępu.

W przypadku wszystkich użytkowników, w tym hybrydowych procesów roboczych, a zwłaszcza administratorów, firma Microsoft zdecydowanie zaleca uwierzytelnianie wieloskładnikowe.

Istnieją trzy sposoby wymagania od użytkowników używania uwierzytelniania wieloskładnikowego na podstawie planu platformy Microsoft 365.

| Plan | Zalecenie |

|---|---|

| Wszystkie plany platformy Microsoft 365 (bez licencji Microsoft Entra identyfikatora P1 lub P2) | Włącz wartości domyślne zabezpieczeń w identyfikatorze Microsoft Entra. Wartości domyślne zabezpieczeń w identyfikatorze Microsoft Entra obejmują uwierzytelnianie wieloskładnikowe dla użytkowników i administratorów. |

| Microsoft 365 E3 (w tym licencje Microsoft Entra ID P1) | Użyj typowych zasad dostępu warunkowego , aby skonfigurować następujące zasady: - Wymagaj uwierzytelniania wieloskładnikowego dla administratorów - Wymagaj uwierzytelniania wieloskładnikowego dla wszystkich użytkowników - Blokowanie starszego uwierzytelniania |

| Microsoft 365 E5 (w tym licencje Microsoft Entra ID P2) | Korzystając z funkcji w Microsoft Entra identyfikatorze, rozpocznij implementowanie zalecanego przez firmę Microsoft zestawu dostępu warunkowego i powiązanych zasad, takich jak: — Wymaganie uwierzytelniania wieloskładnikowego, gdy ryzyko logowania jest średnie lub wysokie. — Blokowanie klientów, którzy nie obsługują nowoczesnego uwierzytelniania. — Wymaganie zmiany hasła przez użytkowników wysokiego ryzyka. |

Ustawienia domyślne zabezpieczeń

Wartości domyślne zabezpieczeń to nowa funkcja dla platformy Microsoft 365 i Office 365 płatnych lub próbnych subskrypcji utworzonych po 21 października 2019 r. Te subskrypcje mają włączone ustawienia domyślne zabezpieczeń, co wymaga od wszystkich użytkowników używania uwierzytelniania wieloskładnikowego z aplikacją Microsoft Authenticator.

Użytkownicy mają 14 dni na zarejestrowanie się w usłudze MFA w aplikacji Microsoft Authenticator ze swoich smartfonów, co rozpoczyna się od pierwszego zalogowania się po włączeniu ustawień domyślnych zabezpieczeń. Po upływie 14 dni użytkownik nie będzie mógł się zalogować do momentu ukończenia rejestracji usługi MFA.

Ustawienia domyślne zabezpieczeń zapewniają, że wszystkie organizacje mają podstawowy poziom zabezpieczeń logowania użytkownika, który jest domyślnie włączony. Wartości domyślne zabezpieczeń można wyłączyć na korzyść uwierzytelniania wieloskładnikowego z zasadami dostępu warunkowego lub dla poszczególnych kont.

Aby uzyskać więcej informacji, zobacz omówienie ustawień domyślnych zabezpieczeń.

Zasady dostępu warunkowego

Zasady dostępu warunkowego to zestaw reguł określających warunki, w których logowania są oceniane i dozwolone. Można na przykład utworzyć zasady dostępu warunkowego, które stanowią:

- Jeśli nazwa konta użytkownika jest członkiem grupy dla użytkowników, do których przypisano role programu Exchange, użytkownika, hasła, zabezpieczeń, programu SharePoint lub administratora globalnego, przed zezwoleniem na dostęp należy wymagać uwierzytelniania wieloskładnikowego.

Te zasady umożliwiają wymaganie uwierzytelniania wieloskładnikowego na podstawie członkostwa w grupie, zamiast próbować skonfigurować indywidualne konta użytkowników dla uwierzytelniania wieloskładnikowego, gdy są przypisane lub nieprzypisane z tych ról administratora.

Możesz również użyć zasad dostępu warunkowego, aby uzyskać bardziej zaawansowane możliwości, takie jak wymaganie, aby logowanie odbywało się ze zgodnego urządzenia, takiego jak laptop z systemem Windows 11 lub 10.

Dostęp warunkowy wymaga licencji Microsoft Entra ID P1, które są dołączone do Microsoft 365 E3 i E5.

Aby uzyskać więcej informacji, zobacz to omówienie dostępu warunkowego.

obsługa Ochrona tożsamości Microsoft Entra

Za pomocą Ochrona tożsamości Microsoft Entra można utworzyć dodatkowe zasady dostępu warunkowego, które stanowią:

- Jeśli ryzyko logowania jest określane jako średnie lub wysokie, wymagaj uwierzytelniania wieloskładnikowego.

Ochrona tożsamości Microsoft Entra wymaga licencji Microsoft Entra ID P2, które są dołączone do Microsoft 365 E5.

Aby uzyskać więcej informacji, zobacz Dostęp warunkowy oparty na ryzyku.

Za pomocą Ochrona tożsamości Microsoft Entra można również utworzyć zasady wymagające od użytkowników zarejestrowania się w usłudze MFA. Aby uzyskać więcej informacji, zobacz Konfigurowanie zasad rejestracji uwierzytelniania wieloskładnikowego Microsoft Entra

Używanie tych metod razem

Należy pamiętać o następujących kwestiach:

- Nie można włączyć wartości domyślnych zabezpieczeń, jeśli masz włączone jakiekolwiek zasady dostępu warunkowego.

- Nie można włączyć żadnych zasad dostępu warunkowego, jeśli masz włączone ustawienia domyślne zabezpieczeń.

Jeśli ustawienia domyślne zabezpieczeń są włączone, wszyscy nowi użytkownicy są monitowane o rejestrację uwierzytelniania wieloskładnikowego i użycie aplikacji Microsoft Authenticator.

W tej tabeli przedstawiono wyniki włączania uwierzytelniania wieloskładnikowego z wartościami domyślnymi zabezpieczeń i zasadami dostępu warunkowego.

| Metoda | Włączone | Wyłączona | Dodatkowa metoda uwierzytelniania |

|---|---|---|---|

| Ustawienia domyślne zabezpieczeń | Nie można używać zasad dostępu warunkowego | Może używać zasad dostępu warunkowego | Aplikacja Microsoft Authenticator |

| Zasady dostępu warunkowego | Jeśli są włączone, nie można włączyć wartości domyślnych zabezpieczeń | Jeśli wszystkie są wyłączone, można włączyć ustawienia domyślne zabezpieczeń | Użytkownik określa podczas rejestracji uwierzytelniania wieloskładnikowego |

Zezwalaj użytkownikom na resetowanie własnych haseł

Self-Service resetowania haseł (SSPR) umożliwia użytkownikom resetowanie własnych haseł bez wpływu na personel IT. Użytkownicy mogą szybko zresetować swoje hasła w dowolnym momencie i w dowolnym miejscu. Aby uzyskać więcej informacji, zobacz Planowanie wdrożenia samoobsługowego resetowania haseł Microsoft Entra.

Logowanie się do aplikacji SaaS przy użyciu identyfikatora Microsoft Entra

Oprócz zapewniania uwierzytelniania w chmurze dla użytkowników, Microsoft Entra identyfikator może być również centralnym sposobem zabezpieczania wszystkich aplikacji, niezależnie od tego, czy są one lokalne, w chmurze firmy Microsoft, czy w innej chmurze. Integrując aplikacje z identyfikatorem Microsoft Entra, możesz ułatwić hybrydowym pracownikom odnajdywanie potrzebnych aplikacji i bezpieczne logowanie się do nich.

Administracja zasobów technicznych dotyczących uwierzytelniania wieloskładnikowego i tożsamości

- 5 najważniejszych sposobów, w jakie identyfikator Microsoft Entra może pomóc w włączeniu pracy zdalnej

- Infrastruktura tożsamości dla platformy Microsoft 365

- Filmy szkoleniowe dotyczące identyfikatorów usługi Azure Academy Microsoft Entra

Wyniki kroku 1

Po wdrożeniu uwierzytelniania wieloskładnikowego użytkownicy:

- Są wymagane do korzystania z uwierzytelniania wieloskładnikowego na potrzeby logowania.

- Ukończono proces rejestracji uwierzytelniania wieloskładnikowego i używasz uwierzytelniania wieloskładnikowego dla wszystkich logowań.

- Może używać samoobsługowego resetowania haseł.

Następny krok

Przejdź do kroku 2 , aby zapewnić zdalny dostęp do lokalnych aplikacji i usług.