Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Copilot Studio obsługuje logowanie jednokrotne (SSO) dla agentów opublikowanych w czatach 1:1 Microsoft Teams, co oznacza, że agenty mogą automatycznie logować użytkowników za pomocą ich poświadczeń Microsoft Teams. SSO jest obsługiwane tylko w przypadku korzystania z Microsoft Entra ID. Inni dostawcy usług, tacy jak Azure AD v1, nie obsługują logowania jednokrotnego w Microsoft Teams.

Ważne

Możliwe jest korzystanie z SSO w czatach Microsoft Teams i niewymaganie ręcznego uwierzytelniania. Aby użyć tej metody dla wcześniej opublikowanego agenta, należy ponownie skonfigurować agenta tak, aby korzystał z Uwierzytelnianie za pomocą Microsoft, a następnie ponownie opublikować go w witrynie Microsoft Teams. Może minąć kilka godzin, zanim ta zmiana zacznie obowiązywać. Jeśli użytkownik jest w trakcie rozmowy i wydaje się, że zmiana nie weszła w życie, może wpisać „zacznij od nowa” na czacie, aby wymusić ponowne rozpoczęcie rozmowy z najnowszą wersją agenta. Zmiany te są teraz dostępne dla czatów Teams 1:1 pomiędzy użytkownikiem a agentem. Nie są one jeszcze dostępne dla czatów grupowych ani wiadomości na kanałach.

SSO nie jest obsługiwane przez agentów, gdy są zintegrowane z Dynamics 365 Customer Service.

Jeśli nie jest to konieczne, nie korzystaj z poniższego dokumentu. Jeśli chcesz użyć ręcznego uwierzytelniania dla swojego agenta, zobacz Konfiguracja uwierzytelniania użytkownika za pomocą Microsoft Entra ID.

Notatka

Jeśli używasz uwierzytelniania Teams przy użyciu opcji uwierzytelniania ręcznego, a jednocześnie używasz agenta w niestandardowych witrynach sieci Web, musisz wdrożyć aplikację Teams przy użyciu portalu aplikacji.

Aby uzyskać więcej informacji, zobacz Pobierz manifest aplikacji Teams dla agenta.

Inne konfiguracje, takie jak opcje uwierzytelniania obok Manual lub poprzez wdrożenie Teams za pomocą jednego kliknięcia Copilot Studio, nie będą działać.

Wymagania wstępne

- Dowiedz się, jak korzystać z uwierzytelniania użytkownika w temacie.

- Łączenie i konfiguracja agenta dla aplikacji Microsoft Teams.

Konfigurowanie rejestracji aplikacji

Przed skonfigurowaniem SSO dla Teams należy skonfigurować uwierzytelnianie użytkownika za pomocą Microsoft Entra ID. Ten proces tworzy rejestrację aplikacji, która jest wymagana do skonfigurowania SSO.

Tworzenie rejestracji aplikacji. Zobacz instrukcje w temacie Konfigurowanie uwierzytelniania użytkownika przy użyciu Tożsamości Microsoft Entra.

Dodaj URL przekierowania.

Generowanie klucza tajnego klienta.

Konfiguruj ręczne uwierzytelnianie.

Znajdowanie identyfikatora aplikacji kanału Microsoft Teams

W Copilot Studio otwórz agenta, którą chcesz skonfigurować do rejestracji jednokrotnej.

W ustawieniach agenta wybierz Kanały. Wybierz kafelek Microsoft Teams.

Jeśli kanał Microsoft Teams nie jest jeszcze połączony z Twoim agentem, wybierz Włącz Teams. Aby uzyskać więcej informacji, zobacz Połączenie i konfiguracja agenta dla kanału Microsoft Teams.

Wybierz Edytuj szczegóły, rozwiń Więcej, a następnie wybierz Kopiuj obok pola ID aplikacji.

Dodaj identyfikator aplikacji kanału Microsoft Teams do rejestracji aplikacji

Przejdź do portalu Azure Portal. Otwórz okno rejestracji aplikacji dla utworzonej rejestracji aplikacji podczas konfigurowania uwierzytelniania użytkownika dla agenta.

Wybierz opcję Uwidacznianie interfejsu API w okienku bocznym. W obszarze Adres URI identyfikatora aplikacji wybierz pozycję Ustaw.

Wpisz

api://botid-{teamsbotid}i zastąp{teamsbotid}swoim identyfikatorem aplikacji kanału Teams, który znalazłeś wcześniej .

Wybierz pozycję Zapisz.

Wyrażanie zgody administratora

Aplikacje są autoryzowane do wywoływania interfejsów API po przyznaniu im uprawnień przez użytkowników/adminów w ramach procesu udzielania zgody. Aby dowiedzieć się więcej o zgodzie, zobacz Uprawnienia i zgoda na platformie tożsamości firmy Microsoft.

Jeśli dostępna jest opcja zgody administratora, należy jej udzielić:

W portalu Azure w bloku rejestracji aplikacji przejdź do Uprawnienia interfejsu API.

Wybierz opcję Przyznawanie zgody administratora <Nazwa dzierżawy>, a następnie wybierz Tak.

Ważne

Aby użytkownicy nie musieli wyrażać zgody na każdą aplikację, administrator globalny, administrator aplikacji lub administrator aplikacji w chmurze może udzielić zgody całej dzierżawie na rejestracje aplikacji.

Dodawanie uprawnień API

W portalu Azure w bloku rejestracji aplikacji przejdź do Uprawnienia interfejsu API.

Wybierz opcję Dodaj uprawnienie i wybierz opcję Microsoft Graph.

Wybieranie delegowanych uprawnień. Zostanie wyświetlona lista uprawnień.

Rozwiń uprawnienia OpenId.

Wybierz openid i profil.

Wybierz Przyznaj uprawnienia.

Określanie zakresu niestandardoweego dla agenta

W portalu Azure w bloku rejestracji aplikacji przejdź do Uwidacznianie interfejsu API.

Wybierz Dodaj zakres.

Określ następujące właściwości:

Właściwości Wartość Nazwa zakresu Wprowadź Test.ReadKto może wyrazić zgodę? Wybierz Administratorzy i użytkownicy Zgodę administratora wyświetlana nazwa Wprowadź Test.ReadOpis zgody administratora Wprowadź Allows the app to sign the user in.Stan Wybierz opcję Włącz Uwaga

Nazwa zakresu

Test.Readjest wartością zastępczą i należy ją zastąpić nazwą, która ma sens w danym środowisku.Wybierz Dodaj zakres.

Dodaj identyfikatory klientów Microsoft Teams

Ważne

W poniższych krokach należy użyć wartości identyfikatorów klientów Microsoft Teams, ponieważ są takie same dla wszystkich dzierżawców.

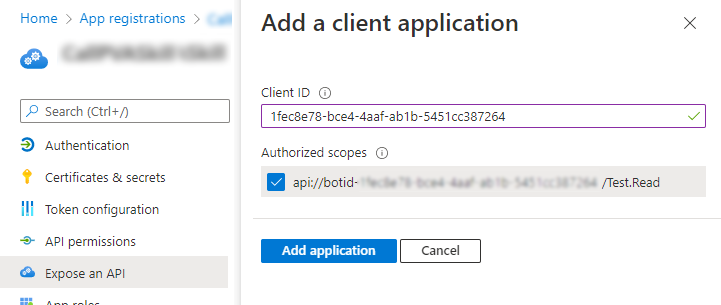

W portalu Azure w bloku rejestracji aplikacji przejdź do Wyświetl interfejs APII i wybierz Dodaj aplikację kliencką.

W polu Identyfikator klienta wprowadź identyfikator klienta dla Microsoft Teams mobilny/na komputery, czyli

1fec8e78-bce4-4aaf-ab1b-5451cc387264. Zaznacz pole wyboru dla utworzonego zakresu.

Wybierz Dodaj aplikację.

Powtórz poprzednie kroki, ale dla Identyfikator klienta wprowadź identyfikator klienta dla Microsoft Teams w sieci Web, czyli

5e3ce6c0-2b1f-4285-8d4b-75ee78787346.Potwierdź stronę Uwidacznianie interfejsu API, wyświetla listę identyfikatorów aplikacji klienckiej Microsoft Teams.

Podsumowując, dwa identyfikatory klienta Microsoft Teams dodane do strony Udostępnianie interfejsu API to:

1fec8e78-bce4-4aaf-ab1b-5451cc3872645e3ce6c0-2b1f-4285-8d4b-75ee78787346

Dodaj adres URL wymiany tokenów do ustawień uwierzytelniania swojego agenta

Aby zaktualizować ustawienia uwierzytelnienia Tożsamość Microsoft Entra w Copilot Studio, należy dodać adres URL tokenu wymiany, aby umożliwić aplikacji Microsoft Teams i Copilot Studio udostępnianie informacji.

W portalu Azure w bloku rejestracji aplikacji przejdź do Uwidacznianie interfejsu API.

W sekcji Zakresy wybierz ikonę Kopiuj do schowka.

W Copilot Studio, w ustawieniach dla agenta, wybierz Bezpieczeństwo, a następnie wybierz kafelek Uwierzytelnianie.

W przypadku Token wymiany URL (wymagany w przypadku logowania jednokrotnego) wklej skopiowany wcześniej zakres.

Wybierz pozycję Zapisz.

Dodawanie logowania jednokrotnego do kanału agenta Microsoft Teams

W ustawieniach Copilot Studio, w ustawieniach agenta wybierz Kanały.

Wybierz kafelek Microsoft Teams.

Wybierz Edytuj szczegóły i rozwiń Więcej.

Dla Identyfikator klienta aplikacji usługi AAD dodaj wartość Identyfikator aplikacji (klienta) z rejestracji aplikacji.

Aby uzyskać tę wartość, otwórz portal Azure. Następnie w bloku rejestracji aplikacji przejdź do Przegląd. Kopiuj wartość z pola Identyfikator aplikacji (klienta).

W przypadku identyfikatora URI zasobu wprowadź identyfikator aplikacji URI podczas rejestracji aplikacji.

Aby uzyskać tę wartość, otwórz portal Azure. Następnie w bloku rejestracji aplikacji przejdź do Uwidacznianie interfejsu API. Kopiuj wartość z pola Identyfikator aplikacji URI.

Wybierz Zapisz, a następnie Zamknij.

Opublikuj ponownie agenta, aby udostępnić najnowsze zmiany swoim klientom.

Wybierz Otwórz agenta w usłudze Teams, aby rozpocząć nową konwersację z agentem w usłudze Microsoft Teams i sprawdź, czy zostaniesz automatycznie zalogowany.

Znane problemy

Jeśli po raz pierwszy opublikowano agenta przy użyciu uwierzytelniania ręcznego bez logowania jednokrotnego w usłudze Teams, agent w aplikacji Teams będzie stale monitować użytkowników o zalogowanie się.