Wymagania dotyczące zabezpieczeń Centrum partnerskiego

Odpowiednie role: Agent administracyjny

Pulpit nawigacyjny Wymagania dotyczące zabezpieczeń pomaga ocenić i zwiększyć bieżący stan zabezpieczeń w Centrum partnerskim. Ta funkcja zapewnia zarówno partnerom rozliczanym bezpośrednio, jak i dostawcom pośrednim dostęp do wskaźnika bezpieczeństwa.

Na pulpicie nawigacyjnym Wymagania dotyczące zabezpieczeń można monitorować i dostosowywać ustawienia zabezpieczeń, zasady i procedury. Pulpit nawigacyjny umożliwia proaktywne zarządzanie stanem zabezpieczeń i zwiększanie ich poziomu oraz dążenie do zasad zerowego zaufania.

Pulpit nawigacyjny zawiera zalecenia umożliwiające podejmowanie działań, które są oparte na lukach w zabezpieczeniach systemu i typowych wzorcach ataków. Wdrażając te zalecenia i regularnie sprawdzając dostępność aktualizacji, można wzmocnić ochronę zabezpieczeń.

Pulpit nawigacyjny konsoliduje stan wszystkich wymagań dotyczących zabezpieczeń w jeden kompleksowy wynik, dzięki czemu można szybko ocenić aktualną gotowość zabezpieczeń. Im wyższy wynik, tym niższy zidentyfikowany poziom ryzyka.

Kluczowe cechy i funkcje

Oto przykład pulpitu nawigacyjnego Wymagania dotyczące zabezpieczeń.

Omówienie

W górnej części pulpitu nawigacyjnego są wyświetlane dwa pola przeglądu:

- Wskaźnik zabezpieczeń przedstawia migawkę stanu zabezpieczeń w Centrum partnerskim.

- Wymagania dotyczące zabezpieczeń pokazują łączną liczbę wymagań dotyczących zabezpieczeń, łącznie z sumami wymagań, które zostały ukończone i nie zostały ukończone.

Sekcja wymagań dotyczących zabezpieczeń

Sekcja Wymagania dotyczące zabezpieczeń zawiera wyselekcjonaną tabelę wymagań i zaleceń dotyczących zabezpieczeń. Te wymagania i zalecenia mogą pomóc zidentyfikować obszary poprawy kondycji zabezpieczeń, rozwiązać problemy, ograniczyć ryzyko i zwiększyć ogólny poziom zabezpieczeń.

Tabela zawiera następujące kolumny:

Wymagania dotyczące zabezpieczeń: krótki opis wymagań dotyczących zabezpieczeń.

Opis: Szczegółowy opis wymagań dotyczących zabezpieczeń.

Stan: wskazanie, czy wymaganie zostało ukończone, czy nie.

Szczegółowe informacje: Dane z możliwością działania dostosowane do indywidualnych wymagań, oferując dalsze szczegółowe informacje na temat obszarów wymagających uwagi.

Wynik: wynik dla każdego wymagania, który przyczynia się do ogólnego wyniku zabezpieczeń.

Instrukcje: bezpośrednie linki do przewodników krok po kroku, które pomagają zrozumieć i wdrożyć każde zalecenie, aby można było podnieść poziom zabezpieczeń. Te linki są również wyświetlane w sekcji Dodatkowe zasoby .

Akcja: linki do strony, na której można rozwiązać to wymaganie.

Uwaga

Jeśli nie masz odpowiedniej roli lub dostępu, skontaktuj się z odpowiednią osobą w organizacji.

Sekcja przyszłych wymagań

W sekcji Przyszłe wymagania przedstawiono podgląd wymagań, które zostaną wkrótce zaimplementowane. Wymagania, które nie zostaną ukończone, odejmują punkty od ogólnej oceny w przyszłości.

Obliczanie wyniku zabezpieczeń

Wynik zabezpieczeń to wartość dziesiętna (liczba całkowita zmiennoprzecinkowa) z zakresu od 0 do 100. Wynik odzwierciedla stan zabezpieczeń dzierżawy.

Centrum partnerskie oblicza wskaźnik zabezpieczeń przy użyciu ocen zabezpieczeń poszczególnych wymagań dotyczących zabezpieczeń. Każde wymaganie dotyczące zabezpieczeń otrzymuje maksymalną ocenę z zakresu od 0 do 20. Maksymalna ocena wymagań dotyczących zabezpieczeń jest oparta na względnej wadze tego wymagania w porównaniu z innymi wymaganiami. Maksymalny wynik może ulec zmianie w oparciu o zmiany priorytetów biznesowych.

Bieżący algorytm obliczania przyznaje maksymalny wynik dla zgodnego wymagania. W przeciwnym razie wynik wynosi 0.

Obliczenie ogólnego wyniku zabezpieczeń używa następującej formuły: (Suma indywidualnych wyników wymagań dotyczących zabezpieczeń) / (suma indywidualnych ocen maksymalnego wymagania zabezpieczeń) * 100.

Wymagania dotyczące zabezpieczeń i instrukcje implementacji

Uwaga

Rozwiązania uwierzytelniania wieloskładnikowego (MFA), takie jak Okta, Ping i Duo, nie są obsługiwane w ramach zaleceń dotyczących uwierzytelniania wieloskładnikowego tożsamości. Rozwiązania uwierzytelniania wieloskładnikowego innych firm nie są uwzględniane w obliczeniach oceny wymagań.

Wymaganie: Włączanie uwierzytelniania wieloskładnikowego

Punkty oceny zabezpieczeń: 20

Wymaganie uwierzytelniania wieloskładnikowego dla ról administracyjnych utrudnia atakującym dostęp do kont. Role administracyjne mają wyższe uprawnienia niż zwykle użytkownicy. Jeśli którekolwiek z tych kont zostanie naruszone, cała organizacja zostanie uwidoczniona.

Co najmniej chroń następujące role:

- Globalny administrator

- Administrator uwierzytelniania

- Administrator rozliczeń

- Administrator dostępu warunkowego

- Administrator programu Exchange

- Administrator pomocy technicznej

- Administrator zabezpieczeń

- Administrator programu SharePoint

- Administrator użytkowników

Kroki implementacji

Uwaga

Aby spełnić to wymaganie, należy upewnić się, że każdy użytkownik administratora jest objęty wymaganiem uwierzytelniania wieloskładnikowego za pośrednictwem domyślnych ustawień zabezpieczeń, dostępu warunkowego lub uwierzytelniania wieloskładnikowego dla poszczególnych użytkowników. Należy również upewnić się, że każdy administrator skonfigurował dodatkowe czynniki weryfikacji (na przykład urządzenie wybrane w celu uzyskania monitów o weryfikację).

To wymaganie obejmuje konta dostępu awaryjnego. Aby dowiedzieć się więcej, zobacz Zarządzanie kontami dostępu awaryjnego w usłudze Microsoft Entra ID.

- Firma Microsoft udostępnia szczegółowe wskazówki dotyczące wybierania i włączania odpowiedniej metody uwierzytelniania wieloskładnikowego dla organizacji w Centrum administracyjne platformy Microsoft 365. Przejdź do kreatora usługi Microsoft 365 MFA.

- Jeśli chcesz wykonać implementację samodzielnie i korzystasz z usługi Microsoft Entra ID Free, włącz ustawienia domyślne zabezpieczeń. Należy pamiętać, że wartości domyślne zabezpieczeń i dostęp warunkowy nie mogą być używane obok siebie. Aby dowiedzieć się więcej, zobacz Ustawienia domyślne zabezpieczeń w identyfikatorze Entra firmy Microsoft.

- Jeśli zainwestowano w licencje microsoft Entra ID P1 lub P2, możesz utworzyć zasady dostępu warunkowego od podstaw lub przy użyciu szablonu. Wykonaj kroki tworzenia zasad dostępu warunkowego.

- Śledź postęp rejestrowania metod uwierzytelniania przez administratora, przechodząc do pozycji Microsoft Entra ID Security>Authentication methods>User registration details (wymaga licencji Microsoft Entra ID>P1 lub P2). Przejdź do obszaru Szczegóły rejestracji użytkownika.

Zasoby

- Jak działa uwierzytelnianie wieloskładnikowe

- Planowanie wdrożenia uwierzytelniania wieloskładnikowego firmy Microsoft

- Wartości domyślne zabezpieczeń w usłudze Microsoft Entra ID

- Zarządzanie kontami dostępu awaryjnego w usłudze Microsoft Entra ID

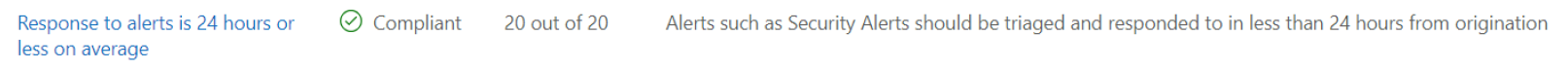

Wymaganie: Odpowiedź na alerty wynosi średnio 24 godziny lub mniej

Punkty oceny zabezpieczeń: 20

Musisz sklasyfikować alerty i reagować na nie w ciągu 24 godzin od ich pojawienia się w Centrum partnerskim, aby odpowiadać w ciągu 1 godziny. To wymaganie pomaga zapewnić natychmiastową ochronę dzierżawców klientów i zminimalizować straty finansowe. Czas odpowiedzi jest mierzony od momentu pojawienia się alertu w Centrum partnerskim do czasu wprowadzenia zmiany alertu przez użytkownika partnera, takiego jak aktualizowanie jego stanu lub kodu przyczyny. Średni czas odpowiedzi jest obliczany na podstawie ostatnich 30 dni działania.

Kroki implementacji

- Upewnij się, że masz skonfigurowany kontakt zabezpieczeń Centrum partnerskiego. Domyślnie ten adres e-mail odbiera powiadomienia o alertach. Możesz użyć udostępnionej skrzynki pocztowej lub skrzynki pocztowej, która udostępnia system obsługi biletów.

- Zachowaj podręcznik reagowania na zdarzenia, który definiuje role, obowiązki, plany reagowania i informacje kontaktowe.

- Określ kod przyczyny dla każdego alertu. Firma Microsoft używa opinii do mierzenia skuteczności wygenerowanych alertów.

Zasoby

- Alerty Centrum partnerskiego

- Wykrywanie i powiadamianie o oszustwach na platformie Azure

- Dostawca rozwiązań w chmurze kontakt zabezpieczeń

Wymaganie: Podaj kontakt zabezpieczeń

Punkty oceny zabezpieczeń: 10

W przypadku wystąpienia dowolnego problemu związanego z zabezpieczeniami w dzierżawie partnera Dostawca rozwiązań w chmurze (CSP), firma Microsoft powinna mieć możliwość komunikowania się z problemem i zalecania odpowiednich kroków do wyznaczonego kontaktu zabezpieczeń w organizacji partnerskiej. Kontakt ten powinien działać w celu jak najszybszego wyeliminowania i skorygowania problemów dotyczących bezpieczeństwa.

Niektóre role w Centrum partnerskim mogą nie mieć niezbędnej wiedzy lub skontaktować się z ważnymi zdarzeniami związanymi z zabezpieczeniami. Wszyscy partnerzy powinni zaktualizować kontakt zabezpieczeń dla dzierżawy partnera.

Kontakt zabezpieczeń jest osobą lub grupą osób, które są odpowiedzialnymi za problemy związane z zabezpieczeniami w organizacji partnerskiej.

Kroki implementacji

Wypełnij adres e-mail, numer telefonu i nazwę osoby fizycznej lub grupy odpowiedzialnej za reagowanie na zdarzenia zabezpieczeń w firmie.

Zasoby

Wymaganie: Wszystkie subskrypcje platformy Azure mają budżet wydatków

Punkty oceny zabezpieczeń: 10

Śledzenie użycia subskrypcji platformy Azure klientów pomaga klientom zarządzać użyciem platformy Azure i unikać opłat, które są wyższe niż oczekiwano. Należy omówić z klientami swoje miesięczne oczekiwania dotyczące wydatków i ustawić budżet wydatków na ich subskrypcje.

Możesz skonfigurować powiadomienia, które mają być wysyłane do Ciebie, gdy klient używa co najmniej 80% skonfigurowanego budżetu wydatków. Budżet wydatków nie umieszcza limitu wydatków. Ważne jest, aby powiadomić klientów o osiągnięciu 80% użycia, aby mogli zaplanować zamknięcie zasobów lub spodziewać się wyższego rachunku.

Uwaga

Partnerzy, którzy korzystają z nowego środowiska handlowego i mają skonfigurowany budżet wydatków, otrzymają punkty oceny w stosunku do tego wymagania. Partnerzy, którzy korzystają z tradycyjnego środowiska, nie otrzymają żadnych punktów.

Kroki implementacji

Zobacz Ustawianie budżetu wydatków na platformę Azure dla klientów.

Wymaganie: Użytkownicy z rolami administracyjnymi w dzierżawach klienta muszą używać uwierzytelniania wieloskładnikowego

Punkty oceny zabezpieczeń: 20

Wymaganie uwierzytelniania wieloskładnikowego dla ról administracyjnych w dzierżawie klienta utrudnia osobom atakującym uzyskiwanie dostępu do kont. Role administracyjne mają wyższe uprawnienia niż zwykle użytkownicy. Jeśli którekolwiek z tych kont zostanie naruszone, cała organizacja zostanie uwidoczniona.

Co najmniej chroń następujące role:

- Globalny administrator

- Administrator uwierzytelniania

- Administrator rozliczeń

- Administrator dostępu warunkowego

- Administrator programu Exchange

- Administrator pomocy technicznej

- Administrator zabezpieczeń

- Administrator programu SharePoint

- Administrator użytkowników

Kroki implementacji

Przejdź do pozycji Statystyki uwierzytelniania wieloskładnikowego klienta. Ta strona zawiera najważniejsze informacje o poziomie zabezpieczeń uwierzytelniania wieloskładnikowego każdego klienta:

- Klient: nazwa klienta.

- Administratorzy z włączoną usługą MFA: liczba administratorów w dzierżawie klienta z włączoną usługą MFA.

- Administratorzy niebędący administratorami z włączoną usługą MFA: liczba użytkowników niebędących administratorami w dzierżawie klienta z włączoną usługą MFA.

- Łączna liczba użytkowników: łączna liczba użytkowników w dzierżawie klienta.

Możesz wyszukać statystyki określonego klienta na tej samej stronie przy użyciu pola Wyszukiwania .

Aby uzyskać szczegółowe instrukcje, zobacz Zarządzanie stanem zabezpieczeń uwierzytelniania wieloskładnikowego klienta.