Konfigurowanie dostawcy SAML 2.0 dla portali

Uwaga

12 października 2022 r. funkcja Portale usługi Power Apps została przekształcona w usługę Power Pages. Więcej informacji: Usługa Microsoft Power Pages jest teraz ogólnie dostępna (blog)

Wkrótce zmigrujemy i scalimy dokumentację funkcji Portale usługi Power Apps z dokumentacją usługi Power Pages.

Aby zapewnić uwierzytelnianie zewnętrzne możesz dodać jednego lub kilku dostawców tożsamości zgodnych z SAML 2.0–. Ten artykuł zawiera informacje dotyczące konfiguracji różnych dostawców tożsamości w celu zintegrowania ich z portalem, który działa jak dostawca usług.

Uwaga

Odzwierciedlenie zmian w ustawieniach uwierzytelniania może potrwać kilka minut w portalu. W celu natychmiastowego odzwierciedlenia zmian należy ponownie uruchomić portal, korzystając z akcji portalu.

Aby skonfigurować dostawcę SAML 2.0

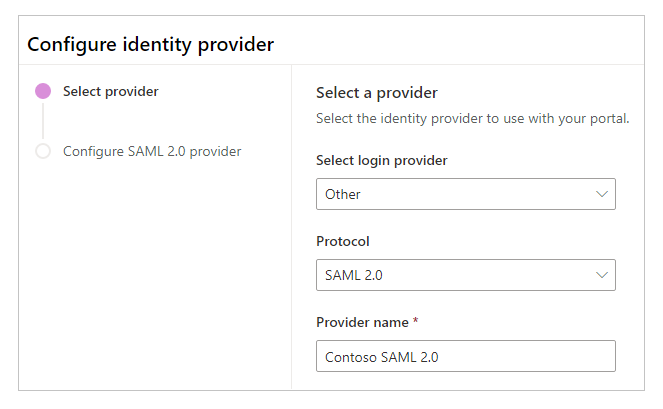

Wybierz pozycję Dodaj dostawcę dla portalu.

W obszarze Dostawca logowania wybierz Inny.

W polu Protokół wybierz SAML 2.0.

Wprowadź nazwę dostawcy.

Wybierz Dalej.

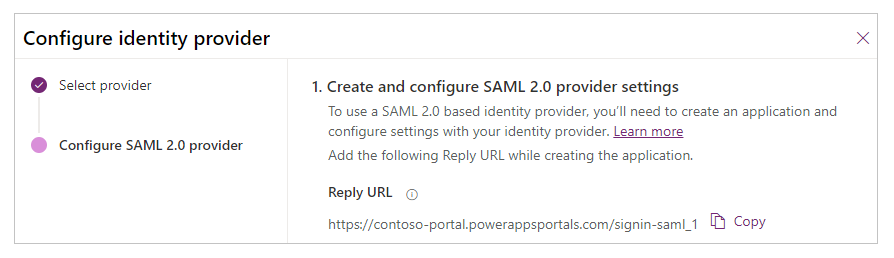

Utwórz aplikację i skonfiguruj ustawienia u dostawcy tożsamości.

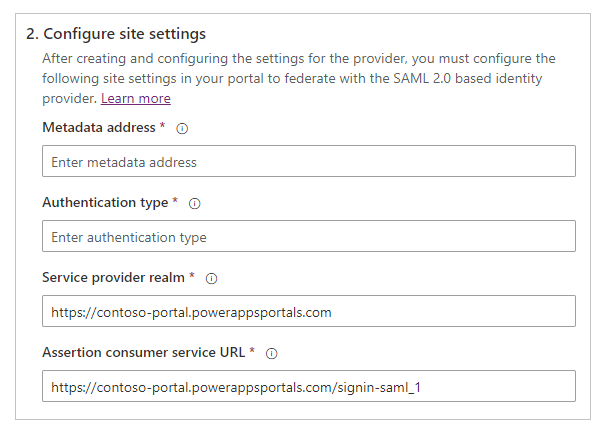

Wprowadź następujące ustawienia witryny, aby skonfigurować portal.

Uwaga

Upewnij się, że przegląd—i, w razie potrzeby, zmienisz—wartości domyślne.

Nazwa/nazwisko Opis Adres metadanych Lokalizacja pliku metadanych dostawcy tożsamości SAML 2.0.

Przykład (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/federationmetadata/2007-06/federationmetadata.xmlTyp uwierzytelniania Wartość identyfikatora encji określająca unikatową nazwę globalną dostawcy tożsamości SAML 2.0.

Przykład (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/Obszar dostawcy usług Adres URL portalu określający obszar dostawcy usług dla dostawcy tożsamości SAML 2.0.

Przykład:https://contoso-portal.powerappsportals.com/Adres URL usługi Assertion Consumer Service Adres URL portalu odpowiadający punktowi końcowemu (adres URL) dostawcy usług. Ten adres URL jest odpowiedzialny za wysyłanie i analizowanie potwierdzenia SAML.

Przykład:https://contoso-portal.powerappsportals.com/signin-saml_1

Uwaga: jeśli korzystasz z domyślnego adresu URL portalu, możesz skopiować i wkleić adres URL odpowiedzi w sposób przedstawiony w kroku Tworzenie i konfigurowanie ustawień dostawcy SAML 2.0. Jeśli używasz niestandardowej nazwy domeny, wprowadź adres URL ręcznie. Upewnij się, że wartość wprowadzona tutaj jest dokładnie taka sama, jak wartość Identyfikator URI przekierowania dla aplikacji w konfiguracji dostawcy tożsamości (na przykład w witrynie Azure Portal).Wybierz Dalej.

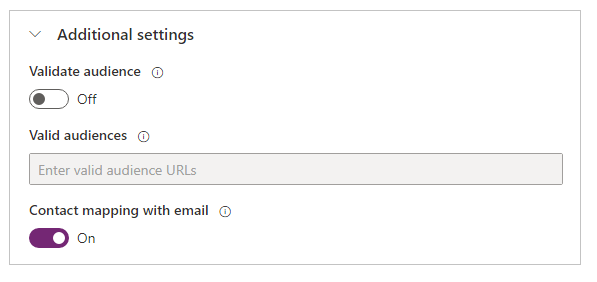

(Opcjonalnie) Skonfiguruj dodatkowe ustawienia.

Nazwa/nazwisko Opis Weryfikuj odbiorcę Jeśli ta opcja jest włączona, odbiorcy będą weryfikowani podczas weryfikowania tokenu. Prawidłowi odbiorcy Lista rozdzielanych przecinkami adresów URL odbiorców. Mapowanie kontaktów za pomocą adresów e-mail Określ, czy kontakty są mapowane do odpowiednich adresów e-mail. Gdy ta opcja ma wartość Wł., unikatowy rekord kontaktu można powiązać z pasującym adresem e-mail, przypisując zewnętrznego dostawcę tożsamości do kontaktu po pomyślnym zalogowaniu użytkownika. Wybierz pozycję Potwierdź.

Aby edytować dostawcę SAML 2.0

Zobacz Edytowanie dostawcy.

Zobacz też

Konfigurowanie dostawcy SAML 2.0 dla portali przy użyciu usług Azure AD

Konfigurowanie dostawcy SAML 2.0 dla portali przy użyciu usług AD FS

Często zadawane pytania dotyczące korzystania z protokołu SAML 2.0 w portalach

Uwaga

Czy możesz poinformować nas o preferencjach dotyczących języka dokumentacji? Wypełnij krótką ankietę. (zauważ, że ta ankieta jest po angielsku)

Ankieta zajmie około siedmiu minut. Nie są zbierane żadne dane osobowe (oświadczenie o ochronie prywatności).

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla