Wprowadzenie do konfigurowania uwierzytelniania w portalu

Uwaga

12 października 2022 r. funkcja Portale usługi Power Apps została przekształcona w usługę Power Pages. Więcej informacji: Usługa Microsoft Power Pages jest teraz ogólnie dostępna (blog)

Wkrótce zmigrujemy i scalimy dokumentację funkcji Portale usługi Power Apps z dokumentacją usługi Power Pages.

Konfigurowanie uwierzytelniania to podstawowe dostosowanie wszystkich portali. Uproszczone Konfigurowanie dostawcy tożsamości w obszarze portali Power Apps zawiera wskazówki dotyczące konfiguracji dostawcy tożsamości i abstrakcyjne ustawienia złożoności. Twórcy i administratorów mogą w łatwy sposób skonfigurować portal dla obsługiwanych dostawców tożsamości.

Omówienie

Dostawców tożsamości portalu można włączać, wyłączać i konfigurować z Power Apps, korzystając z uproszczonej konfiguracji uwierzytelniania portali. Po wybraniu dostawcy tożsamości można wykonać monity w celu łatwego wprowadzenia ustawień dostawcy.

Uwaga

Odzwierciedlenie zmian w ustawieniach uwierzytelniania może potrwać kilka minut w portalu. W celu natychmiastowego odzwierciedlenia zmian należy ponownie uruchomić portal, korzystając z akcji portalu.

Aby rozpocząć konfigurowanie dostawcy tożsamości dla swojego portalu

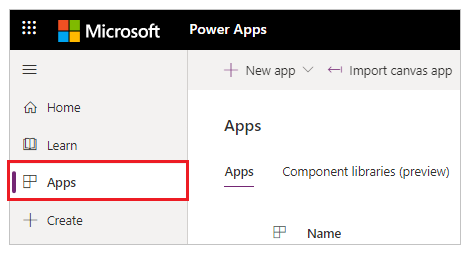

Przejdź do Power Apps.

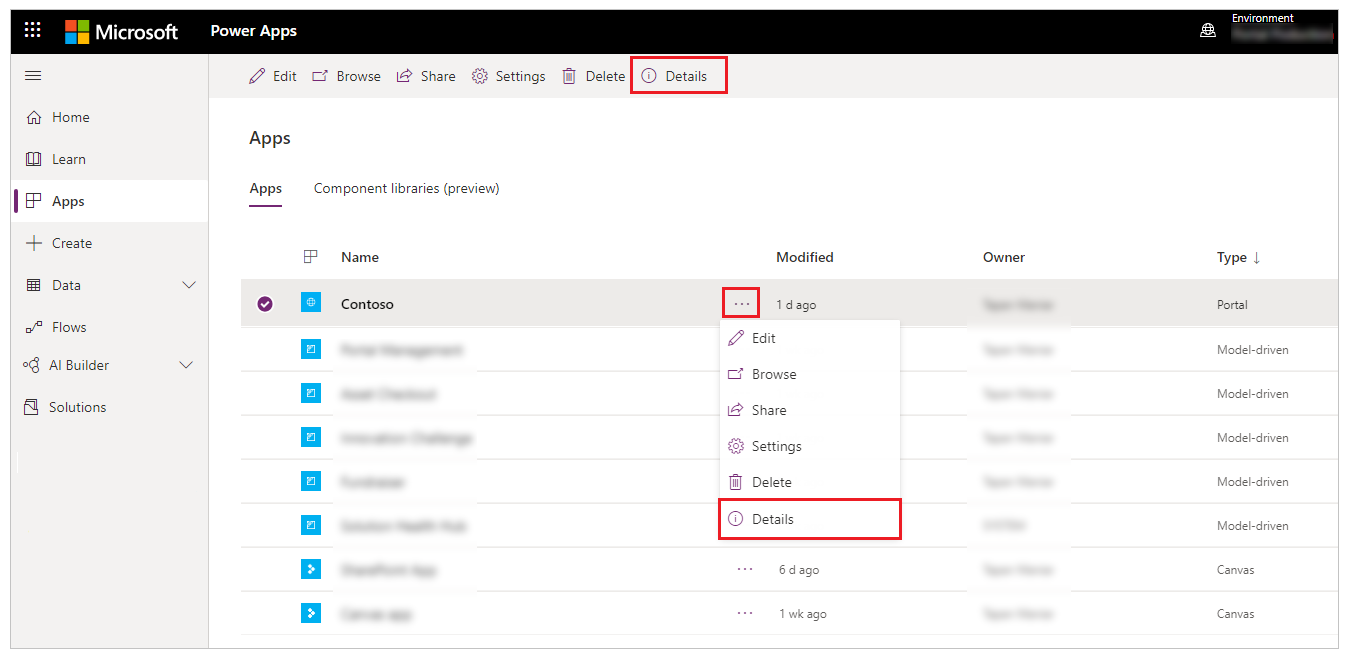

W lewym okienku nawigacji wybierz Aplikacje.

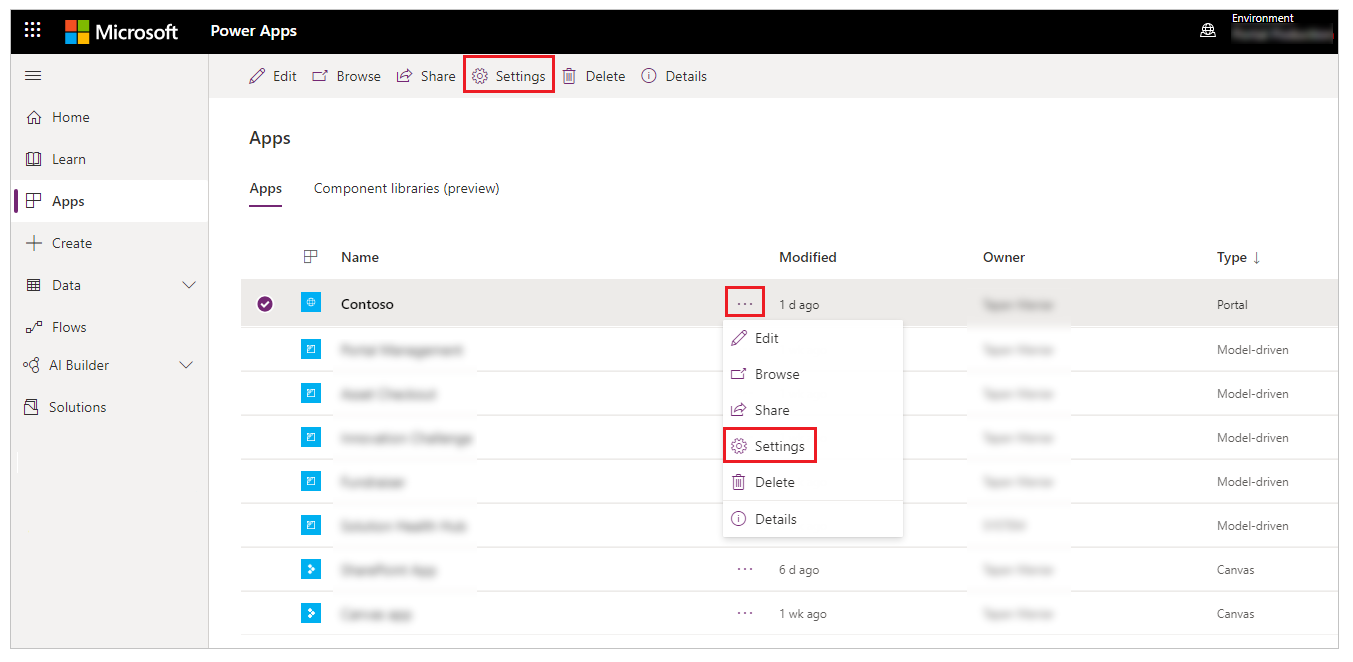

Wybierz portal z listy dostępnych aplikacji.

Wybierz pozycję Ustawienia z górnego menu. Możesz również wybrać Więcej poleceń (...), a następnie wybrać Ustawienia.

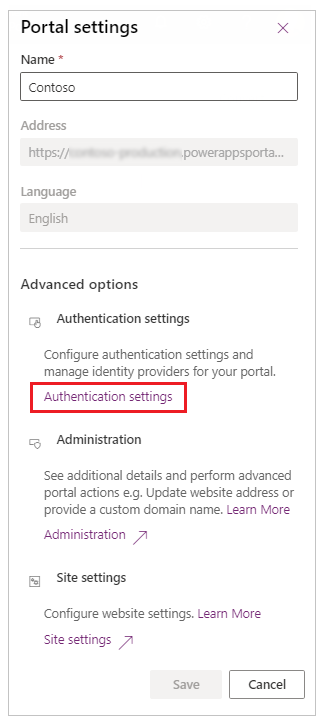

Z ustawień po prawej stronie obszaru roboczego wybierz Ustawienia uwierzytelniania.

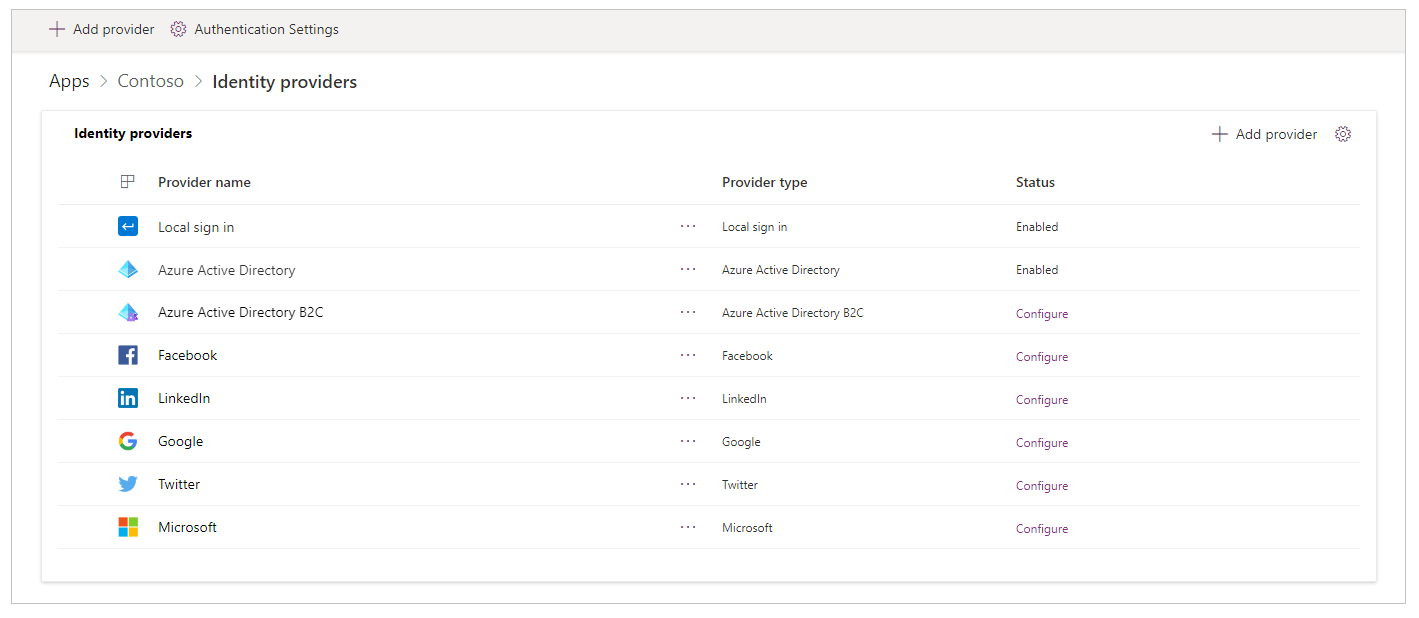

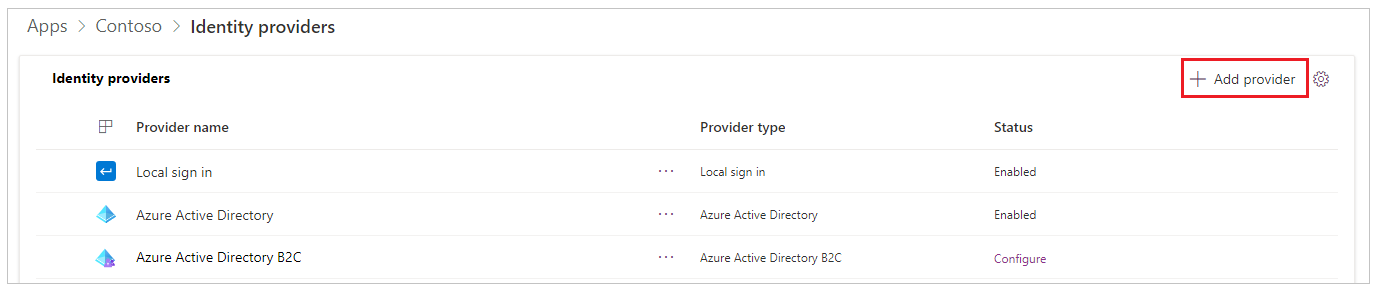

Zostanie wyświetlona lista dostawców tożsamości, którą można skonfigurować.

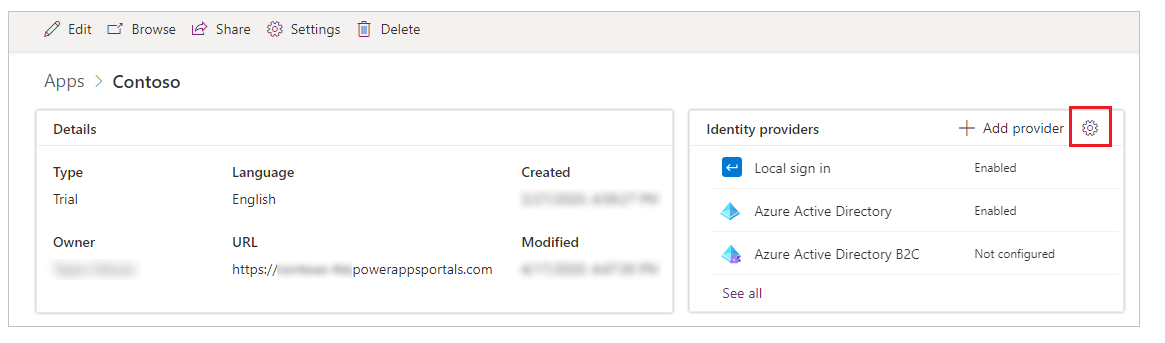

Aby wyświetlić dostawców tożsamości z poziomu strony szczegółów portalu

Wybierz portal z listy dostępnych aplikacji.

Wybierz polecenie Szczegóły z górnego menu. Możesz również wybrać Więcej poleceń (...), a następnie wybrać Ustawienia.

Na stronie Szczegóły jest wyświetlana sekcja Dostawcy tożsamości.

Uwaga

Wybranie opcji Wyświetl wszystko na stronie Szczegóły portalu powoduje przejście do pełnej listy dostawców tożsamości.

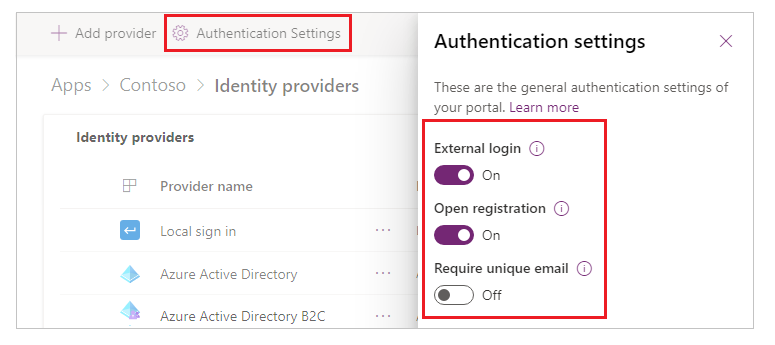

Konfigurowanie ogólnych ustawień uwierzytelniania

Poniższe ogólne ustawienia uwierzytelniania można skonfigurować, wybierając Ustawienia uwierzytelniania na stronie Dostawcy tożsamości.

Uwierzytelnianie zewnętrzne: Uwierzytelniane zewnętrzne jest zapewniane przez interfejs API tożsamości ASP.NET. Poświadczenia konta i zarządzanie hasłami są obsługiwane przez dostawców tożsamości innych firm, na przykład Facebook, LinkedIn, Google, Twitter i Microsoft.

- Po ustawieniu na Włączone użytkownicy rejestrują się w celu uzyskania dostępu do portalu, wybierając tożsamość zewnętrzną, aby zarejestrować się w portalu. Po zarejestrowaniu tożsamość zewnętrzna ma dostęp do takich samych funkcji, co konto lokalne. Zobacz Zarządzanie kontami zewnętrznymi dla powiązanych ustawień witryny.

- W przypadku ustawienia wartości Wyłączone rejestracja konta zewnętrznego i logowanie są wyłączone i ukryte.

Otwórz rejestrację: Włącza lub wyłącza formularz rejestracyjny zapisywania się do tworzenia nowych użytkowników lokalnych.

- Po wybraniu opcji Włączone formularz rejestracji umożliwia każdemu anonimowemu użytkownikowi odwiedzenie portalu i utworzenie nowego konta użytkownika.

- W przypadku ustawienia wartości Wyłączone rejestracja nowego konta użytkownika jest wyłączona i ukryta.

Wymagaj unikatowego adresu e-mail: określa, czy do sprawdzania poprawności nowego użytkownika podczas zapisywania się jest potrzebny unikatowy adres e-mail.

- Jeśli ta wartość jest ustawiona na Włączony, próba rejestracji może się nie powieść, jeśli użytkownik poda adres e-mail, który jest już obecny w rekordzie kontaktu.

- Jeśli wartość jest ustawiona na Wyłączone, można utworzyć kontakt używający zduplikowanego adresu e-mail.

Można również przejść do ogólnych ustawień uwierzytelniania na stronie Szczegóły portalu, wybierając Ustawienia w prawym górnym rogu sekcji Dostawcy tożsamości.

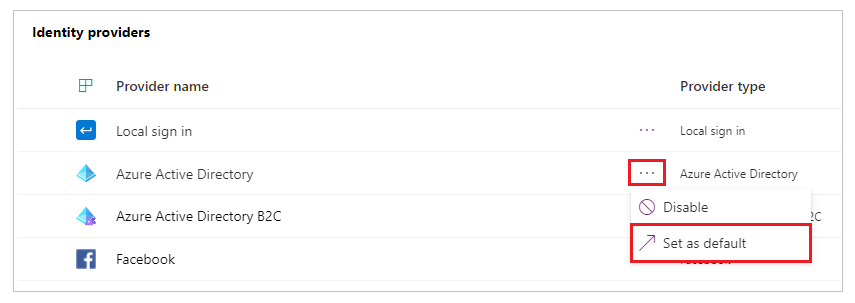

Konfiguruj domyślnego dostawcę tożsamości

Dowolny dostawca tożsamości można ustawić jako domyślny. Jeśli dostawca tożsamości jest ustawiony jako domyślny, użytkownicy logujący się do portalu nie są przekierowywani na stronę logowania portalu. Zamiast tego w programie jest zawsze domyślnie wybierana wartość logowania przy użyciu wybranego dostawcy.

Ważne

Jeśli dostawca tożsamości jest ustawiony jako domyślny, użytkownicy nie będą mogli wybierać innych dostawców tożsamości.

Po skonfigurowaniu dostawcy tożsamości jako domyślnego można wybrać pozycję Usuń jako domyślny, aby go usunąć. Po usunięciu dostawcy tożsamości z pozycji domyślnej użytkownicy zostaną przekierowani do strony logowania do portalu i będą mogli wybrać spośród włączonych dostawców tożsamości.

Uwaga

Tylko skonfigurowany dostawca tożsamości może byc ustawiony jako domyślny. Opcja Ustaw jako domyślny jest dostępna po skonfigurowaniu dostawcy tożsamości.

Dodawanie, konfigurowanie i usuwanie dostawcy tożsamości

Wielu dostawców tożsamości, którzy mogą zostać konfigurowani, są dodawani domyślnie. Można dodać dodatkowych dostawców B2C Azure Active Directory (Azure AD) lub skonfigurować dostępnych dostawców OAuth 2,0, takich jak LinkedIn lub Microsoft.

Uwaga

- Nie można zmienić konfiguracji lokalnego logowania i Azure Active Directory usługodawców podczas korzystania z tego interfejsu.

- Dla każdego typu dostawcy tożsamości może być dostępna tylko jedna instancja Oauth 2,0, taka jak Facebook, na przykład, LinkedIn, Google, Twitter i Microsoft.

- Odzwierciedlenie aktualizacji konfiguracji dostawcy tożsamości może zająć kilka minut. Aby zastosować zmiany natychmiast, można ponownie uruchomić portal.

- W przypadku dodania niestandardowej nazwy domeny lub zmiany podstawowego adresu URL portalu należy ponownie utworzyć konfigurację dostawcy przy użyciu poprawnego adresu URL.

Dodawanie i konfigurowanie dostawcy

Aby dodać dostawcę tożsamości, wybierz pozycję Dodaj dostawcę z poziomu Ustawień uwierzytelniania.

Porada

Możesz też wybrać pozycję Dodaj dostawcęr ze strony szczegółów portalu.

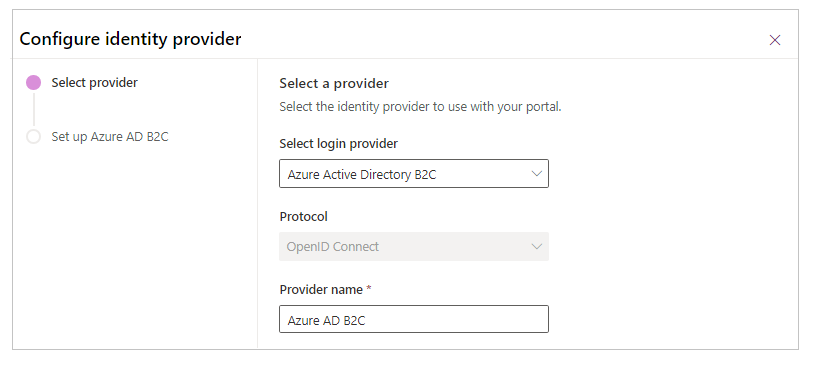

Wybierz opcję z dostępnej listy dostawców, wprowadź nazwę, a następnie wybierz przycisk Dalej, aby skonfigurować ustawienia dostawcy.

Uwaga

Wprowadzana nazwa dostawcy zostanie wyświetlona na stronie logowania użytkownika jako tekst na przycisku, którego używają podczas wybierania tego dostawcy.

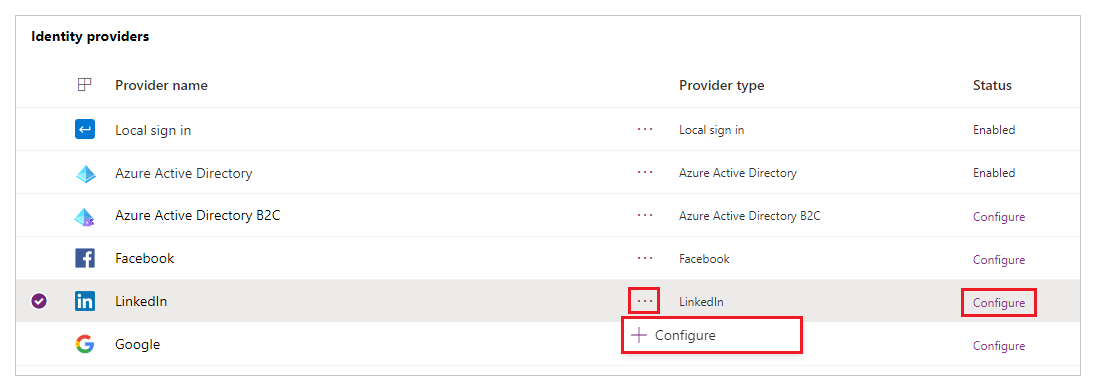

Aby skonfigurować dostawcę, wybierz opcję Skonfiguruj (lub wybierz Więcej poleceń (...), a następnie wybierz Skonfiguruj).

Uwaga

Można użyć opcji Dodaj dostawcę lub Konfiguruj, aby po raz pierwszy dodać lub skonfigurować dostawcę. Po skonfigurowaniu dostawcy można go edytować. Możesz również wybrać opcję hiperłącza nazwy dostawcy, aby szybko otworzyć Opcje konfiguracji.

Kroki konfiguracji po wybraniu opcji Dalej zależą od typu wybranego dostawcy tożsamości. Na przykład sposób konfigurowania Azure AD B2C różni się od sposobu konfiguracji serwisu LinkedIn. W poniższej tabeli wymieniono dostawców i protokoły, z których można wybrać.

| Dostępni dostawcy | Dostępne protokoły | Opis |

|---|---|---|

| Azure AD B2C | OpenID Connect | Zezwala na konfigurowanie Azure AD B2C do uwierzytelniania w portalach przy użyciu protokołu OpenID Connect. Więcej informacji: Konfigurowanie dostawcy Azure AD B2C, Ręczne konfigurowanie dostawcy Azure AD B2C |

| OAuth 2.0 | Zezwala na konfigurowanie Facebook B2C jako dostawcę uwierzytelniania w portalach przy użyciu protokołu OAuth 2.0. Więcej informacji: Konfiguruj dostawcę Facebook |

|

| OAuth 2.0 | Zezwala na konfigurowanie LinkedIn jako dostawcę uwierzytelniania w portalach przy użyciu protokołu OAuth 2.0. Więcej informacji: Konfiguruj dostawcę LinkedIn |

|

| OAuth 2.0 | Zezwala na konfigurowanie Google jako dostawcę uwierzytelniania w portalach przy użyciu protokołu OAuth 2.0. Więcej informacji: Konfiguruj dostawcę Google |

|

| OAuth 2.0 | Zezwala na konfigurowanie Twitter jako dostawcę uwierzytelniania w portalach przy użyciu protokołu OAuth 2.0. Więcej informacji: Konfiguruj dostawcę Twitter |

|

| Microsoft | OAuth 2.0 | Zezwala na konfigurowanie Microsoft jako dostawcę uwierzytelniania w portalach przy użyciu protokołu OAuth 2.0. Więcej informacji: Konfiguruj dostawcę Microsoft |

| Inny powód | OpenID Connect | Zezwala na konfigurowanie dowolnego dostawcy zgodnego ze specyfikacjami protokołu OpenID Connect. Przykłady: - Konfiguruj Azure AD jako dostawcę protokołu OpenID Connect - Konfiguruj Azure AD B2C jako dostawcę protokołu OpenID Connect |

| Inny powód | SAML 2.0 | Zezwala na konfigurowanie dowolnego dostawcy zgodnego ze specyfikacjami protokołu SAML 2.0. Przykłady: - Konfigurowanie Azure AD jako dostawcy SAML 2.0 - Konfigurowanie AD FS jako dostawcy SAML 2.0 |

| Inny powód | Usługi federacyjne w sieci Web | Zezwala na konfigurowanie dowolnego dostawcy zgodnego ze specyfikacjami protokołu usług federacyjnych w sieci Web. Przykłady: - Skonfiguruj Azure AD jako dostawce usług federacyjnych w sieci Web - Skonfiguruj AD FS jako dostawcę usług federacyjnych w sieci Web |

Edytuj dostawcę

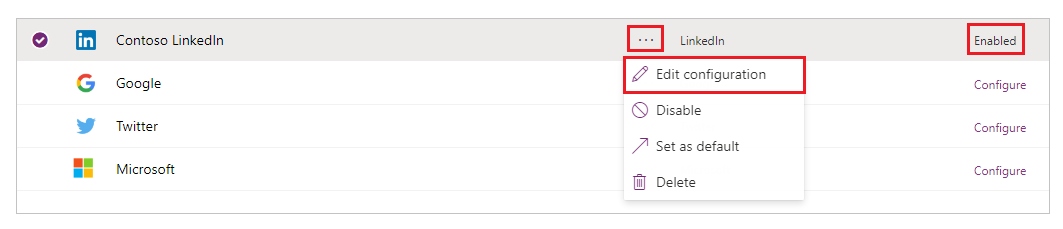

Po dodaniu i skonfigurowaniu dostawcy można go znaleźć w sekcji Włączone w ustawieniach portalu lub na stronach szczegółów.

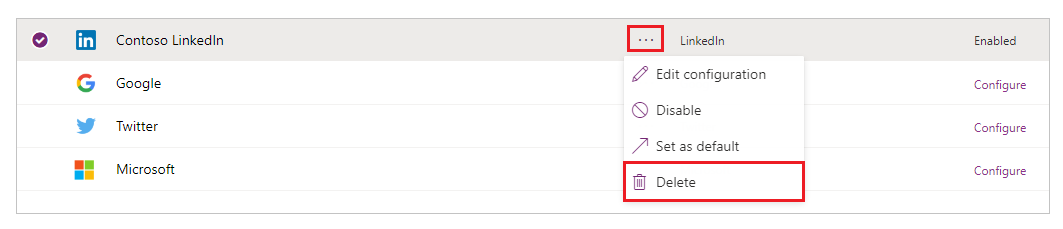

Aby przeprowadzić edycję skonfigurowanego dostawcy, wybierz go, zaznacz opcję Więcej poleceń (...), a następnie wybierz pozycję Edytuj konfigurację.

Więcej informacji na ten temat można znaleźć w artykułach właściwych dla dostawcy.

Usuń dostawcę

Aby usunąć dostawcę tożsamości, wybierz pozycję Więcej poleceń (...), a następnie wybierz pozycję Usuń.

Usunięcie dostawcy powoduje usunięcie jego konfiguracji dla wybranego typu dostawcy i ponowne jego udostępnienie w celu rozpoczęcia konfiguracji.

Uwaga

Kiedy usuwasz dostawcę, usuwana jest tylko konfiguracja portalu dla danego dostawcy. Na przykład po usunięciu dostawcy serwisu LinkedIn aplikacja i konfiguracja aplikacji pozostają nienaruszone. Podobnie, jeśli usuniesz dostawcę Azure AD B2C, usuwana jest tylko konfiguracja portalu, a konfiguracja dzierżawa platformy Azure dla tego dostawcy nie ulegnie zmianie.

Błąd podczas usuwania i ponownego tworzenia portalu

W przypadku usunięcia i ponownego utworzenia portalu podczas logowania użytkownicy mogą napotkać następujący komunikat o błędzie. W przypadku tego problemu należy poprawnie zaktualizować konfigurację dostawcy tożsamości portalu.

Sorry, but we're having trouble signing you in.

AADSTS700016: Application with identifier 'https://contoso.powerappsportals.com/' was not found in the directory 'xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx'. This can happen if the application has not been installed by the administrator of the tenant or consented to by any user in the tenant. You may have sent your authentication request to the wrong tenant.

Zobacz także

Konfigurowanie usługi Azure AD B2C dla portali

Konfigurowanie dostawcy OAuth 2.0 dla portali

Konfigurowanie dostawcy OpenID Connect dla portali

Konfigurowanie dostawcy SAML 2.0 dla portali

Konfigurowanie dostawcy usług federacyjnych w sieci Web dla portali

Uwierzytelnianie i zarządzanie użytkownikami w portalach Power Apps

Uwaga

Czy możesz poinformować nas o preferencjach dotyczących języka dokumentacji? Wypełnij krótką ankietę. (zauważ, że ta ankieta jest po angielsku)

Ankieta zajmie około siedmiu minut. Nie są zbierane żadne dane osobowe (oświadczenie o ochronie prywatności).