Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Oprogramowanie wymuszające okup obsługiwane przez człowieka nadal utrzymuje swoją pozycję jako jeden z najbardziej wpływowych trendów cyberataku na całym świecie i jest znaczącym zagrożeniem, z którym boryka się wiele organizacji w ostatnich latach. Te ataki wykorzystują błędy konfiguracji sieci i rozwijają się w słabym bezpieczeństwie wewnętrznym organizacji. Chociaż te ataki stanowią wyraźne i obecne zagrożenie dla organizacji i ich infrastruktury IT i danych, są one możliwe do uniknięcia awarii.

Zespół reagowania na zdarzenia firmy Microsoft (dawniej DART/CRSP) reaguje na naruszenia zabezpieczeń, aby pomóc klientom stać się cyberodpornym. Reagowanie na zdarzenia firmy Microsoft zapewnia reaktywną reakcję na zdarzenia i zdalne proaktywne badania. Reagowanie na zdarzenia firmy Microsoft wykorzystuje strategiczne partnerstwa firmy Microsoft z organizacjami zabezpieczeń na całym świecie i wewnętrznymi grupami produktów firmy Microsoft, aby zapewnić najbardziej kompletne i dokładne badanie.

W tym artykule opisano, jak reagowanie na zdarzenia firmy Microsoft zbadało niedawne zdarzenie wymuszające okup z informacjami na temat taktyki ataku i mechanizmów wykrywania.

Aby uzyskać więcej informacji, zobacz część 1 i część 2 przewodnika reagowania na zdarzenia firmy Microsoft dotyczące zwalczania oprogramowania wymuszającego okup obsługiwanego przez człowieka.

Atak

Reagowanie na zdarzenia firmy Microsoft wykorzystuje narzędzia i taktykę reagowania na zdarzenia w celu identyfikowania zachowań aktorów zagrożeń dla oprogramowania wymuszającego okup obsługiwanego przez człowieka. Publiczne informacje dotyczące zdarzeń okupu koncentrują się na wpływie na koniec, ale rzadko podkreśla szczegóły operacji i sposób, w jaki aktorzy zagrożeń byli w stanie eskalować ich dostęp niewykryty w celu odnalezienia, zarabiania i wyłudzenia.

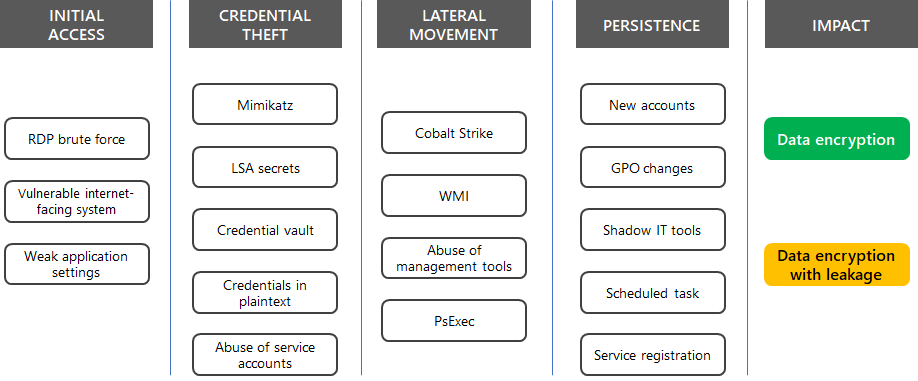

Poniżej przedstawiono niektóre typowe techniki używane przez osoby atakujące do ataków wymuszających okup w oparciu o taktykę MITRE ATT&CK.

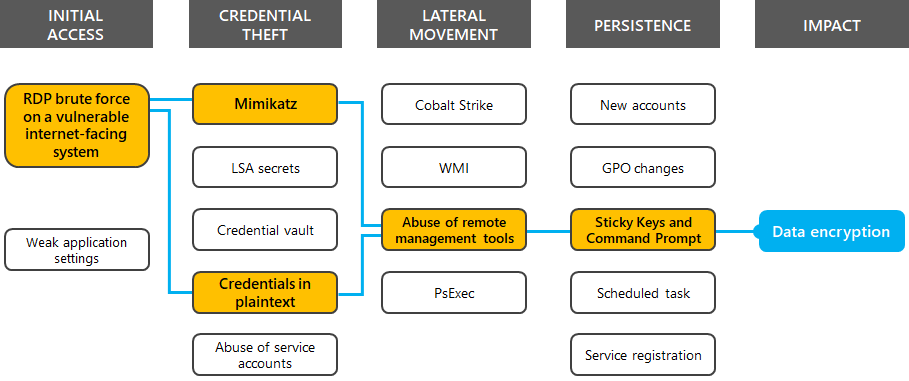

Odpowiedź na zdarzenia firmy Microsoft użyła Ochrona punktu końcowego w usłudze Microsoft Defender do śledzenia osoby atakującej w środowisku, utworzenia scenariusza przedstawiającego zdarzenie, a następnie wyeliminowania zagrożenia i korygowania. Po wdrożeniu usługa Defender for Endpoint zaczęła wykrywać pomyślne logowania z ataku siłowego. Po wykryciu tego problemu odpowiedź firmy Microsoft przejrzyła dane zabezpieczeń i znalazła kilka zagrożonych urządzeń dostępnych z Internetu przy użyciu protokołu RDP (Remote Desktop Protocol).

Po uzyskaniu dostępu początkowego aktor zagrożeń użył narzędzia zbierania poświadczeń Mimikatz w celu zrzutu skrótów haseł, zeskanowany pod kątem poświadczeń przechowywanych w postaci zwykłego tekstu, utworzył backdoors z manipulacją sticky key i przeniósł się później w całej sieci przy użyciu sesji pulpitu zdalnego.

W przypadku tej analizy przypadku wyróżniona ścieżka, którą podjęła osoba atakująca.

W poniższych sekcjach opisano dodatkowe szczegóły oparte na taktyki MITRE ATT&CK i opisano przykłady wykrywania działań aktora zagrożeń w portalu usługi Microsoft Defender.

Dostęp początkowy

Kampanie wymuszania oprogramowania wymuszającego okup używają dobrze znanych luk w zabezpieczeniach do początkowego wpisu, zazwyczaj przy użyciu wiadomości e-mail wyłudzających informacje lub słabości w zabezpieczeniach obwodowych, takich jak urządzenia z włączoną usługą pulpitu zdalnego uwidacznianą w Internecie.

W przypadku tego zdarzenia rozwiązanie Microsoft Incident Response udało się zlokalizować urządzenie z portem TCP 3389 dla protokołu RDP uwidocznione w Internecie. Umożliwiło to aktorom zagrożeń przeprowadzenie ataku siłowego i uzyskanie początkowego przyczółka.

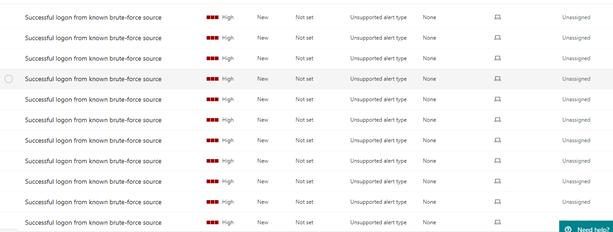

Usługa Defender for Endpoint użyła analizy zagrożeń, aby ustalić, że w portalu usługi Microsoft Defender było wiele logów ze znanych źródeł siłowych i były wyświetlane. Oto przykład.

Rozeznanie

Po pomyślnym zakończeniu początkowego dostępu rozpoczęto wyliczanie środowiska i odnajdywanie urządzeń. Te działania umożliwiły aktorom zagrożeń identyfikowanie informacji o wewnętrznej sieci organizacji i docelowych systemach krytycznych, takich jak kontrolery domeny, serwery kopii zapasowych, bazy danych i zasoby w chmurze. Po wyliczaniu i odnajdowaniu urządzeń aktorzy zagrożeń wykonali podobne działania, aby zidentyfikować wrażliwe konta użytkowników, grupy, uprawnienia i oprogramowanie.

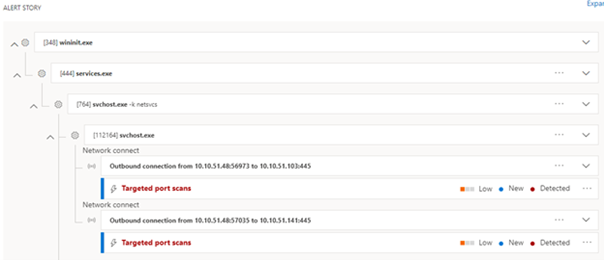

Aktor zagrożeń skorzystał z zaawansowanego skanera adresów IP, narzędzia do skanowania adresów IP, aby wyliczyć adresy IP używane w środowisku i przeprowadzić kolejne skanowanie portów. Skanując otwarte porty, aktor zagrożeń wykrył urządzenia, które były dostępne z początkowo naruszonego urządzenia.

To działanie zostało wykryte w usłudze Defender dla punktu końcowego i używane jako wskaźnik naruszenia zabezpieczeń (IoC) do dalszego badania. Oto przykład.

Kradzież poświadczeń

Po uzyskaniu dostępu początkowego aktorzy zagrożeń wykonali zbieranie poświadczeń przy użyciu narzędzia do pobierania haseł Mimikatz i wyszukując pliki zawierające "hasło" w początkowo naruszonych systemach. Te akcje umożliwiły aktorom zagrożeń dostęp do dodatkowych systemów przy użyciu wiarygodnych poświadczeń. W wielu sytuacjach podmioty zagrożeń używają tych kont do tworzenia dodatkowych kont w celu utrzymania trwałości po zidentyfikowaniu i skorygowaniu początkowych kont, których bezpieczeństwo zostało naruszone.

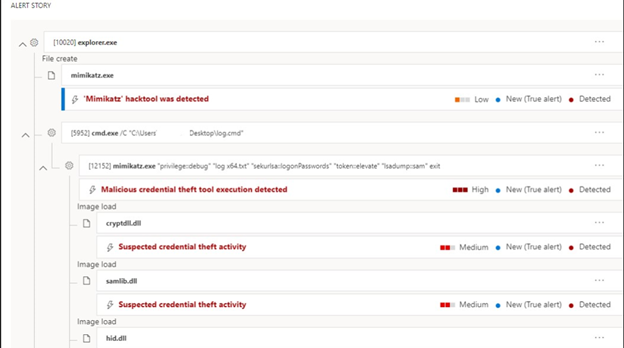

Oto przykład wykrytego użycia narzędzia Mimikatz w portalu usługi Microsoft Defender.

Ruch boczny

Przenoszenie między punktami końcowymi może się różnić w różnych organizacjach, ale podmioty zagrożeń często używają różnych odmian oprogramowania do zarządzania zdalnego, które już istnieje na urządzeniu. Korzystając z metod dostępu zdalnego, które dział IT często używa w swoich codziennych działaniach, aktorzy zagrożeń mogą latać pod radarem przez dłuższy czas.

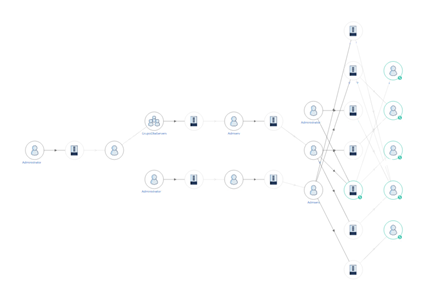

Korzystając z usługi Microsoft Defender for Identity, odpowiedź na zdarzenia firmy Microsoft była w stanie zamapować ścieżkę, którą aktor zagrożenia wziął między urządzeniami, wyświetlając używane i używane konta. Oto przykład.

Uchylanie się od obrony

Aby uniknąć wykrywania, podmioty zagrożeń używały technik uchylania się od obrony w celu uniknięcia identyfikacji i osiągnięcia celów w całym cyklu ataku. Te techniki obejmują wyłączanie lub manipulowanie produktami antywirusowymi, odinstalowywanie lub wyłączanie produktów lub funkcji zabezpieczeń, modyfikowanie reguł zapory oraz używanie technik zaciemniania w celu ukrycia artefaktów włamań z produktów i usług zabezpieczeń.

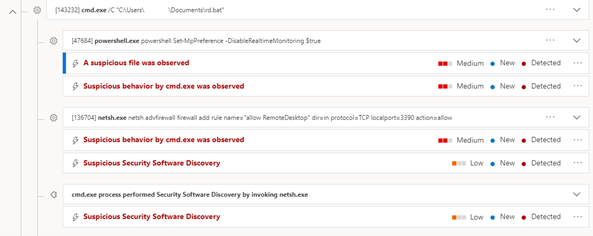

Aktor zagrożeń dla tego incydentu używał programu PowerShell do wyłączania ochrony w czasie rzeczywistym dla usługi Microsoft Defender na urządzeniach z systemem Windows 11 i Windows 10 oraz lokalnych narzędziach sieciowych do otwierania portu TCP 3389 i zezwalania na połączenia RDP. Te zmiany zmniejszyły prawdopodobieństwo wykrycia w środowisku, ponieważ zmodyfikowały usługi systemowe, które wykrywają złośliwe działania i ostrzegają o nich.

Usługa Defender dla punktu końcowego nie może być jednak wyłączona z urządzenia lokalnego i mogła wykryć to działanie. Oto przykład.

Trwałość

Techniki trwałości obejmują działania podmiotów zagrożeń w celu utrzymania spójnego dostępu do systemów po podjęciu działań przez personel ds. zabezpieczeń w celu odzyskania kontroli nad zagrożonymi systemami.

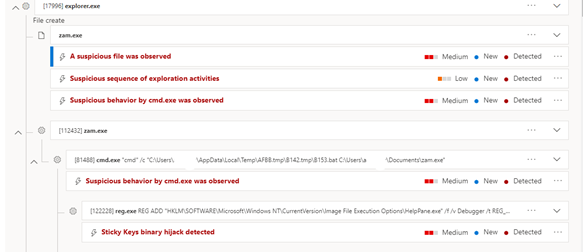

Aktorzy zagrożeń dla tego incydentu wykorzystali hack sticky keys, ponieważ umożliwia zdalne wykonywanie pliku binarnego wewnątrz systemu operacyjnego Windows bez uwierzytelniania. Następnie wykorzystali tę możliwość do uruchomienia wiersza polecenia i wykonania dalszych ataków.

Oto przykład wykrywania włamania do kluczy sticky w portalu Usługi Microsoft Defender.

Wpływ

Aktorzy zagrożeń zazwyczaj szyfrują pliki przy użyciu aplikacji lub funkcji, które już istnieją w środowisku. Korzystanie z programu PsExec, zasad grupy i zarządzania konfiguracją punktu końcowego firmy Microsoft to metody wdrażania, które umożliwiają aktorowi szybkie dotarcie do punktów końcowych i systemów bez zakłócania normalnego działania.

Aktor zagrożenia dla tego zdarzenia wykorzystał program PsExec do zdalnego uruchomienia interaktywnego skryptu programu PowerShell z różnych udziałów zdalnych. Ta metoda ataku losuje punkty dystrybucji i utrudnia korygowanie w ostatniej fazie ataku wymuszającego okup.

Wykonywanie oprogramowania wymuszającego okup

Wykonywanie oprogramowania wymuszającego okup jest jedną z podstawowych metod, których aktor zagrożeń używa do zarabiania na ataku. Niezależnie od metodologii wykonywania różne struktury oprogramowania wymuszającego okup zwykle mają wspólny wzorzec zachowania po wdrożeniu:

- Zaciemnianie akcji aktora zagrożeń

- Ustanawianie trwałości

- Wyłączanie odzyskiwania błędów systemu Windows i automatycznej naprawy

- Zatrzymywanie listy usług

- Kończenie listy procesów

- Usuwanie kopii w tle i kopii zapasowych

- Szyfrowanie plików, potencjalnie określanie wykluczeń niestandardowych

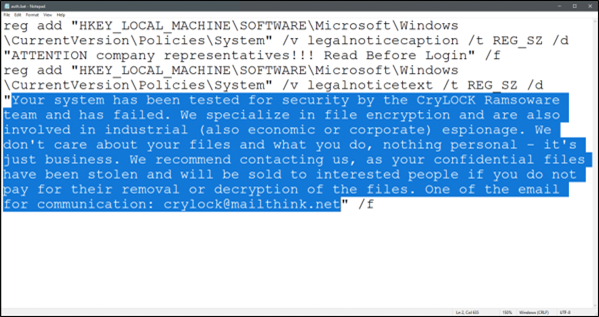

- Tworzenie notatki o oprogramowaniem wymuszającym okup

Oto przykład notatki dotyczącej oprogramowania wymuszającego okup.

Dodatkowe zasoby oprogramowania wymuszającego okup

Kluczowe informacje od firmy Microsoft:

- Rosnące zagrożenie ransomware, Microsoft On the Issues blog post on the July 20, 2021

- Oprogramowanie wymuszane przez człowieka

- Szybka ochrona przed oprogramowaniem wymuszającym okup i wymuszeniem

- 2021 Raport firmy Microsoft na temat ochrony zasobów cyfrowych (patrz strony 10–19)

- Oprogramowanie wymuszające okup: wszechobecny i ciągły raport analizy zagrożeń zagrożeń w portalu usługi Microsoft Defender

- Podejście i najlepsze rozwiązania dotyczące oprogramowania wymuszającego okup reagowania na zdarzenia firmy Microsoft

Microsoft 365:

- Wdrażanie ochrony oprogramowania wymuszającego okup dla dzierżawy platformy Microsoft 365

- Maksymalizowanie odporności oprogramowania wymuszającego okup za pomocą platformy Azure i platformy Microsoft 365

- Odzyskiwanie po ataku wymuszającym okup

- Ochrona przed złośliwym oprogramowaniem i oprogramowaniem wymuszającym okup

- Ochrona komputera z systemem Windows 10 przed oprogramowaniem wymuszającym okup

- Obsługa oprogramowania wymuszającego okup w usłudze SharePoint Online

- Raporty analizy zagrożeń dotyczące oprogramowania wymuszającego okup w portalu usługi Microsoft Defender

Microsoft Defender XDR:

aplikacje Microsoft Defender dla Chmury:

Microsoft Azure:

- Azure Defenses for Ransomware Attack

- Maksymalizowanie odporności oprogramowania wymuszającego okup za pomocą platformy Azure i platformy Microsoft 365

- Plan tworzenia kopii zapasowych i przywracania w celu ochrony przed oprogramowaniem wymuszającym okup

- Pomoc w ochronie przed oprogramowaniem wymuszającym okup dzięki usłudze Microsoft Azure Backup (26 minut wideo)

- Odzyskiwanie po naruszeniu bezpieczeństwa tożsamości systemowej

- Zaawansowane wieloetapowe wykrywanie ataków w usłudze Microsoft Sentinel

- Wykrywanie łączenia oprogramowania wymuszającego okup w usłudze Microsoft Sentinel

Wpisy w blogu zespołu ds. zabezpieczeń firmy Microsoft:

3 kroki, aby zapobiec i odzyskać oprogramowanie wymuszającego okup (wrzesień 2021 r.)

Przewodnik po walce z oprogramowaniem wymuszającym okup przez człowieka: część 1 (wrzesień 2021 r.)

Kluczowe kroki dotyczące sposobu, w jaki reagowanie na zdarzenia firmy Microsoft przeprowadza badania zdarzeń oprogramowania wymuszającego okup.

Przewodnik po walce z oprogramowaniem wymuszającym okup przez człowieka: część 2 (wrzesień 2021 r.)

Rekomendacje i najlepsze rozwiązania.

-

Zobacz sekcję Wymuszanie oprogramowania wymuszającego okup .

-

Obejmuje analizy łańcuchów ataków rzeczywistych ataków.

Odpowiedź na oprogramowanie wymuszającego okup — aby zapłacić, czy nie zapłacić? (grudzień 2019 r.)

Norsk Hydro reaguje na atak ransomware z przejrzystością (grudzień 2019 r.)