Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W praktyce atak ransomware blokuje dostęp do danych, dopóki nie zostanie zapłacony okup.

W rzeczywistości oprogramowanie wymuszające okup to rodzaj złośliwego oprogramowania lub atak cybernetyczny, który niszczy lub szyfruje pliki i foldery na komputerze, serwerze lub urządzeniu.

Gdy urządzenia lub pliki są zablokowane lub zaszyfrowane, cyberprzestępcy mogą wymusić pieniądze od właściciela firmy lub urządzenia w zamian za klucz w celu odblokowania zaszyfrowanych danych. Ale nawet w przypadku płatności cyberprzestępcy nigdy nie mogą dać klucza właścicielowi firmy lub urządzenia i zatrzymać dostęp na stałe.

Microsoft Security Copilot wykorzystuje sztuczną inteligencję, aby pomóc w ograniczeniu ataków wymuszającego okup. Aby uzyskać więcej rozwiązań firmy Microsoft w zakresie oprogramowania wymuszającego okup, odwiedź naszą bibliotekę rozwiązań ransomware.

Jak działają ataki ransomware?

Oprogramowanie wymuszającego okup może być zautomatyzowane lub obejmować ludzkie ręce na klawiaturze — atak obsługiwany przez człowieka, taki jak w przypadku ostatnich ataków za pomocą oprogramowania wymuszającego okup LockBit.

Ataki ransomware obsługiwane przez człowieka obejmują następujące etapy:

Początkowy kompromis — aktor zagrożenia po raz pierwszy uzyskuje dostęp do systemu lub środowiska po okresie rekonesansu w celu zidentyfikowania słabych stron w obronie.

Trwałość i omijanie obrony — podmiot zagrożeń ustanawia przyczółek w systemie lub środowisku przy użyciu tylnego wejścia lub innego mechanizmu, który działa w ukryciu, aby uniknąć wykrycia przez zespoły reagujące na zdarzenia.

Ruch poprzeczny — aktor zagrożenia używa początkowego punktu wejścia do migracji do innych systemów połączonych z naruszonym urządzeniem lub środowiskiem sieciowym.

Dostęp do poświadczeń — sprawca zagrożenia używa fałszywej strony logowania do zbierania poświadczeń użytkownika lub systemu.

Kradzież danych — aktor zagrożenia kradnie dane finansowe lub inne dane z naruszonych użytkowników lub systemów.

Wpływ — dotknięty użytkownik lub organizacja może ponosić szkody materialne lub reputacji.

Jak usługi Portalu Defender pomagają w ujednoliconych operacjach zabezpieczeń

- XDR w usłudze Microsoft Defender — usługa Microsoft Defender XDR oferuje zaawansowane funkcje automatycznego zakłócania ataków, które mogą chronić środowisko przed zaawansowanymi atakami o wysokim wpływie, w tym ransomware zarządzanym przez ludzi.

- Microsoft Sentinel — rozwiązanie SIEM, które skutecznie zatrzymuje atak wymuszający okup za pomocą uczenia maszynowego, łącząc różne dane, takie jak sieci, tożsamości, SaaS i punkty końcowe, zarówno ze źródeł danych firmy Microsoft, jak i partnerów.

- Security Copilot — podczas aktywnego ataku wymuszającego okup zabezpieczenia Copilot używa uczenia maszynowego do zapewnienia dokładnego kontekstu, dzięki czemu specjaliści ds. zabezpieczeń mogą udostępniać jasne, zwięzłe i kompleksowe podsumowania aktywnych zdarzeń. Zapewnia to docelowym podmiotom głębokie zrozumienie sytuacji, nawet jeśli incydent występuje po godzinach pracy.

Typowe złośliwe oprogramowanie używane w kampaniach oprogramowania wymuszającego okup

Qakbot — używa wyłudzania informacji do rozpowszechniania złośliwych linków, złośliwych załączników i usuwania złośliwych ładunków, takich jak Cobalt Strike Beacon

Ryuk — szyfrowanie danych zwykle przeznaczone dla systemu Windows

Trickbot — ma ukierunkowane aplikacje firmy Microsoft, takie jak Excel i Word. Trickbot był zwykle dostarczany za pośrednictwem kampanii e-mail, które korzystały z bieżących wydarzeń lub zwabień finansowych, aby zachęcić użytkowników do otwierania złośliwych załączników plików lub klikania linków do witryn internetowych hostujących złośliwe pliki. Od 2022 r. działania firmy Microsoft mające na celu przeciwdziałanie kampaniom wykorzystującym to złośliwe oprogramowanie wydają się zakłócać jego użyteczność.

Dominujący sprawcy zagrożeń związanych z kampaniami ransomware

- LockBit — kampania ransomware-as-a-service (RaaS) motywowana finansowo i najbardziej aktywny aktor zagrożeń ransomware w okresie 2023-24

- Black Basta — uzyskuje dostęp za pośrednictwem ukierunkowanych wiadomości phishingowych i używa PowerShell do uruchomienia ładunku szyfrującego.

- Storm-1674 (DarkGate i ZLoader) — Storm-1674 to broker dostępu znany z dystrybucji DarkGate, SectopRAT i Zloader oraz przekazywania dostępu do aktorów zagrożeń, takich jak Storm-0506 i Sangria Tempest.

Tymczasem Storm-1811 to cyberprzestępca znany z ataków inżynierii społecznej, co prowadzi do wdrożenia BlackBasta przy użyciu Qakbota i innych rodzajów złośliwego oprogramowania. Pod koniec października i na początku listopada zaobserwowano, że Storm-1811 zalewał wybrane adresy e-mail spamem (atak polegający na masowym wysyłaniu wiadomości), a następnie podszywał się pod personel pomocy technicznej, oferując pomoc w rozwiązaniu problemu spamu. W tej nowej kampanii zaobserwowano, że Storm-1811 wykorzystuje nową ładowarkę złośliwego oprogramowania o nazwie ReedBed.

Dane usługi Microsoft Defender pokazują, że najbardziej rozpowszechnione warianty ransomware w ostatnim kwartale 2024 r. to Akira, FOG, Qilin, Lynx i wyżej wymienione RansomHub i BlackBasta. Ten okres widział również nowe warianty ransomware SafePay i Hellcat. Marzec 2025 roku przyniósł ponowne pojawienie się ransomware Qilin przez grupę hakerską Moonstone Sleet.

Jak firma Microsoft może pomóc w ataku wymuszającym okup w toku

Aby pomóc w ograniczeniu ataków ransomware w toku, Microsoft Incident Response może korzystać i wdrażać Microsoft Defender for Identity — oparte na chmurze rozwiązanie zabezpieczeń, które pomaga wykrywać zagrożenia związane z tożsamościami i reagować na nie. Wczesne włączenie monitorowania tożsamości do reagowania na incydenty wspiera zespół ds. bezpieczeństwa organizacji dotkniętej problemem w odzyskaniu kontroli. Reagowanie na zdarzenia firmy Microsoft używa usługi Defender for Identity, aby ułatwić identyfikowanie zakresu zdarzeń i kont, których to dotyczy, ochrona infrastruktury krytycznej i wykluczanie aktora zagrożeń. Następnie zespół reagowania wprowadza Microsoft Defender for Endpoint, aby śledzić ruchy zagrożenia napastnika i zakłócać próby użycia przejętych kont do ponownego uzyskania dostępu do środowiska. Po opanowaniu incydentu i odzyskaniu pełnej kontroli administracyjnej nad środowiskiem, Zespół ds. Reakcji na Incydenty firmy Microsoft współpracuje z klientem, aby zapobiec przyszłym cyberatakom.

Automatyczne ataki ransomware

Ataki na oprogramowanie wymuszającego okup towarów są często zautomatyzowane. Te cyberataki mogą rozprzestrzeniać się jak wirus, infekować urządzenia za pomocą metod, takich jak wyłudzenie wiadomości e-mail i dostarczanie złośliwego oprogramowania, i wymagać korygowania złośliwego oprogramowania.

W związku z tym można chronić system poczty e-mail przy użyciu Microsoft Defender dla Office 365, który chroni przed złośliwym oprogramowaniem i atakami phishingowymi. Microsoft Defender for Endpoint działa wspólnie z Defender for Office 365, aby automatycznie wykrywać i blokować podejrzane działania na urządzeniach, podczas gdy Microsoft Defender XDR wykrywa złośliwe oprogramowanie i próby phishingu we wczesnej fazie.

Ataki ransomware obsługiwane przez człowieka

Oprogramowanie wymuszające okup obsługiwane przez człowieka jest wynikiem aktywnego ataku cyberprzestępców, który infiltruje lokalną lub chmurową infrastrukturę IT organizacji, podnosi swoje uprawnienia i wdraża oprogramowanie wymuszające okup do danych krytycznych.

Takie ataki "bezpośrednie" zwykle dotyczą organizacji, a nie pojedynczego urządzenia.

Operowane przez człowieka oznacza również, że jest człowiek, który stanowi zagrożenie, wykorzystujący swoją wiedzę dotyczącą typowych błędów konfiguracji systemów i zabezpieczeń. Mają na celu infiltrację organizacji, poruszanie się po sieci i dostosowywanie się do środowiska i jego słabości.

Znaki rozpoznawcze tych obsługiwanych przez człowieka ataków ransomware zwykle obejmują kradzież poświadczeń oraz ruch boczny z podnoszeniem uprawnień na skradzionych kontach.

Działania mogą odbywać się podczas okien obsługi i obejmować luki w konfiguracji zabezpieczeń wykryte przez cyberprzestępców. Celem jest wdrożenie ładunku ransomware do zasobów mających duży wpływ na działalność biznesową, które wybierają cyberprzestępcy.

Ważne

Te ataki mogą być katastrofalne dla operacji biznesowych i są trudne do oczyszczenia, co wymaga całkowitego eksmisji przeciwnika w celu ochrony przed przyszłymi atakami. W przeciwieństwie do standardowego oprogramowania ransomware, które zwykle wymaga jedynie usunięcia złośliwego oprogramowania, ransomware obsługiwane przez człowieka będzie nadal zagrażać działalności biznesowej po początkowym ataku.

Wpływ i prawdopodobieństwo, że ataki wymuszające okup przez człowieka będą kontynuowane

Ochrona przed oprogramowaniem wymuszającym okup dla organizacji

Najpierw zapobiegaj wyłudzaniu informacji i dostarczaniu złośliwego oprogramowania za pomocą Microsoft Defender dla Office 365, który chroni przed złośliwym oprogramowaniem i wyłudzaniem informacji, Microsoft Defender dla Endpoint, który automatycznie wykrywa i blokuje podejrzane działania na urządzeniach, a także Microsoft Defender XDR, który wcześnie wykrywa próby złośliwego oprogramowania i wyłudzania informacji.

Aby uzyskać kompleksowy przegląd oprogramowania ransomware i wymuszeń oraz sposobów ochrony swojej organizacji, skorzystaj z informacji zawartych w prezentacji PowerPoint Human-Operated Ransomware Mitigation Project Plan.

Postępuj zgodnie z podejściem reagowania na zdarzenia firmy Microsoft w celu zapobiegania i ograniczania ryzyka związanego z oprogramowaniem wymuszającym okup.

Oceń sytuację, analizując podejrzane działanie, które powiadomiło zespół o ataku.

O której godzinie/dacie po raz pierwszy dowiedziałeś się o zdarzeniu? Jakie dzienniki są dostępne i czy istnieje jakiekolwiek wskazanie, że aktor uzyskuje obecnie dostęp do systemów?

Zidentyfikuj linie aplikacji biznesowych, których dotyczy problem, i przywróć dotknięte systemy do trybu online. Czy aplikacja, której dotyczy problem, wymaga tożsamości, która mogła zostać naruszona?

Czy kopie zapasowe aplikacji, konfiguracji i danych są dostępne i regularnie weryfikowane przy użyciu ćwiczenia przywracania?

Określ proces odzyskiwania po naruszeniu zabezpieczeń (CR), aby usunąć aktora zagrożeń ze środowiska.

Oto podsumowanie wskazówek dotyczących planu projektu ograniczania ryzyka oprogramowania wymuszającego okup obsługiwanego przez człowieka firmy Microsoft:

Podsumowanie wskazówek w planie przeciwdziałania ransomware obsługiwanego przez człowieka

- Zagrożenia związane z atakami opartymi na okupach i wymuszeniach są wysokie.

- Jednak ataki mają słabe strony, które mogą zmniejszyć prawdopodobieństwo ataku.

- Istnieją trzy kroki konfigurowania infrastruktury w celu wykorzystania słabych stron ataku.

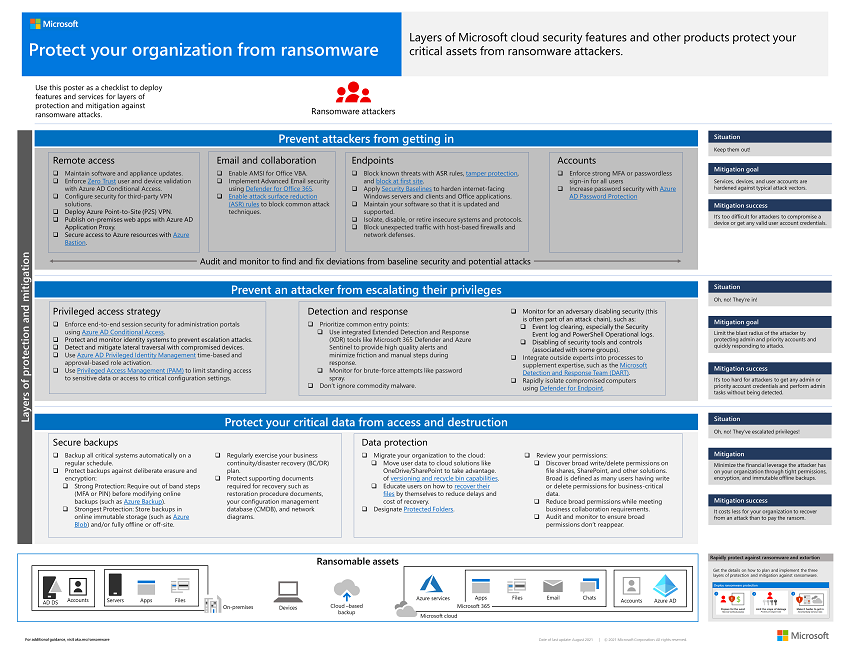

Aby zapoznać się z trzema krokami w celu wykorzystania słabych stron ataków, zobacz Rozwiązanie Ochrona organizacji przed oprogramowaniem wymuszającym okup i wymuszeniem, aby szybko skonfigurować infrastrukturę IT w celu uzyskania najlepszej ochrony:

- Przygotuj swoją organizację do odzyskania po ataku bez konieczności płacenia okupu.

- Ogranicz zakres uszkodzeń ataku wymuszającego okup, chroniąc uprzywilejowane role.

- Utrudnij dostęp do środowiska dla podmiotu zagrożenia poprzez stopniowe usuwanie ryzyka.

Pobierz plakat „Ochrona twojej organizacji przed ransomware”, aby uzyskać przegląd trzech faz jako warstw ochrony przed atakami ransomware.

Dodatkowe zasoby ochrony przed oprogramowaniem wymuszającym okup

Kluczowe informacje od firmy Microsoft:

2024 Raport firmy Microsoft na temat ochrony zasobów cyfrowych Microsoft 365:

Wdrażanie ochrony oprogramowania wymuszającego okup dla dzierżawy platformy Microsoft 365

Microsoft Defender XDR:

Microsoft Defender dla aplikacji chmurowych:

Microsoft Azure:

Microsoft Copilot for Security:

Kluczowe strategie ograniczania ryzyka oprogramowania wymuszającego okup według firmy OpenAI, w słowach ChatGPT, obejmują:

Selekcjonowanie danych treningowych

Warstwy i filtry zabezpieczeń

Testowanie empiryczne i red teaming

Ciągłe monitorowanie

Badania dotyczące dostosowania i bezpieczeństwa

Raportowanie i opinie społeczności

Partnerstwa i zasady

Aby uzyskać bardziej szczegółowe informacje, zapoznaj się z oficjalną dokumentacją platformy OpenAI dotyczącą ich podejścia do bezpieczeństwa sztucznej inteligencji i ograniczania nadużyć.

Zasoby ochrony przed ransomware w zabezpieczeniach firmy Microsoft:

Zobacz najnowszą listę artykułów dotyczących oprogramowania wymuszającego okup w blogu zabezpieczeń firmy Microsoft.