Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

![]()

Nowoczesne przedsiębiorstwo ma niesamowitą różnorodność punktów końcowych, które uzyskują dostęp do danych. Nie wszystkie punkty końcowe są zarządzane, a nawet należące do organizacji, co prowadzi do różnych konfiguracji urządzeń i poziomów poprawek oprogramowania. Spowoduje to utworzenie ogromnej powierzchni podatnej na ataki i, jeśli pozostanie nierozwiązane, dostęp do danych roboczych z niezaufanych urządzeń końcowych może łatwo stać się najsłabszym elementem w strategii zabezpieczeń Zero Trust. (Pobierz model dojrzałości Zero Trust: Zero_Trust_Vision_Paper_Final 10.28.pdf.)

Zero Trust przestrzega zasady "Nigdy nie ufaj, zawsze weryfikuj". Jeśli chodzi o punkty końcowe, oznacza to zawsze weryfikowanie wszystkich punktów końcowych. Obejmuje to nie tylko urządzenia wykonawcy, partnera i gościa, ale także aplikacje i urządzenia używane przez pracowników do uzyskiwania dostępu do danych służbowych, niezależnie od własności urządzeń.

W podejściu Zero Trust te same zasady zabezpieczeń są stosowane niezależnie od tego, czy urządzenie jest własnością firmową, czy prywatną za pośrednictwem modelu "przynieś własne urządzenie" (BYOD); czy urządzenie jest w pełni zarządzane przez it, czy tylko aplikacje i dane są zabezpieczone. Zasady dotyczą wszystkich punktów końcowych, niezależnie od tego, czy komputer PC, Mac, smartfon, tablet, urządzenie do noszenia lub IoT wszędzie tam, gdzie są połączone, czy to bezpieczna sieć firmowa, home broadband lub publiczny Internet. Co najważniejsze, kondycja i wiarygodność aplikacji uruchamianych w tych punktach końcowych ma wpływ na stan zabezpieczeń. Należy zapobiec wyciekowi danych firmowych do niezaufanych lub nieznanych aplikacji lub usług, przypadkowo lub przez złośliwą intencję.

Istnieje kilka kluczowych reguł zabezpieczania urządzeń i punktów końcowych w modelu Zero Trust: Zasady zabezpieczeń Zero Trust są wymuszane centralnie za pośrednictwem chmury i obejmują zabezpieczenia punktu końcowego, konfigurację urządzenia, ochronę aplikacji, zgodność urządzeń i stan ryzyka.

- Platforma, a także aplikacje uruchamiane na urządzeniach są bezpiecznie aprowizowane, prawidłowo skonfigurowane i aktualizowane.

- Istnieje automatyczna i monitowa odpowiedź na dostęp do danych firmowych w aplikacjach w przypadku naruszenia zabezpieczeń.

- System kontroli dostępu zapewnia, że wszystkie mechanizmy kontroli zasad obowiązują przed uzyskaniem dostępu do danych.

Cele wdrożenia Zero Trust na potrzeby zabezpieczania punktów końcowych

Zanim większość organizacji rozpocznie wdrażanie strategii Zero Trust, ich zabezpieczenia punktów końcowych są konfigurowane w następujący sposób:

- Punkty końcowe są przyłączone do domeny i zarządzane przy użyciu rozwiązań, takich jak obiekty zasad grupy lub program Configuration Manager. Są to doskonałe opcje, ale nie korzystają z nowoczesnych dostawców usług konfiguracji systemu Windows (CSP) ani wymagają oddzielnego urządzenia bramy zarządzania chmurą do obsługi urządzeń w chmurze.

- Punkty końcowe muszą znajdować się w sieci firmowej w celu uzyskania dostępu do danych. Może to oznaczać, że urządzenia są wymagane do fizycznego dostępu do sieci firmowej lub wymagają dostępu do sieci VPN, co zwiększa ryzyko, że naruszone urządzenie może uzyskać dostęp do poufnych zasobów firmy.

Podczas implementowania kompleksowej platformy Zero Trust na potrzeby zabezpieczania punktów końcowych zalecamy skupienie się najpierw na trzech początkowych celach wdrażania. Po zakończeniu skoncentruj się na czwartym celu:

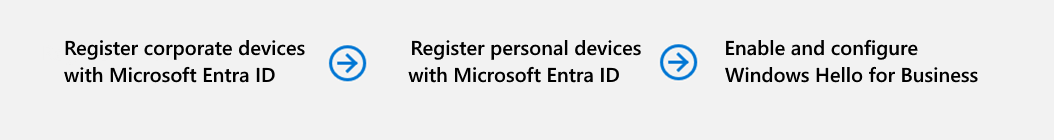

Punkty końcowe są rejestrowane u dostawców tożsamości w chmurze. Aby monitorować zabezpieczenia i ryzyko w wielu punktach końcowych używanych przez jedną osobę, musisz mieć wgląd we wszystkie urządzenia i punkty dostępu, które mogą mieć dostęp do zasobów. Na zarejestrowanych urządzeniach można następnie zastosować podstawowy poziom zabezpieczeń, który zapewnia użytkownikom metodę uwierzytelniania biometrycznego lub opartego na numerze PIN, aby pomóc wyeliminować zależność od haseł.

Dostęp jest udzielany tylko zarządzanym w chmurze i zgodnym punktom końcowym i aplikacjom. Ustaw reguły zgodności, aby upewnić się, że urządzenia spełniają minimalne wymagania dotyczące zabezpieczeń przed udzieleniem dostępu. Ponadto utwórz reguły korygowania i powiadomienia dla niezgodnych urządzeń, aby użytkownicy wiedzieli, jak rozwiązywać problemy ze zgodnością.

Zasady ochrony przed utratą danych (DLP) są wymuszane dla urządzeń firmowych i modelu BYOD. Określ, co użytkownik może zrobić z danymi po dokonaniu dostępu. Na przykład ogranicz zapisywanie plików w niezaufanych lokalizacjach (takich jak dysk lokalny) lub ogranicz udostępnianie kopii i wklejania za pomocą aplikacji komunikacyjnej użytkownika lub aplikacji do czatu w celu ochrony danych.

Wykrywanie zagrożeń w punkcie końcowym służy do monitorowania ryzyka urządzenia. Dążenie do rozwiązania umożliwiającego jednolite zarządzanie wszystkimi punktami końcowymi. Użyj rozwiązania do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM), aby kierować dzienniki punktów końcowych oraz transakcje w taki sposób, aby otrzymywać mniej, ale bardziej zrozumiałe i użyteczne alerty.

W ostatnim zadaniu zapoznaj się z zasadami Zero Trust dotyczącymi sieci IoT i technologii operacyjnych.

Przewodnik wdrażania rozwiązania Endpoint Zero Trust

Ten przewodnik przeprowadzi Cię przez kroki wymagane do zabezpieczenia urządzeń zgodnie z zasadami platformy zabezpieczeń Zero Trust.

1. Rejestrowanie punktów końcowych za pomocą dostawcy tożsamości w chmurze

Aby ograniczyć ryzyko, monitoruj punkty końcowe w celu zapewnienia, że każdy z nich ma zaufaną tożsamość, stosowane są podstawowe wymagania dotyczące zabezpieczeń, a poziom ryzyka dla takich elementów jak złośliwe oprogramowanie lub eksfiltracja danych został zmierzony, skorygowany lub uznany za akceptowalny.

Po zarejestrowaniu urządzenia użytkownicy mogą uzyskiwać dostęp do zasobów z ograniczeniami organizacji przy użyciu nazwy użytkownika i hasła firmowego w celu zalogowania się. Jeśli jest dostępna, zwiększ bezpieczeństwo dzięki użyciu funkcji, takich jak Windows Hello dla firm.

Rejestrowanie urządzeń firmowych przy użyciu identyfikatora Entra firmy Microsoft

Upewnij się, że urządzenia z systemem Windows używane do uzyskania dostępu do danych organizacji dołączyły i zarejestrowały się w usłudze Microsoft Entra ID za pomocą jednej z następujących ścieżek:

Windows out-of-box-experience — Korzystanie ze środowiska out-of-box (OOBE) do dołączania urządzeń z systemem Windows do usługi Microsoft Entra ID upraszcza konfigurację, zapewniając, że urządzenia są gotowe do natychmiastowego bezpiecznego dostępu do zasobów organizacyjnych. Aby uzyskać wskazówki, zobacz Jak dołączyć nowe urządzenie z systemem Windows do Microsoft Entra.

Wcześniej aprowizowane urządzenia z systemem Windows — użytkownicy wcześniej aprowizowanego urządzenia służbowego z systemem Windows mogą używać konta służbowego, aby zarejestrować je w usłudze Microsoft Entra ID. Zobacz Dodawanie konta służbowego do urządzenia z systemem Windows.

Rejestrowanie urządzenia osobistego — użytkownicy mogą rejestrować swoje osobiste urządzenia z systemem Windows przy użyciu identyfikatora Entra firmy Microsoft. Zobacz Rejestrowanie urządzenia osobistego w sieci służbowej.

W przypadku urządzeń należących do firmy można użyć następujących metod specyficznych dla platformy do aprowizowania nowych systemów operacyjnych i rejestrowania urządzeń za pomocą identyfikatora Entra firmy Microsoft:

Windows — Windows Autopilot to zestaw technologii używanych do ustawiania i wstępnej konfiguracji nowych urządzeń, dzięki czemu są one gotowe do produktywnego użytkowania. Zobacz Omówienie rozwiązania Windows Autopilot.

iOS/iPadOS — urządzenia należące do firmy zakupione za pośrednictwem programu Apple Business Manager lub Apple School Manager można zarejestrować w usłudze Intune za pośrednictwem automatycznej rejestracji urządzeń. Zobacz Konfigurowanie automatycznej rejestracji urządzeń.

Zwiększanie zabezpieczeń uwierzytelniania za pomocą usługi Windows Hello dla firm

Aby umożliwić użytkownikom alternatywną metodę logowania, która zastępuje użycie haseł silnym uwierzytelnianiem dwuskładnikowym na urządzeniach i wymusza reguły używania numerów PIN, kluczy zabezpieczeń do logowania i nie tylko, włącz funkcję Windows Hello dla firm na urządzeniach z systemem Windows użytkowników.

Usługa Microsoft Intune obsługuje dwie bezpłatne metody stosowania i wymuszania ustawień usługi Windows Hello dla firm:

W przypadku rejestracji urządzeń z zasadami dla całej dzierżawy — użyj tej metody, aby zastosować domyślne zasady usługi Windows Hello dla firm do każdego urządzenia z systemem Windows podczas rejestrowania w usłudze Intune. Te zasady pomagają zapewnić, że każde nowe urządzenie z systemem Windows, które dołącza do organizacji, jest przechowywane w tych samych początkowych standardach konfiguracji dla wymagań dotyczących numeru PIN, uwierzytelniania dwuskładnikowego i nie tylko.

Aby uzyskać więcej informacji i wskazówek dotyczących konfiguracji, zobacz Usługa Windows Hello w rejestracji urządzeń w dokumentacji usługi Intune.

Po rejestracji przy użyciu profilów ochrony konta — profile ochrony konta umożliwiają stosowanie określonych konfiguracji usługi Windows Hello dla firm do różnych grup w organizacji po zarejestrowaniu się w usłudze Intune. Jeśli występuje konflikt między profilem ochrony konta a profilem obejmującym całą dzierżawę, profil ochrony konta ma pierwszeństwo. Dzięki temu można wprowadzać korekty dla różnych grup w oparciu o ich wymagania.

Profile ochrony konta w usłudze Intune to jeden z rodzajów profili dla zasad ochrony konta, które z kolei są jednym z typów zasad zabezpieczeń punktu końcowego w usłudze Intune. Aby uzyskać wskazówki dotyczące konfigurowania tego profilu, zobacz Tworzenie zasad zabezpieczeń punktu końcowego i wybierz typ zasad ochrony konta, a następnie typ profilu ochrony konta.

2. Ograniczanie dostępu do punktów końcowych i aplikacji zarządzanych przez chmurę

Z ustalonymi tożsamościami punktów końcowych w Twojej organizacji oraz rozszerzonymi wymaganiami dotyczącymi uwierzytelniania, upewnij się, że te punkty końcowe spełniają oczekiwania zabezpieczeń Twojej organizacji, zanim będą wykorzystywane do uzyskiwania dostępu do danych i zasobów organizacji.

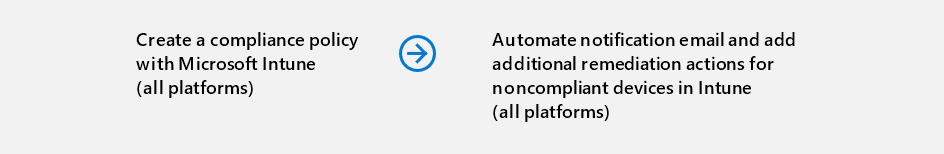

Aby ograniczyć dostęp, użyj zasad zgodności urządzeń usługi Intune, które współpracują z warunkowym dostępem Microsoft Entra, zapewniając, że tylko urządzenia obecnie zgodne z wymaganiami zabezpieczeń mogą być używane przez uwierzytelnionych użytkowników do dostępu do zasobów. Ważną częścią zasad zgodności są powiadomienia i reguły korygowania , które pomagają użytkownikom przywrócić zgodność niezgodnych urządzeń.

Tworzenie zasad zgodności za pomocą usługi Microsoft Intune

Microsoft Intune zasady zgodności to zestawy reguł i warunków używanych do oceny konfiguracji zarządzanych urządzeń. Te zasady mogą pomóc w zabezpieczeniu danych i zasobów organizacji z urządzeń, które nie spełniają tych wymagań konfiguracji. Urządzenia zarządzane muszą spełniać warunki określone w zasadach, aby były uznawane za zgodne przez Intune.

Zgodność urządzeń w usłudze Intune składa się z dwóch części, współpracujących ze sobą:

Ustawienia zasad zgodności to pojedynczy zestaw konfiguracji, które mają zastosowanie do całej dzierżawy, aby zapewnić wbudowane zasady zgodności odbierane przez każde urządzenie. Ustawienia zasad zgodności określają sposób działania zasad zgodności w danym środowisku, w tym sposób obsługi urządzeń, które nie mają przypisanych jawnych zasad zgodności urządzeń.

Aby skonfigurować te ustawienia dla całej dzierżawy, zobacz Ustawienia zasad zgodności.

Zasady zgodności urządzeń to odrębne zestawy reguł i ustawień specyficznych dla platformy wdrażanych w grupach użytkowników lub urządzeń. Urządzenia oceniają reguły w zasadach w celu raportowania stanu zgodności. Stan niezgodności może spowodować co najmniej jedną akcję w przypadku niezgodności. Microsoft Entra zasady dostępu warunkowego mogą również używać tego stanu do blokowania dostępu do zasobów organizacyjnych z tego urządzenia.

Aby skonfigurować grupy z zasadami zgodności urządzeń, zobacz Tworzenie zasad zgodności w usłudze Microsoft Intune. Aby zobaczyć przykłady zwiększania poziomu konfiguracji zgodności, których można użyć, zobacz Planowanie polityk zgodności usługi Intune.

Ustanawianie akcji i powiadomień użytkownika dotyczących niezgodnych urządzeń

Każda zasada zgodności usługi Intune zawiera działania w przypadku braku zgodności. Akcje mają zastosowanie, gdy urządzenie nie spełnia przypisanej konfiguracji zasad zgodności. Zarówno Intune, jak i dostęp warunkowy odczytują stan urządzenia, aby ułatwić określenie dodatkowych kroków, które można skonfigurować, lub zablokować dostęp do zasobów organizacji na tym urządzeniu tak długo, jak urządzenie pozostaje niezgodne.

Konfigurujesz działania w przypadku niezgodności jako część każdej polityki zgodności urządzenia, którą tworzysz.

Akcje dotyczące niezgodności obejmują, ale nie są ograniczone do następujących opcji, z różnymi opcjami dostępnymi dla różnych platform:

- Oznacz urządzenie jako niezgodne

- Wysyłanie wstępnie skonfigurowanej wiadomości e-mail do użytkownika urządzenia

- Zdalne blokowanie urządzenia

- Wyślij wstępnie skonfigurowane powiadomienie push do użytkownika

Aby dowiedzieć się więcej o dostępnych akcjach, sposobie dodawania ich do zasad oraz sposobie wstępnego konfigurowania wiadomości e-mail i powiadomień, zobacz Konfigurowanie akcji dla niezgodnych urządzeń w usłudze Intune.

3. Wdrażanie zasad wymuszających zapobieganie utracie danych (DLP) dla urządzeń firmowych i modelu BYOD

Po udzieleniu dostępu do danych chcesz kontrolować, co użytkownik może zrobić z danymi i jak są przechowywane. Na przykład, jeśli użytkownik uzyskuje dostęp do dokumentu korzystając z tożsamości firmowej, należy uniemożliwić zapisanie tego dokumentu w niezabezpieczonym miejscu przechowywania dla użytkowników indywidualnych lub udostępniania go za pomocą aplikacji komunikacyjnej lub czatowej dla użytkowników indywidualnych.

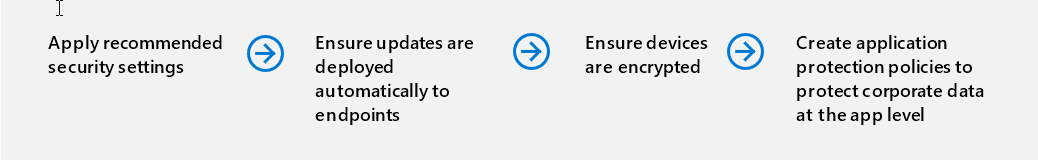

Stosowanie zalecanych ustawień zabezpieczeń

Punkty odniesienia zabezpieczeń mogą pomóc w ustanowieniu szerokiego i spójnego punktu odniesienia bezpiecznych konfiguracji, które pomagają chronić użytkowników, urządzenia i dane. Punkty odniesienia zabezpieczeń usługi Intune to wstępnie skonfigurowane grupy ustawień systemu Windows, które ułatwiają stosowanie znanej grupy ustawień i wartości domyślnych zalecanych przez odpowiednie zespoły ds. zabezpieczeń. Tych punktów odniesienia można używać z ich domyślnymi konfiguracjami lub edytować je, aby tworzyć niestandardowe wystąpienia spełniające różne potrzeby różnych grup w organizacji.

Automatyczne wdrażanie aktualizacji w punktach końcowych

Aby zachować zgodność zarządzanych urządzeń ze zmieniającymi się zagrożeniami bezpieczeństwa, użyj zasad usługi Intune, które mogą automatyzować wdrożenia aktualizacji:

Aktualizacje systemu Windows dla firm — zasady usługi Intune dla aktualizacji systemu Windows dla firm umożliwiają automatyczne instalowanie aktualizacji systemu Windows na urządzeniach. Zasady mogą automatyzować moment instalowania aktualizacji oraz typ aktualizacji, w tym wersję Windows, najnowsze aktualizacje zabezpieczeń i nowe sterowniki. Aby rozpocząć, zobacz Zarządzanie aktualizacjami oprogramowania systemu Windows 10 i Windows 11 w usłudze Intune.

Aktualizacje systemu Android Enterprise — usługa Intune obsługuje automatyczne aktualizacje przez sieć systemu operacyjnego i oprogramowania układowego dla urządzeń Zebra Android poprzez integrację partnerską.

iOS/iPadOS — zasady usługi Intune mogą automatycznie instalować aktualizacje na urządzeniach z systemem iOS/iPad zarejestrowanych jako urządzenie nadzorowane za pomocą jednej z opcji automatycznego rejestrowania urządzeń (ADE) firmy Apple. Aby skonfigurować zasady aktualizacji systemu iOS, zobacz Zarządzanie zasadami aktualizacji oprogramowania systemu iOS/iPadOS w usłudze Intune.

Szyfrowanie urządzeń

Użyj następujących opcji specyficznych dla platformy, aby szyfrować dane firmowe magazynowane na urządzeniach:

MacOS — aby skonfigurować szyfrowanie na pełnym dysku w systemie macOS, użyj szyfrowania dysków FileVault dla systemu macOS w usłudze Intune.

Windows — w przypadku urządzeń z systemem Windows można zarządzać zasadami szyfrowania dysków dla urządzeń z systemem Windows przy użyciu usługi Intune. Zasady programu Intune mogą wymuszać użycie funkcji BitLocker dla woluminów i dysków oraz szyfrowanie danych osobowych, które oferuje możliwości szyfrowania danych na poziomie plików, powiązane z poświadczeniami użytkownika.

Ochrona danych firmowych na poziomie aplikacji przy użyciu zasad ochrony aplikacji

Aby zapewnić bezpieczeństwo danych firmowych w aplikacjach zarządzanych, użyj zasad ochrony aplikacji usługi Intune. Zasady ochrony aplikacji usługi Intune pomagają chronić dane organizacji przez kontrolowanie sposobu uzyskiwania dostępu do danych i ich udostępniania. Na przykład te zasady mogą blokować użytkownikom kopiowanie i wklejanie danych firmowych do aplikacji osobistych lub wymaganie numeru PIN w celu uzyskania dostępu do firmowej poczty e-mail.

Aby rozpocząć tworzenie i używanie tych zasad, zobacz Jak tworzyć i przypisywać zasady ochrony aplikacji. Aby zapoznać się z kilkoma przykładami trzech rosnących poziomów konfiguracji zabezpieczeń, których można użyć, zobacz Struktura ochrony danych usługi Intune dla zasad ochrony aplikacji.

4. Monitorowanie ryzyka urządzenia za pomocą wykrywania zagrożeń punktu końcowego

Po osiągnięciu pierwszych trzech celów skonfiguruj zabezpieczenia punktu końcowego na urządzeniach i rozpocznij monitorowanie pojawiających się zagrożeń, aby można było je skorygować, zanim staną się większym problemem.

Poniżej przedstawiono kilka rozwiązań firmy Microsoft, których można używać i łączyć:

Usługa Microsoft Defender z usługą Microsoft Intune — po zintegrowaniu usługi Microsoft Defender dla punktu końcowego z usługą Intune możesz użyć centrum administracyjnego usługi Intune, aby skonfigurować usługę Defender dla punktu końcowego na urządzeniach zarządzanych przez usługę Intune, wyświetlić dane zagrożeń i zalecenia z usługi Defender, a następnie wykonać działania w celu rozwiązania tych problemów. Można również użyć scenariusza zarządzania ustawieniami zabezpieczeń punktu końcowego usługi Defender , który umożliwia korzystanie z zasad usługi Intune do zarządzania konfiguracjami usługi Defender na urządzeniach, które nie są zarejestrowane w usłudze Intune.

Microsoft Sentinel — Usługa Microsoft Sentinel to rozwiązanie do zarządzania informacjami i zdarzeniami zabezpieczeń natywnych dla chmury (SIEM), które ułatwia odkrywanie i szybkie reagowanie na zaawansowane zagrożenia.

Magazyn danych usługi Intune umożliwia wysyłanie danych zarządzania urządzeniami i aplikacjami do narzędzi raportowania w celu inteligentnego filtrowania alertów w celu zmniejszenia szumu. Opcje obejmują, ale nie są ograniczone do nawiązywania połączenia z magazynem danych za pomocą usługi Power BI i korzystania z rozwiązań SIEM za pomocą niestandardowego klienta OData.

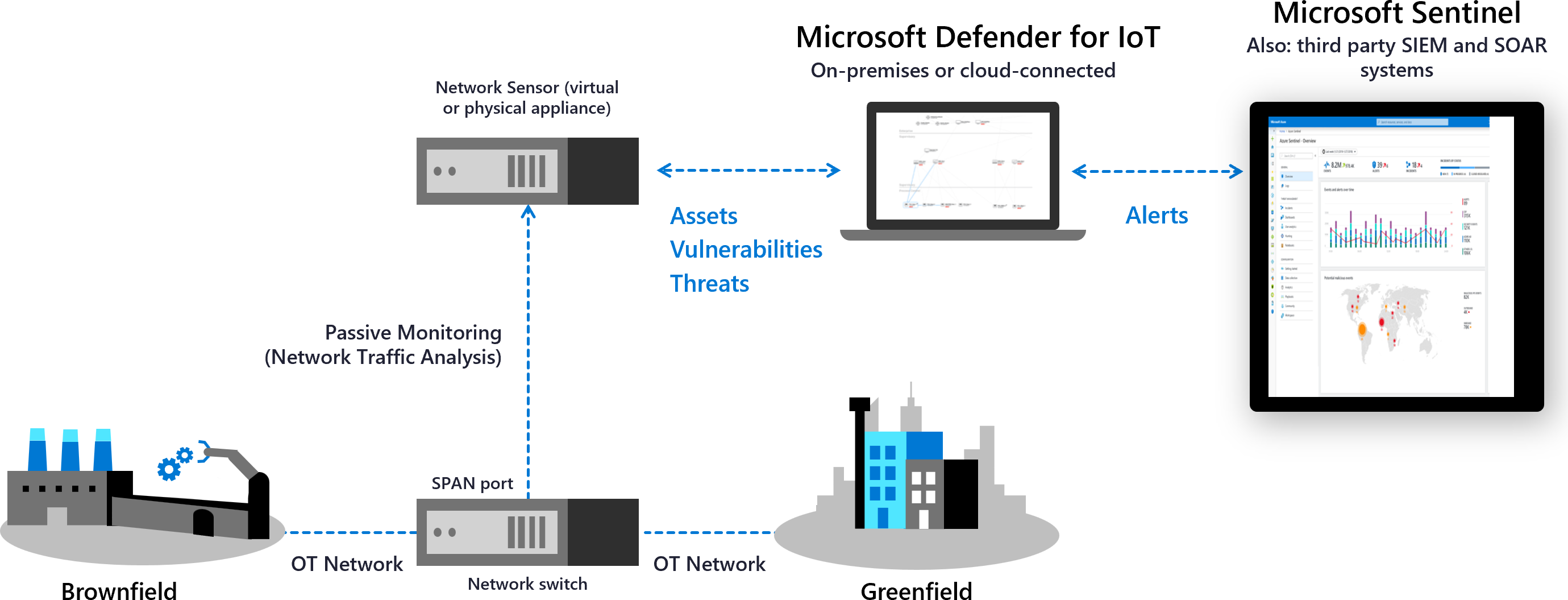

Zero Trust i sieci OT

Usługa Microsoft Defender dla IoT to ujednolicone rozwiązanie zabezpieczeń opracowane specjalnie do identyfikowania urządzeń, luk w zabezpieczeniach i zagrożeń w sieciach IoT i technologii operacyjnych (OT). Usługa Defender dla IoT umożliwia stosowanie zabezpieczeń w całym środowisku IoT/OT, w tym istniejących urządzeń, które mogą nie mieć wbudowanych agentów zabezpieczeń.

Sieci OT często różnią się od tradycyjnej infrastruktury IT i potrzebują wyspecjalizowanego podejścia do rozwiązania Zero Trust. Systemy OT używają unikatowej technologii z zastrzeżonymi protokołami i mogą obejmować starzejące się platformy z ograniczoną łącznością i mocą, określone wymagania bezpieczeństwa i unikatowe narażenie na ataki fizyczne.

Usługa Defender dla IoT obsługuje zasady Zero Trust, odpowiadając na wyzwania specyficzne dla ot, takie jak:

- Ułatwia sterowanie zdalnymi połączeniami z systemami OT.

- Przegląd i pomoc w zmniejszeniu połączeń między systemami zależnymi.

- Znajdowanie pojedynczych punktów awarii w sieci.

Wdróż czujniki sieciowe usługi Defender for IoT, aby wykrywać urządzenia i ruch oraz obserwować luki w zabezpieczeniach specyficzne dla ot. Podziel czujniki na lokacje i strefy w sieci, aby monitorować ruch między strefami, a następnie postępuj zgodnie z krokami ograniczania ryzyka usługi Defender dla IoT, aby zmniejszyć ryzyko w środowisku OT. Usługa Defender dla IoT stale monitoruje urządzenia pod kątem nietypowego lub nieautoryzowanego zachowania.

Zintegruj się z usługi firmy Microsoft, takimi jak Microsoft Sentinel i inne usługi partnerskie, w tym systemy SIEM i ticketing, aby udostępniać dane usługi Defender for IoT w organizacji.

Aby uzyskać więcej informacji, zobacz:

- Zero Trust i sieci OT

- Monitorowanie sieci OT za pomocą zasad zero trust

- Badanie zdarzeń usługi Defender dla IoT za pomocą usługi Microsoft Sentinel

Produkty omówione w tym przewodniku

Microsoft Azure

Platforma Microsoft 365

Ochrona punktu końcowego w usłudze Microsoft Defender

Usługa Microsoft Defender dla IoT

Podsumowanie

Podejście zero trust może znacząco zwiększyć poziom zabezpieczeń urządzeń i punktów końcowych. Aby uzyskać więcej informacji lub pomóc w implementacji, skontaktuj się z zespołem ds. sukcesu klienta lub zapoznaj się z innymi rozdziałami tego przewodnika, który obejmuje wszystkie filary Zero Trust.

Dowiedz się więcej na temat implementowania kompleksowej strategii zero trust dla:

Seria przewodników wdrażania zero trust