Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

![]()

Punkty końcowe to urządzenia, które uzyskują dostęp do zasobów i aplikacji organizacji. Nowoczesne miejsca pracy obejmują różne urządzenia, które żądają dostępu zarówno wewnątrz, jak i poza siecią firmową.

Rozwiązania Zero Trust dla punktów końcowych dotyczą weryfikowania zabezpieczeń urządzeń, które uzyskują dostęp do danych służbowych, w tym aplikacji uruchomionych na urządzeniach. Partnerzy mogą integrować się z rozwiązaniami punktów końcowych firmy Microsoft, aby zweryfikować zabezpieczenia urządzeń i aplikacji, wymusić zasady najniższych uprawnień i przygotować się z wyprzedzeniem do naruszeń.

Te wskazówki dotyczą dostawców oprogramowania i partnerów technologicznych, którzy chcą ulepszyć swoje rozwiązania zabezpieczeń punktów końcowych dzięki integracji z produktami firmy Microsoft.

Integracja z usługą Zero Trust dla punktów końcowych — przewodnik

Ten przewodnik integracji zawiera instrukcje dotyczące integracji z następującymi produktami:

- Usługa Microsoft Defender dla punktu końcowego, która ułatwia sieciom przedsiębiorstwa zapobieganie zaawansowanym zagrożeniom, wykrywanie, badanie i reagowanie na nie.

- Usługa Microsoft Intune, która zapewnia ochronę i zabezpieczenia urządzeń używanych przez pracowników oraz aplikacji uruchamianych na tych urządzeniach.

- Usługa Microsoft Defender dla IoT, która zapewnia bezpieczeństwo w sieciach technologii operacyjnych (OT).

Usługa Microsoft Defender dla punktu końcowego

Ochrona punktu końcowego w usłudze Microsoft Defender to platforma zabezpieczeń punktu końcowego przedsiębiorstwa zaprojektowana w celu ułatwienia sieciom przedsiębiorstwa zapobiegania, wykrywania, badania i reagowania na zaawansowane zagrożenia. Korzysta z kombinacji czujników behawioralnych punktów końcowych, analizy zabezpieczeń w chmurze i analizy zagrożeń.

Usługa Defender for Endpoint obsługuje aplikacje innych firm niż Microsoft , aby zwiększyć możliwości wykrywania, badania i analizy zagrożeń platformy. Ponadto partnerzy mogą rozszerzać swoje istniejące oferty zabezpieczeń na podstawie otwartej platformy oraz rozbudowany i kompletny zestaw interfejsów API w celu tworzenia rozszerzeń i integracji z usługą Defender for Endpoint.

Strona możliwości i scenariuszy dla partnerów usługi Microsoft Defender dla punktów końcowych zawiera opis kilku obsługiwanych kategorii integracji. Ponadto inne pomysły dotyczące scenariuszy integracji mogą obejmować:

- Usprawnianie korygowania zagrożeń: usługa Microsoft Defender dla punktu końcowego może podjąć natychmiastowe lub wspomagane przez operatory odpowiedzi na alerty. Partnerzy mogą używać akcji odpowiedzi punktu końcowego, takich jak izolacja maszyny, kwarantanna plików w celu zablokowania IoC w zarządzanym punkcie końcowym.

- Łączenie kontroli dostępu do sieci z zabezpieczeniami urządzeń: oceny ryzyka lub ekspozycji mogą służyć do implementowania i wymuszania zasad dostępu do sieci i aplikacji.

Aby zostać partnerem rozwiązania Defender for Endpoint, musisz wykonać kroki opisane w artykule Zostań partnerem usługi Microsoft Defender dla punktu końcowego.

Microsoft Intune

Usługa Microsoft Intune, która obejmuje usługę Microsoft Intune i program Microsoft Configuration Manager, zapewnia ochronę i zabezpieczenia urządzeń używanych przez pracowników oraz aplikacji uruchamianych na tych urządzeniach. Usługa Intune obejmuje zasady zgodności urządzeń, które zapewniają pracownikom dostęp do aplikacji i danych z urządzeń spełniających zasady zabezpieczeń firmy. Obejmuje również zasady ochrony aplikacji, które zapewniają mechanizmy kontroli zabezpieczeń oparte na aplikacjach zarówno dla w pełni zarządzanych, jak i należących do pracowników urządzeń.

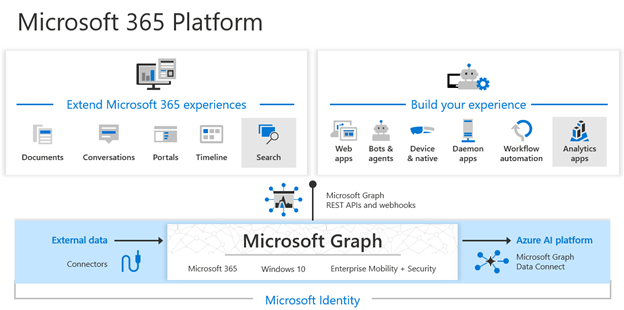

Aby zintegrować się z usługą Microsoft Intune, niezależni dostawcy oprogramowania używają programu Microsoft Graph i zestawu SDK zarządzania aplikacjami usługi Microsoft Intune. Integracja usługi Intune z interfejsem API programu Microsoft Graph umożliwia korzystanie z dowolnej z tych samych funkcji oferowanych przez konsolę administratora usługi Intune. Informacje, takie jak stan zgodności urządzenia, konfiguracja zasad zgodności, ustawienia zasad ochrony aplikacji i inne, można znaleźć za pośrednictwem interfejsu API programu Microsoft Graph. Ponadto możesz zautomatyzować zadania w usłudze Intune, które jeszcze bardziej zwiększają historię zerowego zaufania klienta. Ogólne wskazówki dotyczące pracy z usługą Intune w programie Microsoft Graph są dostępne w repozytorium dokumentacji programu Microsoft Graph. W tym miejscu koncentrujemy się na scenariuszach związanych z zerowym zaufaniem.

Weryfikowanie, czy urządzenia są zgodne ze standardami zabezpieczeń i zgodności

Rozwiązania niezależnego dostawcy oprogramowania mogą używać informacji o zgodności urządzeń i zasadach usługi Intune do obsługi zasady zerowego zaufania w ramach funkcji Weryfikowanie jawnie. Dane zgodności dotyczące użytkowników i urządzeń z usługi Intune umożliwiają aplikacji niezależnego dostawcy oprogramowania określenie stanu ryzyka urządzenia w odniesieniu do korzystania z aplikacji. Dzięki wykonaniu tych weryfikacji niezależny dostawca oprogramowania zapewnia, że urządzenia korzystające z usługi są zgodne ze standardami i zasadami zabezpieczeń oraz zgodności klientów.

Interfejs API Microsoft Graph umożliwia ISV integrację z usługą Intune za pomocą zestawu interfejsów API RESTful. Te interfejsy API są tymi samymi, które są używane przez centrum administracyjne usługi Microsoft Intune do wyświetlania, tworzenia, wdrażania i raportowania wszystkich akcji, danych i działań w usłudze Intune oraz zarządzania nimi. Elementy szczególnych zainteresowań niezależnych dostawców oprogramowania obsługujące inicjatywy Zero Trust to możliwość wyświetlania stanu zgodności urządzeń i konfigurowania reguł zgodności i zasad. Zapoznaj się z zaleceniami firmy Microsoft dotyczącymi używania Microsoft Entra ID i usługi Intune w kontekście konfiguracji i zgodności Zero Trust: Zabezpiecz punkty końcowe za pomocą Zero Trust. Reguły zgodności usługi Intune są podstawą wsparcia dostępu warunkowego opartego na urządzeniach przy użyciu Microsoft Entra ID. Niezależni dostawcy oprogramowania powinni również przyjrzeć się funkcji dostępu warunkowego oraz interfejsom API, aby zrozumieć, jak realizować scenariusze zgodności użytkowników i urządzeń oraz dostęp warunkowy.

Najlepiej, aby jako ISV, Twoja aplikacja łączyła się z interfejsami API Microsoft Graph jako aplikacja w chmurze i ustanawiała połączenie usługa-usługa. Aplikacje wielodostępne zapewniają dostawcom oprogramowania scentralizowaną definicję i kontrolę aplikacji oraz umożliwiają klientom indywidualne wyrażanie zgody na aplikację niezależnego dostawcy oprogramowania działającego na danych dzierżawy. Zapoznaj się z informacjami na temat dzierżawy w Microsoft Entra ID na potrzeby rejestrowania i tworzenia pojedynczych lub wielodostępnych aplikacji Microsoft Entra. Autoryzacja twojej aplikacji może korzystać z Microsoft Entra ID do logowania jednokrotnego.

Po utworzeniu aplikacji musisz uzyskać dostęp do informacji o urządzeniu i zgodności przy użyciu interfejsu API programu Microsoft Graph. Dokumentację dotyczącą korzystania z programu Microsoft Graph można znaleźć w centrum deweloperów programu Microsoft Graph. Interfejs API programu Microsoft Graph to zestaw interfejsów API RESTful, które są zgodne ze standardami ODATA na potrzeby dostępu do danych i wykonywania zapytań.

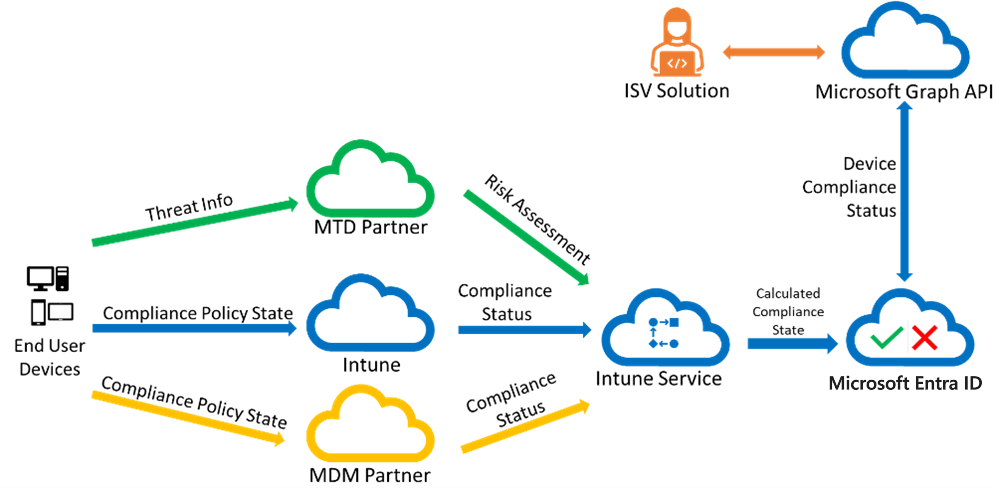

Pobieranie stanu zgodności urządzenia

Na tym diagramie przedstawiono przepływ informacji o zgodności urządzenia z urządzenia do rozwiązania niezależnego dostawcy oprogramowania. Urządzenia użytkowników końcowych otrzymują polityki od Intune, partnera Mobile Threat Defense (MTD) lub partnera zgodności dla zarządzania urządzeniami mobilnymi (MDM). Po zebraniu informacji o zgodności z urządzeń usługa Intune oblicza ogólny stan zgodności każdego urządzenia i przechowuje je w identyfikatorze Firmy Microsoft Entra. Korzystając z interfejsu API programu Microsoft Graph, rozwiązanie może odczytywać i reagować na stan zgodności urządzenia, stosując zasady zero trust.

Po zarejestrowaniu w usłudze Intune rekord urządzenia jest tworzony w usłudze Intune z innymi szczegółami urządzenia, w tym stanem zgodności urządzenia. Usługa Intune przekazuje stan zgodności urządzenia do identyfikatora Entra firmy Microsoft, gdzie identyfikator Entra firmy Microsoft przechowuje również stan zgodności z każdym urządzeniem. Wykonując polecenie GET na https://graph.microsoft.com/v1.0/deviceManagement/managedDevices, można zobaczyć wszystkie włączone urządzenia dla tenanta oraz ich stan zgodności. Możesz też wykonać zapytanie https://graph.microsoft.com/v1.0/devices, aby uzyskać listę urządzeń zarejestrowanych i zapisanych w Microsoft Entra oraz ich stanu zgodności.

Na przykład to żądanie:

GET https://graph.microsoft.com/v1.0/users/{usersId}/managedDevices/{managedDeviceId}

Zwraca:

HTTP/1.1 200 OK

Content-Type: application/json

Content-Length: 5095

{

"value": {

"@odata.type": "#microsoft.graph.managedDevice",

"id": "705c034c-034c-705c-4c03-5c704c035c70",

"userId": "User Id value",

"deviceName": "Device Name value",

"managedDeviceOwnerType": "company",

"enrolledDateTime": "2016-12-31T23:59:43.797191-08:00",

"lastSyncDateTime": "2017-01-01T00:02:49.3205976-08:00",

"complianceState": "compliant",

...

}

Można również pobrać listę zasad zgodności, ich wdrożeń i stanu użytkowników i urządzeń dla tych zasad zgodności. Informacje dotyczące wywoływania programu Graph w celu uzyskania informacji o zasadach zgodności można znaleźć tutaj: Pobierz deviceCompliancePolicy — Microsoft Graph w wersji 1.0. Dobre wprowadzenie na temat zasad zgodności urządzeń i ich stosowania znajduje się tutaj: Zasady zgodności urządzeń w usłudze Microsoft Intune — Azure.

Po zidentyfikowaniu określonych zasad można wykonać zapytanie w celu uzyskania stanu urządzenia dla określonego ustawienia zasad zgodności. Na przykład, zakładając, że wdrożono politykę zgodności, aby wymagać kodu dostępu na blokadzie, zapytaj Get deviceComplianceSettingState, aby uzyskać określony stan tego ustawienia. To zapytanie wskazuje, czy urządzenie jest zgodne, czy niezgodne z ustawieniem blokady kodu dostępu. Tego samego podejścia można użyć w przypadku innych zasad zgodności urządzeń wdrożonych przez klientów.

Informacje o zgodności są podstawowe dla funkcji dostępu warunkowego Microsoft Entra ID. Usługa Intune określa zgodność urządzenia na podstawie zasad zgodności i zapisuje stan zgodności do identyfikatora Entra firmy Microsoft. Następnie klienci używają zasad dostępu warunkowego, aby określić, czy jakiekolwiek działania są podejmowane w przypadku niezgodności, w tym blokowanie użytkownikom dostępu do danych firmowych z niezgodnego urządzenia.

Postępuj zgodnie z zasadą dostępu z najmniejszymi uprawnieniami

Niezależny dostawca oprogramowania, który integruje się z usługą Intune, chce zapewnić, że jego aplikacja obsługuje zasadę Zero Trust w celu zastosowania zasady najmniejszych uprawnień. Integracja z usługą Intune obsługuje dwie ważne metody kontroli dostępu — delegowane uprawnienia lub uprawnienia aplikacji. Aplikacja niezależnego dostawcy oprogramowania musi używać jednego z modeli uprawnień. Uprawnienia delegowane zapewniają szczegółową kontrolę nad określonymi obiektami w usłudze Intune, do których aplikacja ma dostęp, ale wymaga, aby administrator logował się przy użyciu swoich poświadczeń. Dla porównania uprawnienia aplikacji umożliwiają aplikacji niezależnego dostawcy oprogramowania uzyskiwanie dostępu do klas danych i obiektów lub kontrolowanie ich, a nie określonych pojedynczych obiektów, ale nie wymaga zalogowania się przez użytkownika.

Oprócz tworzenia aplikacji jako aplikacji z jedną dzierżawą lub wielodostępową (preferowaną), należy zadeklarować delegowane lub aplikacyjne uprawnienia wymagane przez aplikację, aby uzyskać dostęp do informacji Intune oraz wykonywać akcje związane z Intune. Wyświetl informacje o rozpoczynaniu pracy z uprawnieniami tutaj: Konfigurowanie uprawnień aplikacji dla internetowego interfejsu API.

Microsoft Defender for IoT

Architektury sieci technologii operacyjnej (OT) często różnią się od tradycyjnej infrastruktury IT przy użyciu unikatowej technologii z zastrzeżonymi protokołami. Urządzenia OT mogą również mieć starzejące się platformy z ograniczoną łącznością i zasilaniem lub określone wymagania bezpieczeństwa i unikatowe narażenie na ataki fizyczne.

Wdróż usługę Microsoft Defender dla IoT, aby zastosować zasady Zero Trust do sieci OT, monitorując ruch pod kątem anomalii lub nieautoryzowanego zachowania, kiedy ruch odbywa się pomiędzy lokalizacjami i strefami. Poszukaj zagrożeń i luk w zabezpieczeniach specyficznych dla urządzeń OT, zmniejszając ryzyko w miarę ich wykrywania.

Przyspieszanie operacji przez udostępnianie danych usługi Defender for IoT w centrum operacji zabezpieczeń (SOC) i innych częściach organizacji. Integracja z usługami firmy Microsoft, takimi jak Microsoft Sentinel i Defender for Endpoint, lub innymi usługami partnerskimi, w tym zarówno rozwiązania SIEM, jak i systemy biletów. Przykład:

Przekazywanie lokalnych danych alertów bezpośrednio do programu SIEM, takich jak Splunk, IBM QRadar i inne. Splunk i IBM QRadar również obsługują wczytywanie danych z Event Hubs, które można użyć do przekazywania alertów w chmurze z usługi Defender for IoT.

Integracja z programem Operational Technology Manager systemu ServiceNow, aby zaimportować dane Defender for IoT do systemu ServiceNow oraz podjąć działania oparte na ryzyku w kontekście procesów produkcji.

Aby uzyskać więcej informacji, zobacz:

- Rozpocznij monitorowanie zabezpieczeń OT

- Zero Trust i sieci OT

- Monitorowanie za pomocą zera zaufania

- Katalog integracji usługi Defender for IoT