Implantar um provedor de parceiro de segurança

Os provedores de parceiro de segurança no Gerenciador de Firewall do Azure permitem que você use as melhores ofertas de SECaaS (segurança como serviço) conhecidos de terceiros para proteger o acesso à Internet para seus usuários.

Para saber mais sobre cenários com suporte e diretrizes de melhores práticas, confira O que são provedores de parceiros de segurança?

Os parceiros de SECaaS de terceiros integrados agora estão disponíveis:

- Zscaler

- Ponto de Verificação

- iboss

Implantar um provedor de segurança de terceiros em um novo hub

Ignore esta seção se você estiver implantando um provedor de terceiros em um hub existente.

- Entre no portal do Azure.

- Em Pesquisar, digite Gerenciador de Firewall e selecione-o em Serviços.

- Navegue até Visão geral. Selecione Exibir hubs virtuais seguros.

- Selecione Criar um hub virtual seguro.

- Insira sua assinatura e grupo de recursos, selecione uma região com suporte e adicione suas informações de WAN virtual e hub.

- Selecione Incluir o gateway de VPN para habilitar os Provedores de Parceiro de Segurança.

- Selecione as Unidades de escala de gateway apropriadas para seus requisitos.

- Selecione Próximo: Firewall do Azure

Observação

Os provedores de parceiros de segurança se conectam ao seu hub usando túneis de Gateway de VPN. Se você excluir o Gateway de VPN, as conexões com seus provedores de parceiros de segurança serão perdidas.

- Se você quiser implantar o Firewall do Azure para filtrar o tráfego privado junto com o provedor de serviços de terceiros para filtrar o tráfego de Internet, selecione uma política para o Firewall do Azure. Veja os cenários com suporte.

- Se você quiser implantar apenas um provedor de segurança de terceiros no hub, selecione Firewall do Azure: Habilitado/Desabilitado para defini-lo como Desabilitado.

- Selecione Avançar: Provedor de Parceiro de Segurança.

- Defina Provedor de Parceiro de Segurança como Habilitado.

- Selecione um parceiro.

- Selecione Avançar: Revisar + criar.

- Examine o conteúdo e depois selecione Criar.

A implantação do gateway de VPN pode levar mais de 30 minutos.

Para verificar se o hub foi criado, navegue até o Gerenciador de Firewall do Azure->Visão geral->Exibir hubs virtuais seguros. Você verá o nome do provedor do parceiro de segurança e o status do parceiro de segurança como Conexão de segurança pendente.

Depois que o hub for criado e o parceiro de segurança estiver configurado, continue para conectar o provedor de segurança ao hub.

Implantar um provedor de segurança de terceiros em um hub existente

Você também pode selecionar um hub existente em uma WAN Virtual e convertê-la em um hub virtual seguro.

- Em Introdução, Visão geral, selecione Exibir hubs virtuais protegidos.

- Selecione Converter hubs existentes.

- Selecione uma assinatura e um hub existente. Siga as etapas restantes para implantar um provedor de terceiros em um novo hub.

Lembre-se de que um gateway de VPN deve ser implantado para converter um hub existente em um hub protegido com provedores de terceiros.

Configurar provedores de segurança de terceiros para conexão a um hub protegido

Para configurar túneis para o Gateway de VPN do seu hub virtual, os provedores de terceiros precisam de direitos de acesso ao seu hub. Para fazer isso, associe uma entidade de serviço com sua assinatura ou grupo de recursos e conceda direitos de acesso. Em seguida, você deve fornecer essas credenciais para terceiros usando o portal deles.

Observação

Os provedores de segurança de terceiros criam um site VPN em seu nome. Esse site VPN não aparece no portal do Azure.

Criar e autorizar uma entidade de serviço

Crie a entidade de serviço do Microsoft Entra: você pode ignorar a URL de redirecionamento.

Adicione direitos de acesso e escopo para a entidade de serviço. Instruções: usar o portal para criar um aplicativo do Microsoft Entra e uma entidade de serviço que possa acessar recursos

Observação

Você pode limitar o acesso somente ao seu grupo de recursos para um controle mais granular.

Visitar o portal do parceiro

Siga as instruções fornecidas pelo parceiro para concluir a instalação. Isso inclui o envio de informações do Microsoft Entra para detectar e se conectar ao hub, atualizar as políticas de saída e verificar o status e os logs de conectividade.

Você pode examinar o status de criação do túnel no portal da WAN Virtual do Azure no Azure. Depois que os túneis aparecerem como conectados no portal do Azure e do parceiro, continue com as próximas etapas para configurar as rotas para selecionar quais branches e VNets devem enviar o tráfego de Internet para o parceiro.

Configurar a segurança com o Gerenciador de Firewall

Navegue até o Gerenciador de Firewall do Azure -> Hubs Protegidos.

Selecione um hub. O status do hub agora deve mostrar Provisionado em vez da Conexão de Segurança Pendente.

Verifique se o provedor de terceiros pode se conectar ao hub. Os túneis no gateway de VPN devem estar em um estado Conectado. Esse estado é mais reflexivo na integridade da conexão entre o hub e o parceiro de terceiros, em comparação com o status anterior.

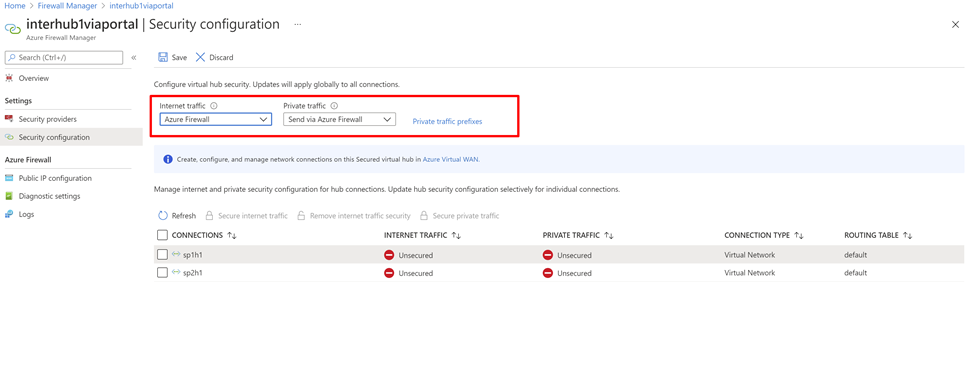

Selecione o hub e navegue até Configurações de Segurança.

Quando você implanta um provedor de terceiros no hub, ele converte o hub em um hub virtual seguro. Isso garante que o provedor de terceiros esteja anunciando uma rota 0.0.0.0/0 (padrão) para o hub. No entanto, as conexões de rede virtual e os sites conectados ao hub não obtêm essa rota, a menos que você aceite quais conexões devem obter essa rota padrão.

Observação

Não crie manualmente uma rota 0.0.0.0/0 (padrão) sobre o BGP para anúncios de ramificação. Isso é feito automaticamente em implantações de hub virtual seguro com provedores de segurança terceirizados. Isso pode interromper o processo de implantação.

Configure a segurança da WAN Virtual definindo o Tráfego de Internet por meio do Firewall do Azure e do Tráfego Privado por meio de um parceiro de segurança confiável. Isso protege automaticamente as conexões individuais na WAN Virtual.

Além disso, se a sua organização usa intervalos de IP público em redes virtuais e filiais, você precisa especificar esses prefixos de IP explicitamente usando Prefixos de Tráfego Privado. Os prefixos de endereço IP público podem ser especificados individualmente ou como agregações.

Se você usar endereços que não sejam RFC1918 para os prefixos de tráfego privado, poderá ser necessário configurar políticas do SNAT para o firewall a fim de desabilitar o SNAT para o tráfego privado que não seja RFC1918. Por padrão, o Firewall do Azure executa o SNAT em todo o tráfego que não é RFC1918.

Tráfego de Internet de filial ou de rede virtual por meio de serviço de terceiros

Em seguida, você pode verificar se as máquinas virtuais de rede virtual ou o site de filial podem acessar a Internet e validar se o tráfego está fluindo para o serviço de terceiros.

Depois de concluir as etapas de configuração de rota, as máquinas virtuais de rede virtual e os sites de filial são enviados 0/0 para a rota de serviço de terceiros. Não é possível usar RDP ou SSH nessas máquinas virtuais. Para entrar, você pode implantar o serviço do Azure Bastion em uma rede virtual emparelhada.

Configuração de regra

Use o portal do parceiro para configurar as regras de firewall. O Firewall do Azure deixa o tráfego passar.

Por exemplo, você pode observar o tráfego permitido por meio do Firewall do Azure, mesmo que não haja uma regra explícita para permitir o tráfego. Isso ocorre porque Firewall do Azure deixa o tráfego passar para o provedor de parceiros de segurança do próximo salto (ZScalar, CheckPoint ou iBoss). O Firewall do Azure ainda tem regras para permitir o tráfego de saída, mas o nome da regra não é registrado.

Para obter mais informações, consulte a documentação do parceiro.