Usar indicadores de ameaças em regras de análise

Ative as regras de análise com os indicadores de ameaças para gerar alertas automaticamente com base na inteligência contra ameaças que você integrou.

Pré-requisitos

Indicadores de ameaça. Eles podem ser de feeds de inteligência contra ameaças, plataformas de inteligência contra ameaças, importação em massa de um arquivo simples, ou entrada manual.

Fontes de dados. Os eventos dos conectores de dados devem fluir para o workspace do Sentinel.

Uma regra de análise no formato, "mapa de TI..." que possa mapear os indicadores de ameaça que você tem com os eventos ingeridos.

Configurar uma regra para gerar alertas de segurança

Abaixo é apresentado um exemplo de como habilitar e configurar uma regra para gerar alertas de segurança usando os indicadores de ameaça que você importou para o Microsoft Azure Sentinel. Para este exemplo, use o modelo de regra TI map IP entity to AzureActivity. Essa regra corresponderá a qualquer indicador de ameaça de tipo de endereço IP com todos os eventos de atividade do Azure. Quando uma correspondência for encontrada, um alerta será gerado junto com um incidente correspondente para serem investigados por sua equipe de operações de segurança. Essa regra de análise particular exige o conector de dados de Atividade do Azure (para importar os eventos no nível de assinatura do Azure) e um ou ambos os conectores de dados da Inteligência contra Ameaças (para importar os indicadores de ameaças). Essa regra também será disparada de indicadores importados ou criados manualmente.

No portal do Azure, navegue até o serviço Microsoft Azure Sentinel.

Escolha o workspace para o qual você importou indicadores de ameaça usando os conectores de dados de Inteligência contra Ameaças e os dados de atividade do Azure usando o conector de dados de Atividade do Azure.

Selecione Análise na seção Configuração do menu do Microsoft Azure Sentinel.

Selecione a guia Modelos de regra para ver a lista de modelos de regra de análise disponíveis.

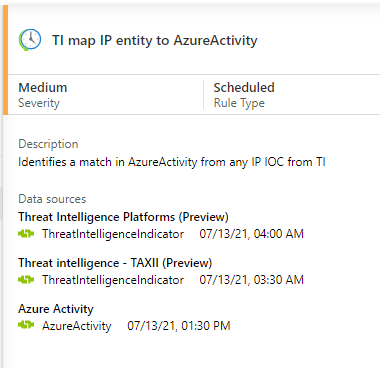

Encontre a regra TI map IP entity to AzureActivity e certifique-se de ter conectado todas as fontes de dados necessárias, conforme mostrado abaixo.

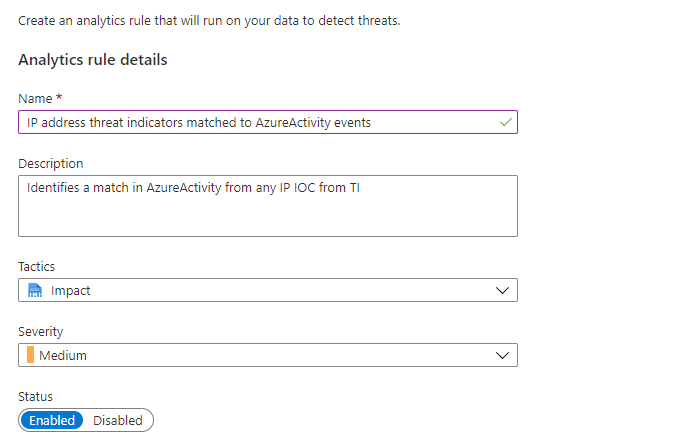

Selecione a regra entidade IP do mapa de TI para AzureActivity e Criar regra para abrir um assistente de configuração de regra. Defina as configurações no assistente e selecione Avançar: Definir lógica da regra >.

A parte lógica da regra do assistente foi pré-preenchida com os seguintes itens:

A consulta que será usada na regra.

Mapeamentos de entidade, que dizem ao Microsoft Azure Sentinel como reconhecer entidades como contas, endereços IP e URLs, de modo que incidentes e investigações entendam como trabalhar com os dados em qualquer alerta de segurança gerado por essa regra.

A agenda para executar a regra.

O número de resultados de consulta necessários antes que um alerta de segurança seja gerado.

As configurações padrão no modelo são:

Executar uma vez por hora.

Corresponder qualquer indicador de ameaça de endereço IP da tabela ThreatIntelligenceIndicator com qualquer endereço IP encontrado na última hora de eventos da tabela AzureActivity.

Gerar um alerta de segurança se os resultados da consulta forem maiores que zero, ou seja, se alguma correspondência for encontrada.

A regra está habilitada.

É possível deixar as configurações padrão ou alterá-las para atender aos seus requisitos. Você também pode definir configurações de geração de incidentes na guia Configurações de incidentes. Para saber mais, veja Criar regras de análise personalizadas para detectar ameaças. Ao terminar, selecione a guia Resposta automática.

Configure qualquer automação que será acionada quando um alerta de segurança for gerado por esta regra de análise. A automação no Microsoft Azure Sentinel é feita usando combinações de regras de automação e guias estratégicos desenvolvidos pelos Aplicativos Lógicos do Azure. Para saber mais, veja este Tutorial: usar guias estratégicos com regras de automação no Microsoft Azure Sentinel. Ao terminar, selecione o botão Próximo: Revisar > para continuar.

Quando a mensagem de aprovação da validação da regra aparecer, selecione o botão Criar para terminar.

Examine suas regras

Encontre a sua regra habilitada na guia Regras ativas da seção Análise do Microsoft Azure Sentinel. Edite, habilite, desabilite, duplique ou exclua a regra ativa nessa seção. A nova regra é executada imediatamente após a ativação e, em seguida, é executada em seu agendamento definido.

De acordo com as configurações padrão, toda vez que a regra é executada na agenda, todos os resultados encontrados geram um alerta de segurança. Os alertas de segurança no Microsoft Azure Sentinel podem ser vistos na seção Logs, tabela SecurityAlert no grupo Microsoft Sentinel.

No Microsoft Azure Sentinel, os alertas gerados por meio de regras de análise também geram incidentes de segurança que podem ser encontrados em Incidentes em Gerenciamento de Ameaças no menu do Microsoft Azure Sentinel. Os incidentes são o que suas equipes de operações de segurança analisarão e investigarão para determinar as ações de resposta apropriadas. Veja informações detalhadas neste Tutorial: Investigar incidentes com o Microsoft Azure Sentinel.

Observação

Como as regras de análise restringirá as pesquisas depois de 14 dias, o Microsoft Sentinel atualizará os indicadores a cada 12 dias para garantir que estarão disponíveis para fins de correspondência por meio das regras de análise.

Conteúdo relacionado

Neste artigo, você aprendeu como usar os indicadores de inteligência contra ameaças para detectar ameaças. Para saber mais sobre a inteligência contra ameaças no Microsoft Azure Sentinel, veja os seguintes artigos:

- Trabalhar com indicadores de ameaças no Microsoft Sentinel.

- Conectar o Microsoft Azure Sentinel aos feeds de inteligência contra ameaças STIX/TAXII.

- Conectar plataformas de inteligência contra ameaças ao Microsoft Azure Sentinel.

- Veja quais plataformas TIP, feeds TAXII e enriquecimentos podem ser integrados prontamente ao Microsoft Azure Sentinel.