Sobre redes na recuperação de desastre de VM do Azure

Este artigo fornece diretrizes de rede para conectividade de plataforma ao replicar as VMs do Azure de uma região para outra usando o Azure Site Recovery.

Antes de começar

Saiba como o Site Recovery fornece recuperação de desastre para esse cenário.

Infraestrutura de rede típica

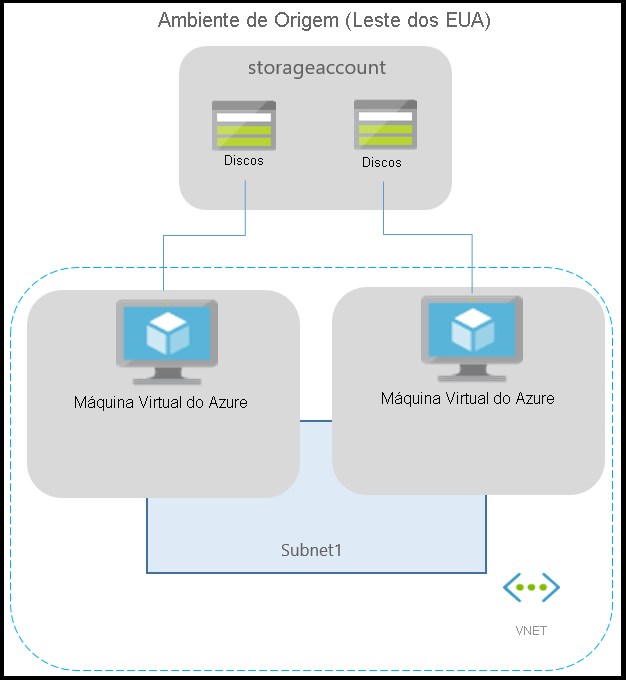

O diagrama a seguir ilustra um ambiente típico do Azure para aplicativos em execução em VMs do Azure:

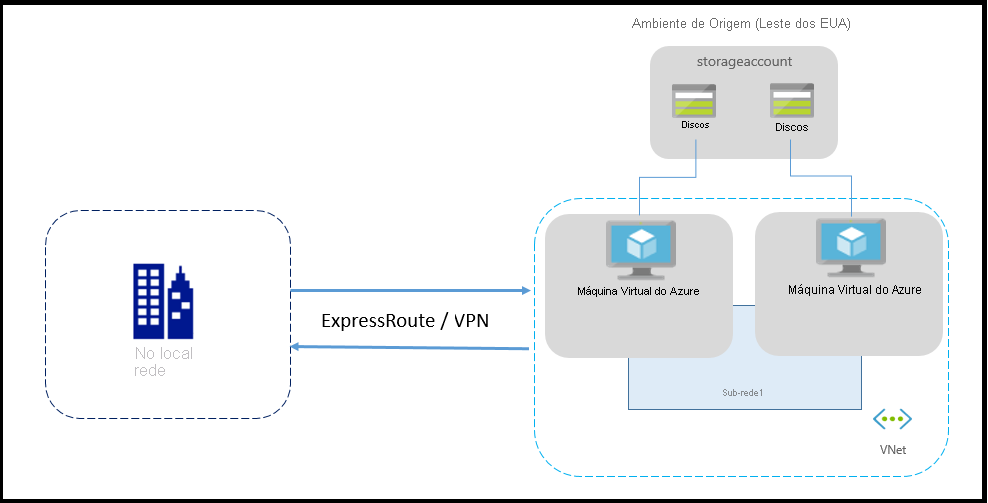

Caso você esteja usando o Azure ExpressRoute ou uma conexão VPN na rede local com o Azure, o ambiente terá a seguinte aparência:

As redes geralmente são protegidas usando firewalls e NSGs (grupos de segurança de rede). As marcas de serviço devem ser usadas para controlar a conectividade de rede. NSGs devem permitir várias marcas de serviço para controlar a conectividade de saída.

Importante

O uso de um proxy autenticado para controlar a conectividade de rede não é compatível com o Site Recovery e a replicação não pode ser habilitada.

Observação

- A filtragem baseada em endereço IP não deve ser executada para controlar a conectividade de saída.

- Os endereços IP do Azure Site Recovery não devem ser adicionados na tabela de Roteamento do Azure para controlar a conectividade de saída.

Conectividade de saída para URLs

Se estiver usando um proxy de firewall baseado em URL para controlar a conectividade de saída, permita essas URLs do Azure Site Recovery:

| URL | Detalhes |

|---|---|

| *.blob.core.windows.net | Necessário para que os dados possam ser gravados para a conta de armazenamento de cache da região de origem da VM. Se você souber todas as contas de armazenamento em cache para suas VMs, poderá permitir o acesso às URLs de conta de armazenamento específicas (por exemplo: cache1.blob.core.windows.net e cache2.blob.core.windows.net), em vez de *.blob.core.windows.net |

| login.microsoftonline.com | Necessário para autorização e autenticação para as URLs do serviço de recuperação de Site. |

| *.hypervrecoverymanager.windowsazure.com | Necessário para que a comunicação de serviço de recuperação de Site possa ocorrer da VM. |

| *.servicebus.windows.net | Necessário para que os dados de monitoramento e diagnóstico de recuperação de Site possam ser gravados da VM. |

| *.vault.azure.net | Permite o acesso para habilitar a replicação para máquinas virtuais habilitadas para ADE por meio do portal |

| *.automation.ext.azure.com | Permite habilitar a atualização automática do agente de mobilidade para um item replicado via portal |

Conectividade de saída usando marcas de serviço

Além de controlar as URLs, você também pode usar marcas de serviço para controlar a conectividade. Para isso, você deve primeiro criar um Grupo de Segurança de Rede no Azure. Uma vez criada, você precisará usar nossas marcas de serviço existentes e criar uma regra NSG para permitir o acesso aos serviços do Azure Site Recovery.

As vantagens de usar marcas de serviço para controlar a conectividade, em comparação com o controle da conectividade usando endereços IP, é que não existe uma dependência rígida de um determinado endereço IP para permanecer conectado aos nossos serviços. Nesse cenário, se o endereço IP de um de nossos serviços for alterado, a replicação em andamento não será afetada em seus computadores. Por outro lado, a dependência de endereços IP embutidos em código faz com que o status da replicação se torne crítico e coloque seus sistemas em risco. Além disso, as marcas de serviço garantem mais segurança, estabilidade e resiliência do que os endereços IP embutidos em código.

Ao usar o NSG para controlar a conectividade de saída, essas marcas de serviço precisam ser permitidas.

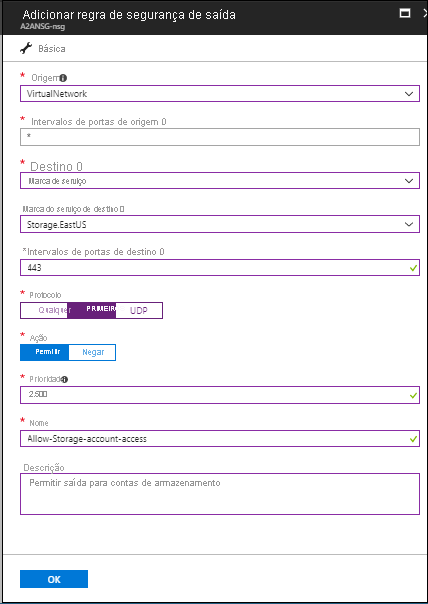

- Para as contas de armazenamento na região de origem:

- Crie uma marcação de serviço de armazenamento com base na regra NSG para a região de origem.

- Permita esses endereços para que os dados possam ser gravados da VM para a conta de armazenamento de cache.

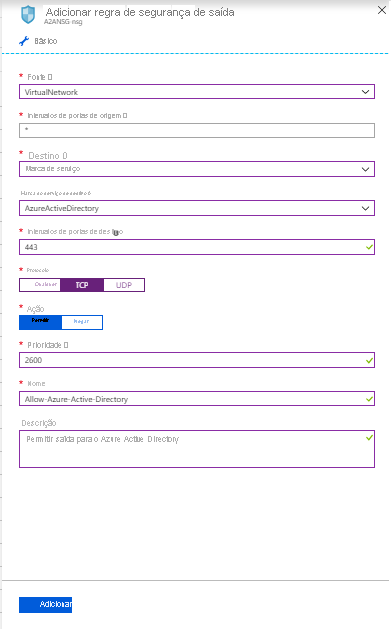

- Criar uma regra NSG baseada em marca de serviço do Microsoft Entra para permitir o acesso a todos os endereços IP correspondentes ao Microsoft Entra ID

- Crie uma regra de NSG baseada em marca de serviço EventsHub para a região de destino, permitindo o acesso ao monitoramento do Site Recovery.

- Crie uma regra NSG baseada na marca do serviço do Azure Site Recovery para permitir o acesso ao serviço Site Recovery em qualquer região.

- Crie uma regra de NSG baseada em marca de serviço do AzureKeyVault. Isso é necessário apenas para habilitar a replicação de máquinas virtuais habilitadas para ADE por meio do portal.

- Crie uma regra de NSG baseada em marca de serviço do GuestAndHybridManagement. Isso é necessário apenas para habilitar a atualização automática do agente de mobilidade para um item replicado via portal.

- É recomendável que você crie as regras de NSG necessárias em um NSG de teste e verifique se não há nenhum problema antes de criar as regras em um NSG de produção.

Exemplo de Configuração do NSG

Este exemplo mostra como configurar regras de NSG para uma VM a ser replicada.

- Se você está usando regras de NSG para controlar a conectividade de saída, use regras de "Permitir HTTPS de saída" para a port:443 para todos os intervalos de endereços IP necessários.

- O exemplo presume que o local de origem da VM é "Leste dos EUA" e que o local de destino é "EUA Central".

Regras de NSG – Leste dos EUA

Crie uma regra de segurança HTTPS (443) de saída para "Storage.EastUS" no NSG, conforme mostrado na captura de tela a seguir:

Crie uma regra de segurança HTTPS (443) de saída para "AzureActiveDirectory" no NSG, conforme mostrado na captura de tela a seguir:

De modo semelhante às regras de segurança, crie uma regra de segurança de saída HTTPS (443) para "EventHub.CentralUS" no NSG que corresponde ao local de destino. Isso permite o acesso ao monitoramento do Site Recovery.

Crie uma regra de segurança de saída HTTPS (443) para o "Azure Site Recovery" no NSG. Isso permite o acesso ao Site Recovery Service em qualquer região.

Regras de NSG – EUA Central

Essas regras são necessárias para que a replicação possa ser ativada da região de destino para a região de origem após o failover:

Crie uma regra de segurança HTTPS (443) de saída para "Storage.CentralUS" no NSG.

Crie uma regra de segurança HTTPS (443) de saída para "AzureActiveDirectory" no NSG.

De modo semelhante às regras de segurança, crie uma regra de segurança de saída HTTPS (443) para "EventHub.EastUS" no NSG que corresponde ao local de origem. Isso permite o acesso ao monitoramento do Site Recovery.

Crie uma regra de segurança de saída HTTPS (443) para o "Azure Site Recovery" no NSG. Isso permite o acesso ao Site Recovery Service em qualquer região.

Configuração da solução de virtualização de rede

Se estiver usando soluções de virtualização de rede (NVAs) para controlar o tráfego de saída de rede das VMs, o dispositivo poderá sofrer limitação se todo o tráfego de replicação passar pela NVA. Recomendamos criar um ponto de extremidade de serviço de rede em sua rede virtual para "Armazenamento", para que o tráfego da replicação não acesse a NVA.

Criar ponto de extremidade de serviço de rede para Armazenamento

É possível criar um ponto de extremidade de serviço de rede na sua rede virtual para "Armazenamento", de modo que o tráfego de replicação não saia do marco de delimitação do Azure.

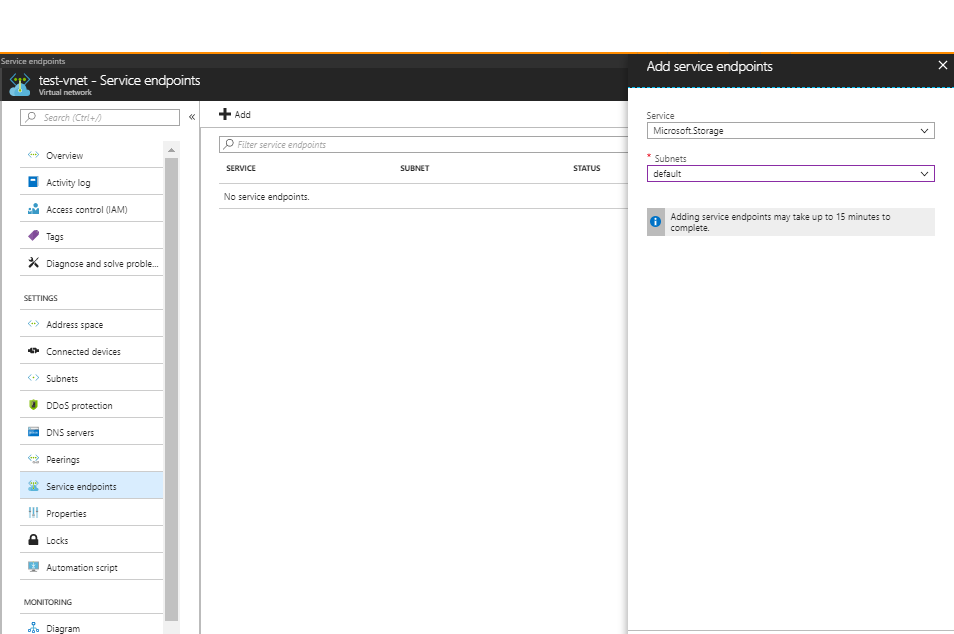

Selecione sua Rede Virtual do Azure e clique em 'Pontos de extremidade de serviço'

Clique em 'Adicionar' e a guia 'Adicionar pontos de extremidade de serviço' será aberta

Selecione 'Microsoft.Storage' em 'Serviço' e as sub-redes necessárias no campo 'Sub-redes' e clique em 'Adicionar'

Observação

Caso esteja usando a conta de armazenamento de destino ou a conta de armazenamento de cache habilitada para firewall, escolha 'Permitir serviços confiáveis da Microsoft'. Além disso, certifique-se de permitir o acesso a pelo menos uma sub-rede da VNet de origem.

Túnel forçado

É possível substituir a rota padrão do sistema do Azure para o prefixo de endereço 0.0.0.0/0 por uma rota personalizada e desviar o tráfego da VM para um dispositivo virtual de rede local (NVA), mas essa configuração não é recomendada para a replicação do Site Recovery. Se estiver usando rotas personalizadas, deverá criar um ponto de extremidade de serviço de rede virtual em sua rede virtual para "Armazenamento", de modo que o tráfego de replicação não saia do marco de delimitação do Azure.

Próximas etapas

- Inicie a proteção de suas cargas de trabalho ao replicar máquinas virtuais do Azure.

- Saiba mais sobre retenção de endereço IP para failover de máquina virtual do Azure.

- Saiba mais sobre a recuperação de desastres de máquinas virtuais do Azure com o ExpressRoute.