Criar indicadores para arquivos

Aplica-se a:

- Microsoft Defender XDR

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender para Empresas

Dica

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Importante

No Plano 1 e Defender para Empresas do Defender para Ponto Final, pode criar um indicador para bloquear ou permitir um ficheiro. No Defender para Empresas, o indicador é aplicado em todo o seu ambiente e não pode ser confinado a dispositivos específicos.

Observação

Para que esta funcionalidade funcione em Windows Server 2016 e Windows Server 2012 R2, esses dispositivos têm de ser integrados com as instruções em Integrar servidores Windows. Os indicadores de ficheiro personalizados com as ações Permitir, Bloquear e Remediar também estão agora disponíveis nas capacidades avançadas do motor antimalware para macOS e Linux.

Os indicadores de ficheiros impedem a propagação adicional de um ataque na sua organização ao proibir ficheiros potencialmente maliciosos ou software maligno suspeito. Se souber um ficheiro executável portátil (PE) potencialmente malicioso, pode bloqueá-lo. Esta operação impedirá que seja lida, escrita ou executada em dispositivos na sua organização.

Existem três formas de criar indicadores para ficheiros:

- Ao criar um indicador através da página de definições

- Ao criar um indicador contextual com o botão adicionar indicador da página de detalhes do ficheiro

- Ao criar um indicador através da API de Indicador

Antes de começar

Compreenda os seguintes pré-requisitos antes de criar indicadores para ficheiros:

Para iniciar o bloqueio de ficheiros, ative a funcionalidade "bloquear ou permitir" em Definições (no portal Microsoft Defender, aceda a Definições>Pontos Finais Funcionalidades>Avançadas>Gerais>Permitir ou bloquear ficheiro).

Pré-requisitos do Windows

Esta funcionalidade está disponível se a sua organização utilizar Microsoft Defender Antivírus (no modo ativo)

A versão do cliente Antimalware tem de ser

4.18.1901.xou posterior. Veja Versões mensais da plataforma e do motorEsta funcionalidade é suportada em dispositivos com Windows 10, versão 1703 ou posterior, Windows 11, Windows Server 2012 R2, Windows Server 2016 ou posterior, Windows Server 2019 ou Windows Server 2022.

A computação de hash de ficheiros está ativada, definindo

Computer Configuration\Administrative Templates\Windows Components\Microsoft Defender Antivirus\MpEngine\como Ativado

Observação

Os indicadores de ficheiro suportam ficheiros executáveis portáteis (PE), incluindo .exe apenas ficheiros e .dll .

Pré-requisitos do macOS

-

A computação de hash de ficheiros está ativada ao executar

mdatp config enable-file-hash-computation --value enabled

Pré-requisitos do Linux

Disponível no Defender para Endpoint versão 101.85.27 ou posterior.

A computação de hash de ficheiros está ativada a partir do portal ou no JSON gerido

Criar um indicador para ficheiros a partir da página de definições

No painel de navegação, selecione Definições>Indicadores dePontos Finais> (em Regras).

Selecione o separador Hashes de ficheiros .

Selecione Adicionar item.

Especifique os seguintes detalhes:

- Indicador: especifique os detalhes da entidade e defina a expiração do indicador.

- Ação: especifique a ação a executar e forneça uma descrição.

- Âmbito: defina o âmbito do grupo de dispositivos (o âmbito não está disponível no Defender para Empresas).

Observação

A criação do Grupo de Dispositivos é suportada no Plano 1 e Plano 2 do Defender para Endpoint

Reveja os detalhes no separador Resumo e, em seguida, selecione Guardar.

Criar um indicador contextual a partir da página de detalhes do ficheiro

Uma das opções ao efetuar ações de resposta num ficheiro é adicionar um indicador para o ficheiro. Quando adiciona um hash de indicador para um ficheiro, pode optar por emitir um alerta e bloquear o ficheiro sempre que um dispositivo na sua organização tentar executá-lo.

Os ficheiros automaticamente bloqueados por um indicador não serão apresentados no Centro de ação do ficheiro, mas os alertas continuarão visíveis na fila Alertas.

Alertas sobre ações de bloqueio de ficheiros (pré-visualização)

Importante

As informações nesta secção (Pré-visualização Pública do motor de investigação e remediação automatizado) estão relacionadas com o produto de pré-lançamento que pode ser substancialmente modificado antes de ser lançado comercialmente. A Microsoft não faz garantias, expressas ou implícitas, quanto às informações fornecidas aqui.

As ações atuais suportadas para o COI do ficheiro são permitir, auditar e bloquear e remediar. Depois de optar por bloquear um ficheiro, pode escolher se é necessário acionar um alerta. Desta forma, poderá controlar o número de alertas que estão a chegar às suas equipas de operações de segurança e certificar-se de que apenas os alertas necessários são gerados.

No portal Microsoft Defender, aceda a Definições>IndicadoresdePontos Finais>>Adicionar Novo Hash de Ficheiro.

Opte por bloquear e remediar o ficheiro.

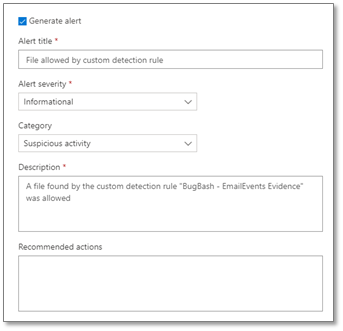

Especifique se pretende gerar um alerta no evento de bloqueio de ficheiros e definir as definições de alertas:

- O título do alerta

- A gravidade do alerta

- Categoria

- Descrição

- Ações recomendadas

Importante

- Normalmente, os blocos de ficheiros são impostos e removidos em 15 minutos, em média, 30 minutos, mas podem demorar mais de 2 horas.

- Se existirem políticas IoC de ficheiros em conflito com o mesmo tipo de imposição e destino, será aplicada a política do hash mais seguro. Uma política de IoC hash de ficheiro SHA-256 irá conquistar uma política de IoC hash de ficheiro SHA-1, que irá conquistar uma política de IoC hash de ficheiro MD5 se os tipos de hash definirem o mesmo ficheiro. Isto é sempre verdade independentemente do grupo de dispositivos.

- Em todos os outros casos, se forem aplicadas políticas de IoC de ficheiros em conflito com o mesmo destino de imposição a todos os dispositivos e ao grupo do dispositivo, a política no grupo de dispositivos ganhará.

- Se a política do grupo EnableFileHashComputation estiver desativada, a precisão de bloqueio do IoC do ficheiro será reduzida. No entanto, a ativação

EnableFileHashComputationpode afetar o desempenho do dispositivo. Por exemplo, copiar ficheiros grandes de uma partilha de rede para o seu dispositivo local, especialmente através de uma ligação VPN, pode ter um efeito no desempenho do dispositivo. Para obter mais informações sobre a política de grupo EnableFileHashComputation, veja Defender CSP. Para obter mais informações sobre como configurar esta funcionalidade no Defender para Endpoint no Linux e macOS, veja Configurar a funcionalidade de computação hash de ficheiros no Linux e Configurar a funcionalidade de computação hash de ficheiros no macOS.

Capacidades avançadas de investigação (pré-visualização)

Importante

As informações nesta secção (Pré-visualização Pública do motor de investigação e remediação automatizado) estão relacionadas com o produto de pré-lançamento que pode ser substancialmente modificado antes de ser lançado comercialmente. A Microsoft não faz garantias, expressas ou implícitas, quanto às informações fornecidas aqui.

Atualmente em pré-visualização, pode consultar a atividade de ação de resposta na investigação antecipada. Segue-se uma consulta de investigação avançada de exemplo:

search in (DeviceFileEvents, DeviceProcessEvents, DeviceEvents, DeviceRegistryEvents, DeviceNetworkEvents, DeviceImageLoadEvents, DeviceLogonEvents)

Timestamp > ago(30d)

| where AdditionalFields contains "EUS:Win32/CustomEnterpriseBlock!cl"

Para obter mais informações sobre a investigação avançada, veja Proativamente investigar ameaças com investigação avançada.

Seguem-se outros nomes de threads que podem ser utilizados na consulta de exemplo acima:

Arquivos:

EUS:Win32/CustomEnterpriseBlock!clEUS:Win32/CustomEnterpriseNoAlertBlock!cl

Certificados:

EUS:Win32/CustomCertEnterpriseBlock!cl

A atividade de ação de resposta também pode ser visível no linha do tempo do dispositivo.

Processamento de conflitos de políticas

Os conflitos de processamento de políticas do Cert e do IoC de Ficheiros seguem esta ordem:

Se o ficheiro não for permitido pelo Controlo de Aplicações do Windows Defender e o AppLocker impor políticas de modo, bloquear.

Caso contrário, se o ficheiro for permitido pelas exclusões do Antivírus do Microsoft Defender, selecione Permitir.

Caso contrário, se o ficheiro estiver bloqueado ou avisado por um bloqueio ou avisar os IoCs do ficheiro, bloqueie/Avise.

Caso contrário, se o ficheiro estiver bloqueado pelo SmartScreen, bloqueie.

Caso contrário, se o ficheiro for permitido por uma política de IoC de ficheiro de permissão, selecione Permitir.

Caso contrário, se o ficheiro estiver bloqueado por regras de redução da superfície de ataque, acesso controlado a pastas ou proteção antivírus, bloqueie.

Caso contrário, Permitir (passa o Controlo de Aplicações do Windows Defender & política do AppLocker, não se aplicam regras de IoC à mesma).

Observação

Em situações em que Microsoft Defender Antivírus está definido como Bloquear, mas os indicadores do Defender para Ponto Final para hash de ficheiros ou certificados estão definidos como Permitir, a política é predefinida como Permitir.

Se existirem políticas IoC de ficheiros em conflito com o mesmo tipo de imposição e destino, é aplicada a política do hash mais seguro (ou seja, mais longo). Por exemplo, uma política de IoC hash de ficheiro SHA-256 tem precedência sobre uma política de IoC hash de ficheiro MD5 se ambos os tipos de hash definirem o mesmo ficheiro.

Aviso

O processamento de conflitos de políticas para ficheiros e certificados difere do processamento de conflitos de políticas para domínios/URLs/endereços IP.

Gerenciamento de Vulnerabilidades do Microsoft Defender funcionalidades de aplicações vulneráveis a bloqueios utiliza os IoCs de ficheiro para imposição e segue a ordem de processamento de conflitos descrita anteriormente nesta secção.

Exemplos

| Componente | Imposição de componentes | Ação indicadora de ficheiro | Resultado |

|---|---|---|---|

| Exclusão do caminho do ficheiro de redução da superfície de ataque | Permitir | Bloquear | Bloquear |

| Regra de redução da superfície de ataque | Bloquear | Permitir | Permitir |

| Controle de Aplicativos do Windows Defender | Permitir | Bloquear | Permitir |

| Controle de Aplicativos do Windows Defender | Bloquear | Permitir | Bloquear |

| exclusão do Antivírus do Microsoft Defender | Permitir | Bloquear | Permitir |

Confira também

- Criar indicadores

- Criar indicadores para IPs e URLs/domínios

- Criar indicadores com base em certificados

- Gerenciar indicadores

- Exclusões do Antivírus Microsoft Defender para Ponto de Extremidade e Microsoft Defender

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.