Configurar o Microsoft Defender para Ponto de Extremidade em políticas macOS no Jamf Pro

Aplica-se a:

- Defender para Endpoint no Mac

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

Utilize este artigo para configurar políticas para o Defender para Endpoint no Mac com o Jamf Pro.

Passo 1: Obter o pacote de inclusão do Microsoft Defender para Ponto de Extremidade

Importante

Tem de ter uma função adequada atribuída para ver, gerir e integrar dispositivos. Para obter mais informações, veja Gerir o acesso a Microsoft Defender XDR com Microsoft Entra funções globais.

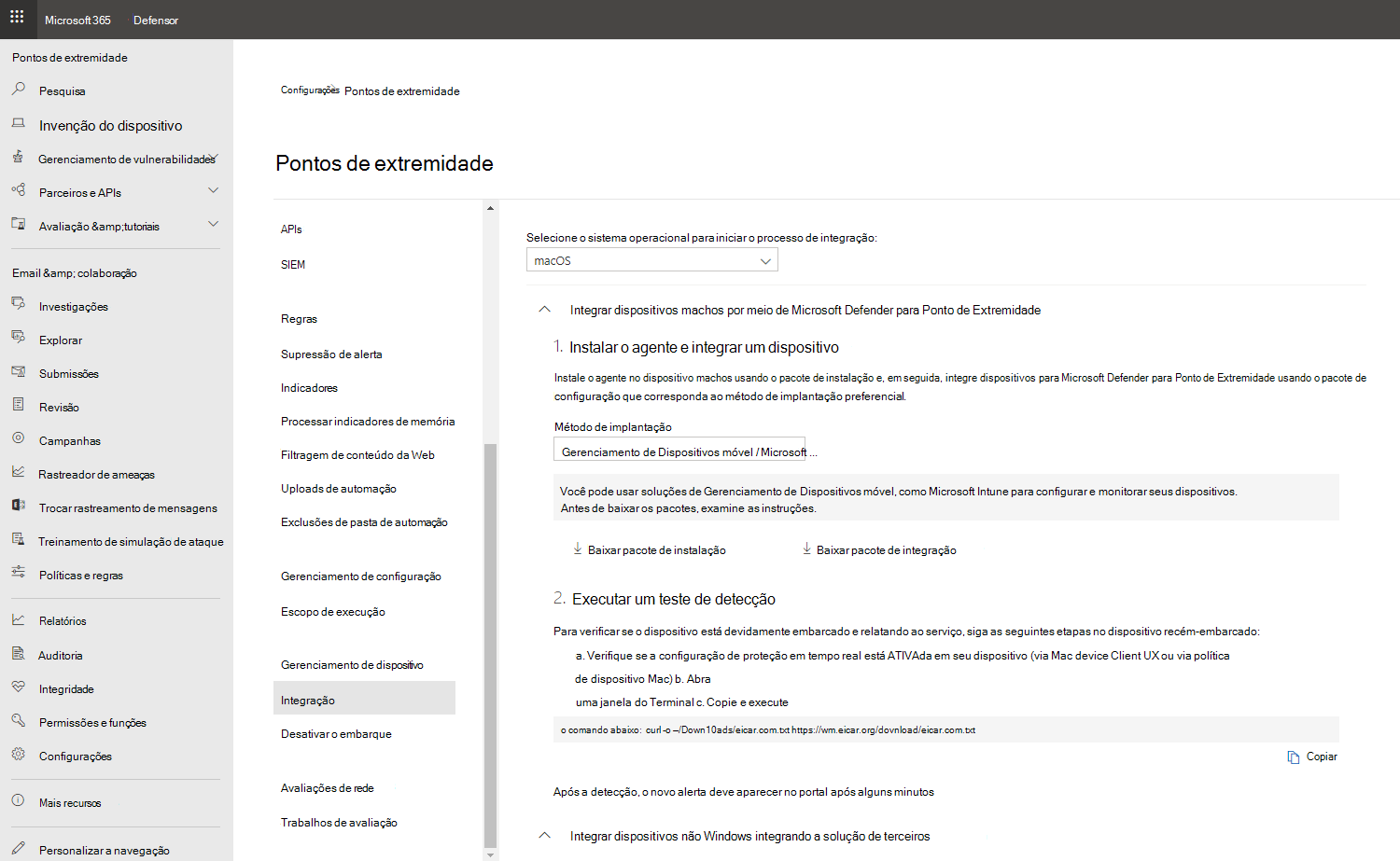

No Portal do Microsoft Defender, navegue para Definições>Pontos Finais>Integração.

Selecione macOS como o sistema operativo e Mobile Gerenciamento de Dispositivos/Microsoft Intune como o método de implementação.

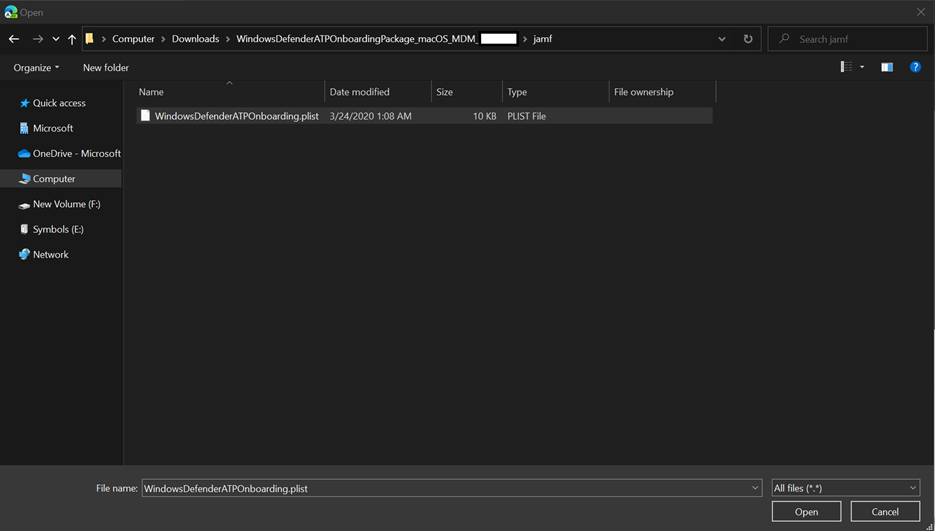

Selecione Transferir pacote de inclusão (WindowsDefenderATPOnboardingPackage.zip).

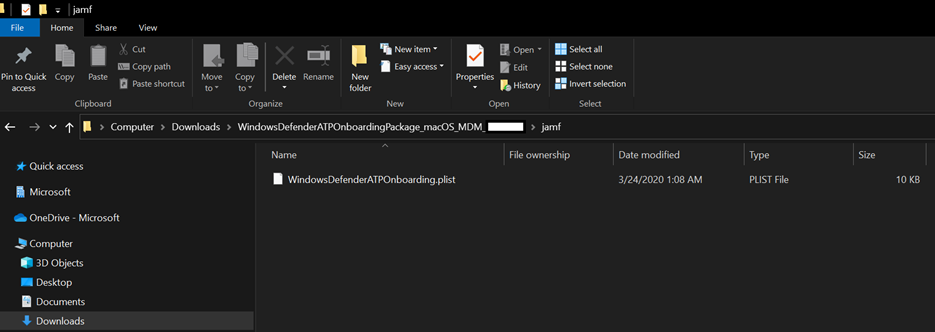

Extrair

WindowsDefenderATPOnboardingPackage.zip.Copie o ficheiro para a sua localização preferida. Por exemplo,

C:\Users\JaneDoe_or_JohnDoe.contoso\Downloads\WindowsDefenderATPOnboardingPackage_macOS_MDM_contoso\Jamf\WindowsDefenderATPOnboarding.plist.

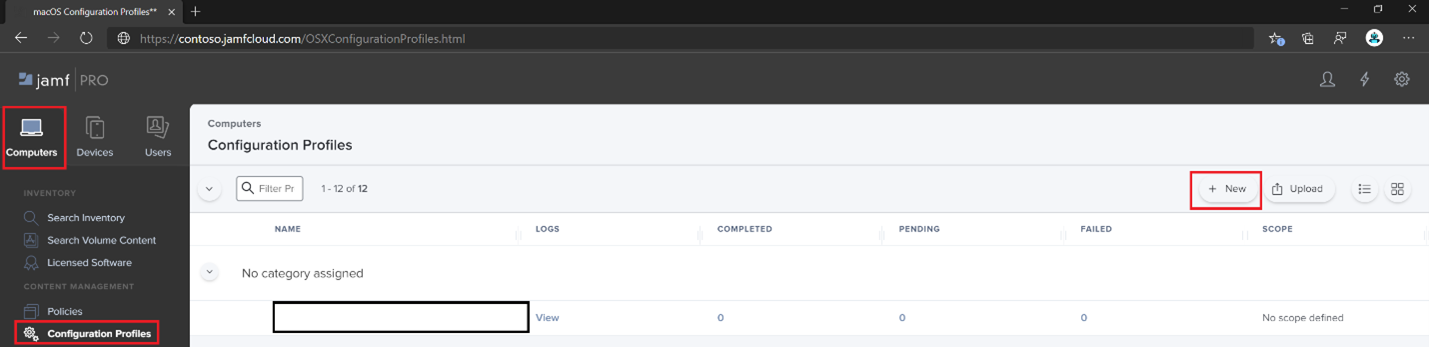

Passo 2: criar um perfil de configuração no Jamf Pro com o pacote de inclusão

Localize o ficheiro

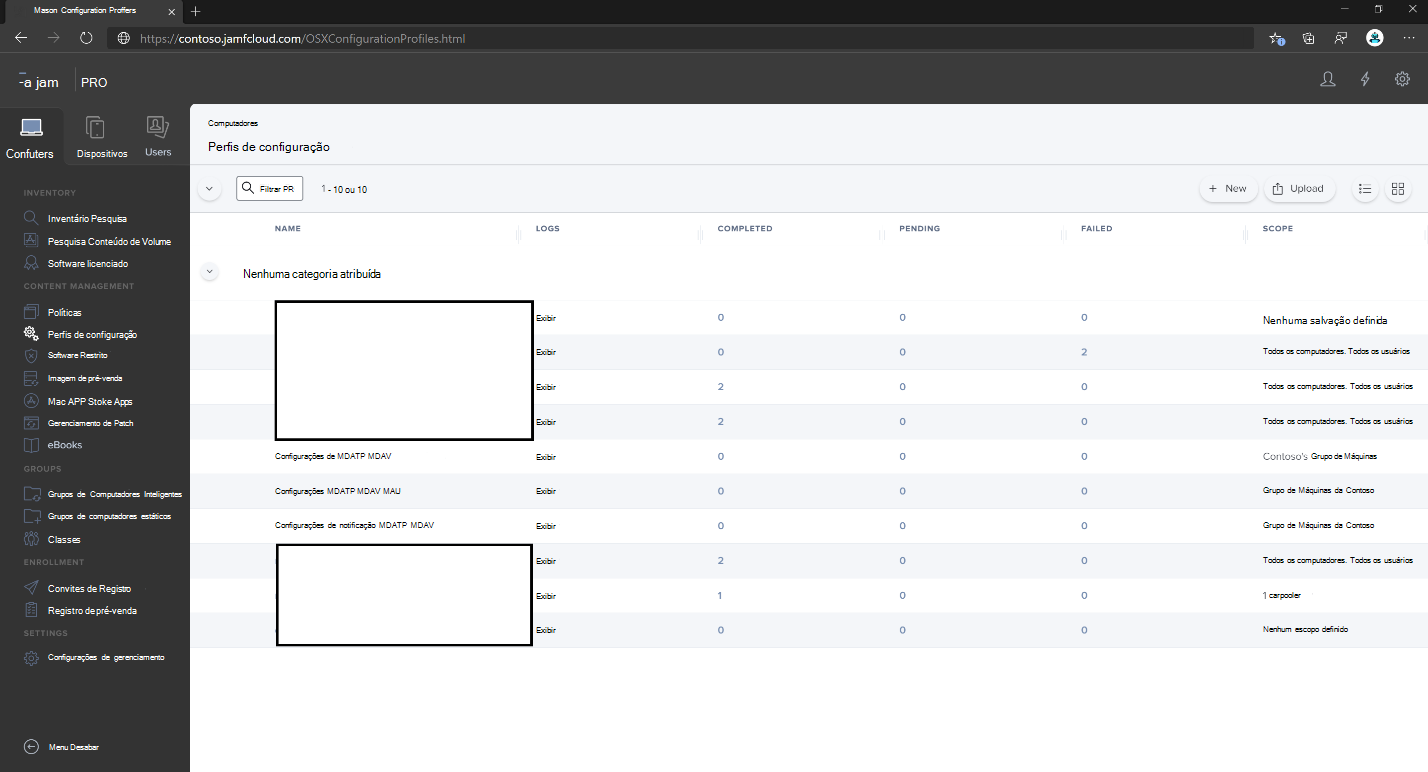

WindowsDefenderATPOnboarding.plistda secção anterior.Inicie sessão no Jamf Pro, navegue paraPerfis de Configuração de Computadores> e selecione Novo.

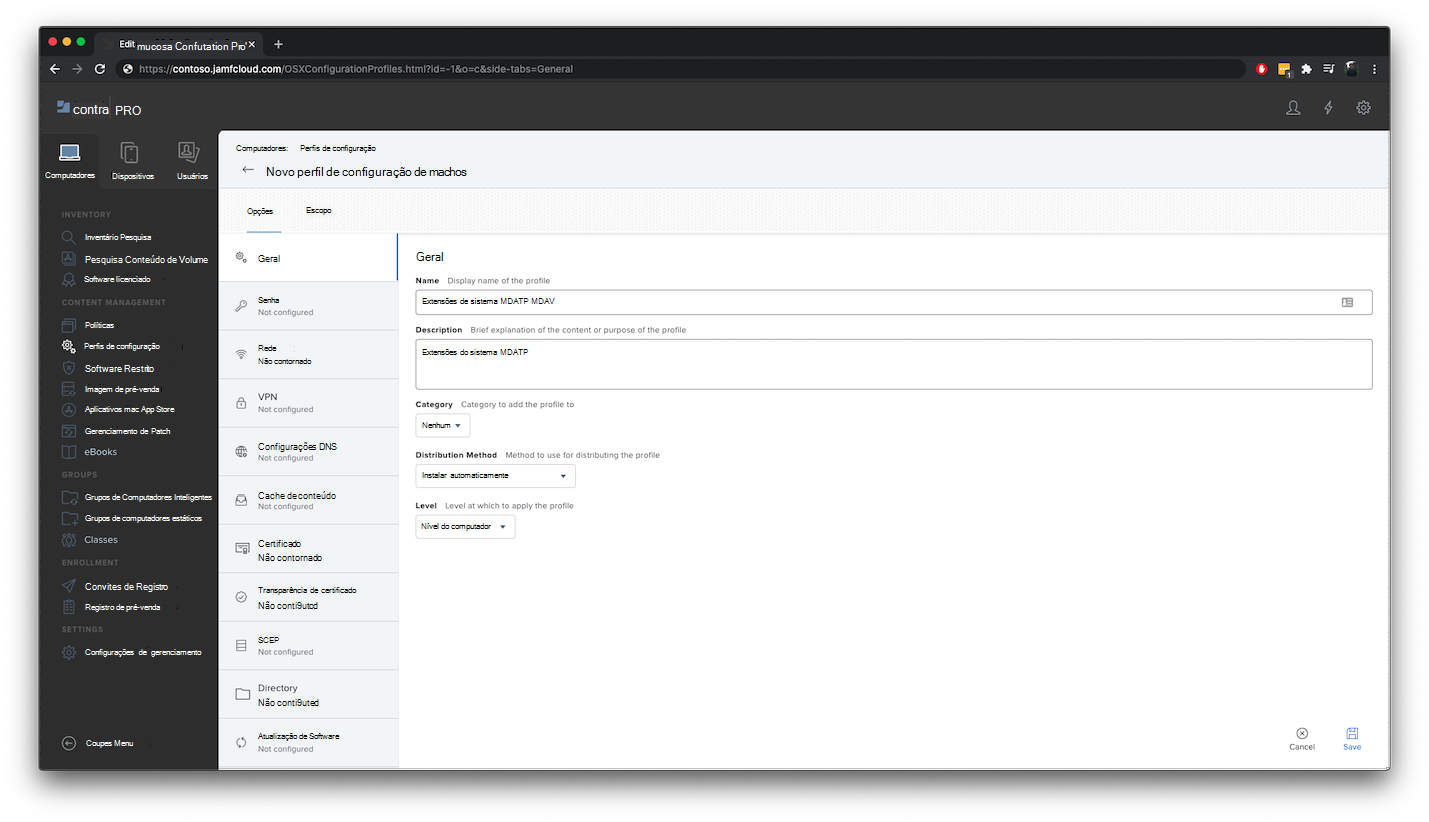

No separador Geral , especifique os seguintes detalhes:

-

Nome:

MDE onboarding for macOS -

Descrição:

MDE EDR onboarding for macOS -

Categoria:

None -

Método de Distribuição:

Install Automatically -

Nível:

Computer Level

-

Nome:

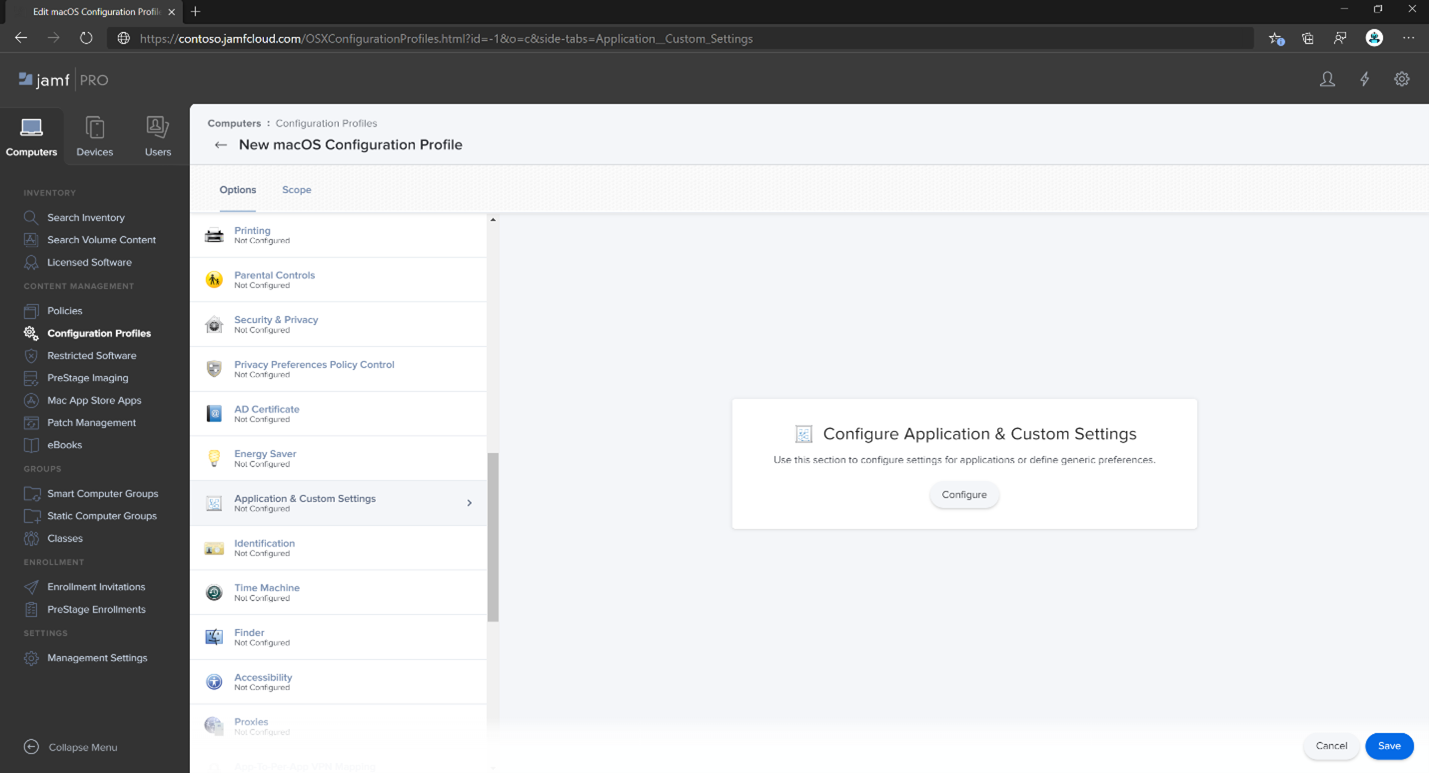

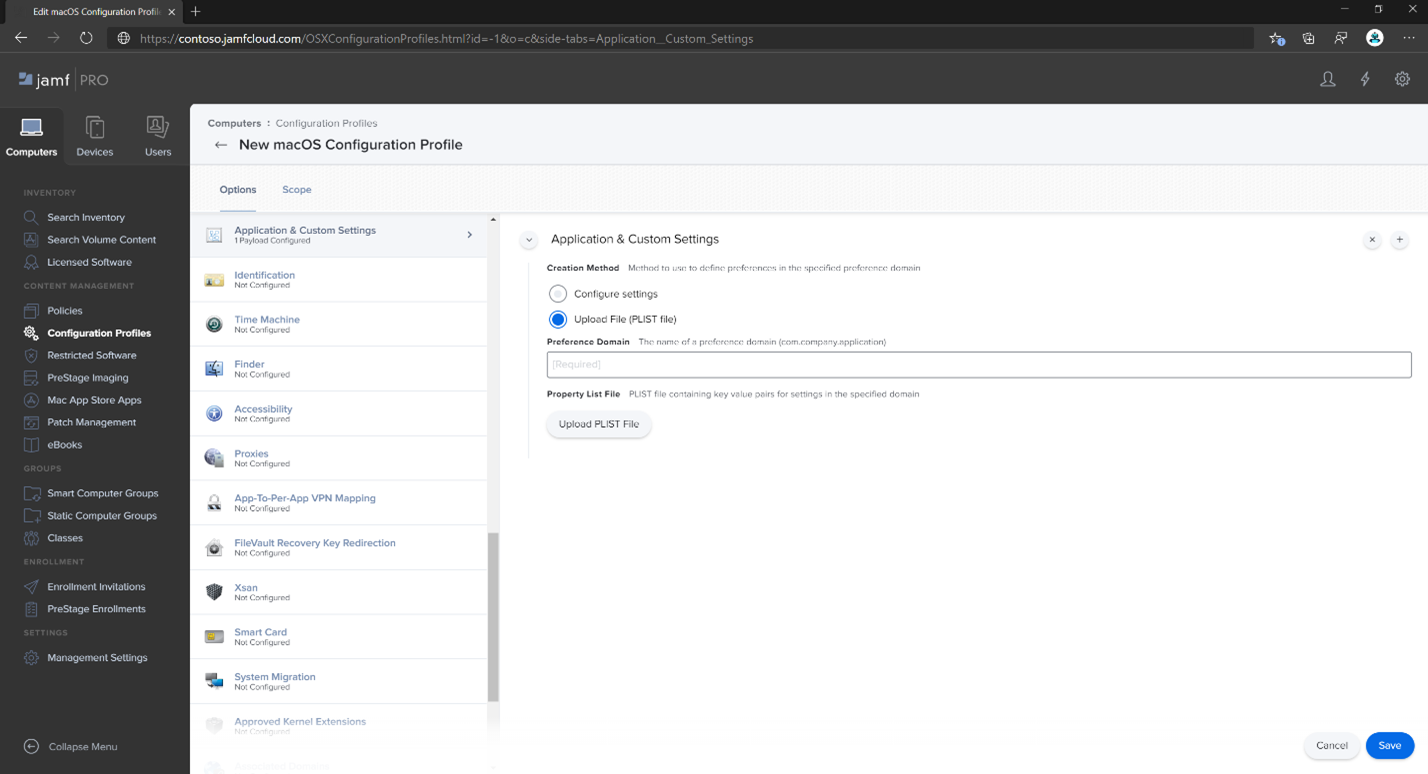

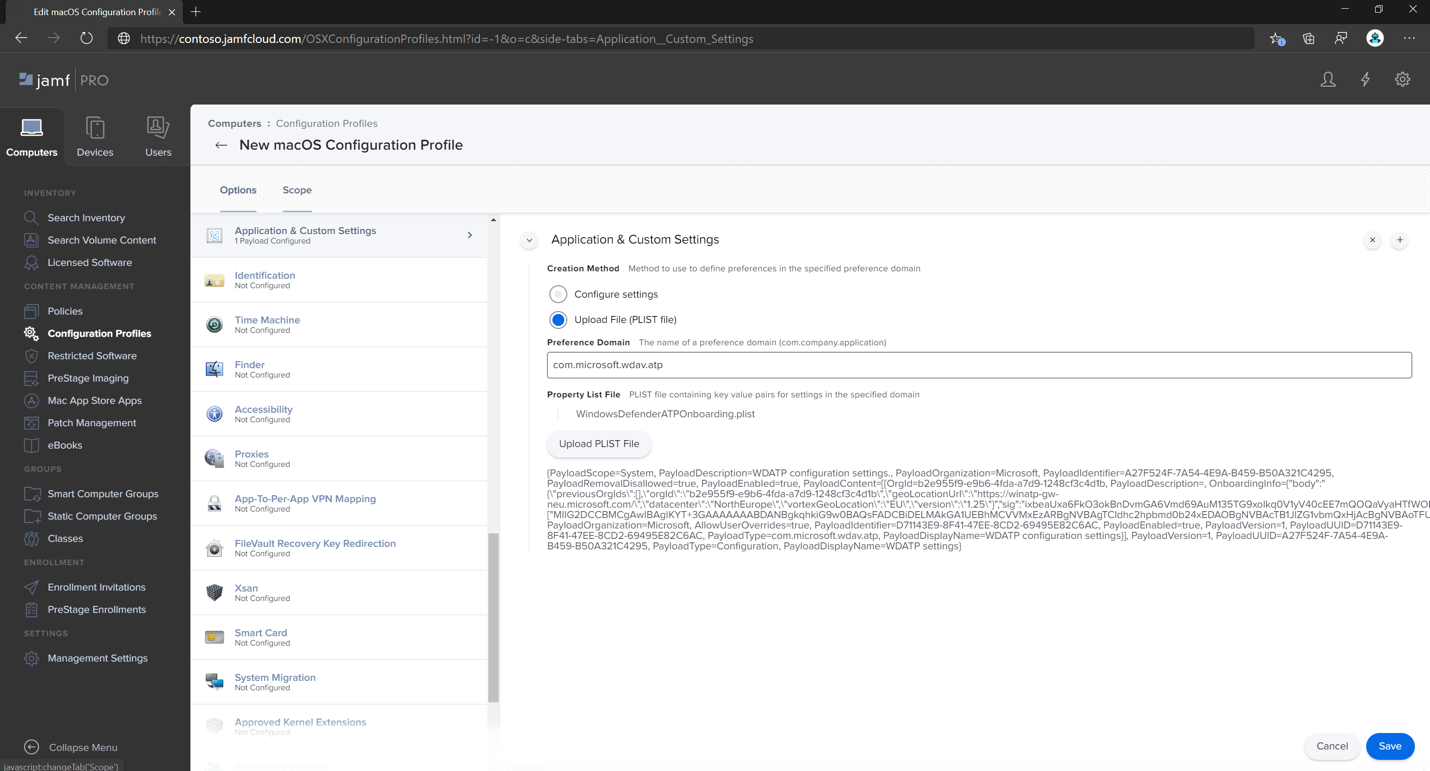

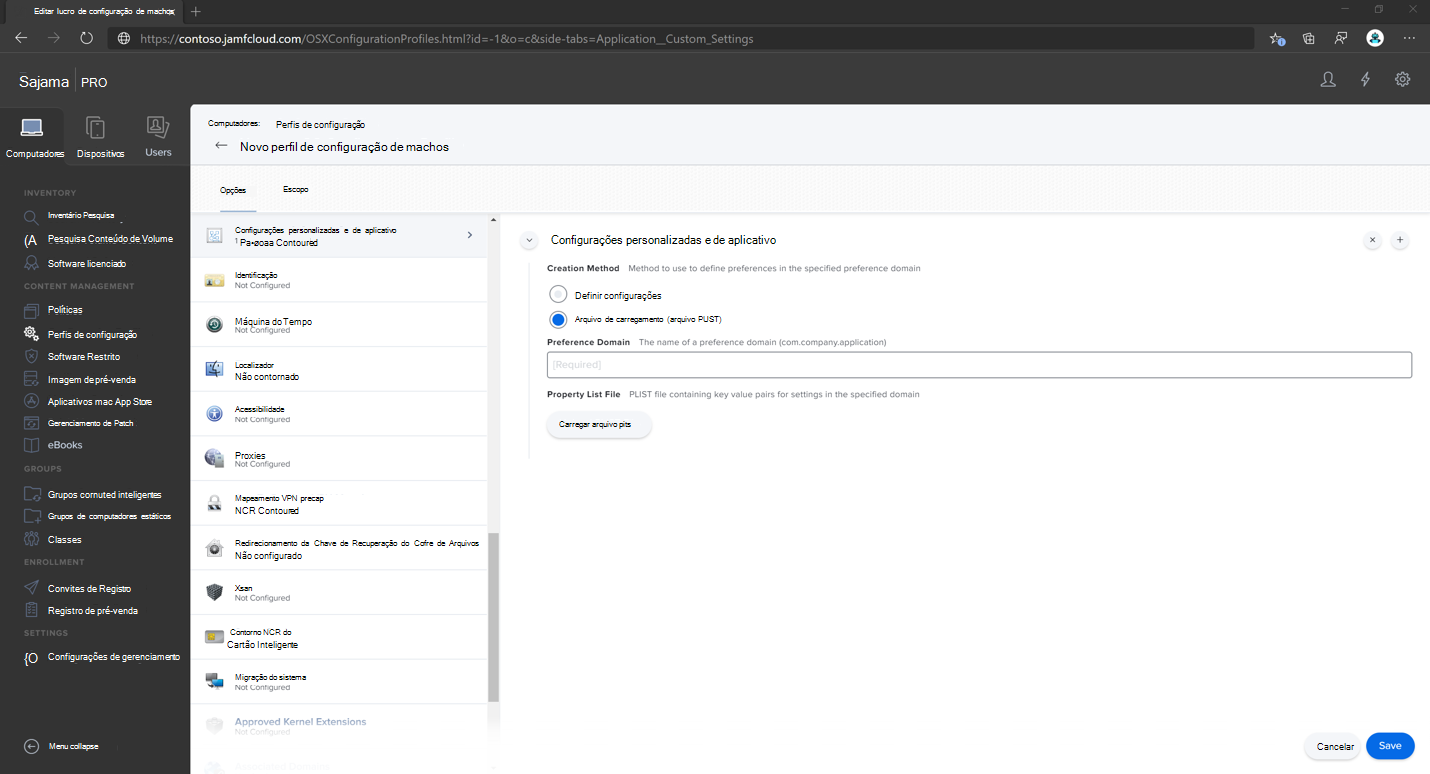

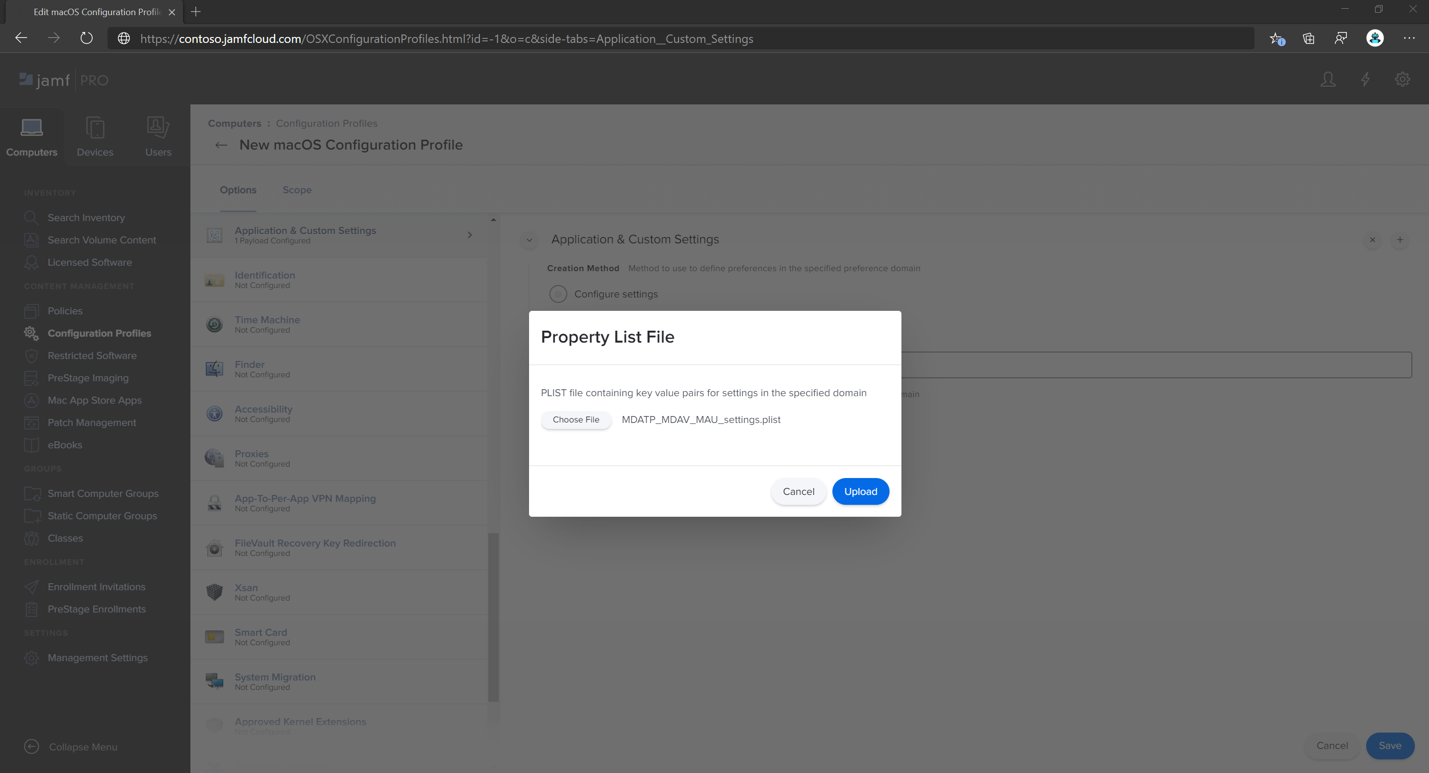

Navegue para a aplicação & página Definições Personalizadas , selecione Carregar e, em seguida, selecione Adicionar.

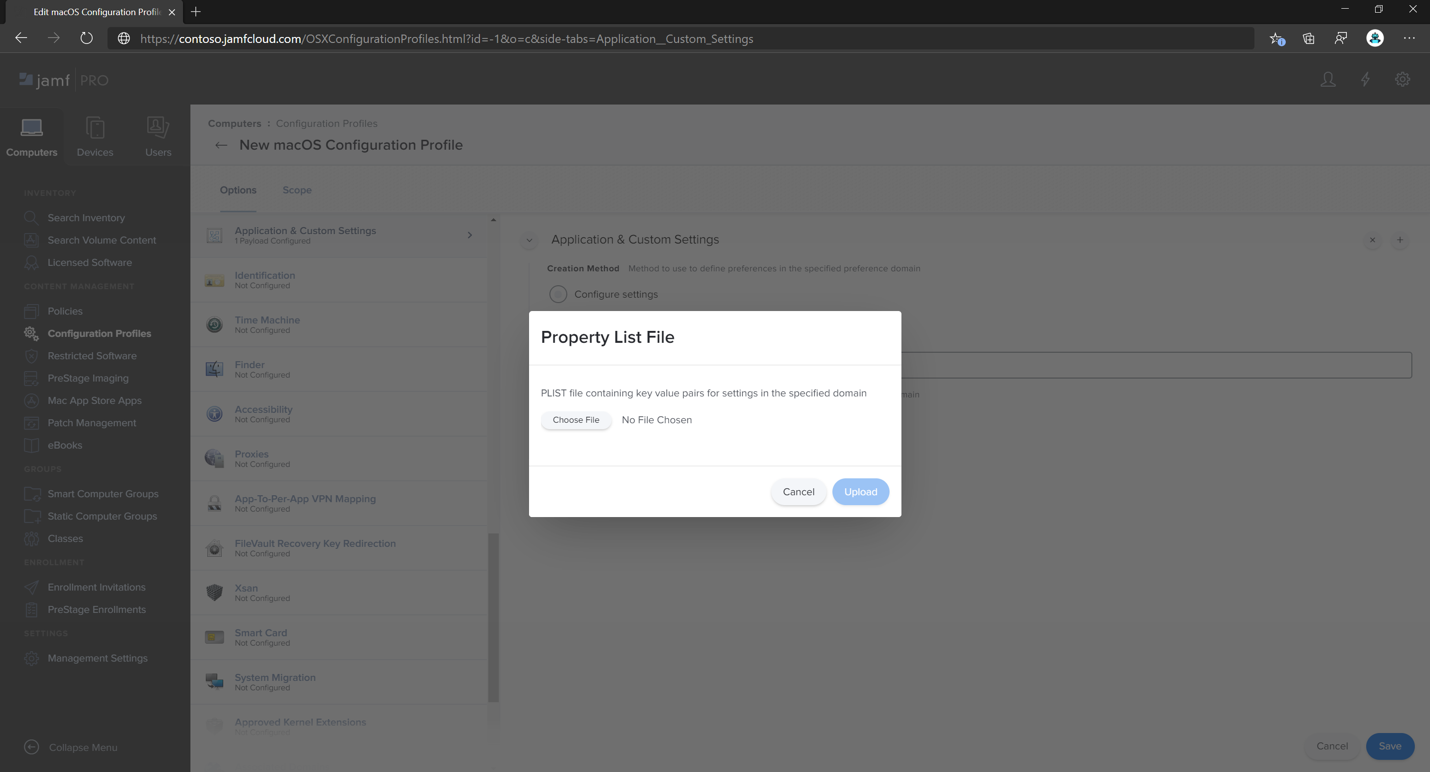

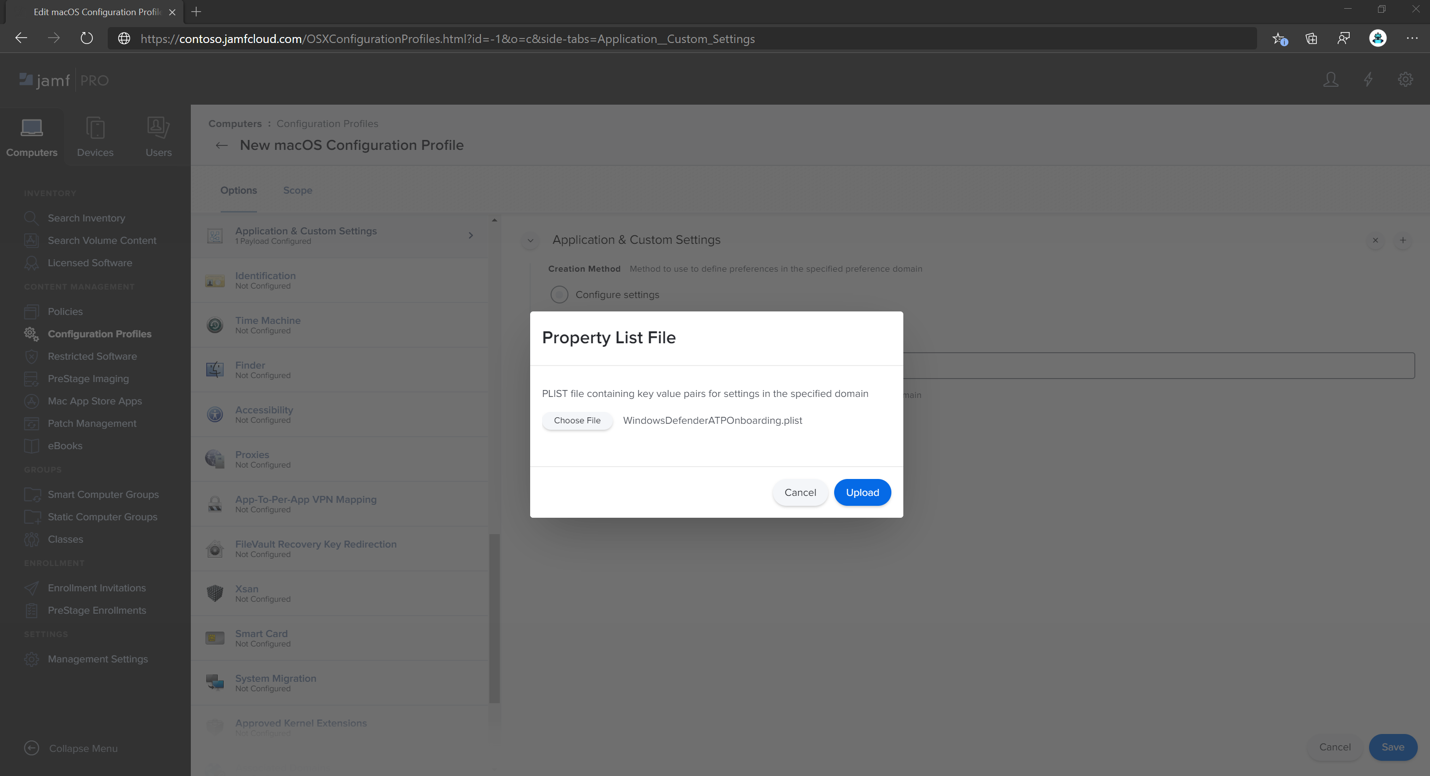

Selecione Carregar Ficheiro (ficheiro PLIST) e, em seguida, em Domínio de Preferência, escreva

com.microsoft.wdav.atp.Selecione Abrir e selecione o ficheiro de inclusão.

Selecione Carregar.

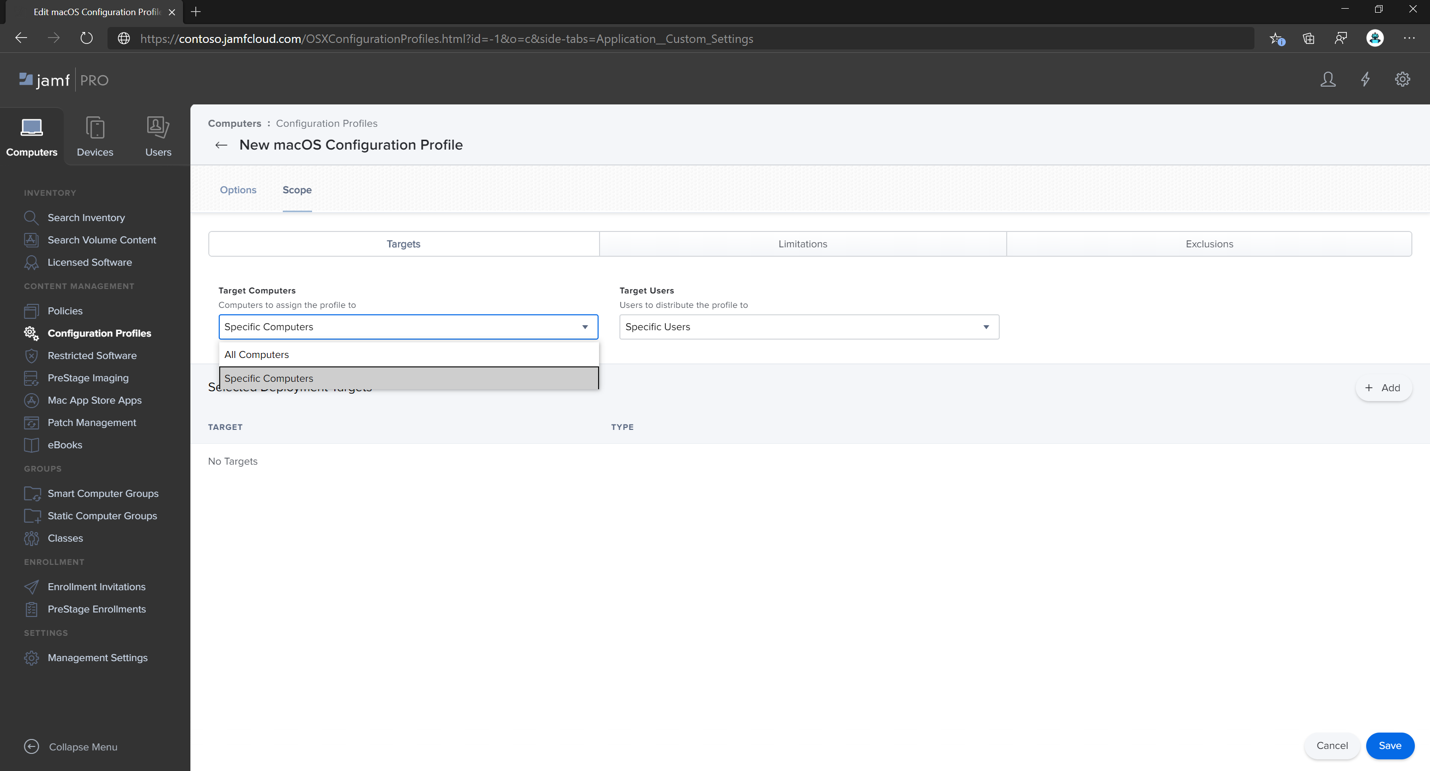

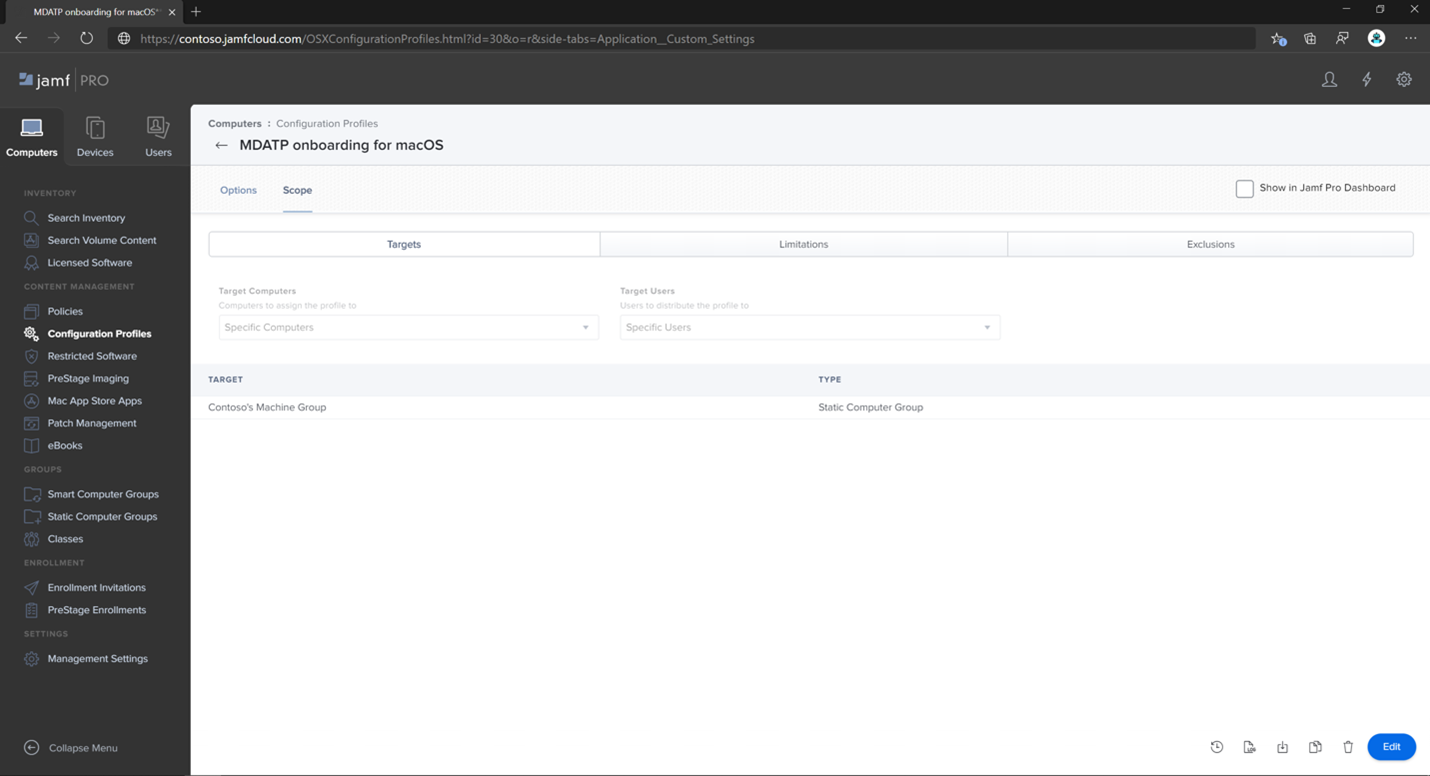

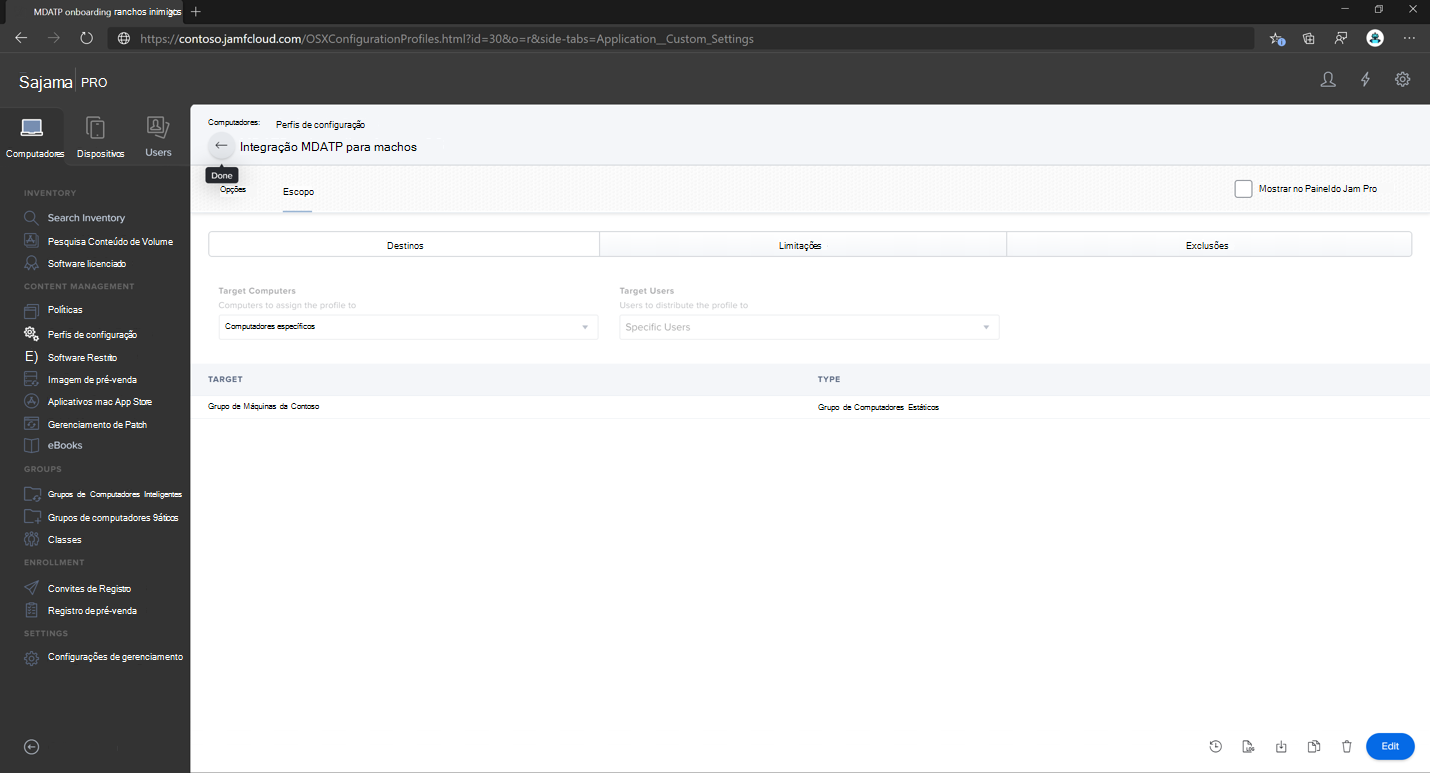

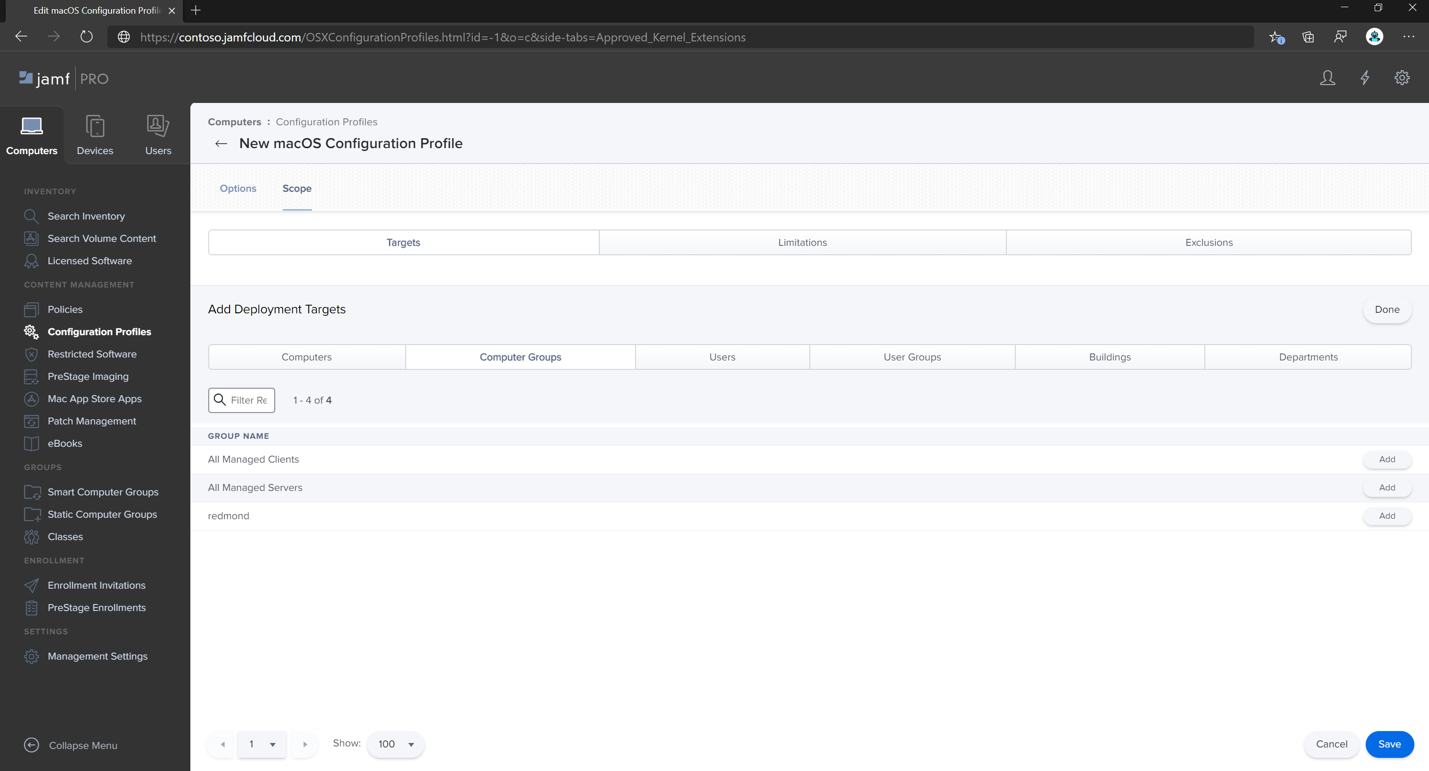

Selecione o separador Âmbito .

Selecione os computadores de destino.

Selecione Salvar.

Selecione Concluído.

Passo 3: Configurar definições de Microsoft Defender para Ponto de Extremidade

Neste passo, vamos ver Preferências para que possa configurar políticas antimalware e EDR com Microsoft Defender XDR portal (https://security.microsoft.com) ou Jamf.

Importante

Microsoft Defender para Ponto de Extremidade políticas de Gestão de Definições de Segurança têm precedência sobre as políticas de conjunto de Jamf (e outras MDM de terceiros).

3a. Definir políticas com o portal do Microsoft Defender

Siga a documentação de orientação em Configurar Microsoft Defender para Ponto de Extremidade no Intune antes de definir as políticas de segurança com Microsoft Defender.

No portal Microsoft Defender, aceda a Gestão> de configuraçãoPolíticas de segurança de ponto final Políticas>>macCriar nova política.

Em Selecionar Plataforma, selecione macOS.

Em Selecionar Modelo, selecione um modelo e selecione Criar Política.

Especifique um nome e uma descrição para a política e, em seguida, selecione Seguinte.

No separador Atribuições , atribua o perfil a um grupo onde estão localizados os dispositivos macOS e/ou utilizadores ou Todos os Utilizadores e Todos os dispositivos.

Para obter mais informações sobre a gestão das definições de segurança, consulte os seguintes artigos:

Gerir Microsoft Defender para Ponto de Extremidade em dispositivos com Microsoft Intune

Gerir definições de segurança para Windows, macOS e Linux nativamente no Defender para Endpoint

3b. Definir políticas com o Jamf

Pode utilizar a GUI do Jamf Pro para editar definições individuais da configuração do Microsoft Defender para Ponto de Extremidade ou utilizar o método legado ao criar um Plist de configuração num editor de texto e carregá-lo para o Jamf Pro.

Tem de utilizar exatamente com.microsoft.wdav como o Domínio de Preferência. Microsoft Defender para Ponto de Extremidade utiliza apenas este nome e com.microsoft.wdav.ext para carregar as definições geridas. (A com.microsoft.wdav.ext versão pode ser utilizada em casos raros quando prefere utilizar o método GUI, mas também precisa de configurar uma definição que ainda não foi adicionada ao esquema.)

Método GUI

Transfira o ficheiro do

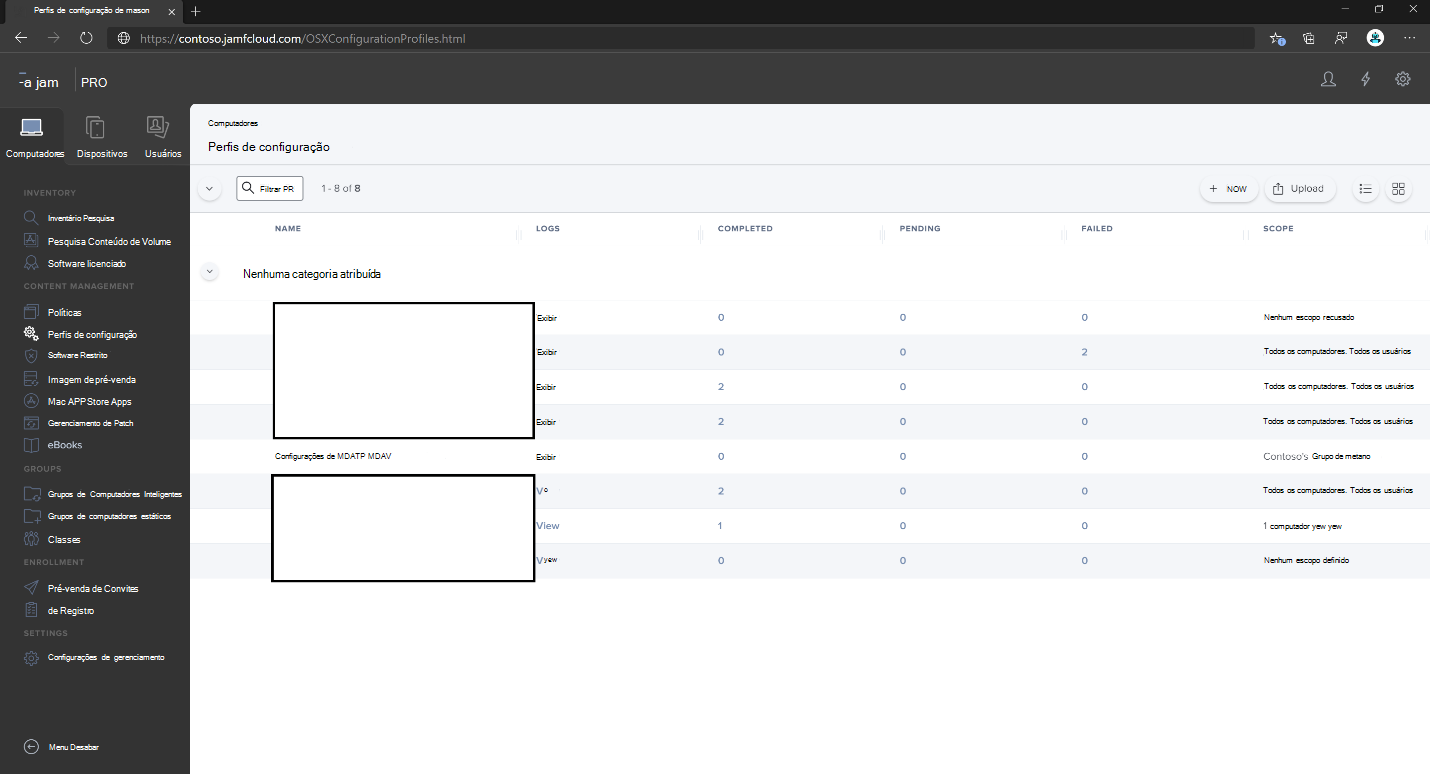

schema.jsonrepositório do GitHub do Defender e guarde-o num ficheiro local:curl -o ~/Documents/schema.json https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/schema/schema.jsonCrie um novo perfil de configuração. Em Computadores, aceda a Perfis de Configuração e, em seguida, no separador Geral , especifique os seguintes detalhes:

-

Nome:

MDATP MDAV configuration settings -

Descrição:

<blank\> -

Categoria:

None (default) -

Nível:

Computer Level (default) -

Método de Distribuição:

Install Automatically (default)

-

Nome:

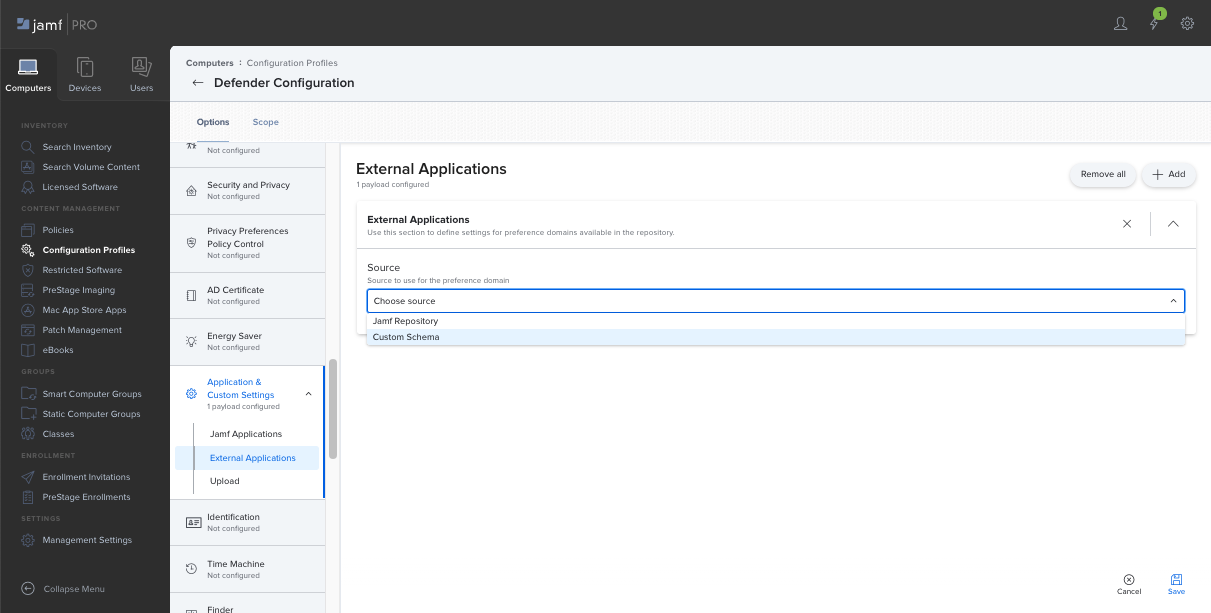

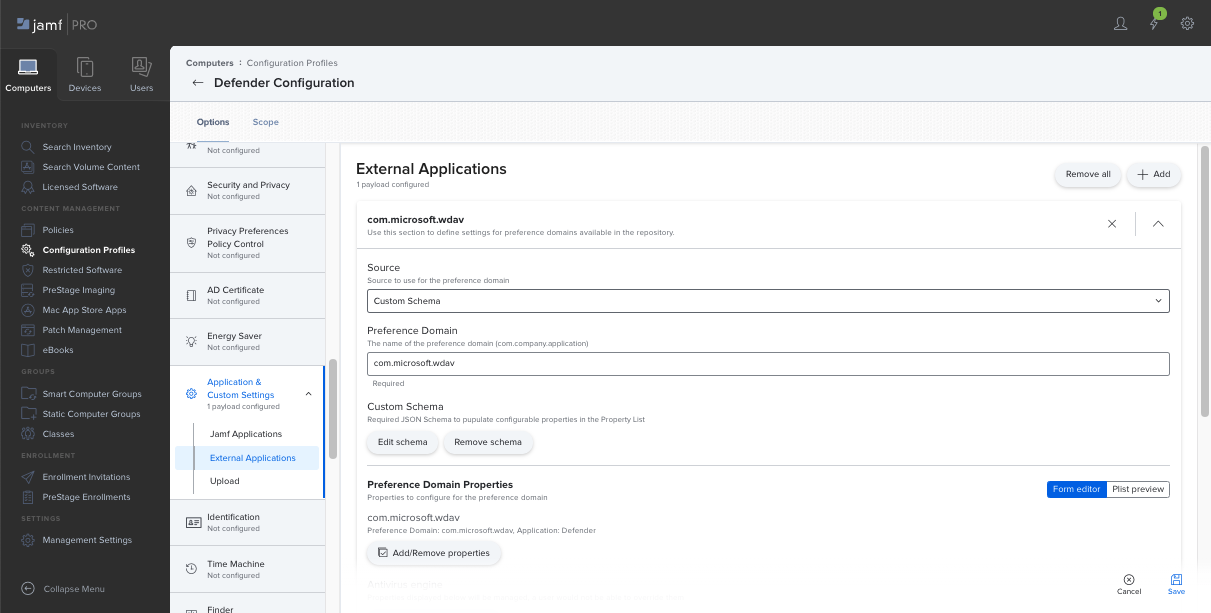

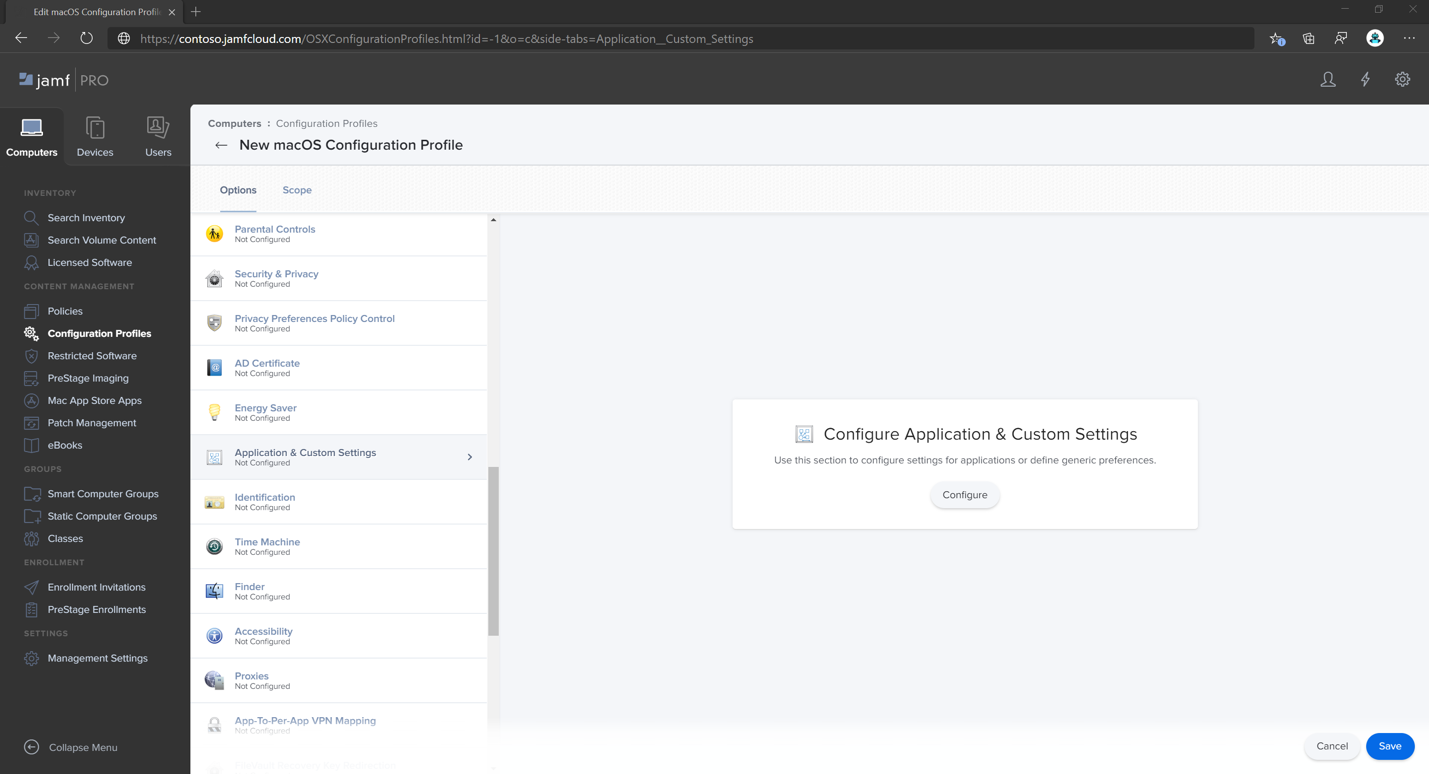

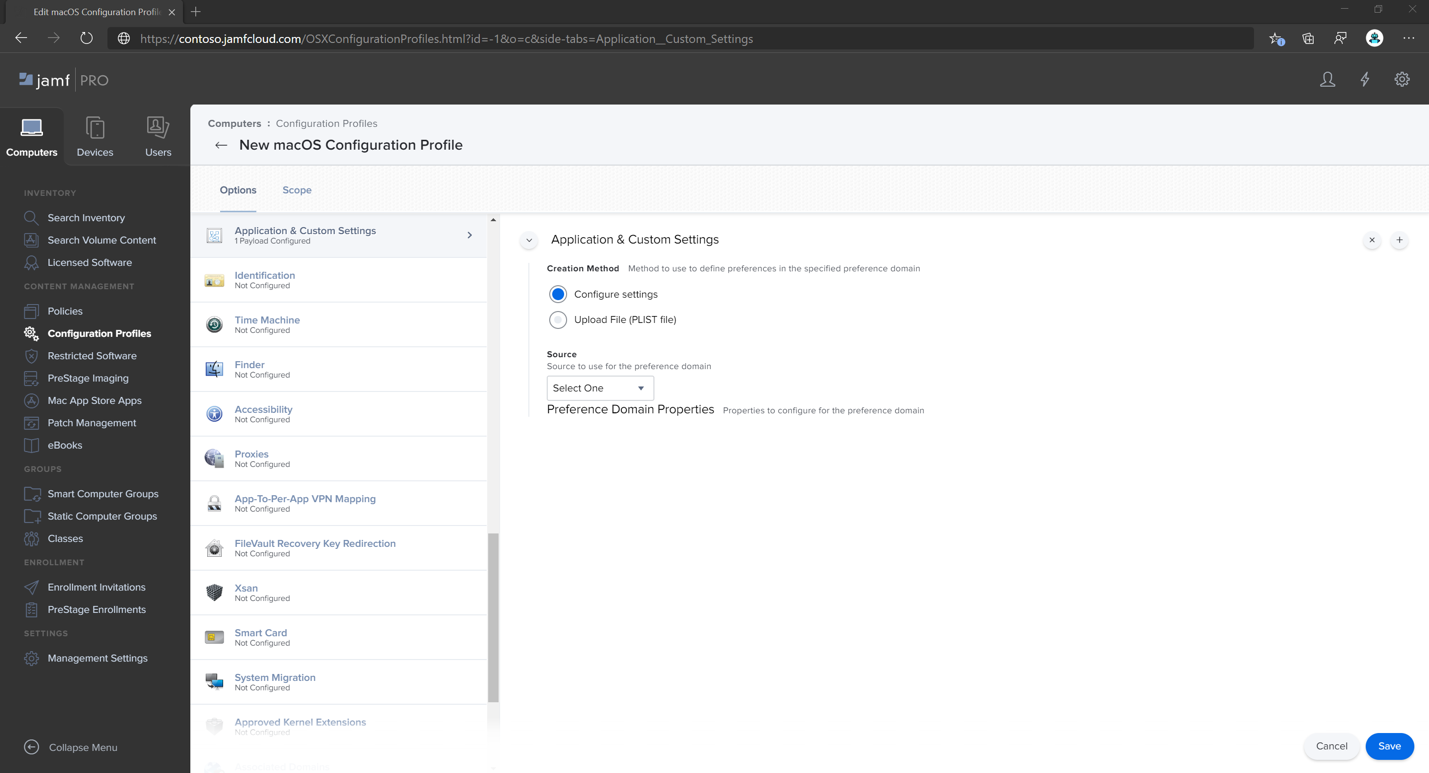

Desloque-se para baixo até ao separador Aplicação & Definições Personalizadas , selecione Aplicações Externas, selecione Adicionar e, em seguida, utilize Esquema Personalizado como a origem do domínio de preferência.

Escreva

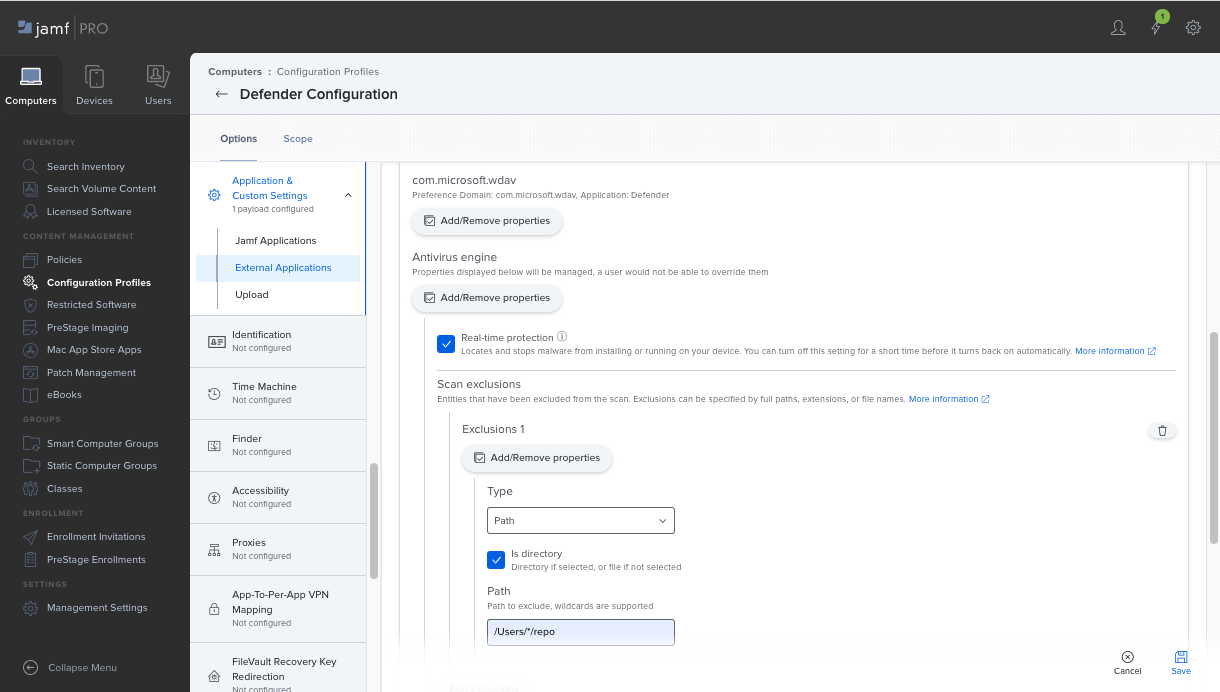

com.microsoft.wdavpara o Domínio de Preferência, selecione Adicionar Esquema e, em seguida, carregue oschema.jsonficheiro transferido no Passo 1. Selecione Salvar.Pode ver todas as definições de configuração de Microsoft Defender para Ponto de Extremidade suportadas em Propriedades de Domínio de Preferência. Selecione Adicionar/Remover propriedades para selecionar as definições que pretende que sejam geridas e, em seguida, selecione OK para guardar as alterações. (As definições não selecionadas não são incluídas na configuração gerida, um utilizador final pode configurar essas definições nos respetivos computadores.)

Altere os valores das definições para os valores pretendidos. Pode selecionar Mais informações para obter documentação para uma determinada definição. (Pode selecionar Pré-visualização do Plist para inspecionar qual é o plist de configuração. Selecione Editor de formulários para regressar ao editor de elementos visuais.)

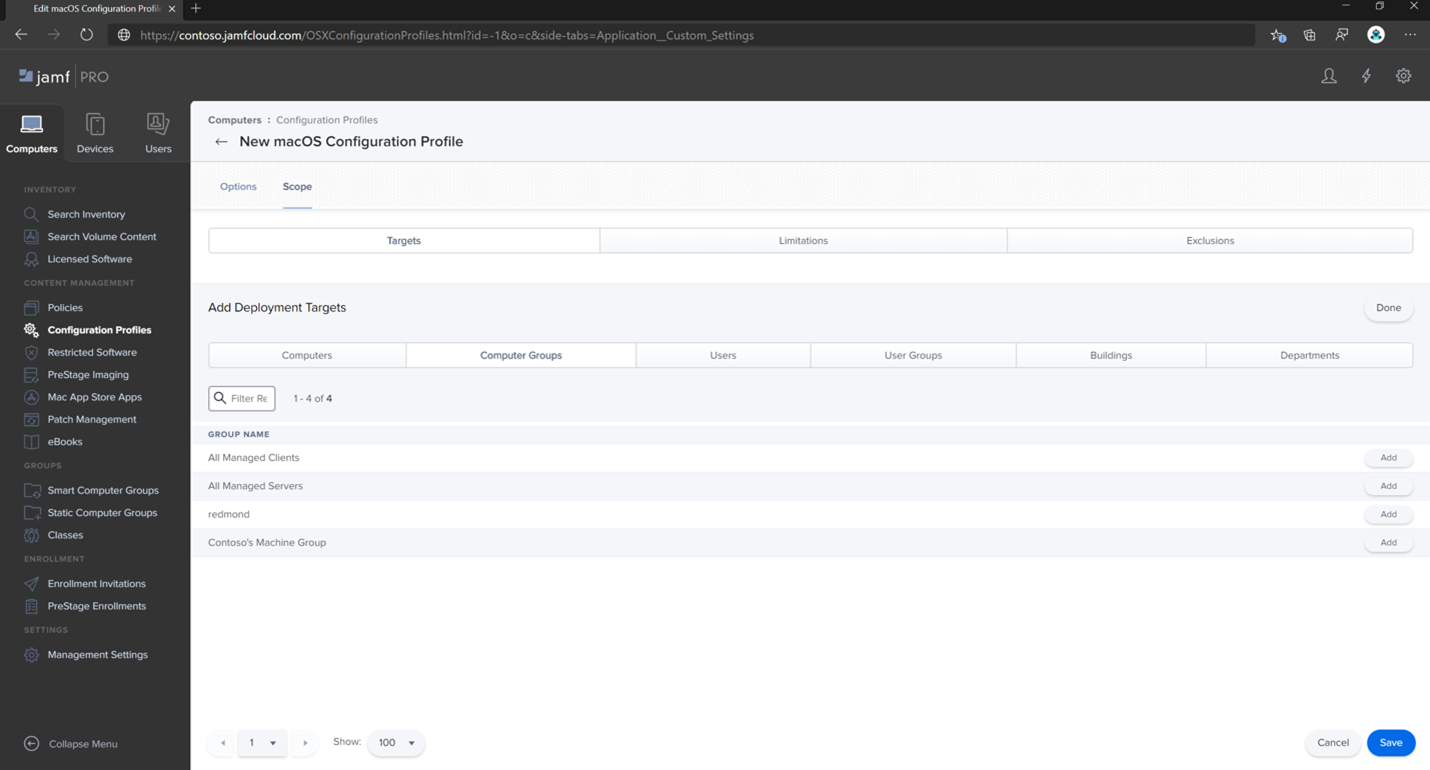

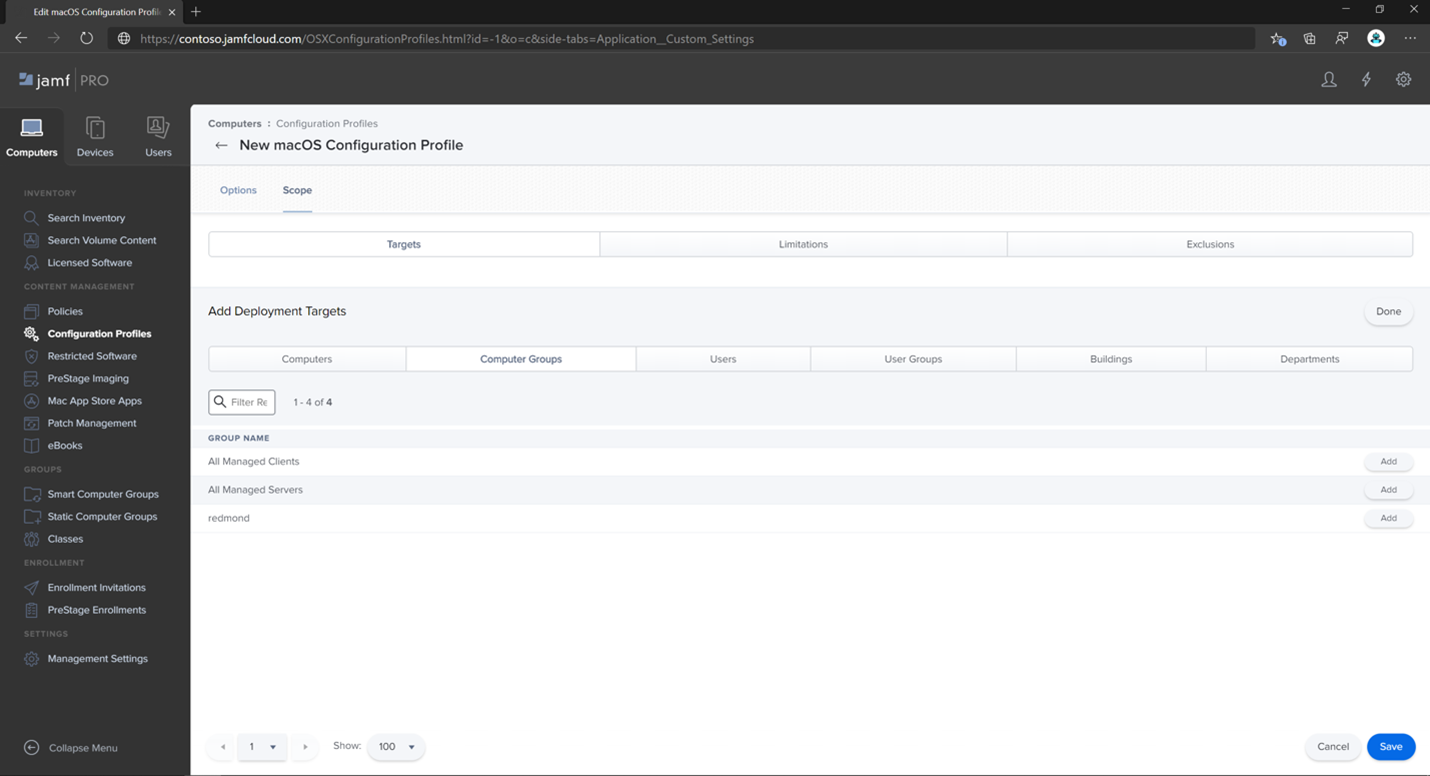

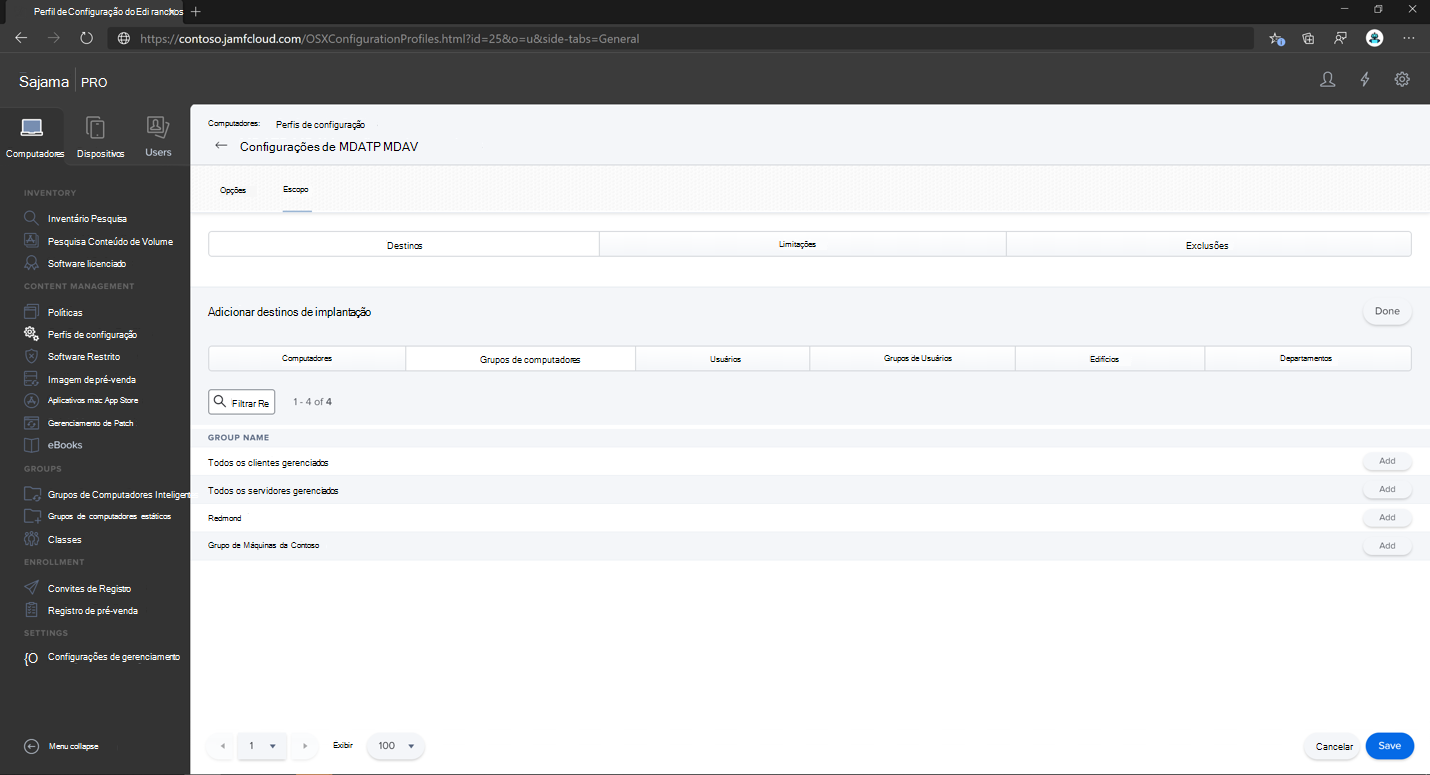

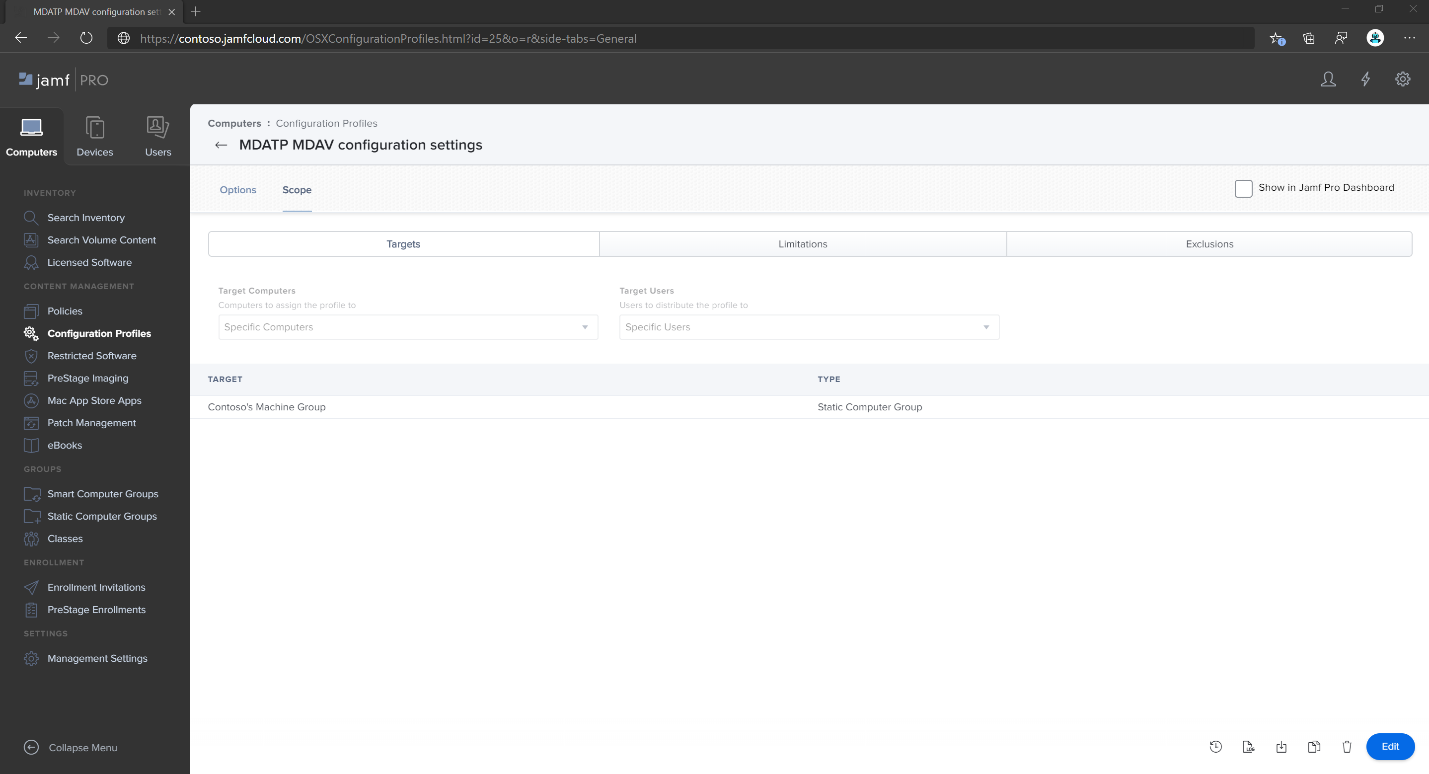

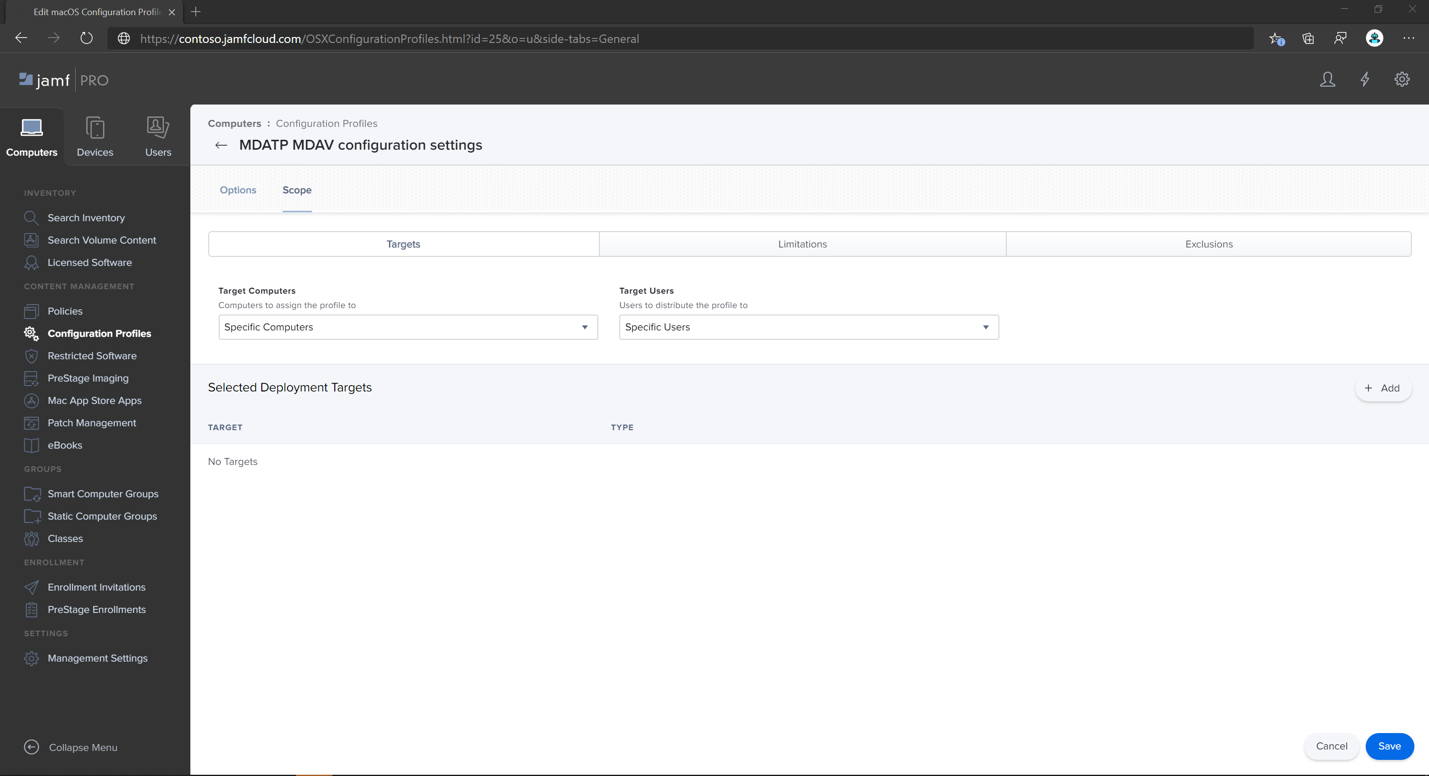

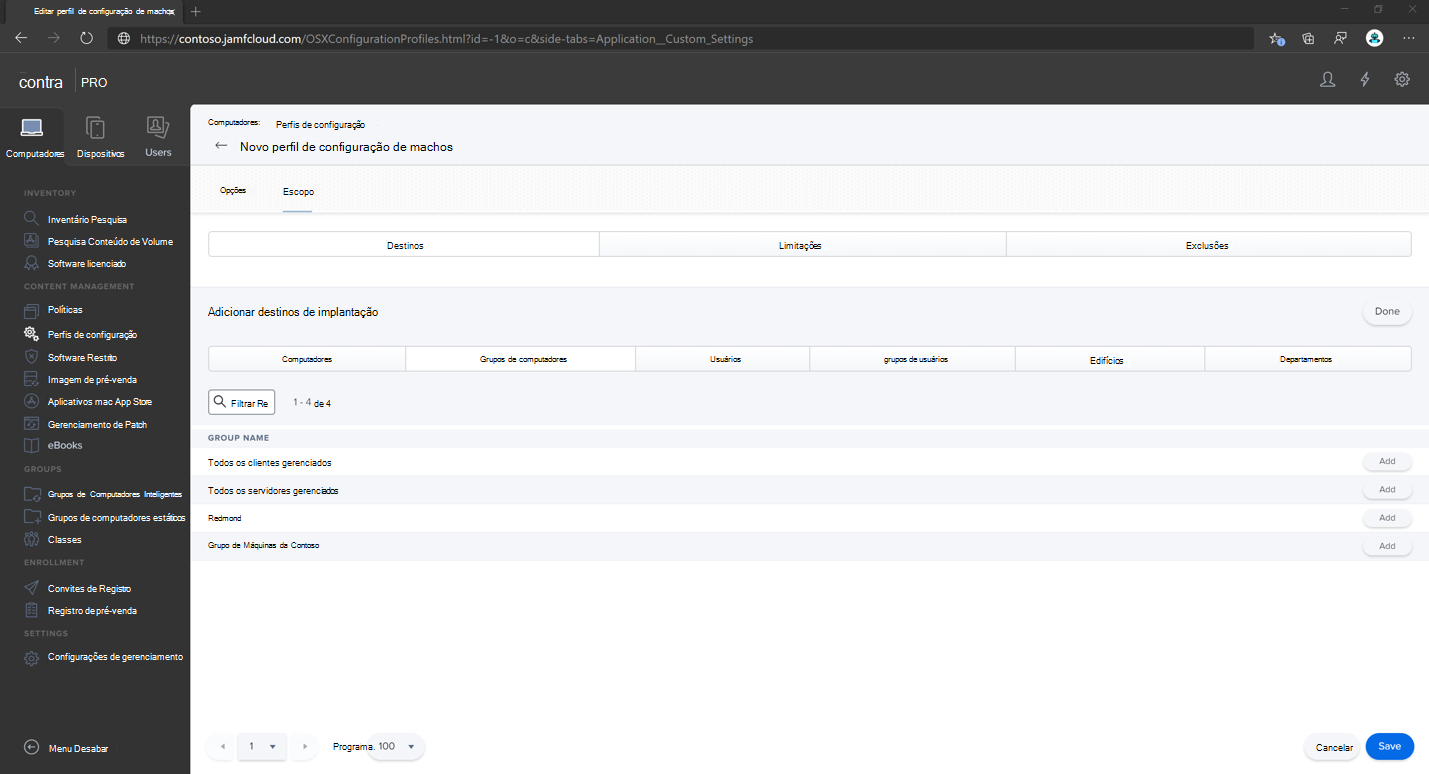

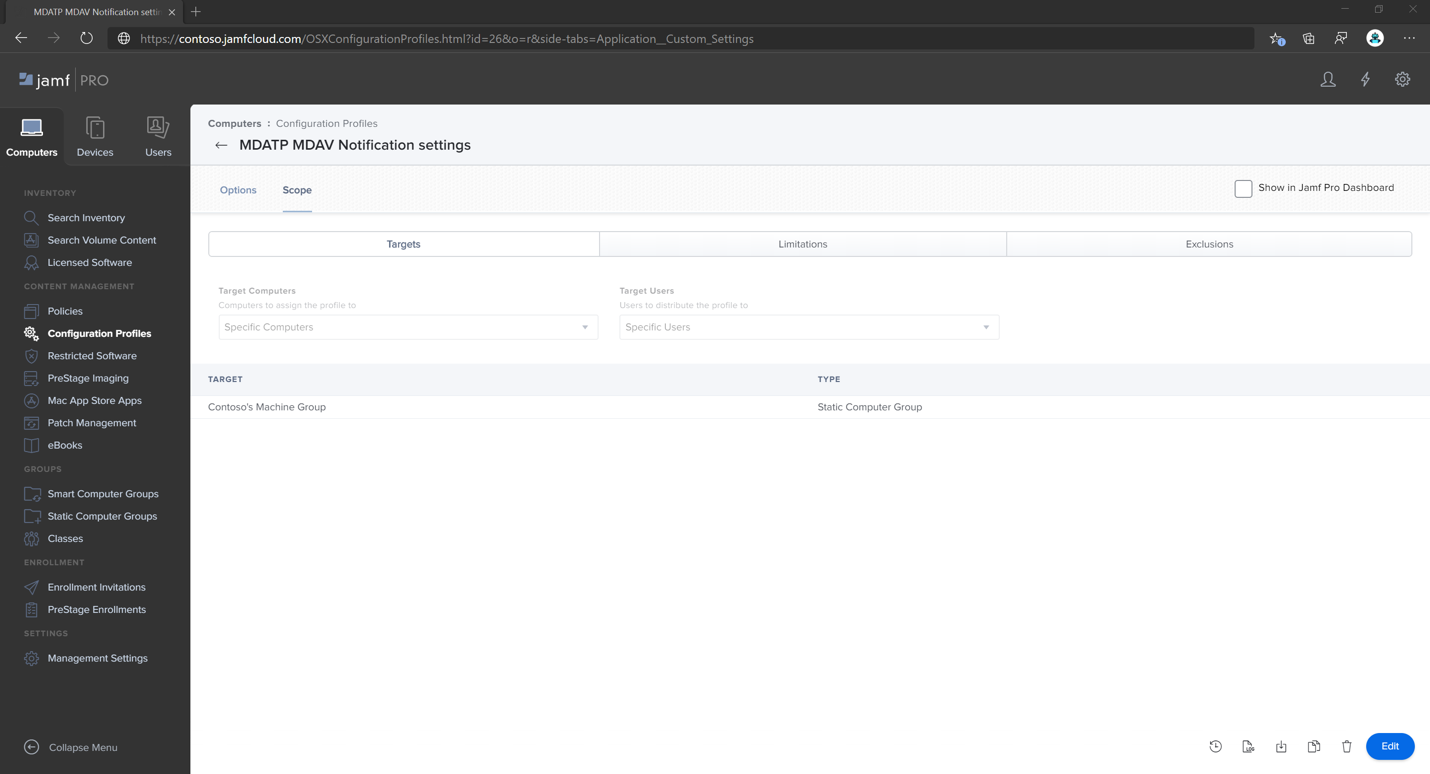

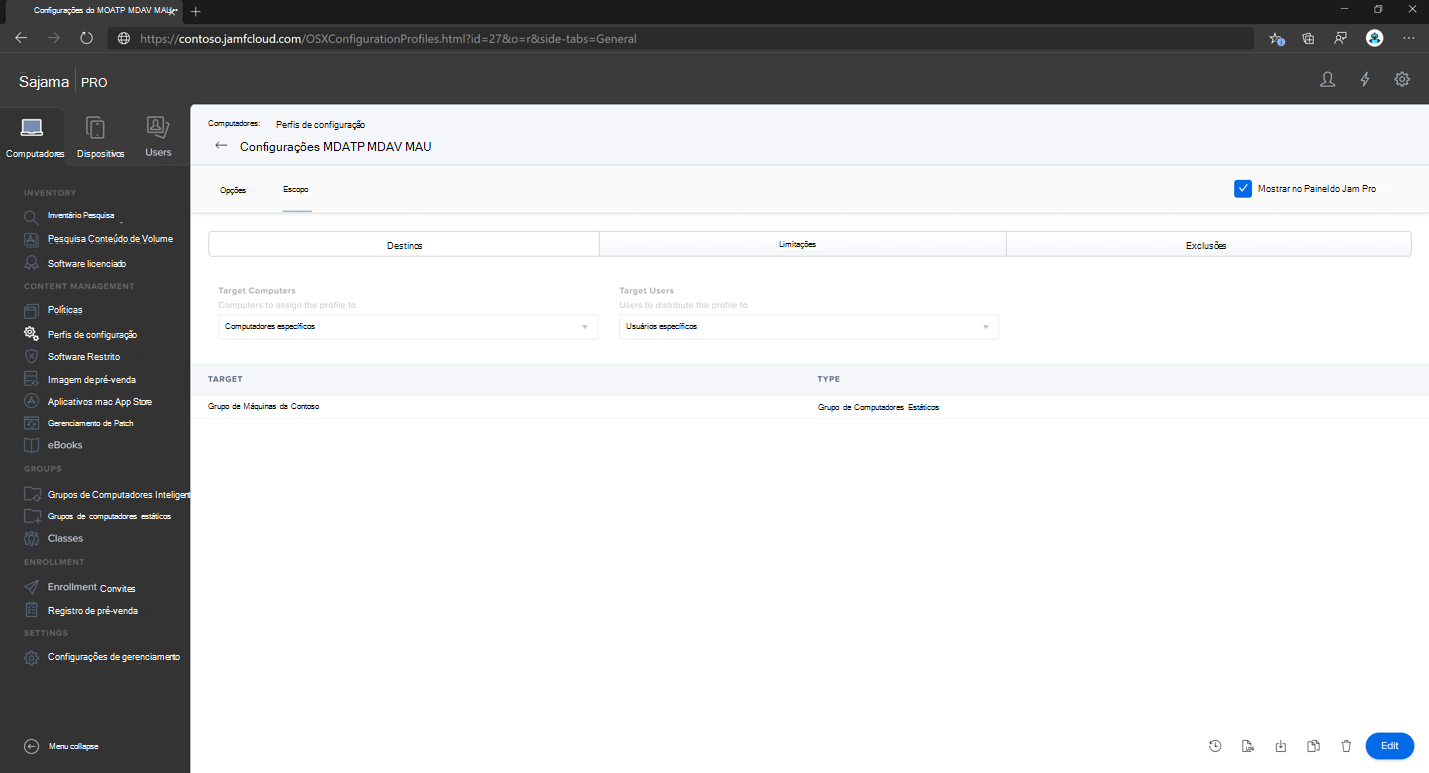

Selecione o separador Âmbito .

Selecione Grupo de Máquinas da Contoso. Selecione Adicionar e, em seguida, selecione Guardar.

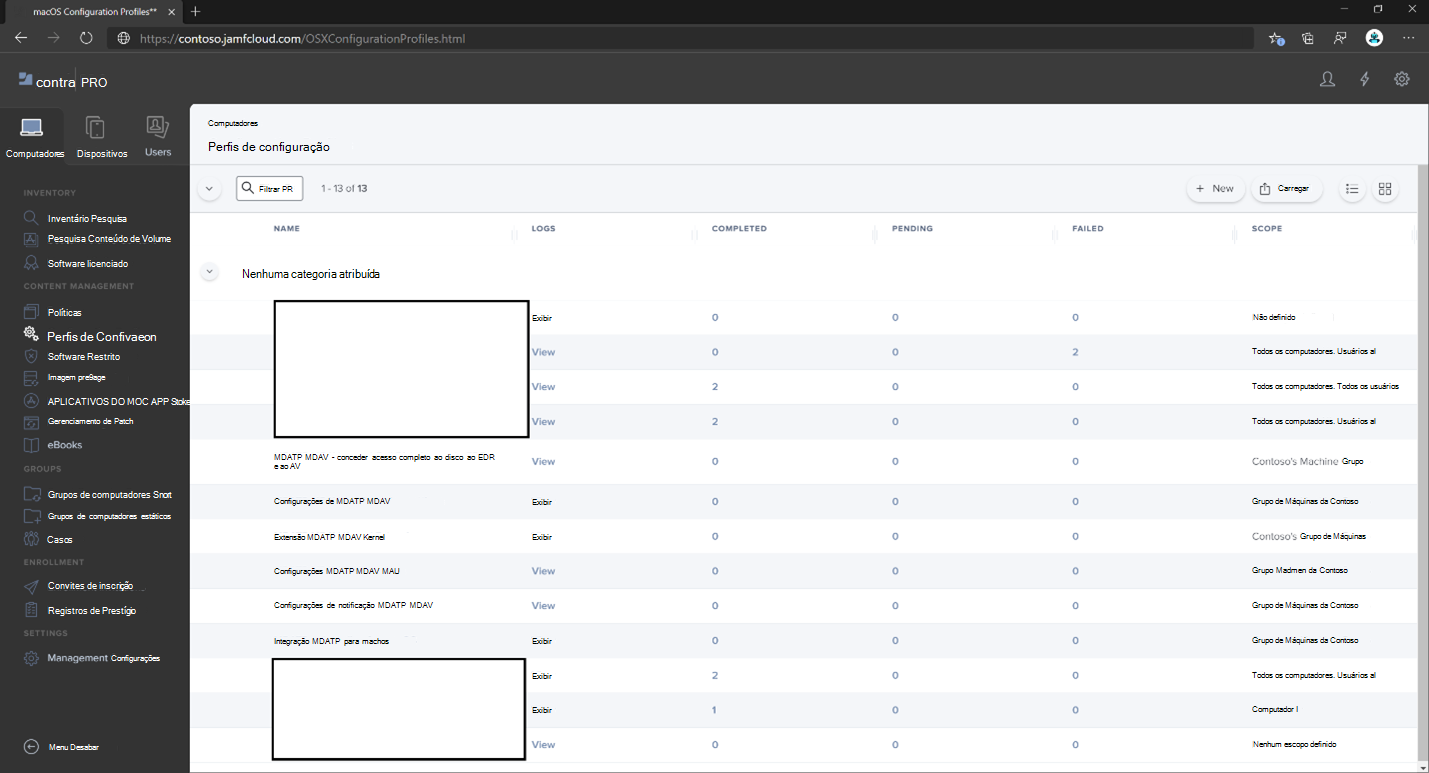

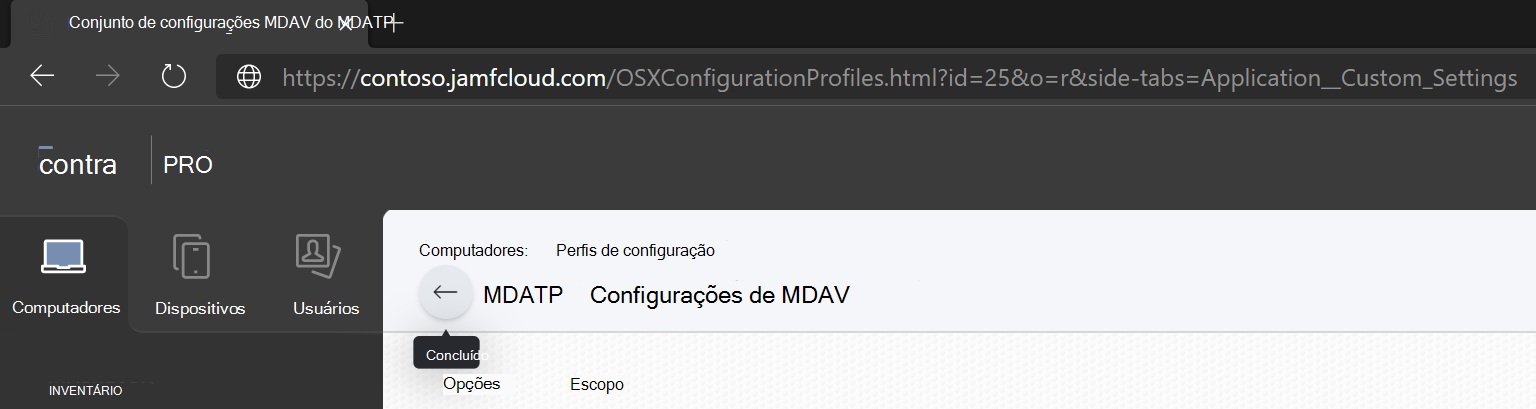

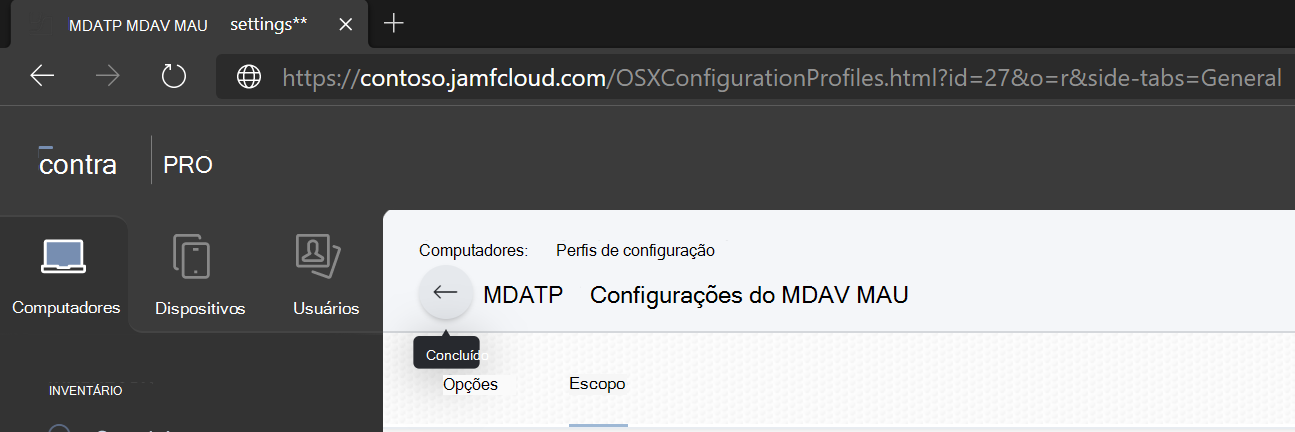

Selecione Concluído. Verá o novo Perfil de configuração.

Microsoft Defender para Ponto de Extremidade adiciona novas definições ao longo do tempo. Estas novas definições são adicionadas ao esquema e é publicada uma nova versão no GitHub. Para obter atualizações, transfira um esquema atualizado e edite o perfil de configuração existente. No separador Application & Custom Settings (Definições Personalizadas ), selecione Edit schema (Editar esquema).

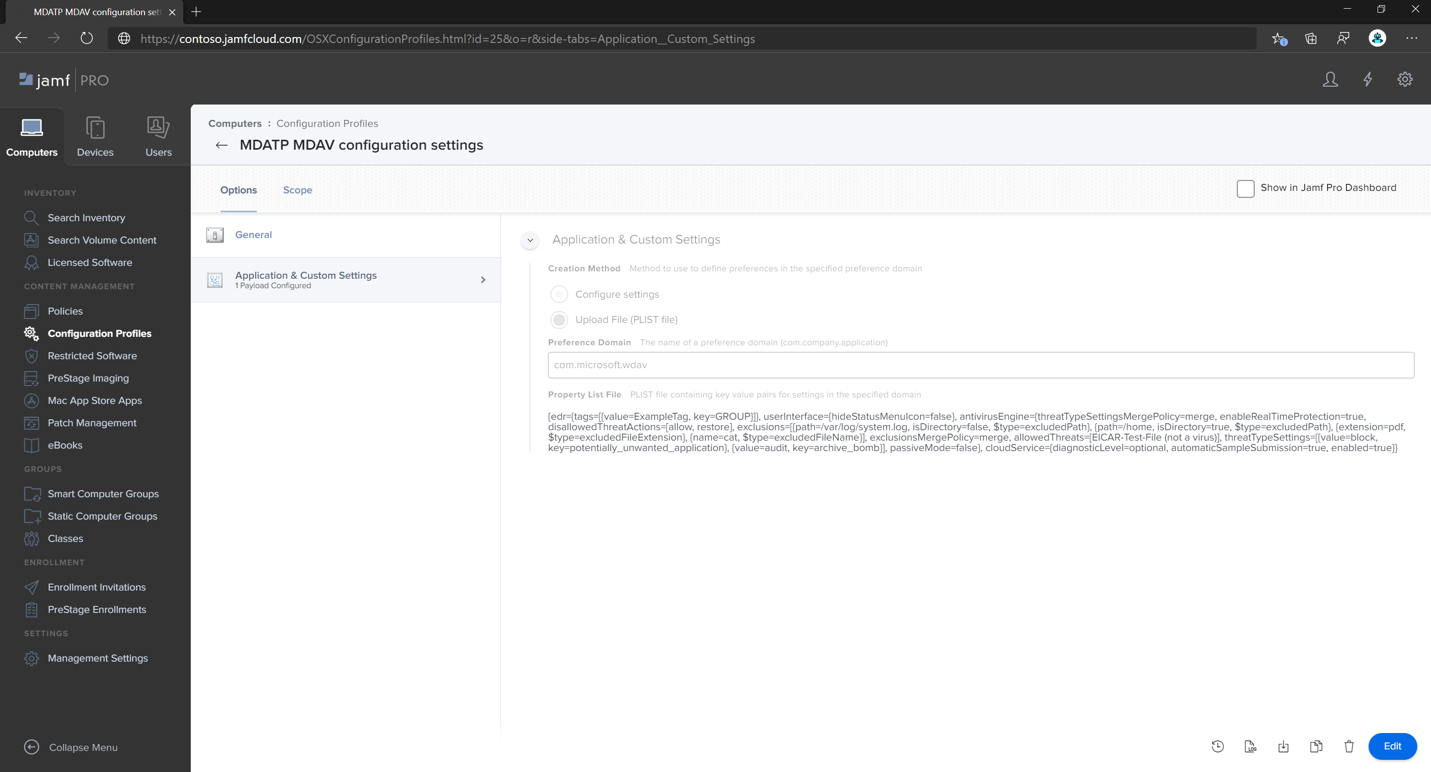

Método legado

Utilize as seguintes definições de configuração Microsoft Defender para Ponto de Extremidade:

enableRealTimeProtection-

passiveMode(Esta definição não está ativada por predefinição. Se estiver a planear executar software antivírus não Microsoft no Mac, defina-o comotrue.) exclusionsexcludedPathexcludedFileExtensionexcludedFileNameexclusionsMergePolicy-

allowedThreats(O EICAR está no exemplo. Se estiver a passar por uma prova de conceito, remova-a especialmente se estiver a testar o EICAR.) disallowedThreatActionspotentially_unwanted_applicationarchive_bombcloudServiceautomaticSampleSubmissiontagshideStatusMenuIcon

Para obter mais informações, veja Lista de propriedades do perfil de configuração completo do Jamf.

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>antivirusEngine</key> <dict> <key>enableRealTimeProtection</key> <true/> <key>passiveMode</key> <false/> <key>exclusions</key> <array> <dict> <key>$type</key> <string>excludedPath</string> <key>isDirectory</key> <false/> <key>path</key> <string>/var/log/system.log</string> </dict> <dict> <key>$type</key> <string>excludedPath</string> <key>isDirectory</key> <true/> <key>path</key> <string>/home</string> </dict> <dict> <key>$type</key> <string>excludedFileExtension</string> <key>extension</key> <string>pdf</string> </dict> <dict> <key>$type</key> <string>excludedFileName</string> <key>name</key> <string>cat</string> </dict> </array> <key>exclusionsMergePolicy</key> <string>merge</string> <key>allowedThreats</key> <array> <string>EICAR-Test-File (not a virus)</string> </array> <key>disallowedThreatActions</key> <array> <string>allow</string> <string>restore</string> </array> <key>threatTypeSettings</key> <array> <dict> <key>key</key> <string>potentially_unwanted_application</string> <key>value</key> <string>block</string> </dict> <dict> <key>key</key> <string>archive_bomb</string> <key>value</key> <string>audit</string> </dict> </array> <key>threatTypeSettingsMergePolicy</key> <string>merge</string> </dict> <key>cloudService</key> <dict> <key>enabled</key> <true/> <key>diagnosticLevel</key> <string>optional</string> <key>automaticSampleSubmission</key> <true/> </dict> <key>edr</key> <dict> <key>tags</key> <array> <dict> <key>key</key> <string>GROUP</string> <key>value</key> <string>ExampleTag</string> </dict> </array> </dict> <key>userInterface</key> <dict> <key>hideStatusMenuIcon</key> <false/> </dict> </dict> </plist>Guarde o ficheiro como

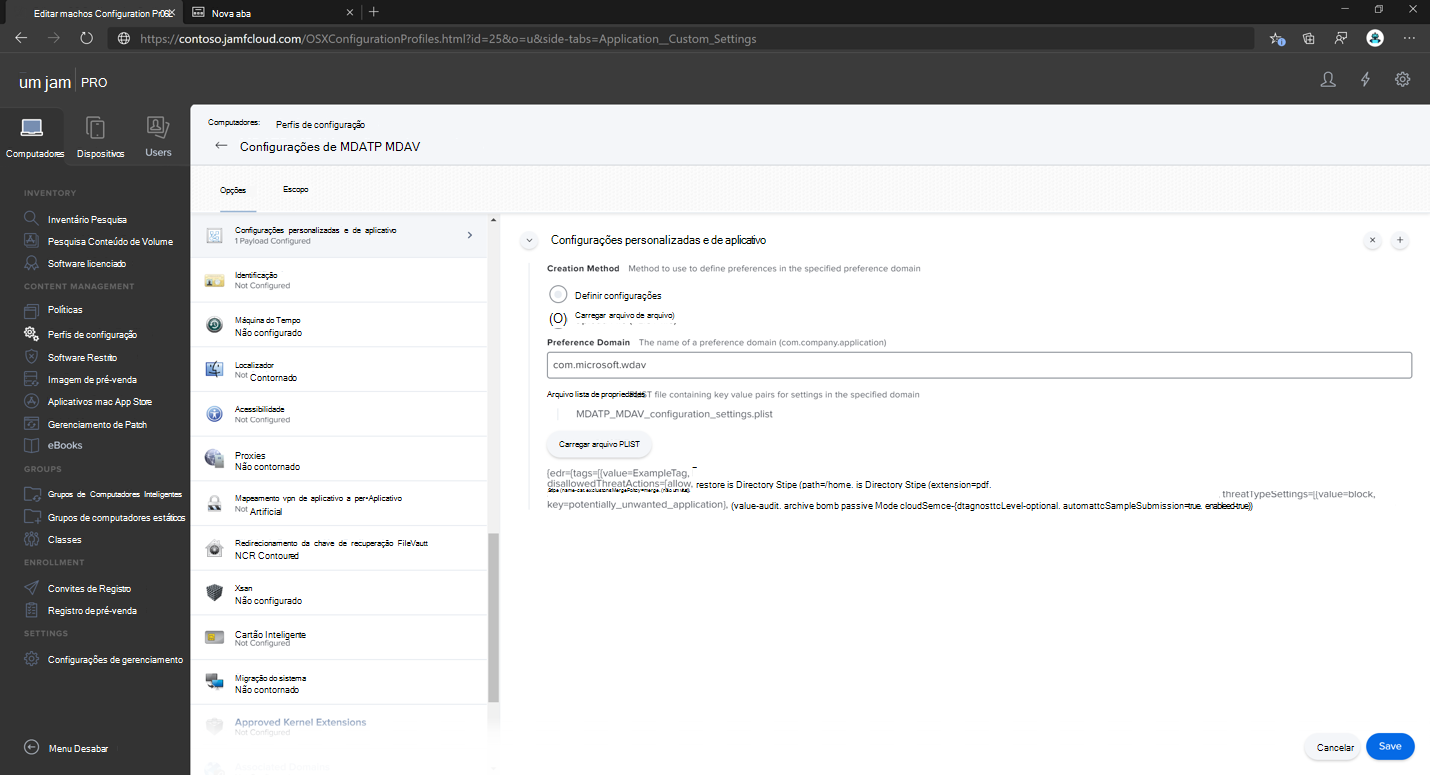

MDATP_MDAV_configuration_settings.plist.No jamf pro dashboard, abra Computadores e respetivos Perfis de Configuração. Selecione Novo e mude para o separador Geral .

No separador Geral , especifique os seguintes detalhes:

-

Nome:

MDATP MDAV configuration settings -

Descrição:

<blank> -

Categoria:

None (default) -

Método de Distribuição:

Install Automatically (default) -

Nível:

Computer Level (default)

-

Nome:

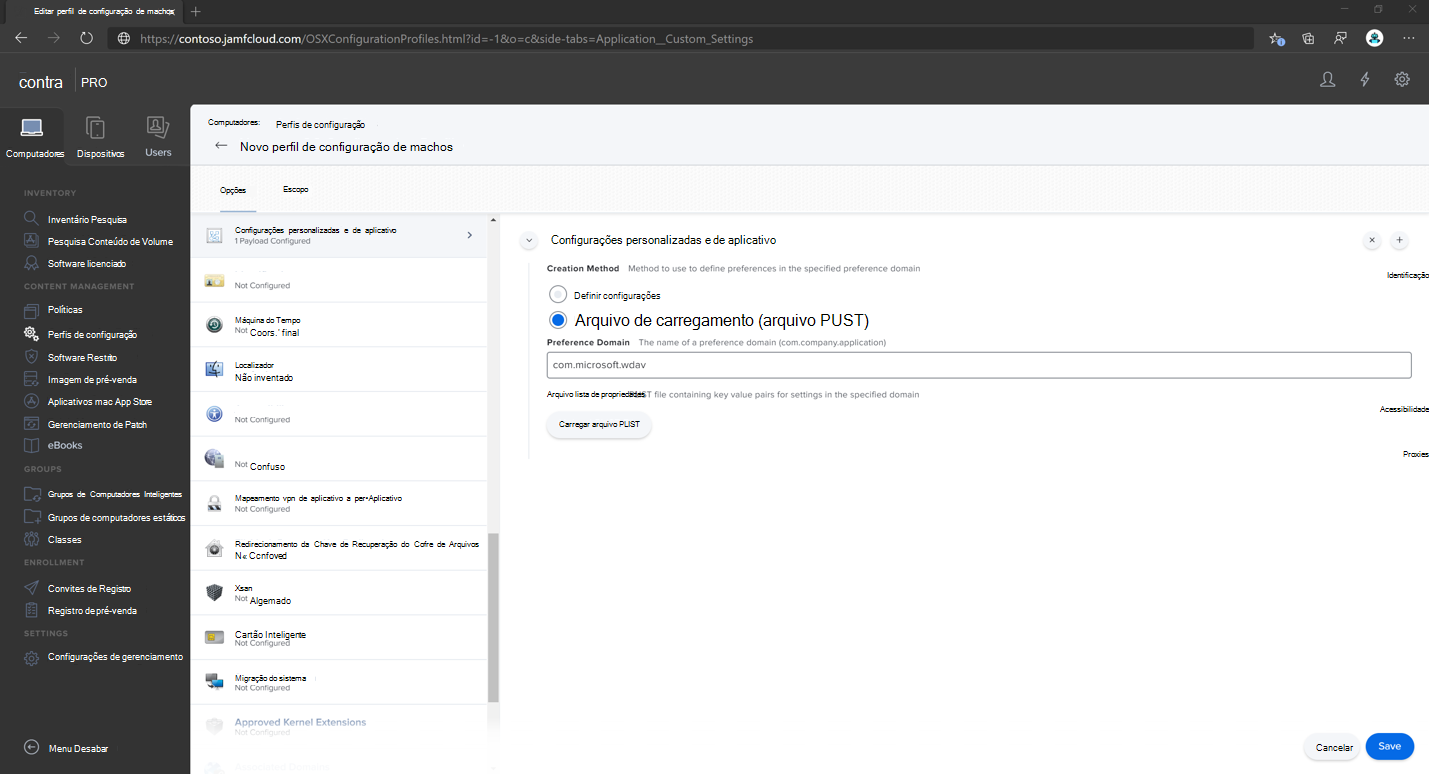

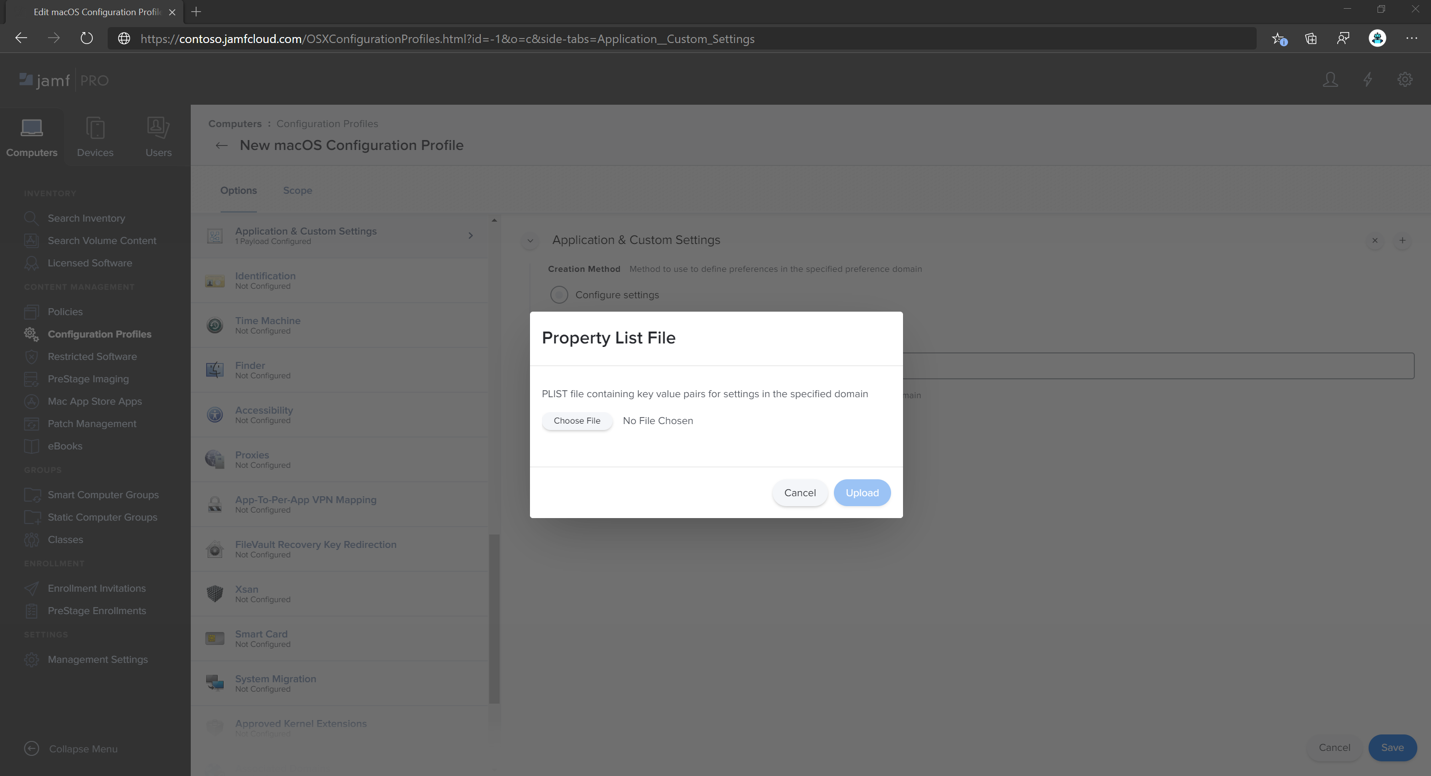

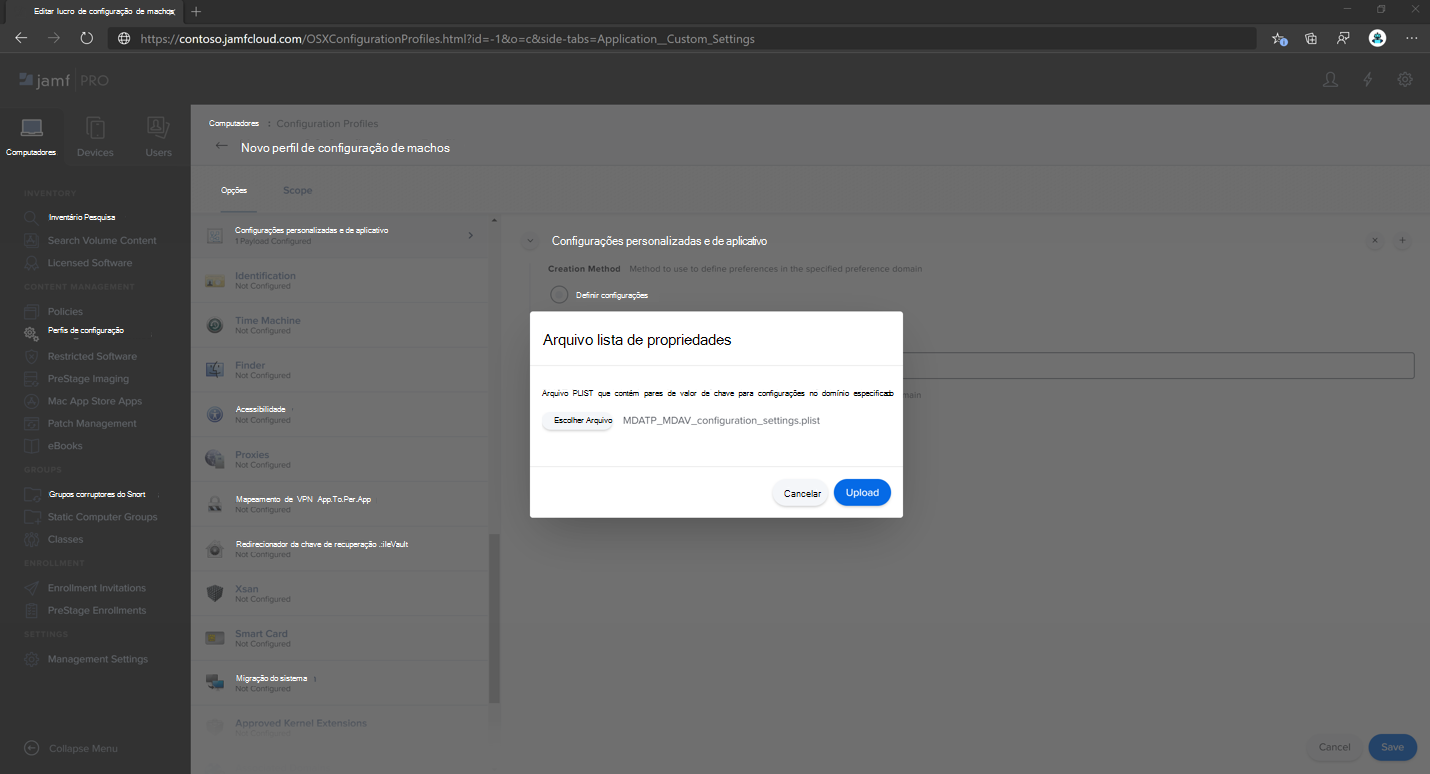

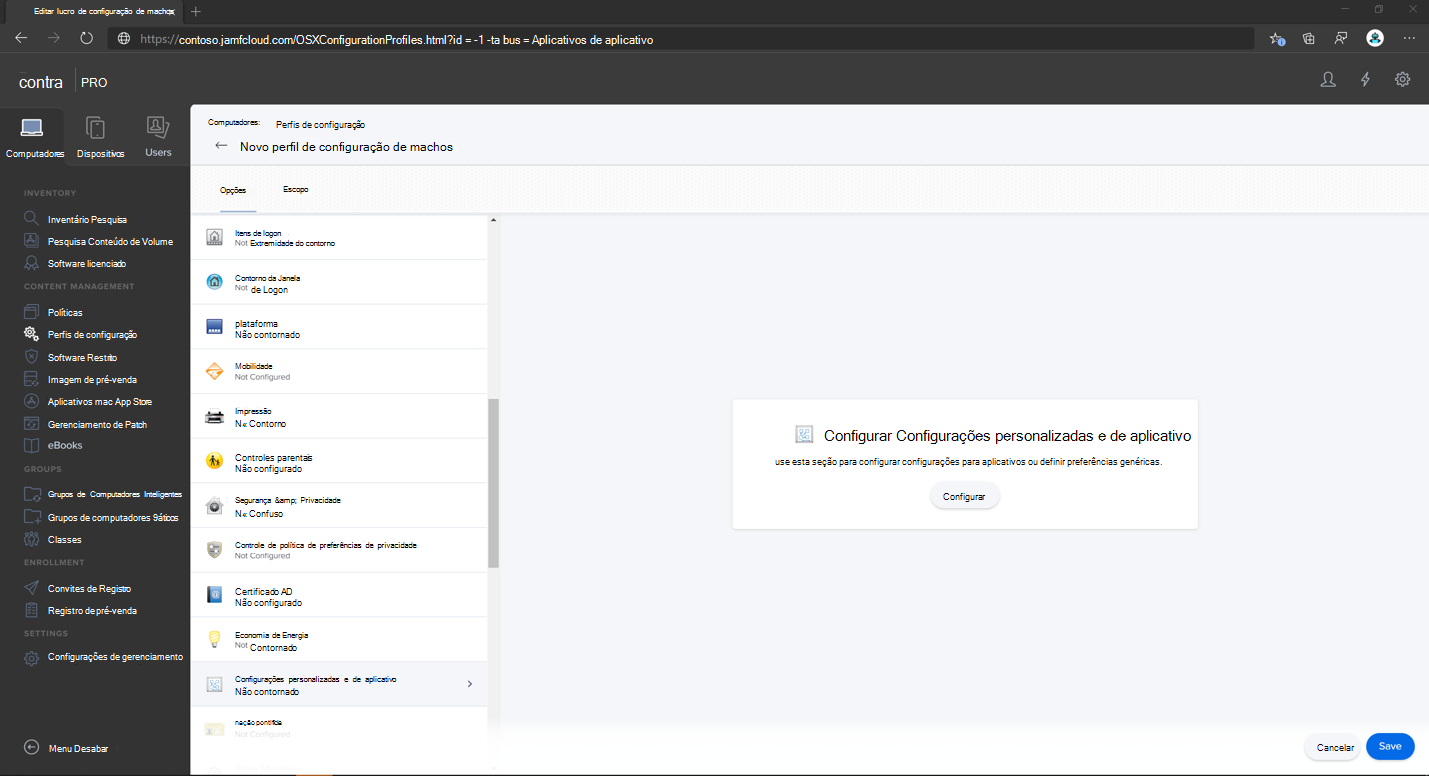

Em Aplicação & Definições Personalizadas, selecione Configurar.

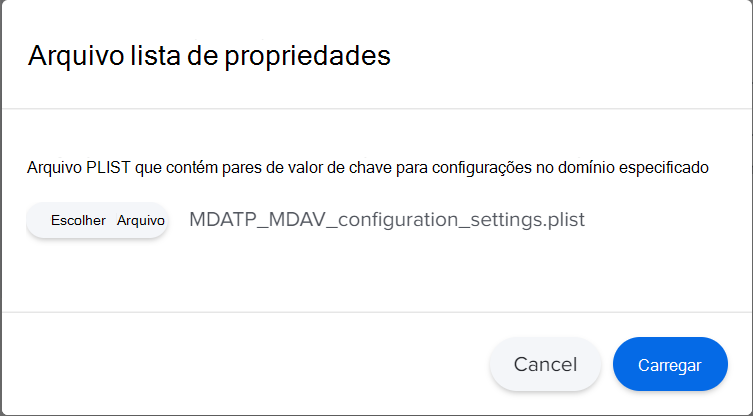

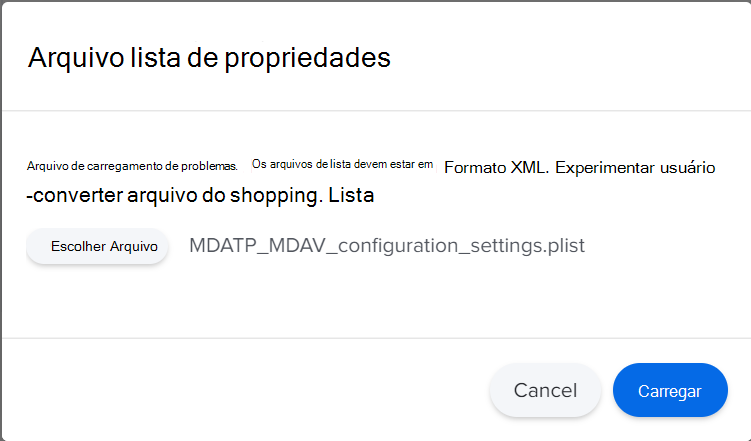

Selecione Carregar Ficheiro (ficheiro PLIST).

Em Domínio de Preferências, escreva

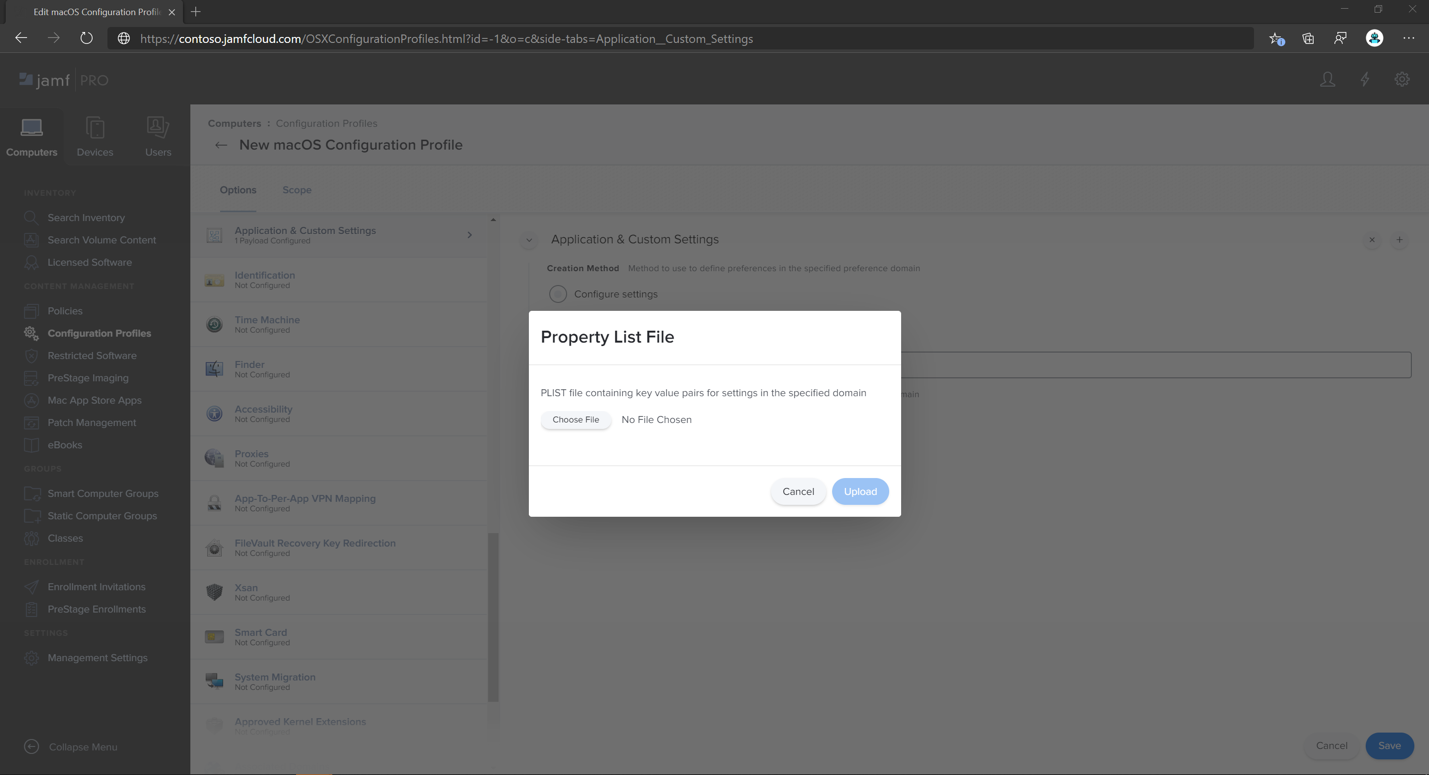

com.microsoft.wdave, em seguida, selecione Carregar Ficheiro PLIST.Selecione Escolher Ficheiro.

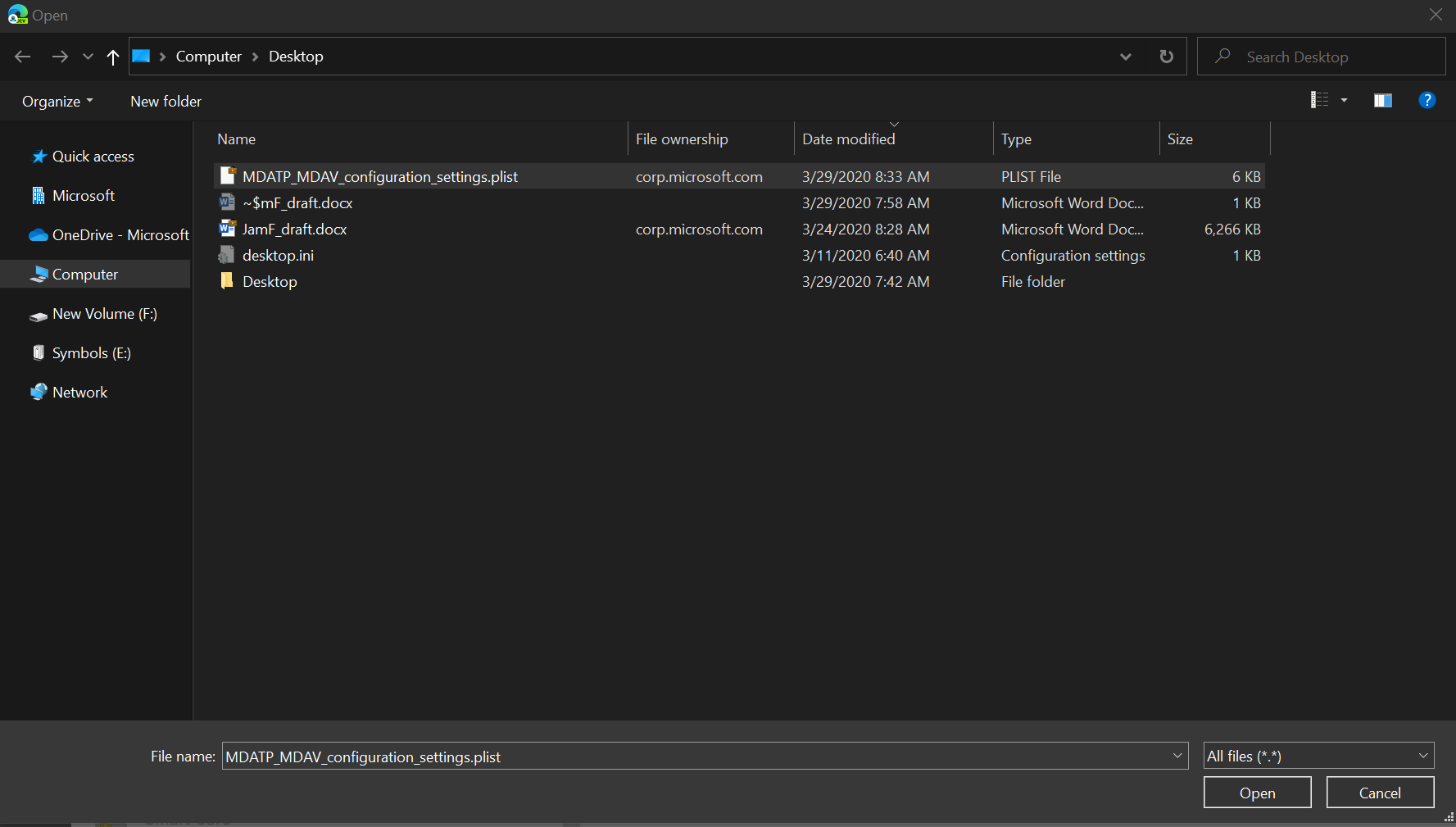

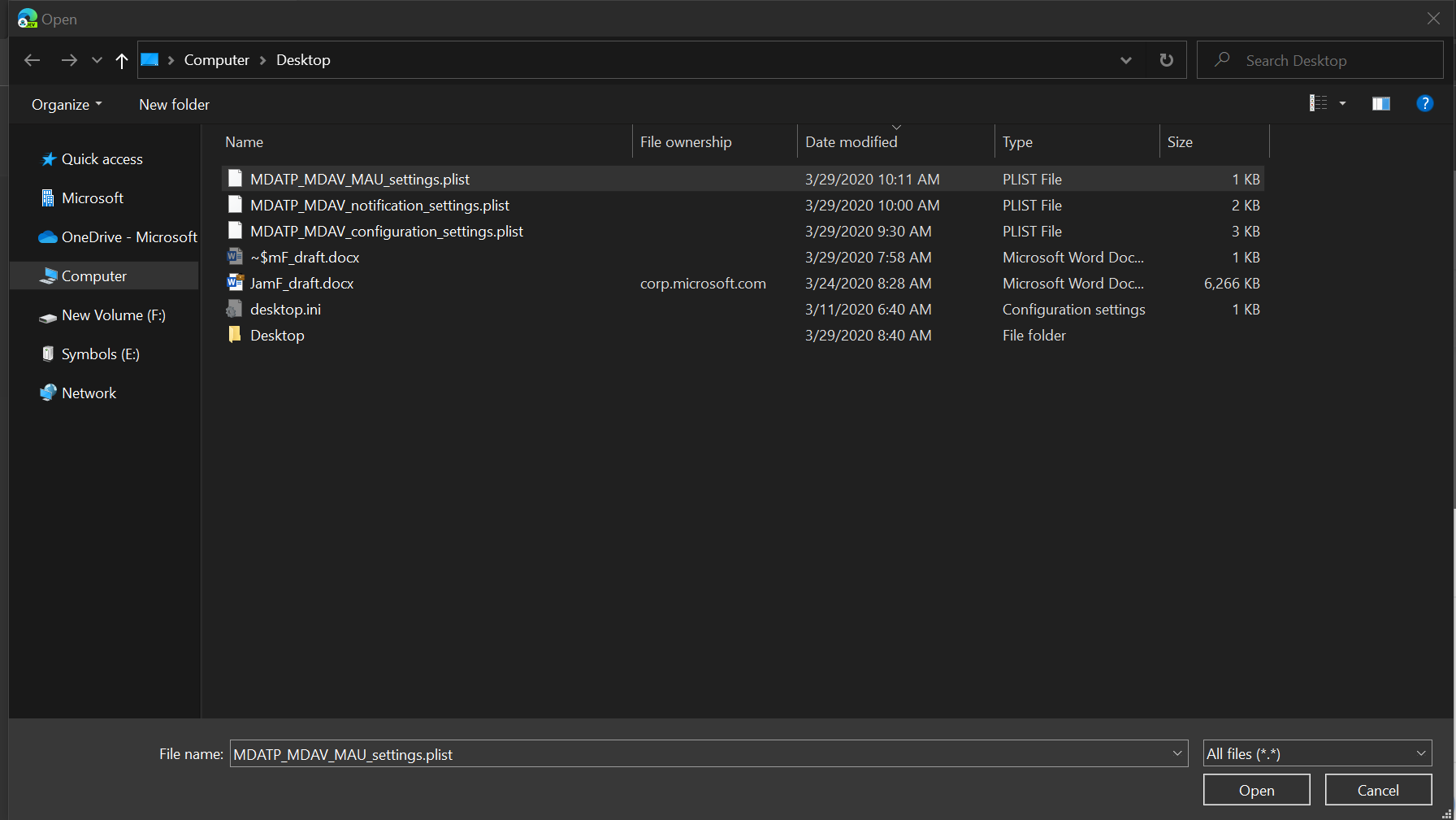

Selecione o MDATP_MDAV_configuration_settings.plist e, em seguida, selecione Abrir.

Selecione Carregar.

Selecione Salvar.

O ficheiro é carregado.

Selecione o separador Âmbito .

Selecione Grupo de Máquinas da Contoso. Selecione Adicionar e, em seguida, selecione Guardar.

Selecione Concluído. Verá o novo Perfil de configuração.

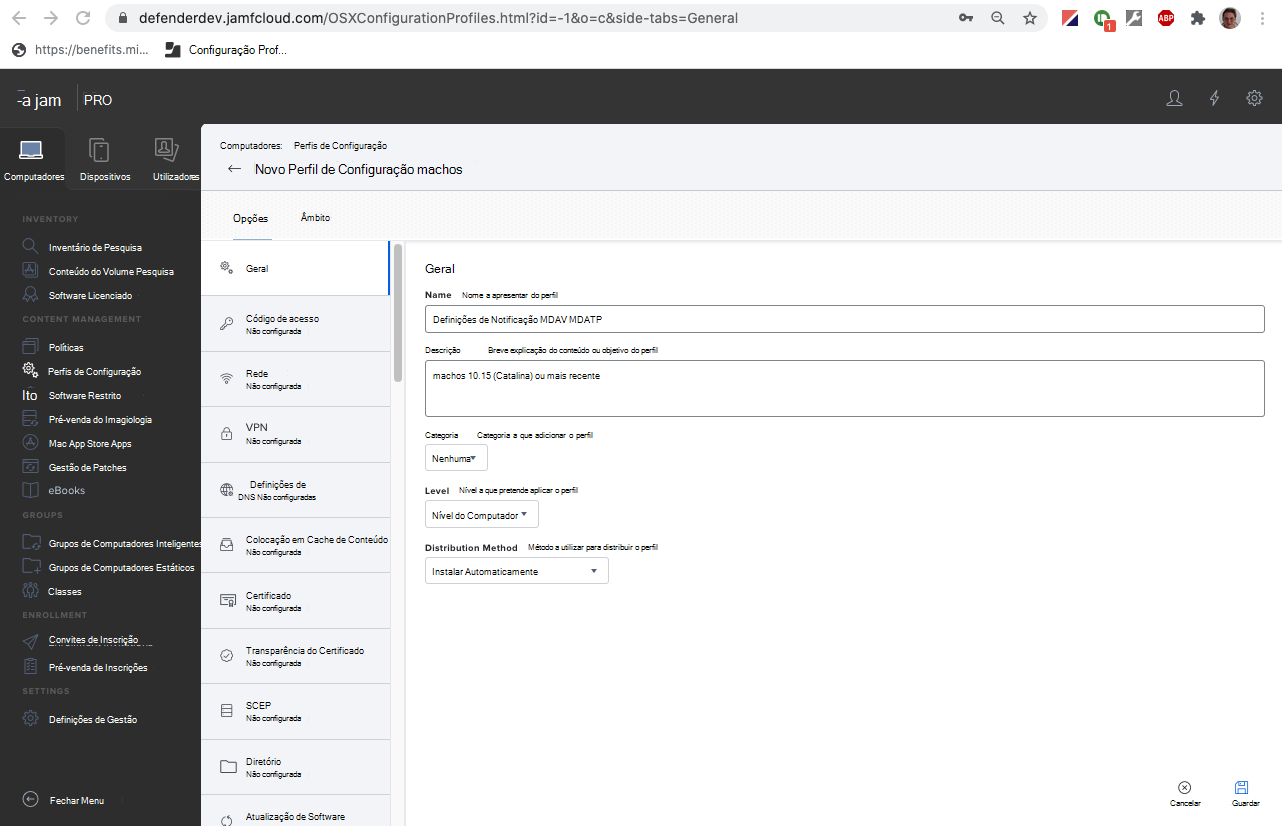

Passo 4: configurar as definições de notificações

Observação

Estes passos são aplicáveis no macOS 11 (Big Sur) ou posterior. Apesar de o Jamf suportar notificações na versão 10.15 ou posterior do macOS, o Defender para Endpoint no Mac necessita do macOS 11 ou posterior.

Na dashboard do Jamf Pro, selecione Computadores e, em seguida, Perfis de Configuração.

Selecione Novo e, em seguida, no separador Geral , para Opções, especifique os seguintes detalhes:

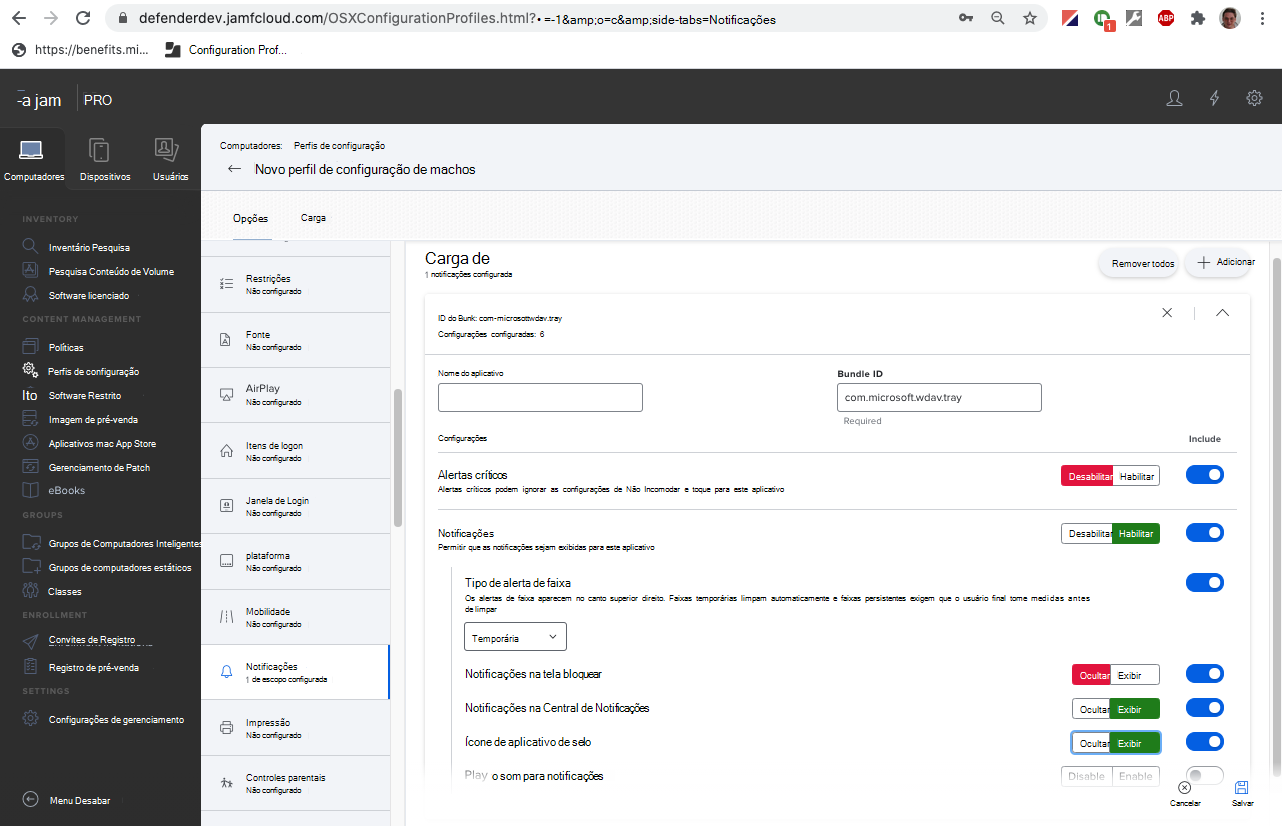

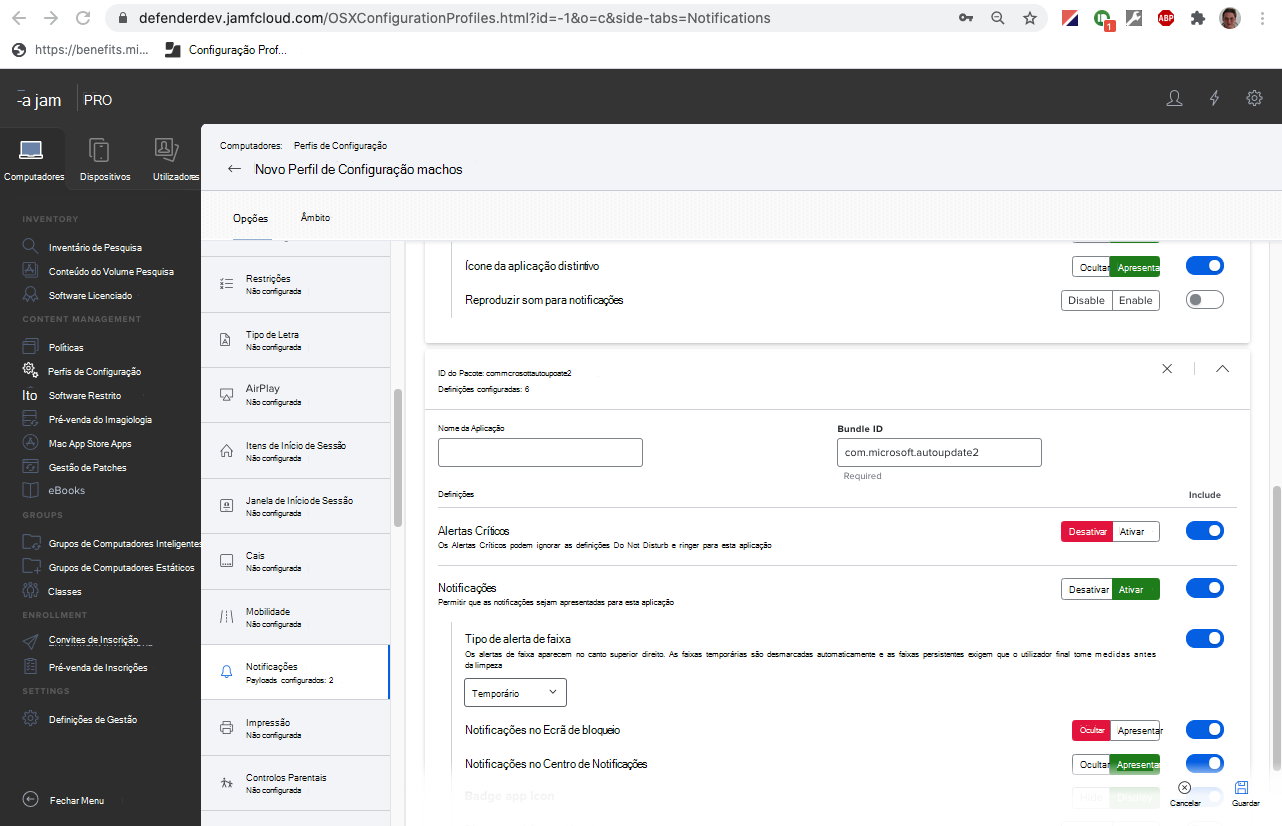

No separador Notificações , selecione Adicionar e especifique os seguintes valores:

-

ID do Pacote:

com.microsoft.wdav.tray - Alertas Críticos: selecione Desativar

- Notificações: selecione Ativar

- Tipo de alerta de faixa: selecione Incluir e Temporário(predefinição)

- Notificações no ecrã de bloqueio: selecione Ocultar

- Notificações no Centro de Notificações: selecione Ecrã

- Ícone da aplicação distintivo: Selecionar Ecrã

-

ID do Pacote:

No separador Notificações , selecione Adicionar mais uma vez e, em seguida, desloque-se para baixo até Novas Definições de Notificações.

-

ID do Pacote:

com.microsoft.autoupdate.fba

-

ID do Pacote:

Configurar o resto das definições para os mesmos valores mencionados anteriormente

Tenha em atenção que agora tem duas tabelas com configurações de notificação, uma para o ID do Pacote: com.microsoft.wdav.tray e outra para o ID do Pacote: com.microsoft.autoupdate.fba. Embora possa configurar as definições de alerta de acordo com os seus requisitos, os IDs do Pacote têm de ser exatamente iguais aos descritos anteriormente e o comutador Incluir tem de estar Ativado para Notificações.

Selecione o separador Âmbito e, em seguida, selecione Adicionar.

Selecione Grupo de Máquinas da Contoso. Selecione Adicionar e, em seguida, selecione Guardar.

Selecione Concluído. Deverá ver o novo Perfil de configuração.

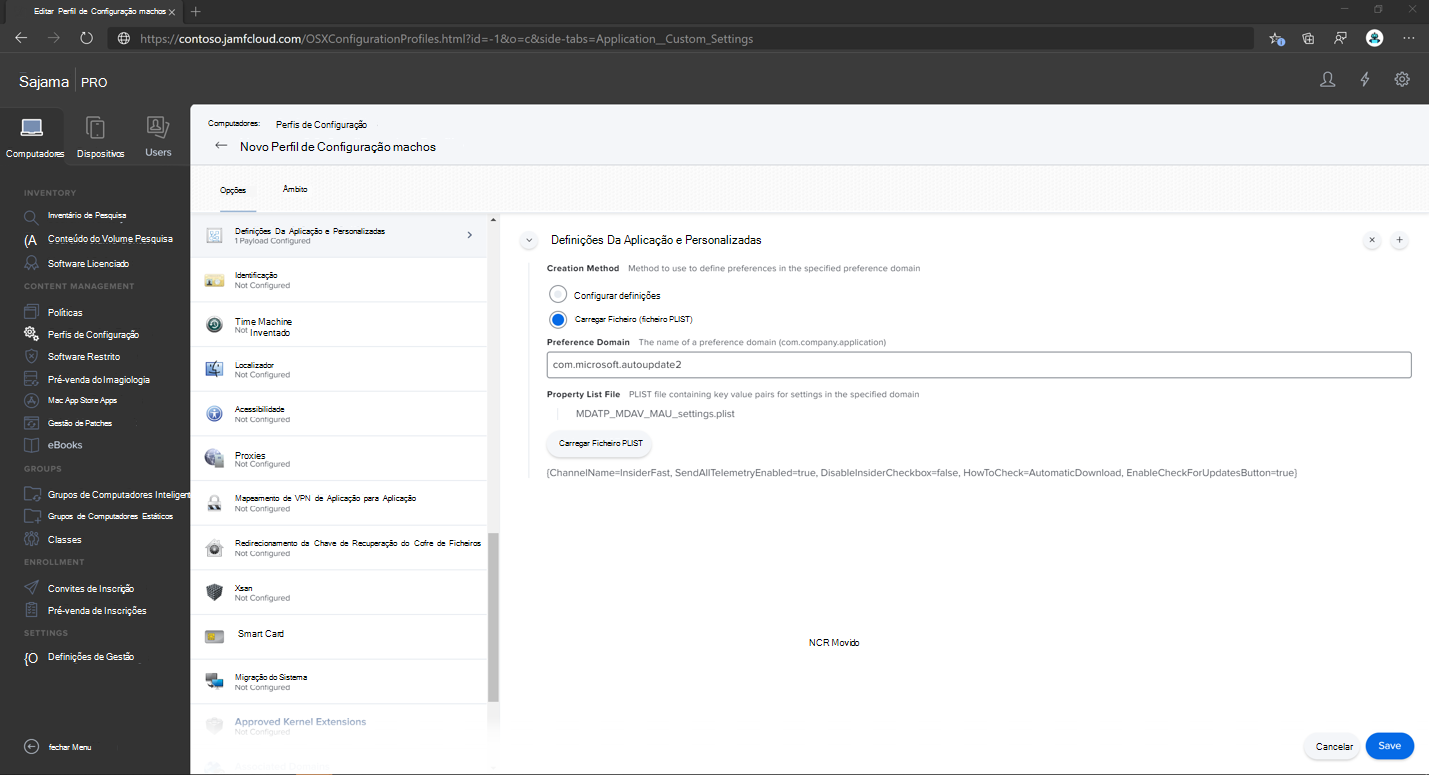

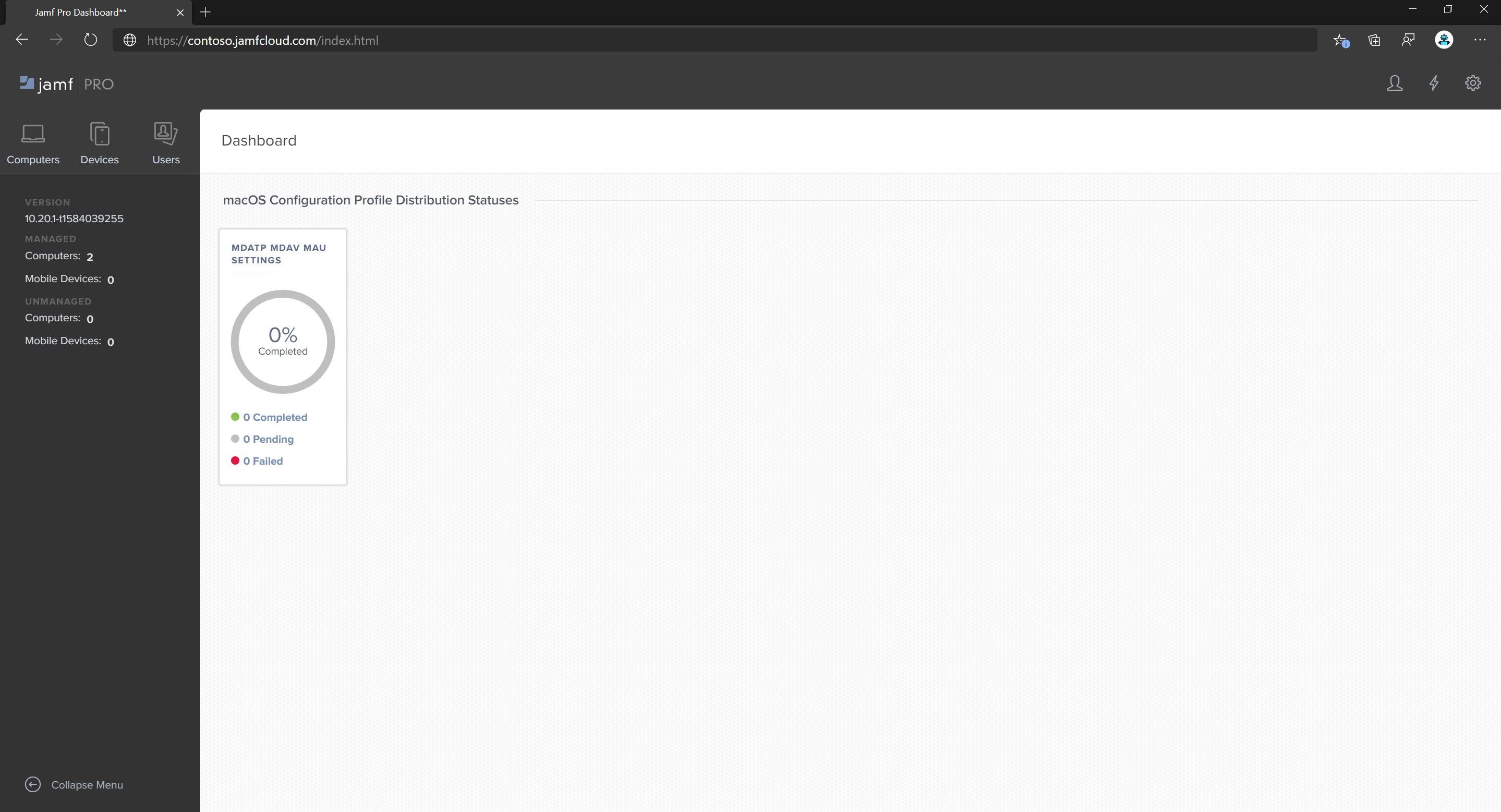

Passo 5: Configurar o Microsoft AutoUpdate (MAU)

Utilize as seguintes definições de configuração Microsoft Defender para Ponto de Extremidade:

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>ChannelName</key> <string>Current</string> <key>HowToCheck</key> <string>AutomaticDownload</string> <key>EnableCheckForUpdatesButton</key> <true/> <key>DisableInsiderCheckbox</key> <false/> <key>SendAllTelemetryEnabled</key> <true/> </dict> </plist>Guarde-o como

MDATP_MDAV_MAU_settings.plist.Na dashboard Do Jamf Pro, selecione Geral.

No separador Geral , especifique os seguintes detalhes:

-

Nome:

MDATP MDAV MAU settings -

Descrição:

Microsoft AutoUpdate settings for MDATP for macOS -

Categoria:

None (default) -

Método de Distribuição:

Install Automatically (default) -

Nível:

Computer Level (default)

-

Nome:

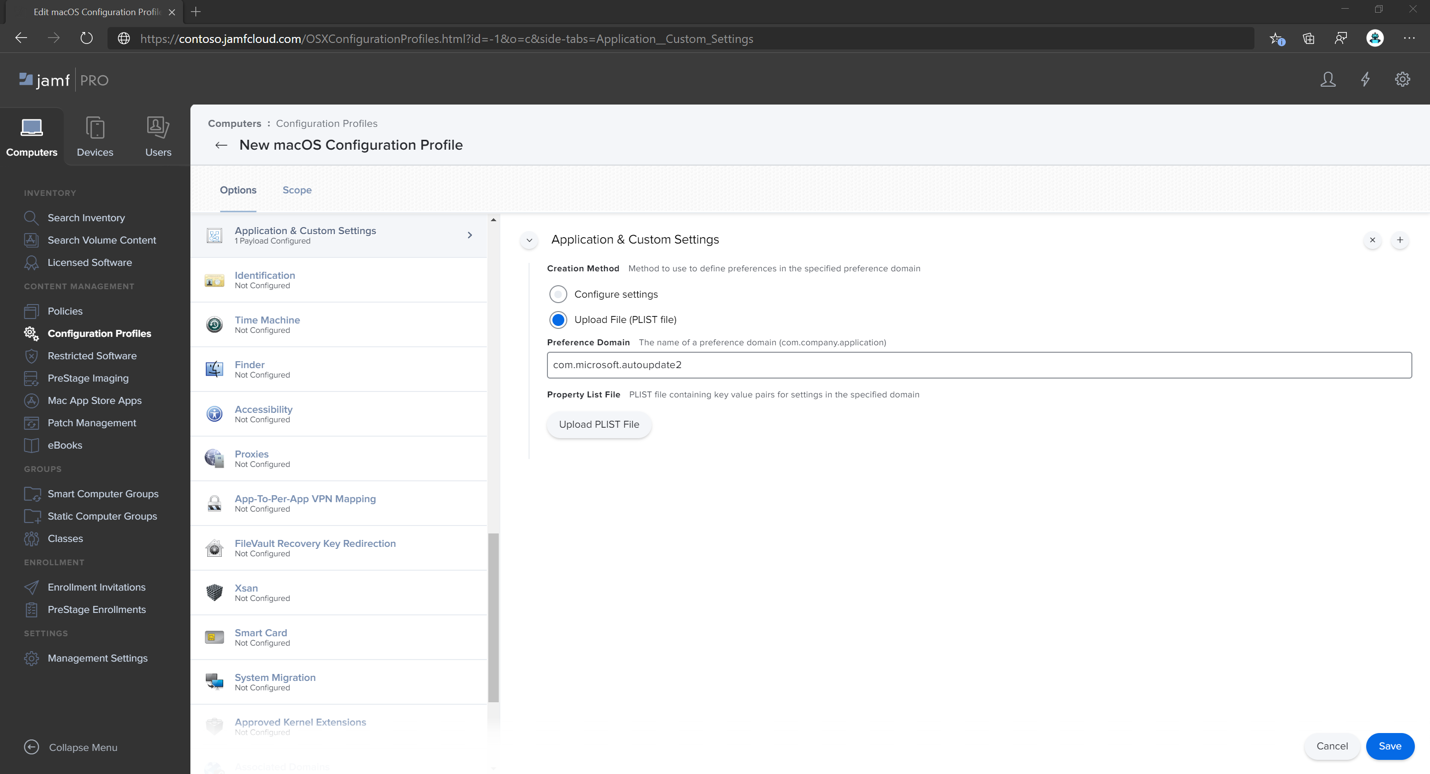

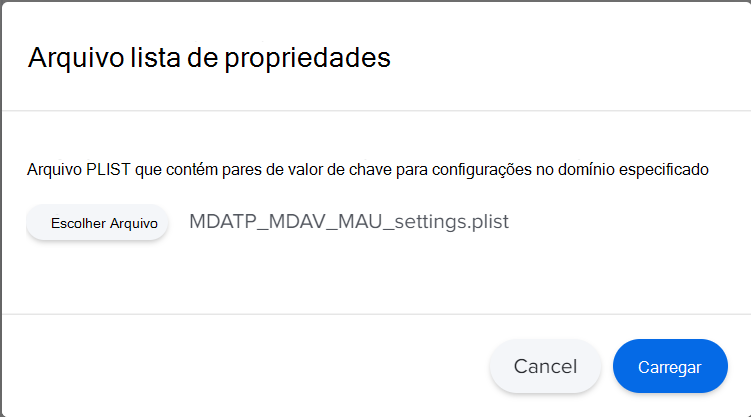

Em Aplicação & Definições Personalizadas , selecione Configurar.

Selecione Carregar Ficheiro (ficheiro PLIST).

Em Domínio de Preferência, escreva

com.microsoft.autoupdate2e, em seguida, selecione Carregar Ficheiro PLIST.Selecione Escolher Ficheiro.

Selecione MDATP_MDAV_MAU_settings.plist.

Selecione Salvar.

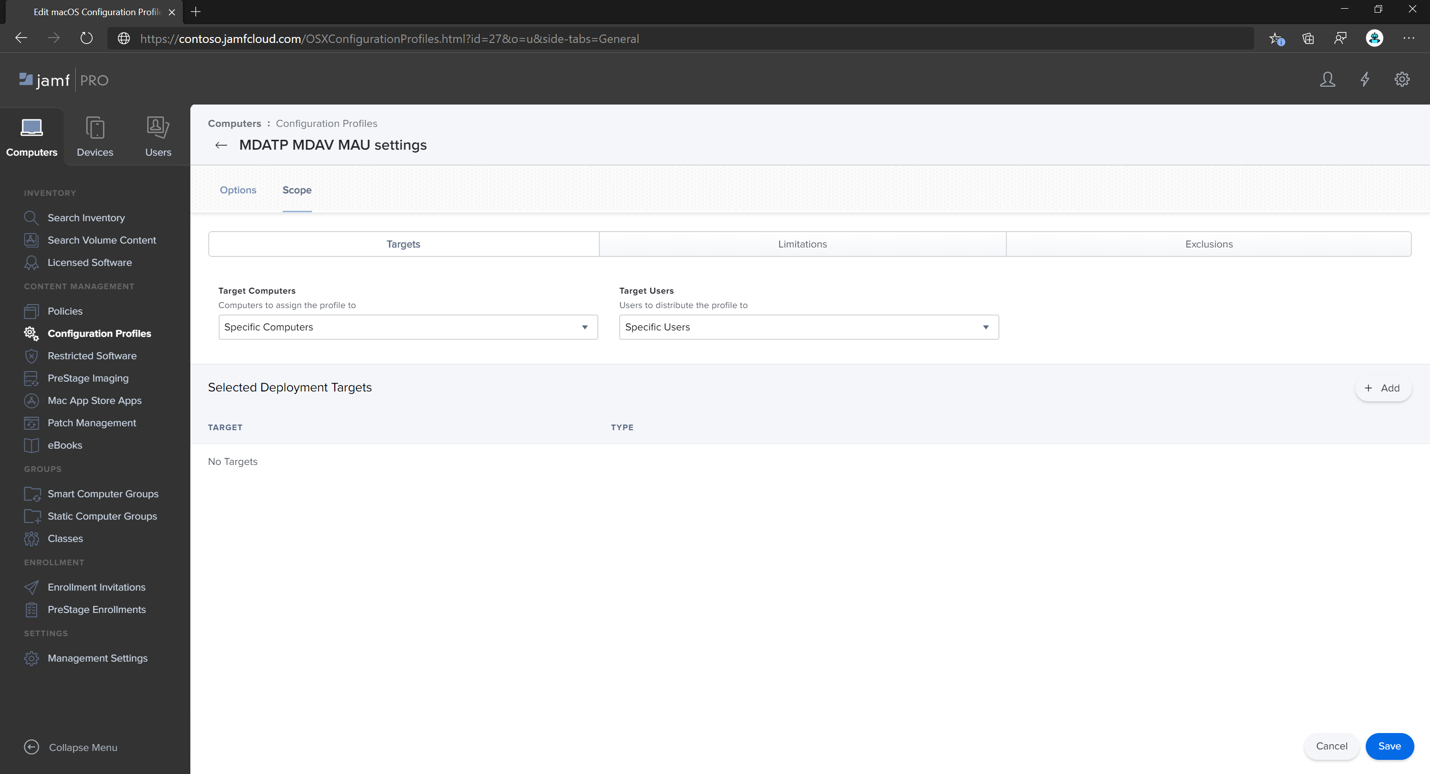

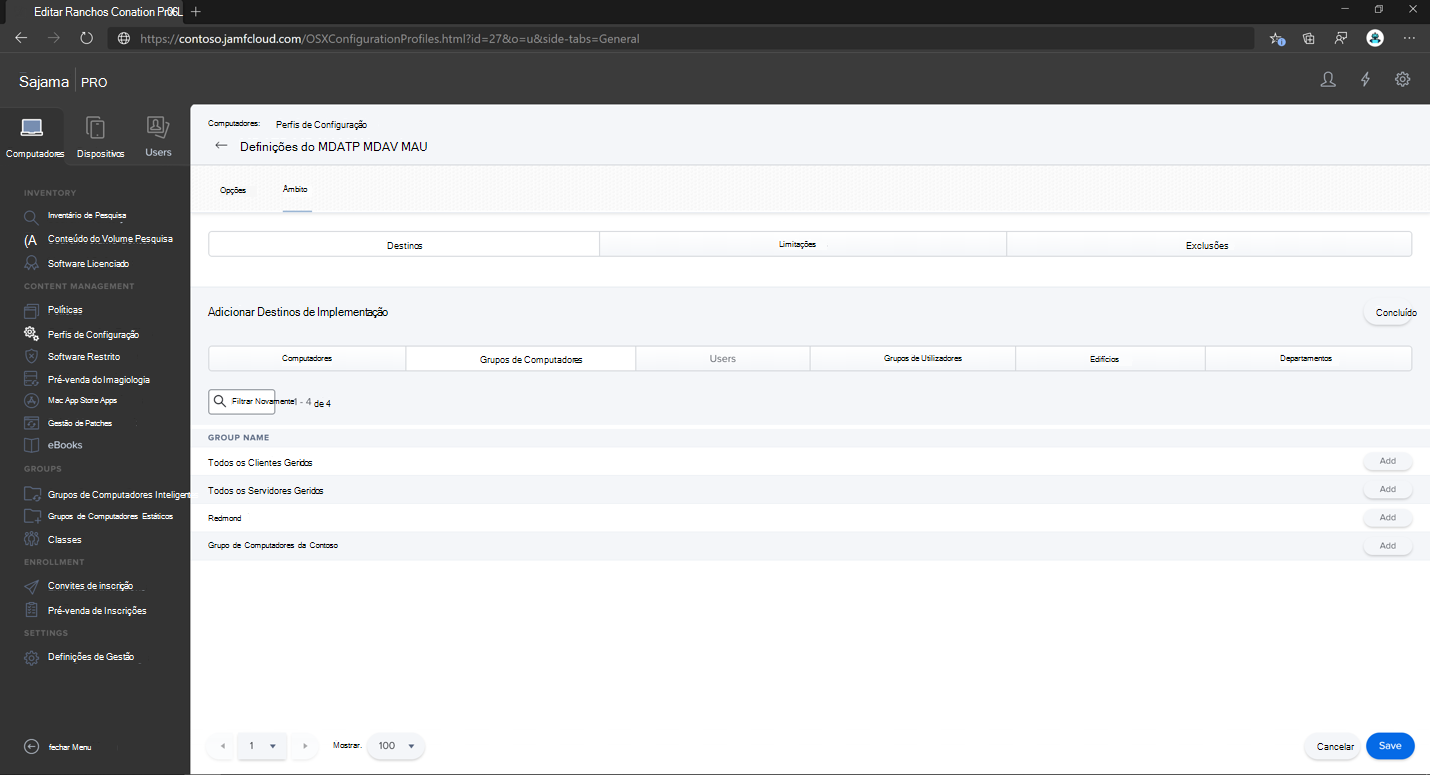

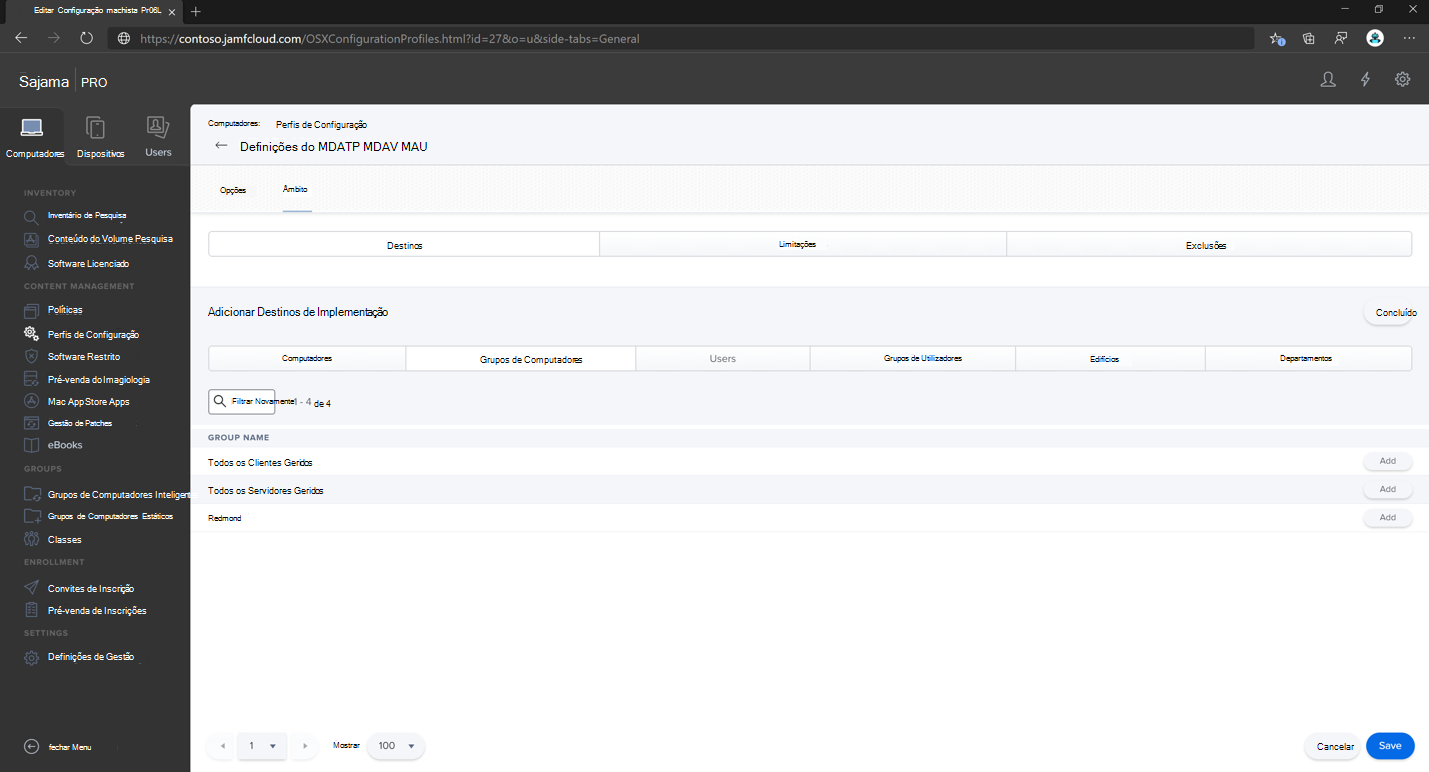

Selecione o separador Âmbito .

Selecione Adicionar.

Selecione Concluído.

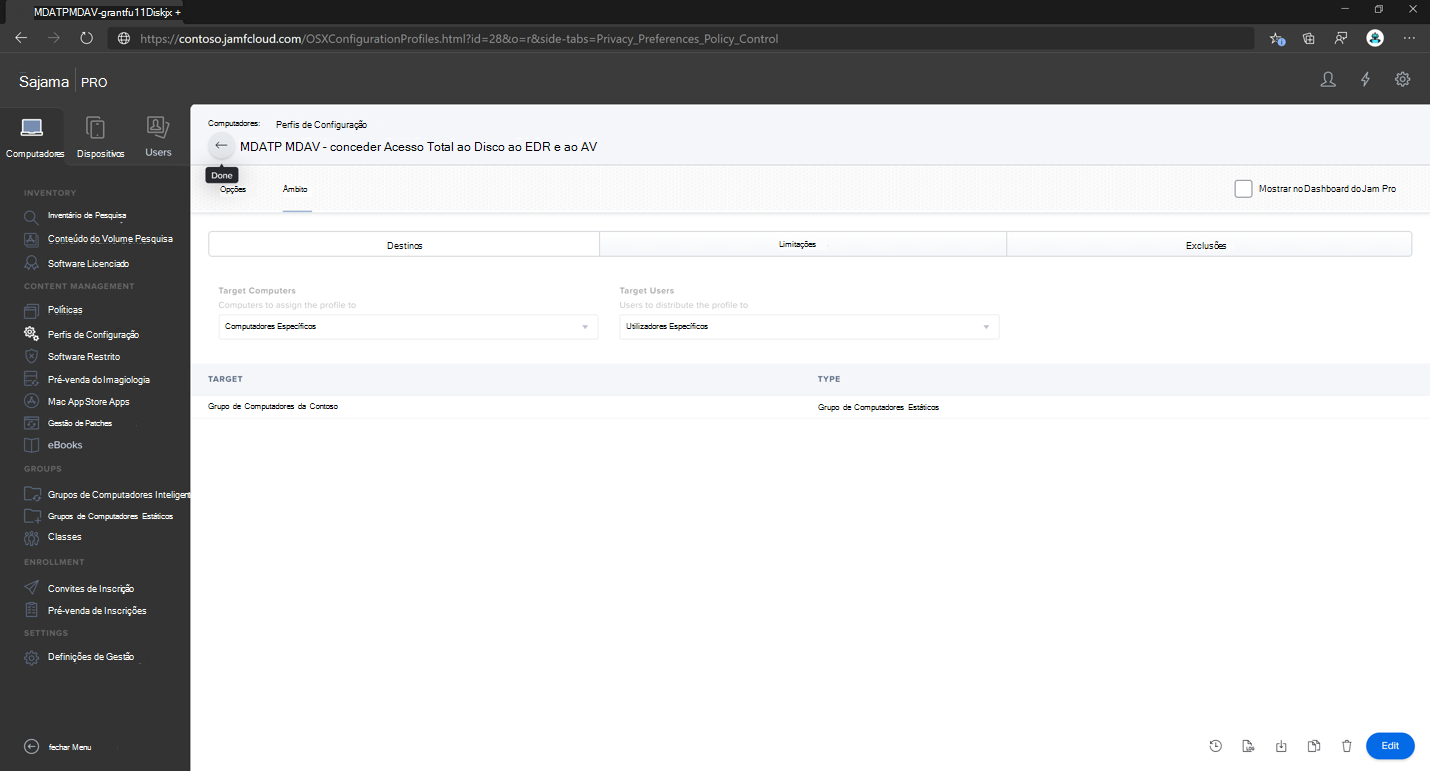

Passo 6: Conceder acesso total ao disco ao Microsoft Defender para Ponto de Extremidade

Na dashboard Do Jamf Pro, selecione Perfis de Configuração.

Selecione + Novo.

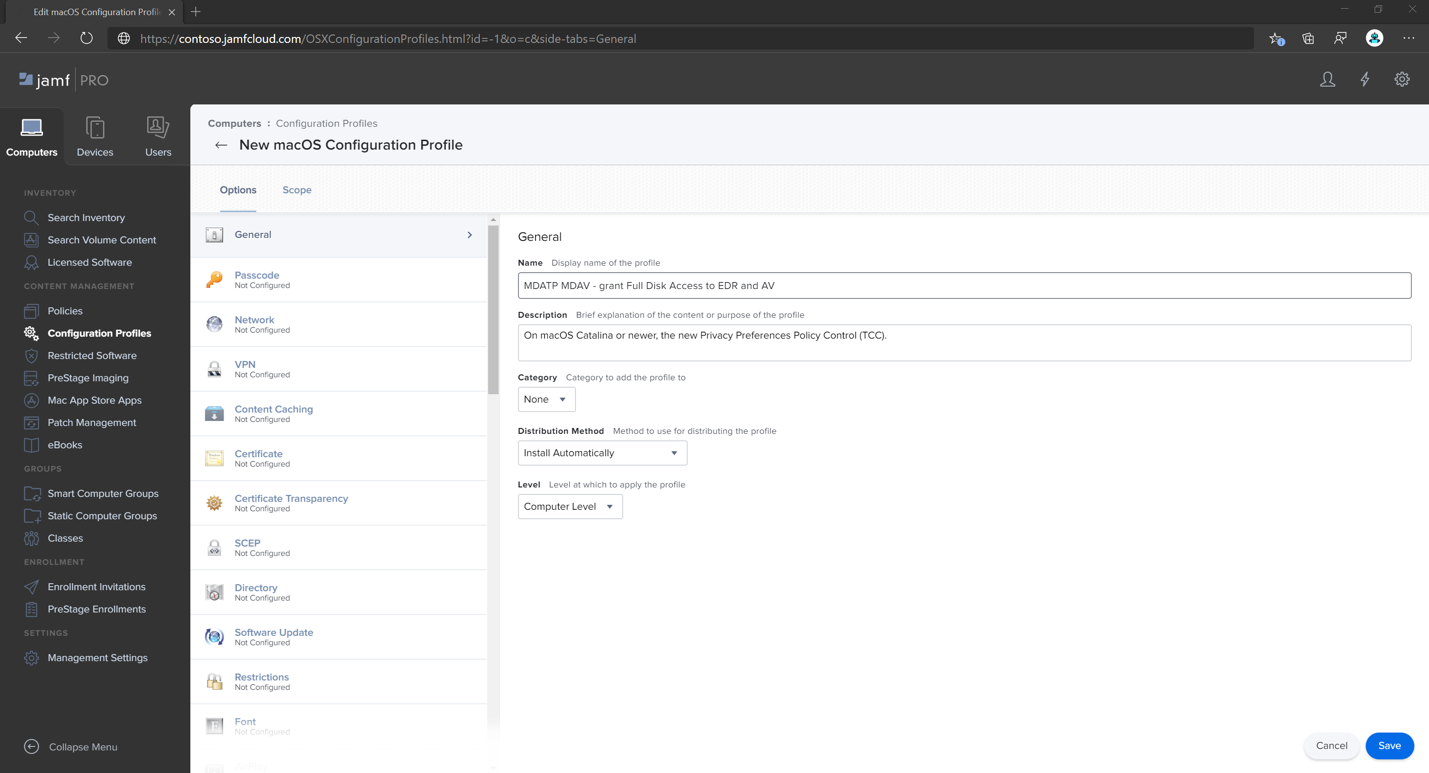

No separador Geral , especifique os seguintes detalhes:

-

Nome:

MDATP MDAV - grant Full Disk Access to EDR and AV -

Descrição:

On macOS 11 (Big Sur) or later, the new Privacy Preferences Policy Control -

Categoria:

None -

Método de distribuição:

Install Automatically -

Nível:

Computer level

-

Nome:

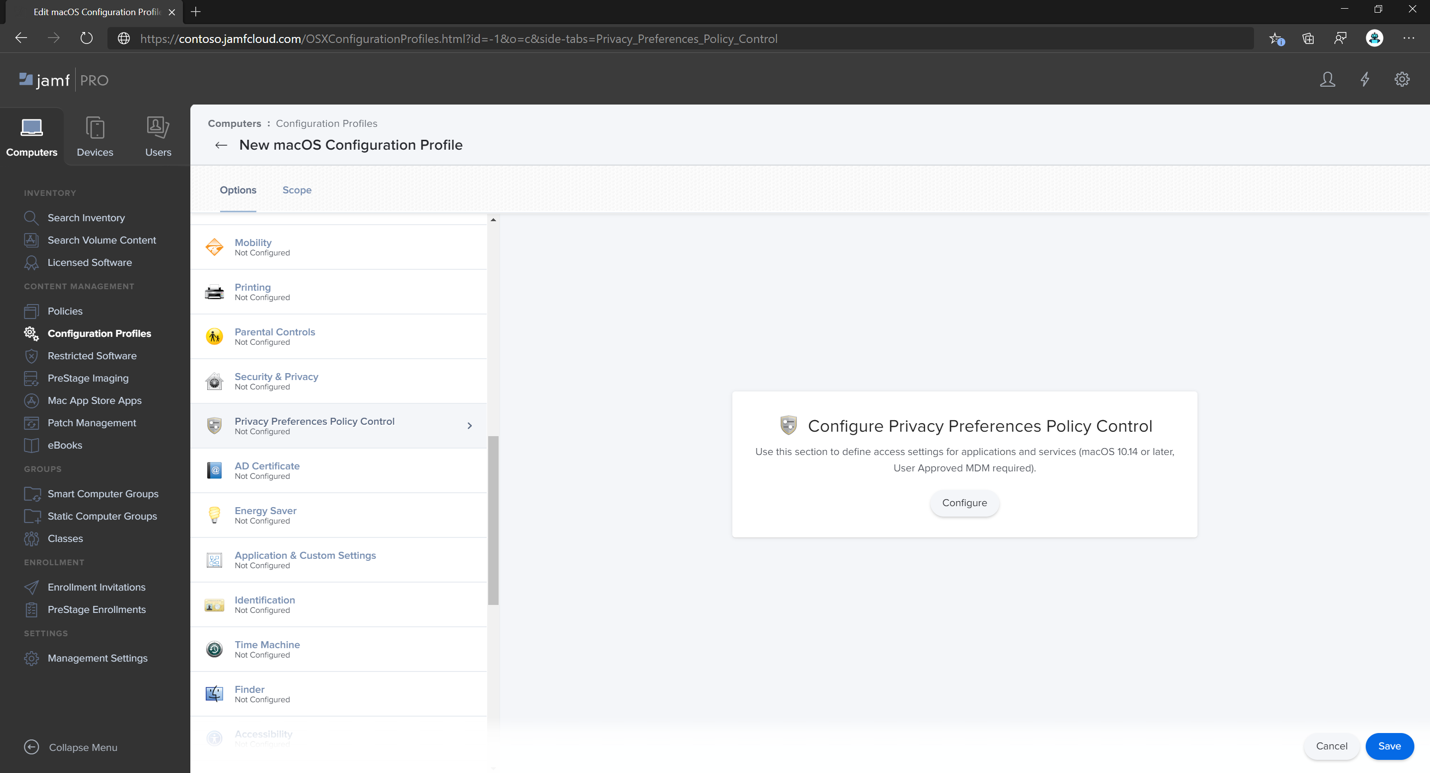

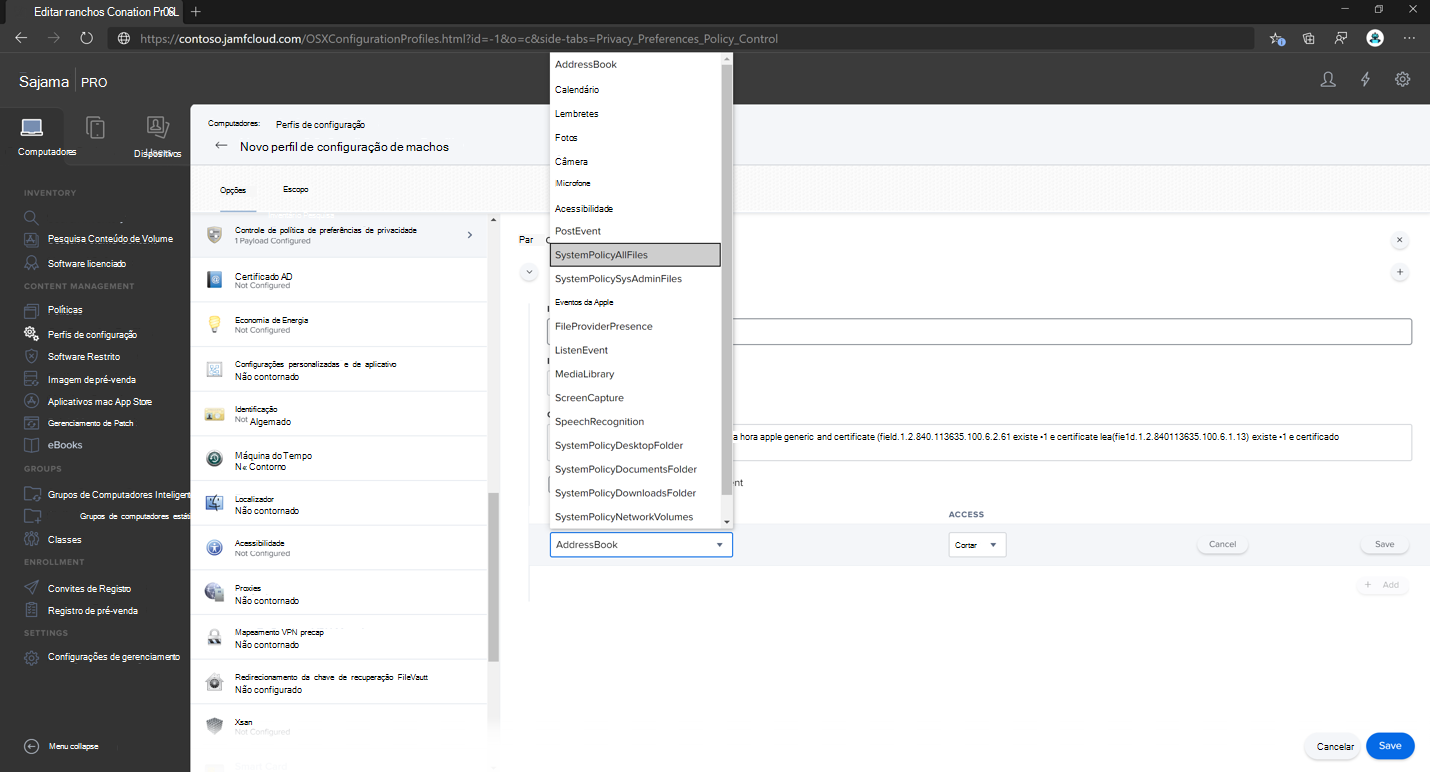

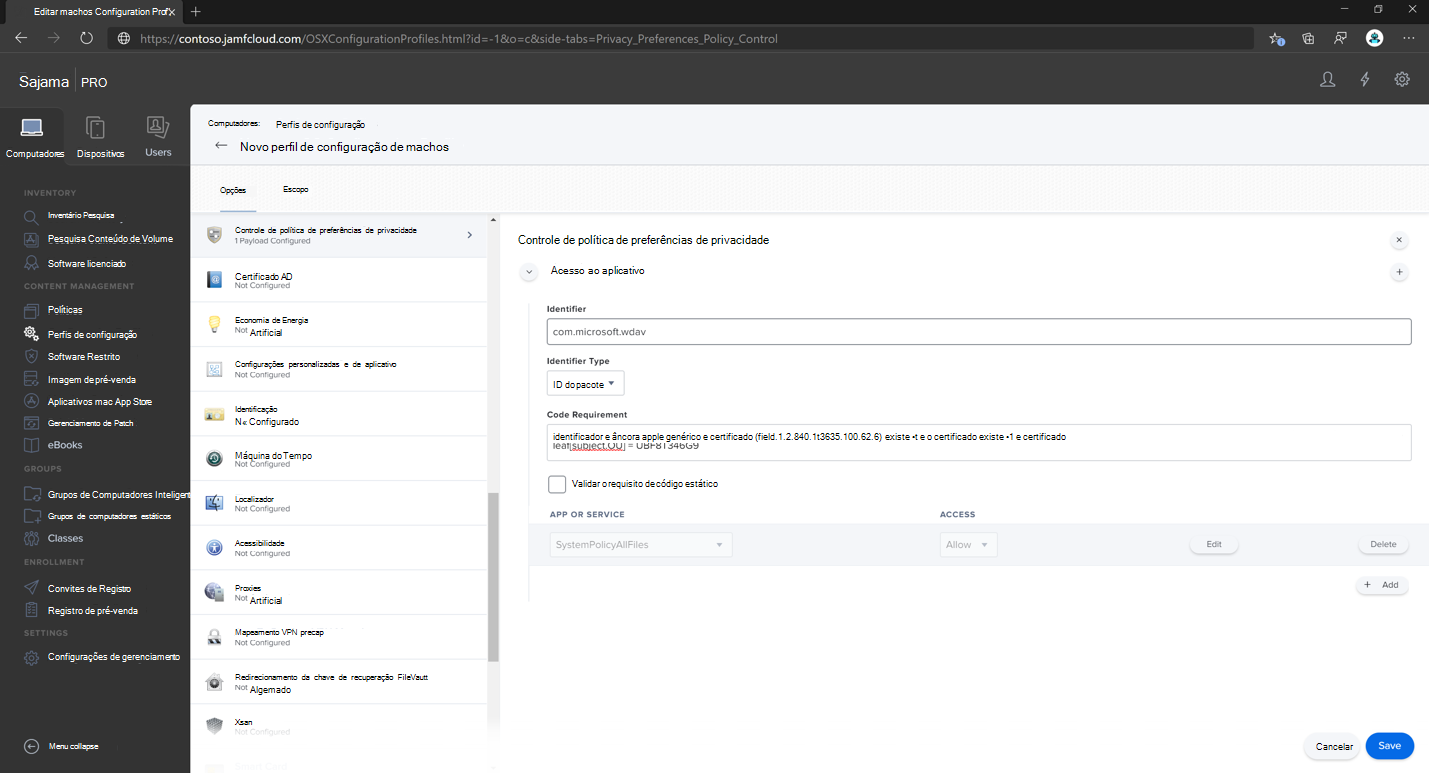

Em Configurar Preferências de Privacidade Controlo de Política , selecione Configurar.

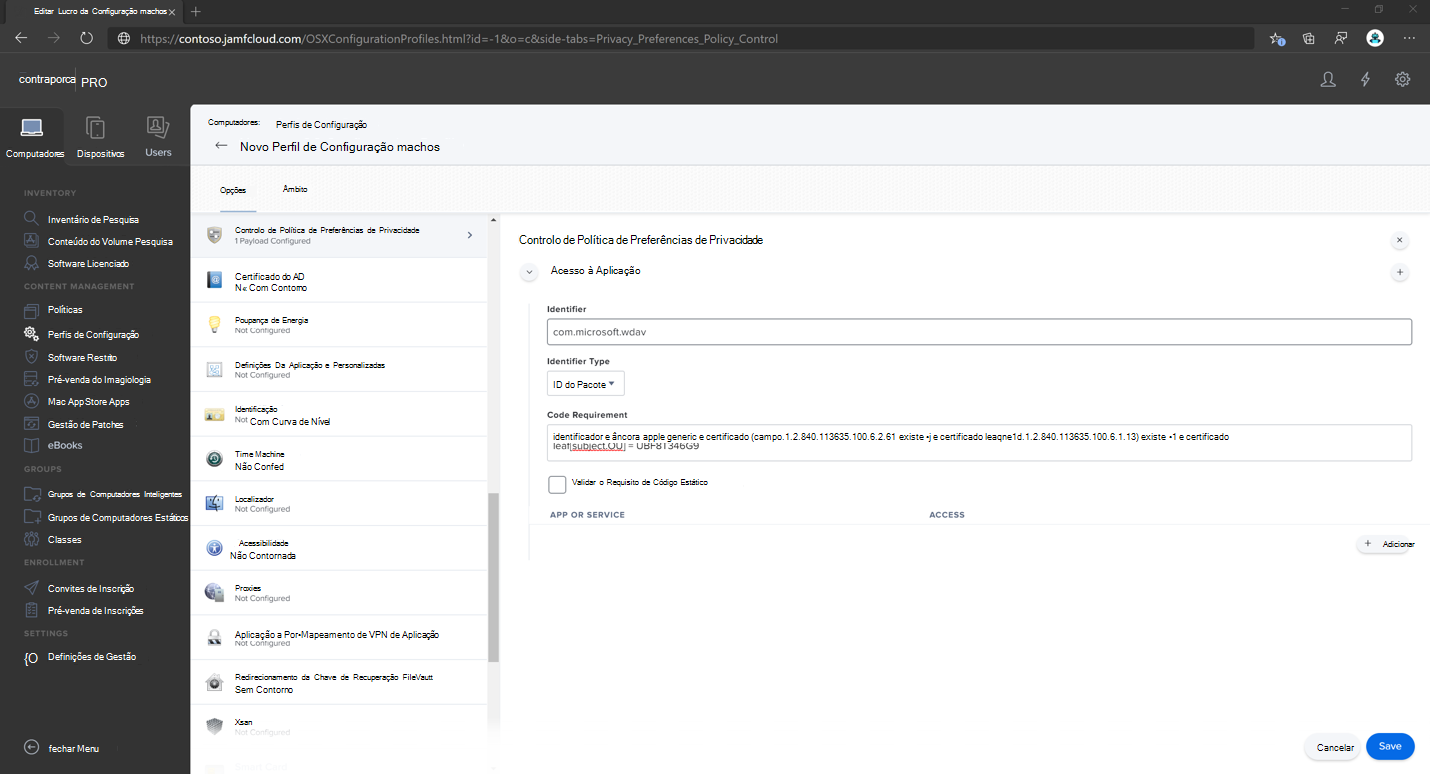

Em Controlo de Política de Preferências de Privacidade, introduza os seguintes detalhes:

-

Identificador:

com.microsoft.wdav -

Tipo de Identificador:

Bundle ID -

Requisito de Código:

identifier "com.microsoft.wdav" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9

-

Identificador:

Selecione + Adicionar.

- Em Aplicação ou serviço, selecione SystemPolicyAllFiles.

- Em Acesso, selecione Permitir.

Selecione Guardar (não o da parte inferior direita).

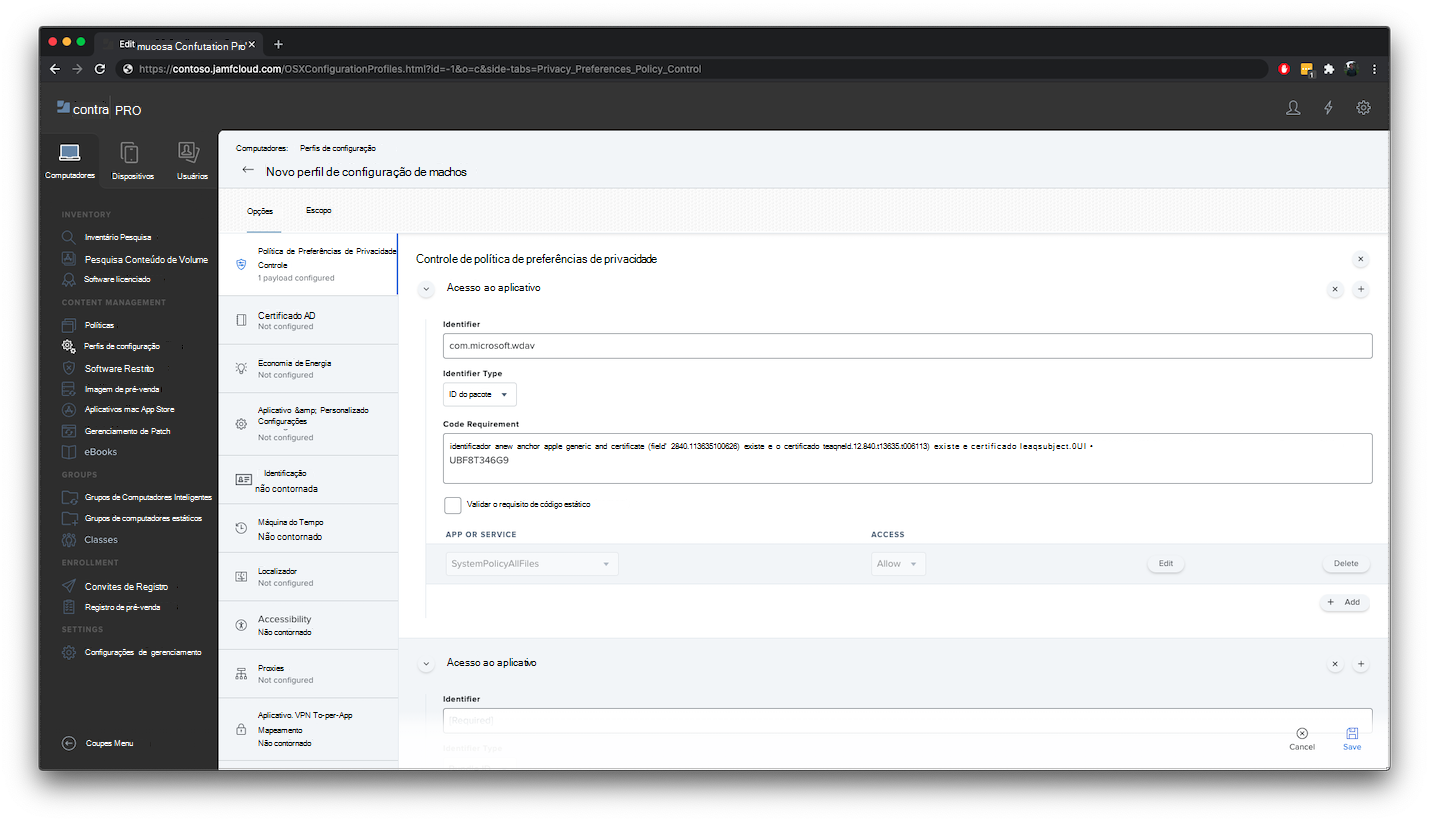

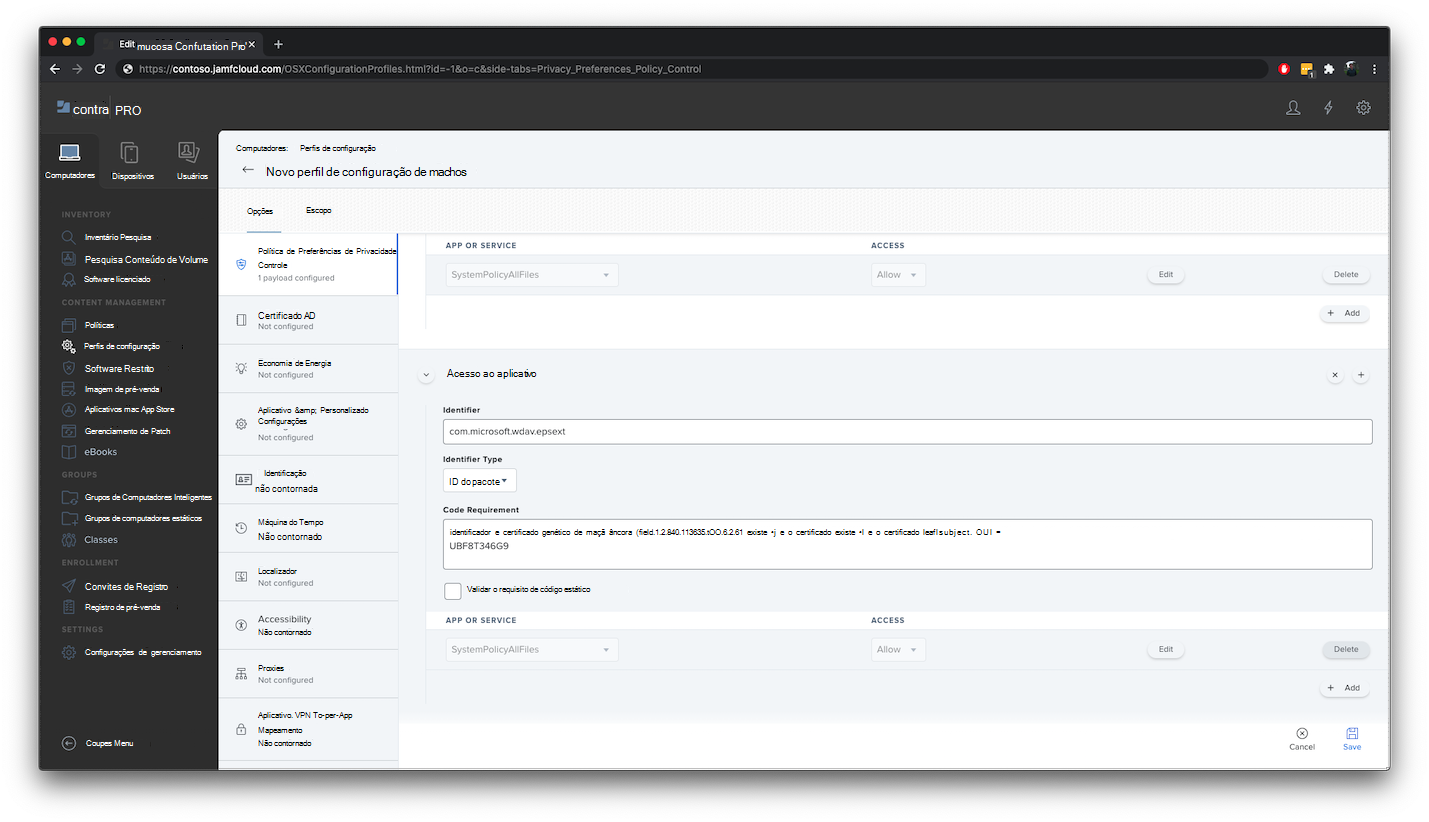

Selecione o

+sinal junto a Acesso à Aplicação para adicionar uma nova entrada.Introduza os seguintes detalhes:

-

Identificador:

com.microsoft.wdav.epsext -

Tipo de Identificador:

Bundle ID -

Requisito de Código:

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9

-

Identificador:

Selecione + Adicionar.

- Em Aplicação ou serviço, selecione SystemPolicyAllFiles.

- Em Acesso, selecione Permitir.

- Selecione Guardar (não o da parte inferior direita).

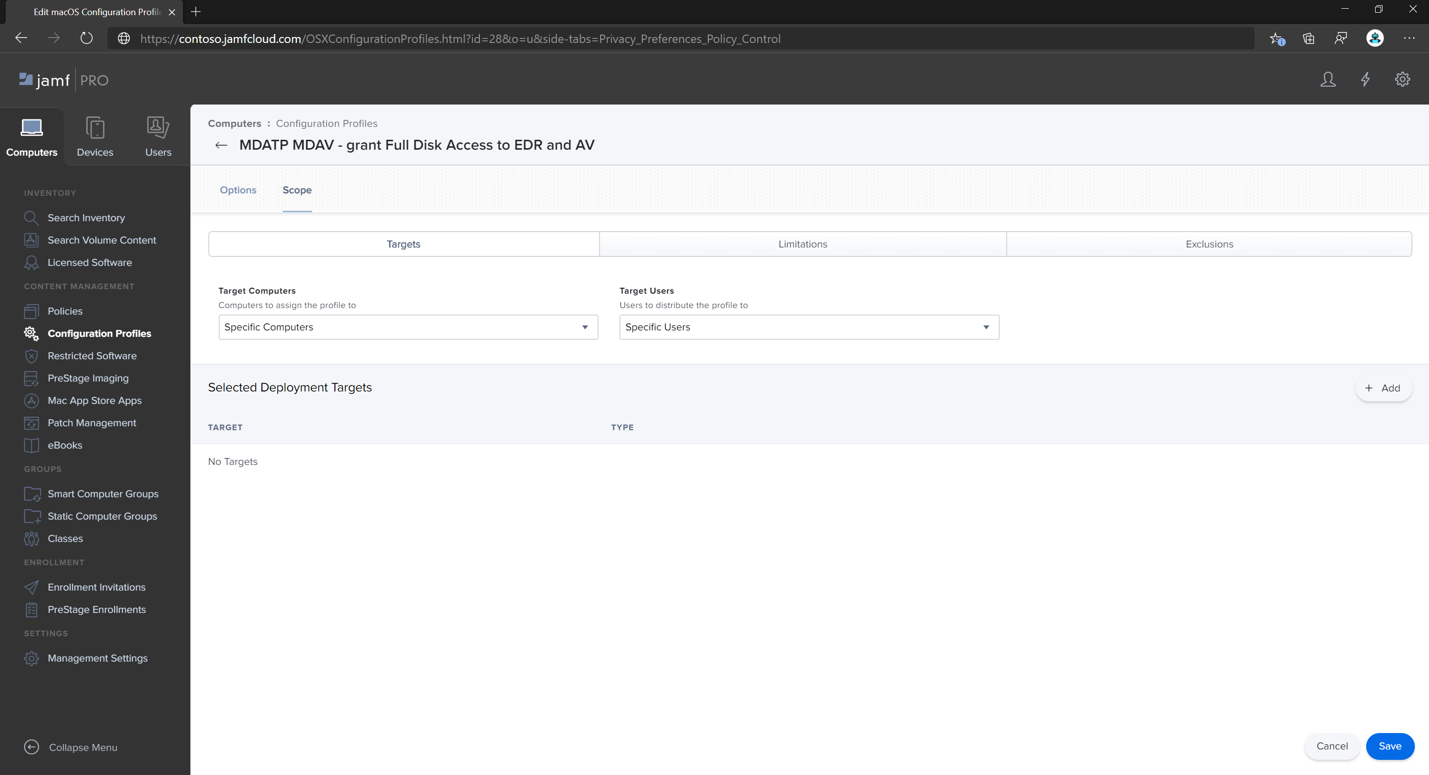

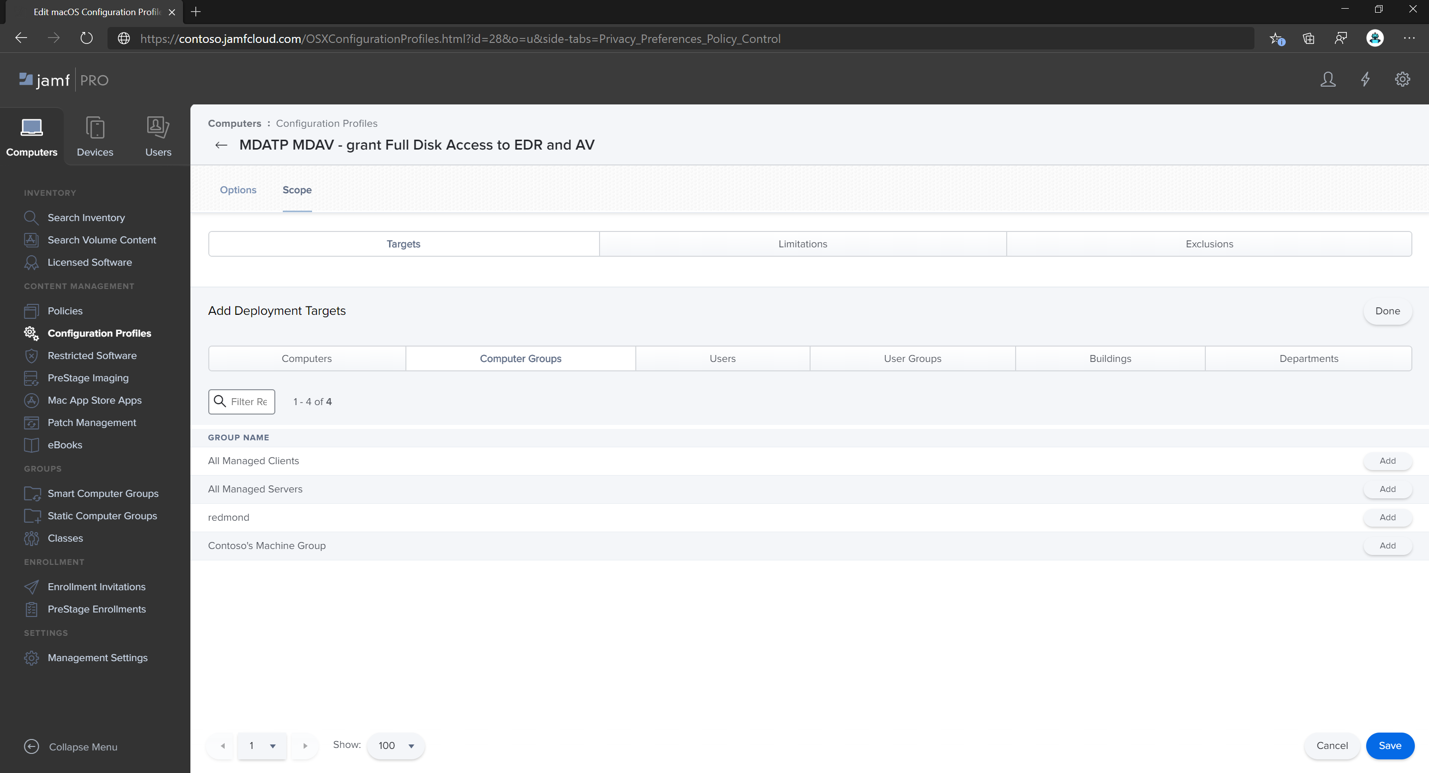

- Selecione o separador Âmbito .

- Selecione + Adicionar.

- Selecione Computador Grupos e, em Nome do Grupo, selecione MachineGroup da Contoso.

Em alternativa, pode transferir fulldisk.mobileconfig e carregá-lo para os Perfis de Configuração do Jamf, conforme descrito em Implementar Perfis de Configuração Personalizados com o Jamf Pro|Método 2: Carregar um Perfil de Configuração para o Jamf Pro.

Observação

O Acesso Total ao Disco concedido através do Perfil de Configuração de MDM da Apple não se reflete nas Definições do Sistema => Privacidade & Segurança => Acesso Total ao Disco.

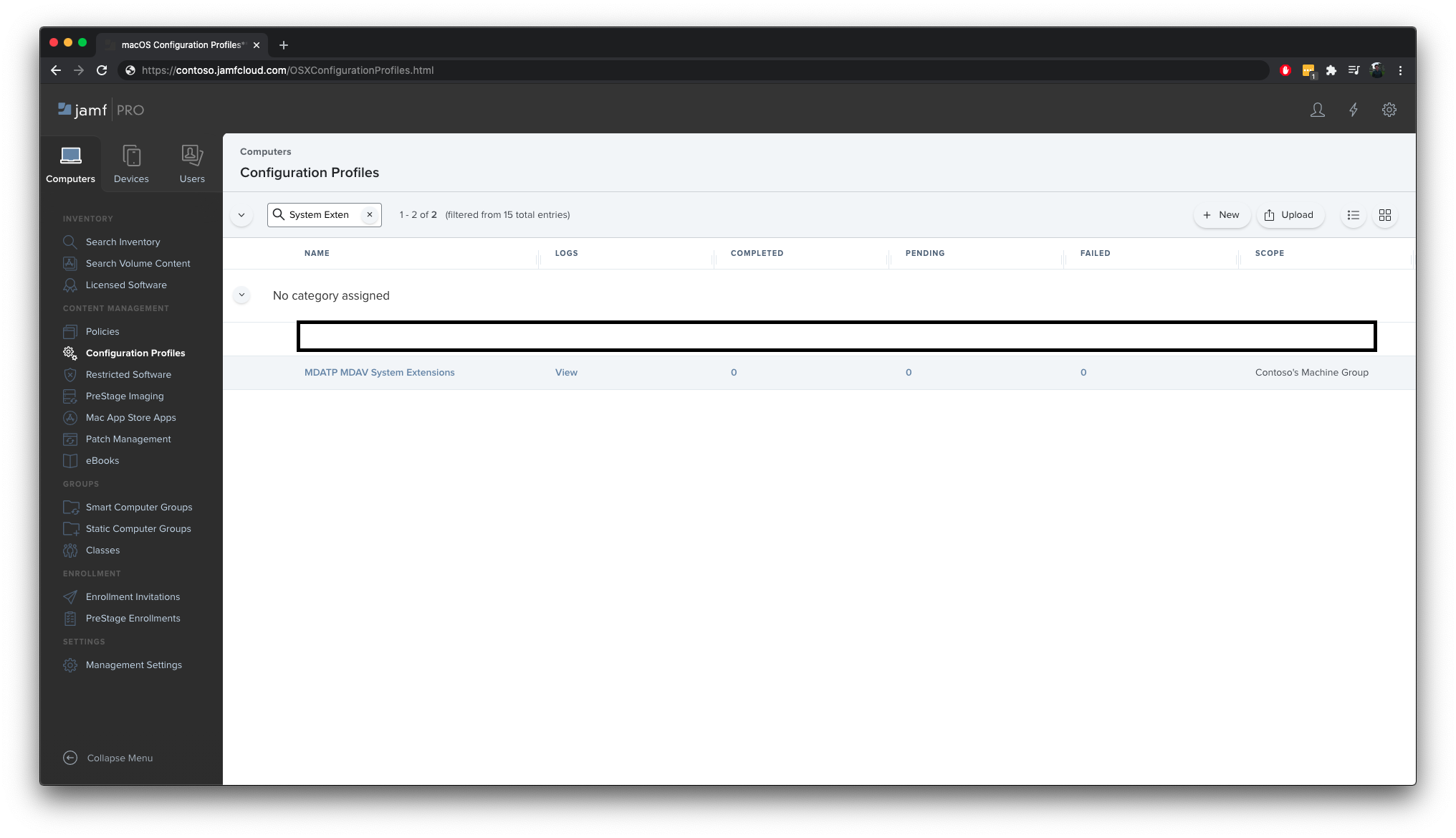

Passo 7: Aprovar extensões de sistema para Microsoft Defender para Ponto de Extremidade

Nos Perfis de Configuração, selecione + Novo.

No separador Geral , especifique os seguintes detalhes:

-

Nome:

MDATP MDAV System Extensions -

Descrição:

MDATP system extensions -

Categoria:

None -

Método de Distribuição:

Install Automatically -

Nível:

Computer Level

-

Nome:

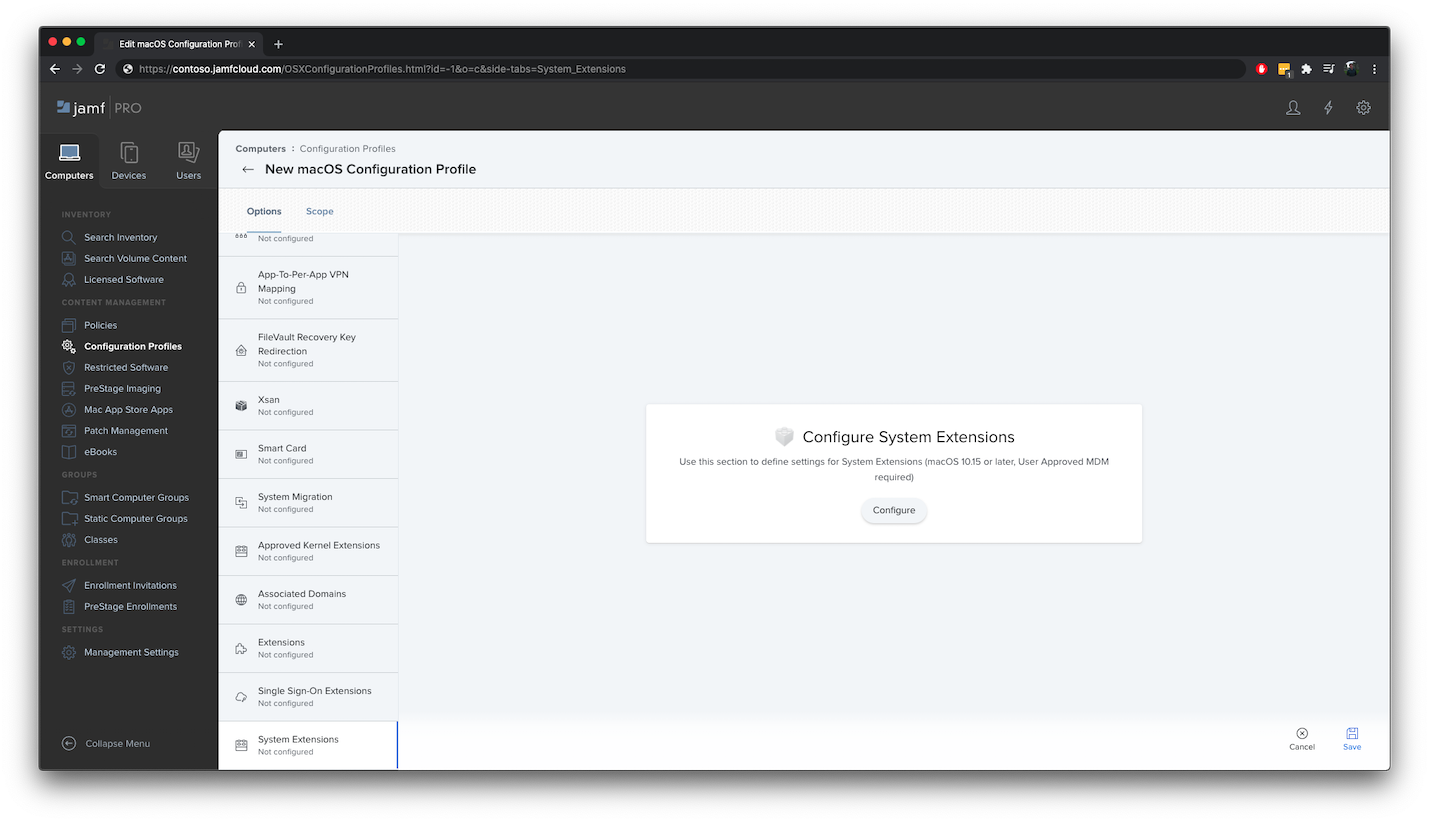

Em Extensões do Sistema , selecione Configurar.

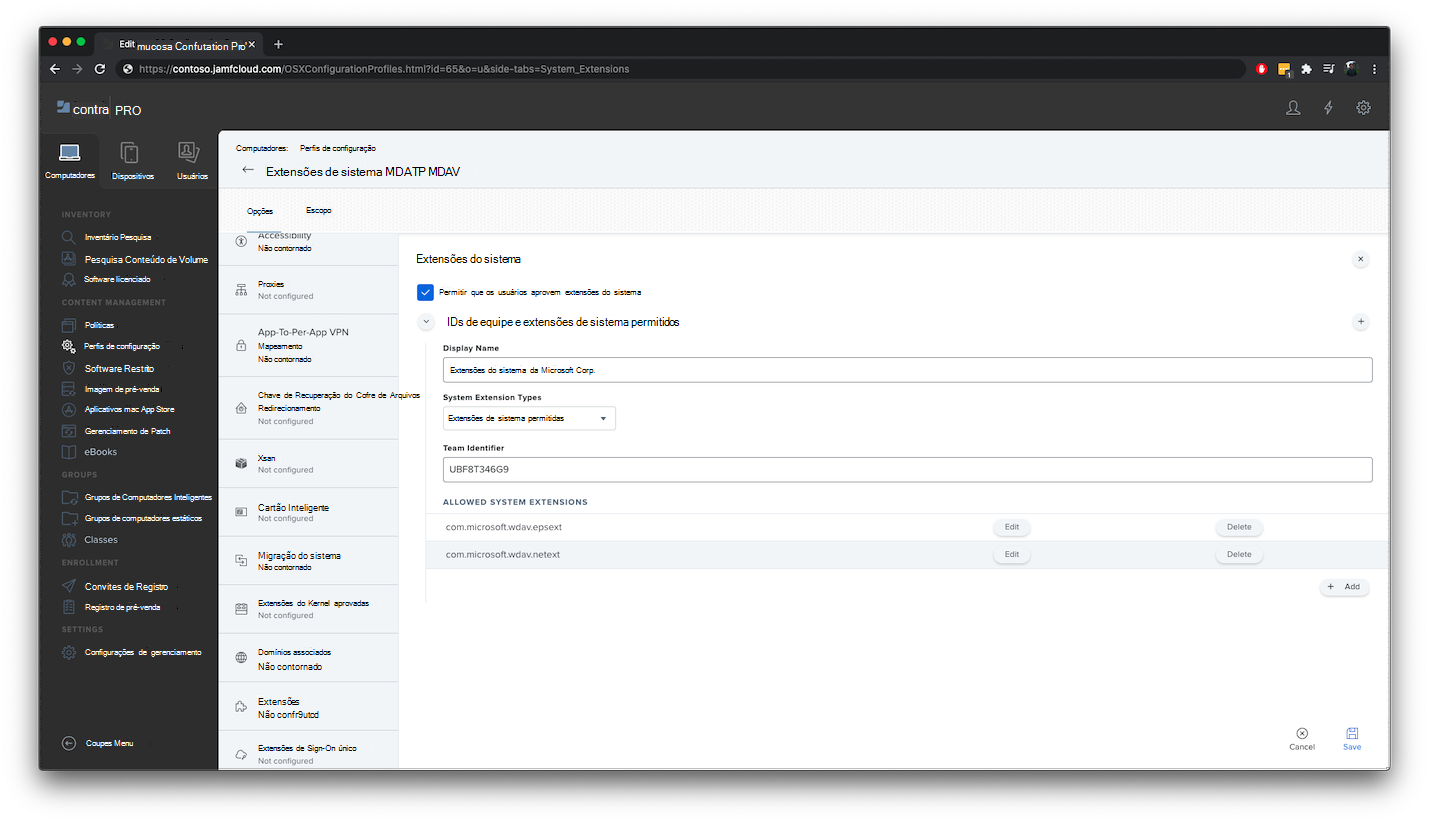

Em Extensões do Sistema, introduza os seguintes detalhes:

-

Nome a Apresentar:

Microsoft Corp. System Extensions -

Tipos de Extensão do Sistema:

Allowed System Extensions -

Identificador de Equipa:

UBF8T346G9 -

Extensões de Sistema Permitidas:

com.microsoft.wdav.epsextcom.microsoft.wdav.netext

-

Nome a Apresentar:

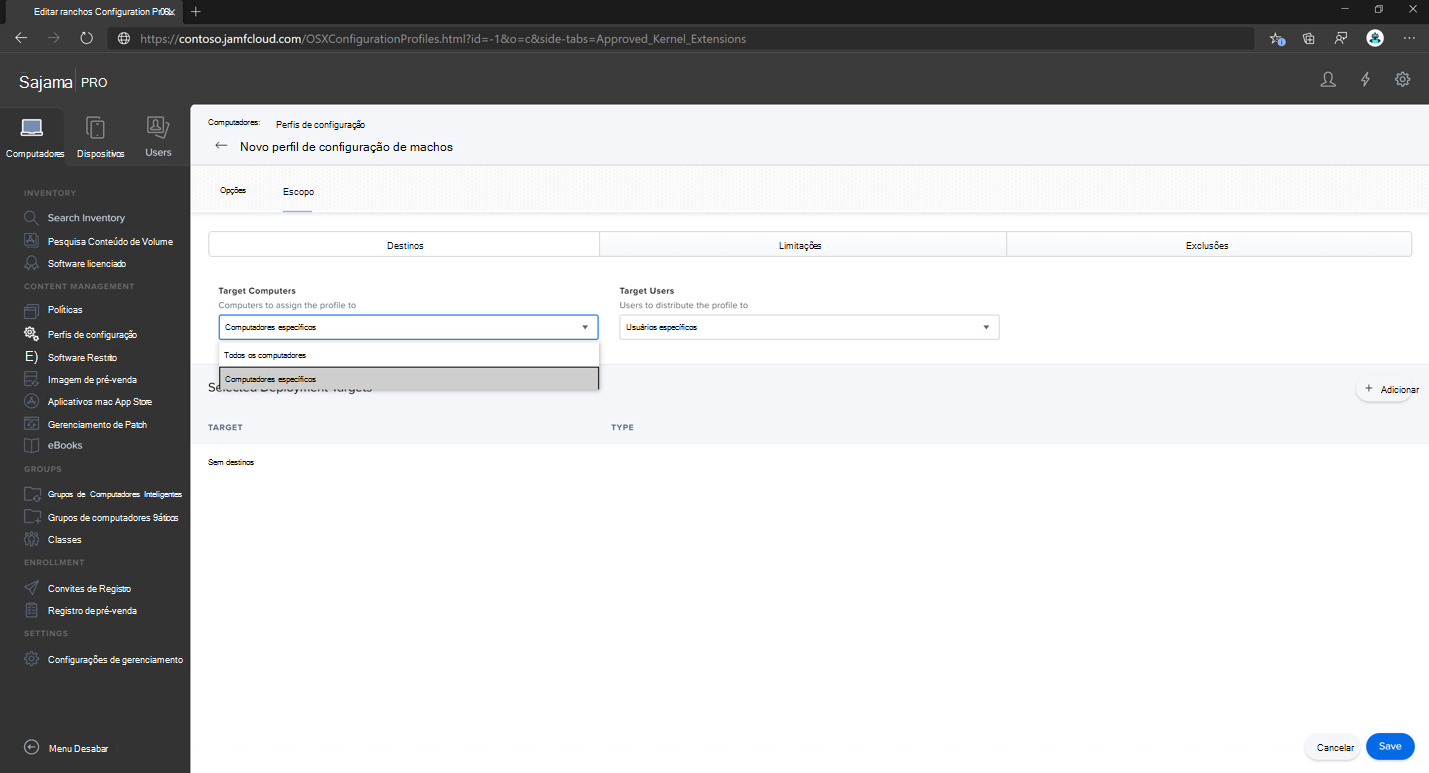

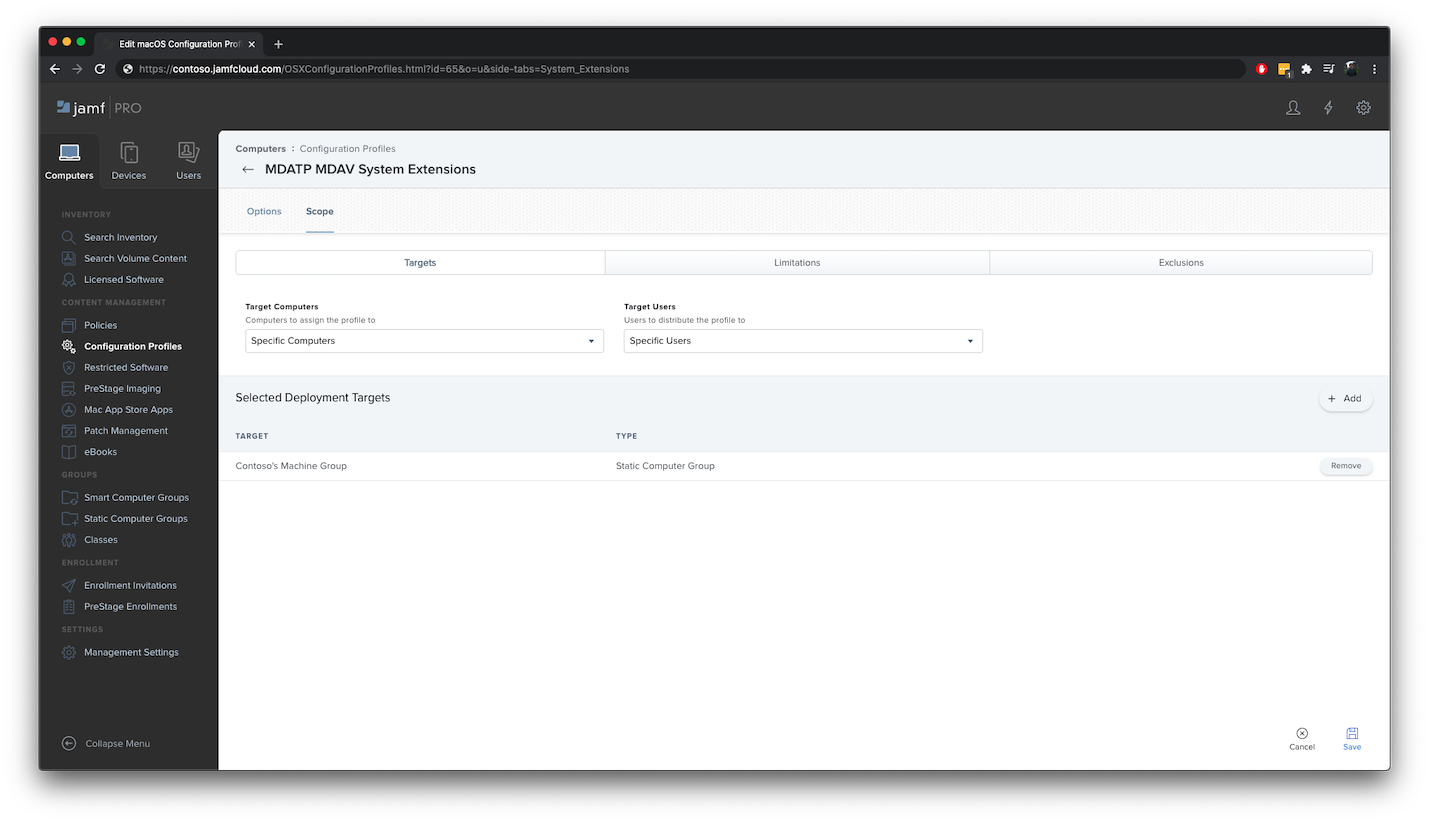

Selecione o separador Âmbito .

Selecione + Adicionar.

Selecione Computador Grupos> em Nome> do Grupo, selecione Grupo de Máquinas da Contoso.

Selecione + Adicionar.

Selecione Salvar.

Selecione Concluído.

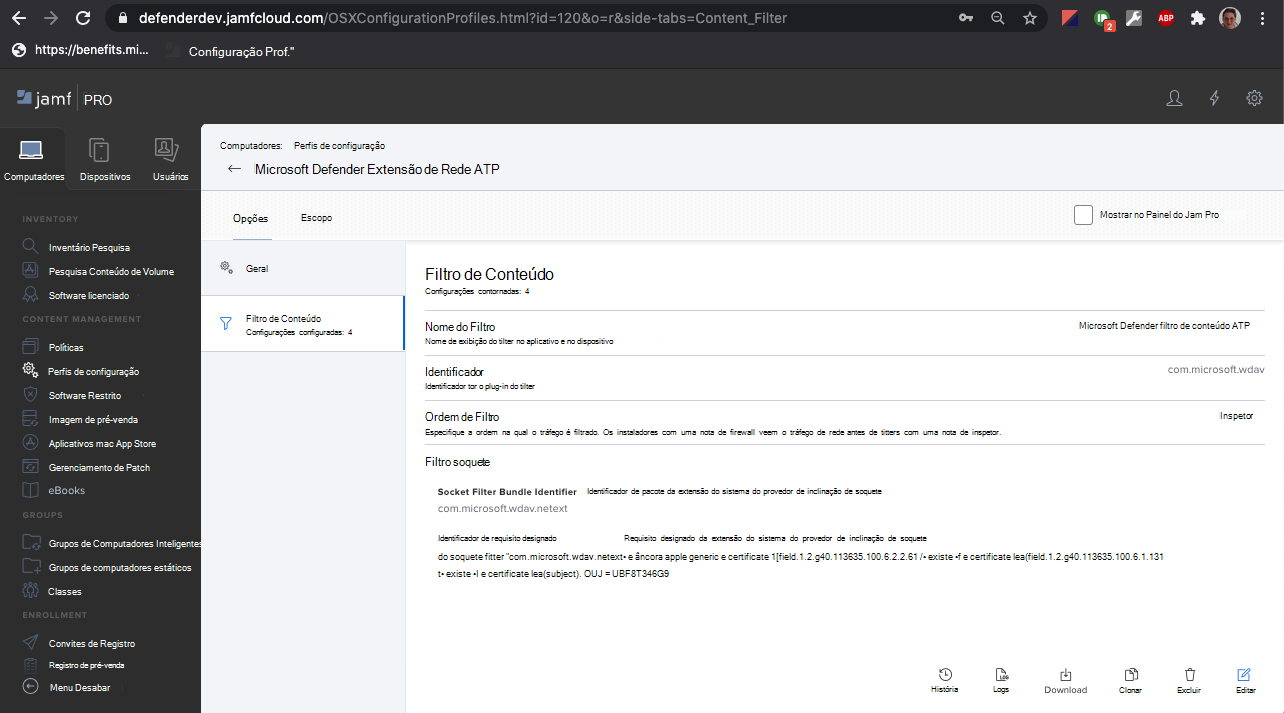

Passo 8: Configurar a Extensão de Rede

Como parte das capacidades de Deteção e Resposta de Pontos Finais, Microsoft Defender para Ponto de Extremidade no macOS inspeciona o tráfego do socket e reporta estas informações ao portal do Microsoft Defender.

Observação

Estes passos são aplicáveis no macOS 11 (Big Sur) ou posterior. Apesar de o Jamf suportar notificações na versão 10.15 ou posterior do macOS, o Defender para Endpoint no Mac necessita do macOS 11 ou posterior.

Na dashboard do Jamf Pro, selecione Computadores e, em seguida, Perfis de Configuração.

Selecione Novo e introduza os seguintes detalhes para Opções:

No separador Geral , especifique os seguintes valores:

-

Nome:

Microsoft Defender Network Extension -

Descrição:

macOS 11 (Big Sur) or later -

Categoria:

None *(default)* -

Método de Distribuição:

Install Automatically *(default)* -

Nível:

Computer Level *(default)*

-

Nome:

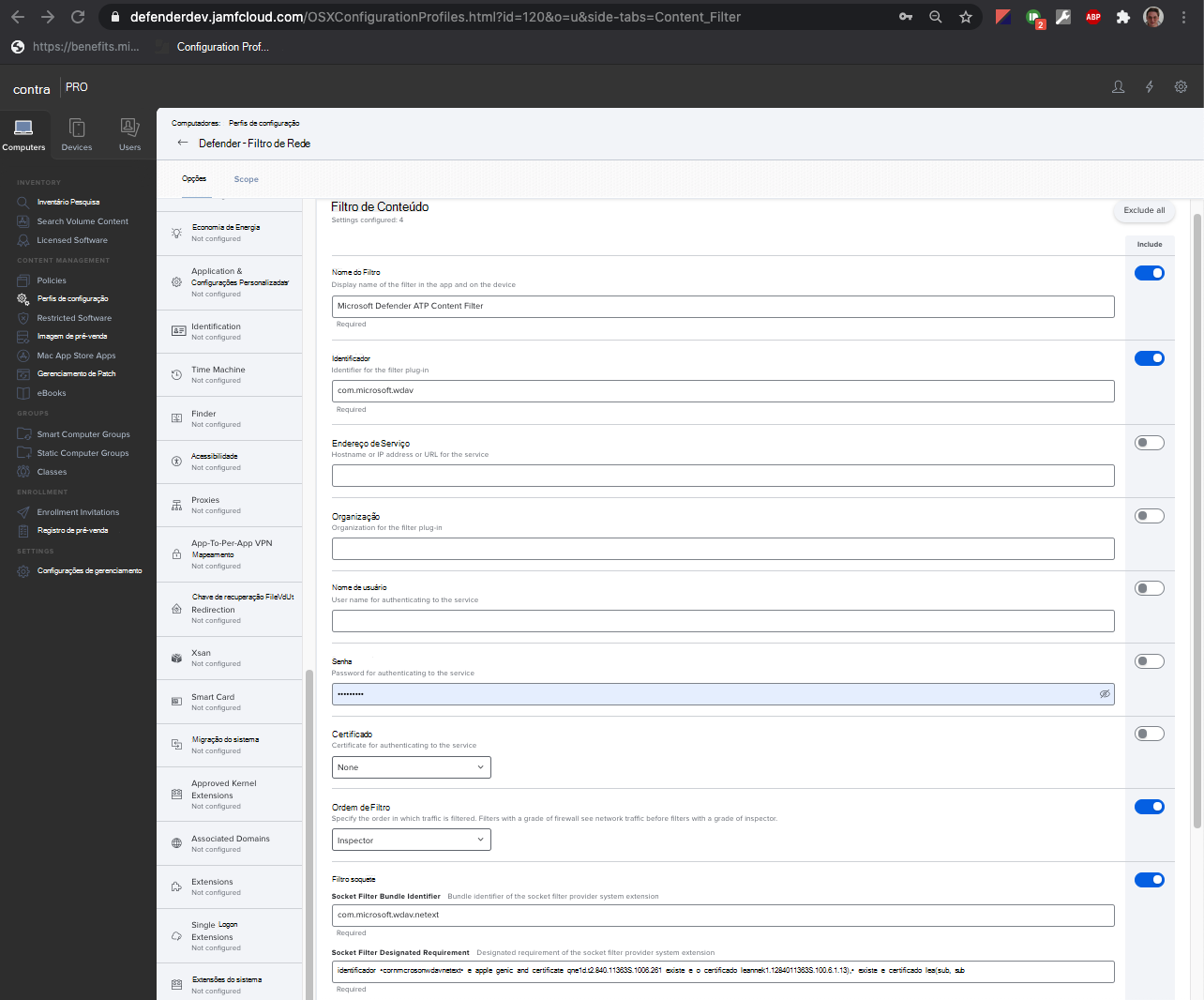

No separador Filtro de Conteúdo , especifique os seguintes valores:

-

Nome do Filtro:

Microsoft Defender Content Filter -

Identificador:

com.microsoft.wdav - Deixe o Endereço do Serviço, Organização, Nome de Utilizador, Palavra-passe, Certificado em branco (Incluirnão está selecionado)

-

Ordem de Filtro:

Inspector -

Filtro de Socket:

com.microsoft.wdav.netext -

Requisito Designado do Filtro de Socket:

identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9 - Deixe os campos filtro de rede em branco (Incluirnão está selecionado)

Tenha em atenção que os valores exatos Identificador, Filtro de Socket e Requisito Designado do Filtro de Socket , conforme especificado anteriormente.

-

Nome do Filtro:

Selecione o separador Âmbito .

Selecione + Adicionar. Selecione Computador Grupos e, em seguida, em Nome do Grupo, selecione Grupo de Máquinas da Contoso. Em seguida, selecione + Adicionar.

Selecione Salvar.

Selecione Concluído.

Em alternativa, pode transferir netfilter.mobileconfig e carregá-lo para os Perfis de Configuração do Jamf, conforme descrito em Implementar Perfis de Configuração Personalizados com o Jamf Pro|

Passo 9: Configurar os Serviços em Segundo Plano

Cuidado

O macOS 13 (Ventura) contém novos melhoramentos de privacidade. A partir desta versão, por predefinição, as aplicações não podem ser executadas em segundo plano sem consentimento explícito. Microsoft Defender para Ponto de Extremidade tem de executar o processo daemon em segundo plano.

Este perfil de configuração concede permissões de Serviço em Segundo Plano para Microsoft Defender para Ponto de Extremidade. Se tiver configurado anteriormente Microsoft Defender para Ponto de Extremidade através do Jamf, recomendamos que atualize a implementação com este perfil de configuração.

Transfira background_services.mobileconfig a partir do nosso repositório do GitHub.

Carregue a configuração móvel transferida para os Perfis de Configuração do Jamf, conforme descrito em Implementar Perfis de Configuração Personalizados com o Jamf Pro|Método 2: Carregar um Perfil de Configuração para o Jamf Pro.

Passo 10: Conceder Permissões Bluetooth

Cuidado

O macOS 14 (Sonoma) contém novos melhoramentos de privacidade. A partir desta versão, por predefinição, as aplicações não podem aceder a Bluetooth sem consentimento explícito. Microsoft Defender para Ponto de Extremidade utiliza-o se configurar políticas Bluetooth para Controlo de Dispositivos.

Transfira bluetooth.mobileconfig a partir do repositório do GitHub.

Aviso

A versão atual do Jamf Pro ainda não suporta este tipo de payload. Se carregar esta configuração móvel tal como está, o Jamf Pro removerá o payload não suportado e não será aplicado aos computadores cliente. Tem de assinar o mobileconfig transferido primeiro, depois disso, o Jamf Pro irá considerá-lo "selado" e não irá adulterar o mesmo. Veja as instruções abaixo:

Tem de ter, pelo menos, um certificado de assinatura instalado no KeyChain, até mesmo um certificado autoassinado funciona. Pode inspecionar o que tem com:

> /usr/bin/security find-identity -p codesigning -v 1) 70E46A47F552EA8D58521DAC1E7F5144BA3012BC "DevCert" 2) 67FC43F3FAB77662BB7688C114585BAA37CA8175 "Mac Developer: John Doe (1234XX234)" 3) E142DFD879E5EB60FA249FB5B24CEAE3B370394A "Apple Development: Jane Doe 7XX7778888)" 4) 21DE31645BBF1D9F5C46E82E87A6968111E41C75 "Apple Development: me@example.com (8745XX123)" 4 valid identities found

Escolha qualquer um deles e forneça o texto citado como o -N parâmetro :

/usr/bin/security cms -S -N "DevCert" -i bluetooth.mobileconfig -o bluetooth-signed.mobileconfig

Agora, pode carregar o bluetooth-signed.mobileconfig gerado para o Jamf Pro, conforme descrito em Implementar Perfis de Configuração Personalizados com o Jamf Pro|Método 2: Carregar um Perfil de Configuração para o Jamf Pro.

Observação

O Bluetooth concedido através do Perfil de Configuração de MDM da Apple não se reflete nas Definições do Sistema => Privacidade & Segurança => Bluetooth.

Passo 11: Agendar análises com Microsoft Defender para Ponto de Extremidade no macOS

Siga as instruções em Agendar análises com Microsoft Defender para Ponto de Extremidade no macOS.

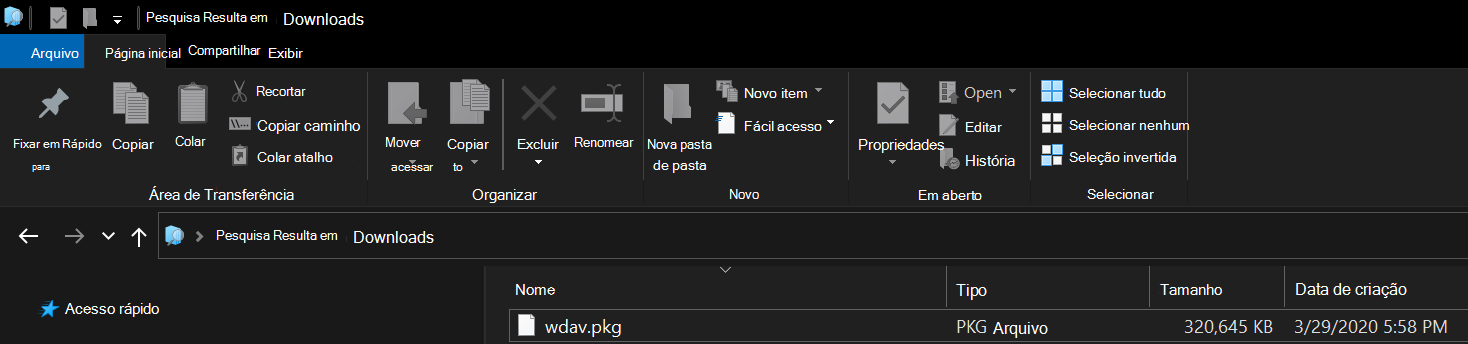

Passo 12: Implementar Microsoft Defender para Ponto de Extremidade no macOS

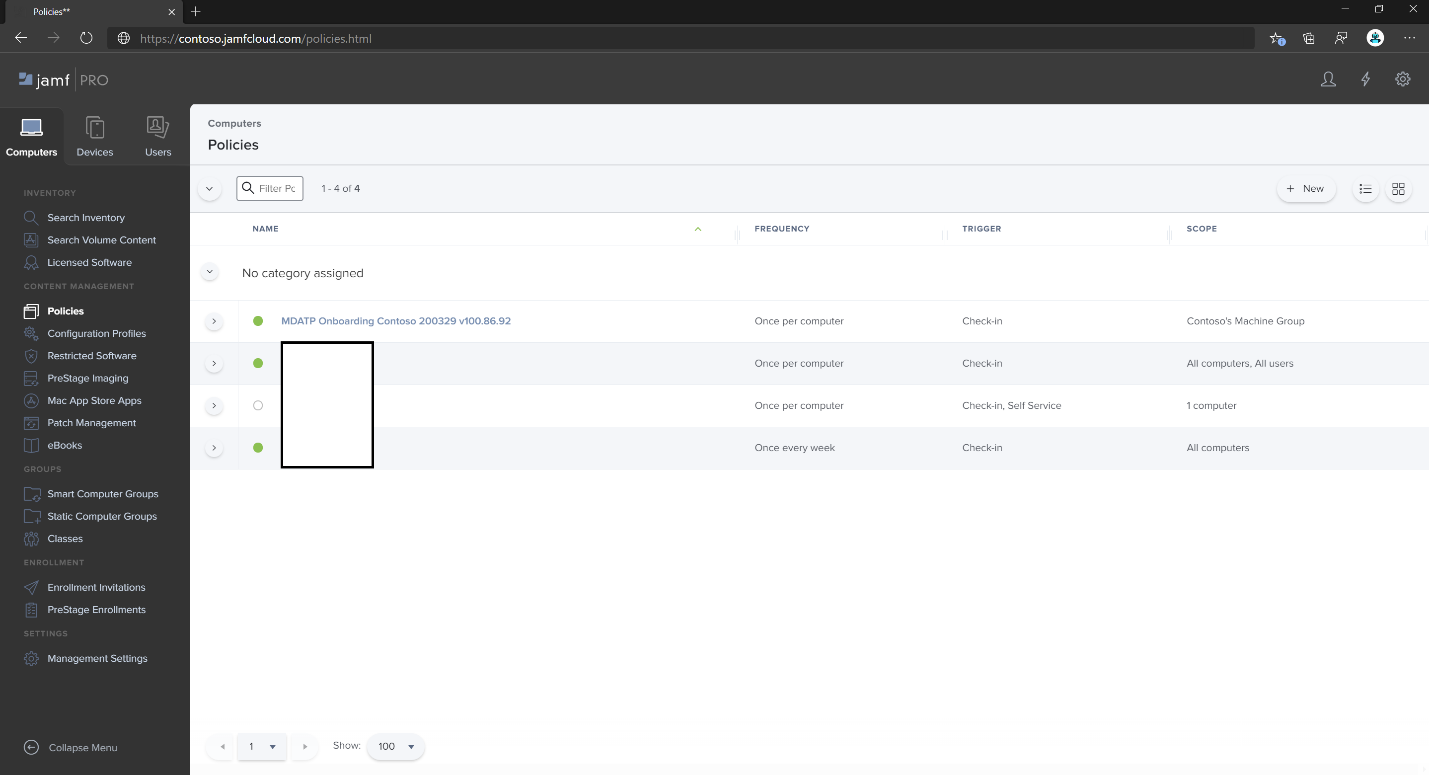

Observação

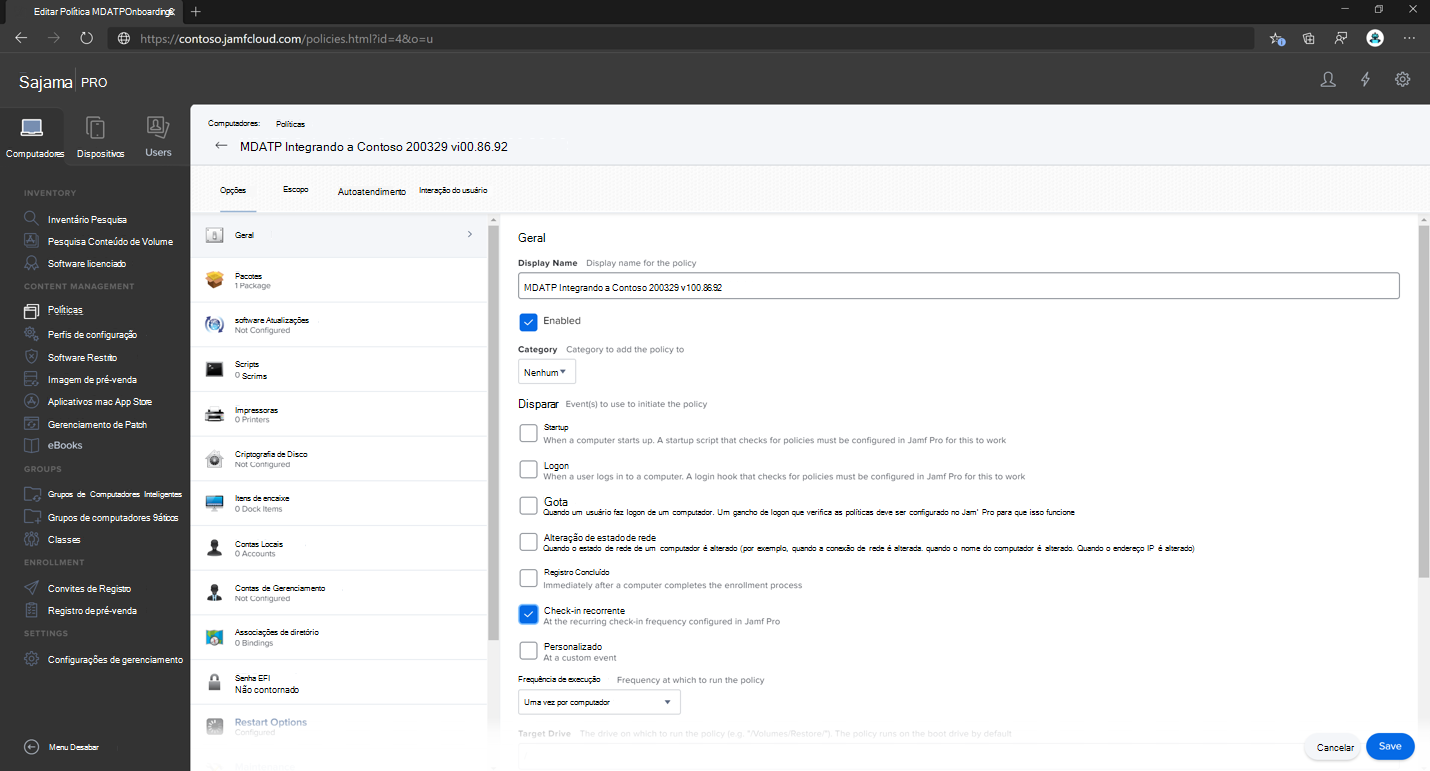

Nos passos seguintes, o nome do .pkg ficheiro e os valores de Nome a Apresentar são exemplos. Nestes exemplos, 200329 representa a data em que o pacote e a política foram criados (em yymmdd formato) e v100.86.92 representa a versão do Microsoft Defender aplicação que está a ser implementada.

Estes valores devem ser atualizados de acordo com a convenção de nomenclatura que utiliza no seu ambiente para Pacotes e Políticas.

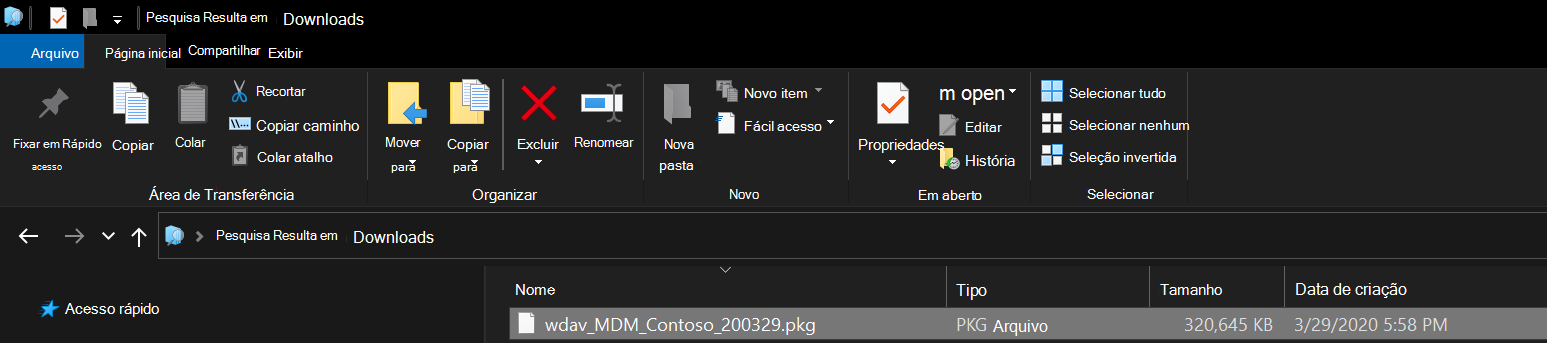

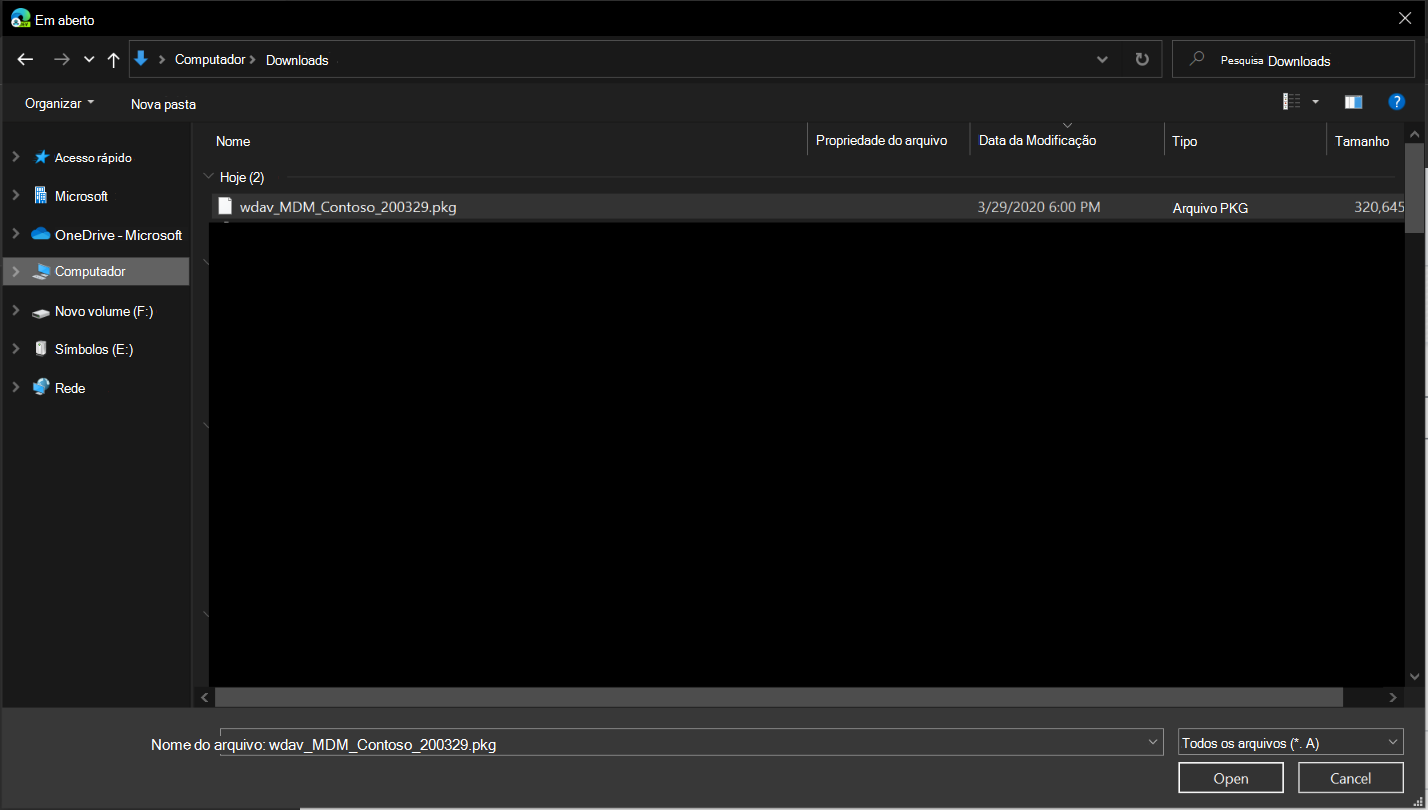

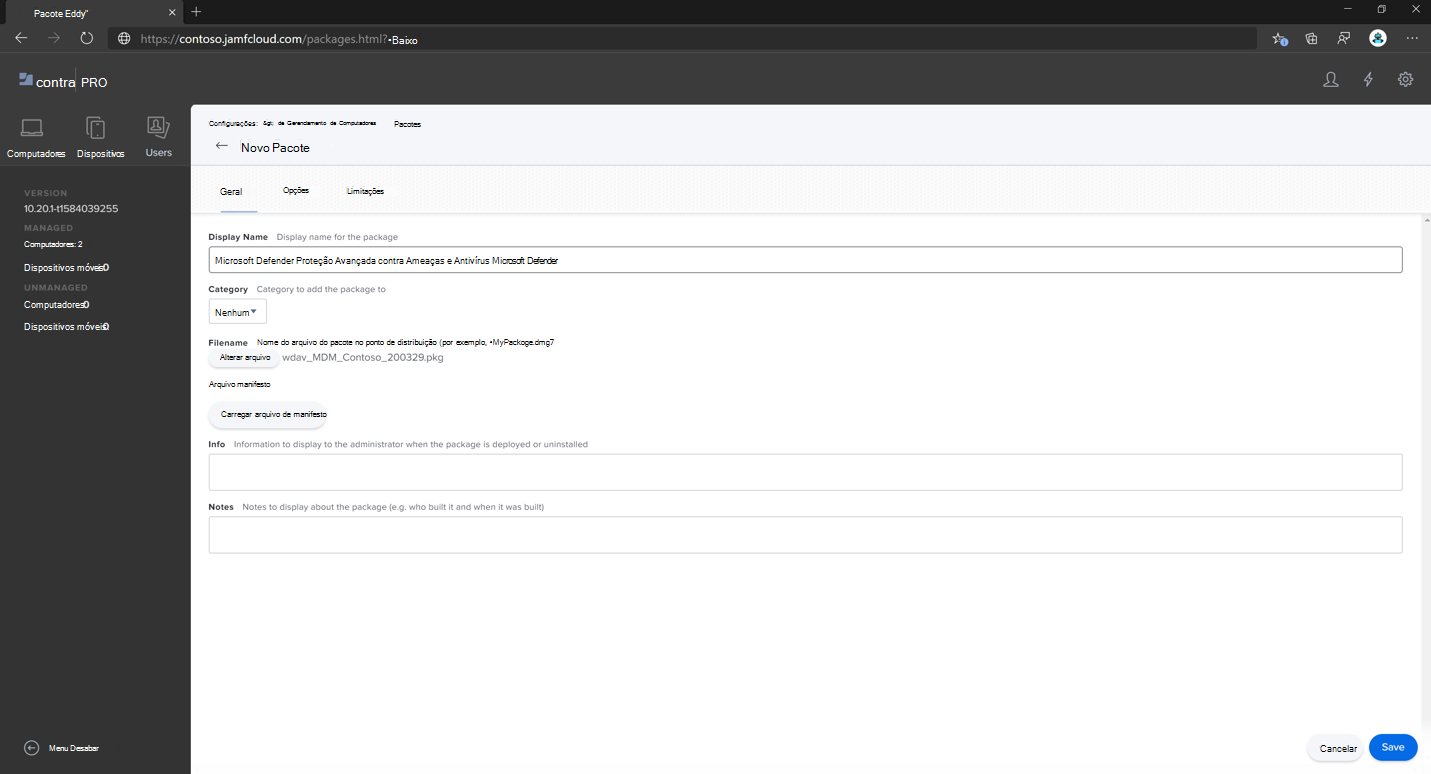

Navegue para onde guardou

wdav.pkg.Mude o nome para

wdav_MDM_Contoso_200329.pkg.Abra o jamf pro dashboard.

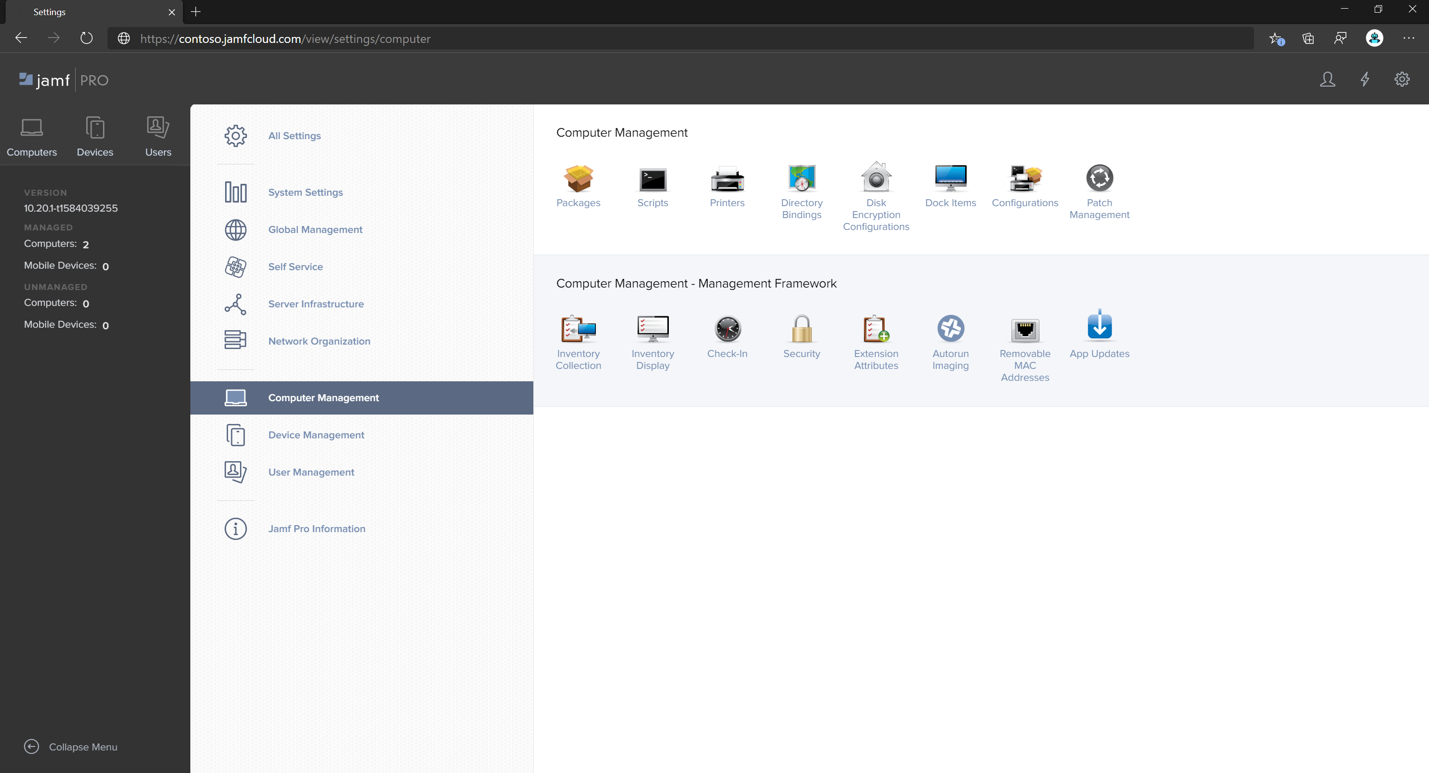

Selecione o seu computador, selecione o ícone de engrenagem na parte superior e, em seguida, selecione Gestão de Computadores.

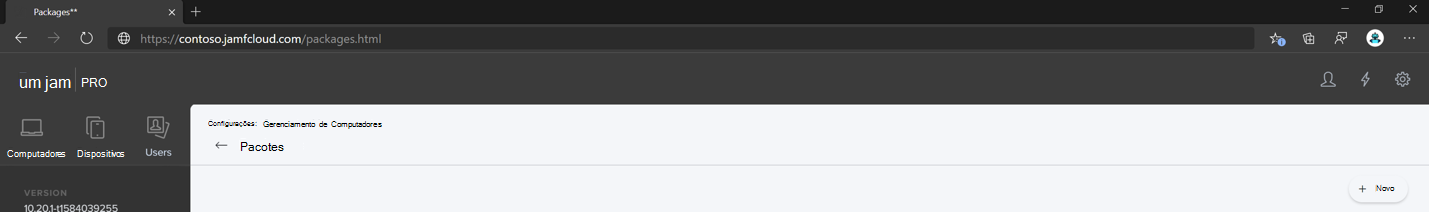

Em Pacotes, selecione + Novo.

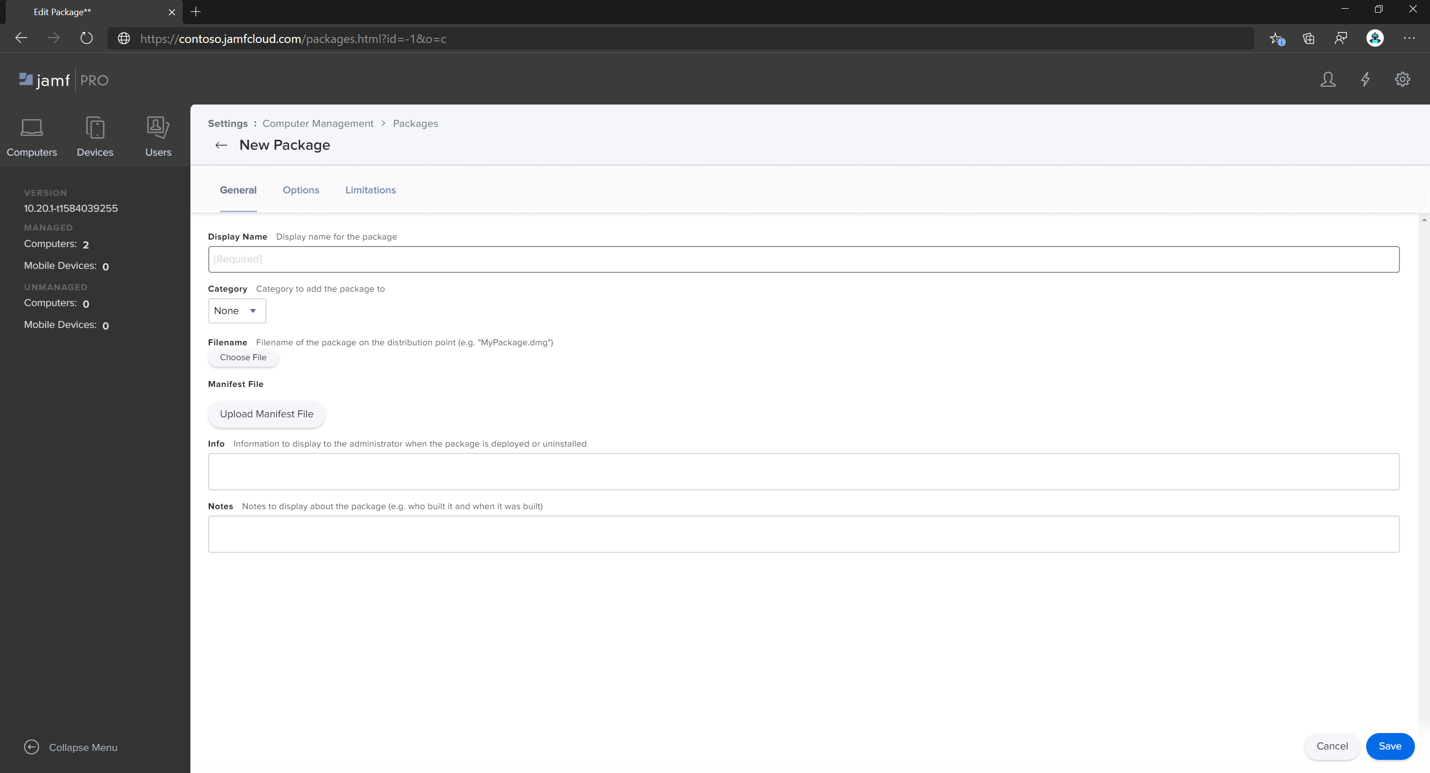

No separador Geral, em Novo Pacote, especifique os seguintes detalhes:

- Nome a Apresentar: deixe-o em branco por enquanto. Porque é reposto quando escolhe o seu pkg.

-

Categoria:

None (default) -

Nome do ficheiro:

Choose File

Abra o ficheiro e aponte-o para

wdav.pkgouwdav_MDM_Contoso_200329.pkg.Selecione Abrir. Defina o Nome a Apresentar para Microsoft Defender Advanced Threat Protection e antivírus Microsoft Defender.

- O Ficheiro de Manifesto não é necessário. Microsoft Defender para Ponto de Extremidade funciona sem o Ficheiro de Manifesto.

- Separador Opções: mantenha os valores predefinidos.

- Separador Limitações: mantenha os valores predefinidos.

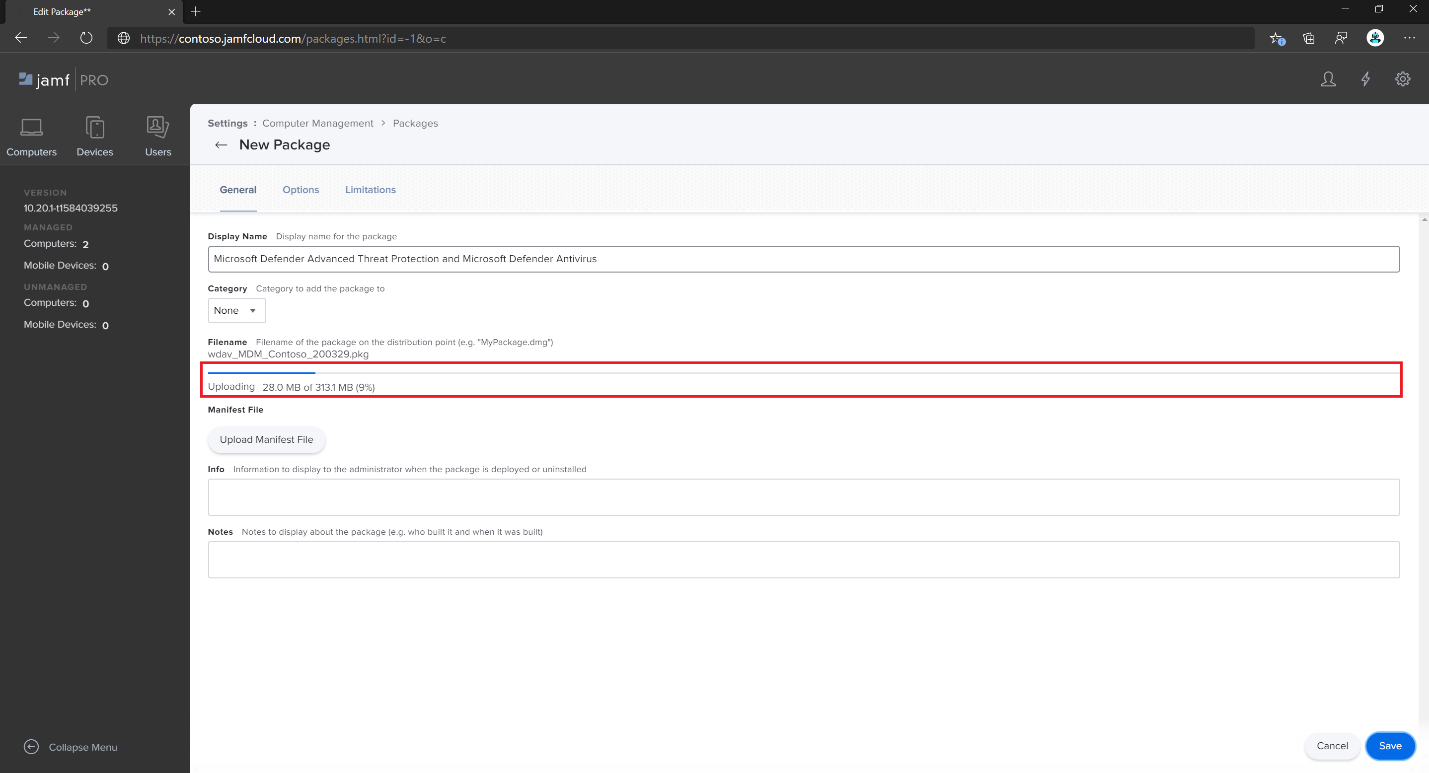

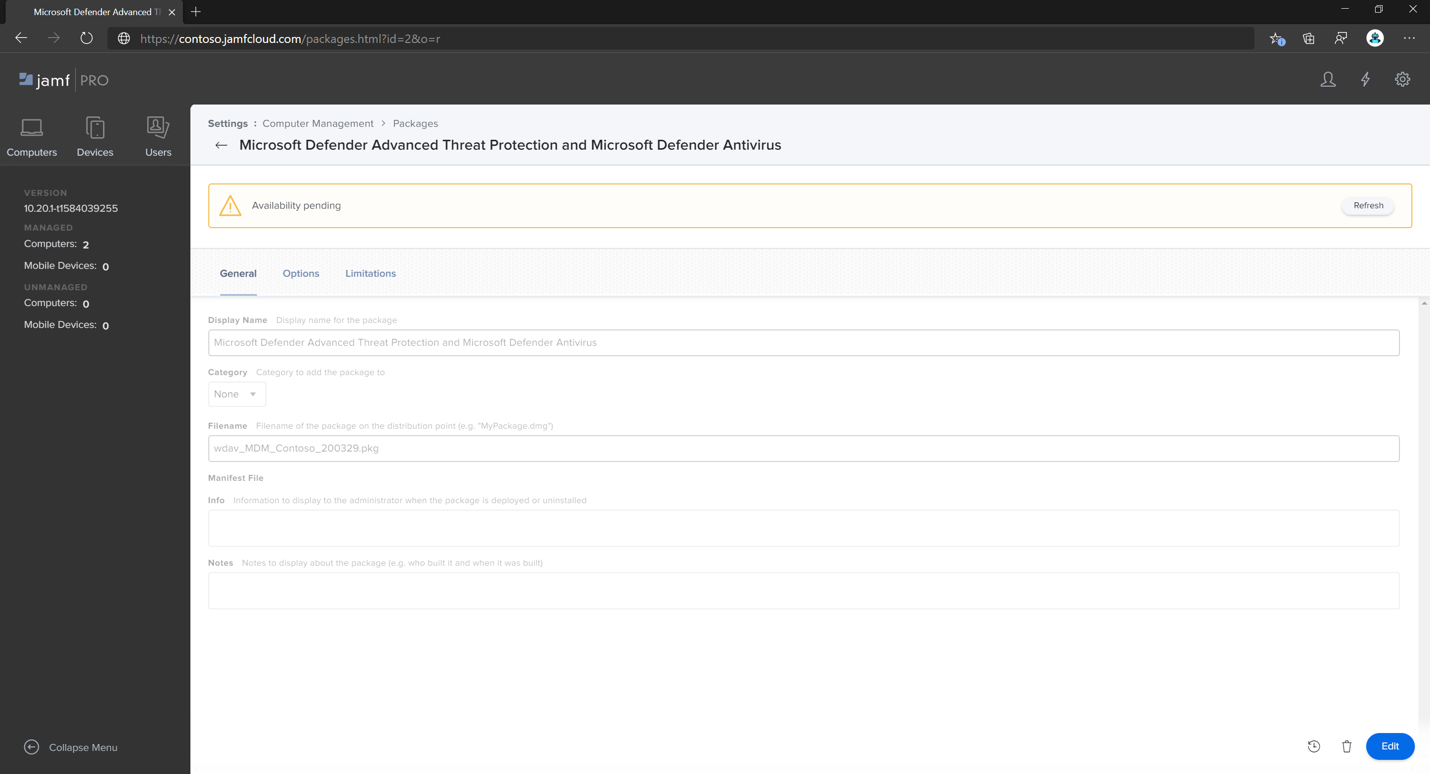

Selecione Salvar. O pacote é carregado para o Jamf Pro.

O pacote pode demorar alguns minutos a estar disponível para implementação.

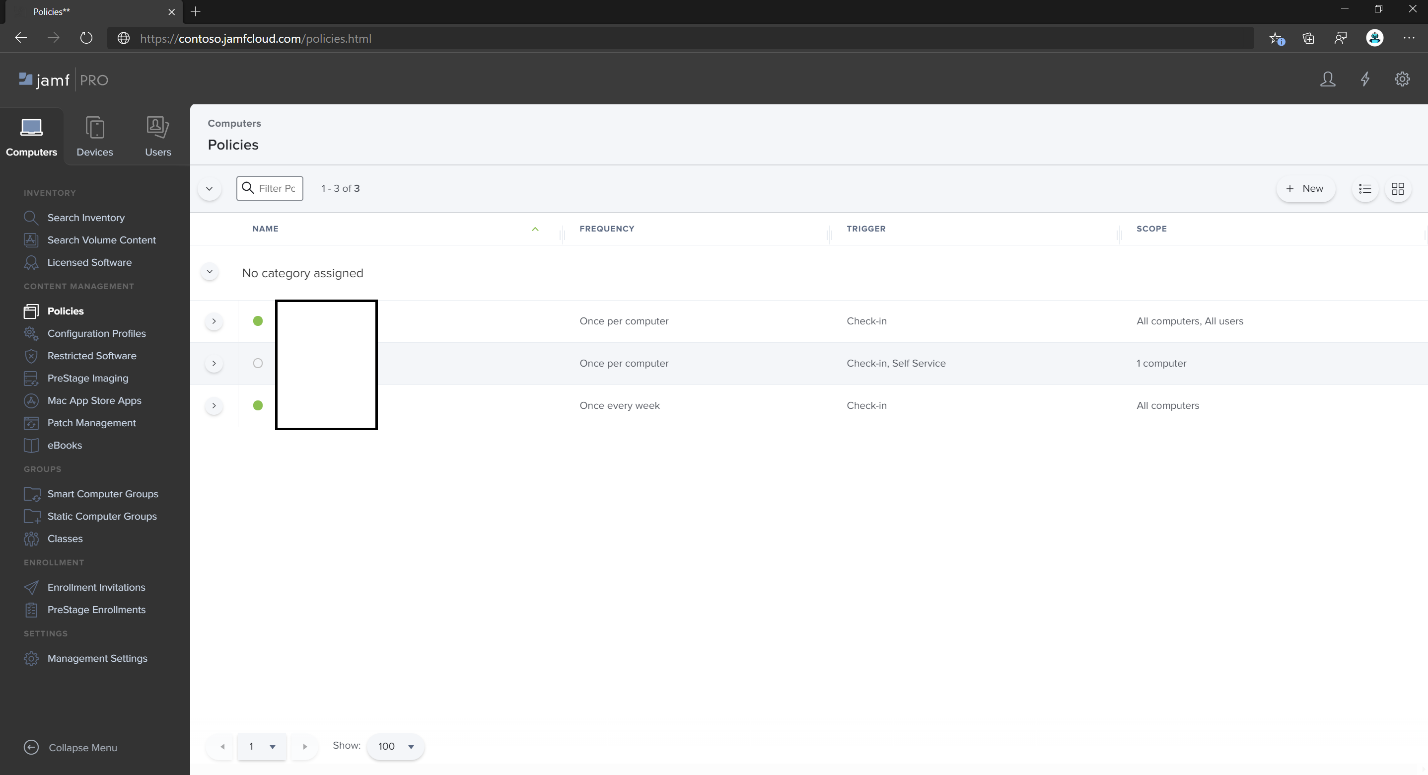

Navegue para a página Políticas .

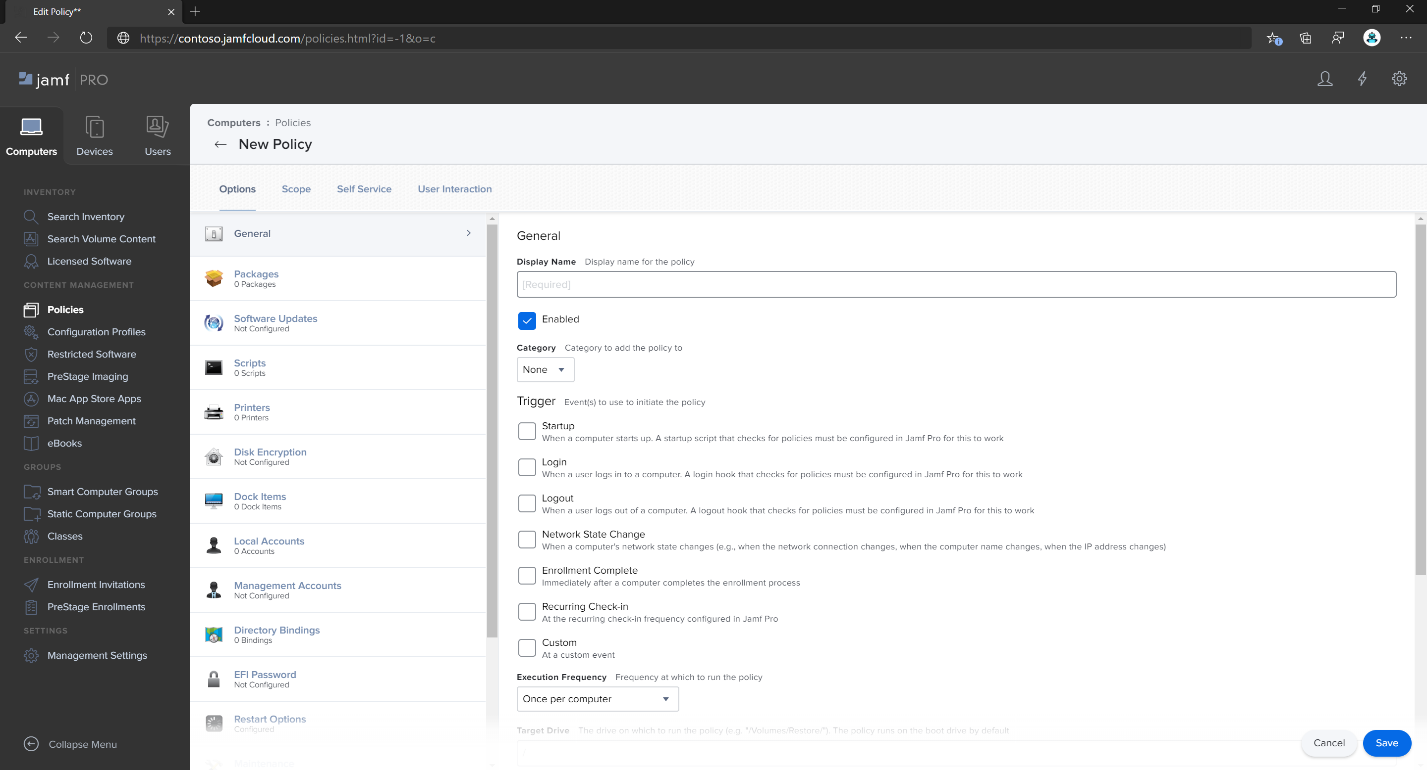

Selecione + Novo para criar uma nova política.

Em Geral, para o Nome a apresentar, utilize

MDATP Onboarding Contoso 200329 v100.86.92 or later.Selecione Entrada Periódica.

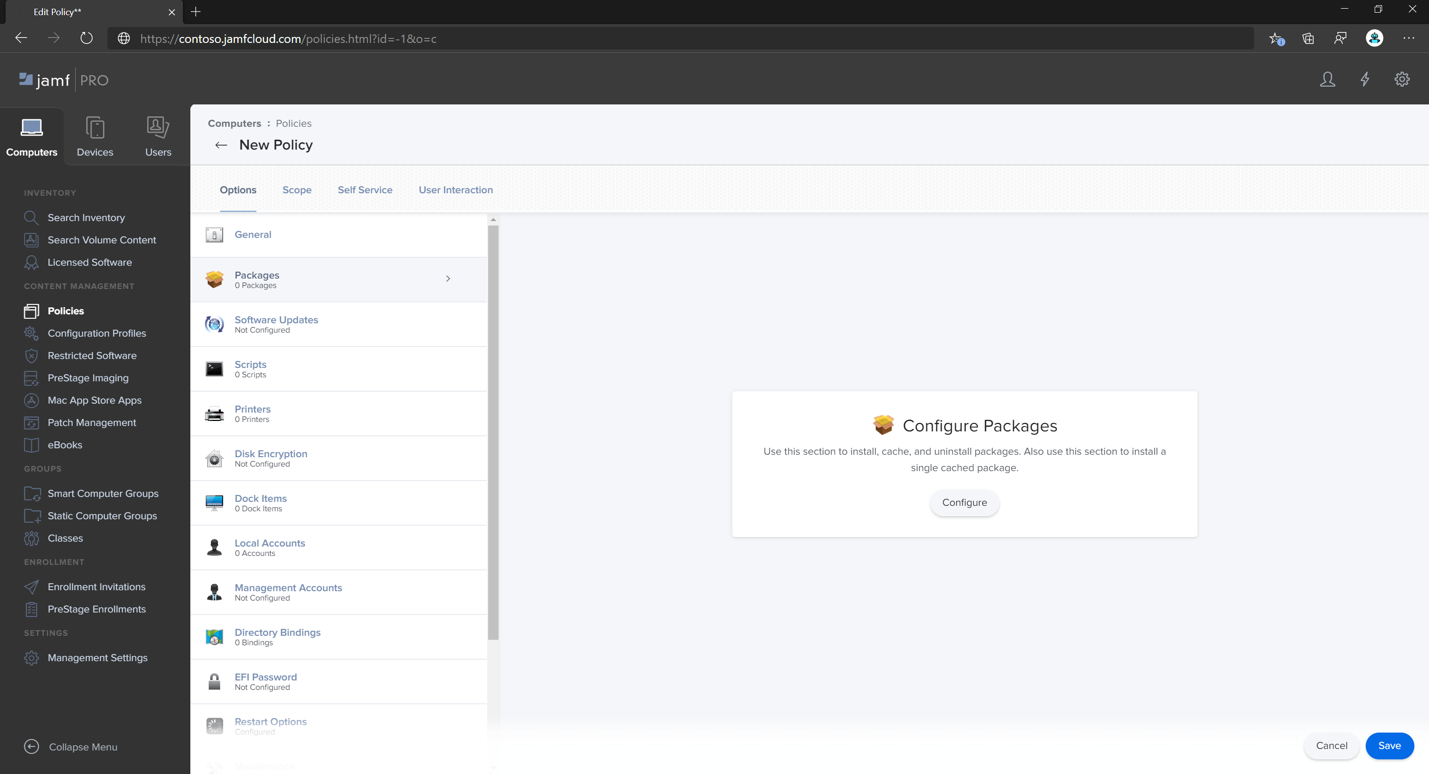

Selecione Salvar. Em seguida, selecione Pacotes e, em seguida,selecione Configurar.

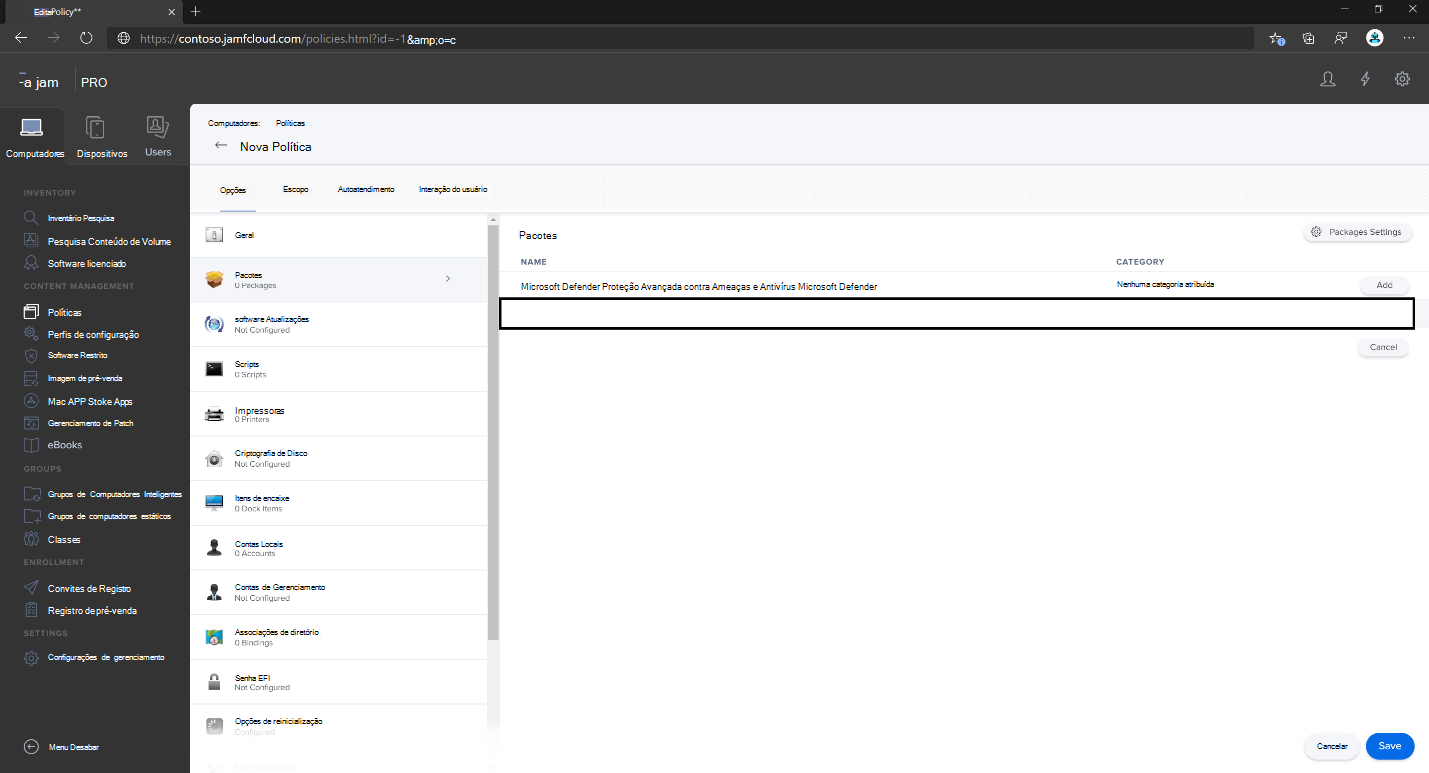

Selecione o botão Adicionar junto a Microsoft Defender Proteção Avançada Contra Ameaças e Antivírus Microsoft Defender.

Selecione Salvar.

Crie um grupo inteligente para computadores com perfis Microsoft Defender.

Para uma melhor experiência de utilizador, os perfis de configuração dos computadores inscritos têm de ser instalados antes do pacote de Microsoft Defender. Na maioria dos casos, o JamF Pro emite imediatamente perfis de configuração e essas políticas são executadas após algum tempo (ou seja, durante marcar de entrada). No entanto, em alguns casos, a implementação de perfis de configuração pode ser implementada com um atraso significativo (ou seja, se o computador de um utilizador estiver bloqueado).

O Jamf Pro fornece uma forma de garantir a ordem correta. Pode criar um grupo inteligente para máquinas que já receberam o perfil de configuração do Microsoft Defender e instalar o pacote do Microsoft Defender apenas nessas máquinas (e assim que receberem este perfil).

Siga estas etapas:

Crie um grupo inteligente. Numa nova janela do browser, abra Os Computadores Inteligentes Grupos.

Selecione Novo e dê um nome ao seu grupo.

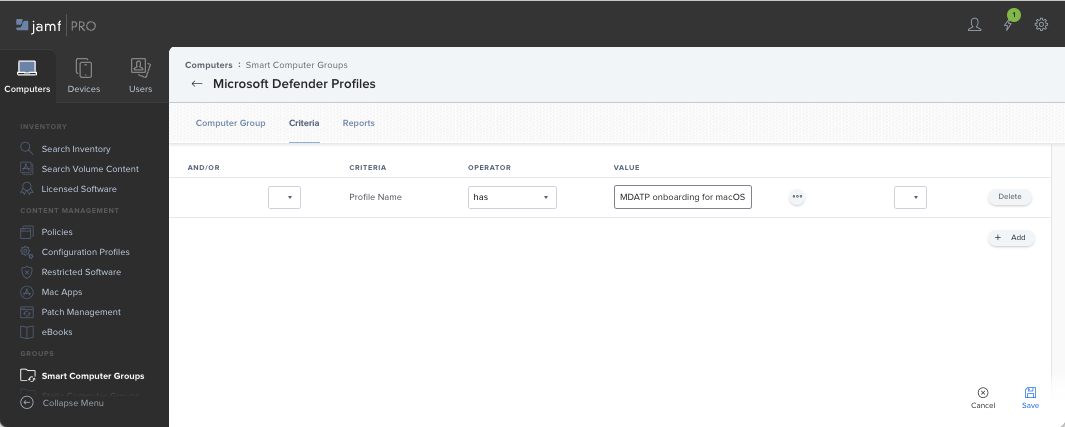

No separador Critérios , selecione Adicionar e, em seguida, selecione Mostrar Critérios Avançados.

Selecione Nome do Perfil como critério e utilize o nome de um perfil de configuração criado anteriormente como o valor:

Selecione Salvar.

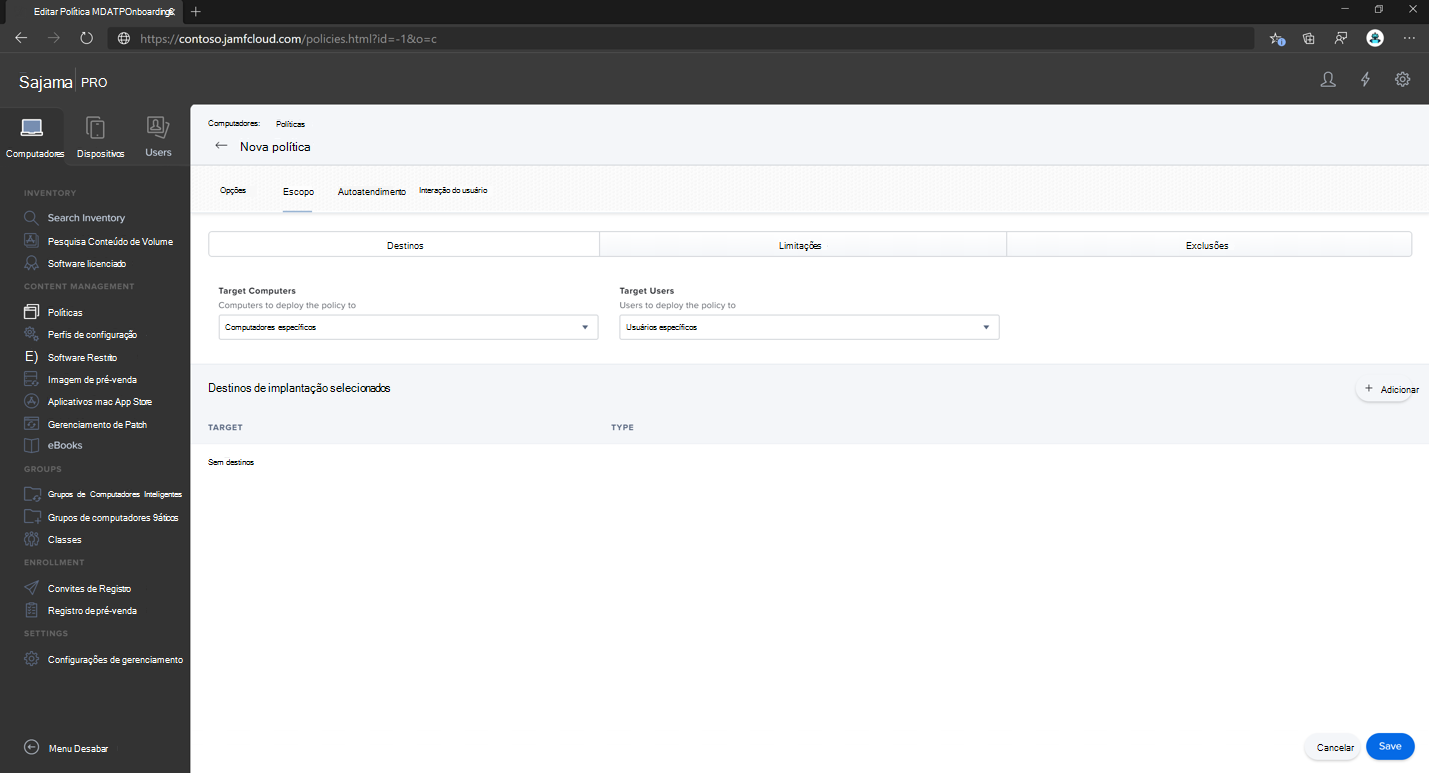

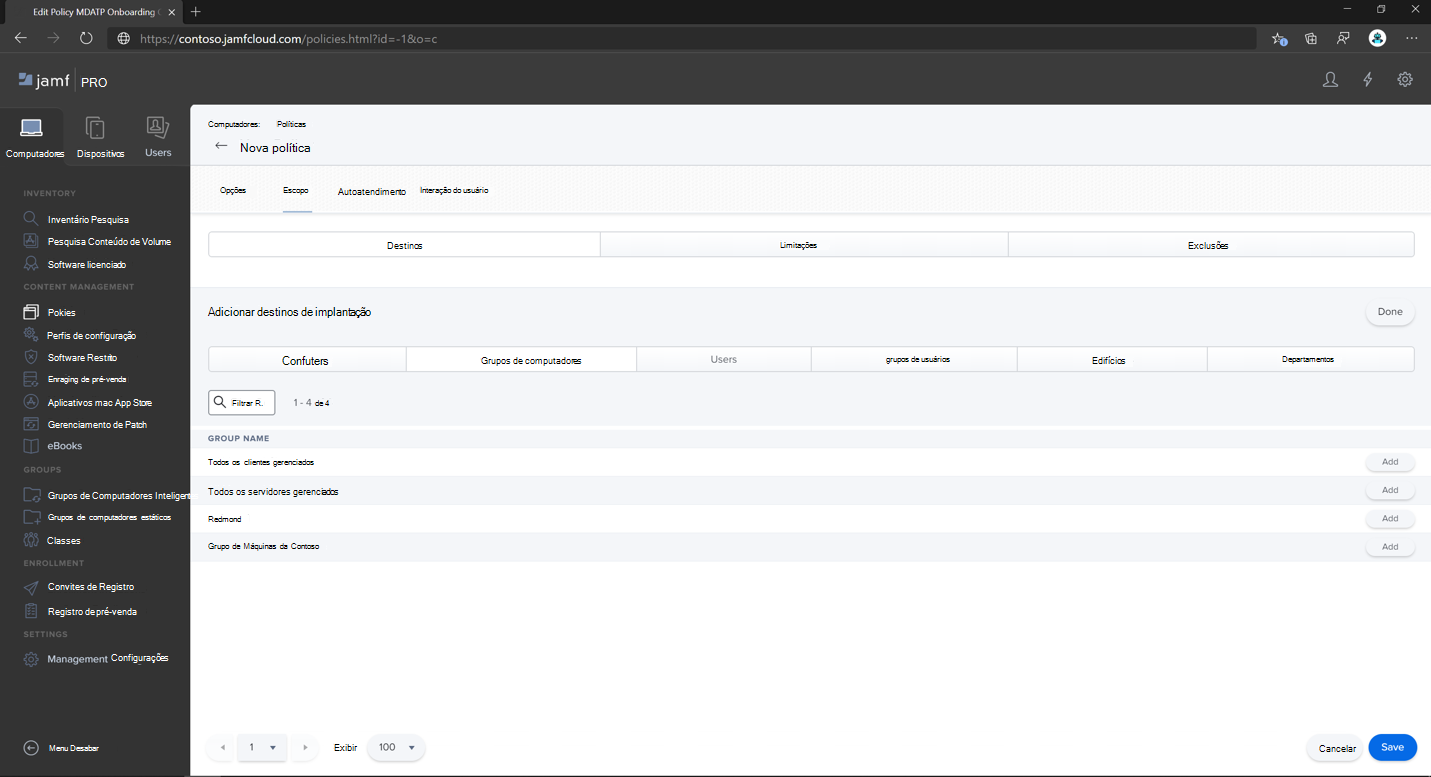

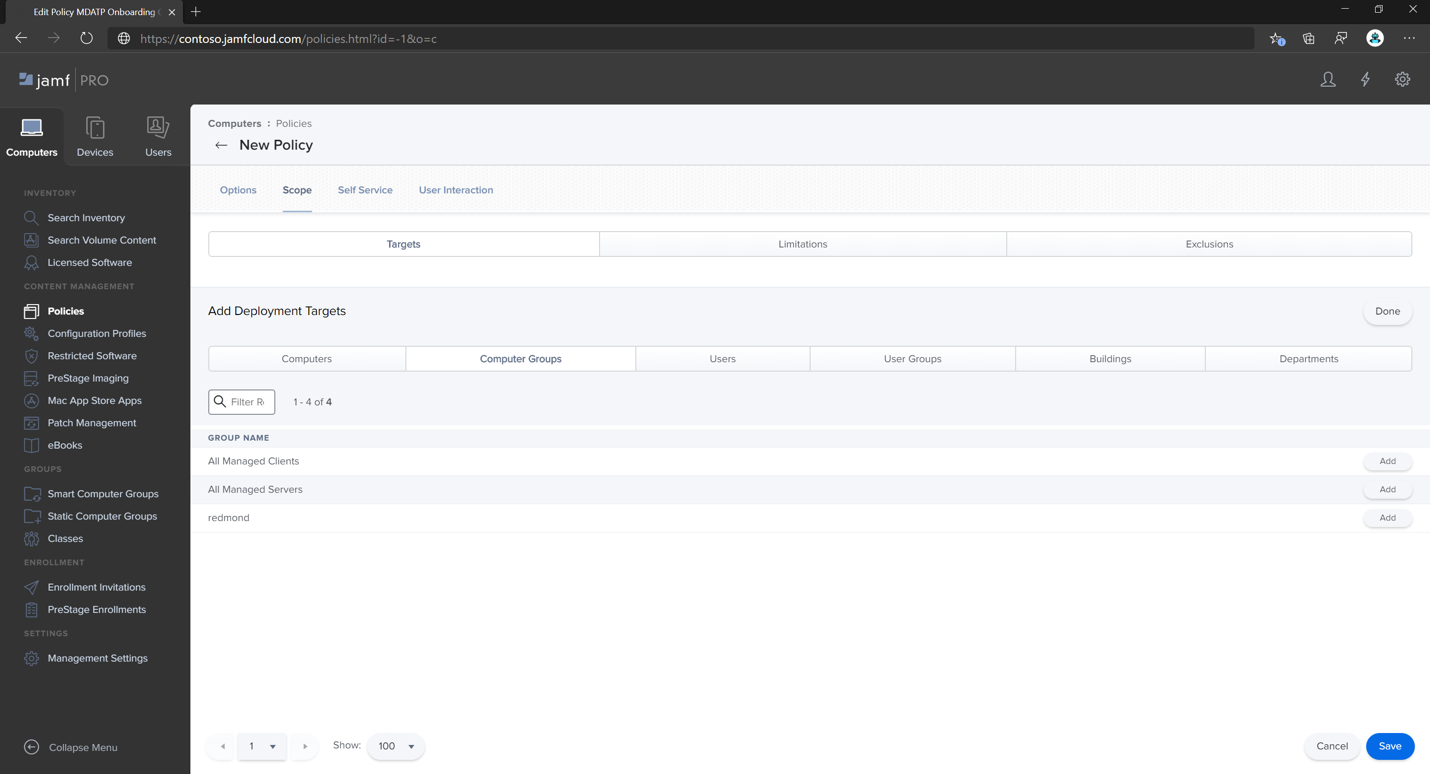

Voltar à janela onde configura uma política de pacote.

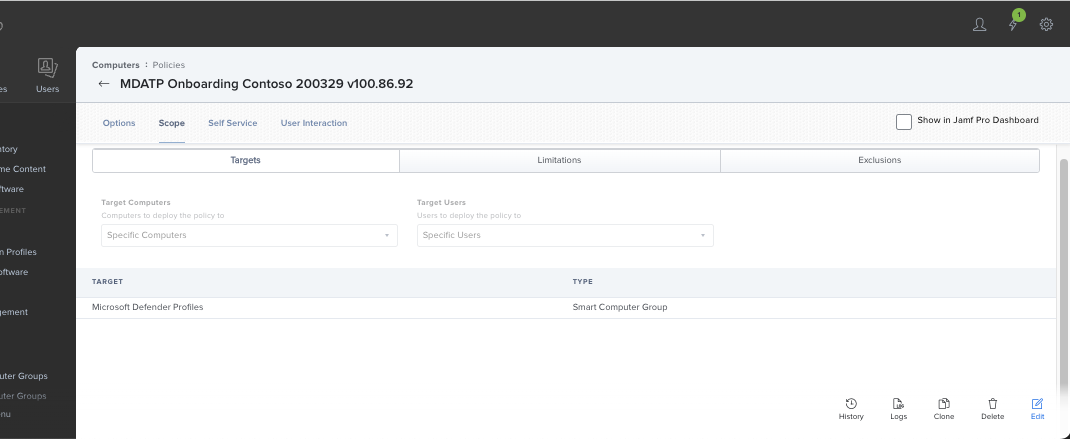

Selecione o separador Âmbito .

Selecione os computadores de destino.

Em Âmbito, selecione Adicionar.

Mude para o separador Grupos computador. Localize o grupo inteligente que criou e, em seguida, selecione Adicionar.

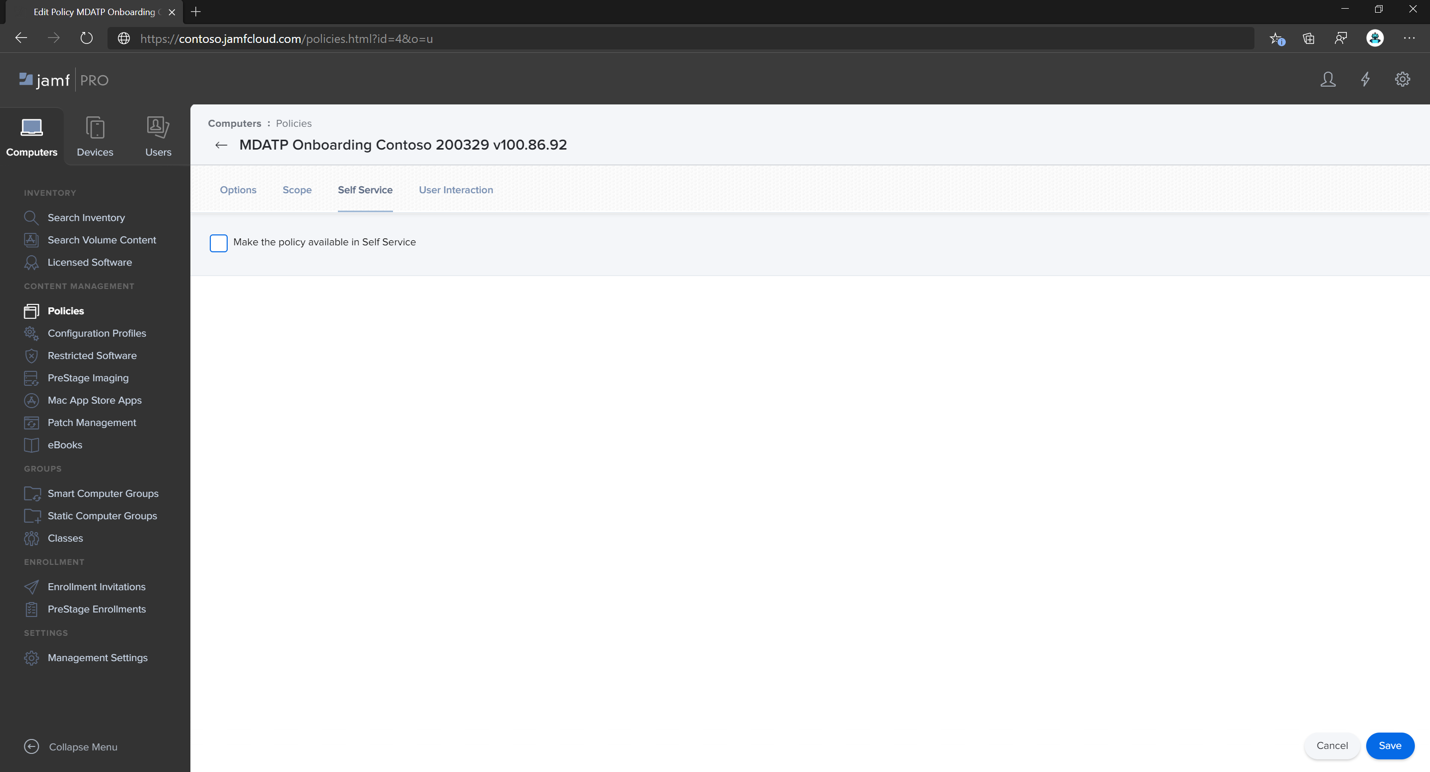

- Se quiser que os utilizadores instalem o Defender para Endpoint voluntariamente (ou a pedido), selecione Self-Service.

- Selecione Concluído.

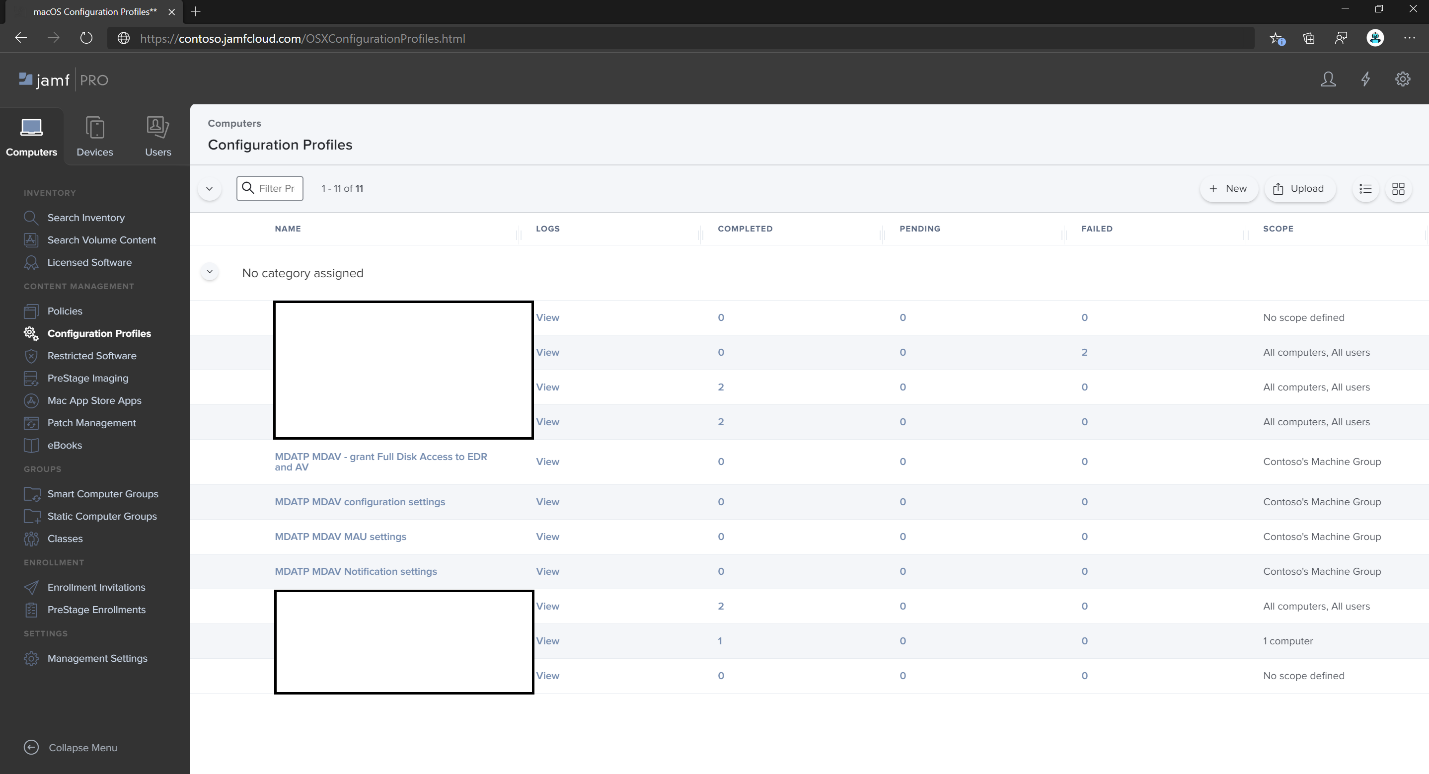

Âmbito do perfil de configuração

O Jamf requer que defina um conjunto de máquinas para um perfil de configuração. Tem de se certificar de que todas as máquinas que recebem o pacote do Defender também recebem todos os perfis de configuração listados acima.

Aviso

O Jamf suporta Grupos de Computador Inteligente que permitem a implementação, como perfis de configuração ou políticas em todos os computadores que correspondam a determinados critérios avaliados dinamicamente. É um conceito poderoso que é amplamente utilizado para a distribuição de perfis de configuração.

No entanto, tenha em atenção que estes critérios não devem incluir a presença do Defender num computador. Embora a utilização deste critério possa parecer lógica, cria problemas difíceis de diagnosticar.

O Defender baseia-se em todos estes perfis no momento da instalação.

Criar perfis de configuração consoante a presença do Defender atrasa efetivamente a implementação de perfis de configuração e resulta num produto inicialmente em mau estado de funcionamento e/ou pedidos de aprovação manual de determinadas permissões de aplicação, que de outra forma são aprovados automaticamente pelos perfis. Implementar uma política com o pacote do Microsoft Defender depois de implementar perfis de configuração garante a melhor experiência do utilizador final, uma vez que todas as configurações necessárias serão aplicadas antes da instalação do pacote.

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.