Gerir a proteção contra adulteração para a sua organização com Microsoft Intune

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender Antivírus

- Microsoft Defender para Empresas

- Microsoft 365 Business Premium

Plataformas

- Windows

A proteção contra adulteração ajuda a proteger determinadas definições de segurança, como proteção contra vírus e ameaças, contra a desativação ou alteração. Se fizer parte da equipa de segurança da sua organização e estiver a utilizar Microsoft Intune, pode gerir a proteção contra adulteração para a sua organização no centro de administração do Intune. Em alternativa, pode utilizar Configuration Manager. Com Intune ou Configuration Manager, pode realizar as seguintes tarefas:

- Ative (ou desative) a proteção contra adulteração em alguns ou em todos os dispositivos.

- Proteja Microsoft Defender exclusões antivírus contra adulteração (determinados requisitos têm de ser cumpridos).

Importante

Se estiver a utilizar Microsoft Intune para gerir as definições do Defender para Ponto Final, certifique-se de que define DisableLocalAdminMerge como true nos dispositivos.

Quando a proteção contra adulteração está ativada, as definições protegidas por adulteração não podem ser alteradas. Para evitar experiências de gestão interruptivas, incluindo Intune (e Configuration Manager), tenha em atenção que as alterações às definições protegidas por adulteração podem parecer ter êxito, mas estão realmente bloqueadas pela proteção contra adulteração. Consoante o seu cenário específico, tem várias opções disponíveis:

Se tiver de fazer alterações a um dispositivo e essas alterações forem bloqueadas pela proteção contra adulteração, recomendamos que utilize o modo de resolução de problemas para desativar temporariamente a proteção contra adulteração no dispositivo. Tenha em atenção que, após o fim do modo de resolução de problemas, todas as alterações efetuadas às definições protegidas por adulteração são revertidas para o estado configurado.

Pode utilizar Intune ou Configuration Manager para excluir dispositivos da proteção contra adulteração.

Se estiver a gerir a proteção contra adulteração através de Intune, pode alterar as exclusões de antivírus protegidas por adulteração.

Requisitos para gerir a proteção contra adulteração no Intune

| Requisito | Detalhes |

|---|---|

| Funções e permissões | Tem de ter as permissões adequadas atribuídas através de funções, como Administrador de Segurança. Veja Microsoft Entra funções com acesso Intune. |

| Gerenciamento de dispositivos | A sua organização utiliza Configuration Manager ou Intune para gerir dispositivos. Co-Managed dispositivos não são suportados para esta funcionalidade. |

| Licenças do Intune | Intune licenças são necessárias. Veja Microsoft Intune licenciamento. |

| Sistema operacional | Os dispositivos Windows têm de estar a executar Windows 10 versão 1709 ou posterior ou Windows 11. (Para obter mais informações sobre as versões, consulte Informações de versão do Windows.) Para Mac, consulte Proteger as definições de segurança do macOS com proteção contra adulteração. |

| Inteligência de segurança | Tem de utilizar a segurança do Windows com informações de segurança atualizadas para a versão 1.287.60.0 (ou posterior). |

| Plataforma antimalware | Os dispositivos têm de utilizar a versão 4.18.1906.3 da plataforma antimalware (ou posterior) e a versão 1.1.15500.X do motor antimalware (ou posterior). Veja Manage Microsoft Defender Antivirus updates and apply baselines (Gerir atualizações do Antivírus do Microsoft Defender e aplicar linhas de base). |

| Microsoft Entra ID | Os inquilinos do Intune e do Defender para Endpoint têm de partilhar a mesma infraestrutura Microsoft Entra. |

| Pilot Defender para Ponto de Extremidade | Os seus dispositivos têm de estar integrados no Defender para Endpoint. |

Observação

Se os dispositivos não estiverem inscritos no Microsoft Defender para Ponto de Extremidade, a proteção contra adulteração aparece como Não Aplicável até que o processo de inclusão seja concluído. A proteção contra adulteração pode impedir que ocorram alterações às definições de segurança. Se vir um código de erro com o ID do Evento 5013, veja Rever os registos de eventos e os códigos de erro para resolver problemas com o Antivírus Microsoft Defender.

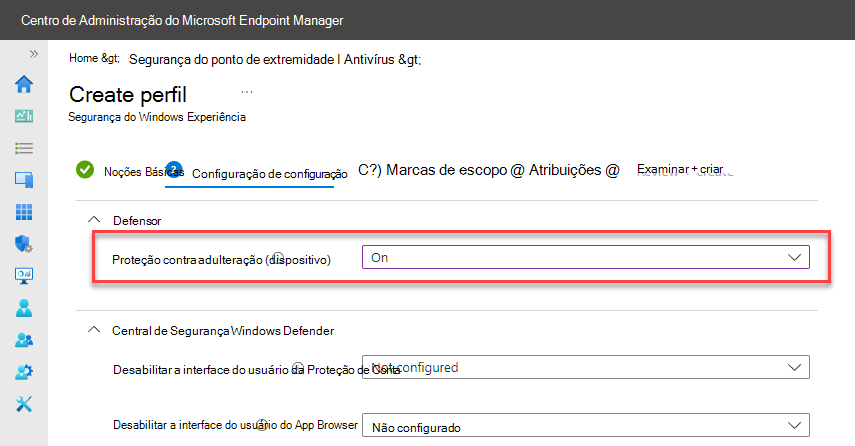

Ativar (ou desativar) a proteção contra adulteração no Microsoft Intune

No Intune centro de administração, aceda aAntivírus de segurança> de ponto final e, em seguida, selecione + Criar Política.

- Na lista Plataforma, selecione Windows 10, Windows 11 e Windows Server.

- Na lista Perfil, selecione Segurança do Windows experiência.

Crie um perfil que inclua a seguinte definição:

- TamperProtection (Dispositivo): Ativado

Conclua a seleção de opções e definições para a sua política.

Implemente a política em dispositivos.

Proteção contra adulteração para exclusões antivírus

Se a sua organização tiver exclusões definidas para Microsoft Defender Antivírus, a proteção contra adulteração protege essas exclusões, desde que sejam cumpridas todas as seguintes condições:

| Condition | Critérios |

|---|---|

| plataforma Microsoft Defender | Os dispositivos estão a ser executados Microsoft Defender plataforma 4.18.2211.5 ou posterior. Para obter mais informações, veja Versões mensais da plataforma e do motor. |

DisableLocalAdminMerge definição |

Esta definição também é conhecida como impedir a intercalação de listas locais.

DisableLocalAdminMergetem de estar ativada para que as definições configuradas num dispositivo não sejam intercaladas com políticas da organização, como definições no Intune. Para obter mais informações, veja DisableLocalAdminMerge. |

| Gerenciamento de dispositivos | Os dispositivos são geridos apenas Intune ou são geridos apenas com Configuration Manager. O sensor tem de estar ativado. |

| Exclusões de antivírus | Microsoft Defender as exclusões do Antivírus são geridas em Microsoft Intune ou Configuration Manager. Para obter mais informações, consulte Definições para Microsoft Defender política antivírus no Microsoft Intune para dispositivos Windows. A funcionalidade para proteger Microsoft Defender exclusões de Antivírus está ativada nos dispositivos. Para obter mais informações, veja Como determinar se as exclusões antivírus estão protegidas por adulteração num dispositivo Windows. |

Observação

Por exemplo, quando Configuration Manager é utilizado apenas para gerir exclusões e as condições necessárias são cumpridas, as exclusões de Configuration Manager são protegidas por adulteração. Neste caso, não é necessário emitir exclusões antivírus com Microsoft Intune.

Para obter informações mais detalhadas sobre Microsoft Defender exclusões de Antivírus, veja Exclusões para Microsoft Defender para Ponto de Extremidade e Antivírus Microsoft Defender.

Como determinar se as exclusões antivírus estão protegidas por adulteração num dispositivo Windows

Pode utilizar uma chave de registo para determinar se a funcionalidade para proteger Microsoft Defender exclusões de Antivírus está ativada. O procedimento seguinte descreve como ver, mas não alterar, a proteção contra adulteração status.

Num dispositivo Windows, abra a Editor de Registo. (O modo só de leitura está bom; não está a editar a chave do registo.)

Para confirmar que o dispositivo é gerido apenas por Intune ou gerido apenas por Configuration Manager, com o Sense ativado, marcar os seguintes valores de chave de registo:

-

ManagedDefenderProductType(localizado emComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows DefenderouHKLM\SOFTWARE\Microsoft\Windows Defender) -

EnrollmentStatus(localizado emComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SenseCMouHKLM\SOFTWARE\Microsoft\SenseCM)

A tabela seguinte resume o que significam os valores da chave de registo:

ManagedDefenderProductTypevalorEnrollmentStatusvalorO que significa o valor 6(qualquer valor) O dispositivo é gerido apenas com Intune.

(Cumpre um requisito para que as exclusões sejam protegidas por adulteração.)74O dispositivo é gerido com Configuration Manager.

(Cumpre um requisito para que as exclusões sejam protegidas por adulteração.)73O dispositivo é cogerido com Configuration Manager e Intune.

(Isto não é suportado para que as exclusões sejam protegidas por adulteração.)Um valor diferente de 6ou7(qualquer valor) O dispositivo não é gerido apenas por Intune ou apenas Configuration Manager.

(As exclusões não estão protegidas por adulteração.)-

Para confirmar que a proteção contra adulteração está implementada e que as exclusões estão protegidas por adulteração, marcar a chave do

TPExclusionsregisto (localizada emComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\FeaturesouHKLM\SOFTWARE\Microsoft\Windows Defender\Features).TPExclusionsO que significa o valor 1As condições necessárias são cumpridas e a nova funcionalidade para proteger exclusões está ativada no dispositivo.

(As exclusões estão protegidas por adulteração.)0Atualmente, a proteção contra adulteração não está a proteger as exclusões no dispositivo.

(Se todos os requisitos forem cumpridos e este estado parecer incorreto, contacte o suporte.)

Cuidado

Não altere o valor das chaves de registo. Utilize o procedimento anterior apenas para obter informações. Alterar chaves não tem qualquer efeito sobre se a proteção contra adulteração se aplica a exclusões.

Confira também

- Perguntas mais frequentes (FAQs) sobre proteção contra adulteração

- Defender para Endpoint em dispositivos não Windows

- Resolver problemas com a proteção contra adulteração

- Gerir Microsoft Defender para Ponto de Extremidade em dispositivos com Microsoft Intune

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.