Resolver problemas de inclusão de Microsoft Defender para Ponto de Extremidade

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Windows Server 2012 R2

- Windows Server 2016

- Microsoft Defender XDR

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Poderá ter de resolver o Microsoft Defender para Ponto de Extremidade processo de integração se encontrar problemas. Esta página fornece passos detalhados para resolver problemas de inclusão que podem ocorrer ao implementar com uma das ferramentas de implementação e erros comuns que podem ocorrer nos dispositivos.

Antes de começar a resolver problemas com ferramentas de inclusão, é importante marcar se os requisitos mínimos forem cumpridos para integrar dispositivos nos serviços. Saiba mais sobre os requisitos de licenciamento, hardware e software para integrar dispositivos no serviço.

Dica

Como complemento a este artigo, consulte o nosso guia de configuração Microsoft Defender para Ponto de Extremidade para rever as melhores práticas e saber mais sobre ferramentas essenciais, como a redução da superfície de ataque e a proteção da próxima geração. Para uma experiência personalizada com base no seu ambiente, pode aceder ao guia de configuração automatizada do Defender para Endpoint no Centro de administração do Microsoft 365.

Resolver problemas com ferramentas de inclusão

Se tiver concluído o processo de integração e não vir dispositivos na lista Dispositivos após uma hora, poderá indicar um problema de integração ou conectividade.

Resolver problemas de integração ao implementar com Política de Grupo

A implementação com Política de Grupo é efetuada ao executar o script de inclusão nos dispositivos. A consola Política de Grupo não indica se a implementação foi bem-sucedida ou não.

Se tiver concluído o processo de integração e não vir dispositivos na lista Dispositivos após uma hora, pode marcar a saída do script nos dispositivos. Para obter mais informações, veja Resolver problemas de inclusão ao implementar com um script.

Se o script for concluído com êxito, veja Resolver problemas de inclusão nos dispositivos para obter erros adicionais que possam ocorrer.

Resolver problemas de integração ao implementar com o Microsoft Endpoint Configuration Manager

Ao integrar dispositivos com as seguintes versões do Configuration Manager:

- Gerenciador de Configuração do Microsoft Endpoint

- System Center Configuration Manager 2012

- System Center 2012 R2 Configuration Manager

A implementação com as versões mencionadas acima do Configuration Manager é efetuada ao executar o script de inclusão nos dispositivos. Pode controlar a implementação na Consola do Configuration Manager.

Se a implementação falhar, pode marcar a saída do script nos dispositivos.

Se a integração tiver sido concluída com êxito, mas os dispositivos não aparecerem na lista Dispositivos após uma hora, veja Resolver problemas de integração no dispositivo para obter erros adicionais que possam ocorrer.

Resolver problemas de integração ao implementar com um script

Verifique o resultado do script no dispositivo:

Clique em Iniciar, escreva Visualizador de Eventos e prima Enter.

Aceda àAplicaçãode Registos> do Windows.

Procure um evento da origem de eventos WDATPOnboarding .

Se o script falhar e o evento for um erro, pode marcar o ID do evento na tabela seguinte para o ajudar a resolver o problema.

Observação

Os seguintes IDs de evento são específicos apenas para o script de inclusão.

| ID do Evento | Tipo de erro | Etapas de resolução |

|---|---|---|

5 |

Foram encontrados dados de exclusão, mas não foi possível eliminá-lo | Verifique as permissões no registo, especificamente

|

10 |

Não foi possível escrever dados de inclusão no registo | Verifique as permissões no registo, especificamente

Verifique se o script foi executado como administrador. |

15 |

Falha ao iniciar o serviço SENSE | Verifique o estado de funcionamento do serviço (sc query sense comando). Certifique-se de que não está num estado intermédio ("Pending_Stopped","Pending_Running") e tente executar o script novamente (com direitos de administrador). Se o dispositivo estiver a executar Windows 10, versão 1607 e executar o comando |

15 |

Falha ao iniciar o serviço SENSE | Se a mensagem do erro for: Erro de sistema 577 ou erro 1058, tem de ativar o controlador ELAM do Antivírus do Microsoft Defender. Veja Garantir que o Antivírus Microsoft Defender não está desativado por uma política para obter instruções. |

15 |

Falha ao iniciar o serviço SENSE | A Funcionalidade SENSE a Pedido (FoD) pode não estar instalada. Para determinar se está instalado, introduza o seguinte comando a partir de uma linha de comandos do ADMINISTRAÇÃO CMD/PowerShell: DISM.EXE /Online /Get-CapabilityInfo /CapabilityName:Microsoft.Windows.Sense.Client~~~ se devolver um erro ou o estado não for "Instalado", o SENSE FoD tem de ser instalado. Veja Funcionalidades Disponíveis a Pedido: Cliente SENSE para Microsoft Defender para Ponto de Extremidade para obter instruções de instalação. |

30 |

O script não conseguiu esperar que o serviço começasse a ser executado | O serviço pode ter demorado mais tempo a iniciar ou encontrou erros ao tentar iniciar. Para obter mais informações sobre eventos e erros relacionados com o SENSE, veja Rever eventos e erros com o Visualizador de eventos. |

35 |

O script não conseguiu localizar a inclusão necessária status valor do registo | Quando o serviço SENSE é iniciado pela primeira vez, escreve status de inclusão na localização do registo

O script não conseguiu encontrá-lo após vários segundos. Pode testá-lo manualmente e marcar se estiver lá. Para obter mais informações sobre eventos e erros relacionados com o SENSE, veja Rever eventos e erros com o Visualizador de eventos. |

40 |

A inclusão do serviço SENSE status não está definida como 1 | O serviço SENSE não conseguiu integrar corretamente. Para obter mais informações sobre eventos e erros relacionados com o SENSE, veja Rever eventos e erros com o Visualizador de eventos. |

65 |

Privilégios insuficientes | Execute novamente o script com privilégios de administrador. |

70 |

O script de exclusão destina-se a uma organização diferente | Obtenha um script de exclusão para a organização correta na qual o serviço SENSE está integrado. |

Resolver problemas de inclusão com Microsoft Intune

Pode utilizar Microsoft Intune para marcar códigos de erro e tentar resolver a causa do problema.

Se tiver configurado políticas no Intune e estas não forem propagadas em dispositivos, poderá ter de configurar a inscrição mdm automática.

Utilize as tabelas seguintes para compreender as possíveis causas dos problemas durante a integração:

- Microsoft Intune códigos de erro e OMA-URIs tabela

- Problemas conhecidos com a tabela de não conformidade

- Tabela de registos de eventos de Gerenciamento de Dispositivos móvel (MDM)

Se nenhum dos registos de eventos e os passos de resolução de problemas funcionarem, transfira o script Local a partir da secção Gestão de dispositivos do portal e execute-o numa linha de comandos elevada.

Microsoft Intune códigos de erro e OMA-URIs

| Hex do Código de Erro | Código de Erro Dez | Descrição do erro | OMA-URI | Possíveis causas e passos de resolução de problemas |

|---|---|---|---|---|

| 0x87D1FDE8 | -2016281112 | Falha na remediação | Integração Exclusão |

Causa possível: Falha na inclusão ou exclusão num blob errado: assinatura errada ou campos PreviousOrgIds em falta. Passos de resolução de problemas: Verifique os IDs do evento na secção Ver erros de inclusão do agente na secção registo de eventos do dispositivo . Verifique os registos de eventos mdm na tabela seguinte ou siga as instruções em Diagnosticar falhas de MDM no Windows. |

| Integração Exclusão SampleSharing |

Causa possível: Microsoft Defender para Ponto de Extremidade Chave de registo de política não existe ou o cliente OMA DM não tem permissões para escrever na mesma.

Passos de resolução de problemas: Certifique-se de que a seguinte chave de registo existe: Se não existir, abra um comando elevado e adicione a chave. |

|||

| SenseIsRunning OnboardingState OrgId |

Causa possível: Uma tentativa de remediação por propriedade só de leitura. A inclusão falhou. Passos de resolução de problemas: Veja os passos de resolução de problemas em Resolver problemas de inclusão no dispositivo. Verifique os registos de eventos mdm na tabela seguinte ou siga as instruções em Diagnosticar falhas de MDM no Windows. |

|||

| Todos |

Causa possível: Tente implementar Microsoft Defender para Ponto de Extremidade no SKU/Plataforma não suportado, em particular no SKU Holográfico. Plataformas atualmente suportadas: Enterprise, Education e Professional. O servidor não é suportado. |

|||

| 0x87D101A9 | -2016345687 | SyncML(425): O comando pedido falhou porque o remetente não tem permissões de controlo de acesso (ACL) adequadas no destinatário. | Todos |

Causa possível: Tente implementar Microsoft Defender para Ponto de Extremidade no SKU/Plataforma não suportado, em particular no SKU Holográfico. Plataformas atualmente suportadas: Enterprise, Education e Professional. |

Problemas conhecidos de não conformidade

A tabela seguinte fornece informações sobre problemas de não conformidade e como pode resolver os problemas.

| Caso | Sintomas | Possíveis causas e passos de resolução de problemas |

|---|---|---|

1 |

O dispositivo está em conformidade com SenseIsRunning OMA-URI. No entanto, não está em conformidade com OrgId, Onboarding e OnboardingState OMA-URIs. |

Causa possível: Verifique se o utilizador passou no OOBE após a instalação ou atualização do Windows. Durante a integração do OOBE não foi possível concluir, mas o SENSE já está em execução. Passos de resolução de problemas: Aguarde que o OOBE seja concluído. |

2 |

O dispositivo está em conformidade com OrgId, Onboarding e OnboardingState OMA-URIs, mas não está em conformidade com SenseIsRunning OMA-URI. |

Causa possível: O tipo de arranque do serviço Sense está definido como "Início Atrasado". Por vezes, isto faz com que o servidor Microsoft Intune reporte o dispositivo como não conforme pelo SenseIsRunning quando a sessão de DM ocorre no início do sistema. Passos de resolução de problemas: O problema deve ser corrigido automaticamente dentro de 24 horas. |

3 |

O dispositivo não está em conformidade | Passos de resolução de problemas: Certifique-se de que as políticas de Inclusão e Exclusão não são implementadas no mesmo dispositivo ao mesmo tempo. |

Registos de eventos do Gerenciamento de Dispositivos móvel (MDM)

Veja os registos de eventos mdm para resolver problemas que possam surgir durante a integração:

Nome do registo: Microsoft\Windows\DeviceManagement-EnterpriseDiagnostics-Provider

Nome do canal: Administração

| ID | Severity | Descrição do Evento | Etapas para a solução de problemas |

|---|---|---|---|

| 1819 | Erro | Microsoft Defender para Ponto de Extremidade CSP: Falha ao Definir o Valor do Nó. NodeId: (%1), TokenName: (%2), Resultado: (%3). | Transfira a Atualização Cumulativa para Windows 10, 1607. |

Resolver problemas de inclusão no dispositivo

Se as ferramentas de implementação utilizadas não indicarem um erro no processo de integração, mas os dispositivos ainda não aparecerem na lista de dispositivos dentro de uma hora, veja os seguintes tópicos de verificação para marcar se ocorreu um erro com o agente Microsoft Defender para Ponto de Extremidade.

- Ver erros de inclusão do agente no registo de eventos do dispositivo

- Confirme que o serviço de dados de diagnóstico está ativado

- Certifique-se de que o serviço está definido para iniciar

- Certifique-se de que o dispositivo tem uma ligação à Internet

- Confirme que Microsoft Defender Antivírus não está desativado por uma política

Ver erros de inclusão do agente no registo de eventos do dispositivo

Clique em Iniciar, escreva Visualizador de Eventos e prima Enter.

No painel Visualizador de Eventos (Local), expanda Applications and Services Logs Microsoft Windows SENSE (Registos de Aplicações e Serviços> doMicrosoft>Windows>SENSE).

Observação

SENSE é o nome interno utilizado para fazer referência ao sensor comportamental que alimenta Microsoft Defender para Ponto de Extremidade.

Selecione Operacional para carregar o registo.

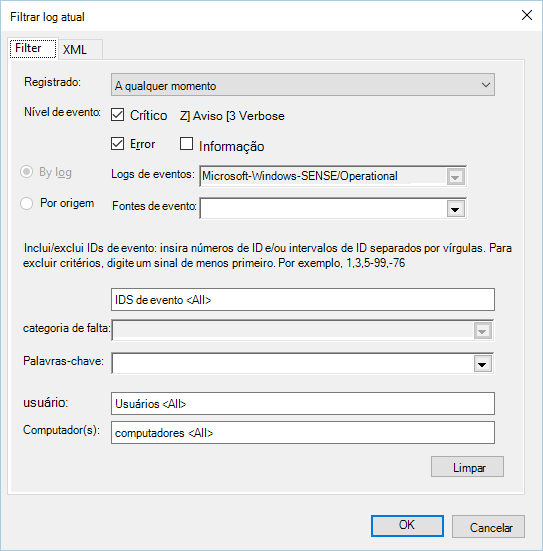

No painel Ação , clique em Filtrar Registo atual.

No separador Filtro , em Nível de evento: selecione Crítico, Aviso e Erro e clique em OK.

Os eventos que podem indicar problemas são apresentados no painel Operacional . Pode tentar resolvê-las com base nas soluções na tabela seguinte:

ID do Evento Mensagem Etapas de resolução 5Microsoft Defender para Ponto de Extremidade serviço não conseguiu ligar ao servidor na variável Certifique-se de que o dispositivo tem acesso à Internet. 6Microsoft Defender para Ponto de Extremidade serviço não está integrado e não foram encontrados parâmetros de inclusão. Código de falha: variável Execute novamente o script de inclusão. 7Microsoft Defender para Ponto de Extremidade serviço não conseguiu ler os parâmetros de inclusão. Código de falha: variável Certifique-se de que o dispositivo tem acesso à Internet e, em seguida, execute novamente todo o processo de inclusão. 9Microsoft Defender para Ponto de Extremidade serviço não conseguiu alterar o tipo de início. Código de falha: variável Se o evento tiver ocorrido durante a integração, reinicie e tente executar novamente o script de inclusão. Para obter mais informações, veja Executar o script de inclusão novamente.

Se o evento tiver ocorrido durante a exclusão, contacte o suporte.10Microsoft Defender para Ponto de Extremidade serviço não conseguiu manter as informações de inclusão. Código de falha: variável Se o evento tiver ocorrido durante a integração, tente executar novamente o script de inclusão. Para obter mais informações, veja Executar o script de inclusão novamente.

Se o problema persistir, contacte o suporte.15Microsoft Defender para Ponto de Extremidade não consegue iniciar o canal de comandos com o URL: variável Certifique-se de que o dispositivo tem acesso à Internet. 17Microsoft Defender para Ponto de Extremidade serviço não conseguiu alterar a localização do serviço Experiências de Utilizador e Telemetria Ligadas. Código de falha: variável Execute novamente o script de inclusão. Se o problema persistir, contacte o suporte. 25Microsoft Defender para Ponto de Extremidade serviço não conseguiu repor status de estado de funcionamento no registo. Código de falha: variável Fale com o suporte. 27Falha ao ativar o modo Microsoft Defender para Ponto de Extremidade no Windows Defender. O processo de inclusão falhou. Código de falha: variável Fale com o suporte. 29Falha ao ler os parâmetros de exclusão. Tipo de erro: %1, Código de erro: %2, Descrição: %3 Certifique-se de que o dispositivo tem acesso à Internet e, em seguida, execute novamente todo o processo de exclusão. 30Falha ao desativar o modo $(build.sense.productDisplayName) no Microsoft Defender para Ponto de Extremidade. Código de falha: %1 Fale com o suporte. 32O serviço $(build.sense.productDisplayName) não conseguiu pedir para parar após o processo de exclusão. Código de falha: %1 Verifique se o tipo de início do serviço é manual e reinicie o dispositivo. 55Falha ao criar o autologger Secure ETW. Código de falha: %1 Reinicialize o dispositivo. 63A atualizar o tipo de início do serviço externo. Nome: %1, tipo de início real: %2, tipo de início esperado: %3, código de saída: %4 Identifique o que está a causar alterações no tipo de início do serviço mencionado. Se o código de saída não for 0, corrija o tipo de início manualmente para o tipo de início esperado. 64A iniciar o serviço externo parado. Nome: %1, código de saída: %2 Contacte o suporte se o evento continuar a aparecer novamente. 68O tipo de início do serviço é inesperado. Nome do serviço: %1, tipo de início real: %2, tipo de início esperado: %3 Identifique o que está a causar alterações no tipo de início. Corrigir o tipo de início do serviço mencionado. 69O serviço está parado. Nome do serviço: %1 Inicie o serviço mencionado. Contacte o suporte se o problema persistir.

Existem componentes adicionais no dispositivo dos quais o agente Microsoft Defender para Ponto de Extremidade depende para funcionar corretamente. Se não existirem erros relacionados com a inclusão no registo de eventos do agente Microsoft Defender para Ponto de Extremidade, siga os seguintes passos para garantir que os componentes adicionais estão configurados corretamente.

Confirme que o serviço de dados de diagnóstico está ativado

Observação

No Windows 10 a versão 1809 e posterior, o serviço Defender para Endpoint EDR já não tem uma dependência direta no serviço DiagTrack. As provas cibernéticas do EDR ainda podem ser carregadas se este serviço não estiver em execução.

Se os dispositivos não estiverem a comunicar corretamente, poderá ter de marcar que o serviço de dados de diagnóstico do Windows está definido para iniciar automaticamente e está em execução no dispositivo. O serviço pode ter sido desativado por outros programas ou alterações de configuração do utilizador.

Primeiro, deve marcar que o serviço está definido para ser iniciado automaticamente quando o Windows é iniciado, então deve marcar que o serviço está atualmente em execução (e iniciá-lo se não estiver).

Certifique-se de que o serviço está definido para iniciar

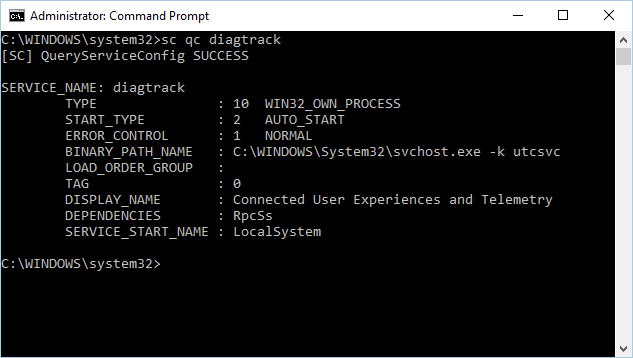

Utilize a linha de comandos para marcar o tipo de arranque do serviço de dados de diagnóstico do Windows:

Abra uma linha de comandos elevada no dispositivo:

a. Clique em Iniciar, escreva cmd e prima Enter.

b. Clique com o botão direito do mouse em Prompt de Comando e selecione Executar como administrador.

Introduza o seguinte comando e prima Enter:

sc qc diagtrackSe o serviço estiver ativado, o resultado deverá ter o seguinte aspeto:

Se o

START_TYPEnão estiver definido comoAUTO_START, terá de definir o serviço para iniciar automaticamente.

Utilize a linha de comandos para definir o serviço de dados de diagnóstico do Windows para iniciar automaticamente:

Abra uma linha de comandos elevada no dispositivo:

a. Clique em Iniciar, escreva cmd e prima Enter.

b. Clique com o botão direito do mouse em Prompt de Comando e selecione Executar como administrador.

Introduza o seguinte comando e prima Enter:

sc config diagtrack start=autoÉ apresentada uma mensagem de êxito. Verifique a alteração ao introduzir o seguinte comando e prima Enter:

sc qc diagtrackInicie o serviço. Na linha de comandos, escreva o seguinte comando e prima Enter:

sc start diagtrack

Certifique-se de que o dispositivo tem uma ligação à Internet

O sensor Microsoft Defender ATP requer o Microsoft Windows HTTP (WinHTTP) para relatar os dados do sensor e se comunicar com o serviço Microsoft Defender ATP.

O WinHTTP é independente das definições de proxy de navegação na Internet e de outras aplicações de contexto de utilizador e tem de ser capaz de detetar os servidores proxy que estão disponíveis no seu ambiente específico.

Para garantir que o sensor tem conectividade de serviço, siga os passos descritos no tópico Verificar a conectividade do cliente ao Microsoft Defender para Ponto de Extremidade URLs do serviço.

Se a verificação falhar e o seu ambiente estiver a utilizar um proxy para ligar à Internet, siga os passos descritos no tópico Configurar definições de conectividade proxy e Internet .

Confirme que Microsoft Defender Antivírus não está desativado por uma política

Importante

O seguinte aplica-se apenas a dispositivos que ainda não tenham recebido a atualização de agosto de 2020 (versão 4.18.2007.8) para Microsoft Defender Antivírus.

A atualização garante que Microsoft Defender Antivírus não podem ser desativados em dispositivos cliente através da política de sistema.

Problema: o serviço Microsoft Defender para Ponto de Extremidade não é iniciado após a integração.

Sintoma: a inclusão é concluída com êxito, mas vê o erro 577 ou o erro 1058 ao tentar iniciar o serviço.

Solução: se os seus dispositivos estiverem a executar um cliente antimalware de terceiros, o agente de Microsoft Defender para Ponto de Extremidade precisa que o controlador Antimalware de Início Antecipado (ELAM) esteja ativado. Tem de garantir que não está desativada por uma política de sistema.

Consoante a ferramenta que utiliza para implementar políticas, tem de verificar se as seguintes políticas do Windows Defender estão limpas:

- DisableAntiSpyware

- DisableAntiVirus

Por exemplo, no Política de Grupo não devem existir entradas, como os seguintes valores:

<Key Path="SOFTWARE\Policies\Microsoft\Windows Defender"><KeyValue Value="0" ValueKind="DWord" Name="DisableAntiSpyware"/></Key><Key Path="SOFTWARE\Policies\Microsoft\Windows Defender"><KeyValue Value="0" ValueKind="DWord" Name="DisableAntiVirus"/></Key>

Importante

A disableAntiSpyware definição é descontinuada e será ignorada em todos os dispositivos Windows 10, a partir da atualização de agosto de 2020 (versão 4.18.2007.8) para Microsoft Defender Antivírus.

Depois de limpar a política, execute novamente os passos de inclusão.

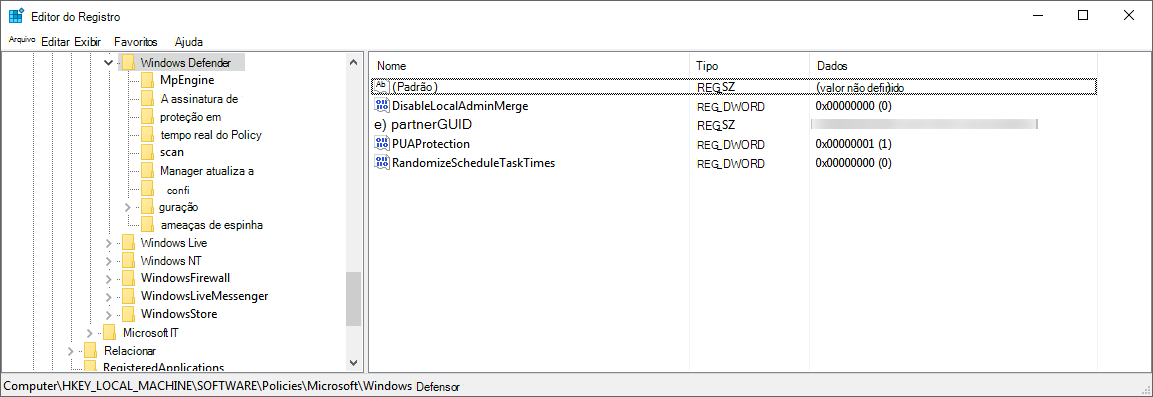

Também pode marcar os valores anteriores da chave do registo para verificar se a política está desativada ao abrir a chave

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defenderdo registo .Observação

Todos os serviços do Windows Defender (

wdboot,wdfilter,wdnisdrv,wdnissvcewindefend) devem estar no estado predefinido. A alteração do arranque destes serviços não é suportada e pode forçá-lo a recriar a imagem do seu sistema. Exemplo de configurações predefinidas paraWdBooteWdFilter:<Key Path="SYSTEM\CurrentControlSet\Services\WdBoot"><KeyValue Value="0" ValueKind="DWord" Name="Start"/></Key><Key Path="SYSTEM\CurrentControlSet\Services\WdFilter"><KeyValue Value="0" ValueKind="DWord" Name="Start"/></Key>

Se Microsoft Defender Antivírus estiver no modo passivo, estes controladores serão definidos como manuais (

0).

Solucionar problemas de integração

Observação

A seguinte documentação de orientação de resolução de problemas aplica-se apenas a versões Windows Server 2016 e anteriores do Windows Server.

Se encontrar problemas ao integrar um servidor, siga os seguintes passos de verificação para resolver possíveis problemas.

- Confirme que o Microsoft Monitoring Agent (MMA) está instalado e configurado para comunicar dados do sensor ao serviço

- Certifique-se de que as definições de proxy de servidor e de conectividade Internet estão configuradas corretamente

Também poderá ter de marcar o seguinte:

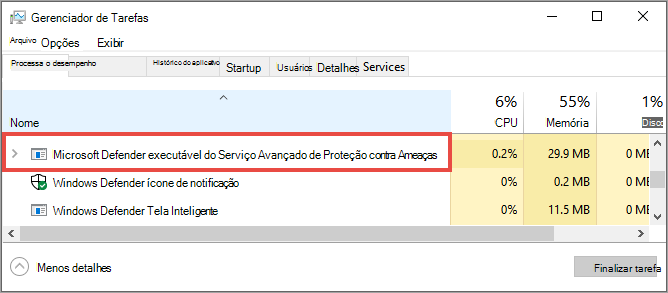

Verifique se existe um Serviço Microsoft Defender para Ponto de Extremidade em execução no separador Processos no Gestor de Tarefas. Por exemplo:

Verifique o Gestor deOperações Visualizador de Eventos >Aplicações e Registos de Serviços> para ver se existem erros.

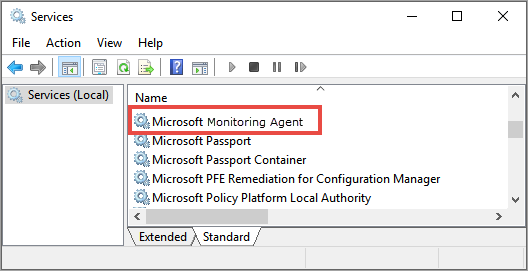

Em Serviços, marcar se o Microsoft Monitoring Agent está em execução no servidor. Por exemplo,

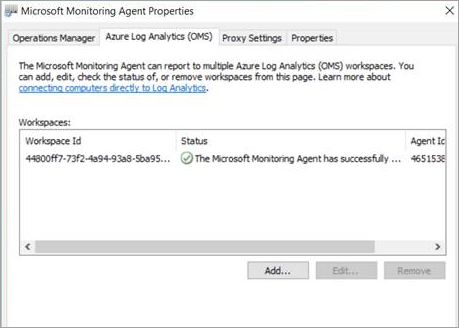

NoAzure Log Analytics (OMS) do Microsoft Monitoring Agent>, marcar as Áreas de Trabalho e verifique se o status está em execução.

Verifique se os dispositivos são refletidos na lista Dispositivos no portal.

Confirmar a integração de dispositivos recém-criados

Podem existir instâncias quando a integração é implementada num dispositivo recém-criado, mas não é concluída.

Os passos abaixo fornecem orientações para o seguinte cenário:

- O pacote de inclusão é implementado em dispositivos recém-criados

- O sensor não inicia porque a experiência inicial (OOBE) ou o primeiro início de sessão do utilizador não foram concluídos

- O dispositivo é desativado ou reiniciado antes de o utilizador final efetuar um primeiro início de sessão

- Neste cenário, o serviço SENSE não inicia automaticamente, apesar de o pacote de inclusão ter sido implementado

Observação

O Início de Sessão do Utilizador após o OOBE já não é necessário para que o serviço SENSE comece nas seguintes ou mais recentes versões do Windows: Windows 10, versão 1809 ou Windows Server 2019 ou Windows Server 2022 com o update rollup de 22 de abril de 2021. Windows 10, versão 1909 com o update rollup de abril de 2021. Windows 10, versão 2004/20H2 com o update rollup de 28 de abril de 2021.

Observação

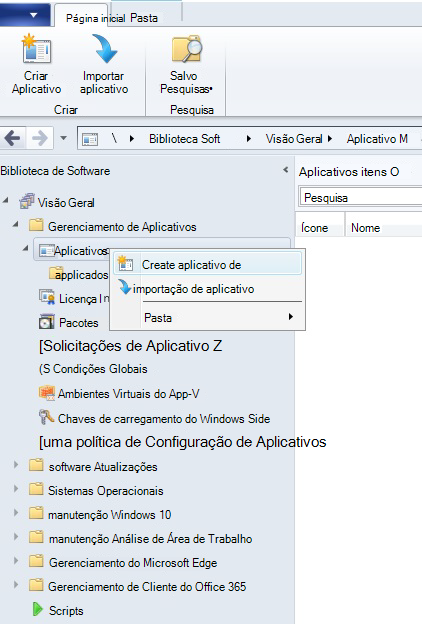

Os passos seguintes só são relevantes ao utilizar o Microsoft Endpoint Configuration Manager. Para obter mais informações sobre a inclusão com o Microsoft Endpoint Configuration Manager, consulte Microsoft Defender para Ponto de Extremidade.

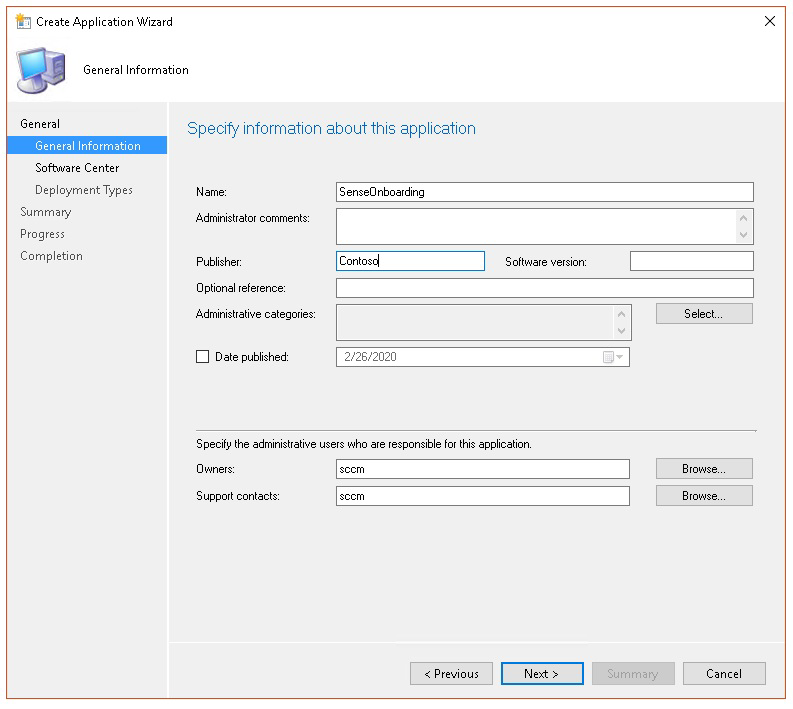

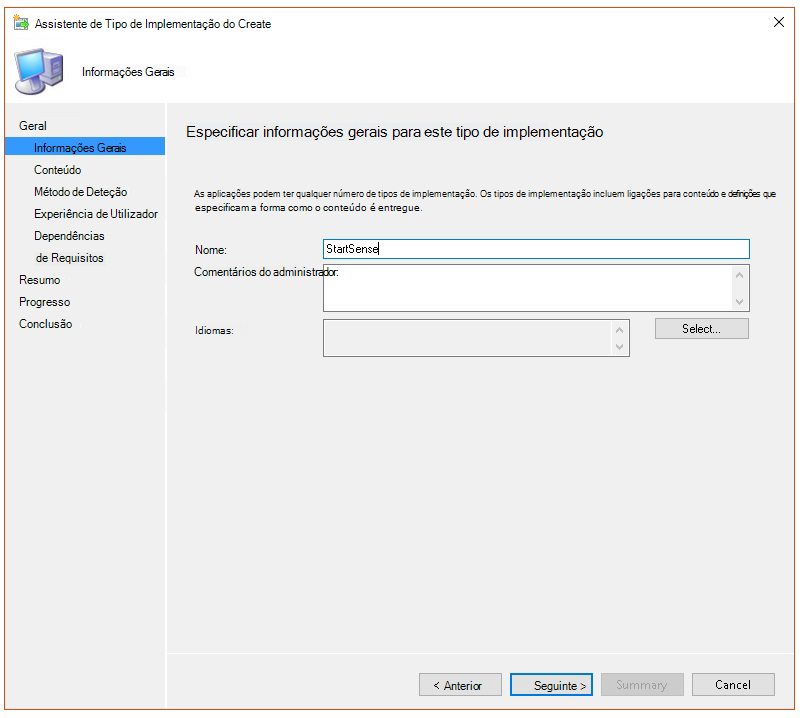

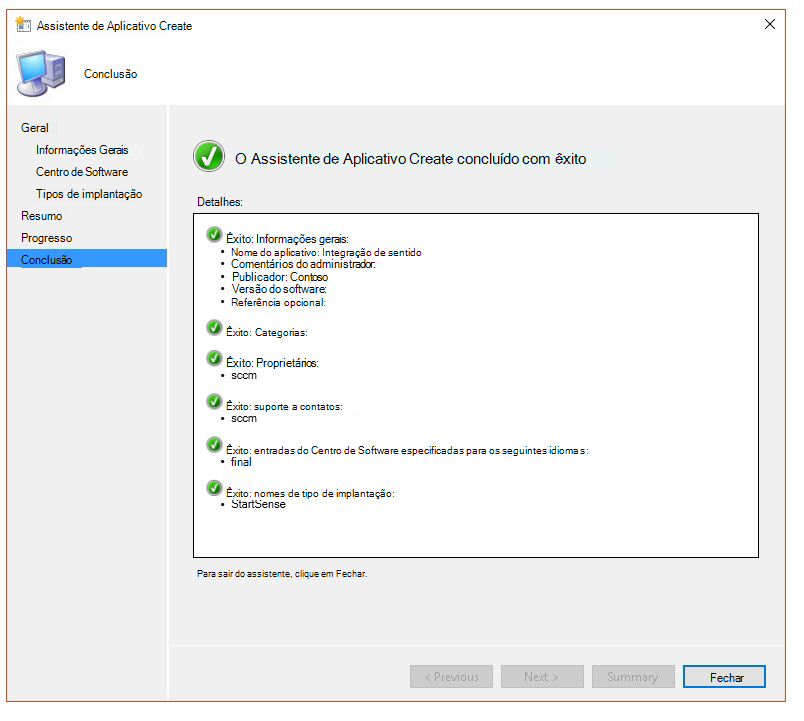

Crie uma aplicação no Microsoft Endpoint Configuration Manager.

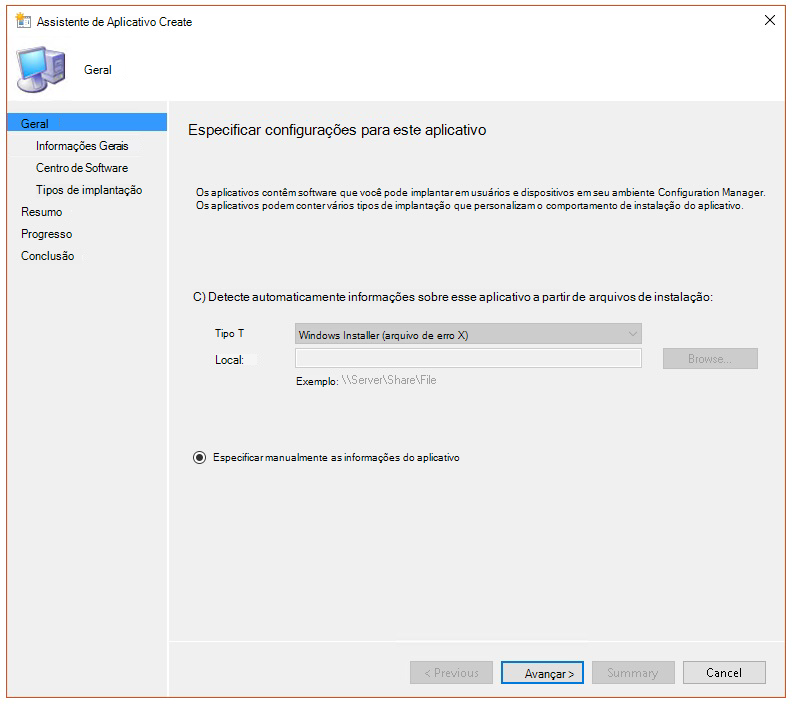

Selecione Especificar manualmente as informações da aplicação.

Especifique informações sobre a aplicação e, em seguida, selecione Seguinte.

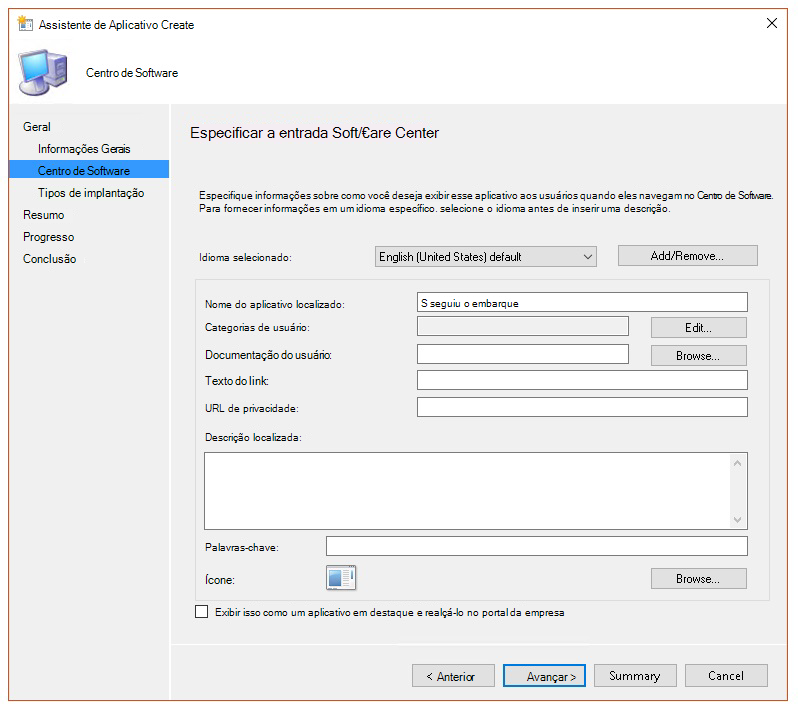

Especifique informações sobre o centro de software e, em seguida, selecione Seguinte.

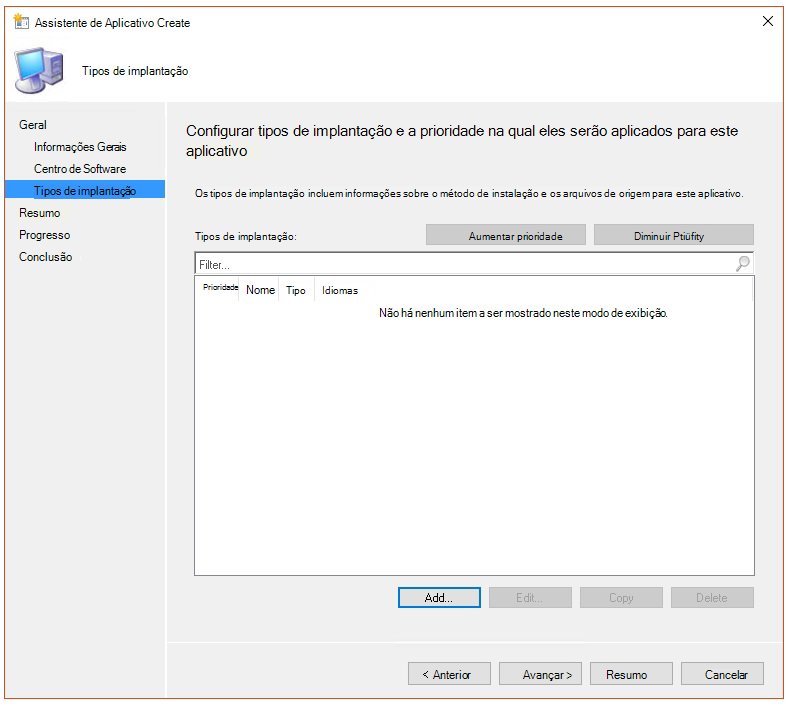

Em Tipos de implementação , selecione Adicionar.

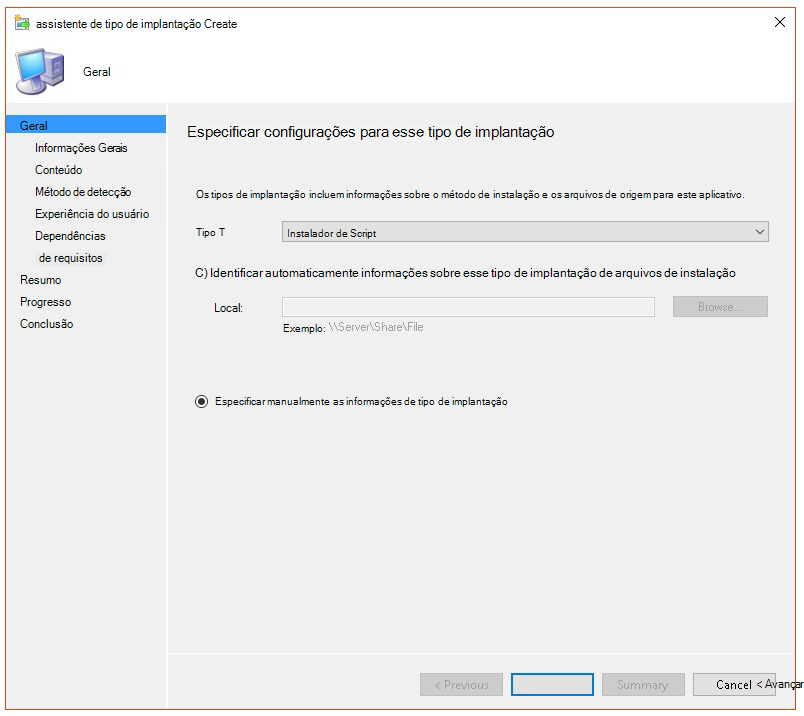

Selecione Especificar manualmente as informações do tipo de implementação e, em seguida, selecione Seguinte.

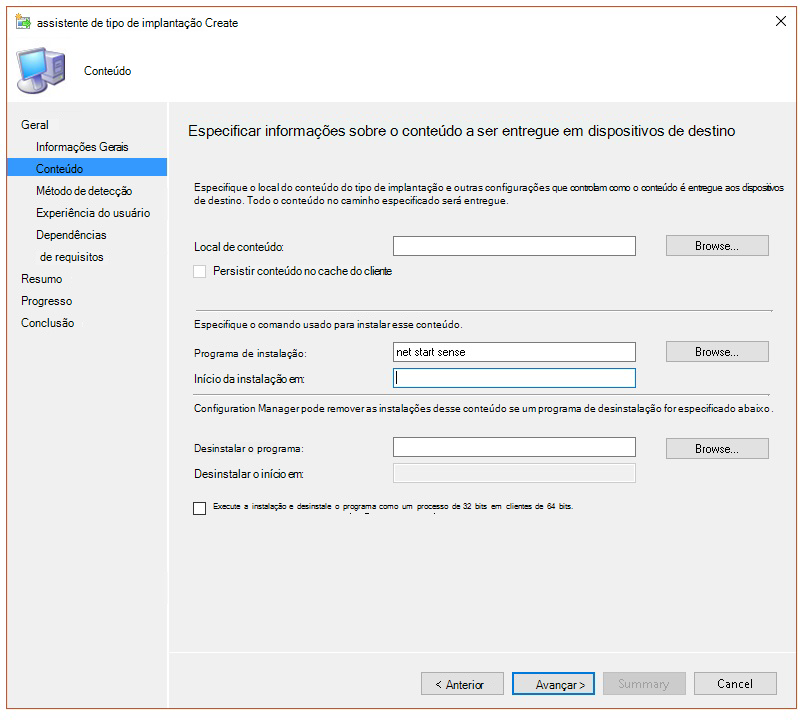

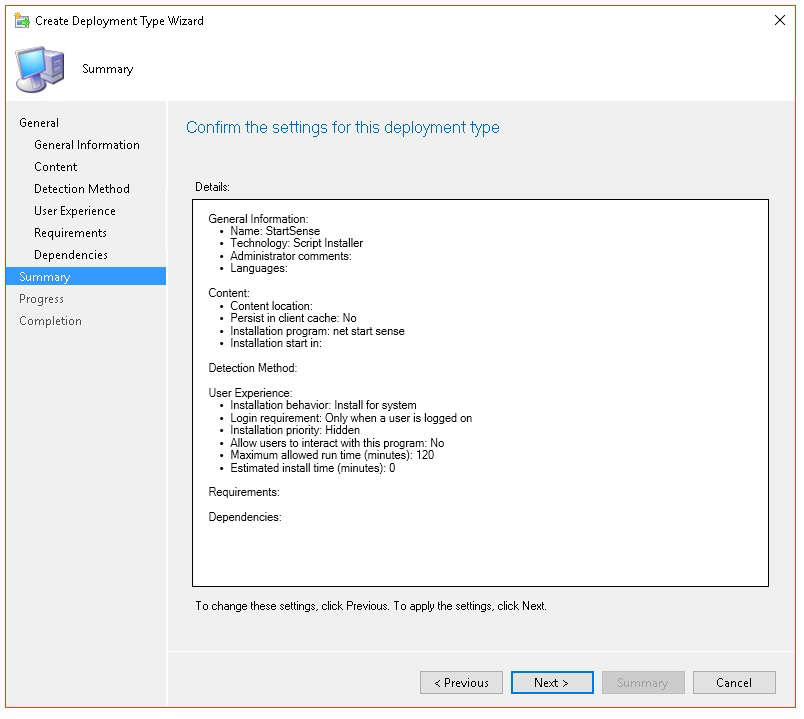

Especifique informações sobre o tipo de implementação e, em seguida, selecione Seguinte.

EmPrograma de Instalação de Conteúdos>, especifique o comando:

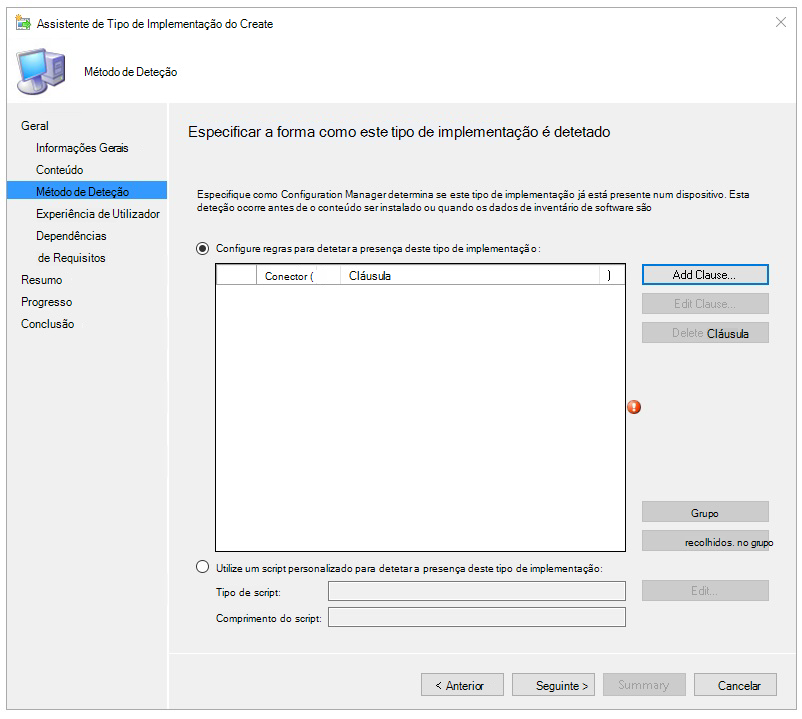

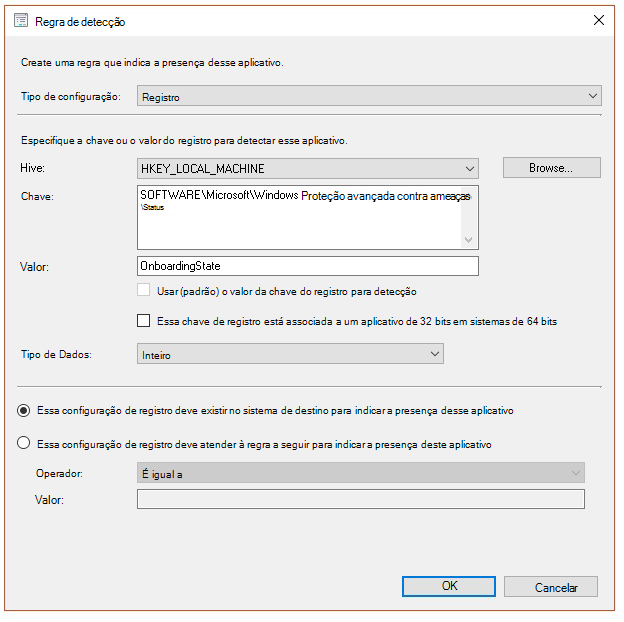

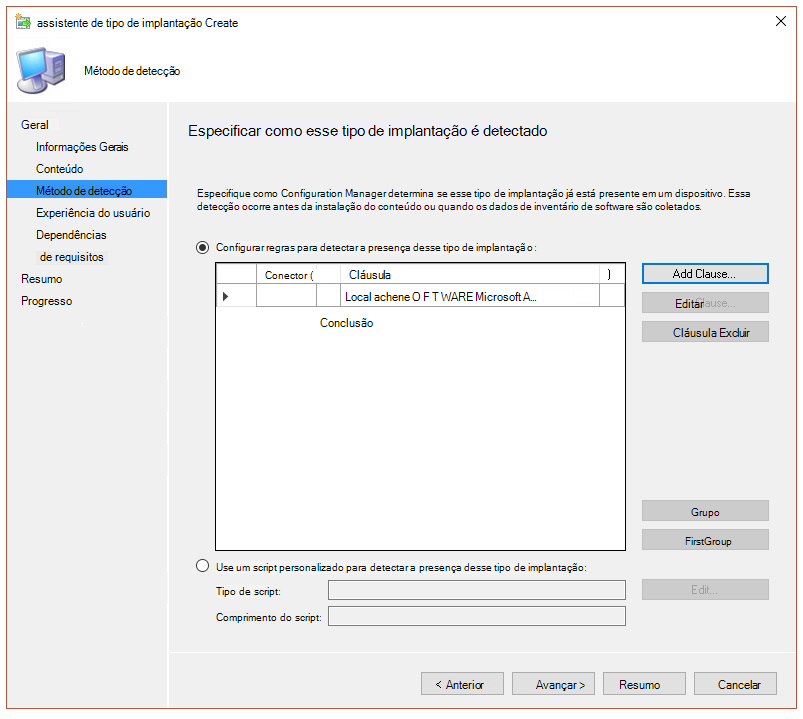

net start sense.Em Método de deteção, selecione Configurar regras para detetar a presença deste tipo de implementação e, em seguida, selecione Adicionar Cláusula.

Especifique os seguintes detalhes da regra de deteção e, em seguida, selecione OK:

Em Método de deteção , selecione Seguinte.

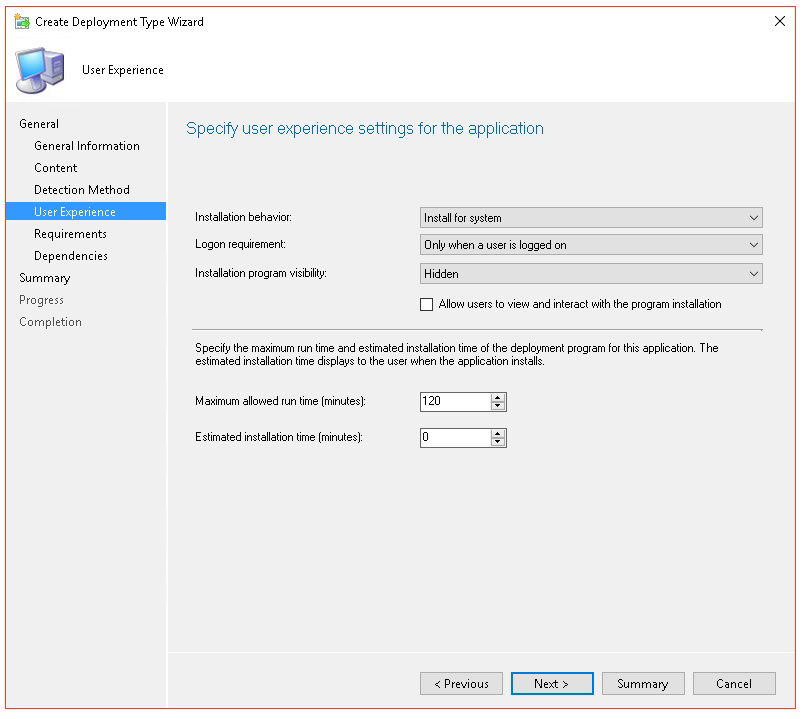

Em Experiência do Utilizador, especifique as seguintes informações e, em seguida, selecione Seguinte:

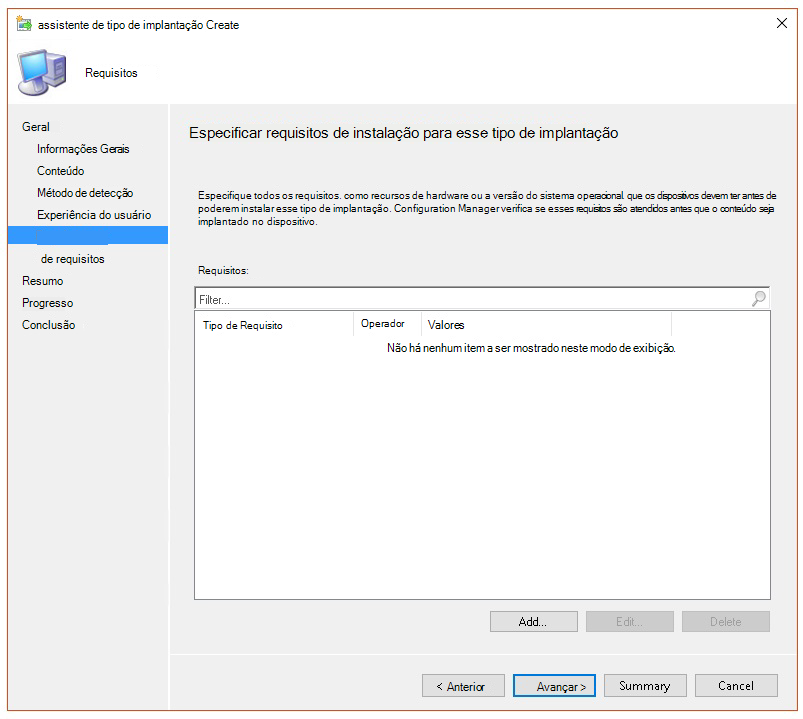

Em Requisitos, selecione Seguinte.

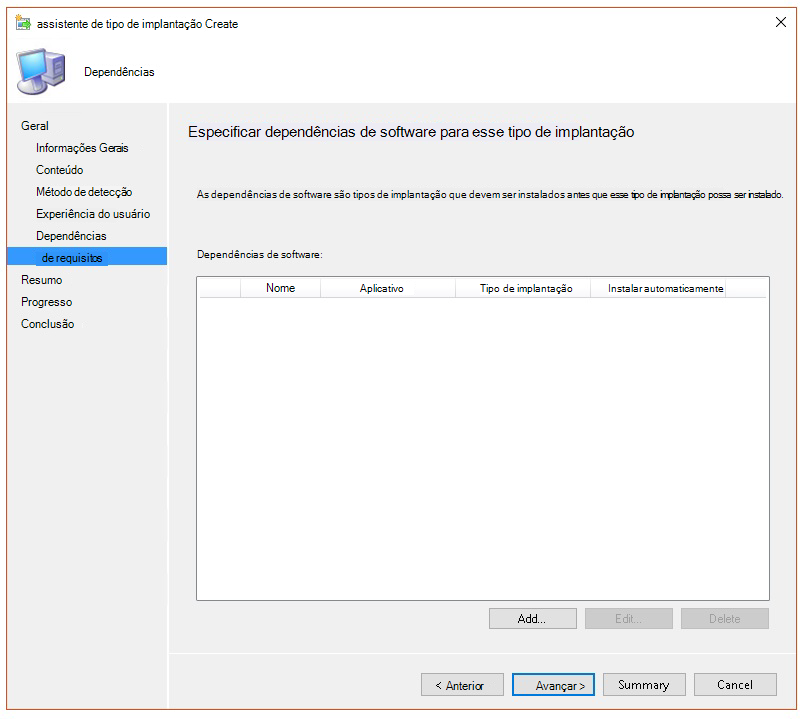

Em Dependências, selecione Seguinte.

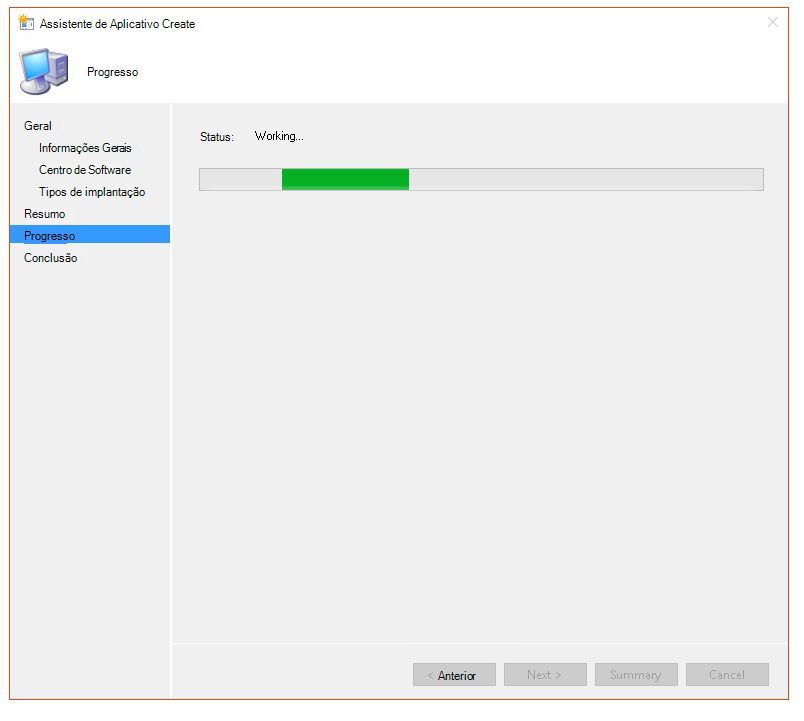

Em Resumo, selecione Seguinte.

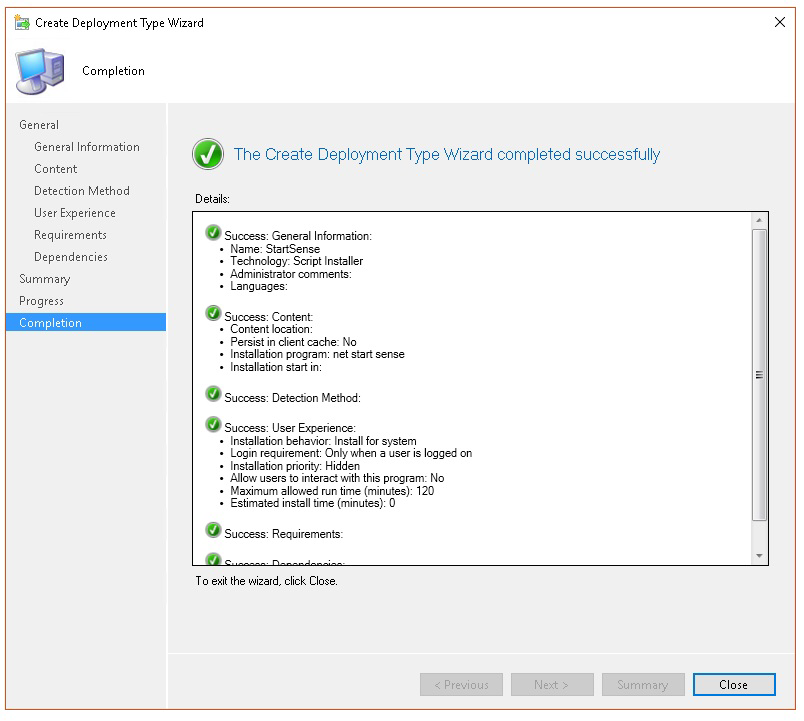

Em Conclusão, selecione Fechar.

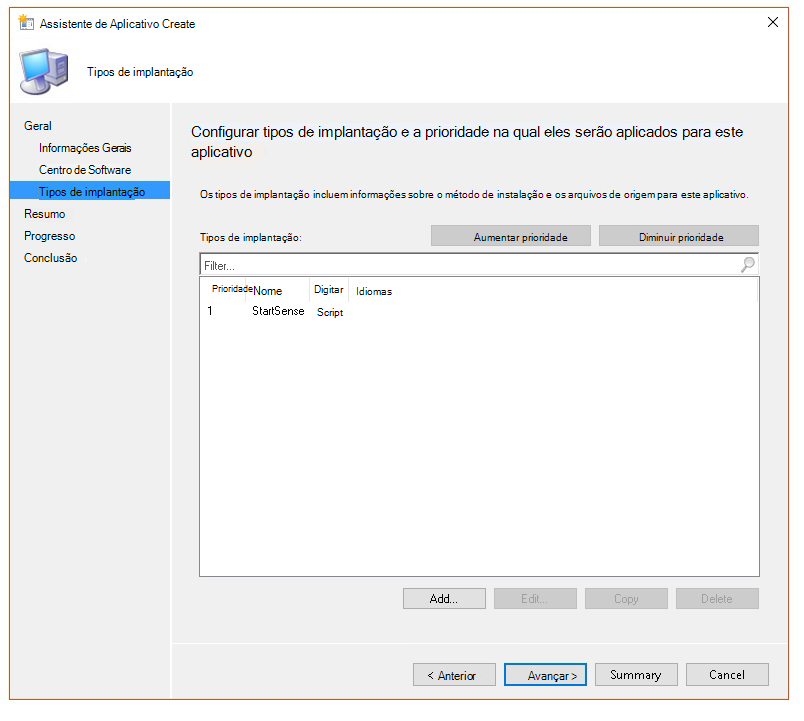

Em Tipos de implementação, selecione Seguinte.

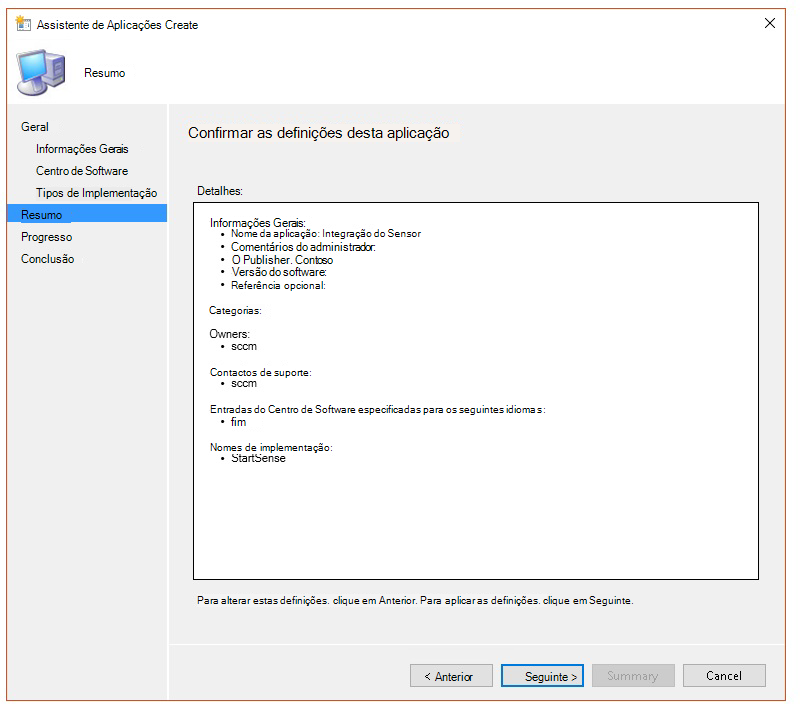

Em Resumo, selecione Seguinte.

Em Conclusão, selecione Fechar.

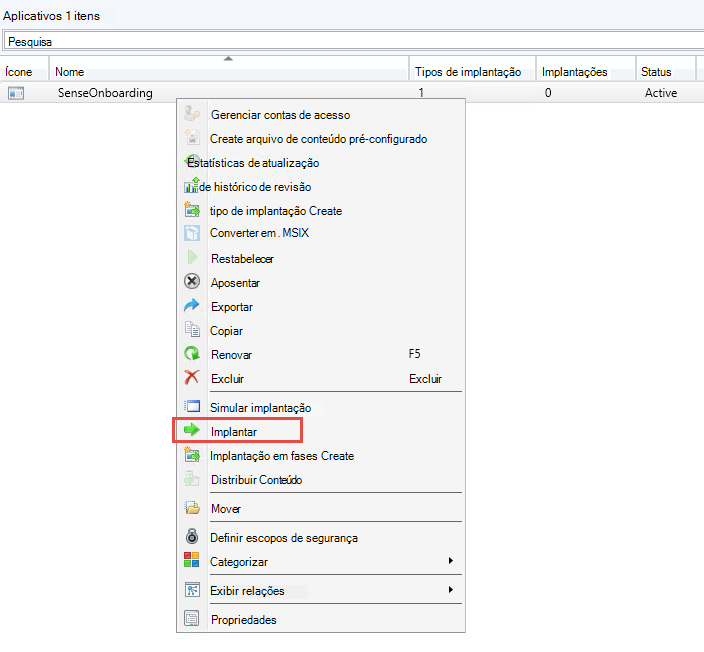

Agora, pode implementar a aplicação ao clicar com o botão direito do rato na aplicação e selecionar Implementar.

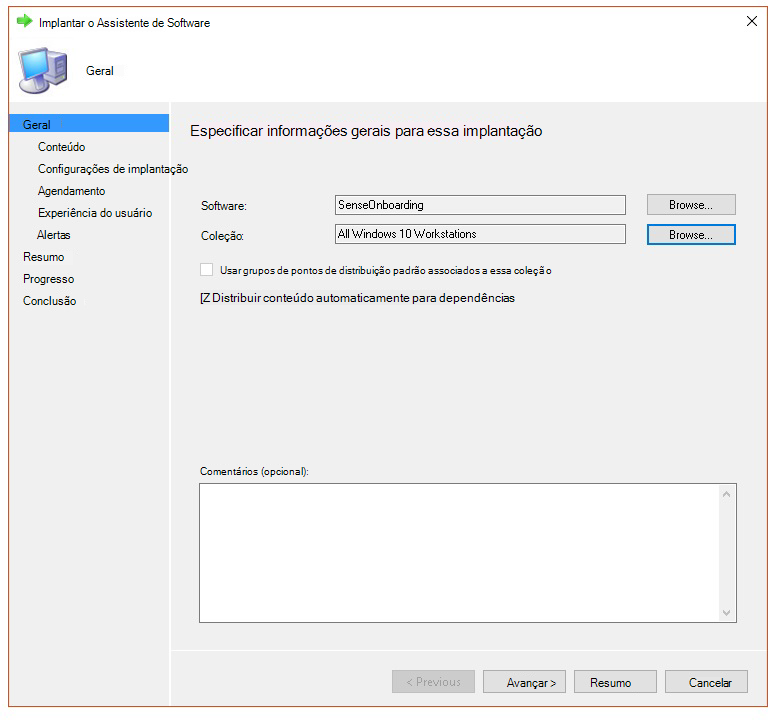

Em Geral, selecioneDistribuir automaticamente conteúdo para dependências e Procurar.

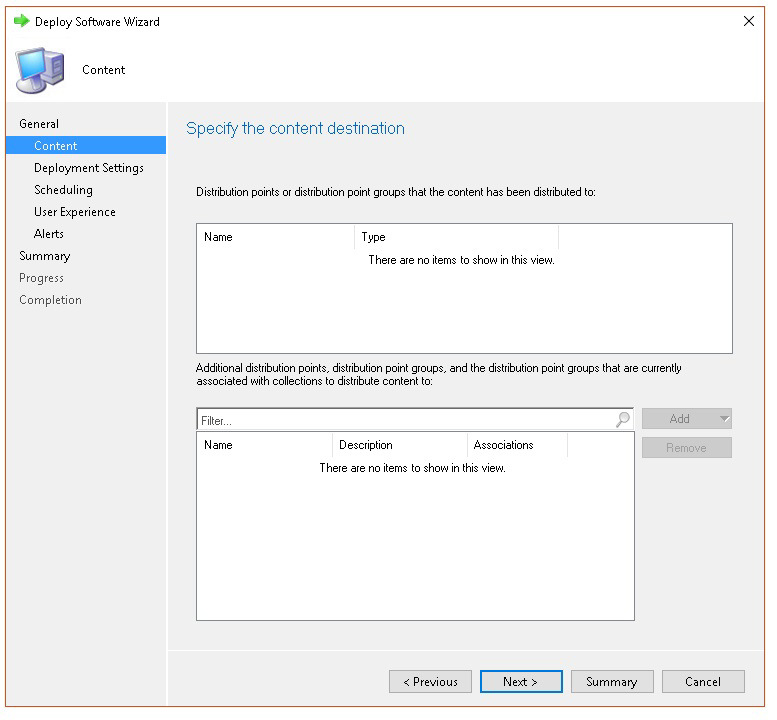

Em Conteúdo , selecione Seguinte.

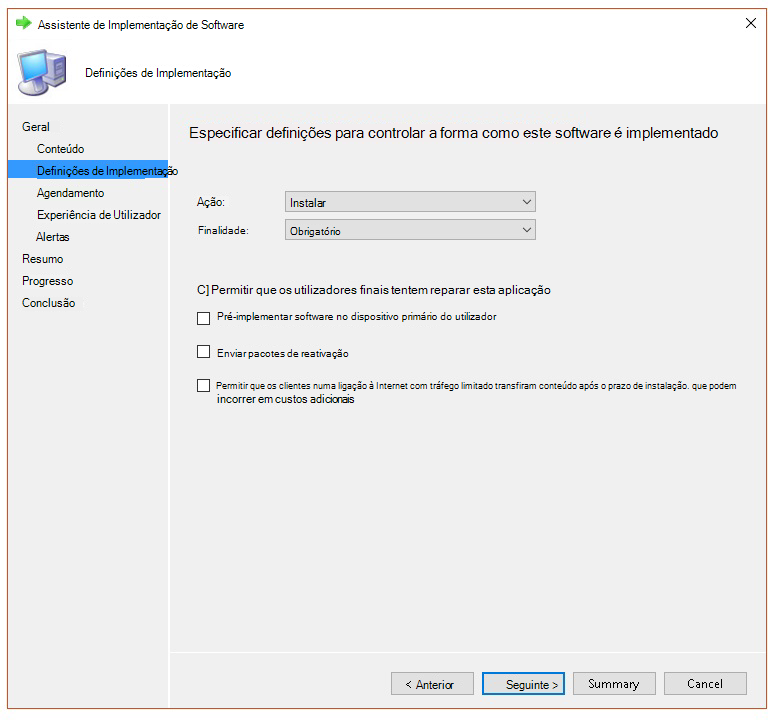

Em Definições de implementação, selecione Seguinte.

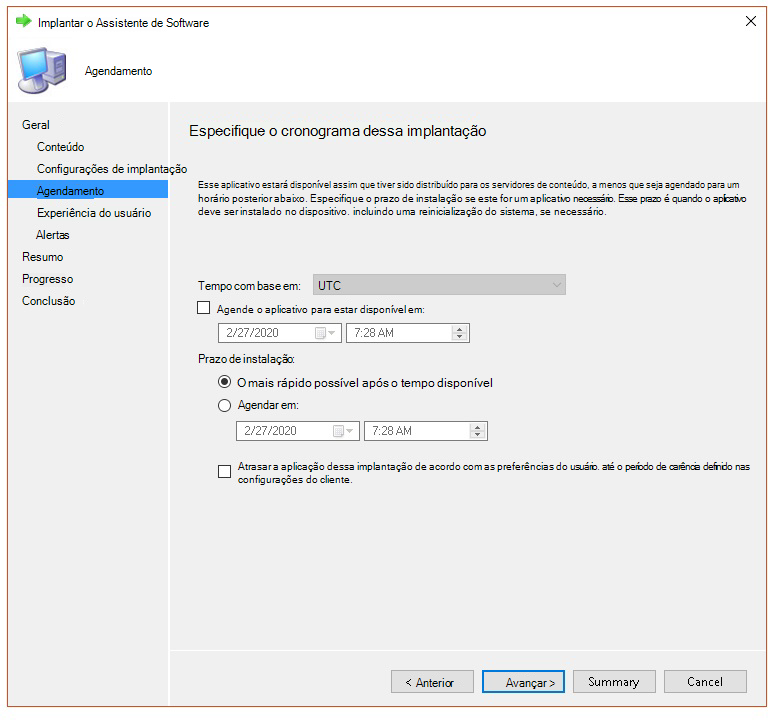

Em Agendar , selecione Logo que possível após a hora disponível e, em seguida, selecione Seguinte.

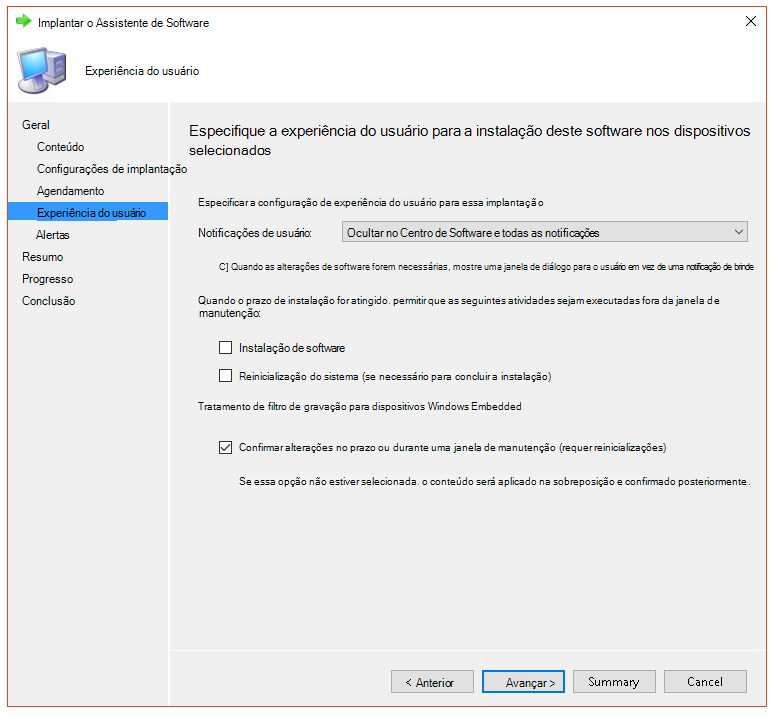

Na Experiência do utilizador, selecione Consolidar alterações dentro do prazo ou durante uma janela de manutenção (requer reinícios) e, em seguida, selecione Seguinte.

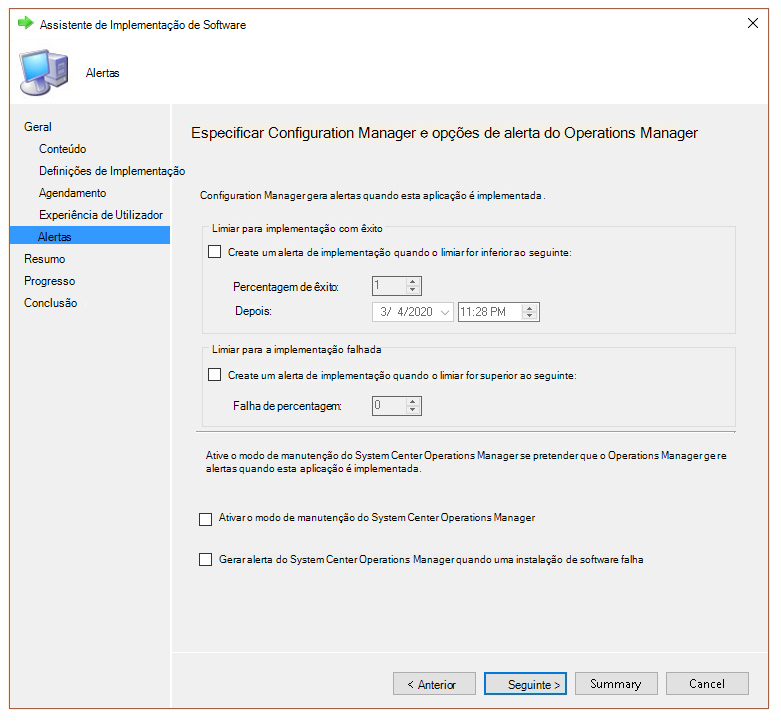

Em Alertas , selecione Seguinte.

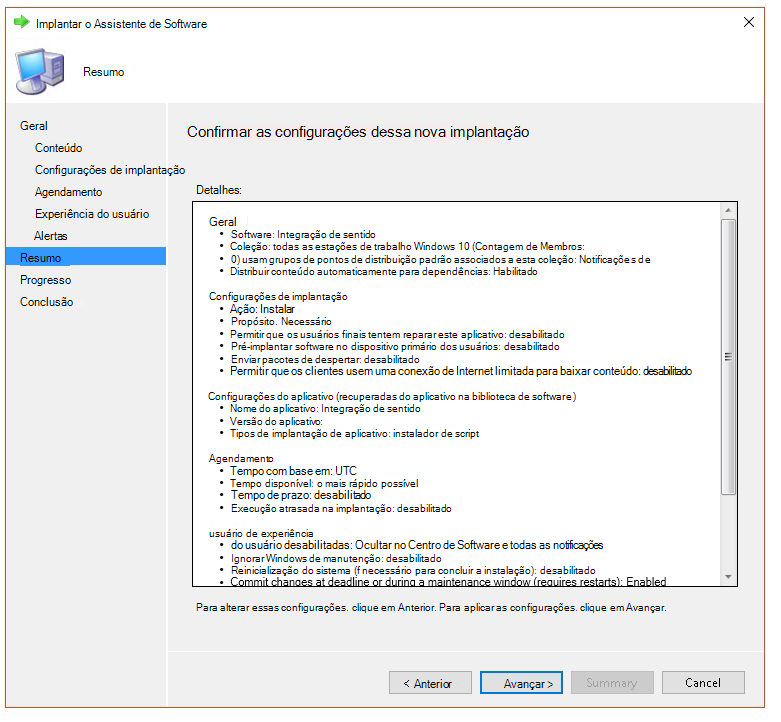

Em Resumo, selecione Seguinte.

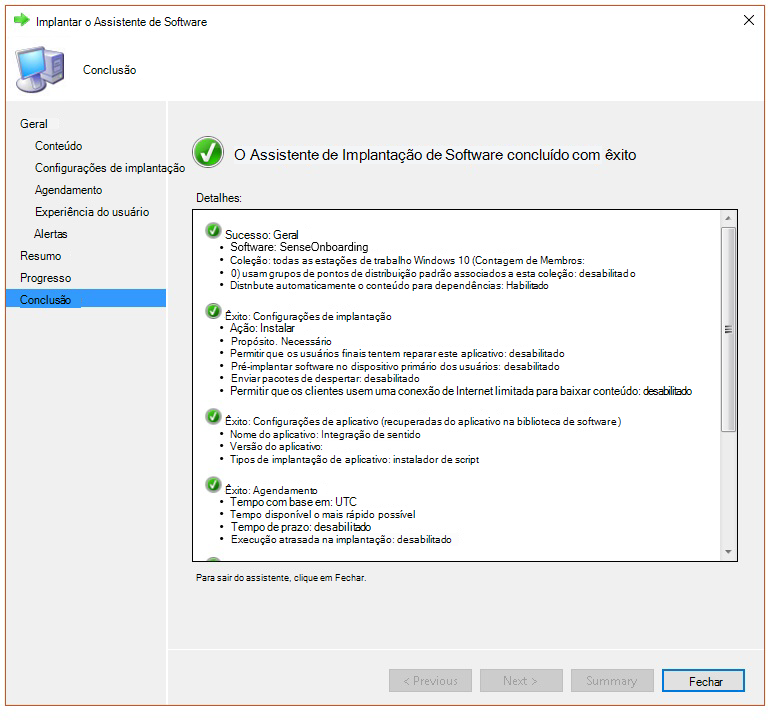

Em Conclusão, selecione Fechar.

Tópicos relacionados

- Solucionar problemas do Microsoft Defender para Ponto de Extremidade

- Integrar dispositivos

- Definir as configurações de proxy de dispositivo e conectividade com a Internet

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.