ETAPA 3: verificar a conectividade do cliente com Microsoft Defender para Ponto de Extremidade URLs de serviço

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Verifique se os clientes podem se conectar às URLs de serviço do Defender para Ponto de Extremidade usando o Analisador de Clientes do Defender para Ponto de Extremidade para garantir que os pontos de extremidade sejam capazes de comunicar a telemetria ao serviço.

Para obter mais informações sobre o Analisador de Clientes do Defender para Ponto de Extremidade, consulte Solucionar problemas de integridade do sensor usando Microsoft Defender para Ponto de Extremidade Analisador de Clientes.

Observação

Você pode executar o Analisador de Clientes do Defender para Ponto de Extremidade em dispositivos antes da integração e depois da integração.

- Ao testar em um dispositivo integrado ao Defender para Ponto de Extremidade, a ferramenta usará os parâmetros de integração.

- Ao testar em um dispositivo ainda não integrado ao Defender para Ponto de Extremidade, a ferramenta usará os padrões dos EUA, Reino Unido e UE.

Para as URLs de serviço consolidadas fornecidas pela conectividade simplificada (padrão para novos locatários), ao testar dispositivos ainda não integrados ao Defender para Ponto de Extremidade, executemdeclientanalyzer.cmdcom-o <path to MDE onboarding package >. O comando usará parâmetros geográficos do script de integração para testar a conectividade. Caso contrário, o teste de pré-integração padrão será executado em relação ao conjunto de URL padrão. Confira a seção a seguir para obter mais detalhes.

Verifique se a configuração do proxy foi concluída com êxito. Em seguida, o WinHTTP pode descobrir e se comunicar por meio do servidor proxy em seu ambiente e, em seguida, o servidor proxy permite o tráfego para as URLs de serviço do Defender para Ponto de Extremidade.

Baixe a ferramenta Microsoft Defender para Ponto de Extremidade Analisador de Clientes em que o sensor defender para ponto de extremidade está em execução.

Extraia o conteúdo de MDEClientAnalyzer.zip no dispositivo.

Abra uma linha de comando com privilégios elevados:

- Vá para Iniciar e digite cmd.

- Clique com o botão direito do mouse em Prompt de Comando e selecione Executar como administrador.

Insira o seguinte comando e pressione Enter:

HardDrivePath\MDEClientAnalyzer.cmdSubstitua o HardDrivePath pelo caminho, em que a ferramenta MDEClientAnalyzer foi baixada. Por exemplo:

C:\Work\tools\MDEClientAnalyzer\MDEClientAnalyzer.cmdA ferramenta cria e extrai o arquivoMDEClientAnalyzerResult.zip na pasta a ser usada no HardDrivePath.

Abra MDEClientAnalyzerResult.txt e verifique se você executou as etapas de configuração do proxy para habilitar a descoberta do servidor e o acesso às URLs de serviço.

A ferramenta verifica a conectividade das URLs de serviço do Defender para Ponto de Extremidade. Verifique se o cliente Defender para Ponto de Extremidade está configurado para interagir. A ferramenta imprime os resultados no arquivo MDEClientAnalyzerResult.txt para cada URL que pode potencialmente ser usada para se comunicar com os serviços do Defender para Ponto de Extremidade. Por exemplo:

Testing URL : https://xxx.microsoft.com/xxx 1 - Default proxy: Succeeded (200) 2 - Proxy auto discovery (WPAD): Succeeded (200) 3 - Proxy disabled: Succeeded (200) 4 - Named proxy: Doesn't exist 5 - Command line proxy: Doesn't exist

Se qualquer uma das opções de conectividade retornar um (200) status, o cliente Defender para Ponto de Extremidade poderá se comunicar com a URL testada corretamente usando esse método de conectividade.

No entanto, se os resultados da verificação de conectividade indicarem uma falha, um erro HTTP será exibido (consulte Códigos de status HTTP). Em seguida, você pode usar as URLs na tabela mostrada em Habilitar o acesso às URLs de serviço do Defender para Ponto de Extremidade no servidor proxy. As URLs disponíveis para uso dependem da região selecionada durante o procedimento de integração.

Observação

As verificações de conectividade de nuvem da ferramenta Do Analisador de Conectividade não são compatíveis com as criações de processo de bloco de redução de superfície de ataque originadas de comandos PSExec e WMI. Você precisará desabilitar temporariamente essa regra para executar a ferramenta de conectividade. Como alternativa, você pode adicionar temporariamente exclusões de ASR ao executar o analisador.

Quando o TelemetryProxyServer é definido no Registro ou por meio de Política de Grupo, o Defender para Ponto de Extremidade será recuado, ele não acessará o proxy definido.

Testar a conectividade com o método de integração simplificado

Se você estiver testando a conectividade em um dispositivo que ainda não foi integrado ao Defender para Ponto de Extremidade usando a abordagem simplificada (relevante para dispositivos novos e migrados):

Baixe o pacote de integração simplificado para o sistema operacional relevante.

Extraia o .cmd do pacote de integração.

Siga as instruções na seção anterior para baixar o Analisador de Clientes.

Execute

mdeclientanalyzer.cmd -o <path to onboarding cmd file>de dentro da pasta MDEClientAnalyzer. O comando usa parâmetros geográficos do script de integração para testar a conectividade.

Se você estiver testando a conectividade em um dispositivo integrado ao Defender para Ponto de Extremidade usando o pacote de integração simplificado, execute o Analisador de Clientes do Defender para Ponto de Extremidade normalmente. A ferramenta usa os parâmetros de integração configurados para testar a conectividade.

Para obter mais informações sobre como acessar o script de integração simplificado, confira Integração de dispositivos usando conectividade simplificada do dispositivo.

Conexões de URL de serviço do Agente de Monitoramento da Microsoft (MMA)

Confira as diretrizes a seguir para eliminar o requisito curinga (*) para seu ambiente específico ao usar o MMA (Agente de Monitoramento da Microsoft) para versões anteriores do Windows.

Integre um sistema operacional anterior com o Microsoft Monitoring Agent (MMA) no Defender para Ponto de Extremidade (para obter mais informações, consulte Integrar versões anteriores do Windows no Defender para Ponto de Extremidade e Servidores Windows a bordo).

Verifique se o computador está relatando com êxito no portal Microsoft Defender.

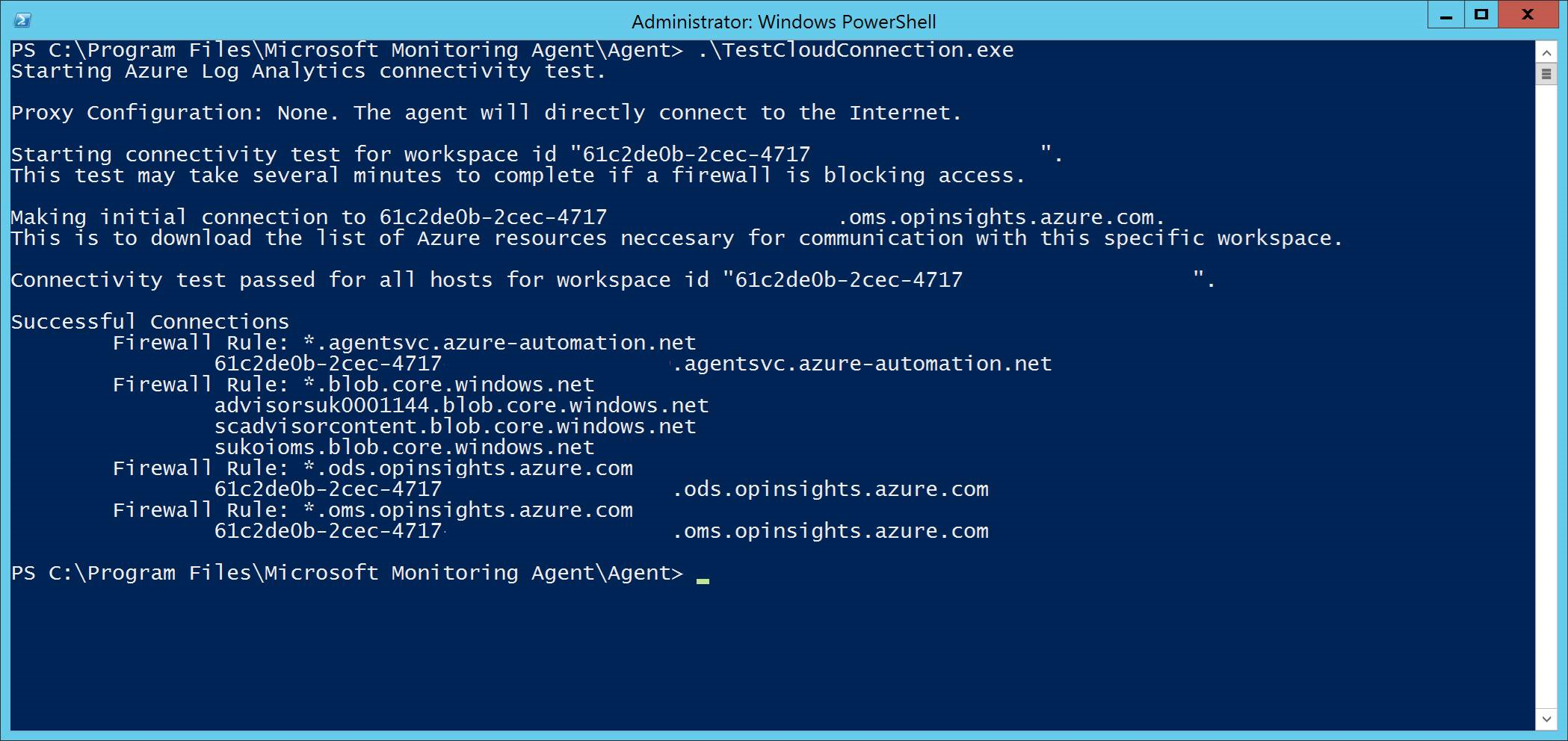

Execute a ferramenta TestCloudConnection.exe para

C:\Program Files\Microsoft Monitoring Agent\Agentvalidar a conectividade e obter as URLs necessárias para seu workspace específico.Verifique a lista de URLs Microsoft Defender para Ponto de Extremidade para obter a lista completa de requisitos para sua região (consulte a Planilha de URLs de Serviço).

Os curingas (*) usados em *.ods.opinsights.azure.compontos de extremidade , *.oms.opinsights.azure.come *.agentsvc.azure-automation.net URL podem ser substituídos por sua ID específica do Workspace. A ID do Workspace é específica para seu ambiente e workspace. Ele pode ser encontrado na seção Integração do seu locatário no portal Microsoft Defender.

O *.blob.core.windows.net ponto de extremidade da URL pode ser substituído pelas URLs mostradas na seção "Regra do Firewall: *.blob.core.windows.net" dos resultados do teste.

Observação

No caso de integração via Microsoft Defender para Nuvem, vários workspaces podem ser usados. Você precisará executar o procedimento TestCloudConnection.exe no computador integrado de cada workspace (para determinar se há alterações nas URLs *.blob.core.windows.net entre os workspaces).

Próxima etapa

Integrar dispositivos Windows ClientOnboard não Windows Server a bordo de dispositivos não Windows